Azure Database for PostgreSQL – Flexibelt servernätverk med Private Link

Med Azure Private Link kan du skapa privata slutpunkter för Azure Database for PostgreSQL – flexibel server för att få in den i ditt virtuella nätverk. Den funktionen introduceras utöver redan befintliga nätverksfunktioner som tillhandahålls av integrering av virtuella nätverk, som för närvarande är allmänt tillgängliga med Azure Database for PostgreSQL – flexibel server.

Med Private Link, färdas trafiken mellan ditt virtuella nätverk och tjänsten i Microsofts stamnätverk. Det är inte längre nödvändigt att exponera tjänsten i det offentliga Internet. Du kan skapa en egen privat länktjänst i ditt virtuella nätverk och leverera den till kunderna. Konfiguration och förbrukning med Private Link är konsekvent i Azure PaaS, kundägda och delade partnertjänster.

Kommentar

Privata länkar är endast tillgängliga för servrar som har offentliga åtkomstnätverk. De kan inte skapas för servrar som har privat åtkomst (integrering av virtuellt nätverk).

Privata länkar kan endast konfigureras för servrar som skapades efter lanseringen av den här funktionen. Alla servrar som fanns innan funktionen släpptes kan inte ställas in med privata länkar.

Private Link exponeras för användare via två Azure-resurstyper:

- Privata slutpunkter (Microsoft.Network/PrivateEndpoints)

- Private Link-tjänster (Microsoft.Network/PrivateLinkServices)

Privata slutpunkter

En privat slutpunkt lägger till ett nätverksgränssnitt till en resurs, vilket ger den en privat IP-adress som tilldelats från ditt virtuella nätverk. När den har tillämpats kan du kommunicera med den här resursen exklusivt via det virtuella nätverket. En lista över PaaS-tjänster som stöder Private Link-funktioner finns i Private Link-dokumentationen. En privat slutpunkt är en privat IP-adress i ett specifikt virtuellt nätverk och ett undernät.

Samma offentliga tjänstinstans kan refereras till av flera privata slutpunkter i olika virtuella nätverk eller undernät, även om de har överlappande adressutrymmen.

Viktiga fördelar med Private Link

Private Link ger följande fördelar:

- Privat åtkomst till tjänster på Azure-plattformen: Anslut ditt virtuella nätverk med hjälp av privata slutpunkter till alla tjänster som kan användas som programkomponenter i Azure. Tjänsteleverantörer kan återge sina tjänster i sitt eget virtuella nätverk. Konsumenter kan komma åt dessa tjänster i sitt lokala virtuella nätverk. Private Link-plattformen hanterar anslutningen mellan konsumenten och tjänsterna via Azure-stamnätverket.

- Lokala och peer-kopplade nätverk: Åtkomst till tjänster som körs i Azure lokalt via privat Peering i Azure ExpressRoute, VPN-tunnlar (virtual private network) och peerkopplade virtuella nätverk med hjälp av privata slutpunkter. Du behöver inte konfigurera ExpressRoute Microsoft-peering eller gå via Internet för att nå tjänsten. Private Link är ett säkert sätt att migrera arbetsbelastningar till Azure.

- Skydd mot dataläckage: En privat slutpunkt mappas till en instans av en PaaS-resurs i stället för hela tjänsten. Konsumenter kan bara ansluta till den specifika resursen. Åtkomst till andra resurser i tjänsten blockeras. Den här mekanismen ger skydd mot dataläckagerisker.

- Global räckvidd: Anslut privat till tjänster som körs i andra regioner: Konsumentens virtuella nätverk kan finnas i region A. Den kan ansluta till tjänster bakom Private Link i region B.

Användningsfall för Private Link med Azure Database for PostgreSQL – flexibel server

Klienter kan ansluta till den privata slutpunkten från:

- Samma virtuella nätverk.

- Ett peer-kopplat virtuellt nätverk i samma region eller mellan regioner.

- En nätverks-till-nätverk-anslutning mellan regioner.

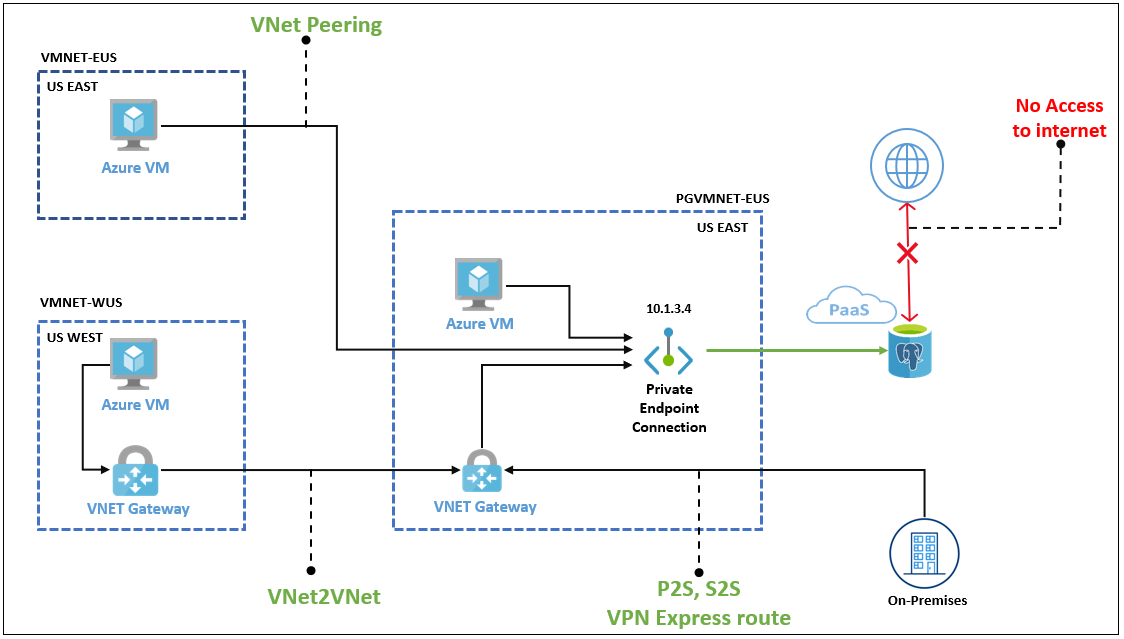

Klienter kan också ansluta lokalt med hjälp av ExpressRoute, privat peering eller VPN-tunneltrafik. Följande förenklade diagram visar vanliga användningsfall.

Begränsningar och funktioner som stöds för Private Link med Azure Database for PostgreSQL – flexibel server

Här är en tillgänglighetsmatris för flera funktioner för privata slutpunkter i Azure Database for PostgreSQL – flexibel server.

| Funktion | Tillgänglighet | Kommentar |

|---|---|---|

| Hög tillgänglighet | Ja | Fungerar som den är utformad. |

| Läs replik | Ja | Fungerar som den är utformad. |

| Läs replik med virtuella slutpunkter | Ja | Fungerar som den är utformad. |

| Återställning till tidpunkt | Ja | Fungerar som den är utformad. |

| Tillåter även offentlig/internetåtkomst med brandväggsregler | Ja | Fungerar som den är utformad. |

| Högre versionsuppgradering | Ja | Fungerar som den är utformad. |

| Microsoft Entra-autentisering | Ja | Fungerar som den är utformad. |

| Anslutningspooler med PGBouncer | Ja | Fungerar som den är utformad. |

| Privat slutpunkts-DNS | Ja | Fungerar som utformat och dokumenterat. |

| Kryptering med kundhanterade nycklar | Ja | Fungerar som den är utformad. |

Ansluta från en virtuell Azure-dator i ett peer-kopplat virtuellt nätverk

Konfigurera peering för virtuella nätverk för att upprätta anslutning till Azure Database for PostgreSQL – flexibel server från en virtuell Azure-dator (VM) i ett peer-kopplat virtuellt nätverk.

Ansluta från en virtuell Azure-dator i en nätverks-till-nätverk-miljö

Konfigurera en vpn-gatewayanslutning från nätverk till nätverk för att upprätta anslutning till en flexibel Azure Database for PostgreSQL-server från en virtuell Azure-dator i en annan region eller prenumeration.

Ansluta från en lokal miljö via VPN

Om du vill upprätta en anslutning från en lokal miljö till azure database for PostgreSQL– flexibel server väljer du och implementerar något av alternativen:

Nätverkssäkerhet och Private Link

När du använder privata slutpunkter skyddas trafiken till en privat länkresurs. Plattformen validerar nätverksanslutningar, vilket endast tillåter de anslutningar som når den angivna private-link-resursen. För att få åtkomst till fler underresurser inom samma Azure-tjänst krävs fler privata slutpunkter med motsvarande mål. När det gäller Azure Storage skulle du till exempel behöva separata privata slutpunkter för att komma åt fil- och blobunderresurserna.

Privata slutpunkter tillhandahåller en privat tillgänglig IP-adress för Azure-tjänsten men begränsar inte nödvändigtvis åtkomsten till det offentliga nätverket. Alla andra Azure-tjänster kräver dock en annan åtkomstkontroll. De här kontrollerna ger dina resurser ett extra nätverkssäkerhetslager, vilket ger skydd som förhindrar åtkomst till Azure-tjänsten som är associerad med private-link-resursen.

Privata slutpunkter stöder nätverksprinciper. Nätverksprinciper möjliggör stöd för nätverkssäkerhetsgrupper (NSG: er), användardefinierade vägar (UDR) och programsäkerhetsgrupper (ASG). Mer information om hur du aktiverar nätverksprinciper för en privat slutpunkt finns i Hantera nätverksprinciper för privata slutpunkter. Information om hur du använder en ASG med en privat slutpunkt finns i Konfigurera en programsäkerhetsgrupp med en privat slutpunkt.

Private Link och DNS

När du använder en privat slutpunkt måste du ansluta till samma Azure-tjänst men använda IP-adressen för den privata slutpunkten. Den intima slutpunktsanslutningen kräver separata DNS-inställningar (Domain Name System) för att matcha den privata IP-adressen till resursnamnet.

Privat DNS zoner tillhandahåller domännamnsmatchning i ett virtuellt nätverk utan en anpassad DNS-lösning. Du länkar de privata DNS-zonerna till varje virtuellt nätverk för att tillhandahålla DNS-tjänster till nätverket.

Privat DNS zoner innehåller separata DNS-zonnamn för varje Azure-tjänst. Om du till exempel har konfigurerat en Privat DNS zon för lagringskontots blobtjänst i föregående bild är privatelink.blob.core.windows.netDNS-zonnamnet . Läs Microsoft-dokumentationen om du vill se fler av de privata DNS-zonnamnen för alla Azure-tjänster.

Kommentar

Privata slutpunkter Privat DNS zonkonfigurationer genererar endast automatiskt om du använder det rekommenderade namngivningsschemat: privatelink.postgres.database.azure.com.

På nyligen etablerade offentliga åtkomstservrar (icke-virtuella nätverk som matas in) ändras DNS-layouten. Serverns fullständiga domännamn blir nu en CName-post i formuläret servername.postgres.database.azure.com som pekar på en A-post i något av följande format:

- Om servern har en privat slutpunkt med en länkad privat dns-standardzon är A-posten i följande format:

server_name.privatelink.postgres.database.azure.com. - Om servern inte har några privata slutpunkter kommer A-posten att vara i det här formatet

server_name.rs-<15 semi-random bytes>.postgres.database.azure.com.

Hybrid-DNS för Azure och lokala resurser

DNS är ett kritiskt designämne i den övergripande arkitekturen för landningszoner. Vissa organisationer kanske vill använda sina befintliga investeringar i DNS. Andra kanske vill använda inbyggda Azure-funktioner för alla sina DNS-behov.

Du kan använda Azure DNS Private Resolver tillsammans med Azure Privat DNS-zoner för namnmatchning mellan platser. Dns Private Resolver kan vidarebefordra en DNS-begäran till en annan DNS-server och tillhandahåller även en IP-adress som kan användas av en extern DNS-server för att vidarebefordra begäranden. Externa lokala DNS-servrar kan därför matcha namn som finns i en Privat DNS zon.

Mer information om hur du använder DNS Private Resolver med en lokal DNS-vidarebefordrare för att vidarebefordra DNS-trafik till Azure DNS finns i:

- Dns-integrering för privat slutpunkt i Azure

- Skapa en privat DNS-infrastruktur för slutpunkter med Azure Private Resolver för en lokal arbetsbelastning

De beskrivna lösningarna utökar ett lokalt nätverk som redan har en DNS-lösning för att lösa resurser i Azure.Microsoft arkitekturen.

Private Link- och DNS-integrering i nav- och ekernätverksarkitekturer

Privat DNS zoner finns vanligtvis centralt i samma Azure-prenumeration där det virtuella hubbnätverket distribueras. Den här centrala värdpraxis drivs av dns-namnmatchning mellan platser och andra behov av central DNS-matchning, till exempel Microsoft Entra. I de flesta fall har endast nätverks- och identitetsadministratörer behörighet att hantera DNS-poster i zonerna.

I den här arkitekturen konfigureras följande komponenter:

- Lokala DNS-servrar har villkorliga vidarebefordrare konfigurerade för varje offentlig DNS-zon för privata slutpunkter, vilket pekar på den Privat DNS Resolver som finns i det virtuella hubbnätverket.

- Den Privat DNS Resolver som finns i det virtuella hubbnätverket använder Den Azure-tillhandahållna DNS-adressen (168.63.129.16) som vidarebefordrare.

- Det virtuella hubbnätverket måste vara länkat till Privat DNS zonnamn för Azure-tjänster (till exempel

privatelink.postgres.database.azure.com, för Azure Database for PostgreSQL – flexibel server). - Alla virtuella Azure-nätverk använder Privat DNS Resolver som finns i det virtuella hubbnätverket.

- Den Privat DNS Resolver är inte auktoritativ för en kunds företagsdomäner eftersom den bara är en vidarebefordrare (till exempel Microsoft Entra-domännamn), den bör ha utgående slutpunktsvidare till kundens företagsdomäner och peka på de lokala DNS-servrar eller DNS-servrar som distribueras i Azure som är auktoritativa för sådana zoner.

Private Link och nätverkssäkerhetsgrupper

Som standard är nätverksprinciper inaktiverade för ett undernät i ett virtuellt nätverk. Om du vill använda nätverksprinciper som UDR och stöd för NSG:er måste du aktivera stöd för nätverksprinciper för undernätet. Den här inställningen gäller endast för privata slutpunkter i undernätet. Den här inställningen påverkar alla privata slutpunkter i undernätet. För andra resurser i undernätet styrs åtkomsten baserat på säkerhetsregler i NSG.

Du kan endast aktivera nätverksprinciper för NSG:er, endast för UDR eller för båda. Mer information finns i Hantera nätverksprinciper för privata slutpunkter.

Begränsningar för NSG:er och privata slutpunkter visas i Vad är en privat slutpunkt?.

Viktigt!

Skydd mot dataläckage: En privat slutpunkt mappas till en instans av en PaaS-resurs i stället för hela tjänsten. Konsumenter kan bara ansluta till den specifika resursen. Åtkomst till andra resurser i tjänsten blockeras. Den här mekanismen ger grundläggande skydd mot dataläckagerisker.

Använda Private Link med brandväggsregler

Följande situationer och resultat är möjliga när du använder Private Link i kombination med brandväggsregler:

Om du inte konfigurerar några brandväggsregler kan trafik som standard inte komma åt den flexibla Azure Database for PostgreSQL-servern.

Om du konfigurerar offentlig trafik eller en tjänstslutpunkt och skapar privata slutpunkter, auktoriseras olika typer av inkommande trafik av motsvarande typ av brandväggsregel.

Om du inte konfigurerar någon offentlig trafik eller tjänstslutpunkt och du skapar privata slutpunkter är Azure Database for PostgreSQL flexibel server endast tillgänglig via privata slutpunkter. Om du inte konfigurerar offentlig trafik eller en tjänstslutpunkt kan ingen trafik komma åt den flexibla servern i Azure Database for PostgreSQL när alla godkända privata slutpunkter har avvisats eller tagits bort.

Felsöka anslutningsproblem med privata slutpunktsbaserade nätverk

Om du har anslutningsproblem när du använder privata slutpunktsbaserade nätverk kontrollerar du följande områden:

- Verifiera IP-adresstilldelningar: Kontrollera att den privata slutpunkten har rätt IP-adress tilldelad och att det inte finns några konflikter med andra resurser. Mer information om privata slutpunkter och IP-adresser finns i Hantera privata Azure-slutpunkter.

- Kontrollera NSG:er: Granska NSG-reglerna för den privata slutpunktens undernät för att säkerställa att nödvändig trafik tillåts och inte har motstridiga regler. Mer information om nätverkssäkerhetsgrupper finns i Nätverkssäkerhetsgrupper.

- Verifiera konfigurationen av routningstabellen: Kontrollera att routningstabellerna som är associerade med den privata slutpunktens undernät och de anslutna resurserna är korrekt konfigurerade med lämpliga vägar.

- Använd nätverksövervakning och diagnostik: Använd Azure Network Watcher för att övervaka och diagnostisera nätverkstrafik med hjälp av verktyg som Anslutningsövervakare eller Paketinsamling. Mer information om nätverksdiagnostik finns i Vad är Azure Network Watcher?.

Mer information om hur du felsöker privata slutpunkter finns också i Felsöka problem med anslutning till privata slutpunkter i Azure.

Felsöka DNS-matchning med privata slutpunktsbaserade nätverk

Om du har DNS-lösningsproblem när du använder privata slutpunktsbaserade nätverk kontrollerar du följande områden:

- Verifiera DNS-matchning: Kontrollera om DNS-servern eller tjänsten som används av den privata slutpunkten och de anslutna resurserna fungerar korrekt. Kontrollera att dns-inställningarna för den privata slutpunkten är korrekta. Mer information om privata slutpunkter och DNS-zoninställningar finns i Azures privata slutpunkt Privat DNS zonvärden.

- Rensa DNS-cachen: Rensa DNS-cachen på den privata slutpunkten eller klientdatorn för att säkerställa att den senaste DNS-informationen hämtas och för att undvika inkonsekventa fel.

- Analysera DNS-loggar: Granska DNS-loggar för felmeddelanden eller ovanliga mönster, till exempel DNS-frågefel, serverfel eller tidsgränser. Mer information om DNS-mått finns i Azure DNS-mått och -aviseringar.

Relaterat innehåll

Lär dig hur du skapar en flexibel Azure Database for PostgreSQL-server med hjälp av alternativet Privat åtkomst (VNet-integrering) i Azure Portal eller Azure CLI.