Förstå Azure-rolltilldelningar.

Med rolltilldelningar kan du bevilja ett huvudnamn (till exempel en användare, en grupp, en hanterad identitet eller ett huvudnamn för tjänsten) åtkomst till en specifik Azure-resurs. I den här artikeln beskrivs information om rolltilldelningar.

Rolltilldelning

Åtkomst till Azure-resurser beviljas genom att skapa en rolltilldelning och åtkomsten återkallas genom att en rolltilldelning tas bort.

En rolltilldelning har flera komponenter, bland annat:

- Huvudnamnet eller vem som har tilldelats rollen.

- Den roll som de har tilldelats.

- Det omfång som rollen tilldelas till.

- Namnet på rolltilldelningen och en beskrivning som hjälper dig att förklara varför rollen har tilldelats.

Du kan till exempel använda Azure RBAC för att tilldela roller som:

- Användaren Sally har ägaråtkomst till lagringskontot contoso123 i resursgruppen ContosoStorage.

- Alla i gruppen Molnadministratörer i Microsoft Entra ID har läsåtkomst till alla resurser i resursgruppen ContosoStorage.

- Den hanterade identitet som är associerad med ett program kan starta om virtuella datorer i Contosos prenumeration.

Följande visar ett exempel på egenskaperna i en rolltilldelning när de visas med Azure PowerShell:

{

"RoleAssignmentName": "00000000-0000-0000-0000-000000000000",

"RoleAssignmentId": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000",

"Scope": "/subscriptions/11111111-1111-1111-1111-111111111111",

"DisplayName": "User Name",

"SignInName": "user@contoso.com",

"RoleDefinitionName": "Contributor",

"RoleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"ObjectId": "22222222-2222-2222-2222-222222222222",

"ObjectType": "User",

"CanDelegate": false,

"Description": null,

"ConditionVersion": null,

"Condition": null

}

Följande visar ett exempel på egenskaperna i en rolltilldelning när de visas med hjälp av Azure CLI eller REST-API:et:

{

"canDelegate": null,

"condition": null,

"conditionVersion": null,

"description": null,

"id": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000",

"name": "00000000-0000-0000-0000-000000000000",

"principalId": "22222222-2222-2222-2222-222222222222",

"principalName": "user@contoso.com",

"principalType": "User",

"roleDefinitionId": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c",

"roleDefinitionName": "Contributor",

"scope": "/subscriptions/11111111-1111-1111-1111-111111111111",

"type": "Microsoft.Authorization/roleAssignments"

}

I följande tabell beskrivs vad rolltilldelningsegenskaperna betyder.

| Property | beskrivning |

|---|---|

RoleAssignmentNamename |

Namnet på rolltilldelningen, som är en globalt unik identifierare (GUID). |

RoleAssignmentIdid |

Det unika ID:t för rolltilldelningen, som innehåller namnet. |

Scopescope |

Den Azure-resursidentifierare som rolltilldelningen är begränsad till. |

RoleDefinitionIdroleDefinitionId |

Det unika ID:t för rollen. |

RoleDefinitionNameroleDefinitionName |

Namnet på rollen. |

ObjectIdprincipalId |

Microsoft Entra-objektidentifieraren för huvudnamnet som har rollen tilldelad. |

ObjectTypeprincipalType |

Typen av Microsoft Entra-objekt som huvudnamnet representerar. Giltiga värden är User, Groupoch ServicePrincipal. |

DisplayName |

För rolltilldelningar för användare visas användarens visningsnamn. |

SignInNameprincipalName |

Användarens unika huvudnamn (UPN) eller namnet på programmet som är associerat med tjänstens huvudnamn. |

Descriptiondescription |

Beskrivningen av rolltilldelningen. |

Conditioncondition |

Villkorsinstruktor som skapats med en eller flera åtgärder från rolldefinitioner och attribut. |

ConditionVersionconditionVersion |

Villkorets versionsnummer. Standardvärdet är 2.0 och är den enda version som stöds. |

CanDelegatecanDelegate |

Inte implementerad. |

Omfattning

När du skapar en rolltilldelning måste du ange det omfång som den tillämpas på. Omfånget representerar den resurs eller uppsättning resurser som huvudkontot har åtkomst till. Du kan begränsa en rolltilldelning till en enskild resurs, en resursgrupp, en prenumeration eller en hanteringsgrupp.

Dricks

Använd det minsta omfång som du behöver för att uppfylla dina krav.

Om du till exempel behöver bevilja en hanterad identitet åtkomst till ett enda lagringskonto är det bra säkerhetspraxis att skapa rolltilldelningen i lagringskontots omfång, inte i resursgruppen eller prenumerationsomfånget.

Mer information om omfång finns i Förstå omfång.

Roll att tilldela

En rolltilldelning är associerad med en rolldefinition. Rolldefinitionen anger de behörigheter som huvudnamnet ska ha inom rolltilldelningens omfång.

Du kan tilldela en inbyggd rolldefinition eller en anpassad rolldefinition. När du skapar en rolltilldelning kräver vissa verktyg att du använder rolldefinitions-ID:t medan andra verktyg gör att du kan ange namnet på rollen.

Mer information om rolldefinitioner finns i Förstå rolldefinitioner.

Huvudkonto

Huvudnamn är användare, säkerhetsgrupper, hanterade identiteter, arbetsbelastningsidentiteter och tjänstens huvudnamn. Huvudkonton skapas och hanteras i din Microsoft Entra-klientorganisation. Du kan tilldela en roll till valfritt huvudnamn. Använd Microsoft Entra ID-objekt-ID för att identifiera det huvudnamn som du vill tilldela rollen till.

När du skapar en rolltilldelning med hjälp av Azure PowerShell, Azure CLI, Bicep eller någon annan IaC-teknik (infrastruktur som kod) anger du huvudtypen. Huvudtyperna är Användare, Grupp och ServicePrincipal. Det är viktigt att ange rätt huvudnamnstyp. Annars kan du få tillfälliga distributionsfel, särskilt när du arbetar med tjänstens huvudnamn och hanterade identiteter.

Name

Resursnamnet för en rolltilldelning måste vara en globalt unik identifierare (GUID).

Resursnamn för rolltilldelning måste vara unika i Microsoft Entra-klientorganisationen, även om rolltilldelningens omfattning är smalare.

Dricks

När du skapar en rolltilldelning med hjälp av Azure-portalen, Azure PowerShell eller Azure CLI, ger skapandeprocessen rolltilldelningen ett unikt namn åt dig automatiskt.

Om du skapar en rolltilldelning med hjälp av Bicep eller någon annan IaC-teknik (infrastruktur som kod) måste du noggrant planera hur du namnger dina rolltilldelningar. Mer information finns i Skapa Azure RBAC-resurser med hjälp av Bicep.

Beteende för resursborttagning

När du tar bort en användare, grupp, tjänstens huvudnamn eller hanterade identitet från Microsoft Entra-ID är det bra att ta bort eventuella rolltilldelningar. De tas inte bort automatiskt. Alla rolltilldelningar som refererar till ett borttaget huvudnamns-ID blir ogiltiga.

Om du försöker återanvända en rolltilldelnings namn för en annan rolltilldelning misslyckas distributionen. Det här problemet är mer sannolikt när du använder Bicep eller en Azure Resource Manager-mall (ARM-mall) för att distribuera dina rolltilldelningar, eftersom du uttryckligen måste ange rolltilldelningsnamnet när du använder dessa verktyg. Om du vill kringgå det här beteendet bör du antingen ta bort den gamla rolltilldelningen innan du återskapar den eller se till att du använder ett unikt namn när du distribuerar en ny rolltilldelning.

beskrivning

Du kan lägga till en textbeskrivning i en rolltilldelning. Även om beskrivningar är valfria är det en bra idé att lägga till dem i dina rolltilldelningar. Ange en kort motivering för varför huvudnamnet behöver den tilldelade rollen. När någon granskar rolltilldelningarna kan beskrivningar hjälpa till att förstå varför de har skapats och om de fortfarande är tillämpliga.

Villkor

Vissa roller stöder rolltilldelningsvillkor baserat på attribut i kontexten för specifika åtgärder. Ett villkor för rolltilldelning är ytterligare en kontroll som du kan lägga till i rolltilldelningen för att ge mer detaljerad åtkomstkontroll.

Du kan till exempel lägga till ett villkor som kräver att ett objekt har en specifik tagg för att användaren ska kunna läsa objektet.

Du skapar vanligtvis villkor med hjälp av ett redigeringsprogram för visuella villkor, men så här ser ett exempelvillkor ut i kod:

((!(ActionMatches{'Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read'} AND NOT SubOperationMatches{'Blob.List'})) OR (@resource[Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags:Project<$key_case_sensitive$>] StringEqualsIgnoreCase 'Cascade'))

Föregående villkor gör det möjligt för användare att läsa blobar med en blobindextaggnyckel för Project och värdet Cascade.

Mer information om villkor finns i Vad är azure-attributbaserad åtkomstkontroll (Azure ABAC)?

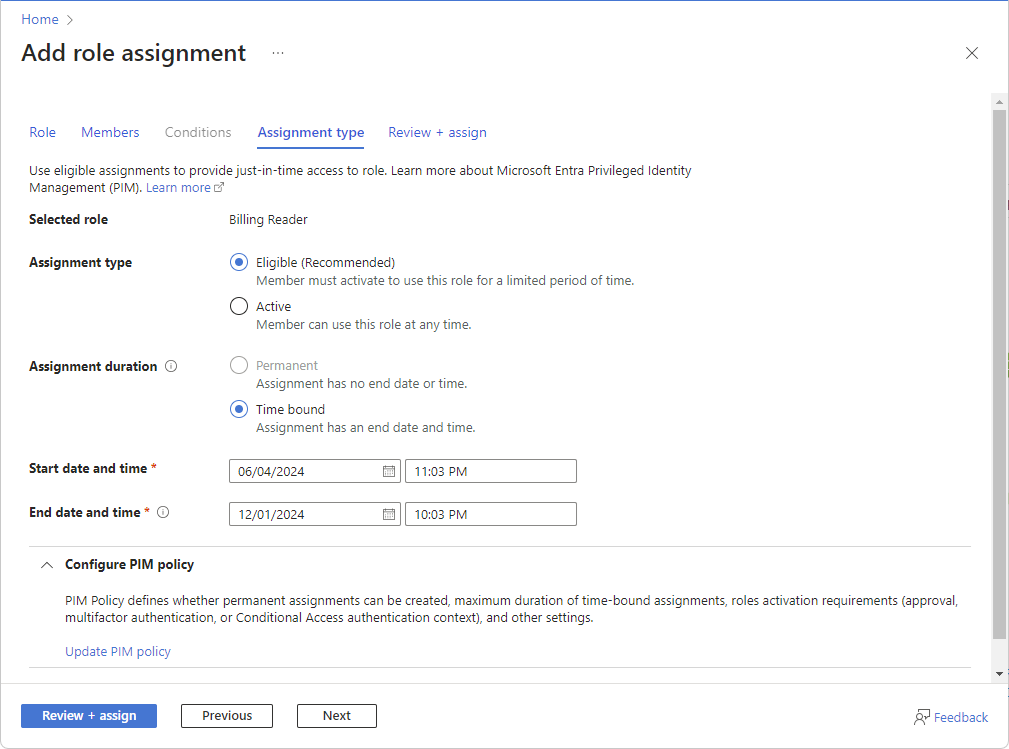

Integrering med Privileged Identity Management (förhandsversion)

Viktigt!

Integrering av Azure-rolltilldelning med Privileged Identity Management finns för närvarande i FÖRHANDSVERSION. Juridiska villkor för Azure-funktioner i betaversion, förhandsversion eller som av någon annan anledning inte har gjorts allmänt tillgängliga ännu finns i kompletterande användningsvillkor för Microsoft Azure-förhandsversioner.

Om du har en Microsoft Entra ID P2- eller Microsoft Entra ID-styrningslicens integreras Microsoft Entra Privileged Identity Management (PIM) i rolltilldelningssteg. Du kan till exempel tilldela roller till användare under en begränsad tidsperiod. Du kan också göra användare berättigade till rolltilldelningar så att de måste aktiveras för att använda rollen, till exempel godkännande av begäran. Berättigade rolltilldelningar ger just-in-time-åtkomst till en roll under en begränsad tidsperiod. Du kan inte skapa berättigade rolltilldelningar för program, tjänstens huvudnamn eller hanterade identiteter eftersom de inte kan utföra aktiveringsstegen. Du kan skapa berättigade rolltilldelningar i hanteringsgrupp, prenumeration och resursgruppsomfång, men inte i resursomfånget. Den här funktionen distribueras stegvis, så den kanske inte är tillgänglig ännu i din klientorganisation eller så kan gränssnittet se annorlunda ut.

Vilka alternativ för tilldelningstyp som är tillgängliga för dig kan variera beroende på din PIM-princip. PIM-principen definierar till exempel om permanenta tilldelningar kan skapas, maximal varaktighet för tidsbundna tilldelningar, krav på rollaktivering (godkännande, multifaktorautentisering eller autentiseringskontext för villkorsstyrd åtkomst) och andra inställningar. Mer information finns i Konfigurera azure-resursrollinställningar i Privileged Identity Management.

Om du inte vill använda PIM-funktionen väljer du alternativen Aktiv tilldelningstyp och Permanent tilldelningstid. De här inställningarna skapar en rolltilldelning där huvudnamnet alltid har behörigheter i rollen.

För att bättre förstå PIM bör du granska följande villkor.

| Term eller begrepp | Kategori för rolltilldelning | beskrivning |

|---|---|---|

| berättigad | Typ | En rolltilldelning som kräver att en användare utför en eller flera åtgärder för att använda rollen. Om en användare har gjorts berättigad för en roll innebär det att användaren kan aktivera rollen när det finns behov av att utföra privilegierade åtgärder. Det finns ingen skillnad i den åtkomst som ges till någon med en permanent kontra berättigad rolltilldelning. Den enda skillnaden är att vissa användare inte behöver den åtkomsten hela tiden. |

| aktiv | Typ | En rolltilldelning som inte kräver att en användare utför några åtgärder för att använda rollen. Användare som är tilldelade som aktiva har de behörigheter som rollen har tilldelats. |

| aktivera | Processen med att utföra en eller flera åtgärder för att använda en roll som en användare är berättigad för. Åtgärder kan vara att utföra en MFA-kontroll (multifaktorautentisering), tillhandahålla en affärsmotivering eller begära godkännande från utsedda godkännare. | |

| permanent berättigad | Varaktighet | En rolltilldelning där en användare alltid är berättigad att aktivera rollen. |

| permanent aktiv | Varaktighet | En rolltilldelning där en användare alltid kan använda rollen utan att utföra några åtgärder. |

| tidsbegränsad berättigad | Varaktighet | En rolltilldelning där en användare är berättigad att aktivera rollen endast inom start- och slutdatum. |

| tidsbunden aktiv | Varaktighet | En rolltilldelning där en användare endast kan använda rollen inom start- och slutdatum. |

| just-in-time-åtkomst (JIT) | En modell i vilken användarna får tillfällig behörighet att utföra privilegierade uppgifter, vilket hindrar skadliga eller obehöriga användare från att få åtkomst när behörigheterna har gått ut. Åtkomst beviljas endast när användare behöver den. | |

| princip om minsta behörighetsåtkomst | En rekommenderad säkerhetspraxis där varje användare endast har de minsta behörigheter som krävs för att utföra de uppgifter som de har behörighet att utföra. Den här metoden minimerar antalet globala administratörer och använder i stället specifika administratörsroller för vissa scenarier. |

Mer information finns i Vad är Microsoft Entra Privileged Identity Management?.