Fem steg för att säkra din identitetsinfrastruktur

Om du läser det här dokumentet är du medveten om säkerhetens betydelse. Du bär förmodligen redan ansvaret för att skydda din organisation. Om du behöver övertyga andra om vikten av säkerhet kan du skicka dem för att läsa de senaste Microsofts rapport om digitalt försvar.

Det här dokumentet hjälper dig att få en säkrare hållning med hjälp av funktionerna i Microsoft Entra-ID genom att använda en checklista i fem steg för att förbättra organisationens skydd mot cyberattacker.

Den här checklistan hjälper dig att snabbt distribuera viktiga rekommenderade åtgärder för att skydda din organisation omedelbart genom att förklara hur du:

- Stärka dina autentiseringsuppgifter

- Minska din attackyta

- Automatisera hotsvar

- Använda molninformation

- Aktivera självbetjäning för slutanvändare

Kommentar

Många av rekommendationerna i det här dokumentet gäller endast för program som har konfigurerats för att använda Microsoft Entra-ID som identitetsprovider. Genom att konfigurera appar för enkel inloggning säkerställs fördelarna med principer för autentiseringsuppgifter, hotidentifiering, granskning, loggning och andra funktioner som läggs till i dessa program. Microsoft Entra Application Management är grunden för alla dessa rekommendationer.

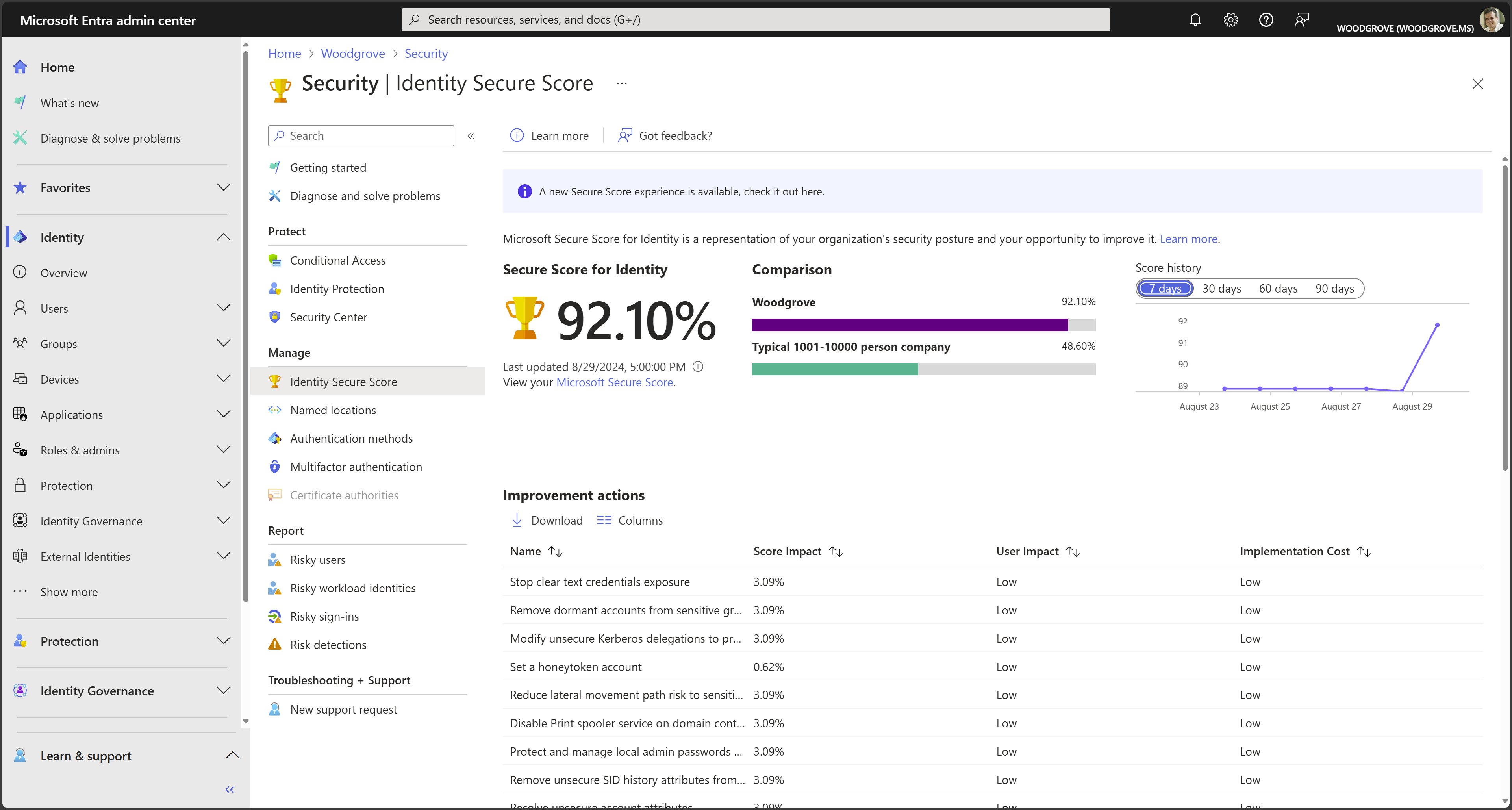

Rekommendationerna i det här dokumentet är anpassade till identitetens säkerhetspoäng, en automatiserad utvärdering av din Microsoft Entra-klients identitetssäkerhetskonfiguration. Organisationer kan använda sidan Identitetssäkerhetspoäng i administrationscentret för Microsoft Entra för att hitta luckor i den aktuella säkerhetskonfigurationen för att säkerställa att de följer microsofts aktuella metodtips för säkerhet. Om du implementerar varje rekommendation på sidan Säkerhetspoäng ökar din poäng och gör att du kan spåra dina framsteg, samt hjälpa dig att jämföra implementeringen med andra organisationer av liknande storlek.

Kommentar

Vissa av de funktioner som rekommenderas här är tillgängliga för alla kunder, medan andra kräver en Microsoft Entra ID P1- eller P2-prenumeration. Mer information finns i microsoft entra-priser och microsoft entra-distributionschecklista .

Innan du börjar: Skydda privilegierade konton med MFA

Innan du börjar den här checklistan kontrollerar du att du inte blir komprometterad när du läser den här checklistan. I Microsoft Entra observerar vi 50 miljoner lösenordsattacker dagligen, men bara en bråkdel av användarna och administratörerna använder starka autentiseringar som multifaktorautentisering (MFA). Statistiken baseras på data från och med augusti 2021. I Microsoft Entra-ID är användare som har privilegierade roller, till exempel administratörer, roten till förtroende för att skapa och hantera resten av miljön. Implementera följande metoder för att minimera effekterna av en kompromiss.

Angripare som får kontroll över privilegierade konton kan göra enorma skador, så det är viktigt att skydda dessa konton innan du fortsätter. Aktivera och kräva Microsoft Entra multifaktorautentisering (MFA) för alla administratörer i din organisation med microsoft entra-säkerhetsstandarder eller villkorsstyrd åtkomst. Det är kritiskt.

Är allt klart? Nu ska vi komma igång med checklistan.

Steg 1: Stärka dina autentiseringsuppgifter

Även om andra typer av attacker håller på att växa fram, inklusive nätfiske av medgivande och attacker mot icke-mänskliga identiteter, är lösenordsbaserade attacker på användaridentiteter fortfarande den vanligaste vektorn för identitetskompromiss. Väletablerade spear phishing- och lösenordsspraykampanjer av angripare fortsätter att lyckas mot organisationer som inte implementerar multifaktorautentisering (MFA) eller andra skydd mot denna vanliga taktik.

Som organisation måste du se till att dina identiteter verifieras och skyddas med MFA överallt. År 2020 identifierade Federal Bureau of Investigation (FBI) Internet Crime Complaint Center (IC3) phishing som den främsta brottstypen för klagomål från offer. Antalet rapporter fördubblades jämfört med föregående år. Nätfiske utgör ett betydande hot mot både företag och individer, och nätfiske med autentiseringsuppgifter användes i många av de mest skadliga attackerna förra året. Microsoft Entra multifaktorautentisering (MFA) hjälper till att skydda åtkomsten till data och program, vilket ger ytterligare ett säkerhetslager med hjälp av en andra form av autentisering. Organisationer kan aktivera multifaktorautentisering med villkorsstyrd åtkomst för att få lösningen att passa deras specifika behov. Ta en titt på den här distributionsguiden för att se hur du planerar, implementerar och distribuerar Microsoft Entra multifaktorautentisering.

Kontrollera att din organisation använder stark autentisering

Om du enkelt vill aktivera den grundläggande nivån av identitetssäkerhet kan du använda envalsaktivering med Microsoft Entra-säkerhetsstandarder. Säkerhetsstandarder tillämpar Microsoft Entra multifaktorautentisering för alla användare i en klientorganisation och blockerar inloggningar från äldre protokoll i hela klientorganisationen.

Om din organisation har Microsoft Entra ID P1- eller P2-licenser kan du också använda insikter och rapporteringsarbetsbok för villkorsstyrd åtkomst för att hjälpa dig att upptäcka luckor i konfigurationen och täckningen. Med de här rekommendationerna kan du enkelt stänga det här gapet genom att skapa en princip med hjälp av den nya mallen för villkorsstyrd åtkomst. Mallar för villkorsstyrd åtkomst är utformade för att ge en enkel metod för att distribuera nya principer som överensstämmer med Microsofts rekommenderade metodtips, vilket gör det enkelt att distribuera vanliga principer för att skydda dina identiteter och enheter.

Börja förbjuda vanliga lösenord som attackeras och inaktivera traditionell komplexitet och förfalloregler.

Många organisationer använder traditionella regler för förfallotid för lösenord och komplexitet. Microsofts forskning visar, och National Institute of Standards and Technology (NIST) Special Publication 800-63B Digital Identity Guidelines state, att dessa principer får användarna att välja lösenord som är lättare att gissa. Vi rekommenderar att du använder Microsoft Entra-lösenordsskydd för en funktion för dynamiskt förbjudet lösenord med hjälp av det aktuella beteendet för angripare för att förhindra användare från att ange lösenord som enkelt kan gissas. Den här funktionen är alltid aktiverad när användare skapas i molnet, men är nu också tillgänglig för hybridorganisationer när de distribuerar Microsoft Entra-lösenordsskydd för Windows Server Active Directory. Dessutom rekommenderar vi att du tar bort förfalloprinciper. Lösenordsändring erbjuder inga inneslutningsfördelar eftersom cyberbrottslingar nästan alltid använder autentiseringsuppgifter så snart de komprometterar dem. Se följande artikel i Ange förfalloprincip för lösenord för din organisation.

Skydda mot läckta autentiseringsuppgifter och öka motståndskraften mot avbrott

Den enklaste och rekommenderade metoden för att aktivera molnautentisering för lokala katalogobjekt i Microsoft Entra-ID är att aktivera synkronisering av lösenordshash (PHS). Om din organisation använder en hybrididentitetslösning med direktautentisering eller federation bör du aktivera synkronisering av lösenordshash av följande två orsaker:

- Rapporten Användare med läckta autentiseringsuppgifter i Microsoft Entra-ID varnar för offentligt exponerade användarnamn och lösenordspar. En otrolig mängd lösenord läcker ut via nätfiske, skadlig kod och återanvändning av lösenord på webbplatser från tredje part som senare överträds. Microsoft hittar många av dessa läckta autentiseringsuppgifter och meddelar dig i den här rapporten om de matchar autentiseringsuppgifterna i din organisation – men bara om du aktiverar synkronisering av lösenordshash eller har molnbaserade identiteter.

- Om ett lokalt avbrott inträffar, som en utpressningstrojanattack, kan du växla över till att använda molnautentisering med hjälp av synkronisering av lösenordshash. Med den här metoden för säkerhetskopieringsautentisering kan du fortsätta att komma åt appar som konfigurerats för autentisering med Microsoft Entra-ID, inklusive Microsoft 365. I det här fallet behöver IT-personalen inte tillgripa skugg-IT- eller personliga e-postkonton för att dela data förrän det lokala avbrottet har lösts.

Lösenord lagras aldrig i klartext eller krypteras med en reversibel algoritm i Microsoft Entra-ID. Mer information om den faktiska processen för synkronisering av lösenordshash finns i Detaljerad beskrivning av hur synkronisering av lösenordshash fungerar.

Implementera smart utelåsning med AD FS-extranät

Smart utlåsning hjälper till att låsa ute illasinnade aktörer som försöker gissa dina användares lösenord eller använda råstyrkemetoder för att komma in. Smart utlåsning kan identifiera inloggningar som kommer från giltiga användare och behandla dem på ett annat sätt än angripare och andra okända källor. Angripare blir utelåsta medan användarna kan komma åt sina konton och vara produktiva. Organisationer som konfigurerar program för att autentisera direkt till Microsoft Entra ID drar nytta av Microsoft Entra smart lockout. Federerade distributioner som använder AD FS 2016 och AD FS 2019 kan möjliggöra liknande fördelar med AD FS Extranet Lockout och Extranet Smart Lockout.

Steg 2: Minska din attackyta

Med tanke på hur omfattande lösenordskompromettering är är det viktigt att minimera attackytan i din organisation. Inaktivera användningen av äldre, mindre säkra protokoll, begränsa åtkomstpunkter, flytta till molnautentisering, utöva större kontroll över administrativ åtkomst till resurser och använd Nolltillit säkerhetsprinciper.

Använda molnautentisering

Autentiseringsuppgifter är en primär attackvektor. Metoderna i den här bloggen kan minska attackytan med hjälp av molnautentisering, distribuera MFA och använda lösenordslösa autentiseringsmetoder. Du kan distribuera lösenordslösa metoder som Windows Hello för företag, telefoninloggning med Microsoft Authenticator-appen eller FIDO.

Blockera äldre autentisering

Appar som använder sina egna äldre metoder för att autentisera med Microsoft Entra-ID och komma åt företagsdata utgör en annan risk för organisationer. Exempel på appar som använder äldre autentisering är POP3-, IMAP4- eller SMTP-klienter. Äldre autentiseringsappar autentiseras åt användaren och hindrar Microsoft Entra-ID från att göra avancerade säkerhetsutvärderingar. Alternativet modern autentisering minskar säkerhetsrisken eftersom den stöder multifaktorautentisering och villkorlig åtkomst.

Vi rekommenderar följande åtgärder:

- Identifiera äldre autentisering i din organisation med Microsoft Entra-inloggningsloggar och Log Analytics-arbetsböcker.

- Konfigurera SharePoint Online och Exchange Online för att använda modern autentisering.

- Om du har Microsoft Entra ID P1- eller P2-licenser använder du principer för villkorsstyrd åtkomst för att blockera äldre autentisering. För den kostnadsfria nivån för Microsoft Entra ID använder du Microsoft Entra Security Defaults.

- Blockera äldre autentisering om du använder AD FS.

- Blockera äldre autentisering med Exchange Server 2019.

- Inaktivera äldre autentisering i Exchange Online.

Mer information finns i artikeln Blockera äldre autentiseringsprotokoll i Microsoft Entra-ID.

Blockera ogiltiga startpunkter för autentisering

Med hjälp av principen verifiera explicit bör du minska effekten av komprometterade användarautentiseringsuppgifter när de inträffar. För varje app i din miljö bör du överväga giltiga användningsfall: vilka grupper, vilka nätverk, vilka enheter och andra element som är auktoriserade – och blockera sedan resten. Med villkorsstyrd åtkomst i Microsoft Entra kan du styra hur behöriga användare får åtkomst till sina appar och resurser baserat på specifika villkor som du definierar.

Mer information om hur du använder villkorsstyrd åtkomst för dina Molnappar och användaråtgärder finns i Molnappar för villkorlig åtkomst, åtgärder och autentiseringskontext.

Granska och styra administratörsroller

En annan Nolltillit pelare är behovet av att minimera sannolikheten för att ett komprometterat konto kan fungera med en privilegierad roll. Den här kontrollen kan utföras genom att tilldela minsta möjliga behörighet till en identitet. Om du inte har använt Microsoft Entra-roller tidigare hjälper den här artikeln dig att förstå Microsoft Entra-roller.

Privilegierade roller i Microsoft Entra-ID bör endast vara molnkonton för att isolera dem från lokala miljöer och inte använda lokala lösenordsvalv för att lagra autentiseringsuppgifterna.

Implementera Privilege Access Management

Privileged Identity Management (PIM) ger en tidsbaserad och godkännandebaserad rollaktivering för att minska risken för överdriven, onödig eller missbrukad åtkomstbehörighet till viktiga resurser. Dessa resurser omfattar resurser i Microsoft Entra-ID, Azure och andra Microsoft Online-tjänster som Microsoft 365 eller Microsoft Intune.

Microsoft Entra Privileged Identity Management (PIM) hjälper dig att minimera kontoprivilegier genom att hjälpa dig:

- Identifiera och hantera användare som tilldelats administrativa roller.

- Förstå oanvända eller överdrivna behörighetsroller som du bör ta bort.

- Upprätta regler för att se till att privilegierade roller skyddas av multifaktorautentisering.

- Upprätta regler för att se till att privilegierade roller endast beviljas tillräckligt länge för att utföra den privilegierade uppgiften.

Aktivera Microsoft Entra PIM och visa sedan de användare som har tilldelats administrativa roller och ta bort onödiga konton i dessa roller. För återstående privilegierade användare flyttar du dem från permanent till berättigad. Slutligen upprättar du lämpliga principer för att se till att när de behöver få åtkomst till dessa privilegierade roller, kan de göra det på ett säkert sätt med nödvändig ändringskontroll.

Inbyggda och anpassade Roller i Microsoft Entra fungerar på begrepp som liknar roller som finns i det rollbaserade åtkomstkontrollsystemet för Azure-resurser (Azure-roller). Skillnaden mellan dessa två rollbaserade åtkomstkontrollsystem är:

- Microsoft Entra-roller styr åtkomsten till Microsoft Entra-resurser, till exempel användare, grupper och program med hjälp av Microsoft Graph API

- Azure-roller styr åtkomsten till Azure-resurser, till exempel virtuella datorer eller lagring med Hjälp av Azure Resource Management

Båda systemen innehåller rolldefinitioner och rolltilldelningar som används på liknande sätt. Microsoft Entra-rollbehörigheter kan dock inte användas i anpassade Azure-roller och vice versa. Som en del av distributionen av din privilegierade kontoprocess följer du bästa praxis för att skapa minst två nödkonton för att se till att du fortfarande har åtkomst till Microsoft Entra-ID om du låser dig.

Mer information finns i artikeln Planera en distribution av privilegierad identitetshantering och skydda privilegierad åtkomst.

Begränsa åtgärder för användarmedgivande

Det är viktigt att förstå de olika funktionerna för Microsoft Entra-programmedgivande, vilka typer av behörigheter och medgivande som påverkar organisationens säkerhetsstatus. Även om användare kan godkänna sig själva gör det möjligt för användare att enkelt skaffa användbara program som integreras med Microsoft 365, Azure och andra tjänster, men det kan utgöra en risk om de inte används och övervakas noggrant.

Microsoft rekommenderar att du begränsar användarens medgivande till att endast tillåta slutanvändarmedgivande för appar från verifierade utgivare och endast för behörigheter som du väljer. Om slutanvändarmedgivandet är begränsat kommer tidigare medgivandebidrag fortfarande att respekteras, men alla framtida medgivandeåtgärder som en administratör måste utföra. I begränsade fall kan användare begära administratörsmedgivande via ett integrerat arbetsflöde för begäran om administratörsmedgivande eller via dina egna supportprocesser. Innan du begränsar slutanvändarmedgivande använder du våra rekommendationer för att planera den här ändringen i din organisation. För program som du vill ge alla användare åtkomst till bör du överväga att bevilja medgivande för alla användares räkning och se till att användare som ännu inte har samtyckt individuellt kan komma åt appen. Om du inte vill att dessa program ska vara tillgängliga för alla användare i alla scenarier använder du programtilldelning och villkorsstyrd åtkomst för att begränsa användaråtkomsten till specifika appar.

Se till att användarna kan begära administratörsgodkännande för nya program för att minska användarfriktionen, minimera supportvolymen och förhindra att användare registrerar sig för program som använder autentiseringsuppgifter som inte är Microsoft Entra. När du har reglerat dina medgivandeåtgärder bör administratörer regelbundet granska app- och medgivandebehörigheter.

Mer information finns i artikeln Microsoft Entra-ramverk för medgivande.

Steg 3: Automatisera hotsvar

Microsoft Entra-ID har många funktioner som automatiskt fångar upp attacker för att ta bort svarstiden mellan identifiering och svar. Du kan minska kostnaderna och riskerna när du minskar tiden som brottslingar använder för att bädda in sig i din miljö. Här är de konkreta steg du kan vidta.

Mer information finns i artikeln Så här: Konfigurera och aktivera riskprinciper.

Implementera inloggningsriskprincip

En inloggningsrisk representerar sannolikheten för att identitetsägaren inte auktoriserar autentiseringsbegäran. En riskbaserad princip för inloggning kan implementeras genom att lägga till ett inloggningsriskvillkor i dina principer för villkorsstyrd åtkomst som utvärderar risknivån till en viss användare eller grupp. Baserat på risknivån (hög/medel/låg) kan en princip konfigureras för att blockera åtkomst eller framtvinga multifaktorautentisering. Vi rekommenderar att du framtvingar multifaktorautentisering på medelstora eller över riskfyllda inloggningar.

Implementera säkerhetsprincip för användarrisk

Användarrisken anger sannolikheten för att användaridentiteten komprometteras och beräknas baserat på de användarriskidentifieringar som är associerade med en användares identitet. En användarriskbaserad princip kan implementeras genom att lägga till ett användarriskvillkor i dina principer för villkorsstyrd åtkomst som utvärderar risknivån till en viss användare. Baserat på låg, medelhög, hög risknivå kan en princip konfigureras för att blockera åtkomst eller kräva en säker lösenordsändring med multifaktorautentisering. Microsofts rekommendation är att kräva en säker lösenordsändring för användare med hög risk.

I identifieringen av användarrisker ingår en kontroll av om användarens autentiseringsuppgifter matchar autentiseringsuppgifter som läckt ut av cyberbrottslingar. För att fungera optimalt är det viktigt att implementera synkronisering av lösenordshash med Microsoft Entra Connect Sync.

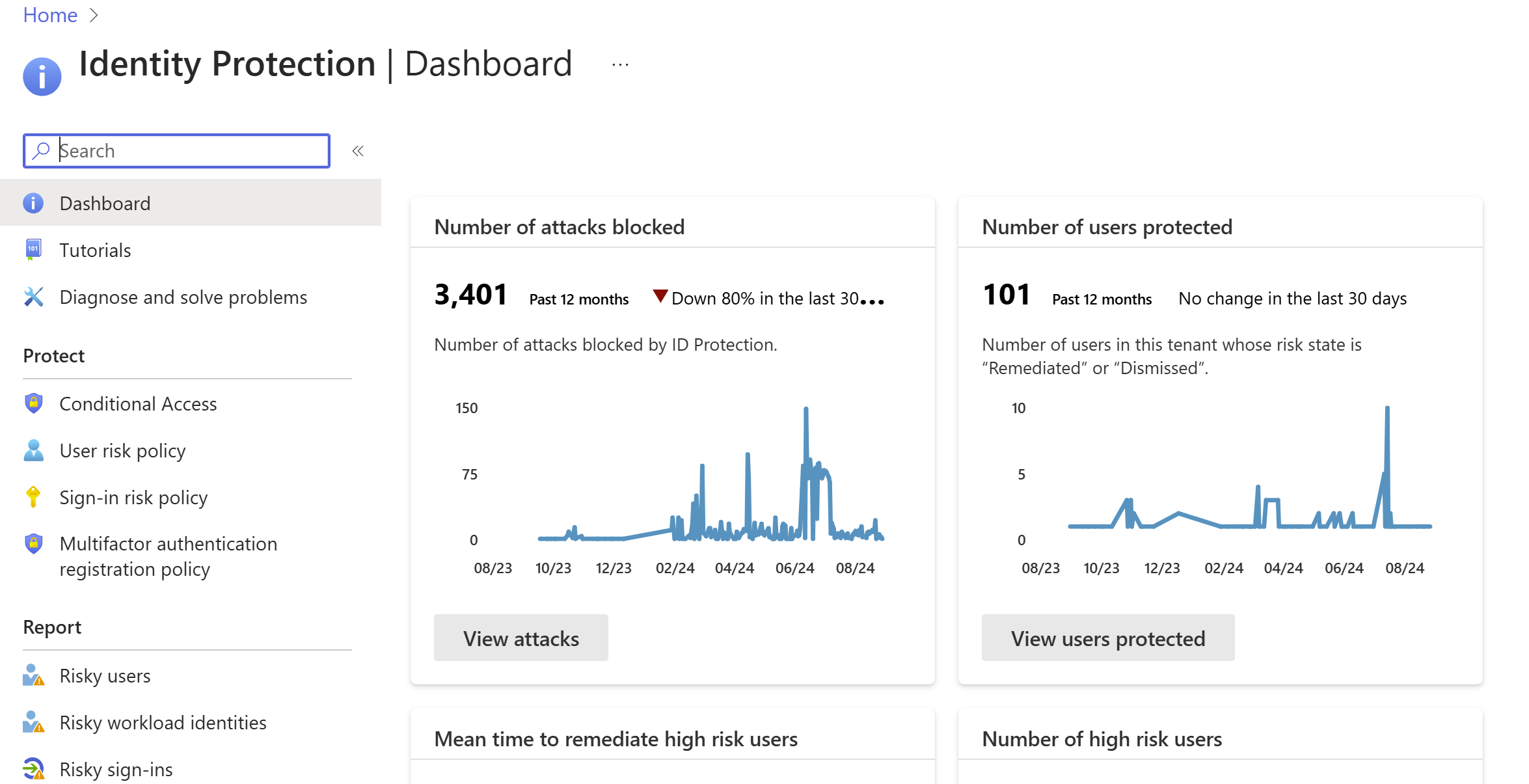

Integrera Microsoft Defender XDR med Microsoft Entra ID Protection

För att Identity Protection ska kunna utföra bästa möjliga riskidentifiering måste det få så många signaler som möjligt. Det är därför viktigt att integrera hela sviten med Microsoft Defender XDR-tjänster:

- Microsoft Defender för slutpunkter

- Microsoft Defender for Office 365

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps

Läs mer om Microsoft Threat Protection och vikten av att integrera olika domäner i följande korta video.

Konfigurera övervakning och aviseringar

Det är viktigt att övervaka och granska loggarna för att identifiera misstänkt beteende. Azure Portal har flera sätt att integrera Microsoft Entra-loggar med andra verktyg, till exempel Microsoft Sentinel, Azure Monitor och andra SIEM-verktyg. Mer information finns i säkerhetsåtgärdsguiden för Microsoft Entra.

Steg 4: Använda molninformation

Granskning och loggning av säkerhetsrelaterade händelser och relaterade aviseringar är viktiga komponenter i en effektiv skyddsstrategi. Säkerhetsloggar och rapporter ger dig en elektronisk post med misstänkta aktiviteter och hjälper dig att identifiera mönster som kan tyda på försök till eller lyckad extern intrång i nätverket och interna attacker. Du kan använda granskning för att övervaka användaraktivitet, dokumentera regelefterlevnad, utföra kriminalteknisk analys med mera. Aviseringar ger meddelanden om säkerhetshändelser. Kontrollera att du har en kvarhållningsprincip för loggar för både inloggningsloggar och granskningsloggar för Microsoft Entra-ID genom att exportera till Azure Monitor eller ett SIEM-verktyg.

Övervaka Microsoft Entra-ID

Microsoft Azure-tjänster och -funktioner ger dig konfigurerbara alternativ för säkerhetsgranskning och loggning som hjälper dig att identifiera luckor i dina säkerhetsprinciper och mekanismer och åtgärda dessa luckor för att förhindra överträdelser. Du kan använda Azure Logging and Auditing och använda granskningsaktivitetsrapporter i administrationscentret för Microsoft Entra. Mer information om övervakning av användarkonton, privilegierade konton, appar och enheter finns i Microsoft Entra Security Operations-guiden .

Övervaka Microsoft Entra Connect Health i hybridmiljöer

Genom att övervaka AD FS med Microsoft Entra Connect Health får du större insikt i potentiella problem och synlighet för attacker på din AD FS-infrastruktur. Du kan nu visa ADFS-inloggningar för att ge större djup för din övervakning. Microsoft Entra Connect Health levererar aviseringar med information, lösningssteg och länkar till relaterad dokumentation. användningsanalys för flera mått som rör autentiseringstrafik. prestandaövervakning och rapporter. Använd den riskfyllda IP-arbetsboken för ADFS som kan hjälpa dig att identifiera normen för din miljö och avisering när det sker en ändring. All hybridinfrastruktur bör övervakas som en nivå 0-tillgång. Detaljerad övervakningsvägledning för dessa tillgångar finns i säkerhetsåtgärdsguiden för infrastruktur.

Övervaka Microsoft Entra ID Protection-händelser

Microsoft Entra ID Protection innehåller två viktiga rapporter som du bör övervaka dagligen:

- Riskfyllda inloggningsrapporter visar användarinloggningsaktiviteter som du bör undersöka om den legitima ägaren utförde inloggningen.

- Riskfyllda användarrapporter visar användarkonton som kan ha komprometterats, till exempel läckta autentiseringsuppgifter som har identifierats eller användaren som loggat in från olika platser, vilket orsakar en omöjlig resehändelse.

Granska appar och medgivandebehörigheter

Användare kan luras att navigera till en komprometterad webbplats eller appar som får åtkomst till deras profilinformation och användardata, till exempel deras e-post. En illvillig aktör kan använda de medgivande behörigheter som den fick för att kryptera sitt postlådeinnehåll och kräva en lösensumma för att återfå postlådedata. Administratörer bör granska och granska de behörigheter som ges av användare. Förutom att granska de behörigheter som ges av användare kan du hitta riskfyllda eller oönskade OAuth-program i Premium-miljöer.

Steg 5: Aktivera självbetjäning för slutanvändare

Så mycket som möjligt vill du balansera säkerhet med produktivitet. När du närmar dig din resa med tankesättet att du skapar en grund för säkerhet kan du ta bort friktionen från din organisation genom att ge användarna möjlighet att vara vaksamma och minska driftkostnaderna.

Implementera lösenordsåterställning med självbetjäning

Microsoft Entra ID:s självbetjäning av lösenordsåterställning (SSPR) erbjuder ett enkelt sätt för IT-administratörer att tillåta användare att återställa eller låsa upp sina lösenord eller konton utan hjälp eller administratörsintervention. Systemet innehåller detaljerad rapportering som spårar när användare återställer sina lösenord, tillsammans med meddelanden för att varna dig om missbruk eller missbruk.

Implementera självbetjäningsgrupp och programåtkomst

Med Microsoft Entra-ID kan icke-administratörer hantera åtkomst till resurser med hjälp av säkerhetsgrupper, Microsoft 365-grupper, programroller och åtkomstpaketkataloger. Grupphantering med självbetjäning gör det möjligt för gruppägare att hantera sina egna grupper utan att behöva tilldelas en administrativ roll. Användare kan också skapa och hantera Microsoft 365-grupper utan att behöva förlita sig på administratörer för att hantera sina begäranden, och oanvända grupper upphör att gälla automatiskt. Microsoft Entra-berättigandehantering möjliggör ytterligare delegering och synlighet, med omfattande arbetsflöden för åtkomstbegäran och automatisk förfallotid. Du kan delegera till icke-administratörer möjligheten att konfigurera sina egna åtkomstpaket för grupper, Teams, program och SharePoint Online-webbplatser som de äger, med anpassade principer för vem som måste godkänna åtkomst, inklusive att konfigurera anställdas chefer och affärspartnersponsorer som godkännare.

Implementera Microsoft Entra-åtkomstgranskningar

Med Microsoft Entra-åtkomstgranskningar kan du hantera åtkomstpaket och gruppmedlemskap, åtkomst till företagsprogram och privilegierade rolltilldelningar för att säkerställa att du upprätthåller en säkerhetsstandard. Regelbunden tillsyn av användarna själva, resursägare och andra granskare ser till att användarna inte behåller åtkomsten under längre tidsperioder när de inte längre behöver den.

Implementera automatisk användaretablering

Etablering och avetablering är de processer som säkerställer konsekvens för digitala identiteter i flera system. Dessa processer tillämpas vanligtvis som en del av livscykelhanteringen för identiteter.

Etablering är processerna för att skapa en identitet i ett målsystem baserat på vissa villkor. Avetablering är processen för att ta bort identiteten från målsystemet, när villkoren inte längre uppfylls. Synkronisering är processen att hålla det etablerade objektet uppdaterat så att källobjektet och målobjektet är liknande.

Microsoft Entra ID tillhandahåller för närvarande tre områden för automatisk etablering. Dessa är:

- Etablering från ett externt icke-katalogstyrande auktoritativt system för post till Microsoft Entra-ID via HR-driven etablering

- Etablering från Microsoft Entra-ID till program via appetablering

- Etablering mellan Microsoft Entra ID och Active Directory-domän Services via etablering mellan kataloger

Läs mer här: Vad är etablering med Microsoft Entra-ID?

Sammanfattning

Det finns många aspekter av en säker identitetsinfrastruktur, men den här femstegschecklistan hjälper dig att snabbt uppnå en säkrare och säker identitetsinfrastruktur:

- Stärka dina autentiseringsuppgifter

- Minska din attackyta

- Automatisera hotsvar

- Använda molninformation

- Aktivera självbetjäning för slutanvändare

Vi uppskattar hur allvarligt du tar säkerheten och hoppas att det här dokumentet är en användbar översikt över en säkrare hållning för din organisation.

Nästa steg

Om du behöver hjälp med att planera och distribuera rekommendationerna kan du läsa distributionsplanerna för Microsoft Entra ID-projekt för att få hjälp.

Om du är säker på att alla dessa steg är slutförda använder du Microsofts säkerhetspoäng för identiteter, vilket håller dig uppdaterad med de senaste metodtipsen och säkerhetshoten.