Tekniska funktioner för Azure-säkerhet

Den här artikeln innehåller en introduktion till säkerhetstjänster i Azure som hjälper dig att skydda dina data, resurser och program i molnet och uppfylla företagets säkerhetsbehov.

Azure-plattformen

Microsoft Azure är en molnplattform som består av infrastruktur- och programtjänster, med integrerade datatjänster och avancerad analys samt utvecklarverktyg och -tjänster som finns i Microsofts offentliga molndatacenter. Kunder använder Azure för många olika kapaciteter och scenarier, från grundläggande beräkning, nätverk och lagring, till mobil- och webbapptjänster, till fullständiga molnscenarier som Sakernas Internet och kan användas med tekniker med öppen källkod och distribueras som hybridmoln eller hanteras i en kunds datacenter. Azure tillhandahåller molnteknik som byggstenar för att hjälpa företag att spara kostnader, snabbt förnya och hantera system proaktivt. När du bygger på eller migrerar IT-tillgångar till en molnleverantör förlitar du dig på organisationens förmåga att skydda dina program och data med tjänsterna och de kontroller de tillhandahåller för att hantera säkerheten för dina molnbaserade tillgångar.

Microsoft Azure är den enda molnbaserad databehandlingsleverantör som erbjuder en säker, konsekvent programplattform och infrastruktur som en tjänst för team som arbetar inom sina olika molnkunskaper och nivåer av projektkomplexitet, med integrerade datatjänster och analyser som avslöjar intelligens från data var de än finns, på både Microsoft- och icke-Microsoft-plattformar, öppna ramverk och verktyg, vilket ger val för att integrera molnet med lokala och distribuera Azure-moln tjänster i lokala datacenter. Som en del av Microsoft Trusted Cloud förlitar sig kunderna på Azure för branschledande säkerhet, tillförlitlighet, efterlevnad, sekretess och det stora nätverket av personer, partner och processer för att stödja organisationer i molnet.

Med Microsoft Azure kan du:

Påskynda innovationen med molnet

Power Business-beslut och appar med insikter

Skapa fritt och distribuera var som helst

Skydda sin verksamhet

Hantera och kontrollera identitet och användaråtkomst

Azure hjälper dig att skydda företagsinformation och personlig information genom att göra det möjligt för dig att hantera användaridentiteter och autentiseringsuppgifter och kontrollera åtkomsten.

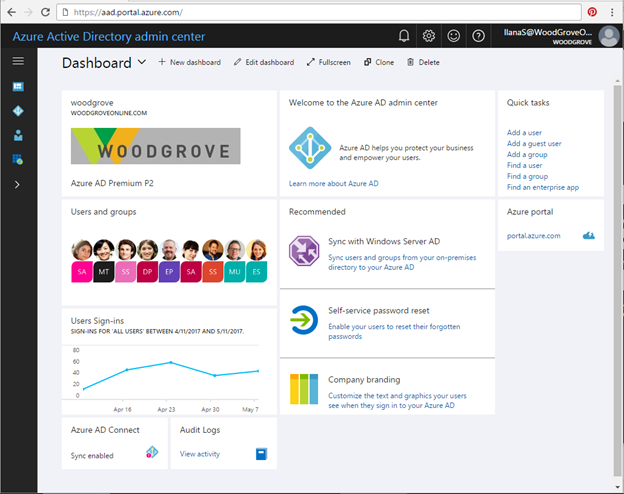

Microsoft Entra ID

Microsofts lösningar för identitets- och åtkomsthantering hjälper IT att skydda åtkomsten till program och resurser i företagets datacenter och till molnet, vilket möjliggör ytterligare valideringsnivåer, till exempel multifaktorautentisering och principer för villkorsstyrd åtkomst. Övervakning av misstänkt aktivitet genom avancerad säkerhetsrapportering, -granskning och -avisering hjälper till att minska potentiella säkerhetsproblem. Microsoft Entra ID P1 eller P2 ger enkel inloggning till tusentals molnappar och åtkomst till webbappar som du kör lokalt.

Säkerhetsfördelarna med Microsoft Entra-ID omfattar möjligheten att:

Skapa och hantera en enda identitet för varje användare i hybridföretaget och synkronisera användare, grupper och enheter.

Ge enkel inloggningsåtkomst till dina program, inklusive tusentals förintegrerade SaaS-appar.

Aktivera säkerhet för programåtkomst genom att framtvinga regelbaserad multifaktorautentisering för både lokala program och molnprogram.

Etablera säker fjärråtkomst till lokala webbprogram via Microsoft Entra-programproxy.

Följande är grundläggande funktioner för azure-identitetshantering:

Enkel inloggning

Multifaktorautentisering

Säkerhetsövervakning, aviseringar och maskininlärningsbaserade rapporter

Hantering av konsumentidentitet och åtkomst

Enhetsregistrering

Privileged Identity Management

Identity Protection

Enkel inloggning

Enkel inloggning innebär att du kan komma åt alla program och resurser som du behöver för att göra affärer genom att bara logga in en gång med ett enda användarkonto. När du har loggat in kan du komma åt alla program som du behöver utan att behöva autentisera (till exempel ange ett lösenord) en andra gång.

Många organisationer förlitar sig på SaaS-program (programvara som en tjänst), till exempel Microsoft 365, Box och Salesforce för slutanvändares produktivitet. Tidigare behövde IT-personalen skapa och uppdatera användarkonton individuellt i varje SaaS-program, och användarna var tvungna att komma ihåg ett lösenord för varje SaaS-program.

Microsoft Entra-ID utökar lokal Active Directory till molnet, vilket gör det möjligt för användare att använda sitt primära organisationskonto för att inte bara logga in på sina domänanslutna enheter och företagsresurser, utan även alla webb- och SaaS-program som behövs för deras jobb.

Användarna behöver inte bara hantera flera uppsättningar med användarnamn och lösenord, programåtkomst kan automatiskt etableras eller avetableras baserat på organisationsgrupper och deras status som anställd. Microsoft Entra ID introducerar säkerhets- och åtkomststyrningskontroller som gör att du kan hantera användarnas åtkomst centralt i SaaS-program.

Multifaktorautentisering

Microsoft Entra multifaktorautentisering (MFA) är en autentiseringsmetod som kräver användning av mer än en verifieringsmetod och lägger till ett kritiskt andra säkerhetslager för användarinloggningar och transaktioner. MFA hjälper till att skydda åtkomsten till data och program samtidigt som användarens efterfrågan på en enkel inloggningsprocess uppfylls. Det ger stark autentisering via en rad verifieringsalternativ – telefonsamtal, sms eller mobilappmeddelande eller verifieringskod och OAuth-token från tredje part.

Säkerhetsövervakning, aviseringar och maskininlärningsbaserade rapporter

Säkerhetsövervakning och aviseringar och maskininlärningsbaserade rapporter som identifierar inkonsekventa åtkomstmönster kan hjälpa dig att skydda din verksamhet. Du kan använda Microsoft Entra-ID:ts åtkomst- och användningsrapporter för att få insyn i integriteten och säkerheten i din organisations katalog. Med den här informationen kan en katalogadministratör bättre avgöra var möjliga säkerhetsrisker kan ligga så att de kan planera för att minska dessa risker på ett lämpligt sätt.

I Azure Portal kategoriseras rapporter på följande sätt:

Avvikelserapporter – innehåller inloggningshändelser som vi upptäckte var avvikande. Vårt mål är att göra dig medveten om sådan aktivitet och göra det möjligt för dig att avgöra om en händelse är misstänkt.

Integrerade programrapporter – ger insikter om hur molnprogram används i din organisation. Microsoft Entra ID erbjuder integrering med tusentals molnprogram.

Felrapporter – anger fel som kan uppstå vid etablering av konton till externa program.

Användarspecifika rapporter – visa enhets- och inloggningsaktivitetsdata för en specifik användare.

Aktivitetsloggar – innehåller en post med alla granskade händelser under de senaste 24 timmarna, de senaste 7 dagarna eller de senaste 30 dagarna samt ändringar av gruppaktivitet samt lösenordsåterställning och registreringsaktivitet.

Hantering av konsumentidentitet och åtkomst

Azure Active Directory B2C är en global identitetshanteringstjänst med hög tillgänglighet för konsumentinriktade program som skalar till hundratals miljoner identiteter. Den kan integreras över mobila plattformar och webbaserade plattformar. Konsumenterna kan logga in på alla program via anpassningsbara upplevelser genom att använda sina befintliga sociala konton eller genom att skapa nya autentiseringsuppgifter.

Tidigare var programutvecklare som ville registrera och logga in användare i sina program tvungna att skriva egen kod. Och de använde lokala databaser eller system för att lagra användarnamn och lösenord. Azure Active Directory B2C erbjuder din organisation ett bättre sätt att integrera hantering av konsumentidentitet i program med hjälp av en säker, standardbaserad plattform och en stor uppsättning utökningsbara principer.

När du använder Azure Active Directory B2C kan dina konsumenter registrera sig för dina program med sina befintliga sociala konton (Facebook, Google, Amazon, LinkedIn) eller genom att skapa nya autentiseringsuppgifter (e-postadress och lösenord eller användarnamn och lösenord).

Enhetsregistrering

Microsoft Entra-enhetsregistrering är grunden för enhetsbaserade scenarier med villkorsstyrd åtkomst . När en enhet registreras ger Microsoft Entra-enhetsregistrering enheten en identitet som används för att autentisera enheten när användaren loggar in. Den autentiserade enheten och enhetens attribut kan sedan användas för att tillämpa principer för villkorlig åtkomst för program som finns i molnet och lokalt.

I kombination med en MDM-lösning (hantering av mobila enheter), till exempel Intune, uppdateras enhetsattributen i Microsoft Entra-ID:t med ytterligare information om enheten. På så sätt kan du skapa regler för villkorsstyrd åtkomst som framtvingar åtkomst från enheter för att uppfylla dina standarder för säkerhet och efterlevnad.

Privileged Identity Management

Med Microsoft Entra Privileged Identity Management kan du hantera, styra och övervaka dina privilegierade identiteter och åtkomst till resurser i Microsoft Entra-ID samt andra Microsoft-onlinetjänster som Microsoft 365 eller Microsoft Intune.

Ibland behöver användare utföra privilegierade åtgärder i Azure- eller Microsoft 365-resurser eller andra SaaS-appar. Det innebär ofta att organisationer måste ge dem permanent privilegierad åtkomst i Microsoft Entra-ID. Det här är en växande säkerhetsrisk för molnbaserade resurser eftersom organisationer inte tillräckligt kan övervaka vad dessa användare gör med sina administratörsbehörigheter. Om ett användarkonto med privilegierad åtkomst komprometteras kan det dessutom påverka deras övergripande molnsäkerhet. Microsoft Entra Privileged Identity Management hjälper dig att lösa den här risken.

Med Microsoft Entra Privileged Identity Management kan du:

Se vilka användare som är Microsoft Entra-administratörer

Aktivera "just-in-time"-administrativ åtkomst på begäran till Microsoft Online-tjänster som Microsoft 365 och Intune

Hämta rapporter om administratörsåtkomsthistorik och ändringar i administratörstilldelningar

Få aviseringar om åtkomst till en privilegierad roll

Identity Protection

Microsoft Entra ID Protection är en säkerhetstjänst som ger en samlad vy över riskidentifieringar och potentiella sårbarheter som påverkar organisationens identiteter. Identity Protection använder befintliga Microsoft Entra-ID:ns funktioner för avvikelseidentifiering (tillgängliga via Microsoft Entra-ID:ns avvikande aktivitetsrapporter) och introducerar nya riskidentifieringstyper som kan identifiera avvikelser i realtid.

Säker resursåtkomst

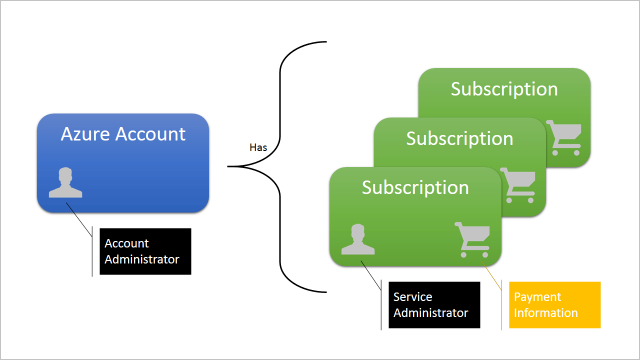

Åtkomstkontroll i Azure börjar ur ett faktureringsperspektiv. Ägaren till ett Azure-konto, som nås genom att besöka Azure Portal, är kontoadministratör (AA). Prenumerationer är en container för fakturering, men de fungerar också som en säkerhetsgräns: varje prenumeration har en tjänstadministratör (SA) som kan lägga till, ta bort och ändra Azure-resurser i den prenumerationen med hjälp av Azure Portal. Standard-SA för en ny prenumeration är AA, men AA kan ändra SA i Azure Portal.

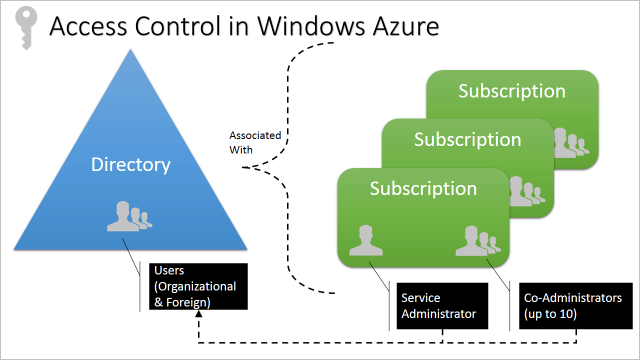

Prenumerationer har också en koppling till en katalog. Katalogen definierar en uppsättning användare. Dessa kan vara användare från det arbete eller den skola som skapade katalogen, eller så kan de vara externa användare (dvs. Microsoft-konton). Prenumerationer kan nås av en delmängd av de kataloganvändare som har tilldelats antingen som tjänstadministratör (SA) eller medadministratör (CA); det enda undantaget är att Microsoft-konton (tidigare Windows Live-ID) av äldre skäl kan tilldelas som SA eller CA utan att finnas i katalogen.

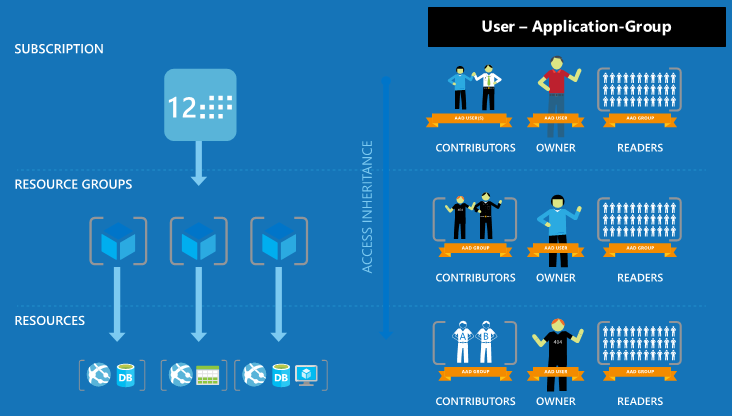

Säkerhetsorienterade företag bör fokusera på att ge anställda de exakta behörigheter de behöver. För många behörigheter kan exponera ett konto för angripare. För få behörigheter innebär att anställda inte kan få sitt arbete gjort effektivt. Rollbaserad åtkomstkontroll i Azure (Azure RBAC) hjälper dig att lösa problemet genom att erbjuda detaljerad åtkomsthantering för Azure.

Med hjälp av Azure RBAC kan du hålla isär uppgifter i ditt team och bevilja endast den omfattning av åtkomst till användare som de behöver för att utföra sitt arbete. I stället för att ge alla obegränsade behörigheter i din Azure-prenumeration eller dina resurser kan du bara tillåta vissa åtgärder. Du kan till exempel använda Azure RBAC för att låta en anställd hantera virtuella datorer i en prenumeration, medan en annan kan hantera SQL-databaser inom samma prenumeration.

Datasäkerhet och kryptering

En av nycklarna till dataskydd i molnet är att redovisa möjliga tillstånd där dina data kan inträffa och vilka kontroller som är tillgängliga för det tillståndet. För metodtips för Datasäkerhet och kryptering i Azure finns rekommendationerna i följande datatillstånd.

- I vila: Detta omfattar alla informationslagringsobjekt, containrar och typer som finns statiskt på fysiska medier, oavsett om det är magnetisk eller optisk disk.

- Under överföring: När data överförs mellan komponenter, platser eller program, till exempel via nätverket, över en servicebuss (från lokal till moln och vice versa, inklusive hybridanslutningar som ExpressRoute), eller under en in-/utdataprocess, anses den vara i rörelse.

Kryptering i vila

Vilande kryptering beskrivs i detalj i Azure Data Encryption at Rest.

Kryptering under överföring

Att skydda data under överföring bör vara en viktig del av din dataskyddsstrategi. Eftersom data flyttas fram och tillbaka från många platser är den allmänna rekommendationen att du alltid använder SSL/TLS-protokoll för att utbyta data på olika platser. I vissa fall kanske du vill isolera hela kommunikationskanalen mellan din lokala infrastruktur och molninfrastrukturen med hjälp av ett virtuellt privat nätverk (VPN).

För data som flyttas mellan din lokala infrastruktur och Azure bör du överväga lämpliga skyddsåtgärder som HTTPS eller VPN.

För organisationer som behöver skydda åtkomsten från flera arbetsstationer som finns lokalt till Azure använder du Azures plats-till-plats-VPN.

För organisationer som behöver skydda åtkomst från en arbetsstation som finns lokalt till Azure använder du punkt-till-plats-VPN.

Större datamängder kan flyttas via en dedikerad WAN-länk med hög hastighet, till exempel ExpressRoute. Om du väljer att använda ExpressRoute kan du även kryptera data på programnivå med hjälp av SSL/TLS eller andra protokoll för extra skydd.

Om du interagerar med Azure Storage via Azure Portal sker alla transaktioner via HTTPS. REST API för lagring via HTTPS kan också användas för att interagera med Azure Storage och Azure SQL Database.

Du kan lära dig mer om Azure VPN-alternativet genom att läsa artikeln Planera och utforma för VPN Gateway.

Framtvinga datakryptering på filnivå

Azure Rights Management (Azure RMS) använder krypterings-, identitets- och auktoriseringsprinciper för att skydda dina filer och e-post. Azure RMS fungerar på flera enheter – telefoner, surfplattor och datorer genom att skydda både inom din organisation och utanför organisationen. Den här funktionen är möjlig eftersom Azure RMS lägger till en skyddsnivå som finns kvar med data, även när den lämnar organisationens gränser.

Skydda ditt program

Azure ansvarar för att skydda den infrastruktur och plattform som programmet körs på, men det är ditt ansvar att skydda själva programmet. Med andra ord måste du utveckla, distribuera och hantera programkoden och innehållet på ett säkert sätt. Utan detta kan din programkod eller ditt innehåll fortfarande vara sårbart för hot.

Brandvägg för webbaserade program

Brandväggen för webbprogram (WAF) är en funktion i Application Gateway som ger ett centraliserat skydd av dina webbprogram mot vanliga sårbarheter och sårbarheter.

Brandväggen för webbprogram baseras på regler från OWASP-kärnregeluppsättningarna. Webbprogram blir i allt större utsträckning föremål för attacker där kända svagheter i programmen utnyttjas. Bland annat är SQL-inmatningsattacker och skriptangrepp mellan webbplatser vanliga. Det kan vara svårt att förhindra sådana attacker i programkoden och kräver ofta omfattande underhåll, korrigeringar och övervakning av flera skikt i programtopologin. Med en centraliserad brandvägg för webbaserade program blir det enklare att hantera säkerheten och programadministratörer får bättre möjligheter skydda mot intrång. En brandväggslösning för webbaserade program kan även reagera snabbare på ett säkerhetshot genom att åtgärda en känd svaghet på en central plats jämfört med om korrigeringar ska utföras i varje enskilt webbprogram. Befintliga programgatewayer kan enkelt konverteras till en Application Gateway med brandväggen för webbprogram.

Några vanliga säkerhetshot som brandväggen för webbaserade program skyddar mot:

Skydd mot SQL-inmatning

Skydd mot skriptkörning över flera webbplatser

Skydd mot vanliga webbattacker, som kommandoinmatning, dold HTTP-begäran, delning av HTTP-svar och attack genom införande av fjärrfil

Skydd mot åtgärder som inte följer HTTP-protokollet

Skydd mot avvikelser i HTTP-protokollet som att användaragent för värden och accept-huvud saknas

Skydd mot robotar, crawlers och skannrar

Identifiering av vanliga programfelkonfigurationer (dvs. Apache, IIS osv.)

Kommentar

En detaljerad lista över regler och deras skydd finns följande Core Rule Sets.

Azure har flera lätthanterbara funktioner som hjälper dig att skydda både inkommande och utgående trafik för din app. Azure hjälper kunderna att skydda sin programkod genom att tillhandahålla externt tillhandahållna funktioner för att genomsöka ditt webbprogram efter sårbarheter. Mer information finns i Azure App Services .

Azure App Service använder samma lösning för program mot skadlig kod som används av Azure Cloud Services och virtuella datorer. Mer information om detta finns i vår dokumentation om program mot skadlig kod.

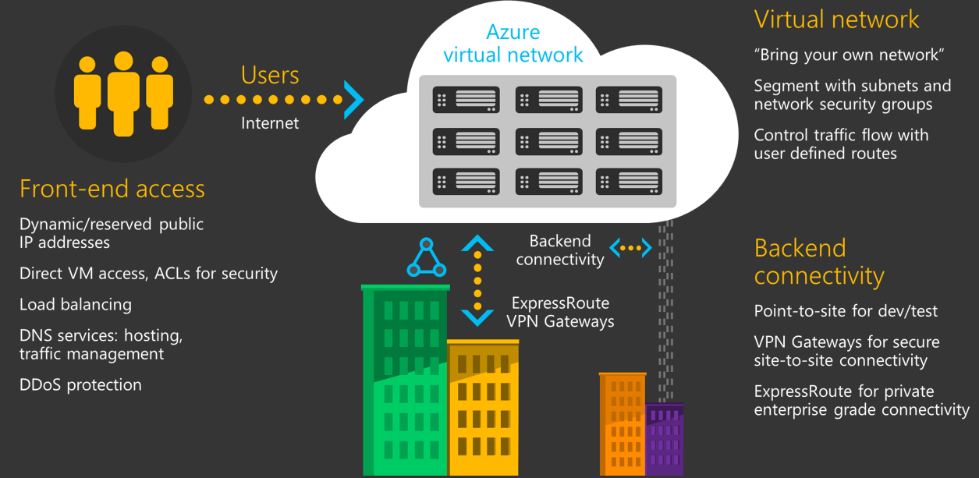

Skydda ditt nätverk

Microsoft Azure innehåller en robust nätverksinfrastruktur som stöder dina anslutningsbehov för program och tjänster. Nätverksanslutning är möjlig mellan resurser som finns i Azure, mellan lokala resurser och Azure-värdbaserade resurser och till och från Internet och Azure.

Med Azure-nätverksinfrastrukturen kan du på ett säkert sätt ansluta Azure-resurser till varandra med virtuella nätverk (VNet). Ett virtuellt nätverk är en representation av ditt eget nätverk i molnet. Ett virtuellt nätverk är en logisk isolering av azure-molnnätverket som är dedikerat till din prenumeration. Du kan ansluta virtuella nätverk till dina lokala nätverk.

Om du behöver grundläggande åtkomstkontroll på nätverksnivå (baserat på IP-adress och TCP- eller UDP-protokoll) kan du använda nätverkssäkerhetsgrupper. En nätverkssäkerhetsgrupp (NSG) är en grundläggande brandvägg för tillståndskänslig paketfiltrering som gör att du kan styra åtkomsten.

Azure Firewall är en molnbaserad och intelligent säkerhetstjänst för nätverksbrandvägg som ger skydd mot hot för dina molnarbetsbelastningar som körs i Azure. Det är en helt tillståndskänslig brandvägg som en tjänst med inbyggd hög tillgänglighet och obegränsad molnskalbarhet. Det ger både trafikinspektion i öst-väst och nord-syd.

Azure Firewall erbjuds i två SKU:er: Standard och Premium. Azure Firewall Standard tillhandahåller L3-L7-filtrering och hotinformationsflöden direkt från Microsoft Cyber Security. Azure Firewall Premium har avancerade funktioner som signaturbaserad IDPS för att möjliggöra snabb identifiering av attacker genom att söka efter specifika mönster.

Azure-nätverk stöder möjligheten att anpassa routningsbeteendet för nätverkstrafik i dina virtuella Azure-nätverk. Du kan göra detta genom att konfigurera användardefinierade vägar i Azure.

Tvingad tunneltrafik är en mekanism som du kan använda för att säkerställa att dina tjänster inte tillåts initiera en anslutning till enheter på Internet.

Azure Support dedikerad WAN-länkanslutning till ditt lokala nätverk och ett virtuellt Azure-nätverk med ExpressRoute. Länken mellan Azure och din webbplats använder en dedikerad anslutning som inte går via det offentliga Internet. Om ditt Azure-program körs i flera datacenter kan du använda Azure Traffic Manager för att dirigera begäranden från användare på ett intelligent sätt mellan instanser av programmet. Du kan också dirigera trafik till tjänster som inte körs i Azure om de är tillgängliga från Internet.

Azure stöder även privat och säker anslutning till dina PaaS-resurser (till exempel Azure Storage och SQL Database) från ditt virtuella Azure-nätverk med Azure Private Link. PaaS-resursen mappas till en privat slutpunkt i ditt virtuella nätverk. Länken mellan den privata slutpunkten i ditt virtuella nätverk och din PaaS-resurs använder Microsofts stamnätverk och går inte via det offentliga Internet. Det är inte längre nödvändigt att exponera tjänsten i det offentliga Internet. Du kan också använda Azure Private Link för att få åtkomst till kundägda Azure-tjänster och partnertjänster i ditt virtuella nätverk. Dessutom kan du med Azure Private Link skapa en egen privat länktjänst i ditt virtuella nätverk och leverera den till dina kunder privat i sina virtuella nätverk. Konfiguration och förbrukning med Azure Private Link är konsekvent i Azure PaaS, kundägda och delade partnertjänster.

Säkerhet för virtuella datorer

Med Azure Virtual Machines kan du distribuera ett brett utbud av databehandlingslösningar på ett agilt sätt. Med support för Microsoft Windows, Linux, Microsoft SQL Server, Oracle, IBM, SAP och Azure BizTalk Services kan du distribuera alla arbetsbelastningar och alla språk på nästan alla operativsystem.

Med Azure kan du använda program mot skadlig kod från säkerhetsleverantörer som Microsoft, Symantec, Trend Micro och Kaspersky för att skydda dina virtuella datorer mot skadliga filer, adware och andra hot.

Microsoft Antimalware för Azure Cloud Services och Virtual Machines är en realtidsskyddsfunktion som hjälper dig att identifiera och ta bort virus, spionprogram och annan skadlig programvara. Microsoft Antimalware tillhandahåller konfigurerbara aviseringar när känd skadlig eller oönskad programvara försöker installera sig själv eller köras på dina Azure-system.

Azure Backup är en skalbar lösning som skyddar dina programdata med noll kapitalinvesteringar och minimala driftskostnader. Programfel kan skada dina data och den mänskliga faktorn kan införa buggar i dina program. Med Azure Backup skyddas dina virtuella datorer som kör Windows och Linux.

Azure Site Recovery hjälper till att samordna replikering, redundans och återställning av arbetsbelastningar och appar så att de är tillgängliga från en sekundär plats om den primära platsen slutar fungera.

Kontrollera efterlevnad: Checklista för due diligence för molntjänster

Microsoft har utvecklat checklistan för due diligence för Cloud Services för att hjälpa organisationer att utöva due diligence när de överväger att flytta till molnet. Det ger en struktur för en organisation av alla storlekar och typer – privata företag och organisationer inom den offentliga sektorn, inklusive myndigheter på alla nivåer och ideella organisationer – för att identifiera sina egna prestanda, tjänster, datahantering och styrningsmål och krav. Detta gör det möjligt för dem att jämföra erbjudandena från olika molntjänstleverantörer, vilket i slutändan utgör grunden för ett molntjänstavtal.

Checklistan innehåller ett ramverk som överensstämmer med en ny internationell standard för molntjänstavtal, ISO/IEC 19086. Den här standarden erbjuder en enhetlig uppsättning överväganden för organisationer som hjälper dem att fatta beslut om molnimplementering och skapa en gemensam grund för att jämföra molntjänsterbjudanden.

Checklistan främjar en noggrant granskad flytt till molnet, med strukturerad vägledning och en konsekvent, repeterbar metod för att välja en molntjänstleverantör.

Molnimplementering är inte längre bara ett teknikbeslut. Eftersom checklistekraven berör varje aspekt av en organisation kan de sammankalla alla viktiga interna beslutsfattare – CIO och CISO samt juridiska, riskhanterings-, upphandlings- och efterlevnadspersonal. Detta ökar effektiviteten i beslutsprocessen och markbesluten i ett sunt resonemang, vilket minskar sannolikheten för oförutsedda vägspärrar för antagande.

Dessutom checklistan:

Exponerar viktiga diskussionsämnen för beslutsfattare i början av molnimplementeringsprocessen.

Stöder omfattande affärsdiskussioner om regler och organisationens egna mål för sekretess, personlig information och datasäkerhet.

Hjälper organisationer att identifiera eventuella problem som kan påverka ett molnprojekt.

Ger en konsekvent uppsättning frågor, med samma termer, definitioner, mått och slutprodukt för varje leverantör, för att förenkla processen med att jämföra erbjudanden från olika molntjänstleverantörer.

Validering av azure-infrastruktur och programsäkerhet

Azure Operational Security avser de tjänster, kontroller och funktioner som är tillgängliga för användare för att skydda sina data, program och andra tillgångar i Microsoft Azure.

Azure Operational Security bygger på ett ramverk som innehåller den kunskap som erhållits genom olika funktioner som är unika för Microsoft, inklusive Microsoft Security Development Lifecycle (SDL), Microsoft Security Response Center-programmet och djup medvetenhet om cybersäkerhetshotlandskapet.

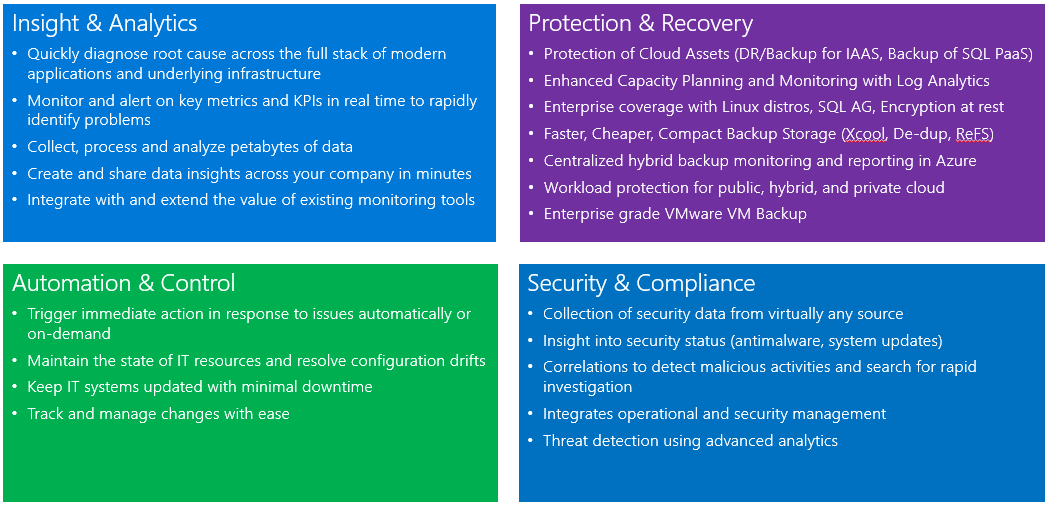

Microsoft Azure Monitor

Azure Monitor är IT-hanteringslösningen för hybridmolnet. Azure Monitor-loggar används ensamt eller för att utöka din befintliga System Center-distribution och ger dig maximal flexibilitet och kontroll för molnbaserad hantering av infrastrukturen.

Med Azure Monitor kan du hantera alla instanser i alla moln, inklusive lokala lösningar, Azure, AWS, Windows Server, Linux, VMware och OpenStack, till en lägre kostnad än konkurrenskraftiga lösningar. Azure Monitor är skapat för den molnbaserade första världen och erbjuder en ny metod för att hantera ditt företag som är det snabbaste och mest kostnadseffektiva sättet att möta nya affärsutmaningar och hantera nya arbetsbelastningar, program och molnmiljöer.

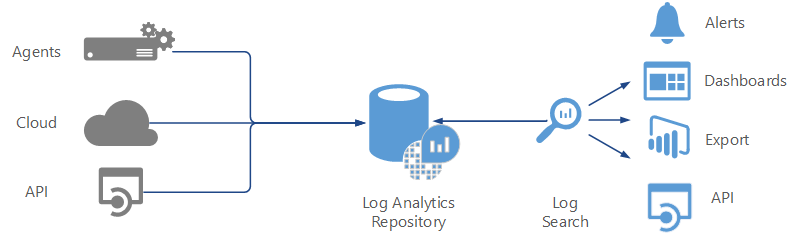

Azure Monitor-loggar

Azure Monitor-loggar tillhandahåller övervakningstjänster genom att samla in data från hanterade resurser till en central lagringsplats. Dessa data kan omfatta händelser, prestandadata eller anpassade data via API:t. När data har samlats in är de tillgängliga för avisering, analys och export.

Med den här metoden kan du konsolidera data från en mängd olika källor, så att du kan kombinera data från dina Azure-tjänster med din befintliga lokala miljö. Metoden innebär också en tydlig separation mellan insamling av data från de åtgärder som vidtas för dessa data, vilket gör att alla åtgärder är tillgängliga för alla typer av data.

Microsoft Sentinel

Microsoft Sentinel är en skalbar, molnbaserad lösning för säkerhetsinformation och händelsehantering (SIEM) och säkerhetsorkestrering, automatisering och svar (SOAR). Microsoft Sentinel levererar intelligent säkerhetsanalys och hotinformation i hela företaget, vilket ger en enda lösning för attackidentifiering, hotsynlighet, proaktiv jakt och hotsvar.

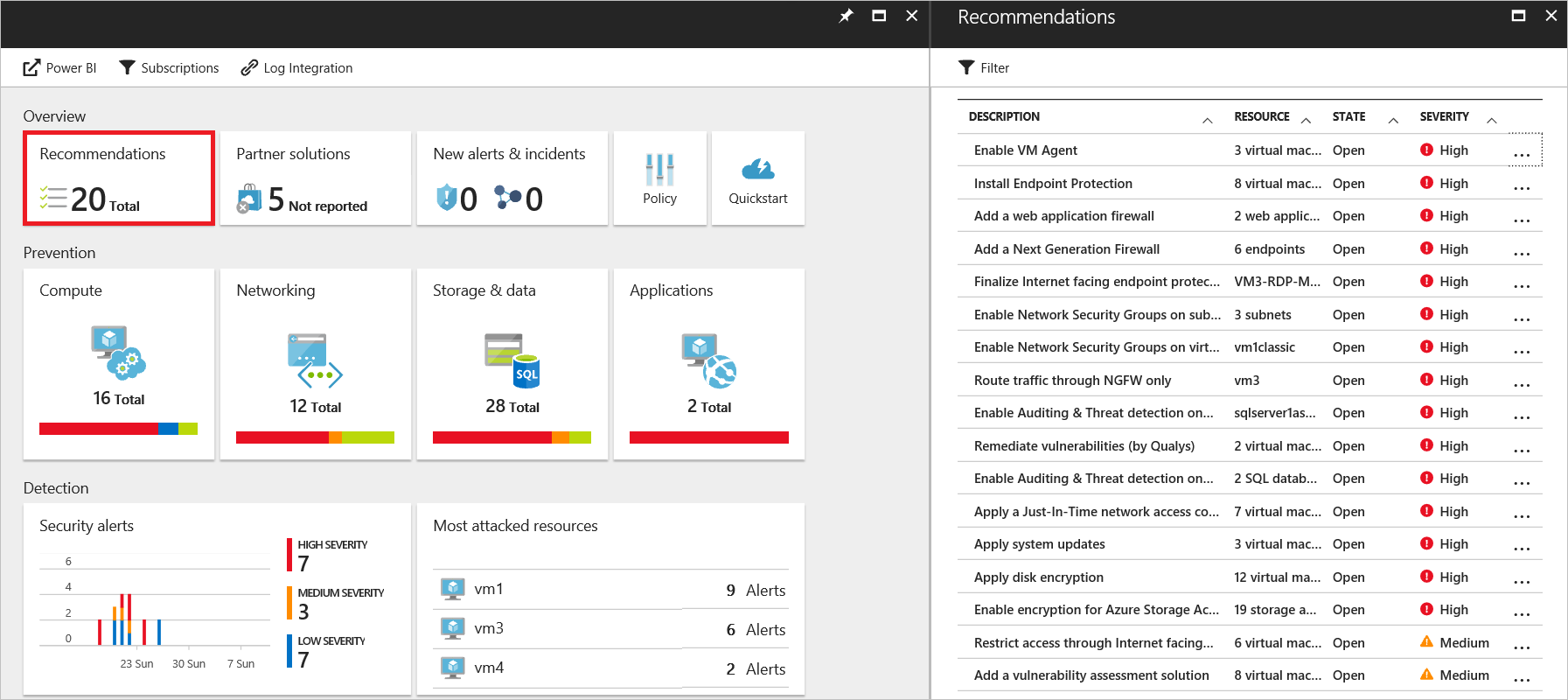

Microsoft Defender for Cloud

Microsoft Defender för molnet hjälper dig att förhindra, identifiera och svara på hot med ökad insyn i och kontroll över säkerheten för dina Azure-resurser. Härifrån kan du övervaka och hantera principer för alla Azure-prenumerationer på en gång och upptäcka hot som annars kanske skulle förbli oupptäckta. Azure Security Center fungerar tillsammans med ett vittomfattande ekosystem med säkerhetslösningar.

Defender för molnet analyserar säkerhetstillståndet för dina Azure-resurser för att identifiera potentiella säkerhetsrisker. Genom en lista med rekommendationer får du hjälp att ställa in de kontrollfunktioner som behövs.

Exempel:

att installera program som kan hitta och ta bort skadlig kod

Konfigurera nätverkssäkerhetsgrupper och regler för att styra trafik till virtuella datorer

att installera brandväggar för webbaserade program för skydd mot angrepp riktade mot webbaserade program

genomföra alla systemuppdateringar som fattas

se till att operativsystemen är konfigurerade enligt rekommenderade baslinjer

Defender för molnet samlar automatiskt in, analyserar och integrerar loggdata från dina Azure-resurser, nätverket och partnerlösningar som program mot skadlig kod och brandväggar. Om hot upptäcks skapas en säkerhetsavisering. Exempel på hot:

Komprometterade virtuella datorer som kommunicerar med kända skadliga IP-adresser

avancerad skadlig kod upptäckt genom felrapporteringen i Windows

Råstyrkeattacker mot virtuella datorer

säkerhetsaviseringar från integrerade brandväggar och program mot skadlig kod

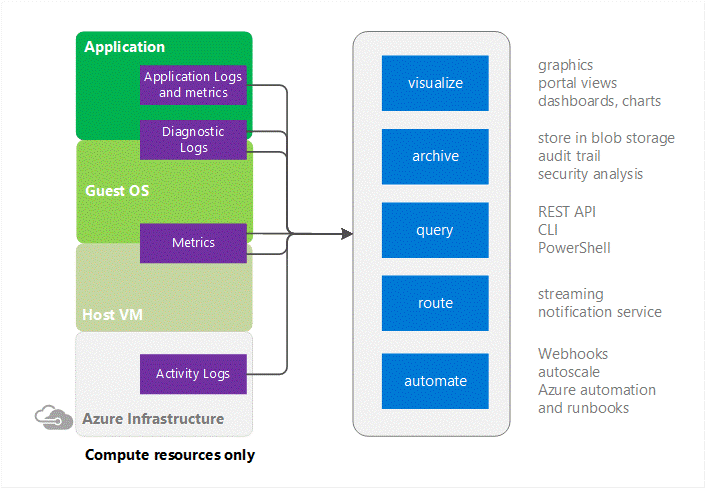

Azure Monitor

Azure Monitor ger pekare till information om specifika typer av resurser. Den erbjuder visualisering, frågor, routning, aviseringar, automatisk skalning och automatisering av data både från Azure-infrastrukturen (aktivitetsloggen) och varje enskild Azure-resurs (diagnostikloggar).

Molnprogram är komplexa med många rörliga delar. Övervakning tillhandahåller data för att säkerställa att programmet fortsätter att vara igång i ett felfritt tillstånd. Det hjälper dig också att avvärja potentiella problem eller felsöka tidigare problem.

Dessutom kan du använda övervakningsdata för att få djupgående insikter om ditt program. Den kunskapen kan hjälpa dig att förbättra programmets prestanda eller underhåll, eller automatisera åtgärder som annars skulle kräva manuella åtgärder.

Dessutom kan du använda övervakningsdata för att få djupgående insikter om ditt program. Den kunskapen kan hjälpa dig att förbättra programmets prestanda eller underhåll, eller automatisera åtgärder som annars skulle kräva manuella åtgärder.

Det är viktigt att granska nätverkssäkerheten för att identifiera nätverkssårbarheter och säkerställa efterlevnad av din modell för IT-säkerhet och regelstyrning. Med vyn Säkerhetsgrupp kan du hämta de konfigurerade nätverkssäkerhetsgrupper och säkerhetsregler samt de effektiva säkerhetsreglerna. Med listan över regler som tillämpas kan du fastställa vilka portar som är öppna och ss-nätverkssårbarhet.

Network Watcher

Network Watcher är en regional tjänst som gör att du kan övervaka och diagnostisera villkor på nätverksnivå i, till och från Azure. Verktyg för nätverksdiagnostik och visualisering som är tillgängliga med Network Watcher hjälper dig att förstå, diagnostisera och få insikter om ditt nätverk i Azure. Den här tjänsten innehåller paketinsamling, nästa hopp, VERIFIERA IP-flöde, säkerhetsgruppvy, NSG-flödesloggar. Övervakning på scenarionivå ger en slutpunkt till slutpunkt-vy över nätverksresurser i motsats till övervakning av enskilda nätverksresurser.

Lagringsanalys

Lagringsanalys kan lagra mått som innehåller sammanställd transaktionsstatistik och kapacitetsdata om begäranden till en lagringstjänst. Transaktioner rapporteras både på API-åtgärdsnivå och på lagringstjänstnivå och kapaciteten rapporteras på lagringstjänstnivå. Måttdata kan användas för att analysera användningen av lagringstjänsten, diagnostisera problem med begäranden som görs mot lagringstjänsten och för att förbättra prestandan för program som använder en tjänst.

Programinsikter

Application Insights är en utökningsbar tjänst för programprestandahantering (APM) för webbutvecklare på flera plattformar. Du kan använda den för att övervaka ditt live-webbprogram. Den identifierar automatiskt prestandaavvikelser. Den innehåller kraftfulla analysverktyg som hjälper dig att diagnostisera problem och förstå vad användarna gör med din app. Den hjälper dig att kontinuerligt förbättra prestanda och användbarhet. Det fungerar för appar på en mängd olika plattformar, inklusive .NET, Node.js och Java EE, som finns lokalt eller i molnet. Den integreras med din DevOps-process och har anslutningspunkter till olika utvecklingsverktyg.

Tjänsten övervakar:

Begärandefrekvens, svarstider och felfrekvens – Ta reda på vilka sidor som är mest populära, vid vilka tidpunkter på dagen och var dina användare finns. Se vilka sidor som fungerar bäst. Om svarstiden och felfrekvensen är hög när det finns många begäranden kan det bero på ett resurstilldelningsproblem.

Beroendefrekvens, svarstider och felfrekvens – Ta reda på om externa tjänster gör systemet långsammare.

Undantag – Analysera aggregerad statistik eller välj specifika instanser och visa detaljerad information om stackspårningen och relaterade begäranden. Både server- och webbläsarundantag rapporteras.

Sidvyer och inläsningsprestanda – Rapporteras av användarnas webbläsare.

AJAX-anrop från webbsidor – frekvens, svarstider och felfrekvens.

Antal användare och sessioner.

Prestandaräknare från dina Windows- eller Linux-serverdatorer, till exempel processor, minne och nätverksanvändning.

Värddiagnostik från Docker eller Azure.

Diagnostikspårningsloggar från din app – så att du kan jämföra spårningshändelser med begäranden.

Anpassade händelser och mått som du skriver själv i klient- eller serverkoden för att spåra affärshändelser som sålda objekt eller vunna spel.

Infrastrukturen för ditt program består normalt av många komponenter – kanske en virtuell dator, ett lagringskonto och ett virtuellt nätverk eller en webbapp, en databas, en databasserver och tjänster från tredje part. Du ser inte de här komponenterna som separata entiteter, utan som relaterade delar av samma enhet som är beroende av varandra. Du vill distribuera, hantera och övervaka dem som en grupp. Med Azure Resource Manager kan du arbeta med resurserna i din lösning som en grupp.

Du kan distribuera, uppdatera eller ta bort alla resurser i lösningen i en enda, samordnad åtgärd. Du använder en mall för distributionen. Mallen kan användas i olika miljöer, till exempel för testning, mellanlagring och produktion. Resource Manager tillhandahåller säkerhets-, gransknings- och taggningsfunktioner som hjälper dig att hantera dina resurser efter distributionen.

Fördelarna med att använda Resource Manager

Resource Manager har flera fördelar:

Du kan distribuera, hantera och övervaka alla resurserna för din lösning som en grupp i stället för att hantera resurserna separat.

Du kan distribuera lösningen flera gånger genom utvecklingslivscykeln och vara säker på att dina resurser distribueras på ett enhetligt sätt.

Du kan hantera infrastrukturen med hjälp av deklarativa mallar i stället för skript.

Du kan definiera beroenden mellan resurser, så att de distribueras i rätt ordning.

Du kan använda åtkomstkontroll för alla tjänster i resursgruppen eftersom rollbaserad åtkomstkontroll i Azure (Azure RBAC) är inbyggt integrerad i hanteringsplattformen.

Du kan lägga till taggar för resurser och organisera alla logiskt i din prenumeration.

Du kan tydliggöra din organisations fakturering genom att visa kostnaderna för en grupp av resurser som delar samma tagg.

Kommentar

Resource Manager erbjuder ett nytt sätt att distribuera och hantera lösningar. Om du använde den tidigare distributionsmodellen och vill lära dig mer om ändringarna kan du läsa Förstå Resource Manager-distribution och klassisk distribution.

Gå vidare

Microsofts prestandamått för molnsäkerhet innehåller en samling säkerhetsrekommendationer som du kan använda för att skydda de tjänster du använder i Azure.