Lägga till entiteter i hotinformation i Microsoft Sentinel

Under en undersökning undersöker du entiteter och deras kontext som en viktig del av att förstå omfattningen och arten av en incident. När du upptäcker en entitet som ett skadligt domännamn, URL, fil eller IP-adress i incidenten bör den märkas och spåras som en indikator på kompromettering (IOK) i din hotinformation.

Du kan till exempel identifiera en IP-adress som utför portgenomsökningar i nätverket eller funktioner som kommando- och kontrollnod genom att skicka och/eller ta emot överföringar från ett stort antal noder i nätverket.

Med Microsoft Sentinel kan du flagga dessa typer av entiteter inifrån din incidentundersökning och lägga till dem i din hotinformation. Du kan visa de tillagda indikatorerna i Loggar och Hotinformation och använda dem på din Microsoft Sentinel-arbetsyta.

Lägga till en entitet i hotinformationen

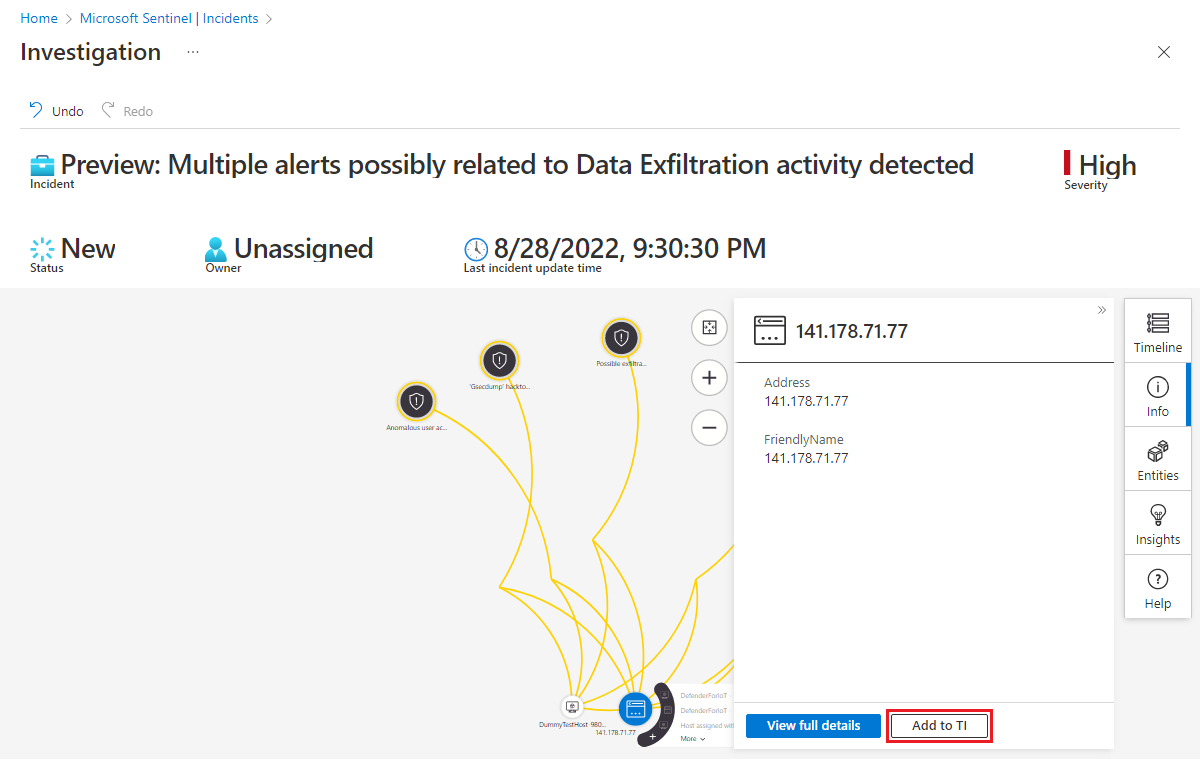

Sidan Incidentinformation och undersökningsdiagrammet ger dig två sätt att lägga till entiteter i hotinformation.

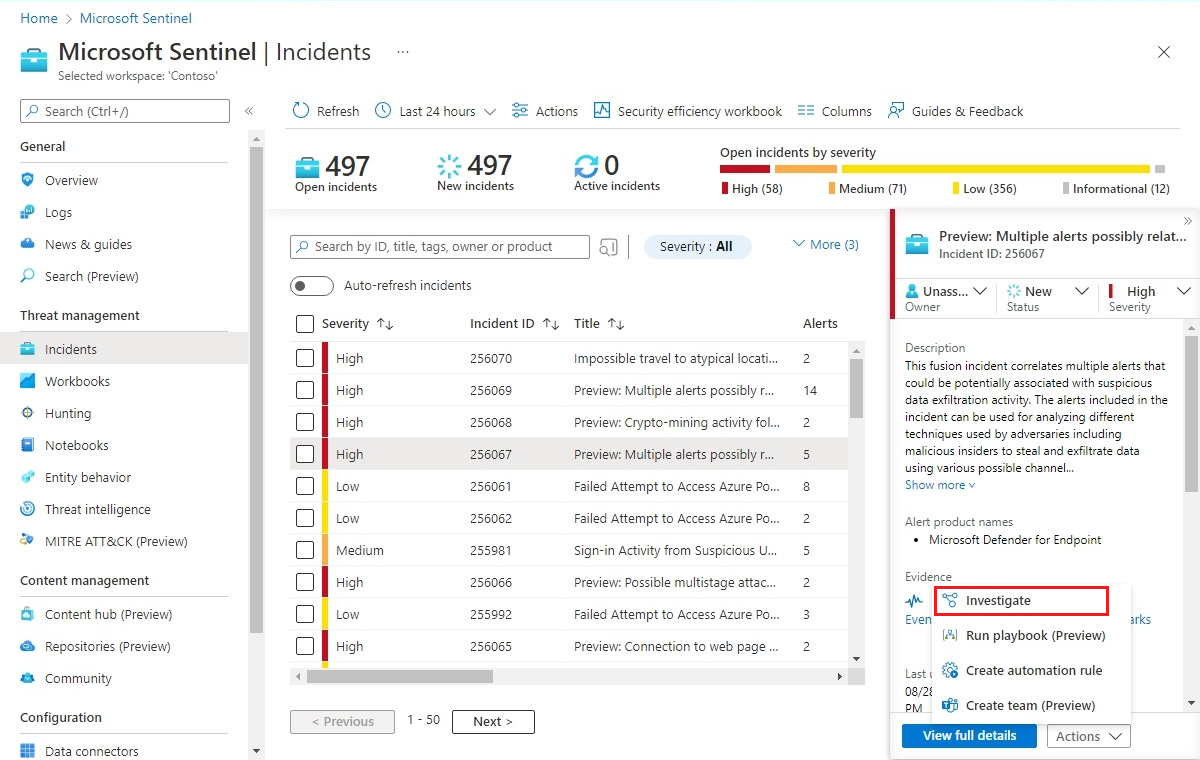

På Microsoft Sentinel-menyn väljer du Incidenter i avsnittet Hothantering .

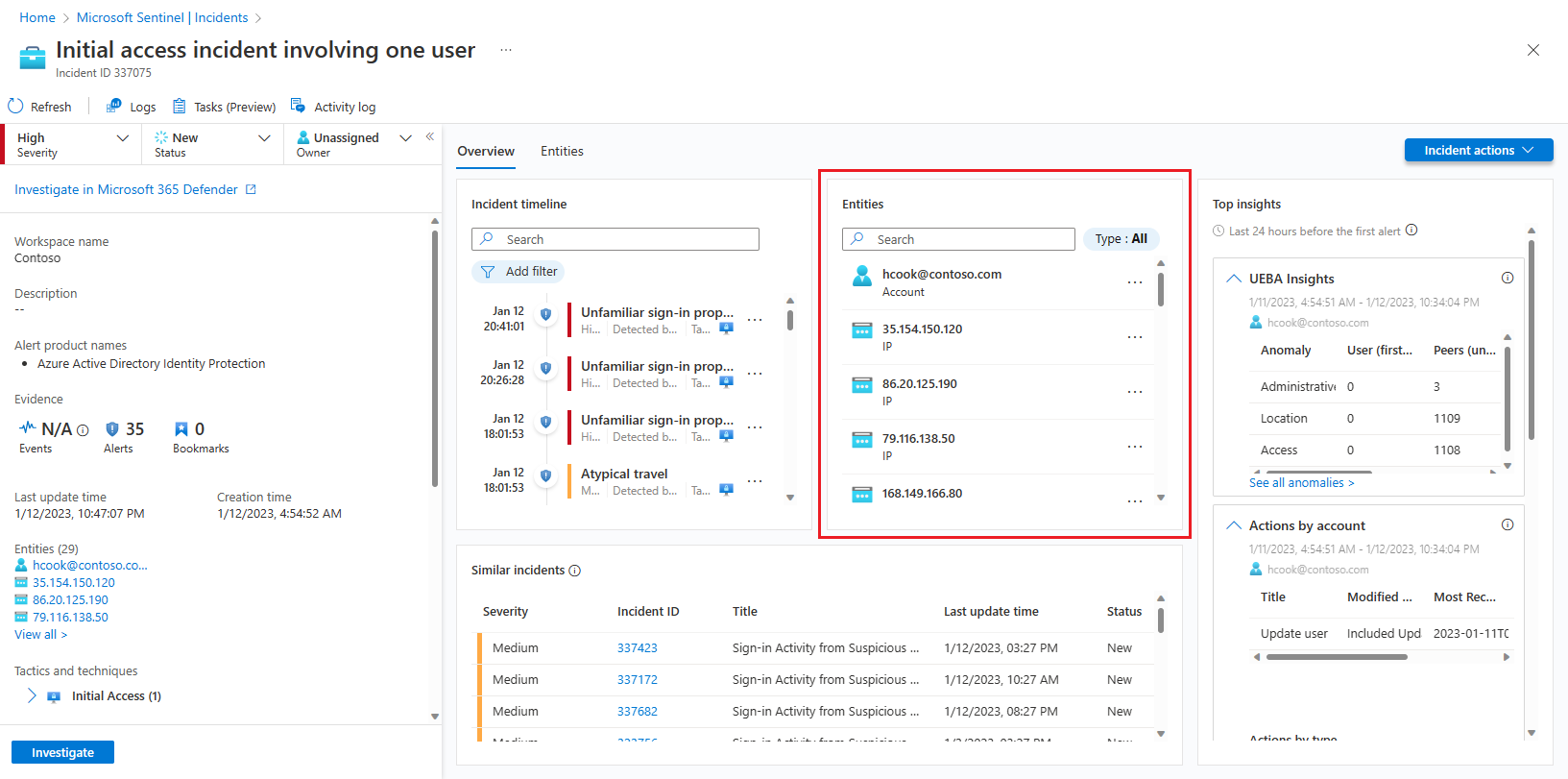

Välj en incident att undersöka. I fönstret Incidentinformation väljer du Visa fullständig information för att öppna sidan Incidentinformation .

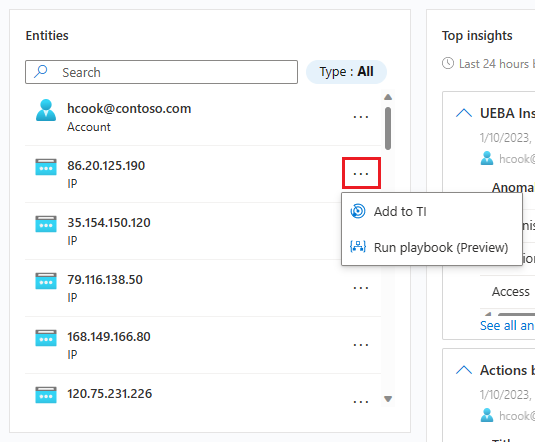

I fönstret Entiteter letar du reda på den entitet som du vill lägga till som en hotindikator. (Du kan filtrera listan eller ange en söksträng som hjälper dig att hitta den.)

Välj de tre punkterna till höger om entiteten och välj Lägg till i TI på popup-menyn.

Lägg bara till följande typer av entiteter som hotindikatorer:

- Domännamn

- IP-adress (IPv4 och IPv6)

- webbadress

- Fil (hash)

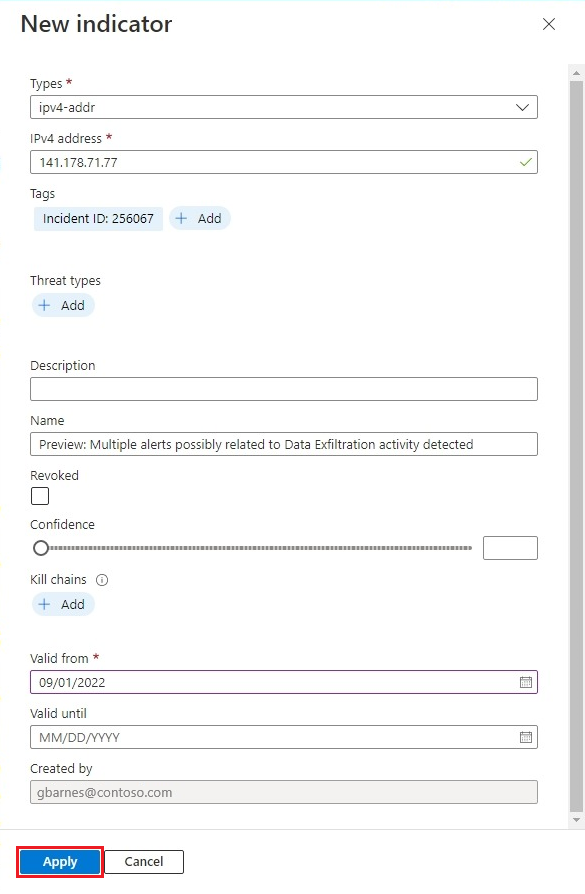

Oavsett vilket av de två gränssnitten du väljer hamnar du här.

Fönstret Ny indikatorsida öppnas. Följande fält fylls i automatiskt:

Typer

- Den typ av indikator som representeras av den entitet som du lägger till.

- Listruta med möjliga värden:

ipv4-addr,ipv6-addr,URL,fileochdomain-name.

- Listruta med möjliga värden:

- Obligatoriskt. Fylls i automatiskt baserat på entitetstypen.

- Den typ av indikator som representeras av den entitet som du lägger till.

Värde

- Namnet på det här fältet ändras dynamiskt till den valda indikatortypen.

- Värdet för själva indikatorn.

- Obligatoriskt. Fylls i automatiskt av entitetsvärdet.

Taggar

- Fritexttaggar som du kan lägga till i indikatorn.

- Valfritt. Fylls automatiskt i av incident-ID :t. Du kan lägga till andra.

Namn

- Indikatorns namn. Det här namnet visas i listan med indikatorer.

- Valfritt. Fylls i automatiskt med incidentnamnet.

Skapades av

- Skapare av indikatorn.

- Valfritt. Fylls i automatiskt av användaren som loggas in på Microsoft Sentinel.

Fyll i de återstående fälten i enlighet med detta.

Hottyper

- Den hottyp som visas av indikatorn.

- Valfritt. Fritext.

Beskrivning

- Beskrivning av indikatorn.

- Valfritt. Fritext.

Återkallas

- Indikatorns status har återkallats. Markera kryssrutan för att återkalla indikatorn. Avmarkera kryssrutan för att göra den aktiv.

- Valfritt. Boolesk.

Konfidensbedömning

- Poäng som återspeglar förtroendet för datans korrekthet, per procent.

- Valfritt. Heltal, 1-100.

Döda kedjor

- Faser i Lockheed Martin Cyber Kill Chain som indikatorn motsvarar.

- Valfritt. Fritext.

Giltig från

- Den tid från vilken indikatorn anses giltig.

- Obligatoriskt. Datum/tid.

Giltigt tills

- Den tidpunkt då den här indikatorn inte längre ska betraktas som giltig.

- Valfritt. Datum/tid.

När alla fält är ifyllda till din belåtenhet väljer du Använd. Ett meddelande visas i det övre högra hörnet för att bekräfta att indikatorn har skapats.

Entiteten läggs till som en hotindikator på din arbetsyta. Du hittar den i listan med indikatorer på sidan Hotinformation. Du kan också hitta den i tabellen ThreatIntelligenceIndicators i Loggar.

Relaterat innehåll

I den här artikeln har du lärt dig hur du lägger till entiteter i dina hotindikatorlistor. Mer information finns i följande artiklar: