Skapa en schemalagd analysregel från grunden

Du har konfigurerat anslutningsappar och andra sätt att samla in aktivitetsdata i din digitala egendom. Nu måste du gå igenom alla dessa data för att identifiera aktivitetsmönster och identifiera aktiviteter som inte passar dessa mönster och som kan utgöra ett säkerhetshot.

Microsoft Sentinel och dess många lösningar som tillhandahålls i innehållshubben erbjuder mallar för de vanligaste typerna av analysregler, och du uppmanas starkt att använda dessa mallar och anpassa dem efter dina specifika scenarier. Men det är möjligt att du behöver något helt annat, så i så fall kan du skapa en regel från grunden med hjälp av guiden för analysregler.

Den här artikeln beskriver processen med att skapa en analysregel från grunden, inklusive att använda guiden Analysregel. Den åtföljs av skärmbilder och anvisningar för att komma åt guiden i både Azure Portal och Defender-portalen.

Viktigt!

Microsoft Sentinel är allmänt tillgängligt på Microsofts plattform för enhetliga säkerhetsåtgärder i Microsoft Defender-portalen. För förhandsversion är Microsoft Sentinel tillgängligt i Defender-portalen utan Microsoft Defender XDR eller en E5-licens. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

Förutsättningar

Du måste ha rollen Microsoft Sentinel-deltagare eller någon annan roll eller uppsättning behörigheter som innehåller skrivbehörigheter på din Log Analytics-arbetsyta och dess resursgrupp.

Du bör ha minst en grundläggande kunskap om datavetenskap och analys och Kusto-frågespråk.

Du bör bekanta dig med guiden för analysregler och alla konfigurationsalternativ som är tillgängliga. Mer information finns i Schemalagda analysregler i Microsoft Sentinel.

Utforma och skapa din fråga

Innan du gör något annat bör du utforma och skapa en fråga i Kusto-frågespråk (KQL) som regeln använder för att fråga en eller flera tabeller på Log Analytics-arbetsytan.

Fastställ en datakälla eller en uppsättning datakällor som du vill söka efter för att identifiera ovanlig eller misstänkt aktivitet. Leta reda på namnet på Log Analytics-tabellen som data från dessa källor matas in i. Du hittar tabellnamnet på sidan för dataanslutningsappen för den källan. Använd det här tabellnamnet (eller en funktion baserat på det) som grund för din fråga.

Bestäm vilken typ av analys du vill att den här frågan ska utföra i tabellen. Det här beslutet avgör vilka kommandon och funktioner du ska använda i frågan.

Bestäm vilka dataelement (fält, kolumner) som du vill använda i frågeresultatet. Det här beslutet avgör hur du strukturerar utdata för frågan.

Skapa och testa dina frågor på skärmen Loggar . När du är nöjd sparar du frågan för användning i regeln.

Några användbara tips för att skapa Kusto-frågor finns i Metodtips för analysregelfrågor.

Mer hjälp med att skapa Kusto-frågor finns i Kusto-frågespråk i Microsoft Sentinel och Metodtips för Kusto-frågespråk frågor (från Kusto-dokumentationen).

Skapa din analysregel

I det här avsnittet beskrivs hur du skapar en regel med hjälp av Azure- eller Defender-portalerna.

Kom igång att skapa en schemalagd frågeregel

Kom igång genom att gå till sidan Analys i Microsoft Sentinel för att skapa en schemalagd analysregel.

För Microsoft Sentinel i Azure Portal går du till Konfiguration och väljer Analys.

För Microsoft Sentinel i Defender-portalen väljer du Microsoft Sentinel>Configuration>Analytics.Välj +Skapa och välj Schemalagd frågeregel.

Namnge regeln och definiera allmän information

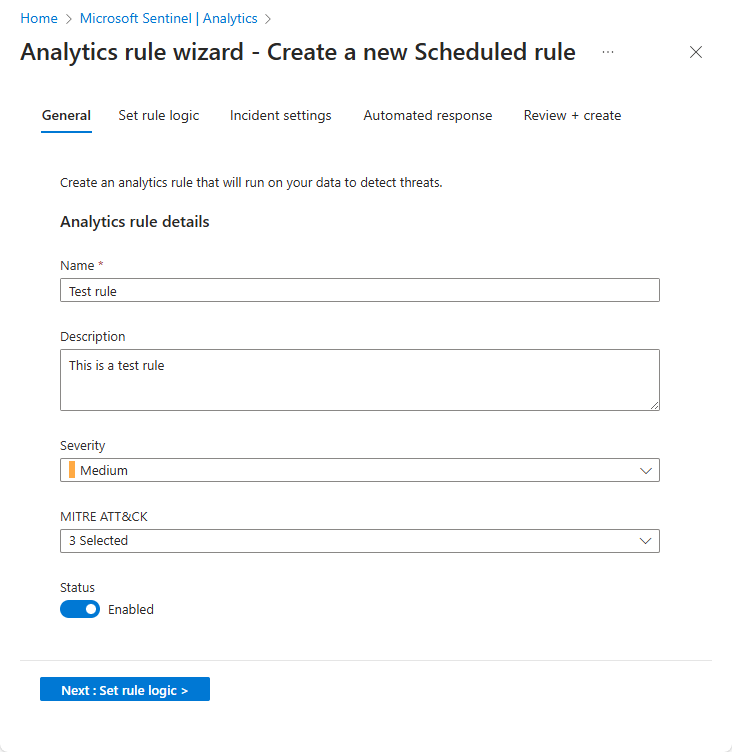

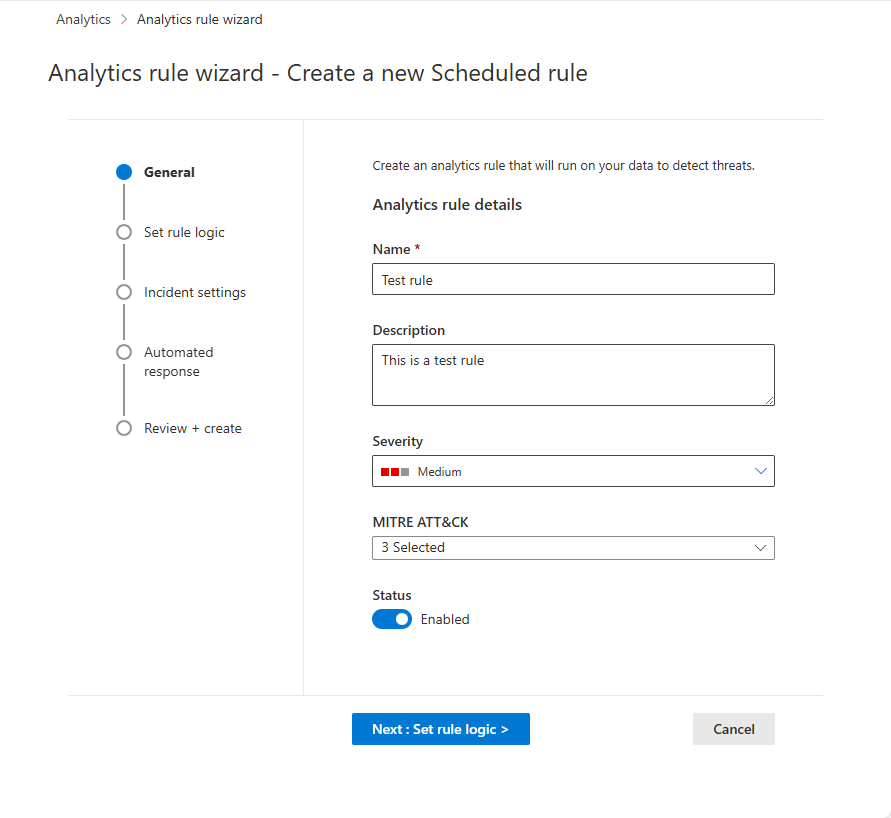

I Azure Portal representeras faser visuellt som flikar. I Defender-portalen representeras de visuellt som milstolpar på en tidslinje.

Ange följande information för regeln.

Fält Beskrivning Namn Ett unikt namn för regeln. Det här fältet stöder endast oformaterad text. Beskrivning En beskrivning av fritext för regeln.

Om Microsoft Sentinel registreras på Defender-portalen stöder det här fältet endast oformaterad text.Allvarlighetsgrad Matcha den effekt som aktiviteten som utlöser regeln kan ha på målmiljön om regeln är en sann positiv faktor.

Information: Ingen inverkan på systemet, men informationen kan tyda på framtida steg som planeras av en hotskådespelare.

Låg: Den omedelbara effekten skulle vara minimal. En hotskådespelare skulle sannolikt behöva utföra flera steg innan en miljö påverkas.

Medel: Hotskådespelaren kan ha viss inverkan på miljön med den här aktiviteten, men den skulle vara begränsad i omfånget eller kräva ytterligare aktivitet.

Hög: Den identifierade aktiviteten ger hotskådespelaren omfattande åtkomst till att utföra åtgärder i miljön eller utlöses av påverkan på miljön.MITRE ATT&CK Välj de hotaktiviteter som gäller för din regel. Välj bland de MITRE ATT&CK-taktiker och tekniker som visas i listrutan. Du kan göra flera val.

Mer information om hur du maximerar din täckning av MITRE ATT&CK-hotlandskapet finns i Förstå säkerhetstäckningen i MITRE ATT&CK-ramverket®.Status Aktiverad: Regeln körs omedelbart när den skapas, eller vid det specifika datum och den tid du väljer att schemalägga den (för närvarande i förhandsversion).

Inaktiverad: Regeln skapas men körs inte. Aktivera den senare från fliken Aktiva regler när du behöver den.Välj Nästa: Ange regellogik.

Definiera regellogik

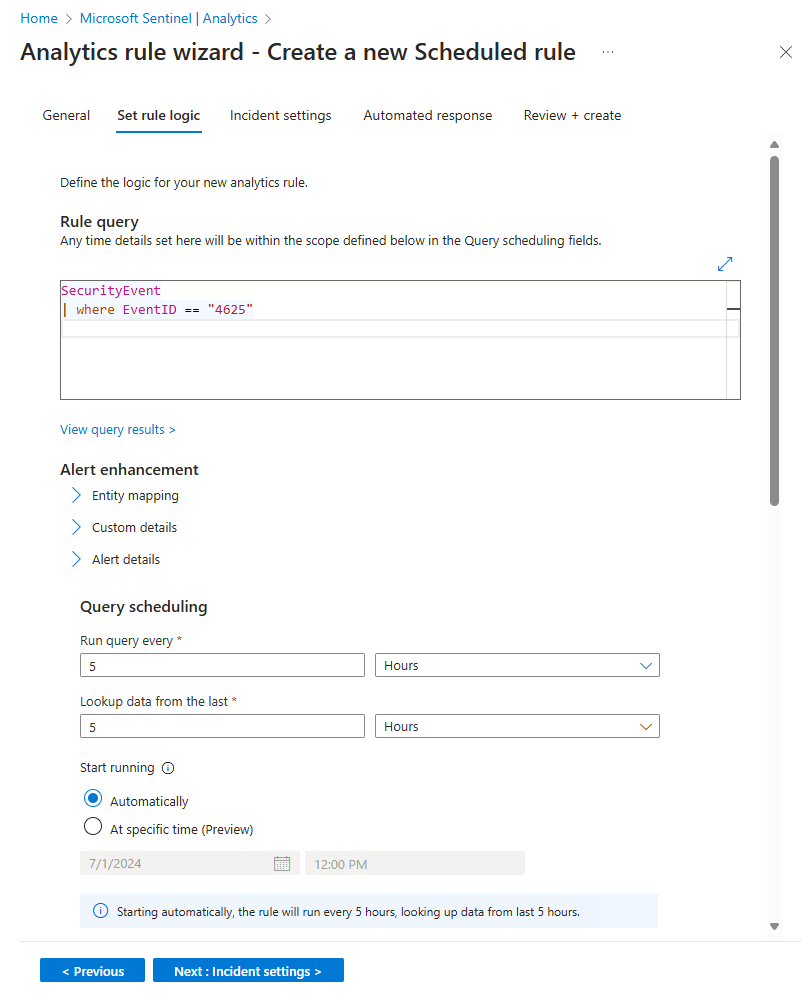

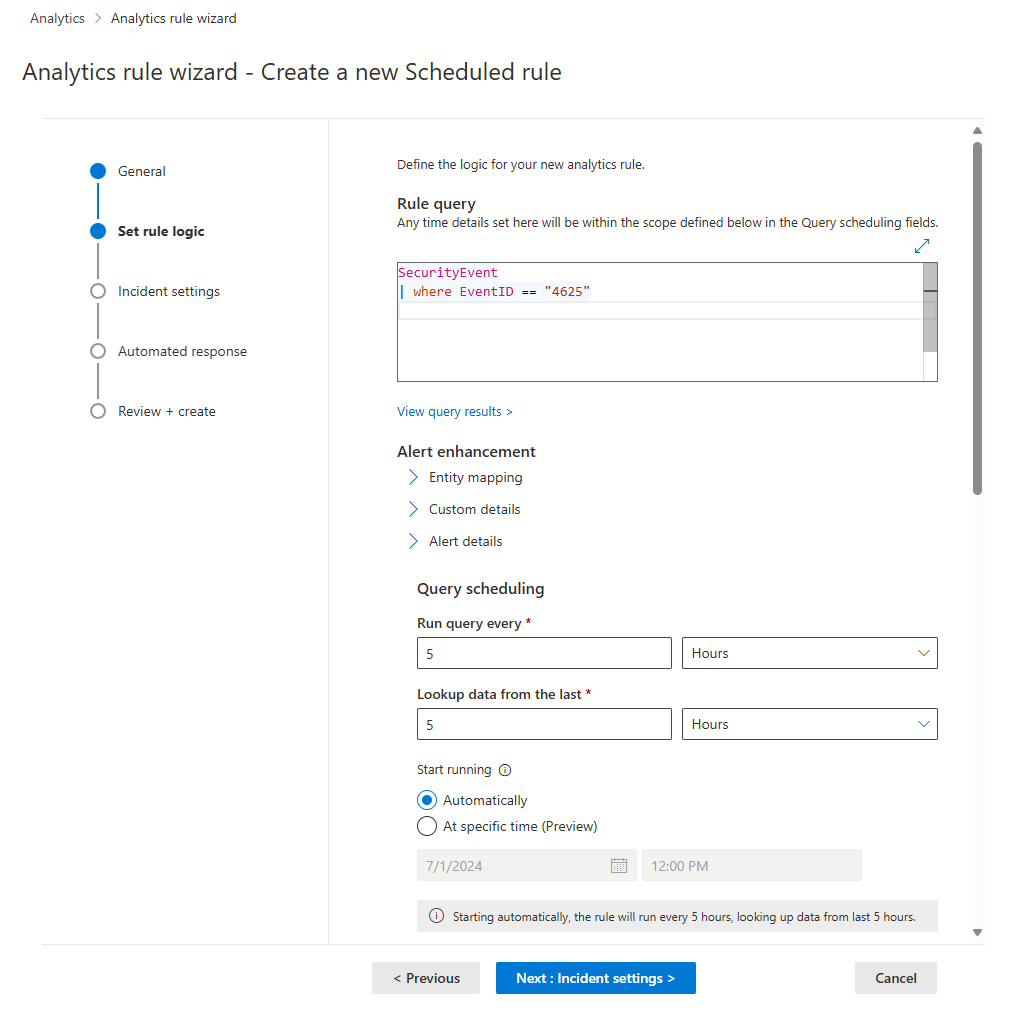

Nästa steg är att ange regellogik som inkluderar att lägga till Kusto-frågan som du skapade.

Ange konfigurationen för regelfråga och aviseringsförbättring.

Inställning beskrivning Regelfråga Klistra in frågan som du har utformat, skapat och testat i frågefönstret Regel. Varje ändring du gör i det här fönstret verifieras omedelbart, så om det finns några misstag visas en indikation precis under fönstret. Mappa entiteter Expandera Entitetsmappning och definiera upp till 10 entitetstyper som identifieras av Microsoft Sentinel till fält i frågeresultatet. Den här mappningen integrerar identifierade entiteter i fältet Entiteter i ditt aviseringsschema.

Fullständiga instruktioner för mappning av entiteter finns i Mappa datafält till entiteter i Microsoft Sentinel.Anpassad information om Surface i dina aviseringar Expandera Anpassad information och definiera alla fält i frågeresultatet som du vill ska visas i aviseringarna som anpassad information. De här fälten visas även i alla incidenter som resulterar.

Fullständiga anvisningar om hur du visar anpassad information finns i Information om anpassade Surface-händelser i aviseringar i Microsoft Sentinel.Anpassa aviseringsinformation Expandera Aviseringsinformation och anpassa annars standardaviseringsegenskaper enligt innehållet i olika fält i varje enskild avisering. Du kan till exempel anpassa aviseringsnamnet eller beskrivningen så att det innehåller ett användarnamn eller en IP-adress i aviseringen.

Fullständiga anvisningar om hur du anpassar aviseringsinformation finns i Anpassa aviseringsinformation i Microsoft Sentinel.Schemalägg och omfång för frågan. Ange följande parametrar i avsnittet Frågeschemaläggning :

Inställning Beskrivning/alternativ Kör alla frågor Styr frågeintervallet: hur ofta frågan körs.

Tillåtet intervall: 5 minuter till 14 dagar.Uppslagsdata från den senaste Avgör återställningsperioden: den tidsperiod som omfattas av frågan.

Tillåtet intervall: 5 minuter till 14 dagar.

Måste vara längre än eller lika med frågeintervallet.Börja köra Automatiskt: Regeln körs för första gången omedelbart när den skapas och därefter vid frågeintervallet.

Vid en viss tidpunkt (förhandsversion): Ange ett datum och en tid för den första körningen av regeln, varefter den körs med frågeintervallet.

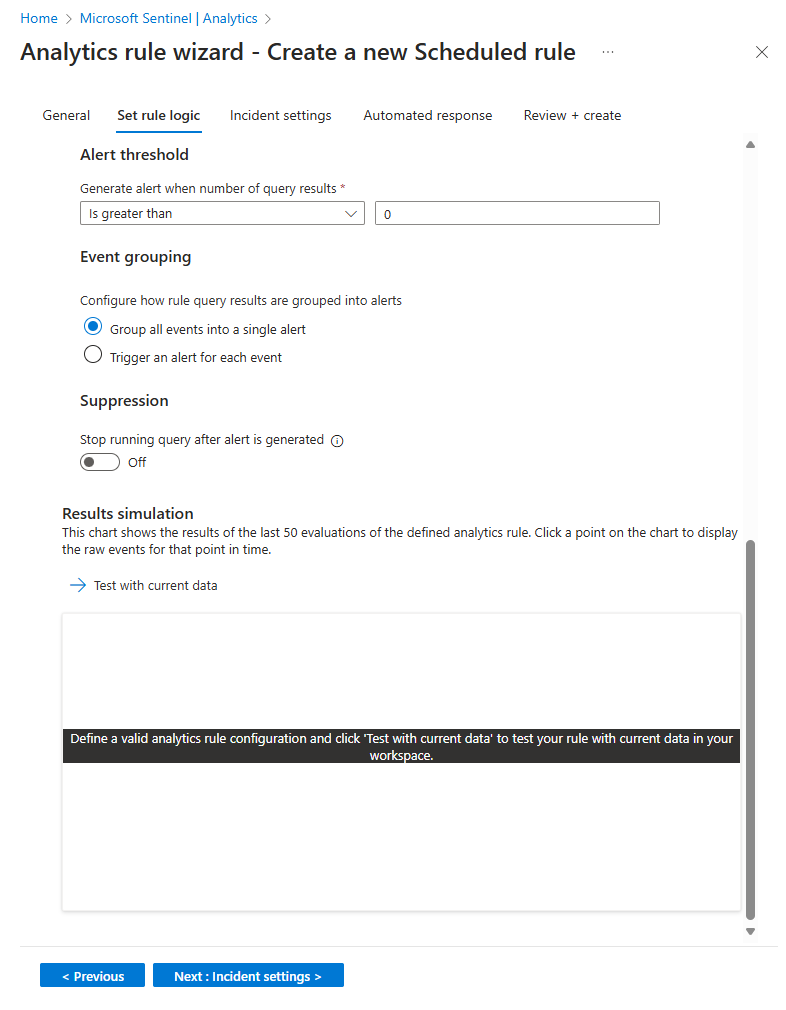

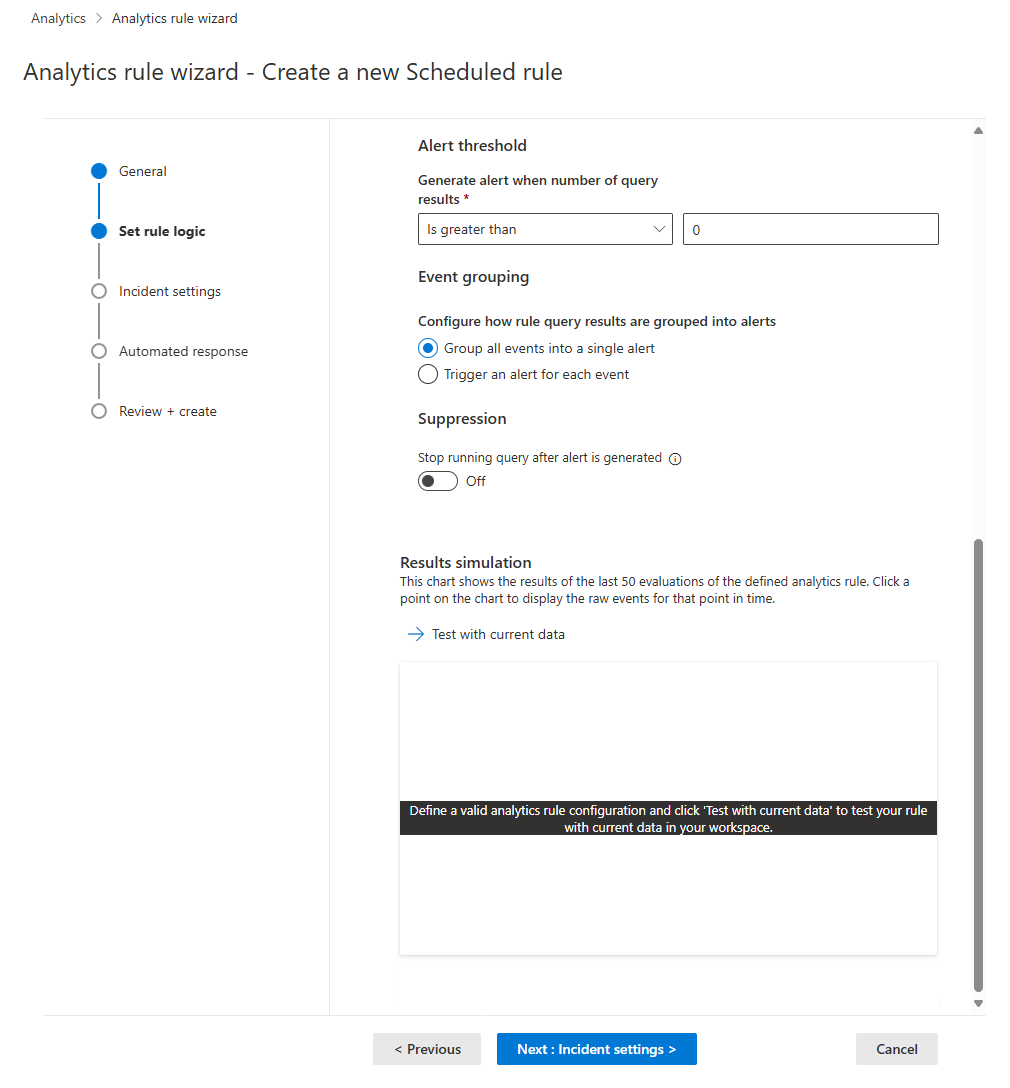

Tillåtet intervall: 10 minuter till 30 dagar efter att regeln har skapats (eller aktiverats).Ange tröskelvärdet för att skapa aviseringar.

Använd avsnittet Aviseringströskel för att definiera känslighetsnivån för regeln. Ange till exempel ett minsta tröskelvärde på 100:

Inställning beskrivning Generera avisering när antalet frågeresultat Är större än Antal händelser 100Om du inte vill ange ett tröskelvärde anger du

0i fältet tal.Ange inställningar för händelsegruppering.

Under Händelsegruppering väljer du ett av två sätt att hantera gruppering av händelser i aviseringar:

Inställning Funktionssätt Gruppera alla händelser i en enda avisering

(standard)Regeln genererar en enskild avisering varje gång den körs, så länge frågan returnerar fler resultat än det angivna tröskelvärdet för aviseringar ovan. Den här enskilda aviseringen sammanfattar alla händelser som returneras i frågeresultatet. Utlös en avisering för varje händelse Regeln genererar en unik avisering för varje händelse som returneras av frågan. Det här är användbart om du vill att händelser ska visas individuellt eller om du vill gruppera dem efter vissa parametrar – efter användare, värdnamn eller något annat. Du kan definiera dessa parametrar i frågan. Ignorera tillfälligt regeln när en avisering har genererats.

Om du vill förhindra att en regel överskrider nästa körningstid om en avisering genereras aktiverar du inställningen Sluta köra frågan när aviseringen har genererats på. Om du aktiverar detta anger du Sluta köra frågan för den tid som frågan ska sluta köras, upp till 24 timmar.

Simulera resultatet av fråge- och logikinställningarna.

I området Resultatsimulering väljer du Testa med aktuella data för att se hur dina regelresultat skulle se ut om de hade körts på dina aktuella data. Microsoft Sentinel simulerar körning av regeln 50 gånger på aktuella data med det definierade schemat och visar ett diagram över resultaten (logghändelser). Om du ändrar frågan väljer du Testa med aktuella data igen för att uppdatera diagrammet. Diagrammet visar antalet resultat under den tidsperiod som definieras av inställningarna i avsnittet Frågeschemaläggning .

Välj Nästa: Incidentinställningar.

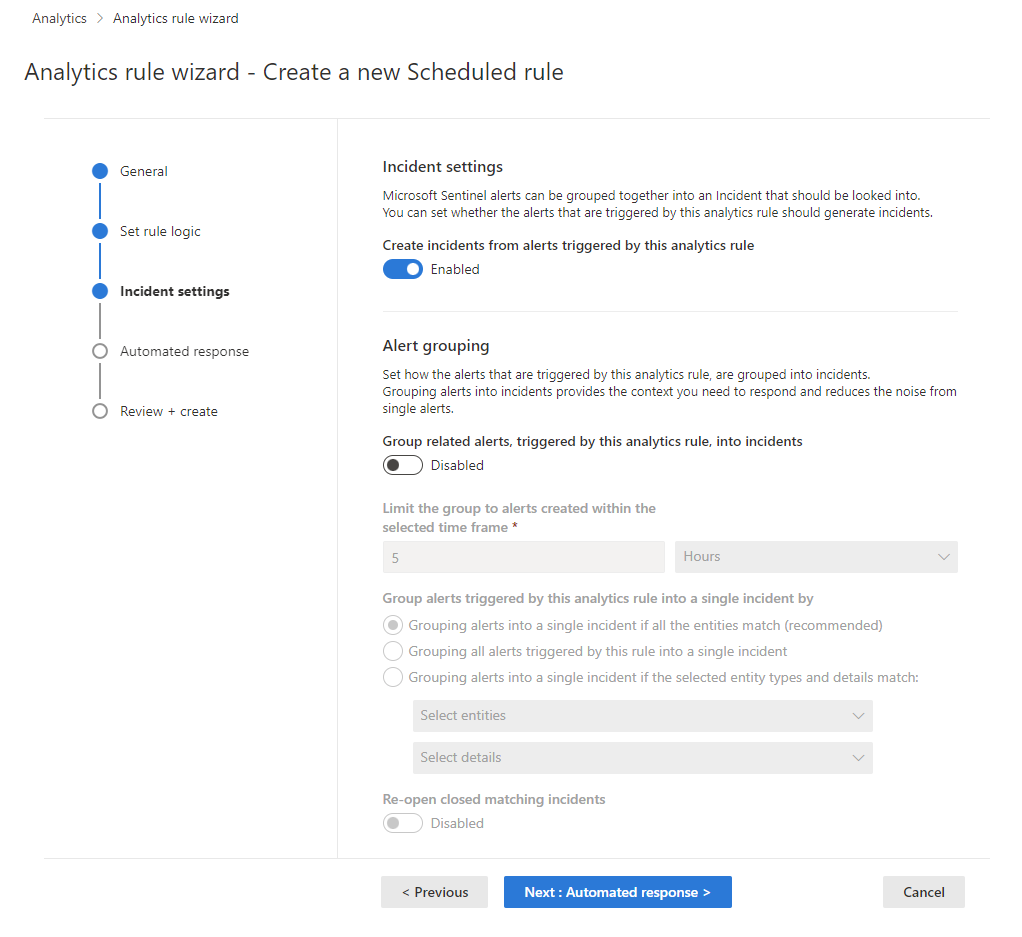

Konfigurera inställningarna för incidentskapande

På fliken Incidentinställningar väljer du om Microsoft Sentinel omvandlar aviseringar till åtgärdsbara incidenter och om och hur aviseringar grupperas tillsammans i incidenter.

Aktivera skapande av incidenter.

I avsnittet Incidentinställningar anges Skapa incidenter från aviseringar som utlöses av den här analysregeln som standard till Aktiverad, vilket innebär att Microsoft Sentinel skapar en enskild, separat incident från varje avisering som utlöses av regeln.

Om du inte vill att den här regeln ska leda till att incidenter skapas (till exempel om den här regeln bara är att samla in information för efterföljande analys) anger du detta till Inaktiverad.

Viktigt!

Om du har registrerat Microsoft Sentinel på Microsoft Defender-portalen lämnar du den här inställningen Aktiverad.

- I det här scenariot skapas incidenter av Microsoft Defender XDR, inte av Microsoft Sentinel.

- Dessa incidenter visas i incidentkön i både Azure- och Defender-portalerna.

- I Azure Portal visas nya incidenter med "Microsoft Defender XDR" som incidentprovidernamn.

Om du vill att en enskild incident ska skapas från en grupp av aviseringar kan du läsa nästa steg i stället för en för varje enskild avisering.

Ange inställningar för aviseringsgruppering.

Om du vill att en enskild incident ska genereras från en grupp på upp till 150 liknande eller återkommande aviseringar i avsnittet Aviseringsgruppering (se anmärkning), anger du Grupprelaterade aviseringar, utlöses av den här analysregeln, till incidenter till Aktiverade och anger följande parametrar.

Begränsa gruppen till aviseringar som skapats inom den valda tidsramen: Ange den tidsram inom vilken liknande eller återkommande aviseringar grupperas tillsammans. Aviseringar utanför den här tidsramen genererar en separat incident eller uppsättning incidenter.

Gruppera aviseringar som utlöses av den här analysregeln i en enda incident av: Välj hur aviseringar grupperas tillsammans:

Alternativ Description Gruppera aviseringar i en enskild incident om alla entiteter matchar Aviseringar grupperas tillsammans om de delar identiska värden för var och en av de mappade entiteterna (definieras på fliken Ange regellogik ovan). Detta är den rekommenderade inställningen. Gruppera alla aviseringar som utlöses av den här regeln i en enda incident Alla aviseringar som genereras av den här regeln grupperas tillsammans även om de inte delar några identiska värden. Gruppera aviseringar i en enskild incident om de valda entiteterna och informationen matchar Aviseringar grupperas tillsammans om de delar identiska värden för alla mappade entiteter, aviseringsinformation och anpassad information som valts från respektive listruta. Öppna stängda matchningsincidenter igen: Om en incident har lösts och stängts, och senare om en annan avisering genereras som ska tillhöra incidenten, anger du den här inställningen till Aktiverad om du vill att den stängda incidenten ska öppnas igen och lämnar som Inaktiverad om du vill att aviseringen ska skapa en ny incident.

Det här alternativet är inte tillgängligt när Microsoft Sentinel registreras i Microsoft Defender-portalen.

Viktigt!

Om du registrerade Microsoft Sentinel på Microsoft Defender-portalen börjar inställningarna för aviseringsgruppering endast gälla när incidenten skapas.

Eftersom Defender-portalens korrelationsmotor ansvarar för aviseringskorrelation i det här scenariot accepterar den dessa inställningar som inledande instruktioner, men den kan också fatta beslut om aviseringskorrelation som inte tar hänsyn till de här inställningarna.

Därför kan det sätt på vilket aviseringar grupperas i incidenter ofta vara annorlunda än du kan förvänta dig baserat på dessa inställningar.

Kommentar

Upp till 150 aviseringar kan grupperas i en enda incident.

Incidenten skapas först när alla aviseringar har genererats. Alla aviseringar läggs till i incidenten omedelbart när den har skapats.

Om fler än 150 aviseringar genereras av en regel som grupperar dem i en enda incident genereras en ny incident med samma incidentinformation som originalet och de överskjutande aviseringarna grupperas i den nya incidenten.

Välj Nästa: Automatiserat svar.

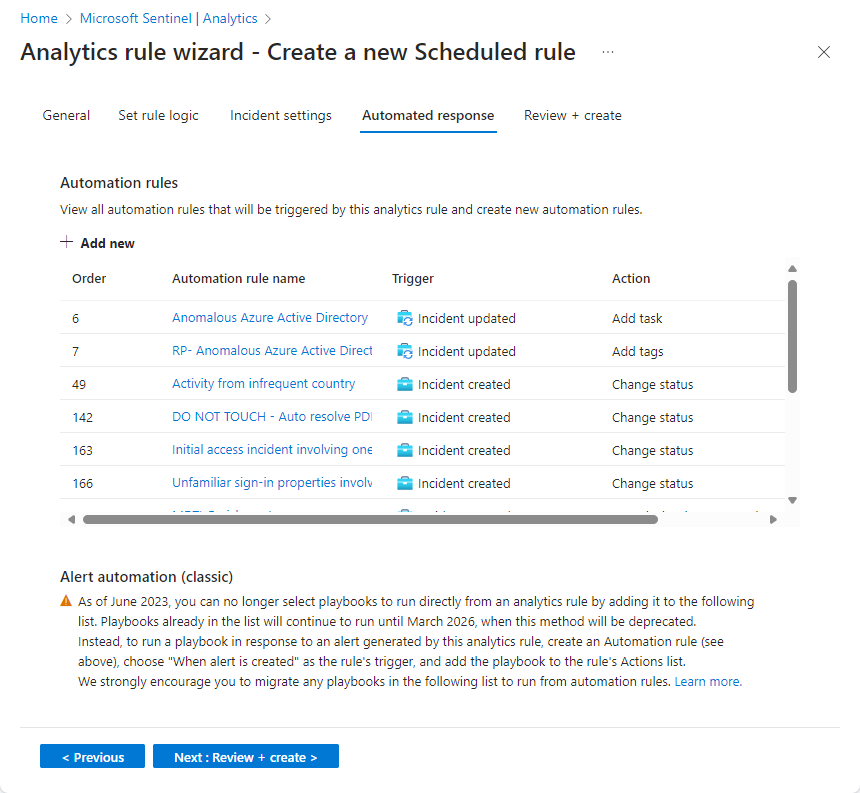

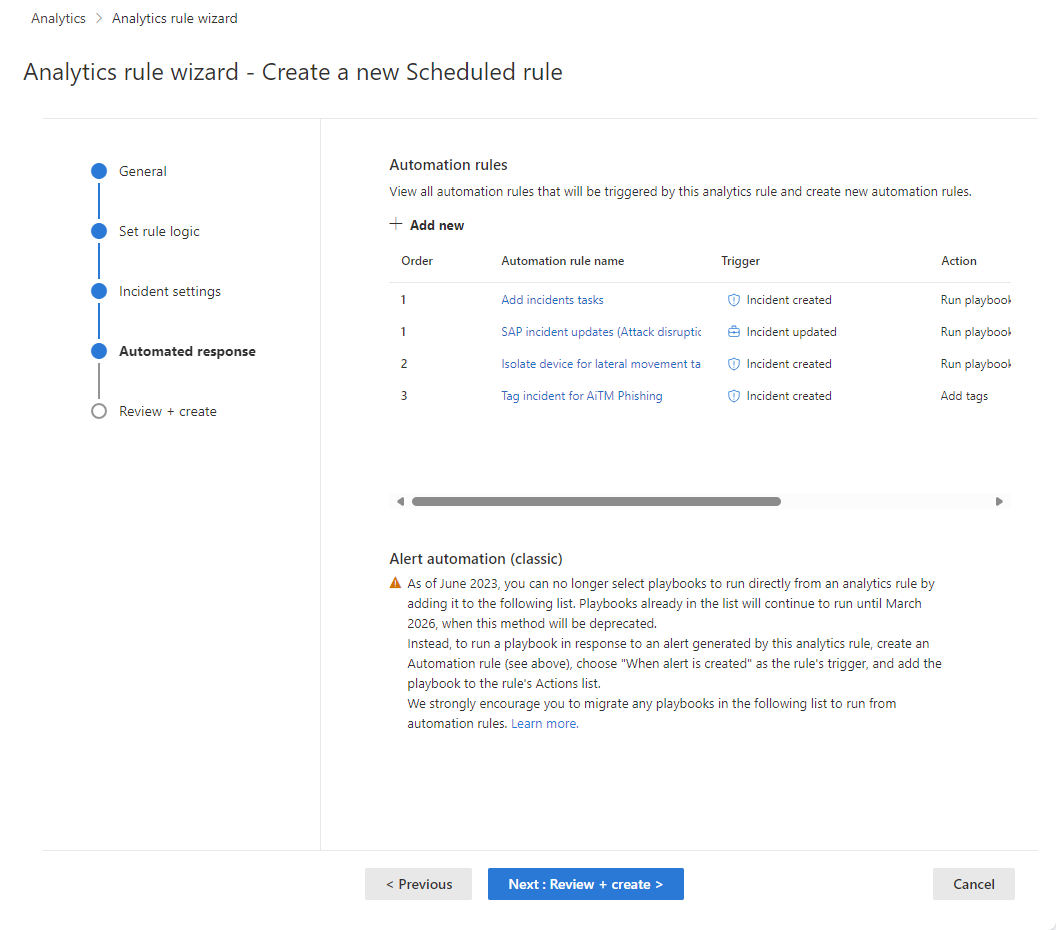

Granska eller lägga till automatiserade svar

På fliken Automatiserade svar ser du automatiseringsreglerna som visas i listan. Om du vill lägga till svar som inte redan omfattas av befintliga regler har du två alternativ:

- Redigera en befintlig regel om du vill att det tillagda svaret ska gälla för många eller alla regler.

- Välj Lägg till ny för att skapa en ny automatiseringsregel som endast gäller för den här analysregeln.

Mer information om vad du kan använda automatiseringsregler för finns i Automatisera hotsvar i Microsoft Sentinel med automatiseringsregler

- Under Aviseringsautomatisering (klassisk) längst ned på skärmen ser du alla spelböcker som du har konfigurerat för att köras automatiskt när en avisering genereras med den gamla metoden.

Från och med juni 2023 kan du inte längre lägga till spelböcker i den här listan. Spelböcker som redan anges här fortsätter att köras tills den här metoden är inaktuell, från och med mars 2026.

Om du fortfarande har några spelböcker listade här bör du i stället skapa en automatiseringsregel baserat på utlösaren som skapats av aviseringen och anropa spelboken från automationsregeln. När du har gjort det väljer du ellipsen i slutet av spelboken som visas här och väljer Ta bort. Se Migrera dina Spelböcker för Aviseringsutlösare i Microsoft Sentinel till automatiseringsregler för fullständiga instruktioner.

Välj Nästa: Granska och skapa för att granska alla inställningar för din nya analysregel.

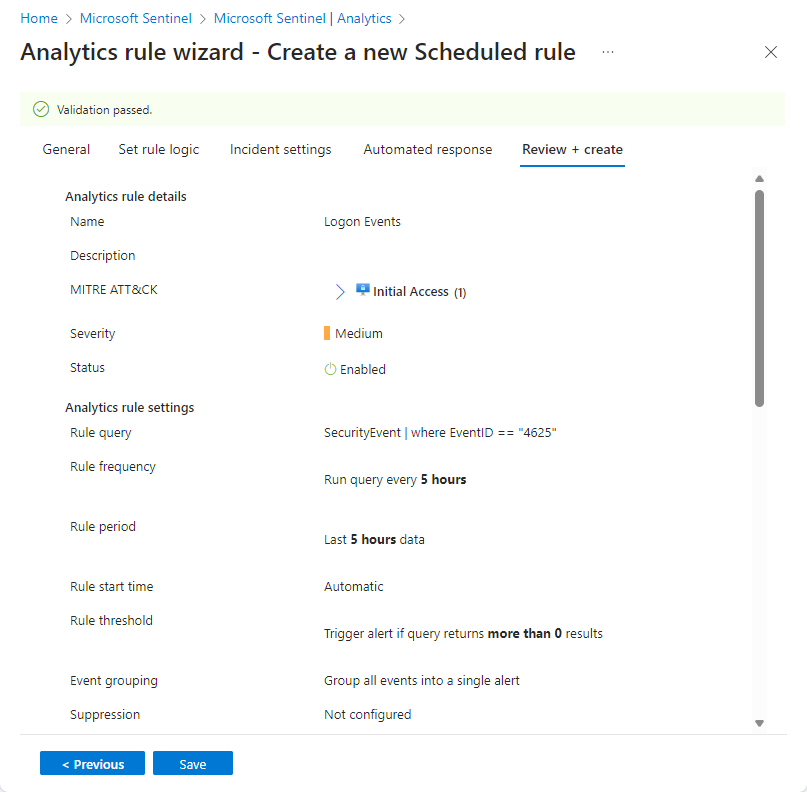

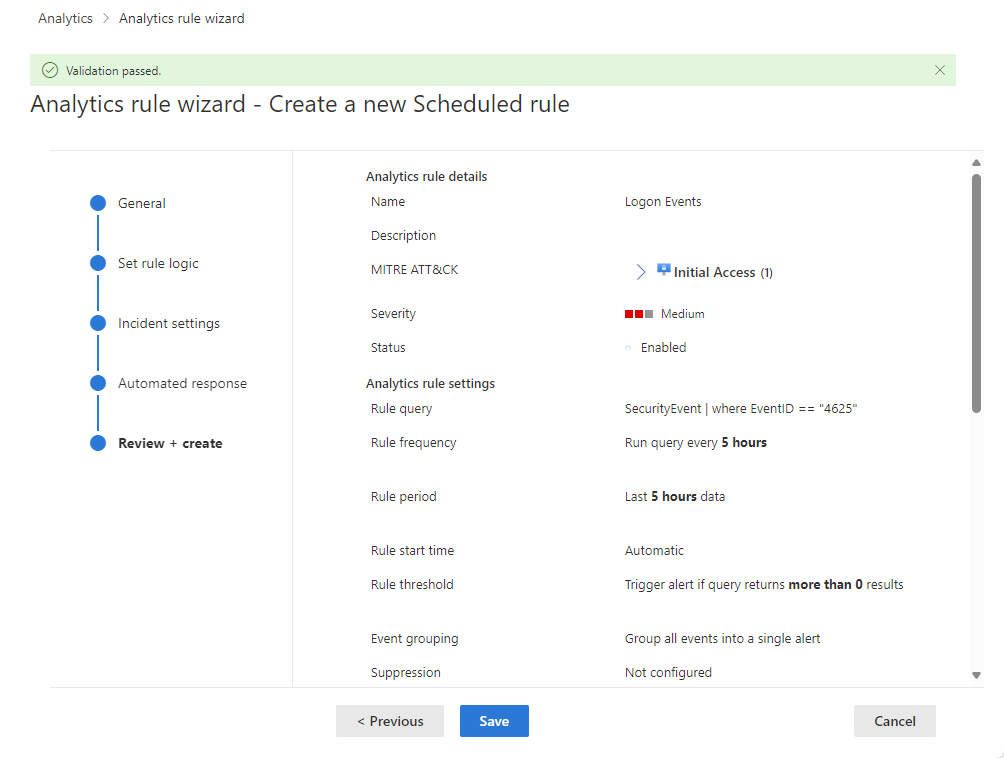

Verifiera konfigurationen och skapa regeln

När meddelandet "Validering har skickats" visas väljer du Skapa.

Om ett fel visas i stället letar du upp och väljer det röda X på fliken i guiden där felet inträffade.

Korrigera felet och gå tillbaka till fliken Granska och skapa för att köra valideringen igen.

Visa regeln och dess utdata

Visa regeldefinitionen

Du hittar din nyligen skapade anpassade regel (av typen "Schemalagd") i tabellen under fliken Aktiva regler på huvudskärmen för analys . I den här listan kan du aktivera, inaktivera eller ta bort varje regel.

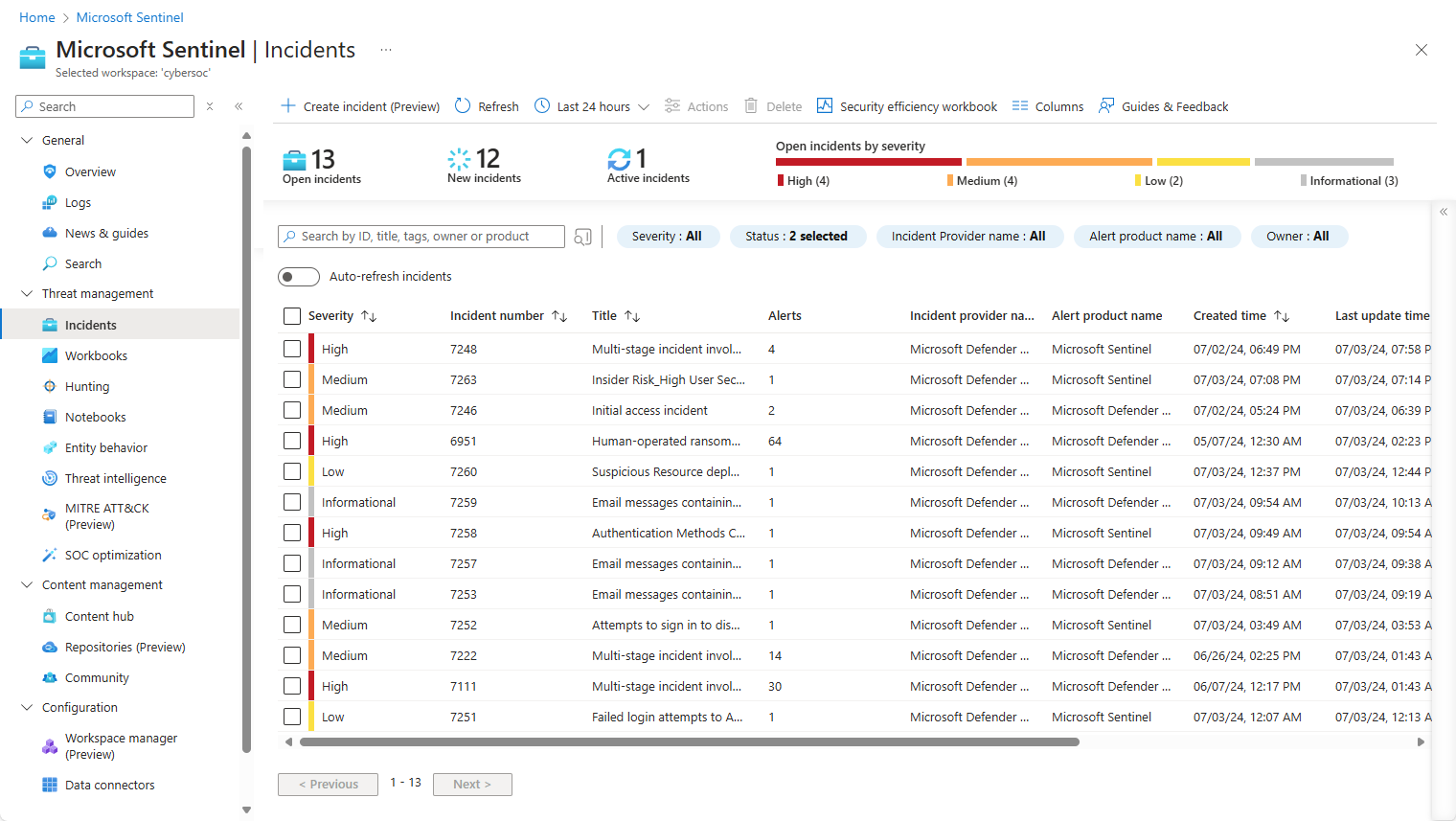

Visa resultatet av regeln

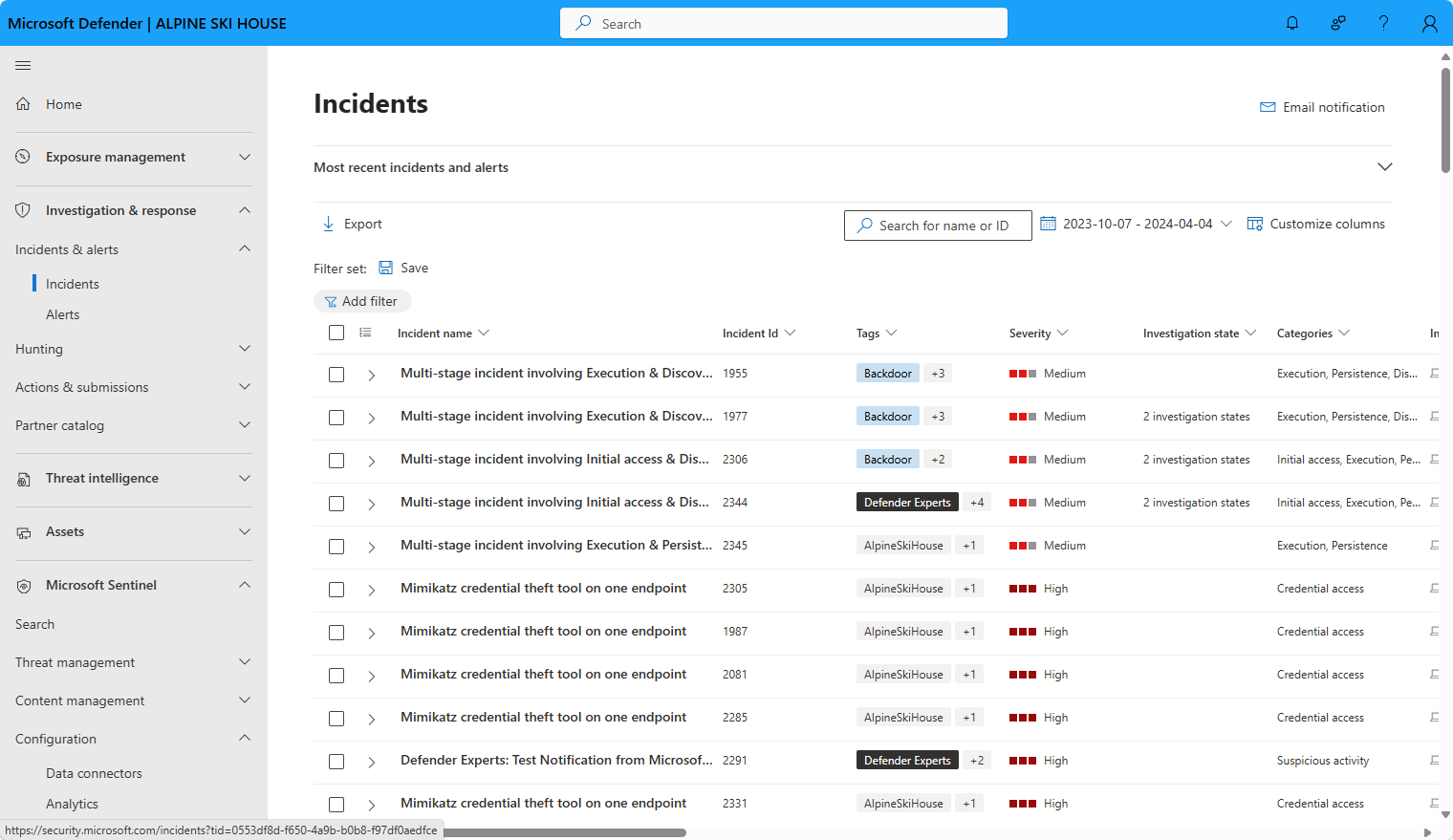

Om du vill visa resultatet av de analysregler som du skapar i Azure Portal går du till sidan Incidenter, där du kan sortera incidenter, undersöka dem och åtgärda hoten.

Justera regeln

- Du kan uppdatera regelfrågan för att undanta falska positiva identifieringar. Mer information finns i Hantera falska positiva identifieringar i Microsoft Sentinel.

Kommentar

Aviseringar som genereras i Microsoft Sentinel är tillgängliga via Microsoft Graph Security. Mer information finns i dokumentationen om Microsoft Graph Security-aviseringar.

Exportera regeln till en ARM-mall

Om du vill paketera regeln som ska hanteras och distribueras som kod kan du enkelt exportera regeln till en Arm-mall (Azure Resource Manager). Du kan också importera regler från mallfiler för att visa och redigera dem i användargränssnittet.

Nästa steg

När du använder analysregler för att identifiera hot från Microsoft Sentinel måste du aktivera alla regler som är associerade med dina anslutna datakällor för att säkerställa fullständig säkerhetstäckning för din miljö.

För att automatisera regelaktivering skickar du regler till Microsoft Sentinel via API och PowerShell, men det kräver ytterligare arbete. När du använder API eller PowerShell måste du först exportera reglerna till JSON innan du aktiverar reglerna. API eller PowerShell kan vara till hjälp när du aktiverar regler i flera instanser av Microsoft Sentinel med identiska inställningar i varje instans.

Mer information finns i:

- Felsöka analysregler i Microsoft Sentinel

- Navigera och undersöka incidenter i Microsoft Sentinel

- Entiteter i Microsoft Sentinel

- Självstudie: Använda spelböcker med automatiseringsregler i Microsoft Sentinel

Lär dig också från ett exempel på hur du använder anpassade analysregler när du övervakar Zoom med en anpassad anslutningsapp.