Konfigurera kundhanterad nyckel för Microsoft Sentinel

Den här artikeln innehåller bakgrundsinformation och steg för att konfigurera en kundhanterad nyckel (CMK) för Microsoft Sentinel. Alla data som lagras i Microsoft Sentinel är redan krypterade av Microsoft i alla relevanta lagringsresurser. CMK ger ett extra skyddslager med en krypteringsnyckel som skapats och ägs av dig och lagras i ditt Azure Key Vault.

Förutsättningar

- Konfigurera ett dedikerat Log Analytics-kluster med minst en åtagandenivå på 100 GB/dag. När flera arbetsytor är länkade till samma dedikerade kluster delar de samma kundhanterade nyckel. Läs mer om priser för dedikerade Log Analytics-kluster.

- Konfigurera CMK på det dedikerade klustret och länka din arbetsyta till klustret. Läs mer om CMK-etableringsstegen i Azure Monitor.

Att tänka på

Registrering av en CMK-arbetsyta till Sentinel stöds endast via REST API och inte via Azure-portalen. Azure Resource Manager-mallar (ARM-mallar) stöds för närvarande inte för CMK-registrering.

Microsoft Sentinel CMK-funktionen tillhandahålls endast till arbetsytor i Log Analytics-dedikerade kluster som inte redan har registrerats i Microsoft Sentinel.

Följande CMK-relaterade ändringar stöds inte eftersom de är ineffektiva (Microsoft Sentinel-data fortsätter krypteras endast av den Microsoft-hanterade nyckeln och inte av CMK:

- Aktivera CMK på en arbetsyta som redan har registrerats för Microsoft Sentinel.

- Aktivera CMK på ett kluster som innehåller Sentinel-registrerade arbetsytor.

- Länka en Sentinel-registrerad icke-CMK-arbetsyta till ett CMK-aktiverat kluster.

Följande CMK-relaterade ändringar stöds inte eftersom de kan leda till odefinierat och problematiskt beteende:

- Inaktivera CMK på en arbetsyta som redan har registrerats i Microsoft Sentinel.

- Ange en Sentinel-registrerad, CMK-aktiverad arbetsyta som en icke-CMK-arbetsyta genom att ta bort länken från det CMK-aktiverade dedikerade klustret.

- Inaktivera CMK på ett CMK-aktiverat Log Analytics-dedikerat kluster.

Microsoft Sentinel stöder systemtilldelade identiteter i CMK-konfiguration. Därför bör det dedikerade Log Analytics-klustrets identitet vara av systemtilldelad typ. Vi rekommenderar att du använder den identitet som automatiskt tilldelas Till Log Analytics-klustret när det skapas.

Det går för närvarande inte att ändra den kundhanterade nyckeln till en annan nyckel (med en annan URI). Du bör ändra nyckeln genom att rotera den.

Innan du gör några CMK-ändringar i en produktionsarbetsyta eller till ett Log Analytics-kluster kontaktar du Microsoft Sentinel-produktgruppen.

CMK-aktiverade arbetsytor stöder inte sökjobb.

Så här fungerar CMK

Microsoft Sentinel-lösningen använder en dedikerad Log Analytics-klump för logginsamling och funktioner. Som en del av Microsoft Sentinel CMK-konfigurationen måste du konfigurera CMK-inställningarna för det relaterade log analytics-dedikerade klustret. Data som sparats av Microsoft Sentinel i andra lagringsresurser än Log Analytics krypteras också med hjälp av den kundhanterade nyckel som konfigurerats för det dedikerade Log Analytics-klustret.

Mer information finns i:

- Kundhanterade nycklar (CMK) i Azure Monitor.

- Azure Key Vault.

- Log Analytics-dedikerade kluster.

Kommentar

Om du aktiverar CMK på Microsoft Sentinel aktiveras inte alla funktioner för offentlig förhandsversion som inte stöder CMK.

Aktivera CMK

Följ dessa steg för att etablera CMK:

- Kontrollera att du har en Log Analytics-arbetsyta och att den är länkad till ett dedikerat kluster där CMK är aktiverat. (Se Förutsättningar.)

- Registrera dig för Azure Cosmos DB-resursprovidern.

- Lägg till en åtkomstprincip i din Azure Key Vault-instans.

- Registrera arbetsytan till Microsoft Sentinel via onboarding-API:et.

- Kontakta produktgruppen Microsoft Sentinel för att bekräfta registreringen.

Steg 1: Konfigurera CMK på en Log Analytics-arbetsyta i ett dedikerat kluster

Som nämnts i förhandskraven måste den här arbetsytan först länkas till ett dedikerat Log Analytics-kluster där CMK är aktiverat för att kunna registrera en Log Analytics-arbetsyta med CMK till Microsoft Sentinel. Microsoft Sentinel använder samma nyckel som används av det dedikerade klustret. Följ anvisningarna i konfigurationen av kundhanterade nycklar i Azure Monitor för att skapa en CMK-arbetsyta som används som Microsoft Sentinel-arbetsyta i följande steg.

Steg 2: Registrera Azure Cosmos DB-resursprovidern

Microsoft Sentinel fungerar med Azure Cosmos DB som ytterligare en lagringsresurs. Se till att registrera dig för Azure Cosmos DB-resursprovidern innan du registrerar en CMK-arbetsyta i Microsoft Sentinel.

Följ anvisningarna för att registrera Azure Cosmos DB-resursprovidern för din Azure-prenumeration.

Steg 3: Lägga till en åtkomstprincip i din Azure Key Vault-instans

Lägg till en åtkomstprincip som gör att Azure Cosmos DB kan komma åt Azure Key Vault-instansen som är länkad till ditt dedikerade Log Analytics-kluster (samma nyckel används av Microsoft Sentinel).

Följ anvisningarna här för att lägga till en åtkomstprincip i din Azure Key Vault-instans med ett Azure Cosmos DB-huvudnamn.

Steg 4: Registrera arbetsytan till Microsoft Sentinel via registrerings-API:et

Registrera den CMK-aktiverade arbetsytan till Microsoft Sentinel via onboarding-API:et customerManagedKey med egenskapen som true. Mer kontext för onboarding-API :et finns i det här dokumentet på Microsoft Sentinel GitHub-lagringsplatsen.

Följande URI och begärandetext är till exempel ett giltigt anrop för att registrera en arbetsyta till Microsoft Sentinel när rätt URI-parametrar och auktoriseringstoken skickas.

URI

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/onboardingStates/{sentinelOnboardingStateName}?api-version=2021-03-01-preview

Begärandetext

{

"properties": {

"customerManagedKey": true

}

}

Steg 5: Kontakta Microsoft Sentinel-produktgruppen för att bekräfta registrering

Slutligen bekräftar du registreringsstatusen för din CMK-aktiverade arbetsyta genom att kontakta Microsoft Sentinel-produktgruppen.

Återkalla eller ta bort nyckelkrypteringsnyckel

Om en användare återkallar nyckelkrypteringsnyckeln (CMK), antingen genom att ta bort den eller ta bort åtkomsten för det dedikerade klustret och Azure Cosmos DB-resursprovidern, respekterar Microsoft Sentinel ändringen och beter sig som om data inte längre är tillgängliga inom en timme. I det här läget förhindras alla åtgärder som använder beständiga lagringsresurser som datainmatning, beständiga konfigurationsändringar och incidentskapande. Tidigare lagrade data tas inte bort men är fortfarande otillgängliga. Otillgängliga data styrs av principen för datakvarhållning och rensas i enlighet med den principen.

Den enda åtgärd som är möjlig när krypteringsnyckeln har återkallats eller tagits bort är kontoborttagning.

Om åtkomsten återställs efter återkallelsen återställer Microsoft Sentinel åtkomsten till data inom en timme.

Åtkomst till data kan återkallas genom att inaktivera den kundhanterade nyckeln i nyckelvalvet eller ta bort åtkomstprincipen till nyckeln för både det dedikerade Log Analytics-klustret och Azure Cosmos DB. Det går inte att återkalla åtkomsten genom att ta bort nyckeln från det dedikerade Log Analytics-klustret eller genom att ta bort identiteten som är associerad med det dedikerade Log Analytics-klustret.

Mer information om hur nyckelåterkallning fungerar i Azure Monitor finns i Azure Monitor CMK-återkallelse.

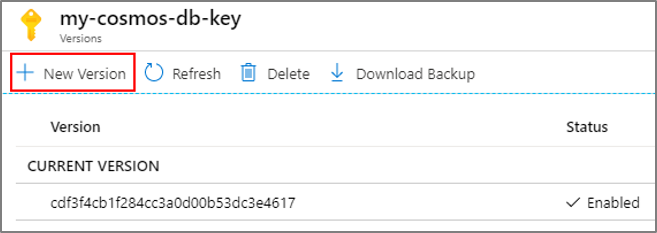

Kundhanterad nyckelrotation

Microsoft Sentinel och Log Analytics stöder nyckelrotation. När en användare utför nyckelrotation i Key Vault stöder Microsoft Sentinel den nya nyckeln inom en timme.

I Azure Key Vault utför du nyckelrotation genom att skapa en ny version av nyckeln:

Inaktivera den tidigare versionen av nyckeln efter 24 timmar eller efter att Azure Key Vault-granskningsloggarna inte längre visar någon aktivitet som använder den tidigare versionen.

När du har roterat en nyckel måste du uttryckligen uppdatera den dedikerade Log Analytics-klusterresursen i Log Analytics med den nya Azure Key Vault-nyckelversionen. Mer information finns i Azure Monitor CMK-rotation.

Ersätta en kundhanterad nyckel

Microsoft Sentinel har inte stöd för att ersätta en kundhanterad nyckel. Du bör använda funktionen för nyckelrotation i stället.

Nästa steg

I det här dokumentet har du lärt dig hur du konfigurerar en kundhanterad nyckel i Microsoft Sentinel. Mer information om Microsoft Sentinel finns i följande artiklar:

- Lär dig hur du får insyn i dina data och potentiella hot.

- Kom igång med att identifiera hot med Microsoft Sentinel.

- Använd arbetsböcker för att övervaka dina data.