Arbeta med hotindikatorer i Microsoft Sentinel

Integrera hotinformation i Microsoft Sentinel genom följande aktiviteter:

- Importera hotinformation till Microsoft Sentinel genom att aktivera dataanslutningar till olika plattformar och feeds för hotinformation.

- Visa och hantera den importerade hotinformationen i loggar och på sidan Hotinformation för Microsoft Sentinel.

- Identifiera hot och generera säkerhetsaviseringar och incidenter med hjälp av de inbyggda analysregelmallarna baserat på din importerade hotinformation.

- Visualisera viktig information om din importerade hotinformation i Microsoft Sentinel med arbetsboken Hotinformation.

Viktigt!

Microsoft Sentinel är nu allmänt tillgängligt på Microsofts plattform för enhetliga säkerhetsåtgärder i Microsoft Defender-portalen. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

Visa dina hotindikatorer i Microsoft Sentinel

Lär dig hur du arbetar med indikatorer för hotinformation i Hela Microsoft Sentinel.

Hitta och visa dina indikatorer på sidan Hotinformation

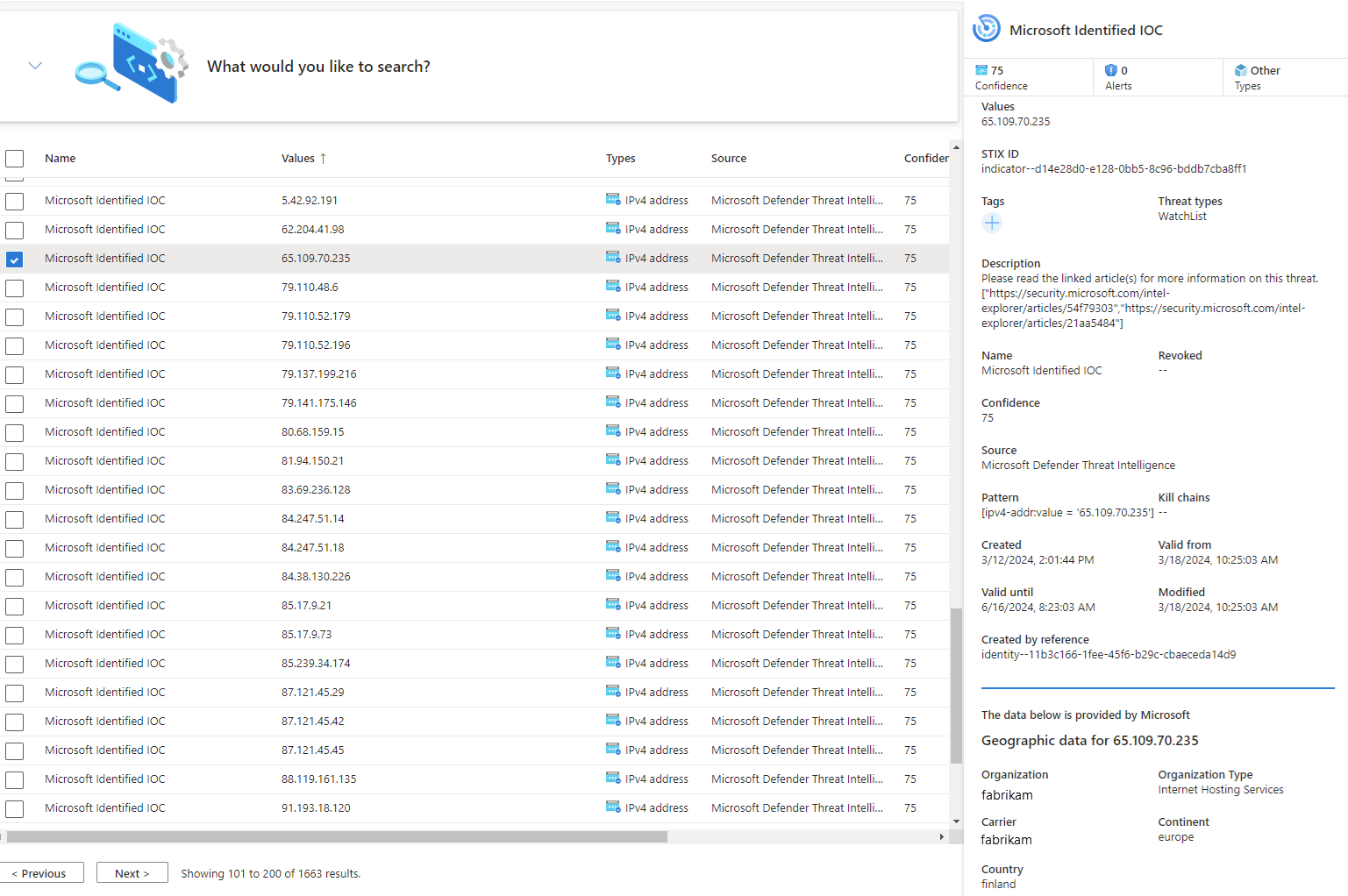

Den här proceduren beskriver hur du visar och hanterar dina indikatorer på sidan Hotinformation , som du kan komma åt från huvudmenyn i Microsoft Sentinel. Använd sidan Hotinformation för att sortera, filtrera och söka efter dina importerade hotindikatorer utan att skriva en Log Analytics-fråga.

Så här visar du indikatorer för hotinformation på sidan Hotinformation :

För Microsoft Sentinel i Azure Portal går du till Hothantering och väljer Hotinformation.

För Microsoft Sentinel i Defender-portalen väljer du Hotinformation om Hothantering i>Microsoft Sentinel>.

I rutnätet väljer du den indikator som du vill visa mer information för. Indikatorns information innehåller konfidensnivåer, taggar och hottyper.

Microsoft Sentinel visar bara den senaste versionen av indikatorer i den här vyn. Mer information om hur indikatorer uppdateras finns i Förstå hotinformation.

IP- och domännamnsindikatorer berikas med extra GeoLocation och WhoIs data. Dessa data ger mer kontext för undersökningar där den valda indikatorn hittas.

Här följer ett exempel.

Viktigt!

GeoLocation och WhoIs berikning är för närvarande i förhandsversion. Tilläggsvillkoren för Azure Preview innehåller fler juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

Hitta och visa dina indikatorer i loggar

Den här proceduren beskriver hur du visar dina importerade hotindikatorer i Microsoft Sentinel-loggområdet, tillsammans med andra Microsoft Sentinel-händelsedata, oavsett källflöde eller anslutningsapp som du använde.

Importerade hotindikatorer visas i tabellen Microsoft Sentinel ThreatIntelligenceIndicator . Den här tabellen är grunden för hotinformationsfrågor som körs någon annanstans i Microsoft Sentinel, till exempel i Analys eller Arbetsböcker.

Så här visar du indikatorer för hotinformation i loggar:

För Microsoft Sentinel i Azure Portal väljer du Loggar under Allmänt.

För Microsoft Sentinel i Defender-portalen väljer du Undersökning och svar>Jakt>Avancerad jakt.

Tabellen

ThreatIntelligenceIndicatorfinns under Microsoft Sentinel-gruppen .Välj ikonen Förhandsgranskningsdata (ögat) bredvid tabellnamnet. Välj Se i frågeredigeraren för att köra en fråga som visar poster från den här tabellen.

Dina resultat bör se ut ungefär som exempelhotindikatorn som visas här.

Skapa och tagga indikatorer

Använd sidan Hotinformation för att skapa hotindikatorer direkt i Microsoft Sentinel-gränssnittet och utföra två vanliga administrativa uppgifter för hotinformation: indikatortaggning och skapa nya indikatorer relaterade till säkerhetsundersökningar.

Skapa en ny indikator

För Microsoft Sentinel i Azure Portal går du till Hothantering och väljer Hotinformation.

För Microsoft Sentinel i Defender-portalen väljer du Hotinformation om Hothantering i>Microsoft Sentinel>.

På menyraden överst på sidan väljer du Lägg till ny.

Välj indikatortyp och fyll sedan i formuläret i fönstret Ny indikator . De obligatoriska fälten är markerade med en asterisk (*).

Välj Använd. Indikatorn läggs till i listan över indikatorer och skickas också till

ThreatIntelligenceIndicatortabellen i Loggar.

Tagga och redigera hotindikatorer

Taggning av hotindikatorer är ett enkelt sätt att gruppera dem så att de blir lättare att hitta. Vanligtvis kan du använda taggar för en indikator som är relaterad till en viss incident, eller om indikatorn representerar hot från en viss känd aktör eller en välkänd attackkampanj. När du har sökt efter de indikatorer som du vill arbeta med taggar du dem individuellt. Flervalsindikatorer och tagga dem alla samtidigt med en eller flera taggar. Eftersom taggning är kostnadsfritt rekommenderar vi att du skapar standardnamnkonventioner för hotindikatortaggar.

Med Microsoft Sentinel kan du också redigera indikatorer, oavsett om de har skapats direkt i Microsoft Sentinel eller kommer från partnerkällor som TIP- och TAXII-servrar. För indikatorer som skapats i Microsoft Sentinel kan alla fält redigeras. För indikatorer som kommer från partnerkällor är endast specifika fält redigerbara, inklusive taggar, förfallodatum, Konfidens och Återkallad. Hur som helst visas endast den senaste versionen av indikatorn på sidan Hotinformation . Mer information om hur indikatorer uppdateras finns i Förstå hotinformation.

Få insikter om din hotinformation med arbetsböcker

Använd en specialbyggd Microsoft Sentinel-arbetsbok för att visualisera viktig information om din hotinformation i Microsoft Sentinel och anpassa arbetsboken efter dina affärsbehov.

Så här hittar du arbetsboken för hotinformation som finns i Microsoft Sentinel och ett exempel på hur du gör ändringar i arbetsboken för att anpassa den.

Välj den arbetsyta som du importerade hotindikatorer till med hjälp av någon av dataanslutningarna för hotinformation.

Under avsnittet Hothantering på Microsoft Sentinel-menyn väljer du Arbetsböcker.

Hitta arbetsboken med titeln Hotinformation. Kontrollera att du har data i

ThreatIntelligenceIndicatortabellen.

Välj Spara och välj en Azure-plats där arbetsboken ska lagras. Det här steget krävs om du vill ändra arbetsboken på något sätt och spara ändringarna.

Välj Nu Visa sparad arbetsbok för att öppna arbetsboken för visning och redigering.

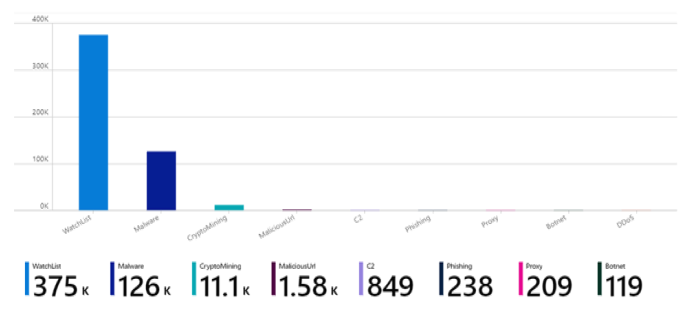

Nu bör du se standarddiagrammen som tillhandahålls av mallen. Om du vill ändra ett diagram väljer du Redigera överst på sidan för att starta redigeringsläget för arbetsboken.

Lägg till ett nytt diagram över hotindikatorer efter hottyp. Rulla längst ned på sidan och välj Lägg till fråga.

Lägg till följande text i textrutan Log Analytics-arbetsyteloggfråga :

ThreatIntelligenceIndicator | summarize count() by ThreatTypeI listrutan Visualisering väljer du Stapeldiagram.

Välj Klar redigering och visa det nya diagrammet för arbetsboken.

Arbetsböcker ger kraftfulla interaktiva instrumentpaneler som ger dig insikter om alla aspekter av Microsoft Sentinel. Du kan utföra många uppgifter med arbetsböcker, och de angivna mallarna är en bra utgångspunkt. Anpassa mallarna eller skapa nya instrumentpaneler genom att kombinera många datakällor så att du kan visualisera dina data på unika sätt.

Microsoft Sentinel-arbetsböcker baseras på Azure Monitor-arbetsböcker, så omfattande dokumentation och många fler mallar är tillgängliga. Mer information finns i Skapa interaktiva rapporter med Azure Monitor-arbetsböcker.

Det finns också en omfattande resurs för Azure Monitor-arbetsböcker på GitHub, där du kan ladda ned fler mallar och bidra med dina egna mallar.

Relaterat innehåll

I den här artikeln har du lärt dig hur du arbetar med indikatorer för hotinformation i Hela Microsoft Sentinel. Mer information om hotinformation i Microsoft Sentinel finns i följande artiklar:

- Förstå hotinformation i Microsoft Sentinel.

- Anslut Microsoft Sentinel till STIX/TAXII-hotinformationsflöden.

- Se vilka TIP:er, TAXII-feeds och berikanden som enkelt kan integreras med Microsoft Sentinel.