Förbereda en Windows-VHD eller VHDX för att överföra till Azure

Gäller för: ✔️ Virtuella Windows-datorer

Innan du laddar upp en virtuell Windows-dator (VM) från en lokal plats till Azure måste du förbereda den virtuella hårddisken (VHD eller VHDX). Azure har stöd för både virtuella datorer i generation 1 och generation 2 som är i VHD-filformat och som har en disk med fast storlek. Den maximala storleken som tillåts för den virtuella os-hårddisken på en virtuell dator av generation 1 är 2 TB. Du kan verifiera din VHD- eller VHDX-fil genom att läsa den här dokumentationen.

Du kan konvertera en VHDX-fil till VHD, konvertera en dynamiskt expanderande disk till en disk med fast storlek, men du kan inte ändra en virtuell dators generation. Mer information finns i Ska jag skapa en virtuell dator av generation 1 eller 2 i Hyper-V? och Stöd för virtuella datorer av generation 2 i Azure.

Information om supportprincipen för virtuella Azure-datorer finns i Microsoft Server Software Support for Azure VMs (Microsoft Server Software Support for Azure VMs).

Kommentar

Anvisningarna i den här artikeln gäller för:

- 64-bitarsversionen av Windows Server 2008 R2 och senare Windows Server-operativsystem. Information om hur du kör ett 32-bitars operativsystem i Azure finns i Support för 32-bitars operativsystem på virtuella Azure-datorer.

- Om något haveriberedskapsverktyg kommer att användas för att migrera arbetsbelastningen, till exempel Azure Site Recovery eller Azure Migrate, krävs fortfarande den här processen på gästoperativsystemet för att förbereda avbildningen före migreringen.

Systemfilkontroll

Kör Windows System File Checker-verktyget före generalisering av OS-avbildning

System File Checker (SFC) används för att verifiera och ersätta Windows-systemfiler.

Viktigt!

Använd en upphöjd PowerShell-session för att köra exemplen i den här artikeln.

Kör SFC-kommandot:

sfc.exe /scannow

Beginning system scan. This process will take some time.

Beginning verification phase of system scan.

Verification 100% complete.

Windows Resource Protection did not find any integrity violations.

När SFC-genomsökningen är klar installerar du Windows-uppdateringar och startar om datorn.

Ange Windows-konfigurationer för Azure

Kommentar

Azure-plattformen monterar en ISO-fil på DVD-ROM-skivan när en virtuell Windows-dator skapas från en generaliserad avbildning. Därför måste DVD-ROM-skivan vara aktiverad i operativsystemet i den generaliserade avbildningen. Om den är inaktiverad fastnar den virtuella Windows-datorn i en out-of-box-upplevelse (OOBE).

Ta bort eventuella statiska beständiga vägar i routningstabellen:

- Om du vill visa routningstabellen kör du

route.exe print. - Kontrollera avsnittet Beständighetsvägar . Om det finns en beständig väg använder du

route.exe deletekommandot för att ta bort den.

- Om du vill visa routningstabellen kör du

Ta bort WinHTTP-proxyn:

netsh.exe winhttp reset proxyOm den virtuella datorn behöver arbeta med en specifik proxy lägger du till ett proxyfel för Azure IP-adressen (168.63.129.16) så att den virtuella datorn kan ansluta till Azure:

$proxyAddress='<your proxy server>' $proxyBypassList='<your list of bypasses>;168.63.129.16' netsh.exe winhttp set proxy $proxyAddress $proxyBypassListÖppna diskdel:

diskpart.exeAnge diskens SAN-princip till

Onlineall:DISKPART> san policy=onlineall DISKPART> exitAnge utc-tid (Coordinated Universal Time) för Windows. Ange även starttypen för Windows-tidstjänsten w32time till Automatisk:

Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Control\TimeZoneInformation -Name RealTimeIsUniversal -Value 1 -Type DWord -Force Set-Service -Name w32time -StartupType AutomaticStäll in energiprofilen på höga prestanda:

powercfg.exe /setactive SCHEME_MIN powercfg /setacvalueindex SCHEME_CURRENT SUB_VIDEO VIDEOIDLE 0Kontrollera att miljövariablerna TEMP och TMP är inställda på deras standardvärden:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Environment' -Name TEMP -Value "%SystemRoot%\TEMP" -Type ExpandString -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Environment' -Name TMP -Value "%SystemRoot%\TEMP" -Type ExpandString -ForceFör virtuella datorer med äldre operativsystem (Windows Server 2012 R2 eller Windows 8.1 och senare) kontrollerar du att de senaste Hyper-V Integration Component Services är installerade. Mer information finns i Uppdatering av Hyper-V-integreringskomponenter för virtuella Windows-datorer.

Kommentar

I ett scenario där virtuella datorer ska konfigureras med en haveriberedskapslösning mellan den lokala VMware-servern och Azure kan Hyper-V Integration Component Services inte användas. I så fall kontaktar du VMware-supporten för att migrera den virtuella datorn till Azure och få den att finnas på VMware-servern.

Kontrollera Windows-tjänsterna

Kontrollera att var och en av följande Windows-tjänster är inställt på Windows-standardvärdet. Dessa tjänster är det minsta som måste konfigureras för att säkerställa vm-anslutning. Om du vill ange startinställningarna kör du följande exempel:

Get-Service -Name BFE, Dhcp, Dnscache, IKEEXT, iphlpsvc, nsi, mpssvc, RemoteRegistry |

Where-Object StartType -ne Automatic |

Set-Service -StartupType Automatic

Get-Service -Name Netlogon, Netman, TermService |

Where-Object StartType -ne Manual |

Set-Service -StartupType Manual

Uppdatera registerinställningar för fjärrskrivbord

Kontrollera att följande inställningar är korrekt konfigurerade för fjärråtkomst:

Kommentar

Om du får ett felmeddelande när du kör Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name <string> -Value <object>kan du ignorera det på ett säkert sätt. Det innebär att domänen inte ställer in den konfigurationen via ett grupprincipobjekt.

RDP (Remote Desktop Protocol) är aktiverat:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server' -Name fDenyTSConnections -Value 0 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name fDenyTSConnections -Value 0 -Type DWord -ForceRDP-porten är korrekt konfigurerad med standardporten 3389:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name PortNumber -Value 3389 -Type DWord -ForceNär du distribuerar en virtuell dator skapas standardreglerna för port 3389. Om du vill ändra portnumret gör du det när den virtuella datorn har distribuerats i Azure.

Lyssnaren lyssnar på alla nätverksgränssnitt:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name LanAdapter -Value 0 -Type DWord -ForceKonfigurera autentiseringsläge på nätverksnivå (NLA) för RDP-anslutningarna:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -Name UserAuthentication -Value 1 -Type DWord -ForceAnge värdet keep-alive:

Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name KeepAliveEnable -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name KeepAliveInterval -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name KeepAliveTimeout -Value 1 -Type DWord -ForceAnge återanslutningsalternativen:

Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name fDisableAutoReconnect -Value 0 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name fInheritReconnectSame -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name fReconnectSame -Value 0 -Type DWord -ForceBegränsa antalet samtidiga anslutningar:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name MaxInstanceCount -Value 4294967295 -Type DWord -ForceTa bort självsignerade certifikat som är kopplade till RDP-lyssnaren:

if ((Get-Item -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp').Property -contains 'SSLCertificateSHA1Hash') { Remove-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -Name SSLCertificateSHA1Hash -Force }Den här koden ser till att du kan ansluta när du distribuerar den virtuella datorn. Du kan också granska de här inställningarna när den virtuella datorn har distribuerats i Azure.

Om den virtuella datorn är en del av en domän kontrollerar du följande principer för att kontrollera att de tidigare inställningarna inte har återställts.

Goal Policy Värde RDP är aktiverat Datorkonfiguration\Principer\Windows-inställningar\Administrativa mallar\Komponenter\Fjärrskrivbordstjänster\Värd för fjärrskrivbordssession\Anslutningar Tillåt att användare ansluter via fjärranslutning med fjärrskrivbord NLA-grupprincip Inställningar\Administrativa mallar\Komponenter\Fjärrskrivbordstjänster\Värd för fjärrskrivbordssession\Säkerhet Kräv användarautentisering för fjärråtkomst med hjälp av NLA Inställningar för att hålla vid liv Datorkonfiguration\Principer\Windows-inställningar\Administrativa mallar\Windows-komponenter\Fjärrskrivbordstjänster\Värd för fjärrskrivbordssession\Anslutningar Konfigurera keep-alive-anslutningsintervall Återansluta inställningar Datorkonfiguration\Principer\Windows-inställningar\Administrativa mallar\Windows-komponenter\Fjärrskrivbordstjänster\Värd för fjärrskrivbordssession\Anslutningar Återanslut automatiskt Begränsat antal anslutningsinställningar Datorkonfiguration\Principer\Windows-inställningar\Administrativa mallar\Windows-komponenter\Fjärrskrivbordstjänster\Värd för fjärrskrivbordssession\Anslutningar Begränsa antalet anslutningar

Konfigurera Windows-brandväggsregler

Aktivera Windows-brandväggen på de tre profilerna (domän, standard och offentlig):

Set-NetFirewallProfile -Profile Domain, Public, Private -Enabled TrueKör följande exempel för att tillåta WinRM via de tre brandväggsprofilerna (domän, privat och offentlig) och aktivera PowerShell-fjärrtjänsten:

Enable-PSRemoting -Force

Kommentar

När det här kommandot körs aktiverar det lämpliga brandväggsregler automatiskt.

Aktivera följande brandväggsregler för att tillåta RDP-trafik:

Get-NetFirewallRule -DisplayGroup 'Remote Desktop' | Set-NetFirewallRule -Enabled TrueAktivera regeln för fil- och skrivardelning så att den virtuella datorn kan svara på pingbegäranden i det virtuella nätverket:

Set-NetFirewallRule -Name FPS-ICMP4-ERQ-In -Enabled TrueSkapa en regel för Azure-plattformsnätverket:

New-NetFirewallRule -DisplayName AzurePlatform -Direction Inbound -RemoteAddress 168.63.129.16 -Profile Any -Action Allow -EdgeTraversalPolicy Allow New-NetFirewallRule -DisplayName AzurePlatform -Direction Outbound -RemoteAddress 168.63.129.16 -Profile Any -Action Allow

Viktigt!

168.63.129.16 är en särskild offentlig IP-adress som ägs av Microsoft för Azure. Mer information finns i Vad är IP-adress 168.63.129.16.

Om den virtuella datorn är en del av en domän kontrollerar du följande Microsoft Entra-principer för att kontrollera att de tidigare inställningarna inte har återställts.

Goal Policy Värde Aktivera Windows-brandväggsprofilerna Datorkonfiguration\Principer\Windows-inställningar\Administrativa mallar\Nätverk\Nätverksanslutning\Windows-brandvägg\Domänprofil\Windows-brandvägg Skydda alla nätverksanslutningar Aktivera RDP Datorkonfiguration\Principer\Windows-inställningar\Administrativa mallar\Nätverk\Nätverksanslutning\Windows-brandvägg\Domänprofil\Windows-brandvägg Tillåt inkommande undantag för fjärrskrivbord Datorkonfiguration\Principer\Windows-inställningar\Administrativa mallar\Nätverk\Nätverksanslutning\Windows-brandvägg\Standardprofil\Windows-brandvägg Tillåt inkommande undantag för fjärrskrivbord Aktivera ICMP-V4 Datorkonfiguration\Principer\Windows-inställningar\Administrativa mallar\Nätverk\Nätverksanslutning\Windows-brandvägg\Domänprofil\Windows-brandvägg Tillåt ICMP-undantag Datorkonfiguration\Principer\Windows-inställningar\Administrativa mallar\Nätverk\Nätverksanslutning\Windows-brandvägg\Standardprofil\Windows-brandvägg Tillåt ICMP-undantag

Verifiera den virtuella datorn

Kontrollera att den virtuella datorn är felfri, säker och RDP tillgänglig:

Kontrollera disken vid nästa omstart av den virtuella datorn för att kontrollera att disken är felfri och konsekvent:

chkdsk.exe /fKontrollera att rapporten visar en ren och felfri disk.

Ange inställningarna för Startkonfigurationsdata (BCD).

cmd bcdedit.exe /set "{bootmgr}" integrityservices enable bcdedit.exe /set "{default}" device partition=C: bcdedit.exe /set "{default}" integrityservices enable bcdedit.exe /set "{default}" recoveryenabled Off bcdedit.exe /set "{default}" osdevice partition=C: bcdedit.exe /set "{default}" bootstatuspolicy IgnoreAllFailures #Enable Serial Console Feature bcdedit.exe /set "{bootmgr}" displaybootmenu yes bcdedit.exe /set "{bootmgr}" timeout 5 bcdedit.exe /set "{bootmgr}" bootems yes bcdedit.exe /ems "{current}" ON bcdedit.exe /emssettings EMSPORT:1 EMSBAUDRATE:115200 exitDumploggen kan vara till hjälp vid felsökning av Windows-kraschproblem. Aktivera dumploggsamlingen:

# Set up the guest OS to collect a kernel dump on an OS crash event Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name CrashDumpEnabled -Type DWord -Force -Value 2 Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name DumpFile -Type ExpandString -Force -Value "%SystemRoot%\MEMORY.DMP" Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name NMICrashDump -Type DWord -Force -Value 1 # Set up the guest OS to collect user mode dumps on a service crash event $key = 'HKLM:\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumps' if ((Test-Path -Path $key) -eq $false) {(New-Item -Path 'HKLM:\SOFTWARE\Microsoft\Windows\Windows Error Reporting' -Name LocalDumps)} New-ItemProperty -Path $key -Name DumpFolder -Type ExpandString -Force -Value 'C:\CrashDumps' New-ItemProperty -Path $key -Name CrashCount -Type DWord -Force -Value 10 New-ItemProperty -Path $key -Name DumpType -Type DWord -Force -Value 2 Set-Service -Name WerSvc -StartupType ManualKontrollera att WMI-lagringsplatsen (Windows Management Instrumentation) är konsekvent:

winmgmt.exe /verifyrepositoryOm lagringsplatsen är skadad kan du läsa WMI: Skada lagringsplatsen eller inte.

Kontrollera att inga andra program än TermService använder port 3389. Den här porten används för RDP-tjänsten i Azure. Om du vill se vilka portar som används på den virtuella datorn kör du

netstat.exe -anob:netstat.exe -anobFöljande är ett exempel.

netstat.exe -anob | findstr 3389 TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING 4056 TCP [::]:3389 [::]:0 LISTENING 4056 UDP 0.0.0.0:3389 *:* 4056 UDP [::]:3389 *:* 4056 tasklist /svc | findstr 4056 svchost.exe 4056 TermServiceSå här laddar du upp en virtuell Windows-hårddisk som är en domänkontrollant:

Följ de här extra stegen för att förbereda disken.

Kontrollera att du känner till DSRM-lösenordet (Directory Services Restore Mode) om du någonsin behöver starta den virtuella datorn i DSRM. Mer information finns i Ange ett DSRM-lösenord.

Kontrollera att du känner till det inbyggda administratörskontot och lösenordet. Du kanske vill återställa det aktuella lokala administratörslösenordet och se till att du kan använda det här kontot för att logga in på Windows via RDP-anslutningen. Den här åtkomstbehörigheten styrs av grupprincipobjektet "Tillåt inloggning via fjärrskrivbordstjänster". Visa det här objektet i redigeraren för lokal grupprincip:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Kontrollera följande Microsoft Entra-principer för att se till att de inte blockerar RDP-åtkomst:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Deny access to this computer from the networkComputer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Deny log on through Remote Desktop Services

Kontrollera följande Microsoft Entra-princip för att se till att de inte tar bort något av de åtkomstkonton som krävs:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Access this computer from the network

Principen bör visa följande grupper:

Administratörer

Ansvariga för säkerhetskopiering

Alla

Användare

Starta om den virtuella datorn för att kontrollera att Windows fortfarande är felfritt och kan nås via RDP-anslutningen. Överväg att skapa en virtuell dator på din lokala Hyper-V-server för att se till att den virtuella datorn startar helt. Testa sedan för att se till att du kan nå den virtuella datorn via RDP.

Ta bort eventuella extra TDI-filter (Transport Driver Interface). Ta till exempel bort programvara som analyserar TCP-paket eller extra brandväggar.

Avinstallera annan programvara eller drivrutin från tredje part som är relaterad till fysiska komponenter eller någon annan virtualiseringsteknik.

Installera Windows-uppdateringar

Kommentar

För att undvika en oavsiktlig omstart under etableringen av den virtuella datorn rekommenderar vi att du slutför alla Windows-uppdateringsinstallationer och ser till att det inte finns någon väntande omstart. Ett sätt att göra detta är att installera alla Windows-uppdateringar och starta om den virtuella datorn innan du utför migreringen till Azure.

Om du också behöver göra en generalisering av operativsystemet (sysprep) måste du uppdatera Windows och starta om den virtuella datorn innan du kör Sysprep-kommandot.

Helst bör du hålla datorn uppdaterad till korrigeringsnivån, om detta inte är möjligt, se till att följande uppdateringar är installerade. Om du vill hämta de senaste uppdateringarna kan du läsa windowsuppdateringshistoriksidorna: Windows 10 och Windows Server 2019, Windows 8.1 och Windows Server 2012 R2 och Windows 7 SP1 och Windows Server 2008 R2 SP1.

| Komponent | Binära | Windows 7 SP1, Windows Server 2008 R2 SP1 | Windows 8, Windows Server 2012 | Windows 8.1, Windows Server 2012 R2 | Windows 10 v1607, Windows Server 2016 v1607 | Windows 10 v1703 | Windows 10 v1709, Windows Server 2016 v1709 | Windows 10 v1803, Windows Server 2016 v1803 |

|---|---|---|---|---|---|---|---|---|

| Storage | disk.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.17638 / 6.2.9200.21757 - KB3137061 | 6.3.9600.18203 - KB3137061 | - | - | - | - |

| storport.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.17188 / 6.2.9200.21306 - KB3018489 | 6.3.9600.18573 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.332 | - | - | |

| ntfs.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.17623 / 6.2.9200.21743 - KB3121255 | 6.3.9600.18654 - KB4022726 | 10.0.14393.1198 - KB4022715 | 10.0.15063.447 | - | - | |

| Iologmsg.dll | 6.1.7601.23403 – KB3125574 | 6.2.9200.16384 - KB2995387 | - | - | - | - | - | |

| Classpnp.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.17061 / 6.2.9200.21180 - KB2995387 | 6.3.9600.18334 - KB3172614 | 10.0.14393.953 - KB4022715 | - | - | - | |

| Volsnap.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.17047 / 6.2.9200.21165 - KB2975331 | 6.3.9600.18265 - KB3145384 | - | 10.0.15063.0 | - | - | |

| partmgr.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.16681 - KB2877114 | 6.3.9600.17401 – KB3000850 | 10.0.14393.953 - KB4022715 | 10.0.15063.0 | - | - | |

| volmgr.sys | 10.0.15063.0 | - | - | |||||

| Volmgrx.sys | 6.1.7601.23403 – KB3125574 | - | - | - | 10.0.15063.0 | - | - | |

| Msiscsi.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.21006 - KB2955163 | 6.3.9600.18624 - KB4022726 | 10.0.14393.1066 – KB4022715 | 10.0.15063.447 | - | - | |

| Msdsm.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.21474 - KB3046101 | 6.3.9600.18592 - KB4022726 | - | - | - | - | |

| Mpio.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.21190 - KB3046101 | 6.3.9600.18616 - KB4022726 | 10.0.14393.1198 - KB4022715 | - | - | - | |

| vmstorfl.sys | 6.3.9600.18907 - KB4072650 | 6.3.9600.18080 – KB3063109 | 6.3.9600.18907 - KB4072650 | 10.0.14393.2007 - KB4345418 | 10.0.15063.850 – KB4345419 | 10.0.16299.371 - KB4345420 | - | |

| Fveapi.dll | 6.1.7601.23311 – KB3125574 | 6.2.9200.20930 – KB2930244 | 6.3.9600.18294 - KB3172614 | 10.0.14393.576 - KB4022715 | - | - | - | |

| Fveapibase.dll | 6.1.7601.23403 – KB3125574 | 6.2.9200.20930 – KB2930244 | 6.3.9600.17415 - KB3172614 | 10.0.14393.206 - KB4022715 | - | - | - | |

| Nätverk | netvsc.sys | - | - | - | 10.0.14393.1198 - KB4022715 | 10.0.15063.250 – KB4020001 | - | - |

| mrxsmb10.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.22108 - KB4022724 | 6.3.9600.18603 – KB4022726 | 10.0.14393.479 - KB4022715 | 10.0.15063.483 | - | - | |

| mrxsmb20.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.21548 - KB4022724 | 6.3.9600.18586 - KB4022726 | 10.0.14393.953 - KB4022715 | 10.0.15063.483 | - | - | |

| mrxsmb.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.22074 - KB4022724 | 6.3.9600.18586 - KB4022726 | 10.0.14393.953 - KB4022715 | 10.0.15063.0 | - | - | |

| tcpip.sys | 6.1.7601.23761 – KB4022722 | 6.2.9200.22070 – KB4022724 | 6.3.9600.18478 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.447 | - | - | |

| http.sys | 6.1.7601.23403 – KB3125574 | 6.2.9200.17285 - KB3042553 | 6.3.9600.18574 - KB4022726 | 10.0.14393.251 - KB4022715 | 10.0.15063.483 | - | - | |

| vmswitch.sys | 6.1.7601.23727 – KB4022719 | 6.2.9200.22117 - KB4022724 | 6.3.9600.18654 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.138 | - | - | |

| Kärna | ntoskrnl.exe | 6.1.7601.23807 - KB4022719 | 6.2.9200.22170 - KB4022718 | 6.3.9600.18696 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.483 | - | - |

| Fjärrskrivbordstjänster | rdpcorets.dll | 6.2.9200.21506 - KB4022719 | 6.2.9200.22104 - KB4022724 | 6.3.9600.18619 - KB4022726 | 10.0.14393.1198 - KB4022715 | 10.0.15063.0 | - | - |

| termsrv.dll | 6.1.7601.23403 – KB3125574 | 6.2.9200.17048 - KB2973501 | 6.3.9600.17415 - KB3000850 | 10.0.14393.0 – KB4022715 | 10.0.15063.0 | - | - | |

| termdd.sys | 6.1.7601.23403 – KB3125574 | - | - | - | - | - | - | |

| win32k.sys | 6.1.7601.23807 - KB4022719 | 6.2.9200.22168 - KB4022718 | 6.3.9600.18698 - KB4022726 | 10.0.14393.594 - KB4022715 | - | - | - | |

| rdpdd.dll | 6.1.7601.23403 – KB3125574 | - | - | - | - | - | - | |

| rdpwd.sys | 6.1.7601.23403 – KB3125574 | - | - | - | - | - | - | |

| Säkerhet | MS17-010 | KB4012212 | KB4012213 | KB4012213 | KB4012606 | KB4012606 | - | - |

| KB4012216 | KB4013198 | KB4013198 | - | - | ||||

| KB4012215 | KB4012214 | KB4012216 | KB4013429 | KB4013429 | - | - | ||

| KB4012217 | KB4013429 | KB4013429 | - | - | ||||

| CVE-2018-0886 | KB4103718 | KB4103730 | KB4103725 | KB4103723 | KB4103731 | KB4103727 | KB4103721 | |

| KB4103712 | KB4103726 | KB4103715 |

Kommentar

För att undvika en oavsiktlig omstart under etableringen av den virtuella datorn rekommenderar vi att du ser till att alla Windows Update-installationer är klara och att inga uppdateringar väntar. Ett sätt att göra detta är att installera alla möjliga Windows-uppdateringar och starta om en gång innan du kör sysprep.exe kommandot.

Ta reda på när sysprep ska användas

Systemförberedelseverktyget (sysprep.exe) är en process som du kan köra för att återställa en Windows-installation.

Sysprep ger en "out of the box"-upplevelse genom att ta bort alla personuppgifter och återställa flera komponenter.

Du kör sysprep.exe vanligtvis för att skapa en mall som du kan distribuera flera andra virtuella datorer från som har en specifik konfiguration. Mallen kallas för en generaliserad avbildning.

Om du bara vill skapa en virtuell dator från en disk behöver du inte använda Sysprep. I stället kan du skapa den virtuella datorn från en specialiserad avbildning. Information om hur du skapar en virtuell dator från en specialiserad disk finns i:

- Skapa en virtuell dator från en specialiserad disk

- Skapa en virtuell dator från en specialiserad VHD-disk

Om du vill skapa en generaliserad avbildning måste du köra Sysprep. Mer information finns i Använda Sysprep: En introduktion.

Inte alla roller eller program som är installerade på en Windows-baserad dator stöder generaliserade avbildningar. Innan du använder den här proceduren kontrollerar du att Sysprep stöder datorns roll. Mer information finns i Sysprep-stöd för serverroller.

I synnerhet kräver Sysprep att enheterna dekrypteras helt före körningen. Om du har aktiverat kryptering på den virtuella datorn inaktiverar du den innan du kör Sysprep.

Generalisera en virtuell hårddisk

Kommentar

Om du skapar en generaliserad avbildning från en befintlig virtuell Azure-dator rekommenderar vi att du tar bort vm-tilläggen innan du kör sysprep.

Kommentar

När du har kört sysprep.exe i följande steg inaktiverar du den virtuella datorn. Aktivera den inte igen förrän du skapar en avbildning från den i Azure.

Logga in på den virtuella Windows-datorn.

Kör en PowerShell-session som administratör.

Ta bort katalogen panther (C:\Windows\Panther).

Ändra katalogen till

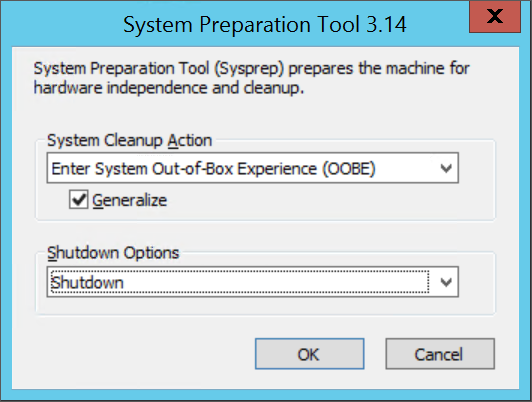

%windir%\system32\sysprep. Kör sedansysprep.exe.I dialogrutan Systemförberedelseverktyg väljer du Ange OOBE (System Out-of-Box Experience) och kontrollerar att kryssrutan Generalisera är markerad.

I Avstängningsalternativ väljer du Avstängning.

Välj OK.

När Sysprep är klart stänger du av den virtuella datorn. Använd inte Starta om för att stänga av den virtuella datorn.

Nu är den virtuella hårddisken redo att laddas upp. Mer information om hur du skapar en virtuell dator från en generaliserad disk finns i Ladda upp en generaliserad virtuell hårddisk och använd den för att skapa en ny virtuell dator i Azure.

Kommentar

En anpassad unattend.xml fil stöds inte. Även om vi stöder egenskapen additionalUnattendContent ger det endast begränsat stöd för att lägga till installationsalternativ för microsoft-windows-shell i den unattend.xml fil som Azure-etableringsagenten använder. Du kan till exempel använda additionalUnattendContent för att lägga till FirstLogonCommands och LogonCommands. Mer information finns i ytterligareExempel påUnattendContent FirstLogonCommands.

Konvertera den virtuella disken till en virtuell hårddisk med fast storlek

Kommentar

Om du ska använda Azure PowerShell för att ladda upp disken till Azure och du har Hyper-V aktiverat är det här steget valfritt. Add-AzVHD utför det åt dig.

Använd någon av metoderna i det här avsnittet för att konvertera och ändra storlek på den virtuella disken till det format som krävs för Azure:

Säkerhetskopiera den virtuella datorn innan du kör konverteringen av virtuella diskar eller ändra storlek på processen.

Kontrollera att den virtuella Windows-hårddisken fungerar korrekt på den lokala servern. Lös eventuella fel i själva den virtuella datorn innan du försöker konvertera eller ladda upp den till Azure.

Konvertera den virtuella disken till att skriva fast.

Ändra storlek på den virtuella disken så att den uppfyller Azure-kraven:

Diskar i Azure måste ha en virtuell storlek som är justerad till 1 MiB. Om din virtuella hårddisk är en bråkdel av 1 MiB måste du ändra storlek på disken till en multipel av 1 MiB. Diskar som är bråkdelar av en MiB orsakar fel när du skapar bilder från den uppladdade virtuella hårddisken. För att verifiera storleken kan du använda Cmdleten PowerShell Get-VHD för att visa "Storlek", som måste vara en multipel av 1 MiB i Azure och "FileSize", som är lika med "Storlek" plus 512 byte för VHD-sidfoten.

$vhd = Get-VHD -Path C:\test\MyNewVM.vhd $vhd.Size % 1MB 0 $vhd.FileSize - $vhd.Size 512Den maximala storleken som tillåts för den virtuella os-hårddisken med en virtuell dator av generation 1 är 2 048 GiB (2 TiB),

Den maximala storleken för en datadisk är 32 767 GiB (32 TiB).

Kommentar

- Om du förbereder en Windows OS-disk när du har konverterat till en fast disk och ändrar storlek vid behov skapar du en virtuell dator som använder disken. Starta och logga in på den virtuella datorn och fortsätt med avsnitten i den här artikeln för att slutföra förberedelserna för uppladdning.

- Om du förbereder en datadisk kan du sluta med det här avsnittet och fortsätta att ladda upp disken.

Använd Hyper-V Manager för att konvertera disken

- Öppna Hyper-V Manager och välj den lokala datorn till vänster. I menyn ovanför datorlistan väljer du Åtgärdsredigeringsdisk>.

- På sidan Hitta virtuell hårddisk väljer du din virtuella disk.

- På sidan Välj åtgärd väljer du Konvertera>nästa.

- Om du vill konvertera från VHDX väljer du VHD>Nästa.

- Om du vill konvertera från en dynamiskt expanderande disk väljer du Fast storlek>Nästa.

- Leta upp och välj en sökväg för att spara den nya VHD-filen.

- Välj Slutför.

Använda PowerShell för att konvertera disken

Du kan konvertera en virtuell disk med hjälp av cmdleten Convert-VHD i PowerShell. Om du behöver information om hur du installerar den här cmdleten kan du läsa Installera Hyper-V-rollen.

Kommentar

Om du ska använda Azure PowerShell för att ladda upp disken till Azure och du har Hyper-V aktiverat är det här steget valfritt. Add-AzVHD utför det åt dig.

I följande exempel konverteras disken från VHDX till VHD. Den konverterar också disken från en dynamiskt expanderande disk till en disk med fast storlek.

Convert-VHD -Path C:\test\MyVM.vhdx -DestinationPath C:\test\MyNewVM.vhd -VHDType Fixed

I det här exemplet ersätter du värdet för Sökväg med sökvägen till den virtuella hårddisk som du vill konvertera. Ersätt värdet för DestinationPath med den nya sökvägen och namnet på den konverterade disken.

Använd Hyper-V Manager för att ändra storlek på disken

Kommentar

Om du ska använda Azure PowerShell för att ladda upp disken till Azure och du har Hyper-V aktiverat är det här steget valfritt. Add-AzVHD utför det åt dig.

- Öppna Hyper-V Manager och välj den lokala datorn till vänster. I menyn ovanför datorlistan väljer du Åtgärdsredigeringsdisk>.

- På sidan Hitta virtuell hårddisk väljer du din virtuella disk.

- På sidan Välj åtgärd väljer du Expandera>nästa.

- På sidan Hitta virtuell hårddisk anger du den nya storleken i GiB >Nästa.

- Välj Slutför.

Använd PowerShell för att ändra storlek på disken

Kommentar

Om du ska använda Azure PowerShell för att ladda upp disken till Azure och du har Hyper-V aktiverat är det här steget valfritt. Add-AzVHD utför det åt dig.

Du kan ändra storlek på en virtuell disk med hjälp av cmdleten Resize-VHD i PowerShell. Om du behöver information om hur du installerar den här cmdleten kan du läsa Installera Hyper-V-rollen.

Följande exempel ändrar storlek på disken från 100,5 MiB till 101 MiB för att uppfylla azure-justeringskravet.

Resize-VHD -Path C:\test\MyNewVM.vhd -SizeBytes 105906176

I det här exemplet ersätter du värdet för Sökväg med sökvägen till den virtuella hårddisk som du vill ändra storlek på. Ersätt värdet för SizeBytes med den nya storleken i byte för disken.

Konvertera från VMware VMDK-diskformat

Om du har en Windows VM-avbildning i VMDK-filformatet kan du använda Azure Migrate för att konvertera VMDK:n och ladda upp den till Azure.

Slutför de rekommenderade konfigurationerna

Följande inställningar påverkar inte VHD-uppladdning. Vi rekommenderar dock starkt att du konfigurerade dem.

Installera Azure Virtual Machine Agent. Sedan kan du aktivera VM-tillägg. Vm-tilläggen implementerar de flesta viktiga funktioner som du kanske vill använda med dina virtuella datorer. Du behöver till exempel tilläggen för att återställa lösenord eller konfigurera RDP. Mer information finns i översikten över Azure Virtual Machine Agent.

När du har skapat den virtuella datorn i Azure rekommenderar vi att du placerar sidfilen på den tidsmässiga enhetsvolymen för att förbättra prestandan. Du kan konfigurera filplaceringen på följande sätt:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management' -Name PagingFiles -Value 'D:\pagefile.sys' -Type MultiString -ForceOm en datadisk är ansluten till den virtuella datorn är den temporära enhetsvolymens bokstav vanligtvis D. Den här beteckningen kan skilja sig beroende på dina inställningar och antalet tillgängliga enheter.

- Vi rekommenderar att du inaktiverar skriptblockerare som kan tillhandahållas av antivirusprogram. De kan störa och blockera skripten för Windows Provisioning Agent som körs när du distribuerar en ny virtuell dator från avbildningen.

Dricks

Valfritt Använd DISM för att optimera avbildningen och minska den virtuella datorns första starttid.

Om du vill optimera avbildningen monterar du den virtuella hårddisken genom att dubbelklicka på den i Utforskaren i Windows och sedan köra DISM med parametern /optimize-image .

DISM /image:D:\ /optimize-image /boot

Var D: är den monterade virtuella hårddiskens sökväg.

Att köra DISM /optimize-image bör vara den sista ändringen du gör i din virtuella hårddisk. Om du gör några ändringar i den virtuella hårddisken före distributionen måste du köra DISM /optimize-image igen.