Självstudie: Skapa ett skyddat nav- och ekernätverk

I den här självstudien skapar du en nätverkstopologi för nav och ekrar med hjälp av Azure Virtual Network Manager. Sedan distribuerar du en virtuell nätverksgateway i det virtuella hubbnätverket så att resurser i de virtuella ekernätverken kan kommunicera med fjärrnätverk med VPN. Dessutom konfigurerar du en säkerhetskonfiguration för att blockera utgående nätverkstrafik till Internet på portarna 80 och 443. Slutligen kontrollerar du att konfigurationerna har tillämpats korrekt genom att titta på inställningarna för virtuella nätverk och virtuella datorer.

I den här självstudien lär du dig att:

- Skapa flera virtuella nätverk.

- Distribuera en virtuell nätverksgateway.

- Skapa en nätverkstopologi för nav och ekrar.

- Skapa en säkerhetskonfiguration som blockerar trafik på port 80 och 443.

- Kontrollera att konfigurationerna har tillämpats.

Förutsättningar

- Ett Azure-konto med en aktiv prenumeration. Skapa ett konto utan kostnad.

- Innan du kan slutföra stegen i den här självstudien måste du först skapa en Azure Virtual Network Manager-instans . Instansen måste innehålla funktionerna Anslutnings- och säkerhetsadministratör . I den här självstudien användes en Virtual Network Manager-instans med namnet vnm-learn-eastus-001.

Skapa virtuella nätverk

Den här proceduren vägleder dig genom att skapa tre virtuella nätverk som ska anslutas med hjälp av nätverkstopologin hubb och eker.

Logga in på Azure-portalen.

Välj + Skapa en resurs och sök efter virtuellt nätverk. Välj sedan Skapa för att börja konfigurera det virtuella nätverket.

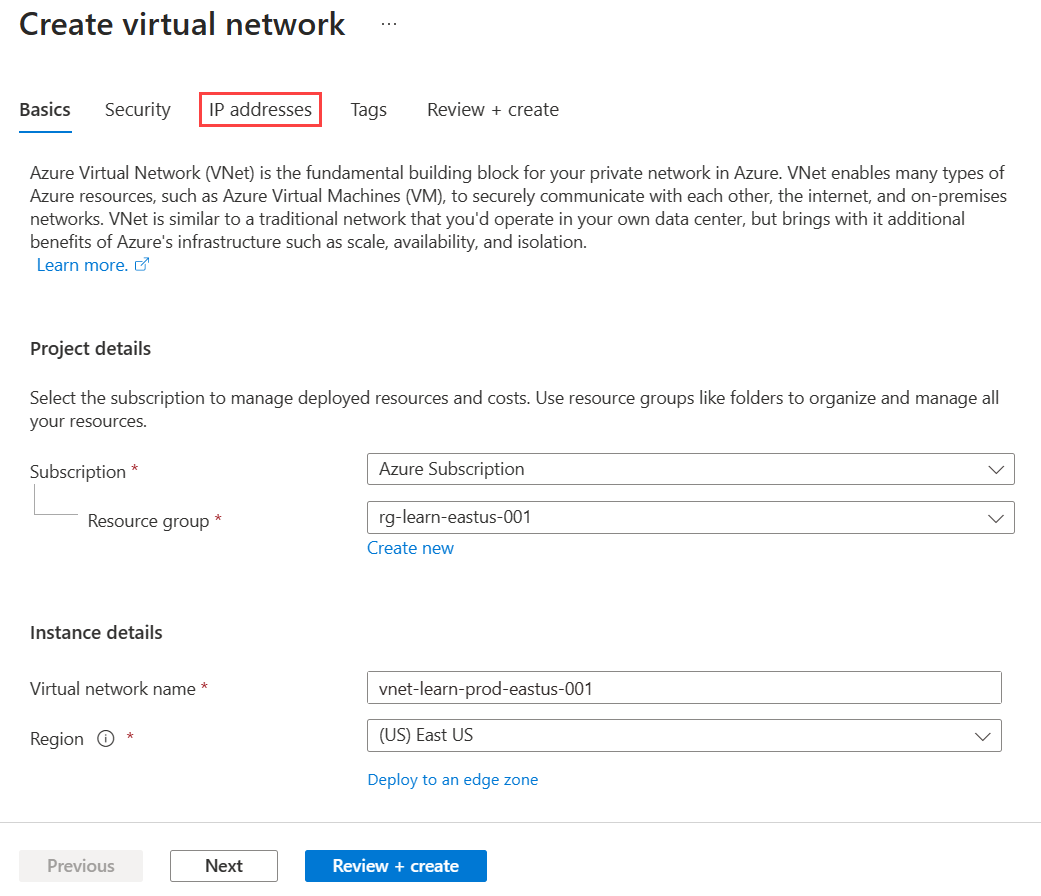

På fliken Grundläggande anger eller väljer du följande information:

Inställning Värde Prenumeration Välj den prenumeration som du vill distribuera det här virtuella nätverket till. Resursgrupp Välj eller skapa en ny resursgrupp för att lagra det virtuella nätverket. Den här snabbstarten använder en resursgrupp med namnet rg-learn-eastus-001. Name Ange vnet-learn-prod-eastus-001 som namn på det virtuella nätverket. Region Välj regionen USA , östra. Välj Nästa: IP-adresser och konfigurera följande nätverksadressutrymme:

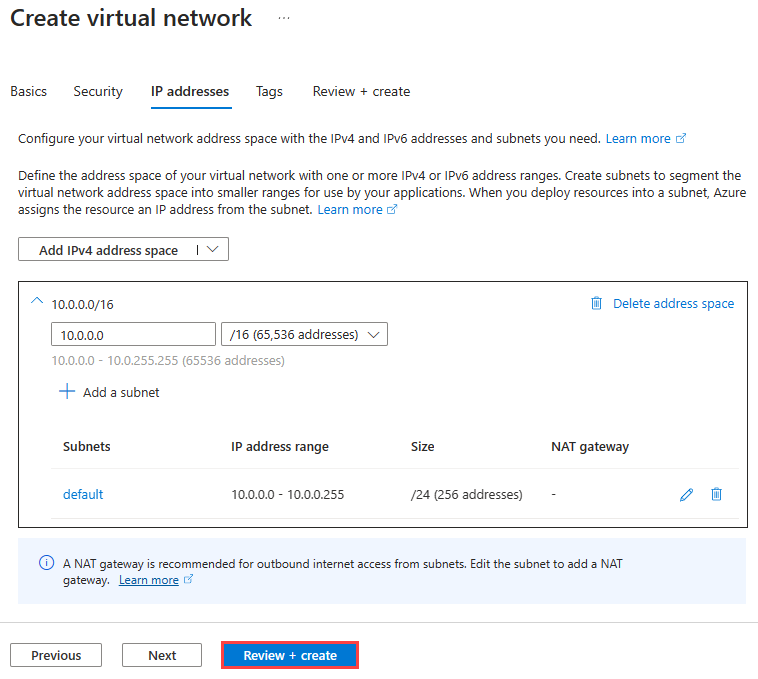

Inställning Värde IPv4-adressutrymme Ange 10.0.0.0/16 som adressutrymme. Namn på undernät Ange namnet som standard för undernätet. Adressutrymme för undernätet Ange adressutrymmet för undernätet på 10.0.0.0/24. Välj Granska + skapa och välj sedan Skapa för att distribuera det virtuella nätverket.

Upprepa steg 2–5 för att skapa ytterligare två virtuella nätverk i samma resursgrupp med följande information:

Inställning Värde Prenumeration Välj samma prenumeration som du valde i steg 3. Resursgrupp Välj rg-learn-eastus-001. Name Ange vnet-learn-prod-eastus-002 och vnet-learn-hub-eastus-001 för de två virtuella nätverken. Region Välj (USA) USA, östra ip-adresser för vnet-learn-prod-eastus-002 IPv4-adressutrymme: 10.1.0.0/16

Undernätsnamn: standardadressutrymme

för undernätet: 10.1.0.0/24vnet-learn-hub-eastus-001 IP-adresser IPv4-adressutrymme: 10.2.0.0/16

Undernätsnamn: standardadressutrymme

för undernätet: 10.2.0.0/24

Distribuera en virtuell nätverksgateway

Distribuera en virtuell nätverksgateway till det virtuella hubbnätverket. Den här virtuella nätverksgatewayen är nödvändig för att ekrarna ska kunna använda hubben som en gatewayinställning .

Välj + Skapa en resurs och sök efter virtuell nätverksgateway. Välj sedan Skapa för att börja konfigurera den virtuella nätverksgatewayen.

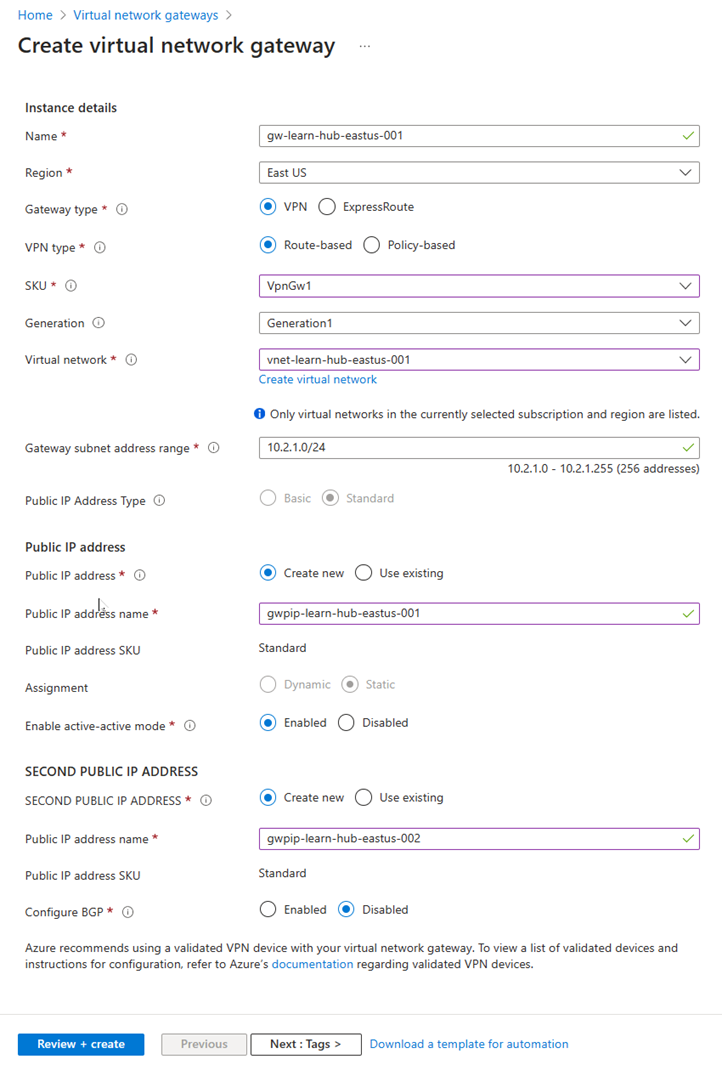

På fliken Grundläggande anger eller väljer du följande inställningar:

Inställning Värde Prenumeration Välj den prenumeration som du vill distribuera det här virtuella nätverket till. Name Ange gw-learn-hub-eastus-001 som namn på den virtuella nätverksgatewayen. SKU Välj VpnGW1 för SKU:n. Generation Välj Generation1 för genereringen. Virtuellt nätverk Välj vnet-learn-hub-eastus-001 för det virtuella nätverket. Offentlig IP-adress Namn på offentlig IP-adress Ange namnet gwpip-learn-hub-eastus-001 för den offentliga IP-adressen. ANDRA OFFENTLIGA IP-ADRESSEN Namn på offentlig IP-adress Ange namnet gwpip-learn-hub-eastus-002 för den offentliga IP-adressen. Välj Granska + skapa och välj sedan Skapa när verifieringen har godkänts. Distributionen av en virtuell nätverksgateway kan ta cirka 30 minuter. Du kan gå vidare till nästa avsnitt i väntan på att distributionen ska slutföras. Det kan dock hända att gw-learn-hub-eastus-001 inte visar att den har en gateway på grund av tids- och synkronisering i Azure-portalen.

Skapa en nätverksgrupp

Kommentar

Den här guiden förutsätter att du har skapat en instans av nätverkshanteraren med hjälp av snabbstartsguiden. Nätverksgruppen i den här självstudien kallas ng-learn-prod-eastus-001.

Bläddra till resursgruppen rg-learn-eastus-001 och välj instansen vnm-learn-eastus-001 network manager.

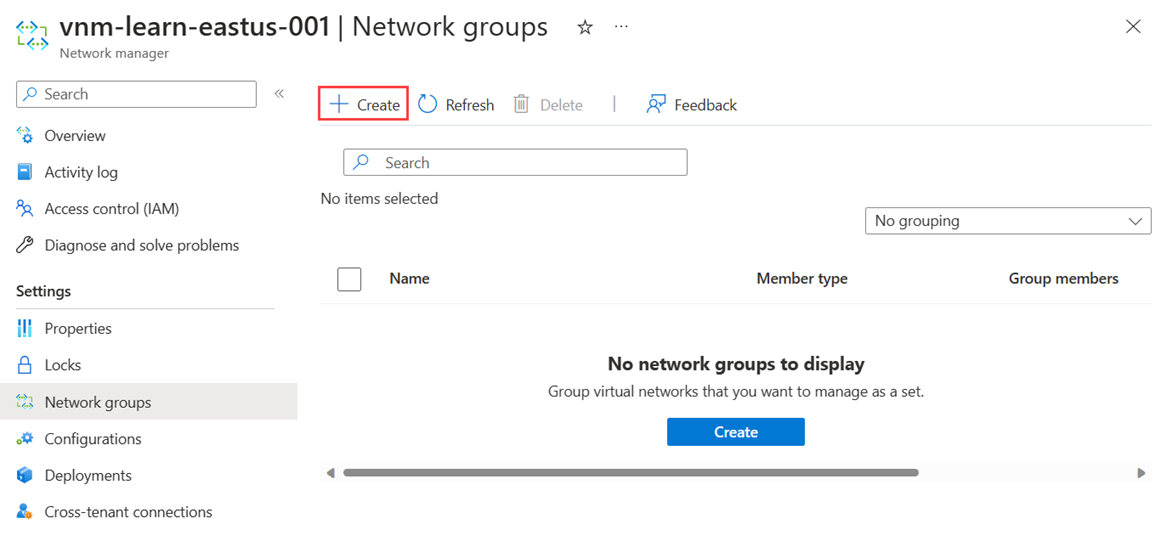

Under Inställningar väljer du Nätverksgrupper. Välj sedan + Skapa.

I fönstret Skapa en nätverksgrupp väljer du skapa:

Inställning Värde Namn Ange ng-learn-prod-eastus-001. Beskrivning (Valfritt) Ange en beskrivning av den här nätverksgruppen. Medlemstyp Välj Virtuellt nätverk på den nedrullningsbara menyn. och välj Skapa.

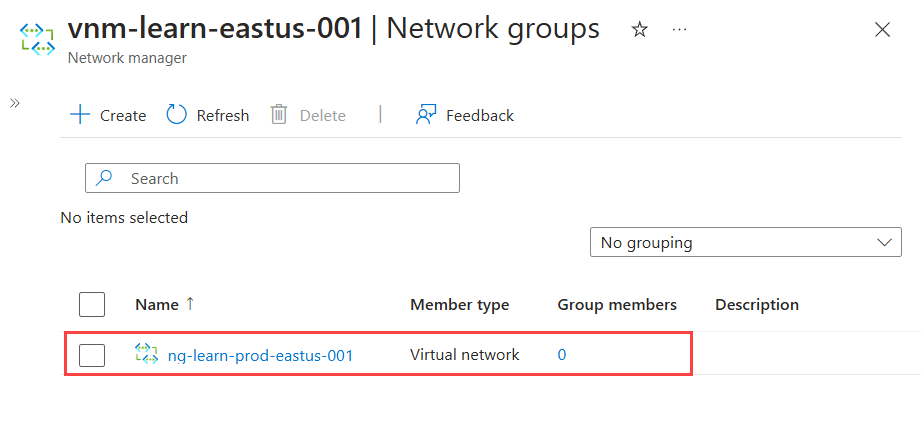

Bekräfta att den nya nätverksgruppen nu visas i fönstret Nätverksgrupper .

Definiera dynamiskt gruppmedlemskap med Azure-princip

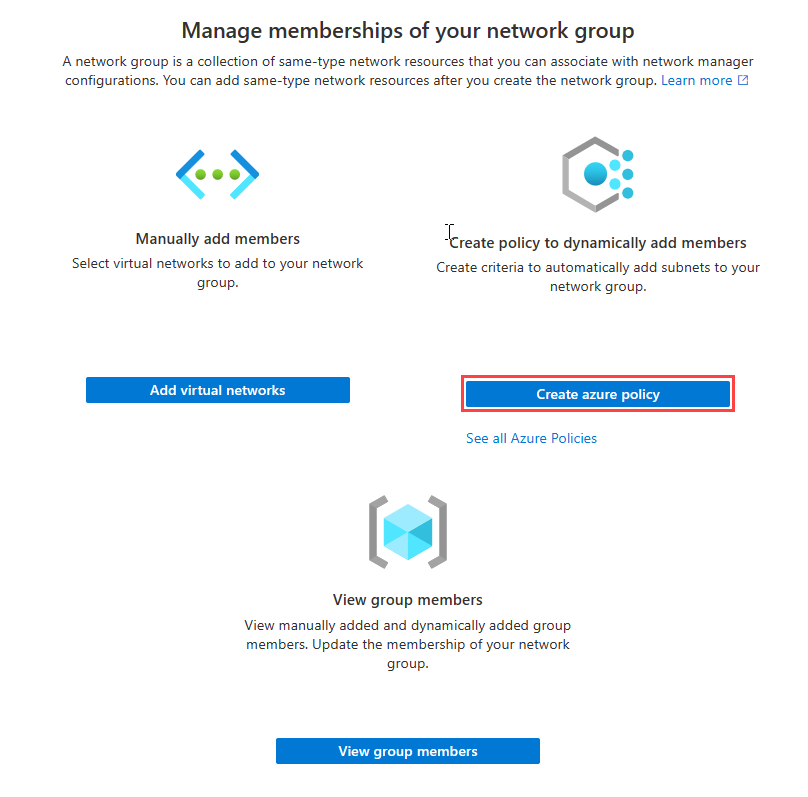

I listan över nätverksgrupper väljer du ng-learn-prod-eastus-001. Under Skapa princip för att dynamiskt lägga till medlemmar väljer du Skapa Azure-princip.

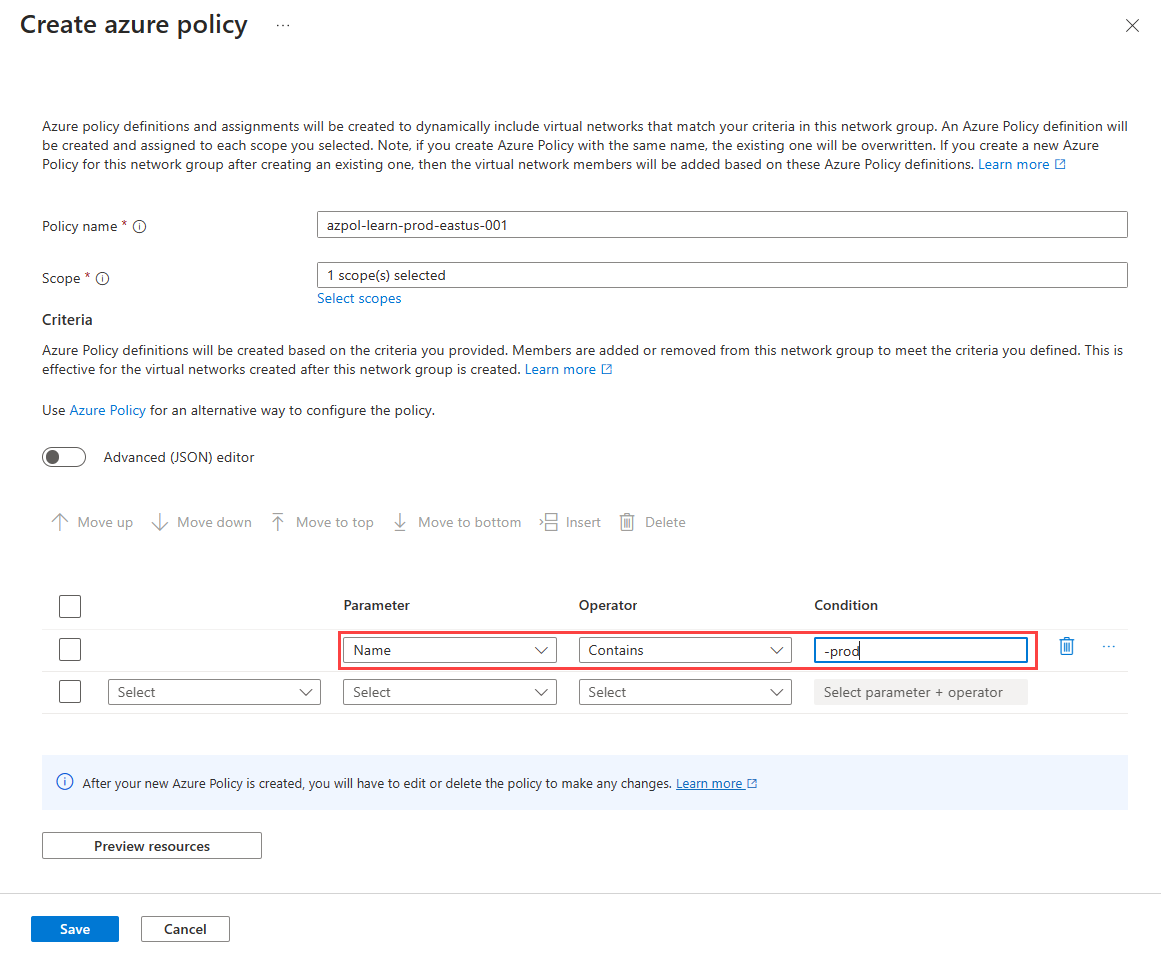

På sidan Skapa Azure Policy väljer eller anger du följande information:

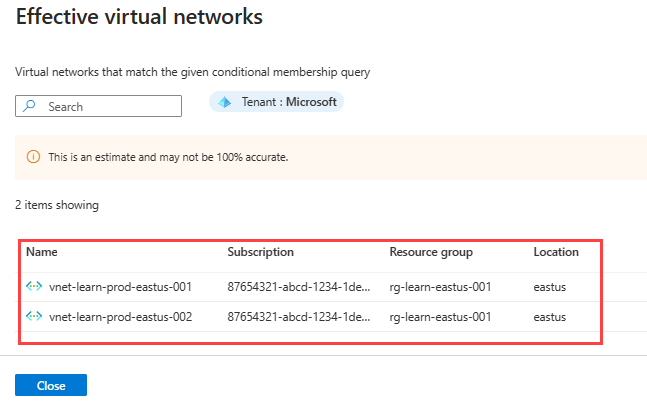

Inställning Värde Principnamn Ange azpol-learn-prod-eastus-001 i textrutan. Omfattning Välj Välj omfång och välj din aktuella prenumeration. Villkor Parameter Välj Namn i listrutan. Operator Välj Innehåller i listrutan. Villkor Ange -prod för villkoret i textrutan. Välj Förhandsgranska resurser för att visa sidan Effektiva virtuella nätverk och välj Stäng. Den här sidan visar de virtuella nätverk som ska läggas till i nätverksgruppen baserat på de villkor som definierats i Azure Policy.

Välj Spara för att distribuera gruppmedlemskapet. Det kan ta upp till en minut innan principen börjar gälla och läggas till i nätverksgruppen.

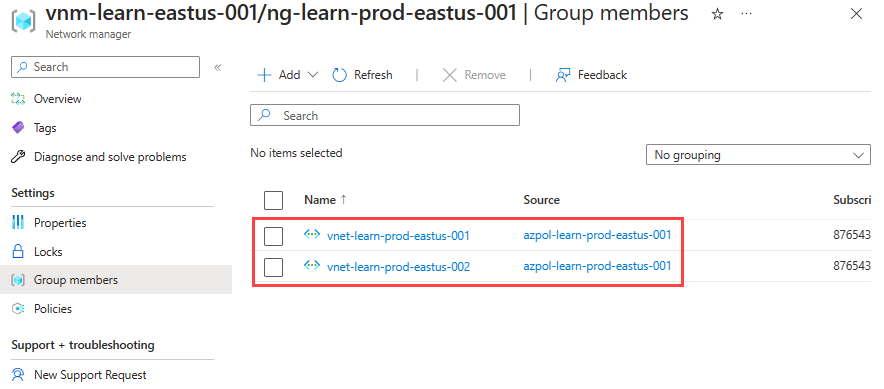

På sidan Nätverksgrupp under Inställningar väljer du Gruppmedlemmar för att visa medlemskapet i gruppen baserat på de villkor som definierats i Azure Policy. Källan visas som azpol-learn-prod-eastus-001.

Skapa en anslutningskonfiguration för hubb- och eker

Välj Konfigurationer under Inställningar och välj sedan + Skapa.

Välj Anslutningskonfiguration på den nedrullningsbara menyn för att börja skapa en anslutningskonfiguration.

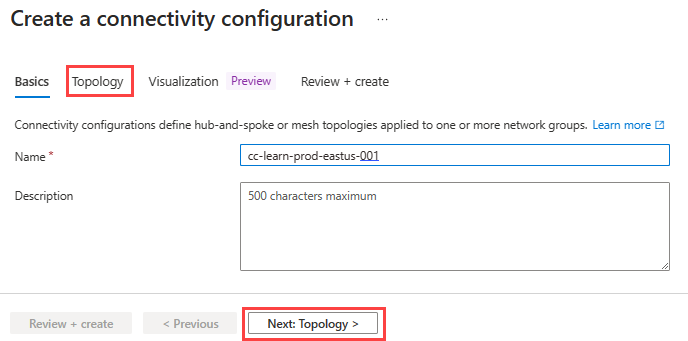

På sidan Grundläggande anger du följande information och väljer Nästa: Topologi >.

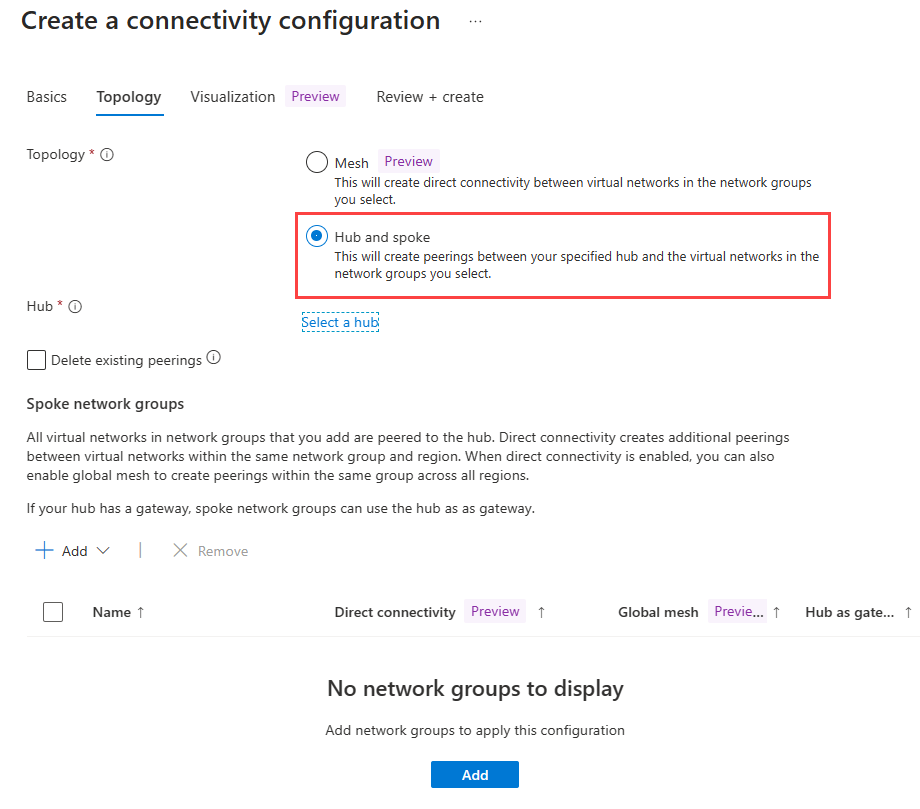

Inställning Värde Name Ange cc-learn-prod-eastus-001. beskrivning (Valfritt) Ange en beskrivning av den här anslutningskonfigurationen. På fliken Topologi väljer du Hub och Spoke. Detta visar andra inställningar.

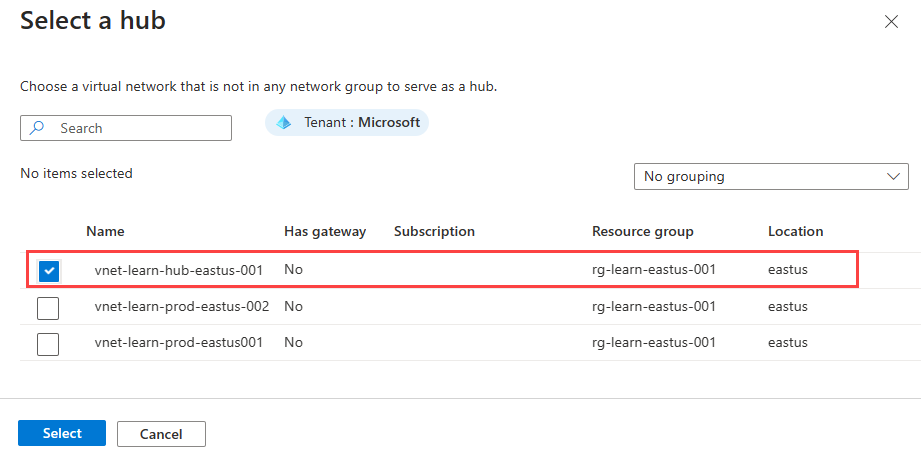

Välj Välj en hubb under Hubbinställning . Välj sedan vnet-learn-hub-eastus-001 för att fungera som din nätverkshubb och välj Välj.

Kommentar

Beroende på tidpunkten för distributionen kanske du inte ser målhubbens virtuella nätverk som har en gateway under Has gateway. Detta beror på distributionen av den virtuella nätverksgatewayen. Det kan ta upp till 30 minuter att distribuera och visas kanske inte direkt i de olika Azure-portalvyerna.

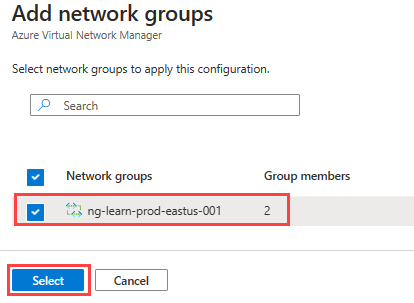

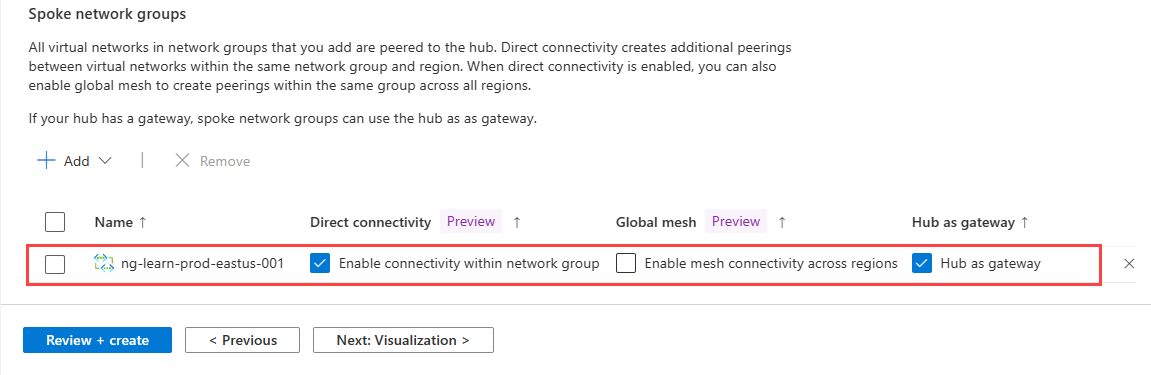

Under Ekernätverksgrupper väljer du + lägg till. Välj sedan ng-learn-prod-eastus-001 för nätverksgruppen och välj Välj.

När du har lagt till nätverksgruppen väljer du följande alternativ. Välj sedan lägg till för att skapa anslutningskonfigurationen.

Inställning Värde Direktanslutning Markera kryssrutan för Aktivera anslutning i nätverksgruppen. Med den här inställningen kan virtuella ekernätverk i nätverksgruppen i samma region kommunicera direkt med varandra. Globalt nät Låt alternativet Aktivera mesh-anslutning mellan regioner vara avmarkerat. Den här inställningen krävs inte eftersom båda ekrarna finns i samma region Hubb som gateway Markera kryssrutan för Hub som en gateway. Välj Nästa: Granska + skapa > och skapa sedan anslutningskonfigurationen.

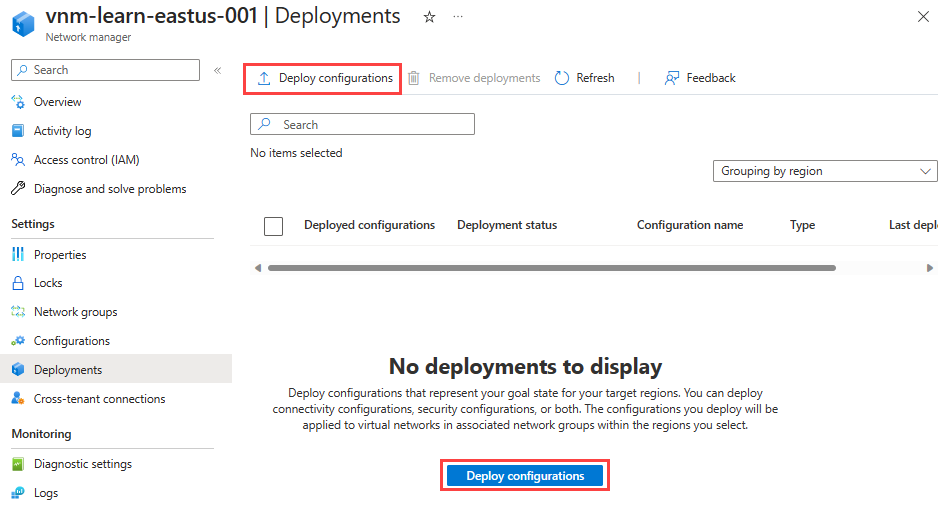

Distribuera anslutningskonfigurationen

Kontrollera att den virtuella nätverksgatewayen har distribuerats innan du distribuerar anslutningskonfigurationen. Om du distribuerar en hubb- och ekerkonfiguration med Använd hubben som en gateway aktiverad och det inte finns någon gateway misslyckas distributionen. Mer information finns i använda hubben som en gateway.

Välj Distributioner under Inställningar och välj sedan Distribuera konfiguration.

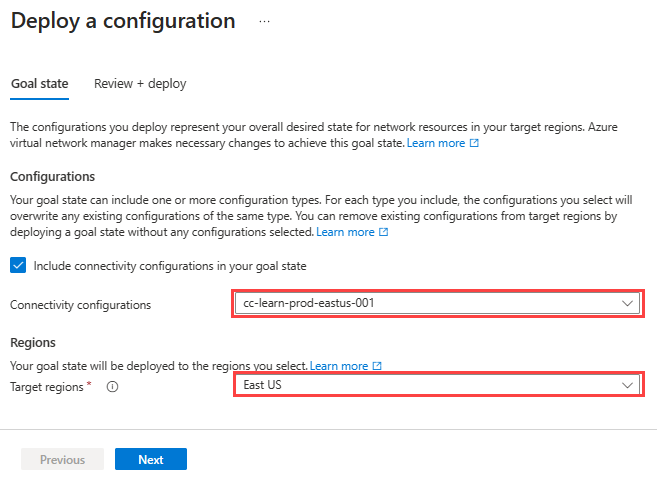

Välj följande inställningar:

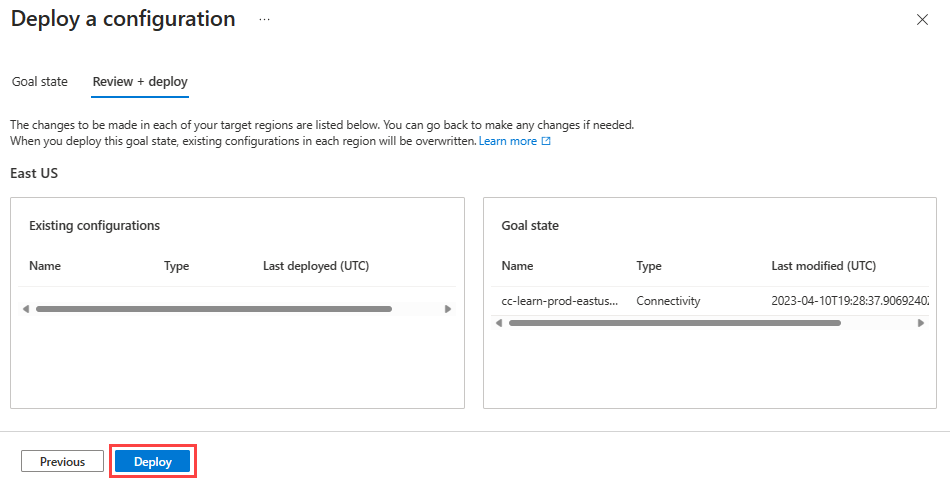

Inställning Värde -konfigurationer Välj Inkludera anslutningskonfigurationer i måltillståndet . Anslutningskonfigurationer Välj cc-learn-prod-eastus-001. Målregioner Välj USA , östra som distributionsregion. Välj Nästa och välj sedan Distribuera för att slutföra distributionen.

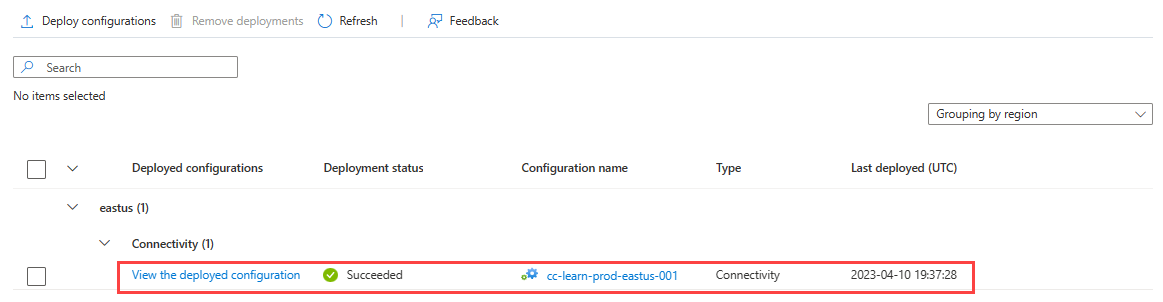

Distributionen visas i listan för den valda regionen. Det kan ta några minuter att slutföra distributionen av konfigurationen.

Skapa en säkerhetsadministratörskonfiguration

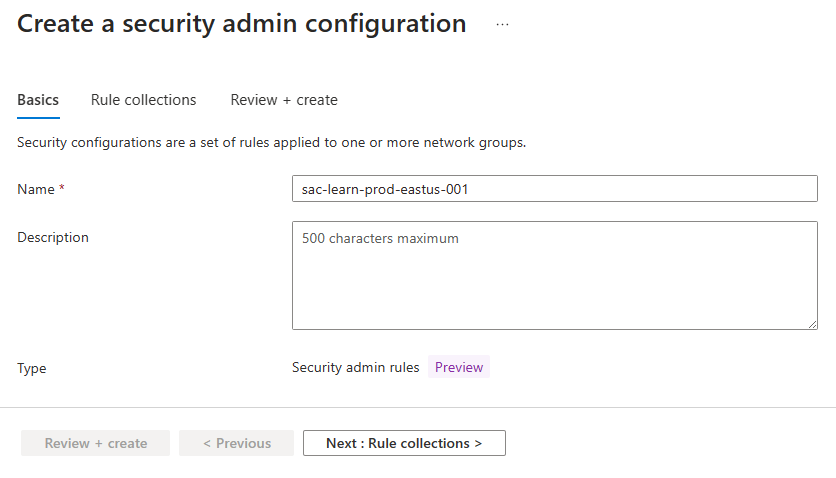

Välj Konfiguration under Inställningar igen, välj sedan + Skapa och välj SecurityAdmin på menyn för att börja skapa en SecurityAdmin-konfiguration.

Ange namnet sac-learn-prod-eastus-001 för konfigurationen och välj sedan Nästa: Regelsamlingar.

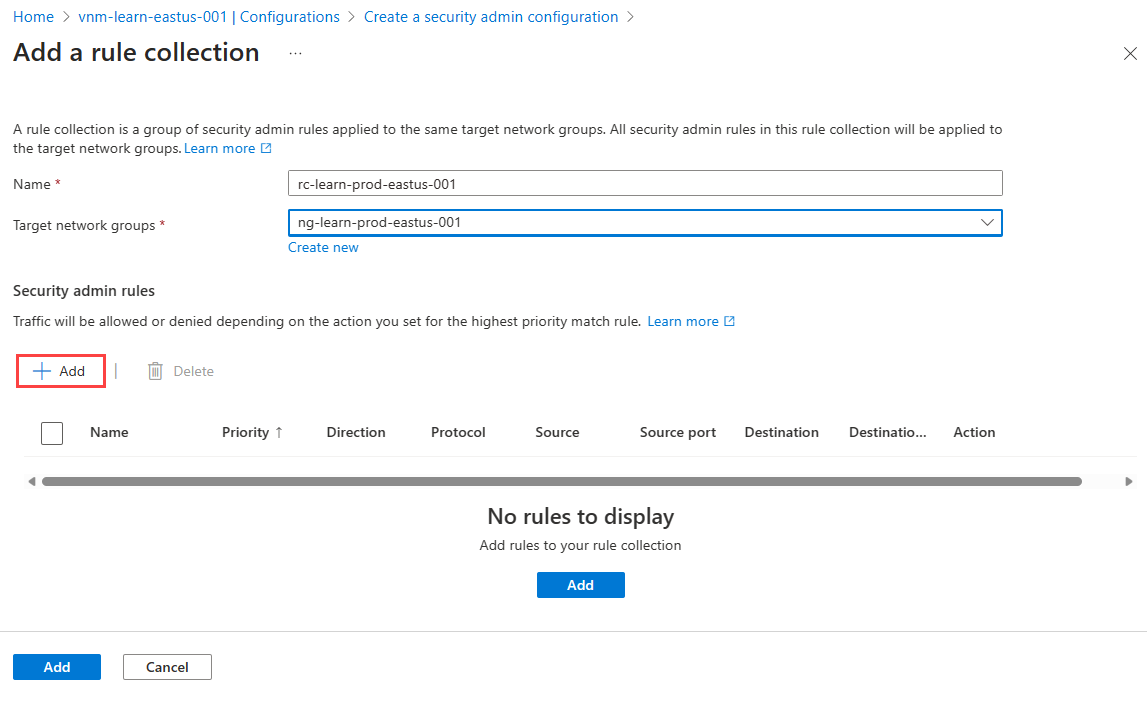

Ange namnet rc-learn-prod-eastus-001 för regelsamlingen och välj ng-learn-prod-eastus-001 för målnätverksgruppen. Välj sedan + Lägg till.

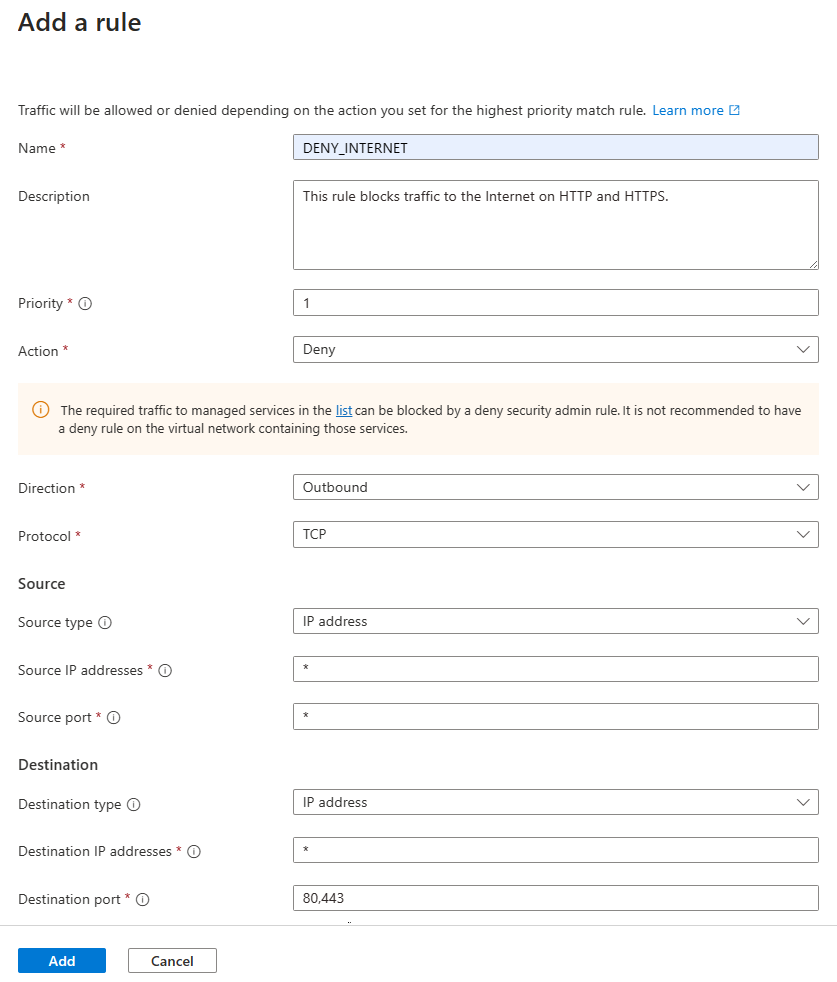

Ange och välj följande inställningar och välj sedan Lägg till:

Inställning Värde Name Ange DENY_INTERNET beskrivning Ange Den här regeln blockerar trafik till Internet på HTTP och HTTPS Prioritet Ange 1 Åtgärd Välj Neka Riktning Välj Utgående Protokoll Välj TCP Source Source type Välj IP Källans IP-adress Ange * Mål Måltyp Välj IP-adresser Mål-IP-adressen Ange * Målport Ange 80, 443 Välj Lägg till för att lägga till regelsamlingen i konfigurationen.

Välj Granska + skapa och Skapa för att skapa säkerhetsadministratörskonfigurationen.

Distribuera säkerhetsadministratörskonfigurationen

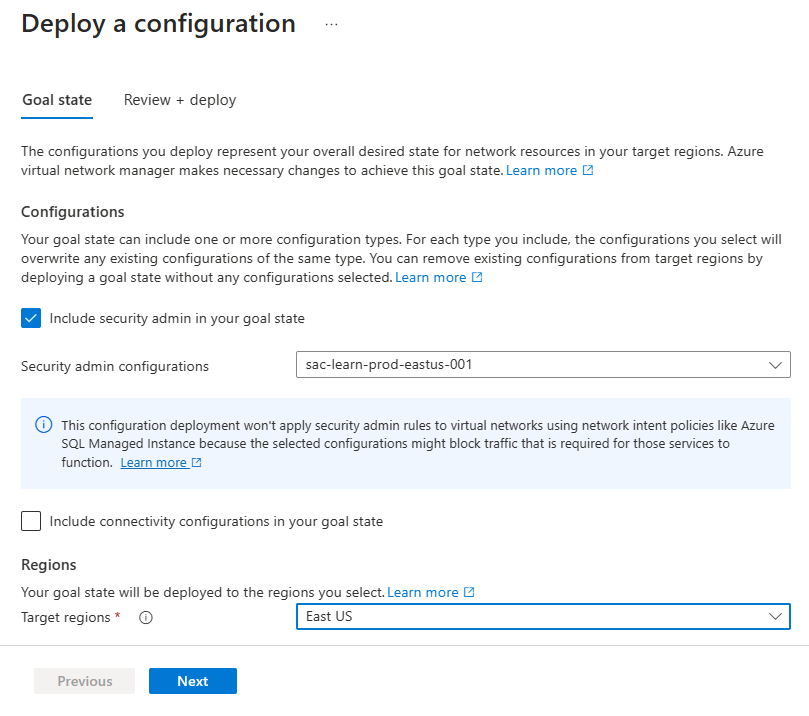

Välj Distributioner under Inställningar och välj sedan Distribuera konfigurationer.

Under Konfigurationer väljer du Inkludera säkerhetsadministratör i måltillståndet och konfigurationen sac-learn-prod-eastus-001 som du skapade i det senaste avsnittet. Välj sedan USA , östra som målregion och välj Nästa.

Välj Nästa och sedan Distribuera. Nu bör distributionen visas i listan för den valda regionen. Det kan ta några minuter att slutföra distributionen av konfigurationen.

Verifiera distributionen av konfigurationer

Verifiera från ett virtuellt nätverk

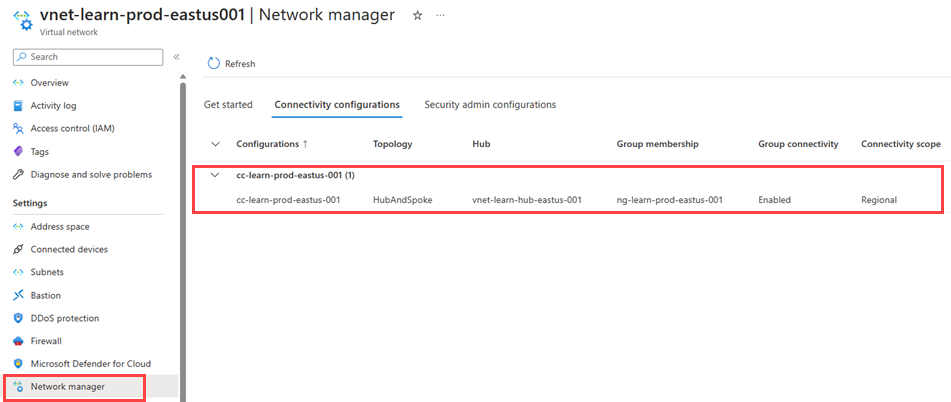

Gå till det virtuella nätverket vnet-learn-prod-eastus-001 och välj Nätverkshanteraren under Inställningar. Fliken Anslutningskonfigurationer visar en lista över anslutningskonfigurationen cc-learn-prod-eastus-001 som tillämpas i det virtuella nätverket

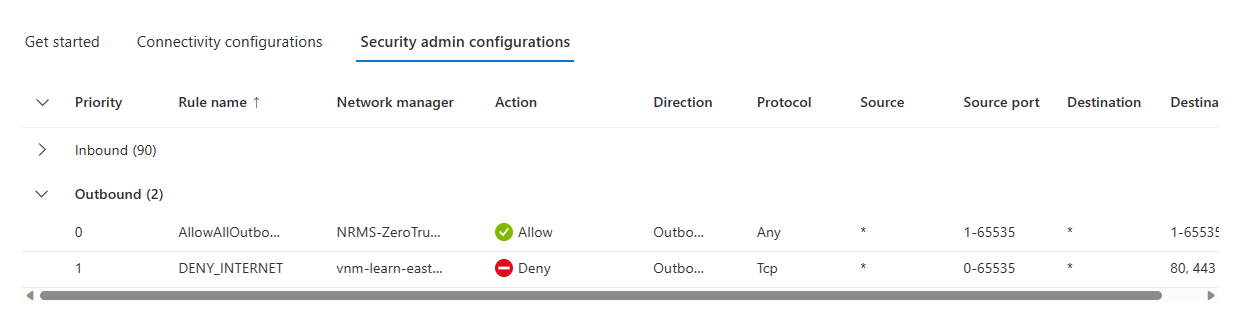

Välj fliken Säkerhetsadministratörskonfigurationer och expandera Utgående för att visa en lista över de säkerhetsadministratörsregler som tillämpas på det här virtuella nätverket.

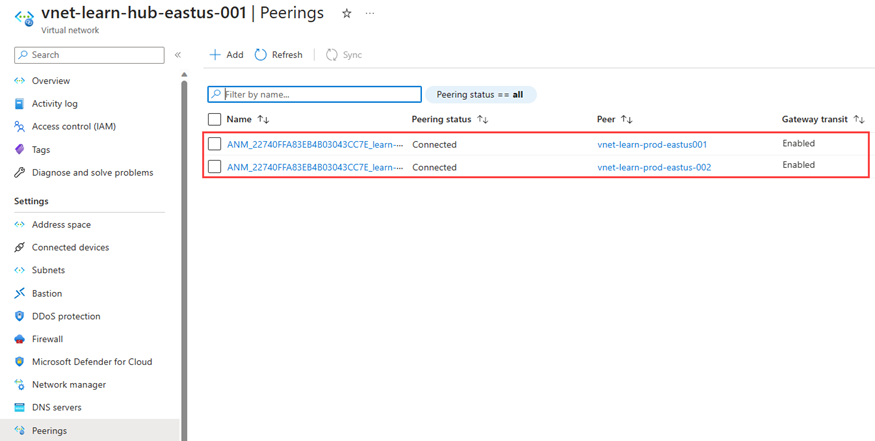

Välj Peerings under Inställningar för att visa en lista över peerings för virtuella nätverk som skapats av Virtual Network Manager. Namnet börjar med ANM_.

Verifiera från en virtuell dator

Distribuera en virtuell testdator till vnet-learn-prod-eastus-001.

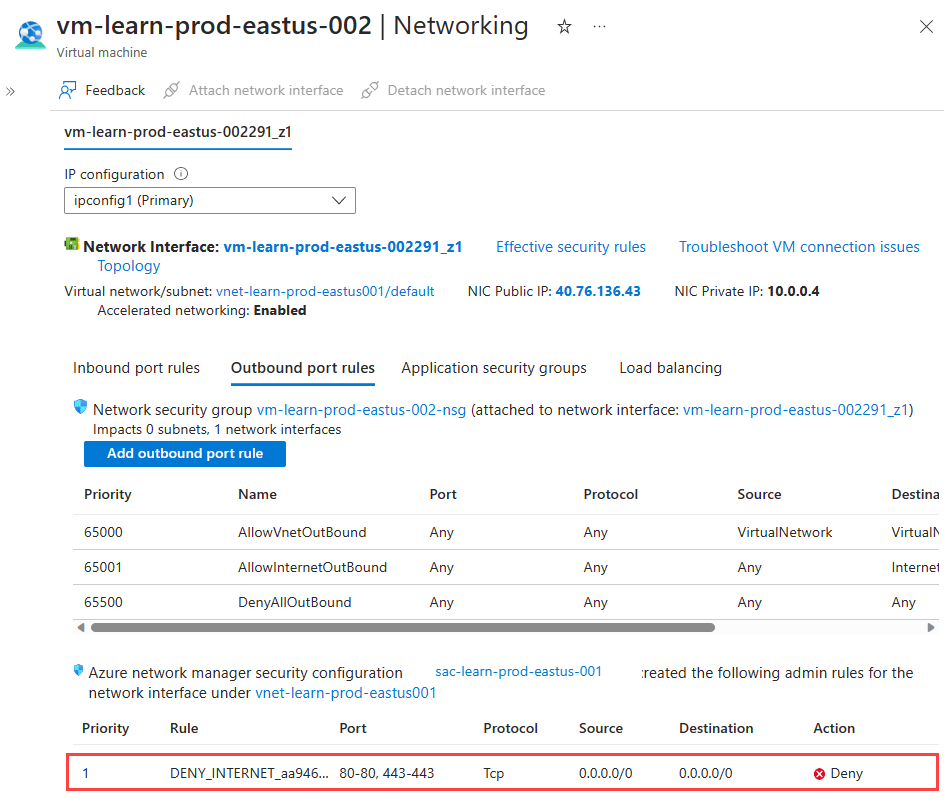

Gå till den virtuella testdatorn som skapades i vnet-learn-prod-eastus-001 och välj Nätverk under Inställningar. Välj Regler för utgående port och kontrollera att regeln för DENY_INTERNET tillämpas.

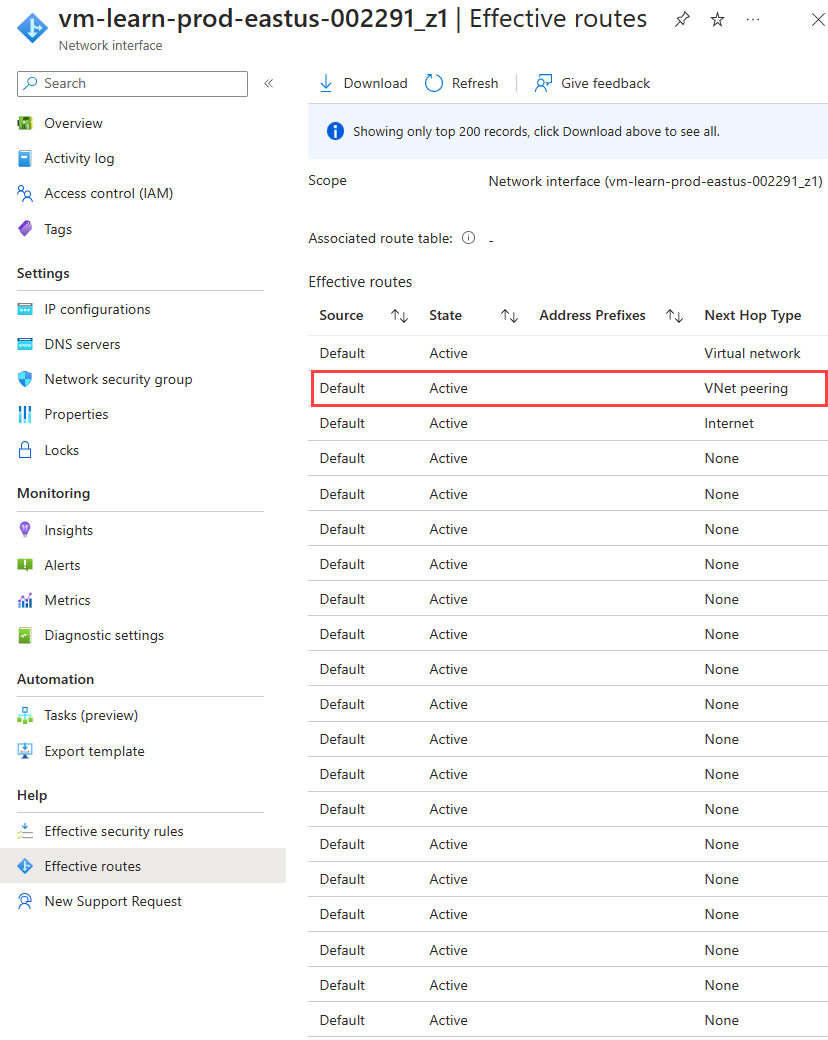

Välj nätverksgränssnittets namn och välj Effektiva vägar under Hjälp för att verifiera vägarna för peerings för virtuella nätverk. Vägen

10.2.0.0/16med nästa hopptypVNet peeringär vägen till det virtuella hubbnätverket.

Rensa resurser

Om du inte längre behöver Azure Virtual Network Manager måste du kontrollera att alla följande är sanna innan du kan ta bort resursen:

- Det finns inga distributioner av konfigurationer till någon region.

- Alla konfigurationer har tagits bort.

- Alla nätverksgrupper har tagits bort.

Använd checklistan ta bort komponenter för att se till att inga underordnade resurser fortfarande är tillgängliga innan du tar bort resursgruppen.

Nästa steg

Lär dig hur du blockerar nätverkstrafik med en säkerhetsadministratörskonfiguration.