Konfigurera P2S VPN Gateway-serverinställningar – RADIUS-autentisering

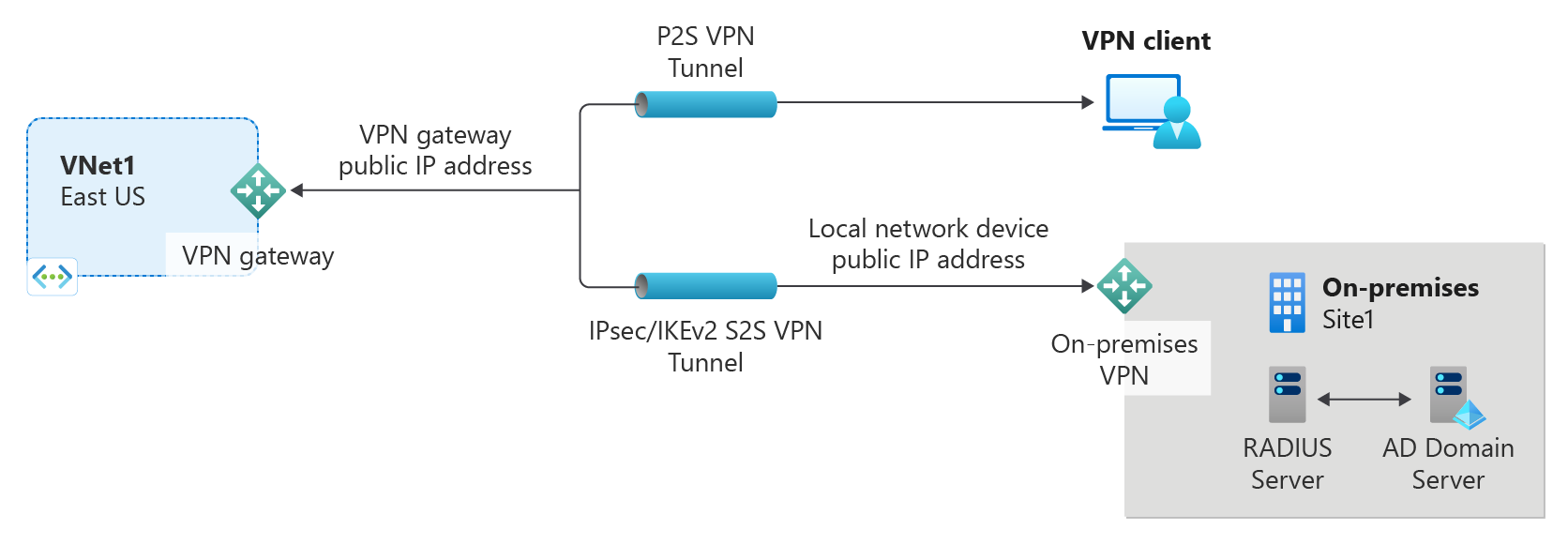

Den här artikeln hjälper dig att skapa en punkt-till-plats-anslutning (P2S) som använder RADIUS-autentisering. Du kan skapa den här konfigurationen med antingen PowerShell eller Azure-portalen. Om du vill autentisera med en annan metod kan du läsa följande artiklar:

Mer information om punkt-till-plats-VPN-anslutningar finns i Om P2S VPN.

Den här typen av anslutning kräver:

- En RouteBased VPN gateway.

- En RADIUS-server för att hantera användarautentisering. RADIUS-servern kan distribueras lokalt eller i det virtuella Azure-nätverket (VNet). Du kan också konfigurera två RADIUS-servrar för hög tillgänglighet.

- Konfigurationspaketet för VPN-klientprofilen. Konfigurationspaketet för VPN-klientprofilen är ett paket som du genererar. Den innehåller de inställningar som krävs för att en VPN-klient ska kunna ansluta via P2S.

Begränsningar:

- Om du använder IKEv2 med RADIUS stöds endast EAP-baserad autentisering.

- En ExpressRoute-anslutning kan inte användas för att ansluta till en lokal RADIUS-server.

Om Active Directory -domänautentisering (AD) för P2S VPN

MED AD-domänautentisering kan användare logga in på Azure med sina autentiseringsuppgifter för organisationens domän. Det kräver en RADIUS-server som integreras med AD-servern. Organisationer kan också använda sin befintliga RADIUS-distribution.

RADIUS-servern kan finnas lokalt eller i ditt virtuella Azure-nätverk. Under autentiseringen fungerar VPN-gatewayen som en genomströmning och vidarebefordrar autentiseringsmeddelanden fram och tillbaka mellan RADIUS-servern och den anslutande enheten. Det är viktigt att VPN-gatewayen kan nå RADIUS-servern. Om RADIUS-servern finns lokalt krävs en VPN-plats-till-plats-anslutning från Azure till den lokala platsen.

Förutom Active Directory kan en RADIUS-server också integreras med andra externa identitetssystem. Detta öppnar upp många autentiseringsalternativ för P2S VPN, inklusive MFA-alternativ. Kontrollera dokumentationen för RADIUS-serverns leverantör för att hämta listan över identitetssystem som den integrerar med.

Innan du börjar

Kontrollera att du har en Azure-prenumeration. Om du inte har någon Azure-prenumeration kan du aktivera dina MSDN-prenumerantförmåner eller registrera dig för ett kostnadsfritt konto.

Arbeta med Azure PowerShell

Den här artikeln använder PowerShell-cmdletar. Om du vill köra cmdletarna kan du använda Azure Cloud Shell. Cloud Shell är ett kostnadsfritt interaktivt gränssnitt som du kan använda för att köra stegen i den här artikeln. Den har vanliga Azure-verktyg förinstallerat och har konfigurerats för användning med ditt konto.

Öppna Cloud Shell genom att välja Öppna Cloudshell i det övre högra hörnet i ett kodblock. Du kan också öppna Cloud Shell på en separat webbläsarflik genom att gå till https://shell.azure.com/powershell. Välj Kopiera för att kopiera kodblocken, klistra in dem i Cloud Shell och välj returnyckeln för att köra dem.

Du kan också installera och köra Azure PowerShell-cmdletarna lokalt på datorn. PowerShell-cmdletar uppdateras ofta. Om du inte har installerat den senaste versionen kan de värden som anges i anvisningarna misslyckas. Om du vill hitta versionerna av Azure PowerShell installerade på datorn använder du cmdleten Get-Module -ListAvailable Az . Information om hur du installerar eller uppdaterar finns i Installera Azure PowerShell-modulen.

Exempelvärden

Du kan använda exempelvärdena för att skapa en testmiljö eller hänvisa till dem för att bättre förstå exemplen i den här artikeln. Du kan antingen se stegen som en genomgång och använda värdena utan att ändra dem, eller ändra dem så att de avspeglar din egen miljö.

- Namn: VNet1

- Adressutrymme: 10.1.0.0/16 och 10.254.0.0/16

I det här exemplet används mer än ett adressutrymme för att illustrera att den här konfigurationen fungerar med flera adressutrymmen. Det krävs dock inte flera adressutrymmen för den här konfigurationen. - Undernätsnamn: FrontEnd

- Adressintervall för undernät: 10.1.0.0/24

- Undernätsnamn: BackEnd

- Adressintervall för undernätet: 10.254.1.0/24

- Undernätsnamn: GatewaySubnet

Undernätsnamnet GatewaySubnet är obligatoriskt för att VPN-gatewayen ska fungera.- GatewaySubnet-adressintervall: 10.1.255.0/27

- VPN-klientadresspool: 172.16.201.0/24

VPN-klienter som ansluter till det virtuella nätverket med den här P2S-anslutningen får en IP-adress från VPN-klientadresspoolen. - Prenumeration: Om du har fler än en prenumeration kontrollerar du att du använder rätt prenumeration.

- Resursgrupp: TestRG1

- Plats: USA, östra

- DNS-server: IP-adressen för den DNS-server som du vill använda för namnmatchning för ditt virtuella nätverk. (valfritt)

- GW-namn: Vnet1GW

- Offentligt IP-namn: VNet1GWPIP

- VPNType: RouteBased

Skapa resursgruppen, det virtuella nätverket och den offentliga IP-adressen

Följande steg skapar en resursgrupp och ett virtuellt nätverk i resursgruppen med tre undernät. När du ersätter värden är det viktigt att du alltid namnger gatewayundernätet specifikt GatewaySubnet. Om du ger det något annat namn går det inte att skapa gatewayen.

Skapa en resursgrupp med New-AzResourceGroup.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Skapa det virtuella nätverket med New-AzVirtualNetwork.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Skapa undernät med New-AzVirtualNetworkSubnetConfig med följande namn: FrontEnd och GatewaySubnet (ett gateway-undernät måste ha namnet GatewaySubnet).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.255.0/27 ` -VirtualNetwork $vnetSkriv undernätskonfigurationerna till det virtuella nätverket med Set-AzVirtualNetwork, som skapar undernäten i det virtuella nätverket:

$vnet | Set-AzVirtualNetwork

Begär en offentlig IP-adress

En VPN-gateway måste ha en offentlig IP-adress. Först begär du IP-adressresursen och sedan hänvisar du till den när du skapar din virtuella nätverksgateway. IP-adressen tilldelas statiskt till resursen när VPN-gatewayen skapas. Den enda gången den offentliga IP-adressen ändras är när gatewayen tas bort och återskapas. Den ändras inte vid storleksändring, återställning eller annat internt underhåll/uppgraderingar av din VPN-gateway.

Begär en offentlig IP-adress för din VPN-gateway med New-AzPublicIpAddress.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardSkapa gatewayens IP-adresskonfiguration med New-AzVirtualNetworkGatewayIpConfig. Den här konfigurationen refereras när du skapar VPN-gatewayen.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.Id

Konfigurera RADIUS-servern

Innan du skapar och konfigurerar den virtuella nätverksgatewayen bör RADIUS-servern konfigureras korrekt för autentisering.

- Om du inte har någon RADIUS-server distribuerad distribuerar du en. Information om distributionssteg finns i installationsguiden som tillhandahålls av RADIUS-leverantören.

- Konfigurera VPN-gatewayen som en RADIUS-klient på RADIUS. När du lägger till den här RADIUS-klienten anger du det virtuella nätverket GatewaySubnet som du skapade.

- När RADIUS-servern har konfigurerats hämtar du RADIUS-serverns IP-adress och den delade hemlighet som RADIUS-klienter ska använda för att kommunicera med RADIUS-servern. Om RADIUS-servern finns i det virtuella Azure-nätverket använder du CA-IP-adressen för den virtuella RADIUS-servern.

Artikeln Nätverksprincipserver (NPS) innehåller vägledning om hur du konfigurerar en Windows RADIUS-server (NPS) för AD-domänautentisering.

Skapa VPN-gatewayen

I det här steget konfigurerar och skapar du den virtuella nätverksgatewayen för ditt virtuella nätverk. Mer fullständig information om autentisering och tunneltyp finns i Ange tunnel- och autentiseringstyp i Azure Portal-versionen av den här artikeln.

- -GatewayType måste vara "VPN" och -VpnType måste vara "RouteBased".

- Det kan ta 45 minuter eller mer att skapa en VPN-gateway, beroende på vilken gateway-SKU du väljer.

I följande exempel använder vi SKU:n VpnGw2, generation 2. Om du ser ValidateSet-fel om GatewaySKU-värdet och kör dessa kommandon lokalt kontrollerar du att du har installerat den senaste versionen av PowerShell-cmdletarna. Den senaste versionen innehåller de nya verifierade värdena för de senaste gateway-SKU:erna.

Skapa den virtuella nätverksgatewayen med gatewaytypen "Vpn" med New-AzVirtualNetworkGateway.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" `

-Location "EastUS" -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased -EnableBgp $false -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

Lägg till RADIUS-servern

- -RadiusServer kan anges med namn eller IP-adress. Om du anger namnet och servern finns lokalt kanske VPN-gatewayen inte kan matcha namnet. Om så är fallet är det bättre att ange serverns IP-adress.

- RadiusSecret ska matcha det som har konfigurerats på RADIUS-servern.

- -VpnClientAddressPool är det intervall från vilket de anslutande VPN-klienterna får en IP-adress. Använd ett privat IP-adressintervall som inte överlappar den lokala plats som du ska ansluta från eller med det virtuella nätverk som du vill ansluta till. Kontrollera att du har en tillräckligt stor adresspool konfigurerad.

Skapa en säker sträng för RADIUS-hemligheten.

$Secure_Secret=Read-Host -AsSecureString -Prompt "RadiusSecret"Du uppmanas att ange RADIUS-hemligheten. De tecken som du anger visas inte och ersätts i stället med tecknet "*".

RadiusSecret:***

Lägg till klientadresspoolen och RADIUS-servervärdena

I det här avsnittet lägger du till VPN-klientadresspoolen och RADIUS-serverinformationen. Det finns flera möjliga konfigurationer. Välj det exempel som du vill konfigurera.

SSTP-konfigurationer

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "SSTP" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

OpenVPN-konfigurationer®

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -VpnClientRootCertificates @()

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "OpenVPN" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

IKEv2-konfigurationer

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "IKEv2" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

SSTP + IKEv2

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol @( "SSTP", "IkeV2" ) `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Ange två RADIUS-servrar

Om du vill ange två RADIUS-servrar använder du följande syntax. Ändra värdet -VpnClientProtocol efter behov.

$radiusServer1 = New-AzRadiusServer -RadiusServerAddress 10.1.0.15 -RadiusServerSecret $radiuspd -RadiusServerScore 30

$radiusServer2 = New-AzRadiusServer -RadiusServerAddress 10.1.0.16 -RadiusServerSecret $radiuspd -RadiusServerScore 1

$radiusServers = @( $radiusServer1, $radiusServer2 )

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $actual -VpnClientAddressPool 201.169.0.0/16 -VpnClientProtocol "IkeV2" -RadiusServerList $radiusServers

Konfigurera VPN-klienten och anslut

Konfigurationspaketen för VPN-klientprofilen innehåller de inställningar som hjälper dig att konfigurera VPN-klientprofiler för en anslutning till det virtuella Azure-nätverket.

Information om hur du genererar ett VPN-klientkonfigurationspaket och konfigurerar en VPN-klient finns i någon av följande artiklar:

- RADIUS – certifikatautentisering för VPN-klienter

- RADIUS – lösenordsautentisering för VPN-klienter

- RADIUS – andra autentiseringsmetoder för VPN-klienter

När du har konfigurerat VPN-klienten ansluter du till Azure.

Så här verifierar du anslutningen

Verifiera att VPN-anslutningen är aktiv genom att öppna en upphöjd kommandotolk och köra ipconfig/all.

Granska resultaten. Observera att IP-adressen du fick är en av adresserna i P2S VPN-klientadresspoolen som du angav i konfigurationen. Resultatet är ungefär som i det här exemplet:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Information om hur du felsöker en P2S-anslutning finns i Felsöka punkt-till-plats-anslutningar i Azure.

Ansluta till en virtuell dator

Du kan ansluta till en virtuell dator som distribueras till ditt virtuella nätverk genom att skapa en anslutning till fjärrskrivbord till den virtuella datorn. Det bästa sättet att först kontrollera att du kan ansluta till den virtuella datorn är att ansluta via dess privata IP-adress snarare än datornamnet. På så sätt testar du om du kan ansluta, inte huruvida namnmatchningen är korrekt konfigurerad.

Leta upp den privata IP-adressen. Du hittar den privata IP-adressen för en virtuell dator genom att antingen titta på egenskaperna för den virtuella datorn i Azure-portalen eller med hjälp av PowerShell.

Azure-portalen: Leta upp den virtuella datorn i Azure-portalen. Visa egenskaperna för den virtuella datorn. Den privata IP-adressen är angiven.

PowerShell: Använd exemplet för att visa en lista över virtuella datorer och privata IP-adresser från dina resursgrupper. Du behöver inte ändra exemplet innan du använder det.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Kontrollera att du är ansluten till ditt virtuella nätverk.

Öppna Anslutning till fjärrskrivbord genom att ange RDP - eller fjärrskrivbordsanslutning i sökrutan i aktivitetsfältet. Välj sedan Anslutning till fjärrskrivbord. Du kan också öppna Anslutning till fjärrskrivbord med hjälp

mstscav kommandot i PowerShell.I fjärrskrivbordsanslutningen anger du den virtuella datorns privata IP-adress. Du kan välja Visa alternativ för att justera andra inställningar och sedan ansluta.

Om du har problem med att ansluta till en virtuell dator via VPN-anslutningen kontrollerar du följande punkter:

- Kontrollera att VPN-anslutningen har genomförts.

- Kontrollera att du ansluter till den virtuella datorns privata IP-adress.

- Om du kan ansluta till den virtuella datorn med hjälp av den privata IP-adressen men inte datornamnet kontrollerar du att du har konfigurerat DNS korrekt. Mer information om hur namnmatchning fungerar för virtuella datorer finns i Namnmatchning för virtuella datorer.

Mer information finns i Felsöka fjärrskrivbordsanslutningar till en virtuell dator.

Kontrollera att paketet för VPN-klientkonfiguration har skapats efter att IP-adresser för DNS-server har angetts för VNet. Om du uppdaterade IP-adresserna för DNS-servern skapar och installerar du ett nytt paket för VPN-klientkonfiguration.

Använd "ipconfig" för att kontrollera den IPv4-adress som tilldelats Ethernet-adaptern på datorn som du ansluter från. Om IP-adressen ligger inom adressintervallet för det virtuella nätverk som du ansluter till, eller inom adressintervallet för vpnClientAddressPool, kallas detta för ett överlappande adressutrymme. När ditt adressutrymme överlappar på det här sättet når inte nätverkstrafiken Azure, utan stannar i det lokala nätverket.

Vanliga frågor

Information om vanliga frågor och svar finns i avsnittet Punkt-till-plats – RADIUS-autentisering i vanliga frågor och svar.

Nästa steg

När anslutningen är klar kan du lägga till virtuella datorer till dina virtuella nätverk. Mer information finns i Virtuella datorer. Mer information om virtuella datorer och nätverk finns i Azure and Linux VM network overview (Översikt över nätverk för virtuella Azure- och Linux-datorer).