Utforma gatewayanslutningar med hög tillgänglighet för anslutningar mellan platser och VNet-till-VNet

Den här artikeln hjälper dig att förstå hur du utformar gatewayanslutningar med hög tillgänglighet för anslutningar mellan platser och VNet-till-VNet.

Om VPN Gateway-redundans

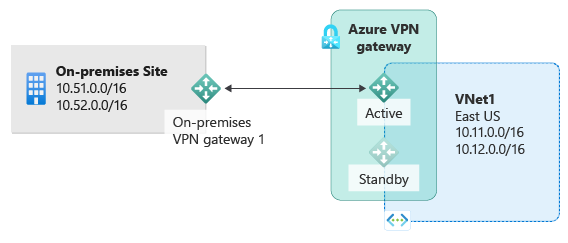

Varje Azure VPN-gateway består av två instanser i en aktiv-standby-konfiguration. När det utförs ett planerat underhåll (eller uppstår ett oplanerat avbrott) för en aktiv instans tar standby-instansen över (redundans) automatiskt och S2S VPN- eller VNet-till-VNet-anslutningarna återupptas. Växlingen mellan instanserna orsakar ett kort avbrott. Vid ett planerat underhåll återställs anslutningen inom 10 till 15 sekunder. För oplanerade problem är anslutningsåterställningen längre, cirka 1 till 3 minuter i värsta fall. För P2S VPN-klientanslutningar till gatewayen kopplas P2S-anslutningarna från och användarna måste återansluta från klientdatorerna.

Hög tillgänglighet mellan olika platser

För att ge bättre tillgänglighet för dina anslutningar mellan platser finns det några tillgängliga alternativ:

- Flera lokala VPN-enheter

- Aktiv-aktiv Azure VPN gateway

- En kombination av båda

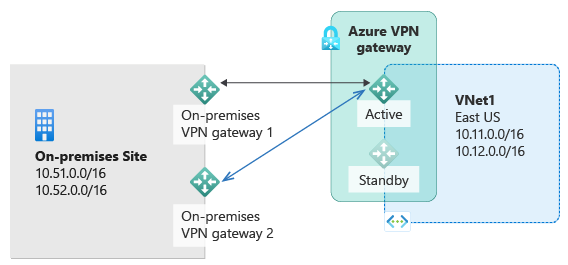

Flera lokala VPN-enheter

Du kan använda flera VPN-enheter från ditt lokala nätverk för att ansluta till din Azure VPN-gateway enligt följande diagram:

Med den här konfigurationen får du flera aktiva tunnlar från samma Azure VPN-gateway till dina lokala enheter på samma plats. Det finns vissa krav och begränsningar:

- Du måste skapa flera S2S VPN-anslutningar från dina VPN-enheter till Azure. När du ansluter flera VPN-enheter från samma lokala nätverk till Azure måste du skapa en lokal nätverksgateway för varje VPN-enhet och en anslutning från din Azure VPN-gateway till varje lokal nätverksgateway.

- De lokala nätverkgateways som motsvarar dina VPN-enheter måste ha unika offentliga IP-adresser i GatewayIpAddress-egenskapen.

- BGP krävs för den här konfigurationen. Varje lokal nätverksgateway som representerar en VPN-enhet måste ha en unik IP-adress för BGP-peer angiven i BgpPeerIpAddress-egenskapen.

- Du bör använda BGP så att samma prefix visas för samma lokala nätverksprefix för Azure VPN-gatewayen, och trafiken vidarebefordras samtidigt genom dessa tunnlar.

- Du måste använda ECMP (Equal-cost multi-path routing).

- Varje anslutning räknas mot det maximala antalet tunnlar för din Azure VPN-gateway. På sidan VPN Gateway-inställningar finns den senaste informationen om tunnlar, anslutningar och dataflöde.

I den här konfigurationen är Azure VPN-gatewayen fortfarande i aktiv-standby-läge, vilket innebär att det redundansbeteende och korta avbrott som beskrivs ovan fortfarande gäller. Men konfigurationen skyddar mot fel och avbrott i ditt lokala nätverk och dina VPN-enheter.

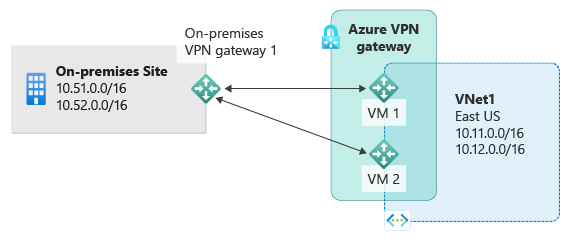

Aktiva VPN-gatewayer

Du kan skapa en Azure VPN-gateway i en aktiv-aktiv konfiguration, där båda instanserna av de virtuella gatewaydatorerna upprättar S2S VPN-tunnlar till din lokala VPN-enhet, enligt följande diagram:

I den här konfigurationen har varje Azure Gateway-instans en unik offentlig IP-adress och var och en upprättar en IPsec/IKE S2S VPN-tunnel till din lokala VPN-enhet som anges i din lokala nätverksgateway och anslutning. Båda VPN-tunnlarna är faktiskt en del av samma anslutning. Du måste fortfarande konfigurera din lokala VPN-enhet för att acceptera eller upprätta två S2S VPN-tunnlar till dessa två offentliga IP-adresser för Azure VPN Gateway.

Eftersom Azure Gateway-instanserna är i aktiv-aktiv konfiguration dirigeras trafiken från ditt virtuella Azure-nätverk till ditt lokala nätverk genom båda tunnlarna samtidigt, även om din lokala VPN-enhet kan gynna den ena tunneln framför den andra. För ett enda TCP- eller UDP-flöde försöker Azure använda samma tunnel när paket skickas till ditt lokala nätverk. Det lokala nätverket kan dock använda en annan tunnel för att skicka paket till Azure.

När ett planerat underhåll utförs för en gatewayinstans (eller en oplanerad händelse inträffar) frånkopplas IPsec-tunneln från den instansen till din lokala VPN-enhet. Motsvarande vägar på dina VPN-enheter måste tas bort eller dras tillbaka automatiskt så att trafiken växlar över till den andra aktiva IPsec-tunneln. På Azure-sidan sker växlingen automatiskt från den berörda instansen till den aktiva instansen.

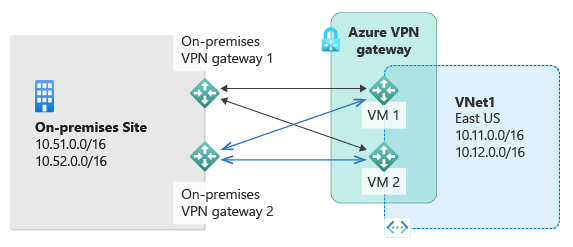

Dubbel redundans: aktiv-aktiv VPN-gateways för både Azure och lokala nätverk

Det mest tillförlitliga alternativet är att kombinera aktiva-aktiva gatewayer i både nätverket och Azure, som du ser i följande diagram.

Här skapar och konfigurerar du Azure VPN-gatewayen i en aktiv-aktiv konfiguration och skapar två lokala nätverksgatewayer och två anslutningar för dina två lokala VPN-enheter enligt beskrivningen ovan. Resultatet är en anslutning med ett helt nät med 4 IPSec-tunnlar mellan ditt virtuella Azure-nätverk och ditt lokala nätverk.

Alla gatewayer och tunnlar är aktiva från Azure-sidan, så trafiken sprids mellan alla fyra tunnlar samtidigt, även om varje TCP- eller UDP-flöde återigen följer samma tunnel eller sökväg från Azure-sidan. Genom att sprida trafiken kan du få bättre genomströmning via IPsec-tunnlarna, men huvudsyftet med konfigurationen är att uppnå hög tillgänglighet. Och på grund av spridningens statistiska karaktär är det svårt att ange mätningen av hur olika programtrafikförhållanden påverkar det aggregerade dataflödet.

Den här topologin kräver två lokala nätverksgatewayer och två anslutningar för att stödja paret med lokala VPN-enheter, och BGP krävs för att tillåta samtidig anslutning på de två anslutningarna till samma lokala nätverk. Kraven är desamma som de som anges ovan.

VNet-till-VNet med hög tillgänglighet

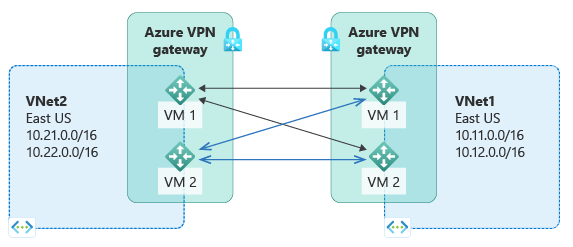

Samma aktiv-aktiv-konfiguration gäller även för Azure VNet-till-VNet-anslutningar. Du kan skapa aktiva och aktiva VPN-gatewayer för båda de virtuella nätverken och ansluta dem till samma fullständiga nätanslutning på 4 tunnlar mellan de två virtuella nätverken, som du ser i följande diagram:

Detta garanterar att det alltid finns ett tunnelpar mellan de två virtuella nätverken för planerade underhållshändelser, och det ger också ökad tillgänglighet. Trots att samma topologi för anslutning på flera platser kräver två anslutningar behöver VNet-till-VNet-topologin ovan bara en anslutning för varje gateway. Dessutom är BGP valfritt, om det inte krävs överföringsroutning över VNet-till-VNet-anslutningen.

Nästa steg

Se Konfigurera aktiva-aktiva gatewayer med hjälp av Azure-portalen eller PowerShell.