Microsoft Sentinel-integrering (förhandsversion)

Du kan integrera Microsoft Defender för Cloud Apps med Microsoft Sentinel (en skalbar, molnbaserad SIEM och SOAR) för att möjliggöra centraliserad övervakning av aviseringar och identifieringsdata. Genom att integrera med Microsoft Sentinel kan du bättre skydda dina molnprogram samtidigt som du underhåller ditt vanliga säkerhetsarbetsflöde, automatiserar säkerhetsprocedurer och korrelerar mellan molnbaserade och lokala händelser.

Fördelarna med att använda Microsoft Sentinel är:

- Längre datakvarhållning som tillhandahålls av Log Analytics.

- Färdiga visualiseringar.

- Använd verktyg som Microsoft Power BI eller Microsoft Sentinel-arbetsböcker för att skapa egna identifieringsdatavisualiseringar som passar organisationens behov.

Ytterligare integreringslösningar är:

- Allmänna SIEM:er – Integrera Defender för Cloud Apps med din generiska SIEM-server. Information om hur du integrerar med en generisk SIEM finns i Allmän SIEM-integrering.

- Microsoft Security Graph API – en mellanhandstjänst (eller koordinator) som tillhandahåller ett enda programmatiskt gränssnitt för att ansluta flera säkerhetsleverantörer. Mer information finns i Integrering av säkerhetslösningar med hjälp av Microsoft Graph Security API.

Integrering med Microsoft Sentinel omfattar konfiguration i både Defender for Cloud Apps och Microsoft Sentinel.

Förutsättningar

Så här integrerar du med Microsoft Sentinel:

- Du måste ha en giltig Microsoft Sentinel-licens

- Du måste vara minst säkerhetsadministratör i din klientorganisation.

Stöd för amerikanska myndigheter

Direct Defender för Cloud Apps – Microsoft Sentinel-integrering är endast tillgängligt för kommersiella kunder.

Alla Defender för Cloud Apps-data är dock tillgängliga i Microsoft Defender XDR och är därför tillgängliga i Microsoft Sentinel via Microsoft Defender XDR-anslutningsappen.

Vi rekommenderar att GCC-, GCC High- och DoD-kunder som är intresserade av att se Defender for Cloud Apps-data i Microsoft Sentinel installerar Microsoft Defender XDR-lösningen.

Mer information finns i:

- Microsoft Defender XDR-integrering med Microsoft Sentinel

- Microsoft Defender för Cloud Apps for US Government-erbjudanden

Integrera med Microsoft Sentinel

I Microsoft Defender-portalen väljer du Inställningar > Molnappar.

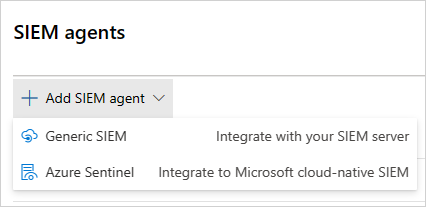

Under System väljer du SIEM-agenter > Lägg till SIEM-agent > sentinel. Till exempel:

Kommentar

Alternativet att lägga till Microsoft Sentinel är inte tillgängligt om du tidigare har utfört integreringen.

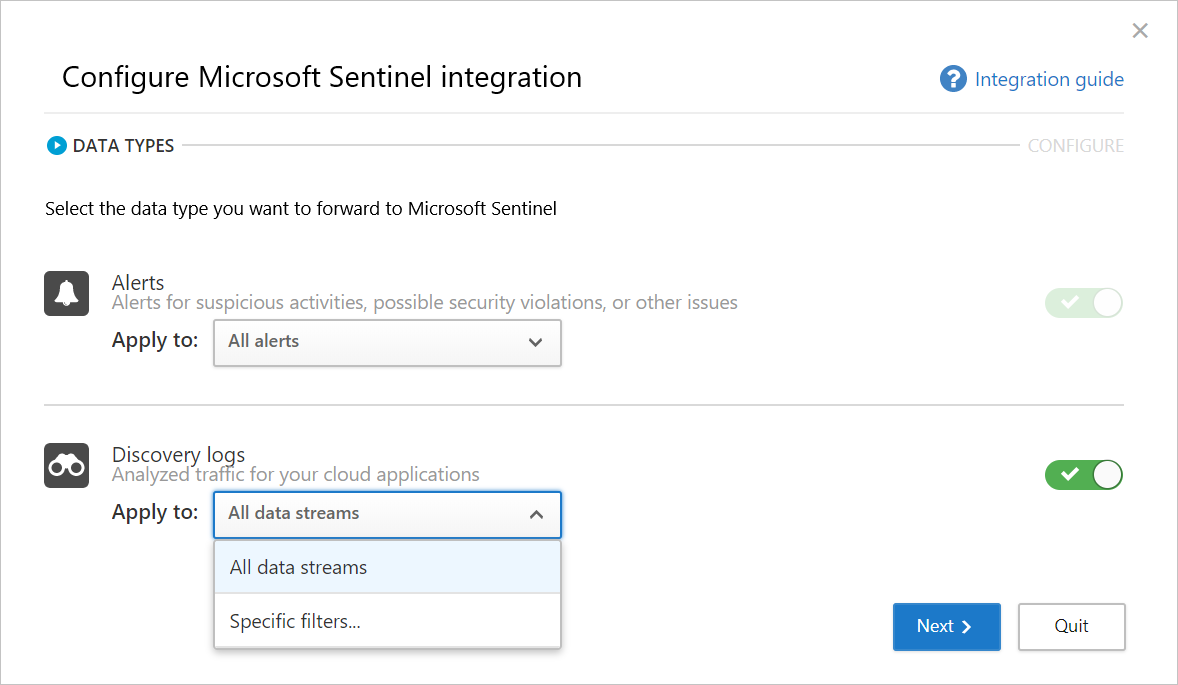

I guiden väljer du de datatyper som du vill vidarebefordra till Microsoft Sentinel. Du kan konfigurera integreringen på följande sätt:

- Aviseringar: Aviseringar aktiveras automatiskt när Microsoft Sentinel har aktiverats.

- Identifieringsloggar: Använd skjutreglaget för att aktivera och inaktivera dem, som standard är allt markerat och använd sedan listrutan Använd för att filtrera vilka identifieringsloggar som skickas till Microsoft Sentinel.

Till exempel:

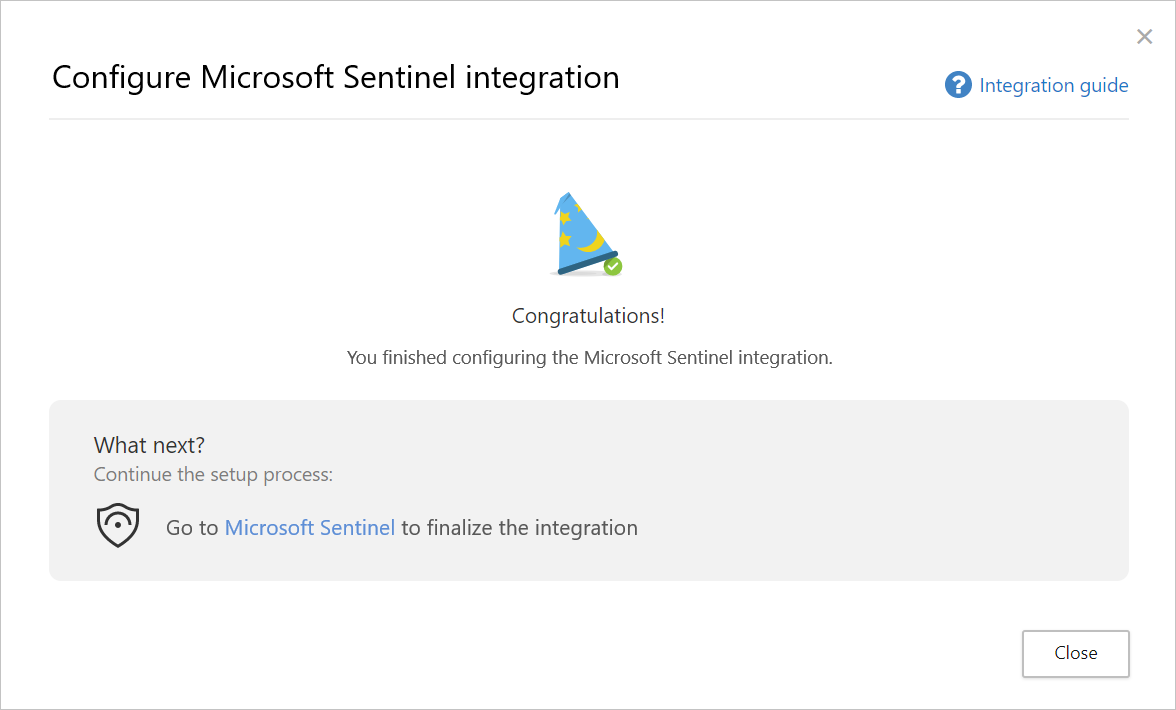

Välj Nästa och fortsätt till Microsoft Sentinel för att slutföra integreringen. Information om hur du konfigurerar Microsoft Sentinel finns i Microsoft Sentinel-dataanslutningen för Defender för Cloud Apps. Till exempel:

Kommentar

Nya identifieringsloggar visas vanligtvis i Microsoft Sentinel inom 15 minuter efter att de konfigurerats i Defender för Cloud Apps-portalen. Det kan dock ta längre tid beroende på systemmiljöns villkor. Mer information finns i Hantera inmatningsfördröjning i analysregler.

Aviseringar och identifieringsloggar i Microsoft Sentinel

När integreringen är klar kan du visa Aviseringar och identifieringsloggar för Defender för Cloud Apps i Microsoft Sentinel.

Under Loggar i Microsoft Sentinel, under Security Insights, hittar du loggarna för datatyperna Defender för Cloud Apps enligt följande:

| Datatyp | Register |

|---|---|

| Identifieringsloggar | McasShadowItReporting |

| Aviseringar | SecurityAlert |

I följande tabell beskrivs varje fält i schemat McasShadowItReporting :

| Fält | Type | Beskrivning | Exempel |

|---|---|---|---|

| TenantId | String | Arbetsplats-ID | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | String | Källsystem – statiskt värde | Azure |

| TimeGenerated [UTC] | Datum/tid | Datum för identifieringsdata | 2019-07-23T11:00:35.858Z |

| StreamName | String | Namnet på den specifika strömmen | Marknadsföringsavdelning |

| TotalEvents | Integer | Totalt antal händelser per session | 122 |

| BlockedEvents | Integer | Antal blockerade händelser | 0 |

| Uppladdadebyte | Integer | Mängden uppladdade data | 1,514,874 |

| TotalByte | Integer | Total mängd data | 4,067,785 |

| DownloadedBytes | Integer | Mängden nedladdade data | 2,552,911 |

| IpAddress | String | Källans IP-adress | 127.0.0.0 |

| UserName | String | Användarnamn | Raegan@contoso.com |

| EnrichedUserName | String | Utökat användarnamn med Microsoft Entra-användarnamn | Raegan@contoso.com |

| Programnamn | String | Namnet på molnappen | Microsoft OneDrive för företag |

| AppId | Integer | Molnappsidentifierare | 15600 |

| AppCategory | String | Kategori för molnapp | Molnlagring |

| AppTags | Strängmatris | Inbyggda och anpassade taggar som definierats för appen | ["sanktionerad"] |

| AppScore | Integer | Riskpoängen för appen i en skala 0–10, 10 är en poäng för en icke-riskfylld app | 10 |

| Typ | String | Typ av loggar – statiskt värde | McasShadowItReporting |

Använda Power BI med Defender för Cloud Apps-data i Microsoft Sentinel

När integreringen är klar kan du också använda Defender för Cloud Apps-data som lagras i Microsoft Sentinel i andra verktyg.

Det här avsnittet beskriver hur du kan använda Microsoft Power BI för att enkelt forma och kombinera data för att skapa rapporter och instrumentpaneler som uppfyller organisationens behov.

Så här kommer du i gång:

I Power BI importerar du frågor från Microsoft Sentinel för Defender för Cloud Apps-data. Mer information finns i Importera Azure Monitor-loggdata till Power BI.

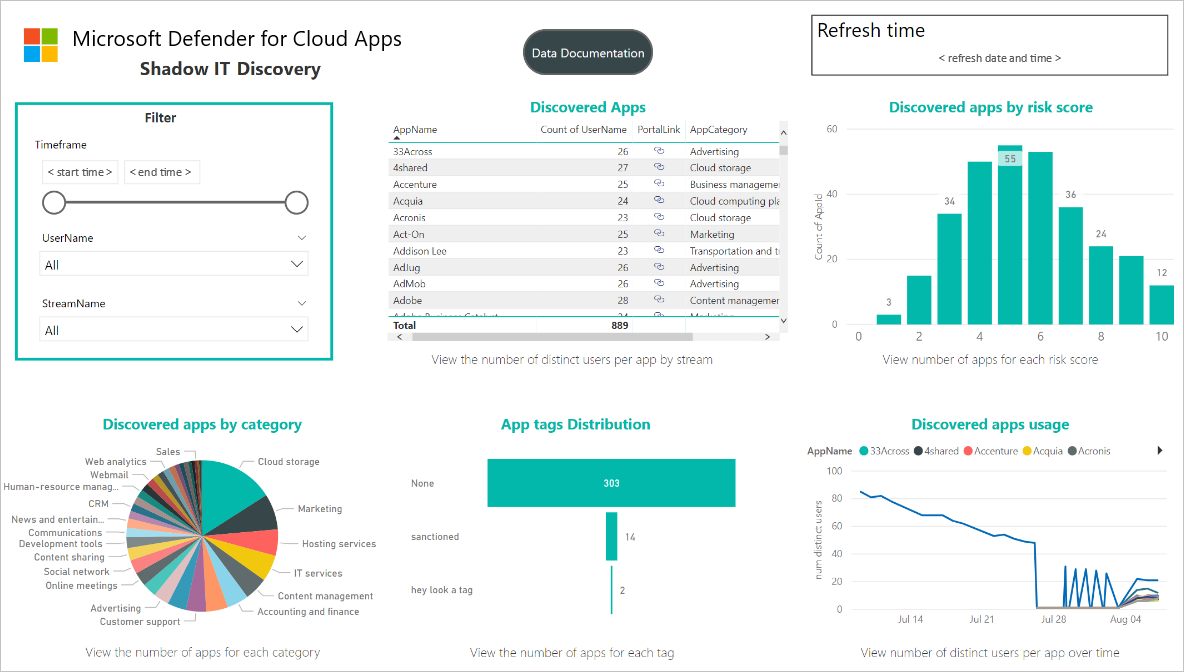

Installera Defender for Cloud Apps Shadow IT Discovery-appen och anslut den till dina identifieringsloggdata för att visa den inbyggda instrumentpanelen för Shadow IT Discovery.

Kommentar

För närvarande publiceras inte appen på Microsoft AppSource. Därför kan du behöva kontakta Power BI-administratören för att få behörighet att installera appen.

Till exempel:

Du kan också skapa anpassade instrumentpaneler i Power BI Desktop och justera dem så att de passar organisationens krav på visuell analys och rapportering.

Ansluta Defender för Cloud Apps-appen

I Power BI väljer du Appar > Shadow IT Discovery-app .

På sidan Kom igång med din nya app väljer du Anslut. Till exempel:

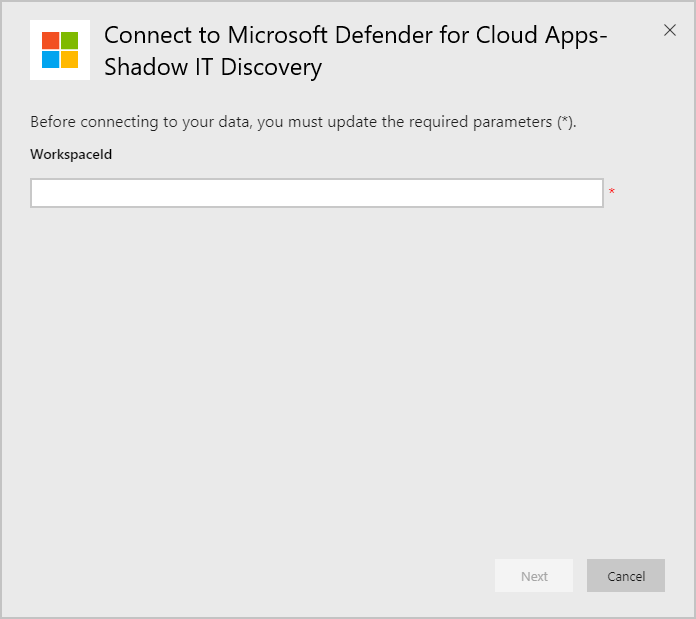

På sidan arbetsyte-ID anger du ditt Microsoft Sentinel-arbetsyte-ID som visas på översiktssidan för logganalys och väljer sedan Nästa. Till exempel:

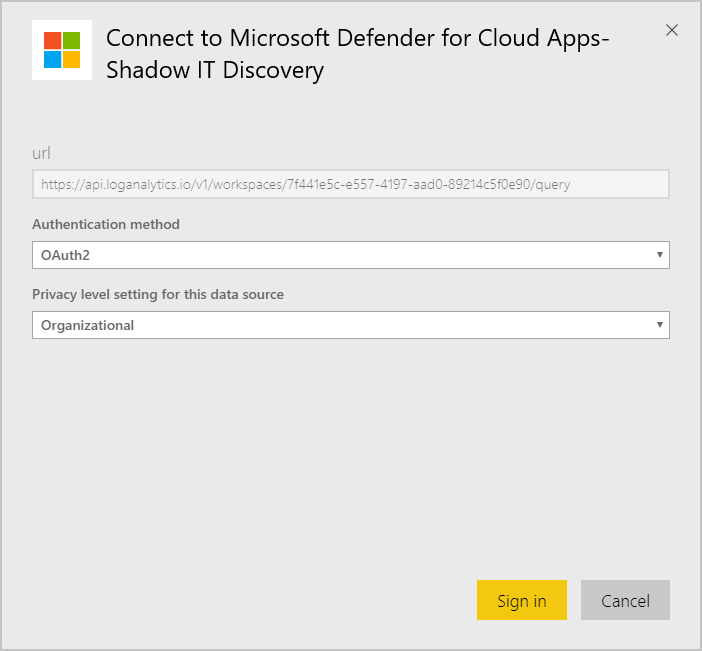

På autentiseringssidan anger du autentiseringsmetod och sekretessnivå och väljer sedan Logga in. Till exempel:

När du har anslutit dina data går du till fliken Datauppsättningar för arbetsytan och väljer Uppdatera. Då uppdateras rapporten med dina egna data.

Om du stöter på problem är vi här för att hjälpa till. Om du vill få hjälp eller support för ditt produktproblem öppnar du ett supportärende.