Distribuera och hantera enhetskontroll i Microsoft Defender för Endpoint med Microsoft Intune

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender för företag

Om du använder Intune för att hantera Defender för Endpoint-inställningar kan du använda det för att distribuera och hantera funktioner för enhetskontroll. Olika aspekter av enhetskontroll hanteras på olika sätt i Intune, enligt beskrivningen i följande avsnitt.

Konfigurera och hantera enhetskontroll i Intune

Gå till Administrationscenter för Intune och logga in.

Gå till Endpoint Security>Minskning av attackytan.

Under Principer för minskning av attackytan väljer du antingen en befintlig princip eller väljer + Skapa princip för att konfigurera en ny princip med hjälp av följande inställningar:

- I listan Plattform väljer du Windows 10, Windows 11 och Windows Server. (Enhetskontrollen stöds för närvarande inte på Windows Server, även om du väljer den här profilen för principer för enhetskontroll.)

- I listan Profil väljer du Enhetskontroll.

På fliken Grundläggande anger du ett namn och en beskrivning för principen.

På fliken Konfigurationsinställningar visas en lista med inställningar. Du behöver inte konfigurera alla dessa inställningar samtidigt. Överväg att börja med Enhetskontroll.

- Under Administrativa mallar har du inställningar för enhetsinstallation och flyttbar lagringsåtkomst .

- Under Defender, se Tillåt fullständig genomsökning av inställningar för genomsökning av flyttbara enheter .

- Under Dataskydd, se Tillåt direkt minnesåtkomstinställningar .

- Under Dma Guard, se Principinställningar för enhetsuppräkning .

- Under Lagring, se Inställningar för borttagning av skrivbehörighet för flyttbara diskar .

- Under Anslutning läser du Tillåt USB-anslutning** och Tillåt Bluetooth-inställningar .

- Under Bluetooth kan du se en lista över inställningar som gäller Bluetooth-anslutningar och -tjänster. Mer information finns i CSP-princip – Bluetooth.

- Under Enhetskontroll kan du konfigurera anpassade principer med återanvändbara inställningar. Mer information finns i Översikt över enhetskontroll: Regler.

- Under System, se Tillåt inställningar för minneskort .

När du har konfigurerat inställningarna fortsätter du till fliken Omfångstaggar , där du kan ange omfångstaggar för principen.

På fliken Tilldelningar anger du grupper av användare eller enheter som ska ta emot principen. Mer information finns i Tilldela principer i Intune.

På fliken Granska + skapa granskar du inställningarna och gör eventuella nödvändiga ändringar.

När du är klar väljer du Skapa för att skapa din enhetskontrollprincip.

Enhetskontrollprofiler

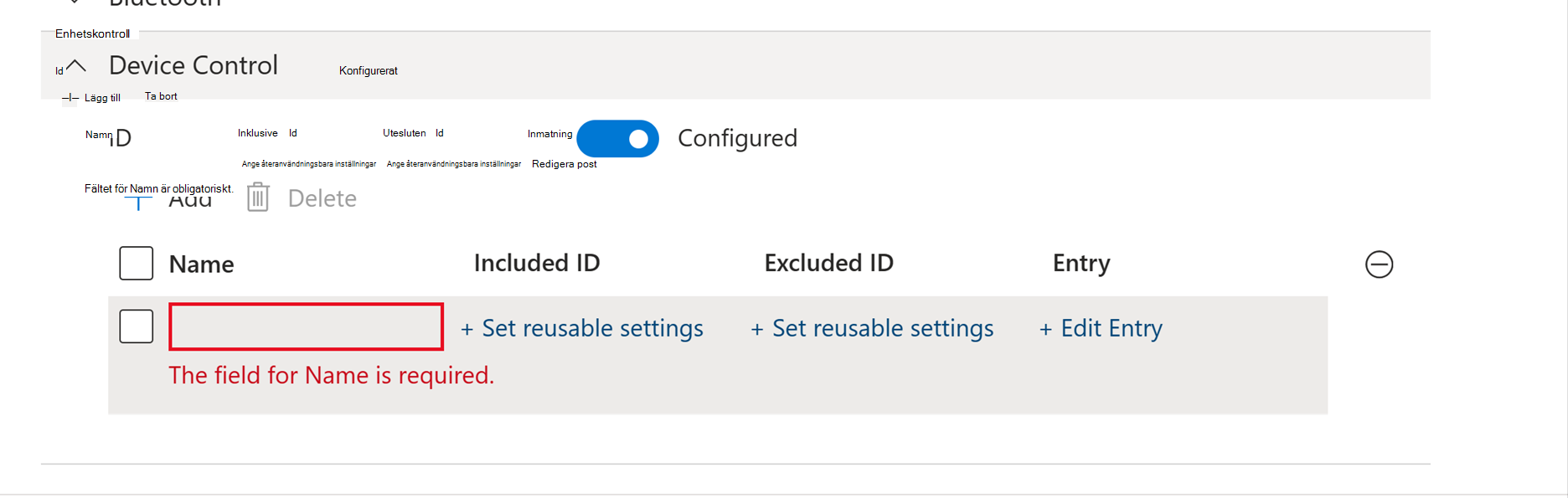

I Intune representerar varje rad en princip för enhetskontroll. Det inkluderade ID:t är den återanvändbara inställning som principen gäller för. Det exkluderade ID:t är den återanvändbara inställningen som undantas från principen. Posten för principen innehåller de behörigheter som tillåts och beteendet för enhetskontroll som träder i kraft när principen tillämpas.

Information om hur du lägger till återanvändbara grupper med inställningar som ingår i raden för varje enhetskontrollprincip finns i avsnittet Lägg till återanvändbara grupper i en profil för enhetskontroll i Använda återanvändbara grupper av inställningar med Intune-principer.

Principer kan läggas till och tas bort med hjälp av ikonerna + och – . Namnet på principen visas i varningen för användarna och i avancerad jakt och rapporter.

Du kan lägga till granskningsprinciper och du kan lägga till Principer för tillåt/neka. Vi rekommenderar att du alltid lägger till principen Tillåt och/eller Neka när du lägger till en granskningsprincip så att du inte får oväntade resultat.

Viktigt

Om du bara konfigurerar granskningsprinciper ärvs behörigheterna från standardinställningen för tvingande.

Obs!

- Ordningen i vilken principer visas i användargränssnittet bevaras inte för principframtvingande. Bästa praxis är att använda principer för tillåt/neka. Se till att alternativet Tillåt/neka principer inte korsar varandra genom att uttryckligen lägga till enheter som ska undantas. Med intunes grafiska gränssnitt kan du inte ändra standardtillämpningen. Om du ändrar standardtillämpningen till

Denyoch skapar enAllowprincip som ska tillämpas på specifika enheter blockeras alla enheter förutom alla enheter som anges iAllowprincipen.

Definiera inställningar med OMA-URI

Viktigt

Användning av Intune OMA-URI för att konfigurera enhetskontroll kräver att arbetsbelastningen Enhetskonfiguration hanteras av Intune, om enheten samhanteras med Configuration Manager. Mer information finns i Så här växlar du Configuration Manager-arbetsbelastningar till Intune.

I följande tabell identifierar du den inställning som du vill konfigurera och använder sedan informationen i kolumnerna OMA-URI och datatyp & värden. Inställningarna visas i alfabetisk ordning.

| Inställning | OMA-URI, datatyp, & värden |

|---|---|

|

Standardtillämpning för enhetskontroll Standardtillämpningen fastställer vilka beslut som fattas under åtkomstkontroller för enhetskontroll när ingen av principreglerna matchar |

./Vendor/MSFT/Defender/Configuration/DefaultEnforcementHeltal: - DefaultEnforcementAllow = 1- DefaultEnforcementDeny = 2 |

|

Enhetstyper Enhetstyper, som identifieras av deras primära ID:n, med enhetskontrollskydd aktiverat |

./Vendor/MSFT/Defender/Configuration/SecuredDevicesConfigurationSträng: - RemovableMediaDevices- CdRomDevices- WpdDevices- PrinterDevices |

|

Aktivera enhetskontroll Aktivera eller inaktivera enhetskontroll på enheten |

./Vendor/MSFT/Defender/Configuration/DeviceControlEnabledHeltal: - Inaktivera = 0- Aktivera = 1 |

Skapa principer med OMA-URI

När du skapar principer med OMA-URI i Intune skapar du en XML-fil för varje princip. Vi rekommenderar att du använder profilen För enhetskontroll eller Profil för regler för enhetskontroll för att skapa anpassade principer.

I fönstret Lägg till rad anger du följande inställningar:

- I fältet Namn skriver du

Allow Read Activity. - I fältet OMA-URI skriver du

./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyRules/%7b[PolicyRule Id]%7d/RuleData. (Du kan använda PowerShell-kommandotNew-Guidför att generera ett nytt Guid och ersätta[PolicyRule Id].) - I fältet Datatyp väljer du Sträng (XML-fil) och använder anpassad XML.

Du kan använda parametrar för att ange villkor för specifika poster. Här är en XML-gruppexempelfil för Tillåt läsbehörighet för varje flyttbar lagring.

Obs!

Kommentarer som använder XML-kommentarsnotation <!-- COMMENT --> kan användas i XML-filerna Regel och Grupp, men de måste finnas i den första XML-taggen, inte den första raden i XML-filen.

Skapa grupper med OMA-URI

När du skapar grupper med OMA-URI i Intune skapar du en XML-fil för varje grupp. Vi rekommenderar att du använder återanvändbara inställningar för att definiera grupper.

I fönstret Lägg till rad anger du följande inställningar:

- I fältet Namn skriver du

Any Removable Storage Group. - I fältet OMA-URI skriver du

./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyGroups/%7b[GroupId]%7d/GroupData. (Om du vill hämta ditt GroupID går du till Administrationscenter för Intune, går till Grupper och väljer sedan Kopiera objekt-ID. Eller så kan du använda PowerShell-kommandotNew-Guidför att generera ett nytt Guid och ersätta[GroupId].) - I fältet Datatyp väljer du Sträng (XML-fil) och använder anpassad XML.

Obs!

Kommentarer som använder XML-kommentarsnotation <!-- COMMENT -- > kan användas i XML-filerna Regel och Grupp, men de måste finnas i den första XML-taggen, inte den första raden i XML-filen.

Konfigurera åtkomstkontroll för flyttbar lagring med OMA-URI

Gå till administrationscentret för Microsoft Intune och logga in.

Välj Enhetskonfigurationsprofiler>. Sidan Konfigurationsprofiler visas.

Under fliken Principer (markerad som standard) väljer du + Skapa och väljer + Ny princip i listrutan som visas. Sidan Skapa en profil visas.

I listan Plattform väljer du Windows 10, Windows 11 och Windows Server i listrutan Plattform och väljer Mallar i listrutan Profiltyp .

När du har valt Mallar i listrutan Profiltyp visas fönstret Mallnamn tillsammans med en sökruta (för att söka i profilnamnet).

Välj Anpassad i fönstret Mallnamn och välj Skapa.

Skapa en rad för varje inställning, grupp eller princip genom att implementera steg 1–5.

Visa enhetskontrollgrupper (återanvändningsbara inställningar)

I Intune visas enhetskontrollgrupper som återanvändbara inställningar.

Gå till administrationscentret för Microsoft Intune och logga in.

Gå till Minskningav attackytan för slutpunktssäkerhet>.

Välj fliken Återanvändbara inställningar .