Konfigurera inställningar för Microsoft Defender för identitetssensorer

I den här artikeln får du lära dig hur du konfigurerar inställningarna för Microsoft Defender för identitetssensorer korrekt för att börja se data. Du måste göra ytterligare konfiguration och integrering för att dra nytta av Defender för identitetens fullständiga funktioner.

Visa och konfigurera sensorinställningar

När Defender for Identity-sensorn har installerats gör du följande för att visa och konfigurera inställningar för Defender for Identity-sensorn:

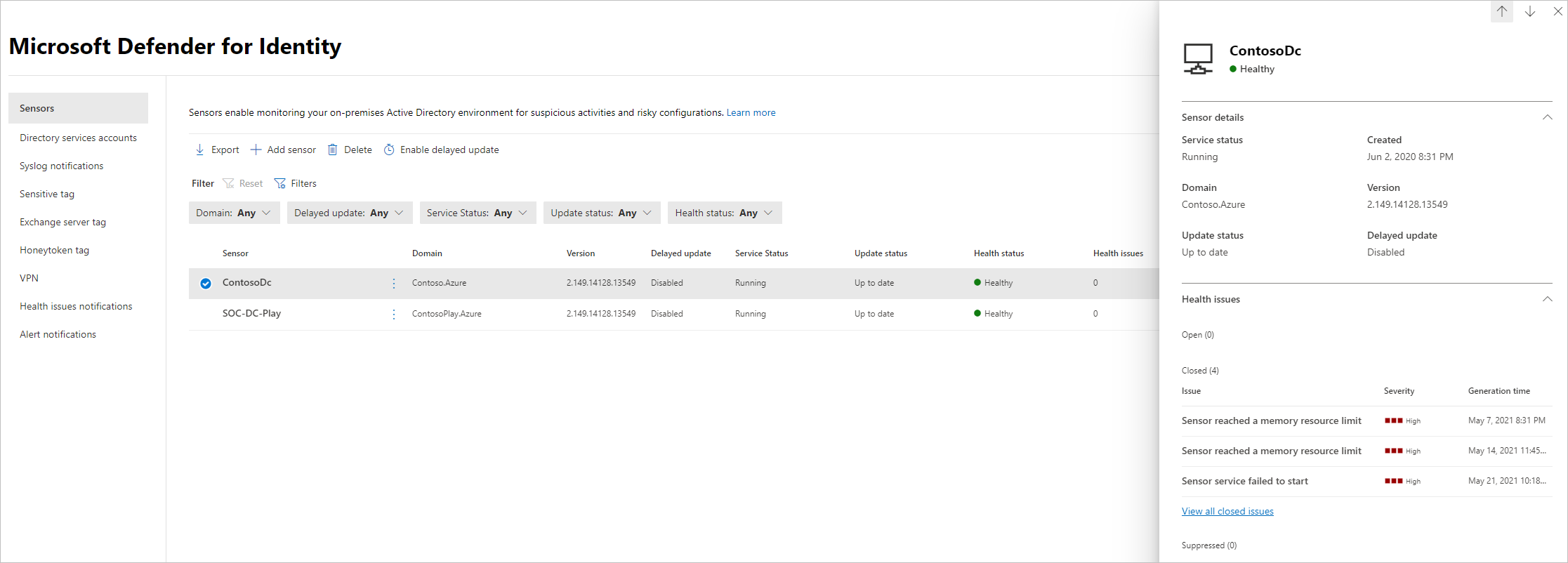

I Microsoft Defender XDR går du till Inställningar>Identitetssensorer.> Till exempel:

På sidan Sensorer visas alla dina Defender for Identity-sensorer med följande information per sensor:

- Sensorstatus

- Status för sensorhälsa

- Antalet hälsoproblem

- När sensorn skapades

Mer information finns i Sensorinformation.

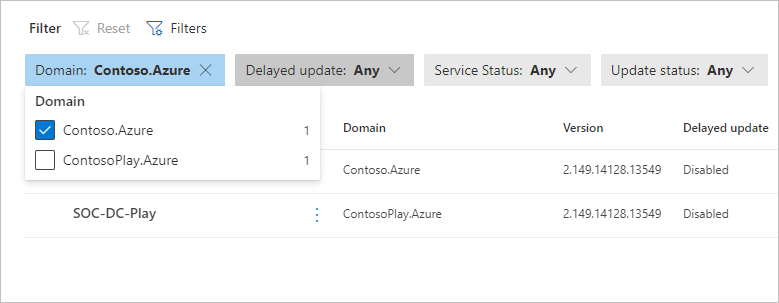

Välj Filter för att välja de filter som du vill ska visas. Till exempel:

Använd de filter som visas för att avgöra vilka sensorer som ska visas. Till exempel:

Välj en sensor för att visa ett informationsfönster med mer information om sensorn och dess hälsostatus. Till exempel:

Rulla nedåt och välj Hantera sensor för att visa ett fönster där du kan konfigurera sensorinformation. Till exempel:

Konfigurera följande sensorinformation:

Name beskrivning Beskrivning Valfritt. Ange en beskrivning för Defender for Identity-sensorn. Domänkontrollanter (FQDN) Krävs för fristående Defender for Identity-sensorer och sensorer som är installerade på AD FS/AD CS-servrar och kan inte ändras för Defender for Identity-sensorn.

Ange det fullständiga fullständiga domännamnet för domänkontrollanten och välj plustecknet för att lägga till det i listan. Till exempel DC1.domain1.test.local.

För alla servrar som du definierar i listan Domänkontrollanter :

– Alla domänkontrollanter vars trafik övervakas via portspegling av den fristående Defender for Identity-sensorn måste anges i listan Domänkontrollanter . Om en domänkontrollant inte visas i listan Domänkontrollanter kanske identifieringen av misstänkta aktiviteter inte fungerar som förväntat.

– Minst en domänkontrollant i listan ska vara en global katalog. Detta gör det möjligt för Defender for Identity att matcha dator- och användarobjekt i andra domäner i skogen.Avbilda nätverkskort Obligatoriskt.

– För Defender för identitetssensorer, alla nätverkskort som används för kommunikation med andra datorer i din organisation.

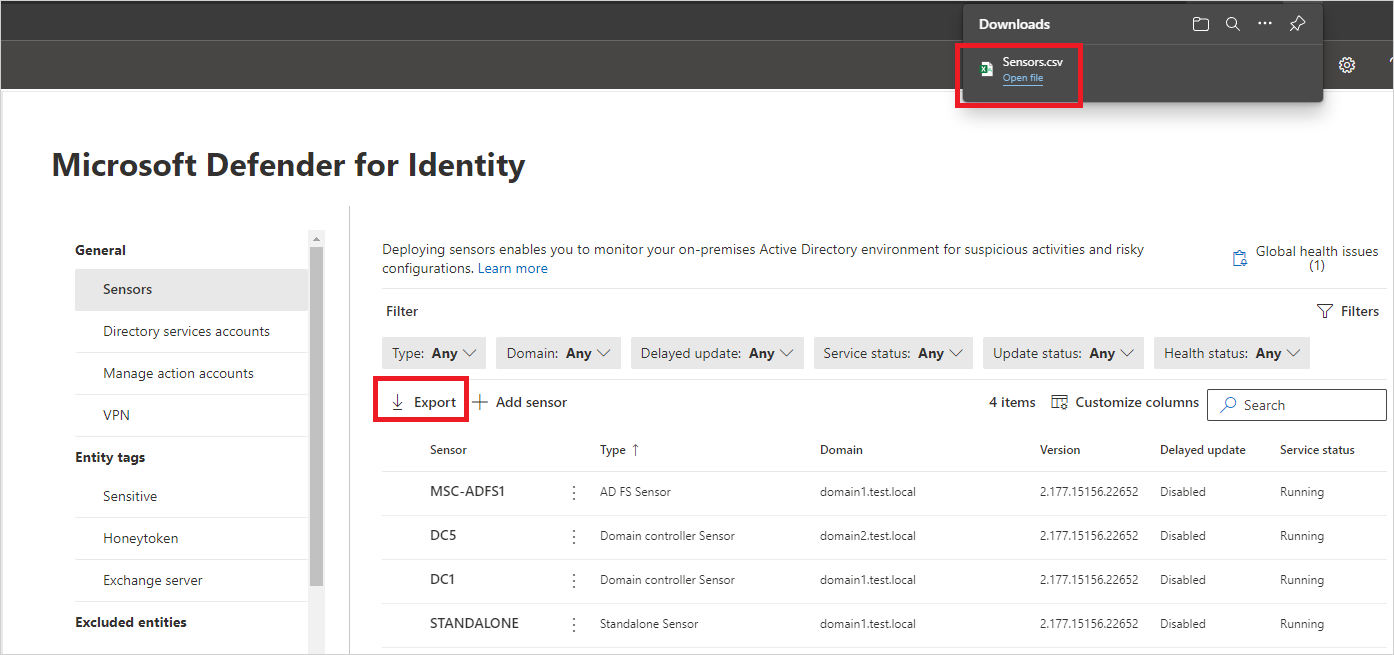

– För fristående Defender for Identity-sensor på en dedikerad server väljer du de nätverkskort som är konfigurerade som målspeglingsporten. Dessa nätverkskort tar emot den speglade domänkontrollanttrafiken.På sidan Sensorer väljer du Exportera för att exportera en lista över dina sensorer till en .csv fil. Till exempel:

Verifiera installationer

Använd följande procedurer för att verifiera installationen av Defender for Identity-sensorn.

Kommentar

Om du installerar på en AD FS- eller AD CS-server använder du en annan uppsättning valideringar. Mer information finns i Verifiera lyckad distribution på AD FS/AD CS-servrar.

Verifiera lyckad distribution

Så här verifierar du att Defender for Identity-sensorn har distribuerats:

Kontrollera att Azure Advanced Threat Protection-sensortjänsten körs på sensordatorn. När du har sparat inställningarna för Defender for Identity-sensorn kan det ta några sekunder innan tjänsten startas.

Om tjänsten inte startar granskar du filen Microsoft.Tri.sensor-Errors.log , som finns som standard på

%programfiles%\Azure Advanced Threat Protection sensor\<sensor version>\Logs, där<sensor version>är den version som du distribuerade.

Verifiera funktionen för säkerhetsaviseringar

I det här avsnittet beskrivs hur du kan kontrollera att säkerhetsaviseringar utlöses som förväntat.

När du använder exemplen i följande steg måste du ersätta contosodc.contoso.azure och contoso.azure med FQDN för din Defender för identitetssensor respektive domännamn.

Öppna en kommandotolk på en medlemsansluten enhet och ange

nslookupAnge

serveroch FQDN eller IP-adressen för domänkontrollanten där Defender for Identity-sensorn är installerad. Till exempel:server contosodc.contoso.azureAnge

ls -d contoso.azureUpprepa de föregående två stegen för varje sensor som du vill testa.

Öppna enhetens informationssida för den dator som du körde anslutningstestet från, till exempel från sidan Enheter , genom att söka efter enhetsnamn eller någon annanstans i Defender-portalen.

På fliken enhetsinformation väljer du fliken Tidslinje för att visa följande aktivitet:

- Händelser: DNS-frågor som utförs till ett angivet domännamn

- Åtgärdstyp MdiDnsQuery

Om domänkontrollanten eller AD FS/AD CS som du testar är den första sensorn som du har distribuerat väntar du minst 15 minuter innan du verifierar någon logisk aktivitet för domänkontrollanten, så att databasserverdelen kan slutföra de första mikrotjänstdistributionerna.

Verifiera den senaste tillgängliga sensorversionen

Defender for Identity-versionen uppdateras ofta. Sök efter den senaste versionen på sidan Identiteter för Microsoft Defender XDR-inställningar >>Om.

Relaterat innehåll

Nu när du har konfigurerat de första konfigurationsstegen kan du konfigurera fler inställningar. Gå till någon av sidorna nedan för mer information:

- Ange entitetstaggar: känslig, honeytoken och Exchange-server

- Konfigurera identifieringsundantag

- Konfigurera aviseringar: hälsoproblem, aviseringar och Syslog