Felsöka Microsoft Defender za identitet kända problem

I den här artikeln beskrivs hur du felsöker kända problem i Microsoft Defender za identitet.

Det går inte att starta sensortjänsten

Poster i sensorloggen:

Warn DirectoryServicesClient CreateLdapConnectionAsync failed to retrieve group managed service account password. [DomainControllerDnsName=DC1.CONTOSO.LOCAL Domain=contoso.local UserName=mdiSvc01]

Orsak 1

Domänkontrollanten har inte fått behörighet att komma åt lösenordet för gMSA-kontot.

Lösning 1:

Kontrollera att domänkontrollanten har fått behörighet att komma åt lösenordet. Du bör ha en säkerhetsgrupp i Active Directory som innehåller domänkontrollanterna, Entra Connect, AD FS/AD CS-servrar och fristående sensorer som datorkonton ingår. Om detta inte finns rekommenderar vi att du skapar ett.

Du kan använda följande kommando för att kontrollera om ett datorkonto eller en säkerhetsgrupp har lagts till i parametern. Ersätt mdiSvc01 med namnet du skapade.

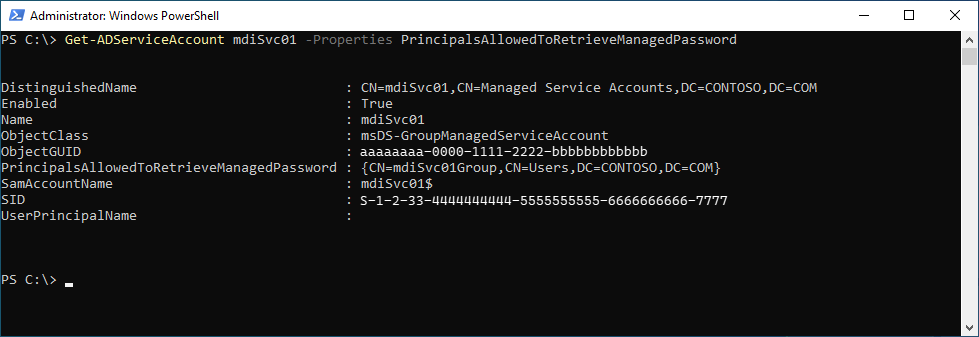

Get-ADServiceAccount mdiSvc01 -Properties PrincipalsAllowedToRetrieveManagedPassword

Resultatet borde se ut så här:

I det här exemplet kan vi se att en grupp med namnet mdiSvc01Group har lagts till. Om domänkontrollanten eller säkerhetsgruppen inte har lagts till kan du använda följande kommandon för att lägga till den. Ersätt mdiSvc01 med namnet på gMSA och ersätt DC1 med namnet på domänkontrollanten eller mdiSvc01Group med namnet på säkerhetsgruppen.

# To set the specific domain controller only:

$specificDC = Get-ADComputer -Identity DC1

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $specificDC

# To set a security group that contains the relevant computer accounts:

$group = Get-ADGroup -Identity mdiSvc01Group

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $group

Om domänkontrollanten eller säkerhetsgruppen redan har lagts till, men du fortfarande ser felet, kan du prova följande steg:

- Starta om servern för att synkronisera de senaste ändringarna

- Rensa Kerberos-biljetten och tvinga servern att begära en ny Kerberos-biljett. Kör följande kommando från en kommandotolk för administratör

klist -li 0x3e7 purge

Orsak 2

På grund av ett känt scenario som rör säker tidssådd kan gMSA-attributet PasswordLastSet anges till ett framtida datum, vilket gör att sensorn inte kan starta.

Följande kommando kan användas för att bekräfta om gMSA-kontot infaller i scenariot, när värdena PasswordLastSet och LastLogonDate visar ett framtida datum:

Get-ADServiceAccount mdiSvc01 -Properties PasswordLastSet, LastLogonDate

Lösning 2:

Som en tillfällig lösning kan en ny gMSA skapas som har rätt datum för attributet. Det är lämpligt att öppna en supportbegäran med katalogtjänster för att identifiera rotorsaken och utforska alternativ för en omfattande lösning.

Kommunikationsfel vid sensorfel

Om du får följande sensorfel:

System.Net.Http.HttpRequestException:

An error occurred while sending the request. ---> System.Net.WebException:

Unable to connect to the remote server --->

System.Net.Sockets.SocketException: A connection attempt failed because the

connected party did not properly respond after a period of time, or established

connection failed because connected host has failed to respond...

Lösning:

Kontrollera att kommunikationen inte är blockerad för localhost, TCP-port 444. Mer information om Microsoft Defender za identitet krav finns i portar.

Plats för distributionslogg

Defender for Identity-distributionsloggarna finns i temp-katalogen för den användare som installerade produkten. På standardinstallationsplatsen finns den på: C:\Users\Administrator\AppData\Local\Temp (eller en katalog ovanför %temp%). Mer information finns i Felsöka Defender för identitet med hjälp av loggar.

Proxyautentiseringsproblem visas som ett licensfel

Om du får följande fel under sensorinstallationen: Sensorn kunde inte registreras på grund av licensieringsproblem.

Posterna i distributionsloggen:

[1C60:1AA8][2018-03-24T23:59:13]i000: 2018-03-25 02:59:13.1237 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-24T23:59:56]i000: 2018-03-25 02:59:56.4856 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-25T00:27:56]i000: 2018-03-25 03:27:56.7399 Debug SensorBootstrapperApplication Engine.Quit [deploymentResultStatus=1602 isRestartRequired=False]]

[1C60:15B8][2018-03-25T00:27:56]i500: Shutting down, exit code: 0x642

Orsak:

I vissa fall när du kommunicerar via en proxy kan den under autentiseringen svara på Defender for Identity-sensorn med fel 401 eller 403 i stället för fel 407. Defender for Identity-sensorn tolkar fel 401 eller 403 som ett licensproblem och inte som ett proxyautentiseringsproblem.

Lösning:

Kontrollera att sensorn kan bläddra till *.atp.azure.com via den konfigurerade proxyn utan autentisering. Mer information finns i Konfigurera proxy för att aktivera kommunikation.

Proxyautentiseringsproblem visas som ett anslutningsfel

Om du får följande fel under sensorinstallationen: Sensorn kunde inte ansluta till tjänsten.

Orsak:

Problemet kan orsakas när de betrodda rotcertifikatutfärdarcertifikat som krävs av Defender för identitet saknas.

Lösning:

Kör följande PowerShell-cmdlet för att kontrollera att de certifikat som krävs är installerade.

I följande exempel använder du certifikatet "DigiCert Baltimore Root" för alla kunder. Använd dessutom certifikatet "DigiCert Global Root G2" för kommersiella kunder eller använd certifikatet "DigiCert Global Root CA" för US Government GCC High-kunder, enligt beskrivningen.

# Certificate for all customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "D4DE20D05E66FC53FE1A50882C78DB2852CAE474"} | fl

# Certificate for commercial customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "df3c24f9bfd666761b268073fe06d1cc8d4f82a4"} | fl

# Certificate for US Government GCC High customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "a8985d3a65e5e5c4b2d7d66d40c6dd2fb19c5436"} | fl

Utdata för certifikat för alla kunder:

Subject : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Issuer : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Thumbprint : D4DE20D05E66FC53FE1A50882C78DB2852CAE474

FriendlyName : DigiCert Baltimore Root

NotBefore : 5/12/2000 11:46:00 AM

NotAfter : 5/12/2025 4:59:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Utdata för certifikat för kommersiella kunders certifikat:

Subject : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : DF3C24F9BFD666761B268073FE06D1CC8D4F82A4

FriendlyName : DigiCert Global Root G2

NotBefore : 01/08/2013 15:00:00

NotAfter : 15/01/2038 14:00:00

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Utdata för certifikat för US Government GCC High-kunder:

Subject : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : A8985D3A65E5E5C4B2D7D66D40C6DD2FB19C5436

FriendlyName : DigiCert

NotBefore : 11/9/2006 4:00:00 PM

NotAfter : 11/9/2031 4:00:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Om du inte ser förväntade utdata använder du följande steg:

Ladda ned följande certifikat till Server Core-datorn. För alla kunder laddar du ned Baltimore CyberTrust-rotcertifikatet .

Dessutom:

- För kommersiella kunder laddar du ned DigiCert Global Root G2-certifikatet

- För amerikanska myndigheters GCC High-kunder laddar du ned DigiCert Global Root CA-certifikatet

Kör följande PowerShell-cmdlet för att installera certifikatet.

# For all customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\bc2025.crt" -CertStoreLocation Cert:\LocalMachine\Root # For commercial customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootG2.crt" -CertStoreLocation Cert:\LocalMachine\Root # For US Government GCC High customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootCA.crt" -CertStoreLocation Cert:\LocalMachine\Root

Tyst installationsfel vid försök att använda PowerShell

Om du under installationen av den tysta sensorn försöker använda PowerShell och får följande fel:

"Azure ATP sensor Setup.exe" "/quiet" NetFrameworkCommandLineArguments="/q" Acce ... Unexpected token '"/quiet"' in expression or statement."

Orsak:

Om du inte tar med det ./-prefix som krävs för att installera när du använder PowerShell uppstår det här felet.

Lösning:

Använd det fullständiga kommandot för att installera.

./"Azure ATP sensor Setup.exe" /quiet NetFrameworkCommandLineArguments="/q" AccessKey="<Access Key>"

Teamindelningsproblem för Defender för identitetssensorer

När du installerar Defender for Identity-sensorn på en dator som konfigurerats med ett nätverkskort och Winpcap-drivrutinen får du ett installationsfel. Om du vill installera Defender for Identity-sensorn på en dator som konfigurerats med NIC-teamindelning ska du ersätta Winpcap-drivrutinen med Npcap genom att följa anvisningarna här.

Gruppläge för flera processorer

För Windows-operativsystemen 2008R2 och 2012 stöds inte Defender för identitetssensorn i gruppläge för flera processorer.

Föreslagna möjliga lösningar:

Om hypertrådning är aktiverat inaktiverar du det. Detta kan minska antalet logiska kärnor tillräckligt för att undvika att behöva köras i gruppläge för flera processorer .

Om datorn har färre än 64 logiska kärnor och körs på en HP-värd kanske du kan ändra BIOS-inställningen för NUMA-gruppstorleksoptimering från standardinställningen Klustrad till Platt.

Problem med VMware-sensor för virtuella datorer

Om du har en Defender for Identity-sensor på virtuella VMware-datorer kan du få hälsoaviseringen Viss nätverkstrafik analyseras inte. Detta kan inträffa på grund av ett konfigurationsfel i VMware.

Så här löser du problemet:

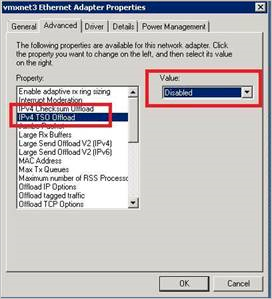

I gästoperativsystemet anger du följande till Inaktiverad i den virtuella datorns NIC-konfiguration: IPv4 TSO Offload.

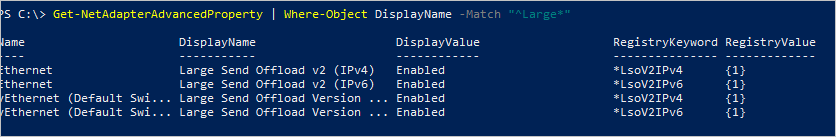

Använd följande kommando för att kontrollera om LSO (Large Send Offload) är aktiverat eller inaktiverat:

Get-NetAdapterAdvancedProperty | Where-Object DisplayName -Match "^Large*"

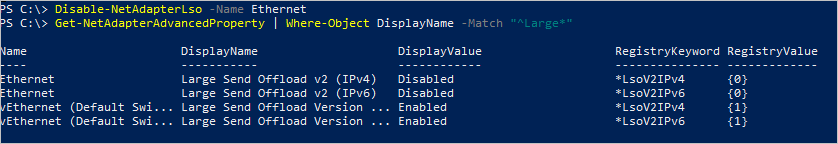

Om LSO är aktiverat använder du följande kommando för att inaktivera det:

Disable-NetAdapterLso -Name {name of adapter}

Kommentar

- Beroende på din konfiguration kan dessa åtgärder orsaka en kort förlust av nätverksanslutning.

- Du kan behöva starta om datorn för att ändringarna ska börja gälla.

- De här stegen kan variera beroende på din VMWare-version. I VMWare-dokumentationen finns information om hur du inaktiverar LSO/TSO för din VMWare-version.

Sensorn kunde inte hämta autentiseringsuppgifter för grupphanterat tjänstkonto (gMSA)

Om du får följande hälsoavisering: Användarautentiseringsuppgifterna för Katalogtjänster är felaktiga

Poster i sensorloggen:

2020-02-17 14:01:36.5315 Info ImpersonationManager CreateImpersonatorAsync started [UserName=account_name Domain=domain1.test.local IsGroupManagedServiceAccount=True]

2020-02-17 14:01:36.5750 Info ImpersonationManager CreateImpersonatorAsync finished [UserName=account_name Domain=domain1.test.local IsSuccess=False]

Loggposter för Sensor Updater:

2020-02-17 14:02:19.6258 Warn GroupManagedServiceAccountImpersonationHelper GetGroupManagedServiceAccountAccessTokenAsync failed GMSA password could not be retrieved [errorCode=AccessDenied AccountName=account_name DomainDnsName=domain1.test.local]

Sensorn kunde inte hämta lösenordet för gMSA-kontot.

Orsak 1

Domänkontrollanten har inte beviljats behörighet att hämta lösenordet för gMSA-kontot.

Lösning 1:

Kontrollera att datorn som kör sensorn har beviljats behörighet att hämta lösenordet för gMSA-kontot. Mer information finns i Bevilja behörigheter för att hämta gMSA-kontots lösenord.

Orsak 2

Sensortjänsten körs som LocalService och utför personifiering av katalogtjänstkontot.

Om principen för tilldelning av användarrättigheter Logga in som en tjänst har konfigurerats för den här domänkontrollanten misslyckas personifieringen såvida inte gMSA-kontot beviljas inloggning som en tjänstbehörighet .

Lösning 2:

Konfigurera Inloggning som en tjänst för gMSA-kontona när principen för tilldelning av användarrättigheter Logga in som en tjänst har konfigurerats på den berörda domänkontrollanten. Mer information finns i Kontrollera att gMSA-kontot har de rättigheter som krävs.

Orsak 3

Om domänkontrollantens Kerberos-biljett utfärdades innan domänkontrollanten lades till i säkerhetsgruppen med rätt behörigheter, kommer den här gruppen inte att ingå i Kerberos-biljetten. Det går därför inte att hämta lösenordet för gMSA-kontot.

Lösning 3:

Lös problemet genom att göra något av följande:

Starta om domänkontrollanten.

Rensa Kerberos-biljetten och tvinga domänkontrollanten att begära en ny Kerberos-biljett. Kör följande kommando från en kommandotolk för administratör på domänkontrollanten:

klist -li 0x3e7 purgeTilldela behörigheten att hämta gMSA:s lösenord till en grupp som domänkontrollanten redan är medlem i, till exempel gruppen Domänkontrollanter.

Åtkomst till registernyckeln "Global" nekas

Sensortjänsten startar inte och sensorloggen innehåller en post som liknar:

2021-01-19 03:45:00.0000 Error RegistryKey System.UnauthorizedAccessException: Access to the registry key 'Global' is denied.

Orsak:

Den gMSA som konfigurerats för den här domänkontrollanten eller AD FS/AD CS-servern har inte behörighet till prestandaräknarens registernycklar.

Lösning:

Lägg till gMSA i gruppen Användare av prestandaövervakare på servern.

Rapportnedladdningar får inte innehålla fler än 300 000 poster

Defender for Identity stöder inte rapportnedladdningar som innehåller mer än 300 000 poster per rapport. Rapporter återges som ofullständiga om fler än 300 000 poster ingår.

Orsak:

Det här är en teknisk begränsning.

Lösning:

Ingen känd lösning.

Sensorn kan inte räkna upp händelseloggar

Om du ser ett begränsat antal eller brist på aviseringar om säkerhetshändelser eller logiska aktiviteter i Defender för identitetskonsolen, men inga hälsoproblem utlöses.

Poster i sensorloggen:

Error EventLogException System.Diagnostics.Eventing.Reader.EventLogException: The handle is invalid at void System.Diagnostics.Eventing.Reader.EventLogException.Throw(int errorCode) at object System.Diagnostics.Eventing.Reader.NativeWrapper.EvtGetEventInfo(EventLogHandle handle, EvtEventPropertyId enumType) at string System.Diagnostics.Eventing.Reader.EventLogRecord.get_ContainerLog()

Orsak:

En lista över diskretionär åtkomstkontroll begränsar åtkomsten till de händelseloggar som krävs av det lokala tjänstkontot.

Lösning:

Se till att DACL (Discretionary Access Control List) innehåller följande post (detta är SID för AATPSensor-tjänsten).

(A;;0x1;;;S-1-5-80-818380073-2995186456-1411405591-3990468014-3617507088)

Kontrollera om DACL för säkerhetshändelseloggen har konfigurerats av ett grupprincipobjekt:

Policies > Administrative Templates > Windows Components > Event Log Service > Security > Configure log access

Lägg till posten ovan i den befintliga principen. Kör C:\Windows\System32\wevtutil.exe gl security efteråt för att kontrollera att posten har lagts till.

De lokala Defender for Identity-loggarna bör nu visa:

Info WindowsEventLogReader EnableEventLogWatchers EventLogWatcher enabled [name=Security]

ApplyInternal misslyckades tvåvägs-SSL-anslutning till tjänstfel

Om du får följande fel under sensorinstallationen: ApplyInternal misslyckades tvåvägs SSL-anslutning till tjänsten och sensorloggen innehåller en post som liknar:

2021-01-19 03:45:00.0000 Error CommunicationWebClient+\<SendWithRetryAsync\>d__9`1 ApplyInternal misslyckades tvåvägs SSL-anslutning till tjänsten.

Problemet kan orsakas av en proxy med SSL-inspektion aktiverad.

[_workspaceApplicationSensorApiEndpoint=Ospecificerat/contoso.atp.azure.com:443 Tumavtryck=7C039DA47E81E51F3DA3DF3DA7B5E1899B5B4AD0]'

Orsak:

Problemet kan orsakas när registervärdena SystemDefaultTlsVersions eller SchUseStrongCrypto inte anges till standardvärdet 1.

Lösning:

Kontrollera att registervärdena SystemDefaultTlsVersions och SchUseStrongCrypto är inställda på 1:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

Problem med att installera sensorn på Windows Server 2019 med KB5009557 installerat eller på en server med härdade EventLog-behörigheter

Installationen av sensorn kan misslyckas med felmeddelandet:

System.UnauthorizedAccessException: Attempted to perform an unauthorized operation.

Lösning:

Det finns två möjliga lösningar på det här problemet:

Installera sensorn med PSExec:

psexec -s -i "C:\MDI\Azure ATP Sensor Setup.exe"Installera sensorn med en schemalagd aktivitet som konfigurerats för att köras som LocalSystem. Kommandoradssyntaxen som ska användas nämns i tyst installation av Defender för identitetssensor.

Sensorinstallationen misslyckas på grund av certifikathanteringsklienten

Om sensorinstallationen misslyckas och filen Microsoft.Tri.Sensor.Deployment.Deployer.log innehåller en post som liknar:

2022-07-15 03:45:00.0000 Error IX509CertificateRequestCertificate2 Deployer failed [arguments=128Ve980dtms0035h6u3Bg==] System.Runtime.InteropServices.COMException (0x80090008): CertEnroll::CX509CertificateRequestCertificate::Encode: Invalid algorithm specified. 0x80090008 (-2146893816 NTE_BAD_ALGID)

Orsak:

Problemet kan orsakas när en certifikathanteringsklient, till exempel Entrust Entelligence Security Provider (EESP) hindrar sensorinstallationen från att skapa ett självsignerat certifikat på datorn.

Lösning:

Avinstallera certifikathanteringsklienten, installera Defender for Identity-sensorn och installera sedan om certifikathanteringsklienten.

Kommentar

Det självsignerade certifikatet förnyas vartannat år och processen för automatisk förnyelse kan misslyckas om certifikathanteringsklienten förhindrar att det självsignerade certifikatet skapas. Detta gör att sensorn slutar kommunicera med serverdelen, vilket kräver en sensorominstallation med hjälp av den lösning som nämns ovan.

Sensorinstallationen misslyckas på grund av problem med nätverksanslutningen

Om sensorinstallationen misslyckas med felkoden 0x80070643 och installationsloggfilen innehåller en post som liknar:

[22B8:27F0][2016-06-09T17:21:03]e000: Error 0x80070643: Failed to install MSI package.

Orsak:

Problemet kan orsakas när installationsprocessen inte kan komma åt Defender for Identity-molntjänsterna för sensorregistreringen.

Lösning:

Kontrollera att sensorn kan bläddra till *.atp.azure.com direkt eller via den konfigurerade proxyn. Om det behövs anger du inställningarna för proxyservern för installationen med hjälp av kommandoraden:

"Azure ATP sensor Setup.exe" [ProxyUrl="http://proxy.internal.com"] [ProxyUserName="domain\proxyuser"] [ProxyUserPassword="ProxyPassword"]

Mer information finns i Kör en tyst installation med en proxykonfiguration och Installera Microsoft Defender za identitet-sensorn.

Viktigt!

Microsoft rekommenderar att du använder det säkraste tillgängliga autentiseringsflödet. Det autentiseringsflöde som beskrivs i den här proceduren kräver mycket stort förtroende för programmet och medför risker som inte finns i andra flöden. Du bör bara använda det här flödet när andra säkrare flöden, till exempel hanterade identiteter, inte är livskraftiga.

Sensortjänsten kunde inte köras och förblir i starttillstånd

Följande fel visas i systemloggen i Loggboken:

- Open-proceduren för tjänsten ". NETFramework i DLL:n "C:\Windows\system32\mscoree.dll" misslyckades med felkoden Åtkomst nekas. Prestandadata för den här tjänsten är inte tillgängliga.

- Öppna-proceduren för tjänsten "Lsa" i DLL:C:\Windows\System32\Secur32.dll misslyckades med felkoden Åtkomst nekas. Prestandadata för den här tjänsten är inte tillgängliga.

- Open-proceduren för tjänsten "WmiApRpl" i DLL :n "C:\Windows\system32\wbem\wmiaprpl.dll" misslyckades med felkoden "Enheten är inte klar". Prestandadata för den här tjänsten är inte tillgängliga.

Microsoft.TriSensorError.log innehåller ett fel som liknar följande:

Microsoft.Tri.Sensor.DirectoryServicesClient.TryCreateLdapConnectionAsync(DomainControllerConnectionData domainControllerConnectionData, bool isGlobalCatalog, bool isTraversing) 2021-07-13 14:56:20.2976 Error DirectoryServicesClient Microsoft.Tri.Infrastructure.ExtendedException: Failed to communicate with configured domain controllers at new Microsoft.Tri.Sensor.DirectoryServicesClient(IConfigurationManager

Orsak:

NT Service\Alla tjänster har inte rätt att logga in som en tjänst.

Lösning:

Lägg till domänkontrollantprincip med inloggningen som en tjänst. Mer information finns i Kontrollera att gMSA-kontot har de rättigheter som krävs.

Din arbetsyta skapades inte eftersom det redan finns en säkerhetsgrupp med samma namn i Microsoft Entra-ID

Orsak:

Problemet kan uppstå när en Defender for Identity-arbetsytelicens upphör att gälla och tas bort när kvarhållningsperioden har avslutats, men Microsoft Entra-grupperna togs inte bort.

Lösning:

- Gå till Azure-portalen –>Microsoft Entra ID ->Groups

- Byt namn på följande tre grupper (där workspaceName är namnet på din arbetsyta) genom att lägga till suffixet " - old" i dem:

- "Azure ATP workspaceName Administrators" –> "Azure ATP workspaceName Administrators – old"

- "Azure ATP workspaceName Viewers" –> "Azure ATP workspaceName Viewers – old"

- "Azure ATP workspaceName Users" –> "Azure ATP workspaceName Users – old"

- Sedan kan du gå tillbaka i Microsoft Defender-portalen till avsnittet Inställningar ->Identiteter för att skapa den nya arbetsytan för Defender för identitet.