Förstå säkerhetsaviseringar

Säkerhetsaviseringar för Microsoft Defender för identitet förklarar tydligt språk och grafik, vilka misstänkta aktiviteter som har identifierats i nätverket och vilka aktörer och datorer som är inblandade i hoten. Aviseringar graderas för allvarlighetsgrad, färgkodade för att göra dem enkla att filtrera visuellt och ordnade efter hotfas. Varje avisering är utformad för att hjälpa dig att snabbt förstå exakt vad som händer i nätverket. Listor över aviseringsbevis innehåller direkta länkar till berörda användare och datorer för att göra dina undersökningar enkla och direkta.

I den här artikeln får du lära dig strukturen för Säkerhetsaviseringar för Defender för identiteter och hur du använder dem.

- Säkerhetsaviseringsstruktur

- Klassificeringar av säkerhetsaviseringar

- Kategorier för säkerhetsaviseringar

- Avancerad säkerhetsaviseringsundersökning

- Relaterade entiteter

- Defender för identitet och NNR (nätverksnamnmatchning)

Säkerhetsaviseringsstruktur

Varje Defender för identitetssäkerhetsavisering innehåller en aviseringsartikel. Det här är kedjan med händelser som är relaterade till den här aviseringen i kronologisk ordning och annan viktig information som rör aviseringen.

På aviseringssidan kan du:

Hantera avisering – ändra aviseringens status, tilldelning och klassificering. Du kan också lägga till en kommentar här.

Exportera – ladda ned en detaljerad Excel-rapport för analys

Länka avisering till en annan incident – länka en avisering till en ny befintlig incident

Mer information om aviseringar finns i Undersöka aviseringar i Microsoft Defender XDR.

Klassificeringar av säkerhetsaviseringar

Efter en korrekt undersökning kan alla Säkerhetsaviseringar för Defender för identitet klassificeras som någon av följande aktivitetstyper:

Sann positiv (TP): En skadlig åtgärd som identifierats av Defender för identitet.

Godartad sann positiv (B-TP): En åtgärd som identifieras av Defender för identitet som är verklig, men inte skadlig, till exempel ett intrångstest eller känd aktivitet som genereras av ett godkänt program.

Falskt positivt (FP): Ett falskt larm, vilket innebär att aktiviteten inte inträffade.

Är säkerhetsaviseringen en TP, B-TP eller FP

För varje avisering ställer du följande frågor för att fastställa aviseringsklassificeringen och bestämmer vad du ska göra härnäst:

- Hur vanligt är den här specifika säkerhetsaviseringen i din miljö?

- Utlöstes aviseringen av samma typer av datorer eller användare? Till exempel servrar med samma roll eller användare från samma grupp/avdelning? Om datorerna eller användarna liknar dem kan du välja att undanta dem för att undvika ytterligare framtida FP-aviseringar.

Kommentar

En ökning av aviseringar av exakt samma typ minskar vanligtvis aviseringens misstänkta/prioritetsnivå. För upprepade aviseringar kontrollerar du konfigurationer och använder säkerhetsaviseringsinformation och definitioner för att förstå exakt vad som händer som utlöser upprepningarna.

Kategorier för säkerhetsaviseringar

Säkerhetsaviseringar för Defender for Identity är indelade i följande kategorier eller faser, som faserna som visas i en typisk cyberattack-kill-kedja. Läs mer om varje fas och aviseringar som är utformade för att identifiera varje attack med hjälp av följande länkar:

- Rekognoseringsaviseringar

- Aviseringar om komprometterade autentiseringsuppgifter

- Aviseringar om lateral förflyttning

- Aviseringar om domändominans

- Exfiltreringsaviseringar

Avancerad undersökning av säkerhetsaviseringar

Om du vill få mer information om en säkerhetsavisering väljer du Exportera på en aviseringsinformationssida för att ladda ned den detaljerade Excel-aviseringsrapporten.

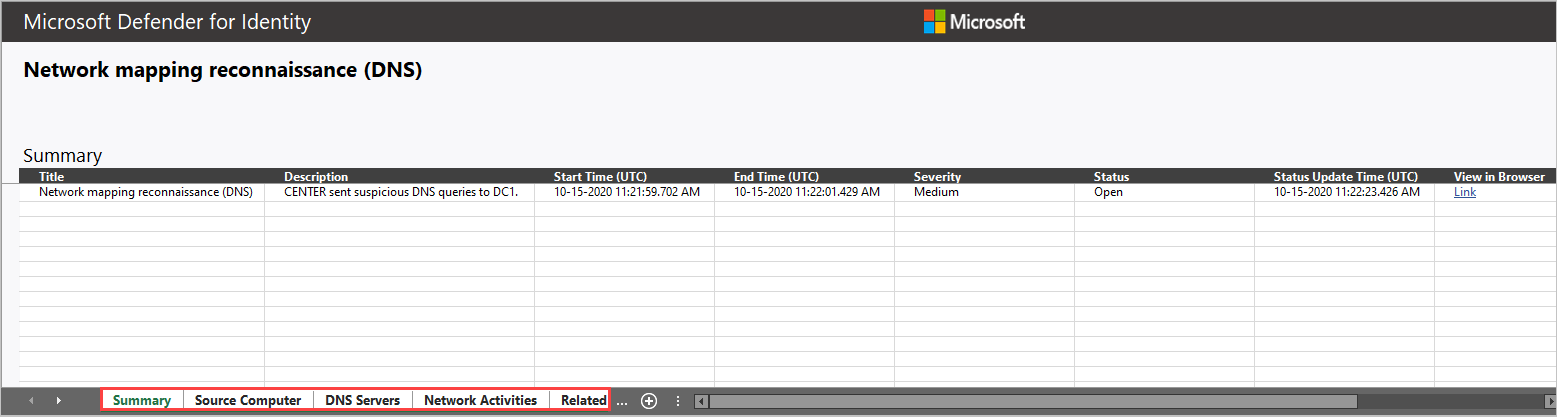

Den nedladdade filen innehåller sammanfattningsinformation om aviseringen på den första fliken, inklusive:

- Title

- Description

- Starttid (UTC)

- Sluttid (UTC)

- Allvarlighetsgrad – låg/medel/hög

- Status – Öppen/stängd

- Statusuppdateringstid (UTC)

- Visa i webbläsare

Alla berörda entiteter, inklusive konton, datorer och resurser, listas, avgränsade med deras roll. Information finns för källan, målet eller den angripna entiteten, beroende på aviseringen.

De flesta flikarna innehåller följande data per entitet:

Name

Details

Typ

SamName

Källdator

Källanvändare (om tillgängligt)

Domänkontrollanter

Åtkomstresurs: Tid, Dator, Namn, Information, Typ, Tjänst.

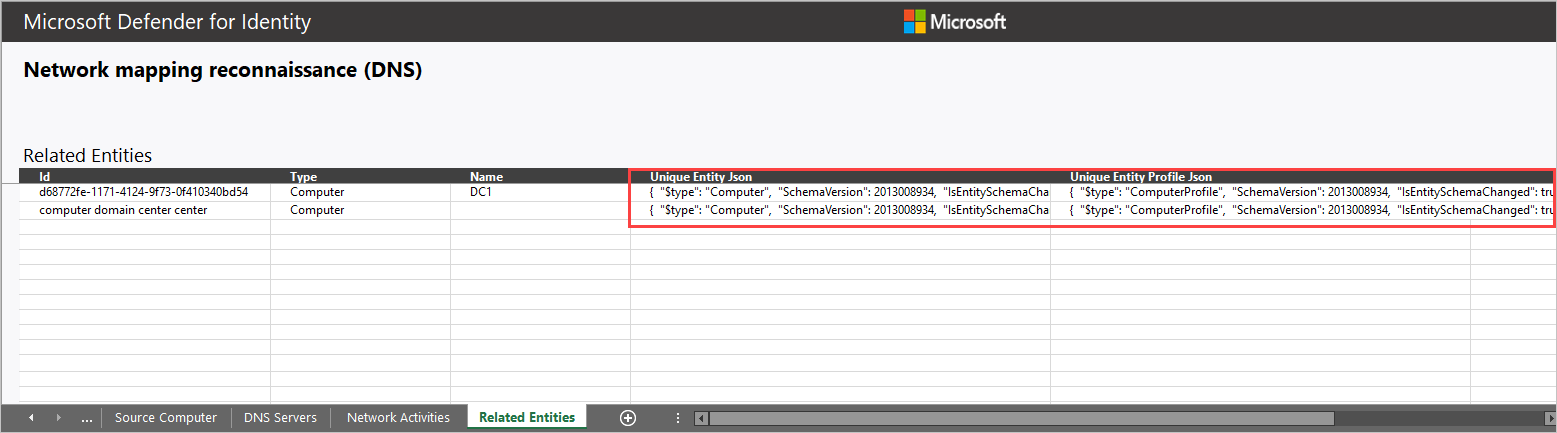

Relaterade entiteter: ID, Typ, Namn, Unik entitet Json, Unik entitetsprofil Json

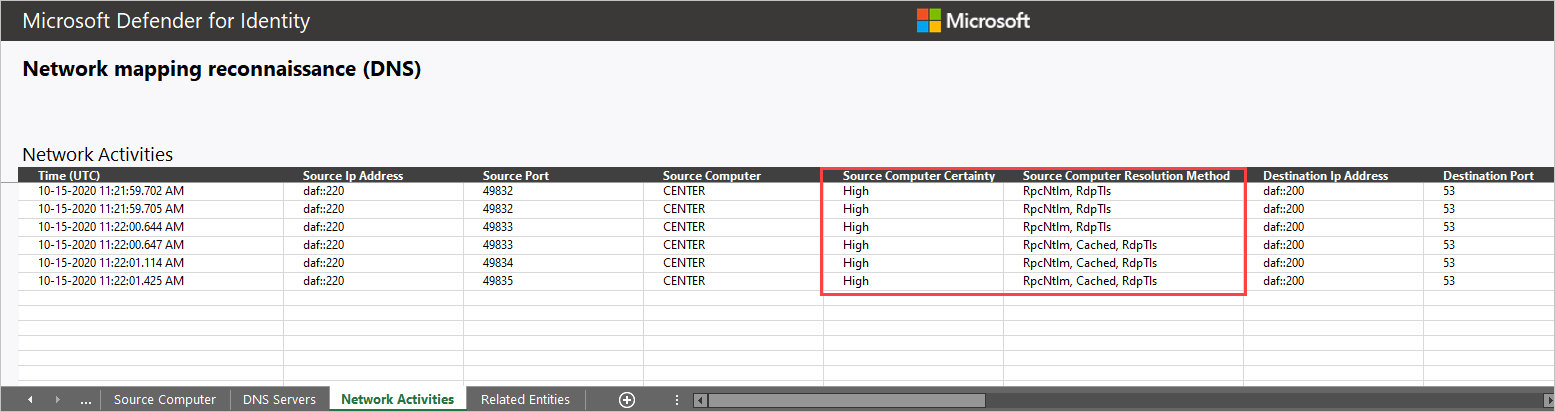

Alla råaktiviteter som fångas av Defender för identitetssensorer relaterade till aviseringen (nätverks- eller händelseaktiviteter) inklusive:

- Nätverksaktiviteter

- Händelseaktiviteter

Vissa aviseringar har extra flikar, till exempel information om:

- Attackerade konton när den misstänkta attacken använde Brute Force.

- DNS-servrar (Domain Name System) när det misstänkta anfallet involverade rekognosering av nätverksmappning (DNS).

Till exempel:

Relaterade entiteter

I varje avisering innehåller den sista fliken relaterade entiteter. Relaterade entiteter är alla entiteter som är inblandade i en misstänkt aktivitet, utan separation av den "roll" som de spelade i aviseringen. Varje entitet har två Json-filer, unik entitets-Json och unik entitetsprofil Json. Använd dessa två Json-filer för att lära dig mer om entiteten och för att hjälpa dig att undersöka aviseringen.

Unik entitets-Json-fil

Innehåller data som Defender for Identity har lärt sig från Active Directory om kontot. Detta omfattar alla attribut som Distinguished Name, SID, LockoutTime och PasswordExpiryTime. För användarkonton innehåller data som Avdelning, E-post och Telefon Number. För datorkonton innehåller data som OperatingSystem, IsDomainController och DnsName.

Unik Json-fil för entitetsprofil

Innehåller alla data som Defender for Identity har profilerat på entiteten. Defender for Identity använder de nätverks- och händelseaktiviteter som samlas in för att lära sig mer om miljöns användare och datorer. Relevant information om Defender for Identity-profiler per entitet. Den här informationen bidrar till Defender for Identitys funktioner för hotidentifiering.

Hur kan jag använda Defender for Identity-information i en undersökning?

Undersökningar kan vara så detaljerade som behövs. Här följer några idéer om olika sätt att undersöka med hjälp av de data som tillhandahålls av Defender for Identity.

- Kontrollera om alla relaterade användare tillhör samma grupp eller avdelning.

- Delar relaterade användare resurser, program eller datorer?

- Är ett konto aktivt trots att dess PasswordExpiryTime redan har skickats?

Defender för identitet och NNR (nätverksnamnmatchning)

Defender för identitetsidentifieringsfunktioner förlitar sig på aktiv NNR (Network Name Resolution) för att matcha IP-adresser till datorer i din organisation. Med hjälp av NNR kan Defender för identitet korrelera mellan råa aktiviteter (som innehåller IP-adresser) och de relevanta datorer som ingår i varje aktivitet. Baserat på de råa aktiviteterna genererar Defender for Identity-profiler entiteter, inklusive datorer, aviseringar.

NNR-data är avgörande för att identifiera följande aviseringar:

- Misstänkt identitetsstöld (pass-the-ticket)

- Misstänkt DCSync-attack (replikering av katalogtjänster)

- Rekognosering av nätverksmappning (DNS)

Använd NNR-informationen på fliken Nätverksaktiviteter i aviseringsnedladdningsrapporten för att avgöra om en avisering är en FP. I fall av en FP-avisering är det vanligt att NNR-säkerhetsresultatet ges med låg konfidens.

Ladda ned rapportdata visas i två kolumner:

Käll-/måldator

- Säkerhet – låg upplösningssäkerhet kan tyda på felaktig namnmatchning.

Käll-/måldator

- Lösningsmetod – tillhandahåller de NNR-metoder som används för att matcha IP-adressen till datorn i organisationen.

Mer information om hur du arbetar med Säkerhetsaviseringar för Defender för identitet finns i Arbeta med säkerhetsaviseringar.