Automatisk attackstörning i Microsoft Defender XDR

Gäller för:

- Microsoft Defender XDR

Microsoft Defender XDR korrelerar miljontals enskilda signaler för att identifiera aktiva utpressningstrojankampanjer eller andra sofistikerade attacker i miljön med hög konfidens. Medan en attack pågår stör Defender XDR attacken genom att automatiskt innehålla komprometterade tillgångar som angriparen använder genom automatiska angreppsavbrott.

Automatiska angreppsstörningar begränsar lateral förflyttning tidigt och minskar den totala effekten av en attack, från tillhörande kostnader till förlust av produktivitet. Samtidigt har säkerhetsteamen fullständig kontroll över att undersöka, åtgärda och föra tillbaka tillgångar online.

Den här artikeln innehåller en översikt över automatiserade angreppsavbrott och innehåller länkar till nästa steg och andra resurser.

Så här fungerar automatiska angreppsstörningar

Automatiska angreppsstörningar är utformade för att begränsa pågående attacker, begränsa påverkan på en organisations tillgångar och ge säkerhetsteam mer tid för att åtgärda attacken fullt ut. Attackavbrott använder hela bredden av våra XDR-signaler (extended detection and response) och tar hänsyn till hela attacken för att agera på incidentnivå. Den här funktionen skiljer sig från kända skyddsmetoder som förebyggande och blockering baserat på en enda indikator på kompromisser.

Många plattformar för XDR och säkerhetsorkestrering, automatisering och svar (SOAR) gör att du kan skapa automatiska svarsåtgärder, men automatiska angreppsstörningar är inbyggda och använder insikter från Microsofts säkerhetsforskare och avancerade AI-modeller för att motverka komplexiteten i avancerade attacker. Automatiska angreppsstörningar tar hänsyn till hela kontexten av signaler från olika källor för att fastställa komprometterade tillgångar.

Automatisk attackstörning fungerar i tre viktiga steg:

- Den använder Defender XDR förmåga att korrelera signaler från många olika källor till en enda incident med hög konfidens genom insikter från slutpunkter, identiteter, e-post- och samarbetsverktyg och SaaS-appar.

- Den identifierar tillgångar som kontrolleras av angriparen och används för att sprida attacken.

- Den vidtar automatiskt svarsåtgärder i relevanta Microsoft Defender produkter för att begränsa attacken i realtid genom att isolera berörda tillgångar.

Den här spelförändrande funktionen begränsar en hotaktörs framsteg tidigt och minskar dramatiskt den totala effekten av en attack, från tillhörande kostnader till förlust av produktivitet.

Upprätta hög konfidens när du vidtar automatiska åtgärder

Vi förstår att automatiska åtgärder ibland kommer med tvekan från säkerhetsteam, med tanke på den potentiella inverkan det kan ha på en organisation. Därför är funktionerna för automatiska angrepp i Defender XDR utformade för att förlita sig på hög återgivningssignaler. Den använder också Defender XDR incidentkorrelation med miljontals Defender-produktsignaler via e-post, identitet, program, dokument, enheter, nätverk och filer. Insikter från den kontinuerliga undersökningen av tusentals incidenter av Microsofts säkerhetsforskningsteam säkerställer att automatiska angreppsstörningar upprätthåller ett högt signal-till-brus-förhållande (SNR).

Undersökningar är en viktig del i övervakningen av våra signaler och angreppshotlandskapet för att säkerställa ett högkvalitativt och korrekt skydd.

Tips

Den här artikeln beskriver hur attackstörningar fungerar. Information om hur du konfigurerar dessa funktioner finns i Konfigurera funktioner för angreppsstörningar i Microsoft Defender XDR.

Automatiserade svarsåtgärder

Automatiska angreppsstörningar använder Microsoft-baserade XDR-svarsåtgärder. Exempel på dessa åtgärder är:

Enheten innehåller – baserat på Microsoft Defender för Endpoint kapacitet är den här åtgärden en automatisk inneslutning av en misstänkt enhet för att blockera inkommande/utgående kommunikation med den nämnda enheten.

Inaktivera användare – baserat på Microsoft Defender for Identity funktioner är den här åtgärden en automatisk avstängning av ett komprometterat konto för att förhindra ytterligare skador som lateral förflyttning, användning av skadlig postlåda eller körning av skadlig kod. Åtgärden Inaktivera användare fungerar på olika sätt beroende på hur användaren finns i din miljö.

- När användarkontot finns i Active Directory: Defender for Identity utlöser åtgärden Inaktivera användare på domänkontrollanter som kör Defender för identitetsagenten.

- När användarkontot finns i Active Directory och synkroniseras på Microsoft Entra ID: Defender for Identity utlöser åtgärden inaktivera användare via registrerade domänkontrollanter. Attackstörningar inaktiverar även användarkontot för det synkroniserade Kontot för Entra-ID.

- När användarkontot endast finns i Entra-ID (molnbaserat konto): attackstörningar inaktiverar användarkontot på det synkroniserade Kontot för Entra-ID.

Obs!

Inaktivering av användarkontot i Microsoft Entra ID är inte beroende av distributionen av Microsoft Defender for Identity.

- Innehåller användare – baserat på Microsoft Defender för Endpoint funktioner innehåller den här svarsåtgärden automatiskt misstänkta identiteter tillfälligt för att blockera eventuell lateral förflyttning och fjärrkryptering relaterad till inkommande kommunikation med Defender för Endpoints registrerade enheter.

Mer information finns i Reparationsåtgärder i Microsoft Defender XDR.

Automatiserade svarsåtgärder för SAP med Microsoft Sentinel

Om du använder den enhetliga säkerhetsåtgärdsplattformen och har distribuerat Microsoft Sentinel lösning för SAP-program kan du även distribuera automatiska angreppsavbrott för SAP.

Du kan till exempel distribuera attackavbrott för ATT SAP ska innehålla komprometterade tillgångar genom att låsa misstänkta SAP-användare i händelse av en ekonomisk processmanipuleringsattack.

När risken har minimerats kan Microsoft Defender administratörer manuellt låsa upp de användare som har låsts automatiskt av attackstörningssvaret. Möjligheten att manuellt låsa upp användare är tillgänglig från Microsoft Defender åtgärdscenter och endast för användare som har låsts av attackstörningar.

Om du vill använda attackavbrott för SAP distribuerar du en ny dataanslutningsagent eller kontrollerar att din agent använder version 90847355 eller högre och sedan tilldelar och tillämpar de Nödvändiga Azure- och SAP-rollerna. Mer information finns i:

- Distribuera och konfigurera containern som är värd för SAP-dataanslutningsagenten

- Uppdatera Microsoft Sentinel SAP-dataanslutningsagenten, särskilt Uppdatera systemet för automatisk attackavbrott.

När du konfigurerar angreppsavbrott i Azure Portal och ditt SAP-system visas endast automatiska angreppsstörningar i den enhetliga säkerhetsåtgärdsplattformen i Microsoft Defender-portalen.

Identifiera när ett angreppsstörningar inträffar i din miljö

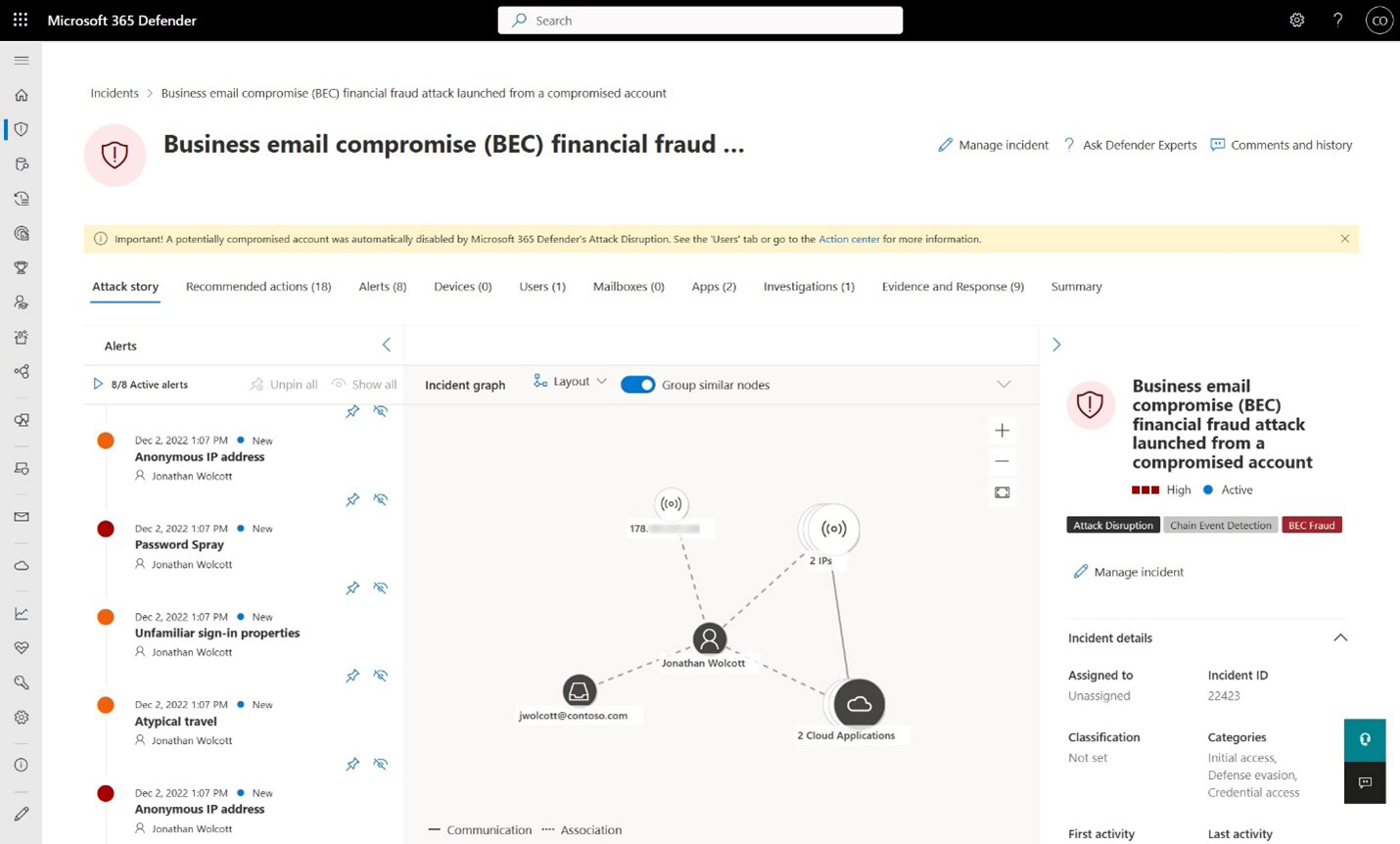

Sidan Defender XDR incident visar de automatiska angreppsstörningsåtgärderna via attackberättelsen och den status som anges av ett gult fält (bild 1). Incidenten visar en dedikerad avbrottstagg, markerar statusen för de tillgångar som finns i incidentdiagrammet och lägger till en åtgärd i Åtgärdscenter.

bild 1. Incidentvy som visar det gula fältet där automatiska attackstörningar vidtog åtgärder

bild 1. Incidentvy som visar det gula fältet där automatiska attackstörningar vidtog åtgärder

Den Defender XDR användarupplevelsen innehåller nu ytterligare visuella tips för att säkerställa synligheten för dessa automatiska åtgärder. Du hittar dem i följande upplevelser:

I incidentkön:

- En tagg med titeln Attack Disruption (Attackstörning ) visas bredvid berörda incidenter

På incidentsidan:

- En tagg med titeln Attack Disruption

- En gul banderoll överst på sidan som visar den automatiska åtgärd som vidtagits

- Den aktuella tillgångsstatusen visas i incidentdiagrammet om en åtgärd utförs på en tillgång, till exempel kontot är inaktiverat eller enheten ingår

Via API:

En sträng (attackavbrott) läggs till i slutet av titlarna på incidenter med hög konfidens som sannolikt kommer att störas automatiskt. Till exempel:

BEC:s ekonomiska bedrägeriattack som startats från ett komprometterat konto (attackstörning)

Mer information finns i visa information och resultat om attackstörningar.

Nästa steg

- Konfigurera automatiska attackstörningar i Microsoft Defender XDR

- Visa information och resultat

- Få e-postaviseringar för svarsåtgärder

Tips

Vill du veta mer? Interagera med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender XDR Tech Community.