Använd ditt eget Azure Data Lake Storage Gen2-konto

Med Dynamics 365 Customer Insights - Data får du möjlighet att lagra dina kunddata i Azure Data Lake Storage Gen2. Kunddata innehåller data som du importerar och utdata som enhetliga profiler och segment. En del av utdata lagras även som tabeller i Microsoft Dataverse tillsammans med metadata som matchningsregler eller segmentkonfiguration och sökindex. Genom att spara data till Data Lake Storage- godkänner du att data överförs till och lagras på rätt geografisk plats för det Azure-lagringskontot. För mer information, se Microsoft Trust Center.

Administratörer i Customer Insights - Data kan skapa miljöer och ange alternativet för datalagring i processen.

Förutsättningar

- Azure Data Lake Storage-konton måste finnas i samma Azure-region som du valde när du skapade Customer Insights - Data-miljön. För att känna till miljöns region, gå till Inställningar>System>Om.

- Data Lake Storage account måste ha hierarkisk namnrymd aktiverad.

- Den administratör som konfigurerar Customer Insights - Data-miljön kräver rollen Storage Blob Data-deltagare eller Storage Blob Data-ägare på lagringskontot eller

customerinsightsbehållaren. Mer information om hur du tilldelar behörighet i ett lagringskonto finns i Skapa ett lagringskonto.

Anslut Customer Insights - Data med dina lagringskontot

När du skapar en ny miljö ska du se till att Data Lake Storage-kontot finns och att alla krav uppfylls.

- I steget Datalagring när miljön skapas ska Spara utdata som Azure Data Lake Storage Gen2.

- Välj hur du vill ansluta ditt lagringsutrymme. Du kan välja mellan ett resursbaserat och ett prenumerationsbaserat autentiseringsalternativ. Mer information finns i Ansluta till ett Azure Data Lake Storage-konto genom Microsoft Entra huvudkonto för tjänsten.

- För Azure-prenumeration väljer du den prenumeration, den resursgrupp och det lagringskonto som innehåller behållaren

customerinsights. - För Kontonyckel anger du kontonamn och kontonyckel för Data Lake Storage-kontot. Om du använder denna autentiseringsmetod antyder det att du känner till huruvida din organisation roterar nycklarna. Du måste uppdatera miljökonfigurationen med den nya nyckeln när denna roteras.

- För Azure-prenumeration väljer du den prenumeration, den resursgrupp och det lagringskonto som innehåller behållaren

- Välj om du vill använda Azure Private Link för att ansluta till lagringskontot och skapa anslutningen till Privat Link.

När systemprocesser såsom datainmatning är slutförd skapar systemet motsvarande kataloger på lagringskontot. Datafiler och model.json-filer skapas och läggs till i mappar baserat på processnamn.

Om du skapar flera miljöer och väljer att spara utdatatabellerna från dessa miljöer till ditt lagringskonto, skapar systemet separata mappar för varje miljö med ci_environmentID i behållare.

Aktivera datadelning med Dataverse från din egen Azure Data Lake Storage (förhandsversion)

[Denna artikel är en förhandsversion av dokumentationen och kan komma att ändras.]

Dynamics 365 Customer Insights - Data skriver utdata som enhetliga profiler och segment till din Azure Data Lake Storage. Du kan aktivera datadelning för att skapa utdata i din Azure Data Lake Storage tillgängliga till din Microsoft Dataverse miljön. Användaren som ställer in Customer Insights - Data-miljön måste minst ha behörighet för Storage Blob Data-läsare för behållaren customerinsights i lagringskontot.

Viktigt!

- Detta är en förhandsversion.

- Förhandsversion ska inte användas i produktion, och funktionerna kan vara begränsade. funktionerna är tillgängliga före den officiella publiceringen så att kunderna kan få tillgång tidigare och ge oss feedback.

Begränsningar

- En till en-mappning mellan en Dataverse-organisation och ett Azure Data Lake Storage-konto stöds.

- Mållagringskontot kan inte ändras.

- Datadelning fungerar inte om en Azure Private Link krävs för att få åtkomst till ditt Azure Data Lake Storage-lagringskonto eftersom detta finns bakom en brandvägg. Dataverse stöder för närvarande inte anslutningen till privata slutpunkter via Private Link.

Konfigurera säkerhetsgrupper på din egen Azure Data Lake Storage

Skapa två säkerhetsgrupper i din Azure-prenumeration – en Läsare-säkerhetsgrupp och en Deltagare-säkerhetsgrupp – och ange Microsoft Dataverse-tjänsten som ägare för båda säkerhetsgrupper.

Hantera åtkomstkontrolllistan (ACL) för

customerinsights-behållare i ditt lagringskonto via dessa säkerhetsgrupper.- Lägg till Microsoft Dataverse-tjänsten och eventuella Dataverse-baserade affärsprogram som Dynamics 365 Sales i säkerhetsgruppen Läsare med skrivskyddade behörigheter.

- Lägg endast till programmet Customer Insights i säkerhetsgruppen Deltagare för att bevilja både läs- och skrivbehörighet för att skriva profiler och insikter.

Konfigurera PowerShell

Konfigurera PowerShell för att köra PowerShell-skript.

Installera den senaste versionen av Azure Active Directory PowerShell för Graph.

- På datorn väljer du Windows-tangenten på tangentbordet och söker efter Windows PowerShell och väljer Kör som administratör.

- I PowerShell-fönstret som öppnas anger du

Install-Module AzureAD.

Importera tre moduler.

- I PowerShell-fönstret anger du

Install-Module -Name Az.Accountsoch följer stegen. - Upprepa för

Install-Module -Name Az.ResourcesochInstall-Module -Name Az.Storage.

- I PowerShell-fönstret anger du

Kör PowerShell-skript och hämta behörighetsidentifieraren

Hämta de två PowerShell-skripten du behöver för körning från vår teknikers GitHub-lagringsplats.

-

CreateSecurityGroups.ps1: Kräver behörigheter som administratör för klientorganisation. -

ByolSetup.ps1: Kräver behörigheter för blobbdataägare för lagring på lagringskonto-/behållarnivå. Det här skriptet skapar behörigheten åt dig. Din rolltilldelning kan tas bort manuellt när skriptet har körts.

-

Kör det här

CreateSecurityGroups.ps1-skriptet i Windows PowerShell genom att tillhandahålla Azure-prenumerations-ID:t som innehåller din Azure Data Lake Storage. Öppna PowerShell-skriptet i en redigerare om du vill granska ytterligare information och logiken som implementerats.Det här skriptet skapar två säkerhetsgrupper på din Azure-prenumeration: en för Läsare gruppen och en annan för Deltagare gruppen. Microsoft Dataverse-tjänsten är ägare till båda säkerhetsgrupperna.

Spara båda värdena för säkerhetsgruppens ID som genereras av detta skript att använda i

ByolSetup.ps1-skriptet.Kommentar

Skapandet av säkerhetsgrupper kan inaktiveras i klientorganisationen. I så fall behövs en manuell konfiguration, och din Azure AD-administratör måste även aktivera skapande av säkerhetsgrupper.

Kör detta

ByolSetup.ps1i Windows PowerShell genom att tillhandahålla det ID för Azure-prenumeration som innehåller ditt Azure Data Lake Storage, namnet på ditt lagringskonto, resursgruppens namn samt ID-värdena för säkerhetsgrupperna Läsare och Deltagare. Öppna PowerShell-skriptet i en redigerare om du vill granska ytterligare information och logiken som implementerats.Detta skript lägger till den rollbaserade åtkomstkontrollen för Microsoft Dataverse-tjänsten och alla Dataverse-baserade affärsprogram. Dessutom uppdateras åtkomstkontrollistan (ACL) i

customerinsights-behållaren för de säkerhetsgrupper som skapats medCreateSecurityGroups.ps1-skriptet. Gruppen Deltagare får behörigheten rwx och gruppen Läsare får endast behörigheten r-x.Kopiera utdatasträngen som ser ut:

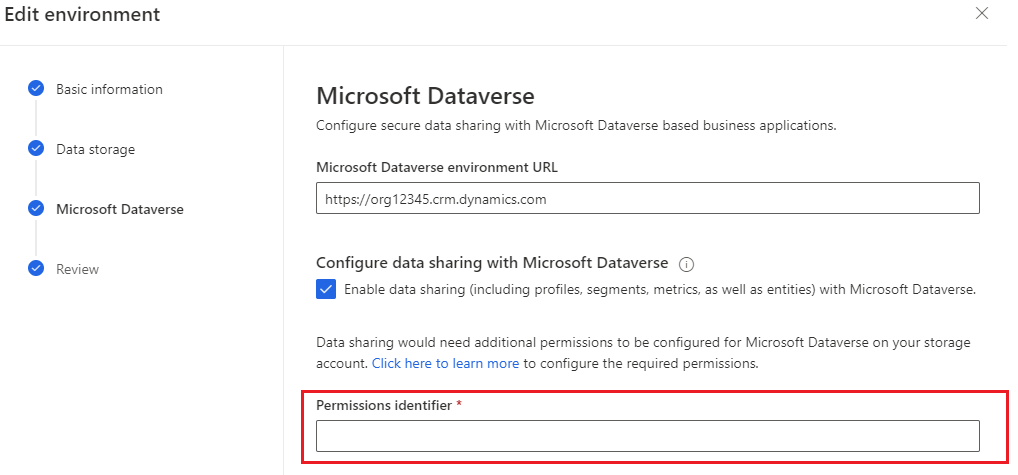

https://DVBYODLDemo/customerinsights?rg=285f5727-a2ae-4afd-9549-64343a0gbabc&cg=720d2dae-4ac8-59f8-9e96-2fa675dbdabcAnge den kopierade utdatasträngen i fältet behörighetsidentifieraren under miljökonfiguration för Microsoft Dataverse.