Referensguide för Styrningsåtgärder för Microsoft Entra ID

I det här avsnittet i referensguiden för Microsoft Entra-åtgärder beskrivs de kontroller och åtgärder som du bör vidta för att utvärdera och intyga åtkomsten som beviljas icke-privilegierade och privilegierade identiteter, granskning och kontrolländringar i miljön.

Not

De här rekommendationerna är aktuella från publiceringsdatumet men kan ändras med tiden. Organisationer bör kontinuerligt utvärdera sina styrningsmetoder när Microsofts produkter och tjänster utvecklas över tid.

Viktiga operativa processer

Tilldela ägare till viktiga uppgifter

För att hantera Microsoft Entra-ID krävs kontinuerlig körning av viktiga operativa uppgifter och processer, som kanske inte ingår i ett distributionsprojekt. Det är fortfarande viktigt att du konfigurerar dessa uppgifter för att optimera din miljö. Viktiga uppgifter och deras rekommenderade ägare är:

| Uppgift | Ägare |

|---|---|

| Arkivera Microsoft Entra-granskningsloggar i SIEM-systemet | InfoSec Operations Team |

| Identifiera program som hanteras utan efterlevnad | IAM-driftsteam |

| Granska regelbundet åtkomsten till program | InfoSec-arkitekturteamet |

| Granska regelbundet åtkomsten till externa identiteter | InfoSec-arkitekturteamet |

| Granska regelbundet vem som har privilegierade roller | InfoSec-arkitekturteamet |

| Definiera säkerhetsgrindar för att aktivera privilegierade roller | InfoSec-arkitekturteamet |

| Granska medgivandebidrag regelbundet | InfoSec-arkitekturteamet |

| Utforma kataloger och åtkomstpaket för program och resurser som är baserade på anställda i organisationen | Appägare |

| Definiera säkerhetsprinciper för att tilldela användare åtkomst till paket | InfoSec-teamet + Appägare |

| Om principer inkluderar arbetsflöden för godkännande granskar du regelbundet arbetsflödesgodkännanden | Appägare |

| Granska undantag i säkerhetsprinciper, till exempel principer för villkorsstyrd åtkomst, med hjälp av åtkomstgranskningar | InfoSec Operations Team |

När du granskar listan kanske du behöver tilldela en ägare för uppgifter som saknar en ägare eller justera ägarskapet för uppgifter med ägare som inte är i linje med rekommendationerna.

Rekommenderad läsning av ägare

Testning av konfigurationsändringar

Det finns ändringar som kräver särskilda överväganden vid testning, från enkla tekniker som att distribuera en målunderuppsättning av användare till att distribuera en ändring i en parallell testklientorganisation. Om du ännu inte har implementerat en teststrategi bör du definiera en testmetod baserat på riktlinjerna i tabellen:

| Scenario | Rekommendation |

|---|---|

| Ändra autentiseringstypen från federerad till PHS/PTA eller vice versa | Använd stegvis distribution för att testa effekten av att ändra autentiseringstypen. |

| Lansera en ny princip för villkorsstyrd åtkomst | Skapa en ny princip för villkorlig åtkomst och tilldela till testanvändare. |

| Registrera en testmiljö för ett program | Lägg till programmet i en produktionsmiljö, dölj det från panelen MyApps och tilldela det till testanvändare under kvalitetssäkringsfasen .. |

| Ändring av synkroniseringsregler | Utför ändringarna i ett test av Microsoft Entra Connect med samma konfiguration som för närvarande är i produktion, även kallat mellanlagringsläge, och analysera exportresultat. Om det är uppfyllt byter du till produktion när det är klart. |

| Ändring av varumärkesanpassning | Testa i en separat testklientorganisation. |

| Lansera en ny funktion | Om funktionen stöder distribution till en måluppsättning användare kan du identifiera pilotanvändare och bygga ut. Till exempel kan självbetjäning av lösenordsåterställning och multifaktorautentisering riktas mot specifika användare eller grupper. |

| Flytta till ett program från en lokal identitetsprovider (IdP), till exempel Active Directory, till Microsoft Entra ID | Om programmet stöder flera IdP-konfigurationer, till exempel Salesforce, konfigurerar du både och testar Microsoft Entra-ID under ett ändringsfönster (om programmet introducerar en sida). Om programmet inte stöder flera IP-adresser schemalägger du testningen under ett ändringskontrollfönster och programavbrott. |

| Uppdatera regler för dynamiska medlemskapsgrupper | Skapa en parallell dynamisk grupp med den nya regeln. Jämför med det beräknade resultatet, till exempel köra PowerShell med samma villkor. Om testet godkänns byter du de platser där den gamla gruppen användes (om möjligt). |

| Migrera produktlicenser | Se Ändra licensen för en enskild användare i en licensierad grupp i Microsoft Entra-ID. |

| Ändra AD FS-regler som auktorisering, utfärdande, MFA | Använd gruppanspråk för att rikta in sig på delmängden av användare. |

| Ändra AD FS-autentiseringsupplevelse eller liknande ändringar i hela servergruppen | Skapa en parallell servergrupp med samma värdnamn, implementera konfigurationsändringar, testa från klienter med hjälp av HOSTS-fil, NLB-routningsregler eller liknande routning. Om målplattformen inte stöder HOSTS-filer (till exempel mobila enheter) kontrollerar du ändringen. |

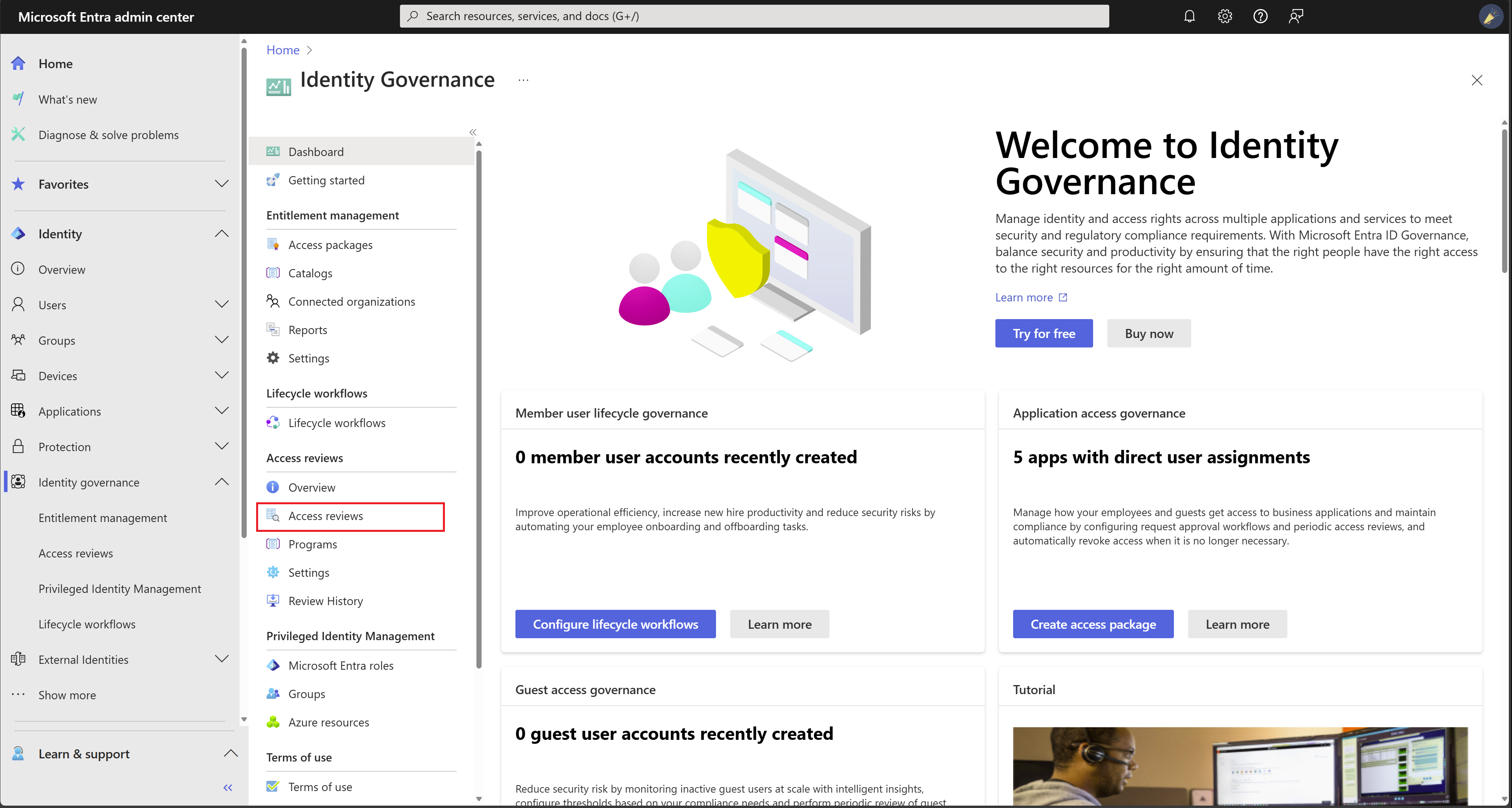

Åtkomstgranskningar

Åtkomstgranskningar till program

Med tiden kan användare samla åtkomst till resurser när de flyttar mellan olika team och positioner. Det är viktigt att resursägare granskar åtkomsten till program regelbundet. Den här granskningsprocessen kan innebära att ta bort privilegier som inte längre behövs under användarnas livscykel. Microsoft Entra-åtkomstgranskningar gör det möjligt för organisationer att effektivt hantera gruppmedlemskap, åtkomst till företagsprogram och rolltilldelningar. Resursägare bör granska användarnas åtkomst regelbundet för att se till att endast rätt personer fortsätter att ha åtkomst. Helst bör du överväga att använda Microsoft Entra-åtkomstgranskningar för den här uppgiften.

Not

Varje användare som interagerar med åtkomstgranskningar måste ha en betald Microsoft Entra ID P2-licens.

Åtkomstgranskningar till externa identiteter

Det är viktigt att ha åtkomst till externa identiteter som endast är begränsade till resurser som behövs under den tid som behövs. Upprätta en regelbunden process för automatisk åtkomstgranskning för alla externa identiteter och programåtkomst med hjälp av Microsoft Entra-åtkomstgranskningar. Om det redan finns en process lokalt bör du överväga att använda Microsoft Entra-åtkomstgranskningar. När ett program har dragits tillbaka eller inte längre används tar du bort alla externa identiteter som hade åtkomst till programmet.

Not

Varje användare som interagerar med åtkomstgranskningar måste ha en betald Microsoft Entra ID P2-licens.

Hantering av privilegierade konton

Användning av privilegierat konto

Hackare riktar ofta in sig på administratörskonton och andra delar av privilegierad åtkomst för att snabbt få åtkomst till känsliga data och system. Eftersom användare med privilegierade roller tenderar att ackumuleras över tid är det viktigt att granska och hantera administratörsåtkomst regelbundet och ge just-in-time privilegierad åtkomst till Microsoft Entra-ID och Azure-resurser.

Om det inte finns någon process i din organisation för att hantera privilegierade konton eller om du för närvarande har administratörer som använder sina vanliga användarkonton för att hantera tjänster och resurser, bör du omedelbart börja använda separata konton. Till exempel en för vanliga dagliga aktiviteter och den andra för privilegierad åtkomst och konfigurerad med MFA. Ännu bättre, om din organisation har en Microsoft Entra ID P2-prenumeration bör du omedelbart distribuera Microsoft Entra Privileged Identity Management (PIM). I samma token bör du också granska dessa privilegierade konton och tilldela mindre privilegierade roller om det är tillämpligt.

En annan aspekt av privilegierad kontohantering som ska implementeras är att definiera åtkomstgranskningar för dessa konton, antingen manuellt eller automatiserat via PIM.

Rekommenderad läsning av privilegierad kontohantering

Konton för nödåtkomst

Microsoft rekommenderar att organisationer har två molnbaserade konton för nödåtkomst permanent tilldelade rollen Global administratör . Dessa konton är mycket privilegierade och tilldelas inte till specifika individer. Kontona är begränsade till nödsituations- eller "break glass"-scenarier där normala konton inte kan användas eller alla andra administratörer av misstag är utelåst. Dessa konton bör skapas enligt rekommendationerna för kontot för nödåtkomst.

Privilegierad åtkomst till Azure EA-portalen

Med Azure företagsavtal-portalen (Azure EA) kan du skapa Azure-prenumerationer mot en viktig företagsavtal, vilket är en kraftfull roll inom företaget. Det är vanligt att starta skapandet av den här portalen innan du ens får Microsoft Entra-ID på plats. I det här fallet är det nödvändigt att använda Microsoft Entra-identiteter för att låsa det, ta bort personliga konton från portalen, se till att rätt delegering är på plats och minska risken för utelåsning.

Om ea-portalens auktoriseringsnivå för närvarande är inställd på "blandat läge" måste du ta bort alla Microsoft-konton från all privilegierad åtkomst i EA-portalen och konfigurera EA-portalen så att endast Microsoft Entra-konton används. Om de delegerade rollerna i EA-portalen inte har konfigurerats bör du även hitta och implementera delegerade roller för avdelningar och konton.

Rekommenderad läsning för privilegierad åtkomst

Berättigandehantering

Med berättigandehantering (EM) kan appägare paketera resurser och tilldela dem till specifika personer i organisationen (både interna och externa). EM tillåter självbetjäningsregistrering och delegering till företagsägare samtidigt som styrningsprinciper för att bevilja åtkomst, ange åtkomstvaraktighet och tillåta arbetsflöden för godkännande.

Not

Microsoft Entra Entitlement Management kräver Microsoft Entra ID P2-licenser.

Sammanfattning

Det finns åtta aspekter av en säker identitetsstyrning. Den här listan hjälper dig att identifiera de åtgärder du bör vidta för att utvärdera och intyga åtkomsten till icke-privilegierade och privilegierade identiteter, granskning och kontrolländringar i miljön.

- Tilldela ägare till viktiga uppgifter.

- Implementera en teststrategi.

- Använd Microsoft Entra-åtkomstgranskningar för att effektivt hantera gruppmedlemskap, åtkomst till företagsprogram och rolltilldelningar.

- Upprätta en regelbunden, automatiserad åtkomstgranskningsprocess för alla typer av externa identiteter och programåtkomst.

- Upprätta en åtkomstgranskningsprocess för att granska och hantera administratörsåtkomst regelbundet och ge just-in-time privilegierad åtkomst till Microsoft Entra-ID och Azure-resurser.

- Etablera nödkonton som ska förberedas för att hantera Microsoft Entra-ID för oväntade avbrott.

- Lås åtkomsten till Azure EA-portalen.

- Implementera Berättigandehantering för att ge styrd åtkomst till en samling resurser.

Nästa steg

Kom igång med Driftskontroller och åtgärder för Microsoft Entra.