Flexibel slutanvändarupplevelse med Hjälp av Azure AD B2C

Registrerings- och inloggningsupplevelsen för slutanvändare består av följande element:

- Gränssnitt som användaren interagerar med, till exempel CSS, HTML och JavaScript

- Användarflöden och anpassade principer som du skapar, till exempel registrering, inloggning och profilredigering

- Identitetsprovidrar (IDP:er) för ditt program, till exempel användarnamn eller lösenord för lokalt konto, Microsoft Outlook, Facebook och Google

Användarflöde och anpassad princip

För att hjälpa dig att konfigurera de vanligaste identitetsuppgifterna tillhandahåller Azure AD B2C inbyggda konfigurerbara användarflöden. Du kan också skapa egna anpassade principer som ger dig maximal flexibilitet. Vi rekommenderar dock att du använder anpassade principer för att hantera komplexa scenarier.

Välj användarflöde eller anpassad princip

Välj inbyggda användarflöden som uppfyller dina affärskrav. Microsoft testar inbyggda flöden. Därför kan du minimera testningen för validering av funktioner, prestanda eller skalning på principnivå. Testa dock program för funktioner, prestanda och skalning.

Med anpassade principer säkerställer du testning på principnivå för funktion, prestanda eller skalning. Utför testning på programnivå.

Om du vill veta mer kan du jämföra användarflöden och anpassade principer.

Välj flera IP-adresser

När du använder en extern IdP , till exempel Facebook, skapar du en reservplan om den externa IdP:t inte är tillgänglig.

Konfigurera flera IP-adresser

I den externa IdP-registreringsprocessen inkluderar du ett verifierat identitetsanspråk, till exempel användarens mobilnummer eller e-postadress. Checka in verifierade anspråk till den underliggande Azure AD B2C-kataloginstansen. Om en extern IdP inte är tillgänglig återgår du till det verifierade identitetsanspråket och återgår till telefonnumret som en autentiseringsmetod. Ett annat alternativ är att skicka ett engångslösenord (OTP) till användaren för inloggning.

Du kan skapa alternativa autentiseringssökvägar:

- Konfigurera registreringsprincip för att tillåta registrering av lokala konton och externa IDP:er.

- Konfigurera en profilprincip så att användarna kan länka den andra identiteten till sitt konto när de har loggat in.

- Meddela och tillåt användare att växla till en alternativ IDP under ett avbrott.

Tillgänglighet för multifaktorautentisering

Om du använder en telefontjänst för multifaktorautentisering bör du överväga en alternativ tjänstleverantör. Den lokala telefontjänstleverantören kan uppleva avbrott i tjänsten.

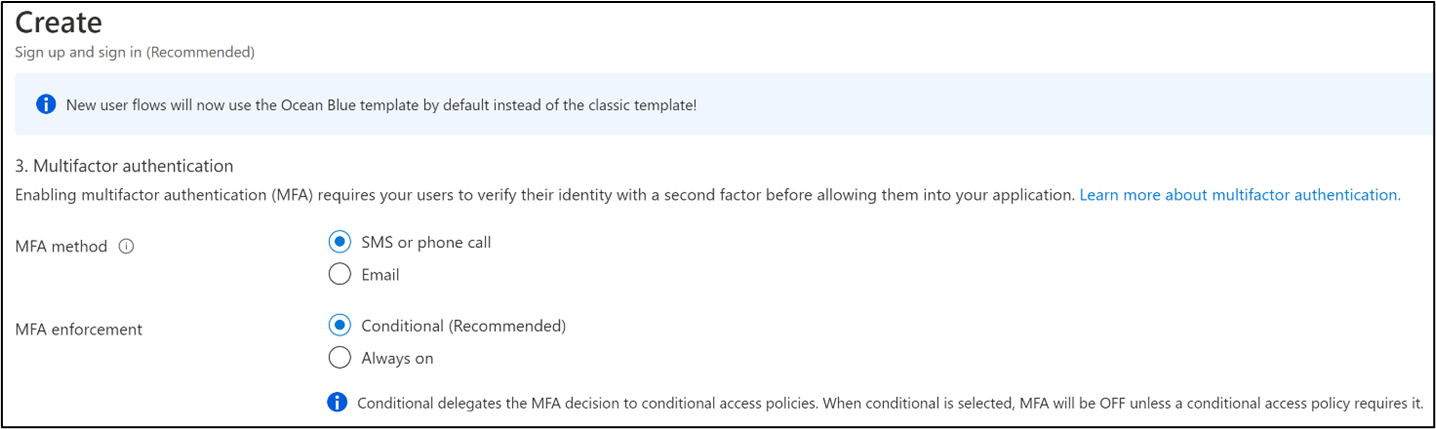

Välj alternativ multifaktorautentisering

Azure AD B2C-tjänsten har en telefonbaserad MFA-provider för att leverera tidsbaserade engångslösenord (OTPs). Det är ett röstsamtal och sms till användarens förregistrerade telefonnummer.

Med användarflöden finns det två metoder för att skapa motståndskraft:

Ändra konfiguration av användarflöde: Ändra OTP-leveransmetoden till e-post under avbrott i telefonbaserad OTP-leverans. Distribuera om användarflödet.

Ändra program: För identitetsuppgifter, till exempel registrering och inloggning, definierar du två uppsättningar användarflöden. Konfigurera den första uppsättningen så att den använder telefonbaserad OTP och den andra för att skicka e-post till OTP. Under ett avbrott i telefonbaserad OTP-leverans växlar du från den första uppsättningen användarflöden till den andra, vilket lämnar användarflödena oförändrade.

Om du använder anpassade principer finns det fyra metoder för att skapa motståndskraft. Listan är i komplexitetsordning. Distribuera om uppdaterade principer.

Aktivera användarens val av OTP eller otp för e-post: Exponera båda alternativen för att göra det möjligt för användare att välja själv. Ändra inte principer eller program.

Växla dynamiskt mellan otp för telefon och otp för e-post: Samla in telefon- och e-postinformation vid registreringen. Definiera anpassad princip för att växla villkorligt, under telefonstörningar, till OTP via e-post. Ändra inte principer eller program.

Använd en autentiseringsapp: Uppdatera en anpassad princip för att använda en autentiseringsapp. Om din MFA är otp för telefon eller e-post distribuerar du om anpassade principer och använder en autentiseringsapp.

Kommentar

Användare konfigurerar Authenticator-integrering under registreringen.

Säkerhetsfrågor: Om ingen av de tidigare metoderna är tillämpliga använder du säkerhetsfrågor. De här frågorna gäller för användare under registrering eller profilredigering. Svaren lagras i en separat databas. Den här metoden uppfyller inte MFA-kravet för något du har, till exempel en telefon, men är något som du vet.

Nätverk för innehållsleverans

Nätverk för innehållsleverans (CDN) fungerar bättre och är billigare än bloblager för lagring av användarflödesgränssnittet. Innehållet på webbsidan kommer från ett geografiskt distribuerat nätverk med servrar med hög tillgänglighet.

Testa regelbundet CDN-tillgänglighet och prestanda för innehållsdistribution via scenario och belastningstestning från slutpunkt till slutpunkt. För ökningar på grund av kampanjer eller semestertrafik ändrar du uppskattningarna för belastningstestning.