Hantera åtkomst till anpassade säkerhetsattribut i Microsoft Entra-ID

För att personer i din organisation effektivt ska kunna arbeta med anpassade säkerhetsattribut måste du bevilja lämplig åtkomst. Beroende på vilken information du planerar att ta med i anpassade säkerhetsattribut kanske du vill begränsa anpassade säkerhetsattribut eller göra dem allmänt tillgängliga i din organisation. Den här artikeln beskriver hur du hanterar åtkomst till anpassade säkerhetsattribut.

Förutsättningar

Om du vill hantera åtkomst till anpassade säkerhetsattribut måste du ha:

- Attributtilldelningsadministratör

- Microsoft.Graph-modul när du använder Microsoft Graph PowerShell

Viktigt!

Som standard har global administratör och andra administratörsroller inte behörighet att läsa, definiera eller tilldela anpassade säkerhetsattribut.

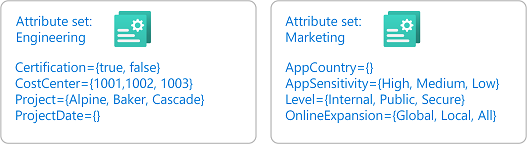

Steg 1: Bestämma hur du ska organisera dina attribut

Varje definition av anpassade säkerhetsattribut måste ingå i en attributuppsättning. En attributuppsättning är ett sätt att gruppera och hantera relaterade anpassade säkerhetsattribut. Du måste bestämma hur du vill lägga till attributuppsättningar för din organisation. Du kanske till exempel vill lägga till attributuppsättningar baserat på avdelningar, team eller projekt. Din möjlighet att bevilja åtkomst till anpassade säkerhetsattribut beror på hur du organiserar dina attributuppsättningar.

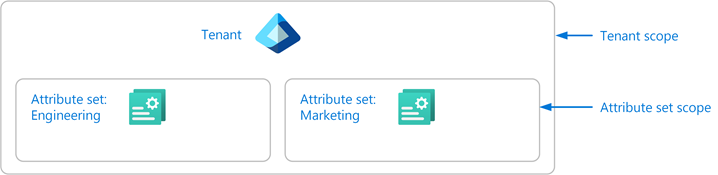

Steg 2: Identifiera det nödvändiga omfånget

Omfång är den uppsättning resurser som åtkomsten som gäller för. För anpassade säkerhetsattribut kan du tilldela roller i klientomfånget eller i attributuppsättningsomfånget. Om du vill tilldela bred åtkomst kan du tilldela roller i klientomfånget. Men om du vill begränsa åtkomsten till vissa attributuppsättningar kan du tilldela roller i attributuppsättningsomfånget.

Microsoft Entra-rolltilldelningar är en additiv modell, så dina gällande behörigheter är summan av dina rolltilldelningar. Om du till exempel tilldelar en användare en roll i klientomfånget och tilldelar samma användare samma roll i attributuppsättningsomfånget, har användaren fortfarande behörigheter i klientomfånget.

Steg 3: Granska de tillgängliga rollerna

Du måste avgöra vem som behöver åtkomst för att arbeta med anpassade säkerhetsattribut i din organisation. För att hjälpa dig att hantera åtkomst till anpassade säkerhetsattribut finns det fyra inbyggda Microsoft Entra-roller. Om det behövs kan någon med minst rollen Privilegierad rolladministratör tilldela dessa roller.

- Attributdefinitionsadministratör

- Attributtilldelningsadministratör

- Attributdefinitionsläsare

- Attributtilldelningsläsare

Följande tabell innehåller en jämförelse på hög nivå av rollerna för anpassade säkerhetsattribut.

| Behörighet | Attributdefinitionsadministratör | Attributtilldelningsadministratör | Attributdefinitionsläsare | Attributtilldelningsläsare |

|---|---|---|---|---|

| Läs attributuppsättningar | ✅ | ✅ | ✅ | ✅ |

| Läsa attributdefinitioner | ✅ | ✅ | ✅ | ✅ |

| Läs attributtilldelningar för användare och program (tjänstens huvudnamn) | ✅ | ✅ | ||

| Lägga till eller redigera attributuppsättningar | ✅ | |||

| Lägga till, redigera eller inaktivera attributdefinitioner | ✅ | |||

| Tilldela attribut till användare och program (tjänstens huvudnamn) | ✅ |

Steg 4: Fastställa din delegeringsstrategi

Det här steget beskriver två sätt att hantera åtkomst till anpassade säkerhetsattribut. Det första sättet är att hantera dem centralt och det andra sättet är att delegera hantering till andra.

Hantera attribut centralt

En administratör som har tilldelats rollerna Attributdefinitionsadministratör och Tilldelningsadministratör för attribut i klientomfånget kan hantera alla aspekter av anpassade säkerhetsattribut. Följande diagram visar hur anpassade säkerhetsattribut definieras och tilldelas av en enda administratör.

- Administratören (Xia) har både rollerna Attributdefinitionsadministratör och Attributtilldelningsadministratör tilldelad i klientomfånget. Administratören lägger till attributuppsättningar och definierar attribut.

- Administratören tilldelar attribut till Microsoft Entra-objekt.

Att hantera attribut centralt har fördelen att det kan hanteras av en eller två administratörer. Nackdelen är att administratören kan få flera begäranden om att definiera eller tilldela anpassade säkerhetsattribut. I det här fallet kanske du vill delegera hantering.

Hantera attribut med delegering

En administratör kanske inte känner till alla situationer när det gäller hur anpassade säkerhetsattribut ska definieras och tilldelas. Vanligtvis är det användare inom respektive avdelningar, team eller projekt som vet mest om sitt område. I stället för att tilldela en eller två administratörer för att hantera alla anpassade säkerhetsattribut kan du i stället delegera hanteringen i attributuppsättningsomfånget. Detta följer också bästa praxis för minsta behörighet att bevilja bara de behörigheter som andra administratörer behöver för att utföra sitt jobb och undvika onödig åtkomst. Följande diagram visar hur hanteringen av anpassade säkerhetsattribut kan delegeras till flera administratörer.

- Administratören (Xia) med rollen Attributdefinitionsadministratör tilldelad i klientomfånget lägger till attributuppsättningar. Administratören har också behörighet att tilldela roller till andra (privilegierad rolladministratör) och ombud som kan läsa, definiera eller tilldela anpassade säkerhetsattribut för varje attributuppsättning.

- De delegerade attributdefinitionsadministratörerna (Alice och Bob) definierar attribut i de attributuppsättningar som de har beviljats åtkomst till.

- De delegerade attributtilldelningsadministratörerna (Chandra och Bob) tilldelar attribut från sina attributuppsättningar till Microsoft Entra-objekt.

Steg 5: Välj lämpliga roller och omfång

När du har en bättre förståelse för hur dina attribut ska organiseras och vem som behöver åtkomst kan du välja lämpliga anpassade säkerhetsattributroller och omfång. Följande tabell kan hjälpa dig med valet.

| Jag vill bevilja den här åtkomsten | Tilldela den här rollen | Omfattning |

|---|---|---|

|

Attributdefinitionsadministratör | Klientorganisation |

|

Attributdefinitionsadministratör | Attributuppsättning |

|

Attributtilldelningsadministratör | Klientorganisation |

|

Attributtilldelningsadministratör | Attributuppsättning |

|

Attributdefinitionsläsare | Klientorganisation |

|

Attributdefinitionsläsare | Attributuppsättning |

|

Attributtilldelningsläsare | Klientorganisation |

|

Attributtilldelningsläsare | Attributuppsättning |

Steg 6: Tilldela roller

Om du vill bevilja åtkomst till lämpliga personer följer du de här stegen för att tilldela en av de anpassade rollerna för säkerhetsattribut.

Tilldela roller vid attributuppsättningsomfång

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

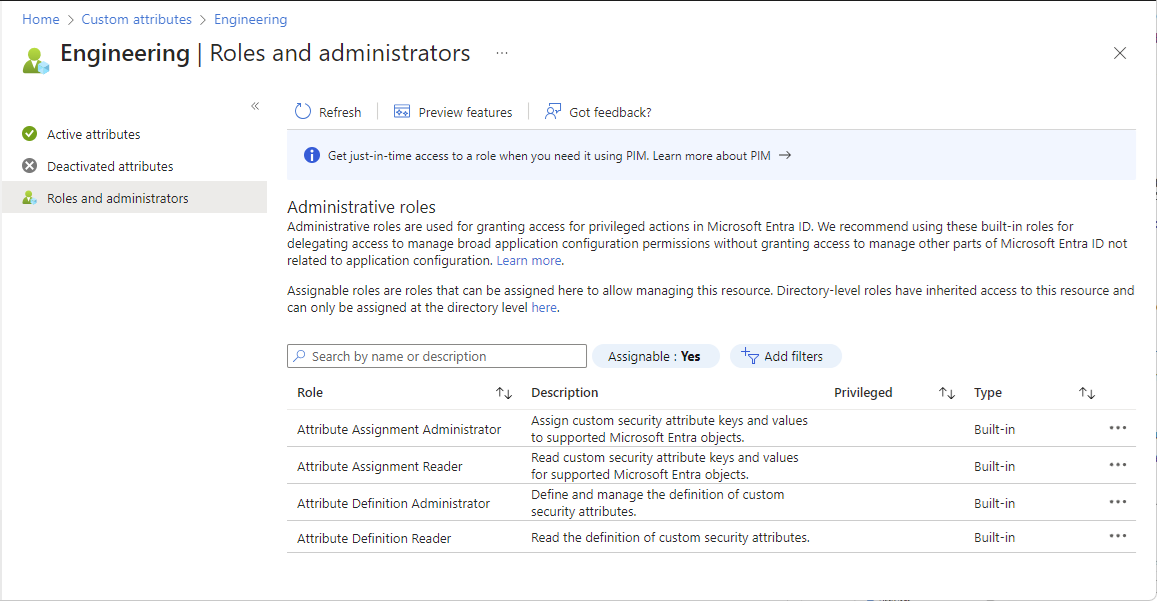

I följande exempel visas hur du tilldelar en roll för anpassade säkerhetsattribut till ett huvudnamn i ett attributuppsättningsomfång med namnet Engineering.

Logga in på administrationscentret för Microsoft Entra som attributtilldelningsadministratör.

Bläddra till Anpassade säkerhetsattribut för skydd>.

Välj den attributuppsättning som du vill bevilja åtkomst till.

Välj Roller och administratörer.

Lägg till tilldelningar för rollerna för anpassade säkerhetsattribut.

Kommentar

Om du använder Microsoft Entra Privileged Identity Management (PIM) stöds för närvarande inte berättigade rolltilldelningar i attributuppsättningsomfånget. Permanenta rolltilldelningar i attributuppsättningsomfånget stöds.

Tilldela roller i klientomfånget

I följande exempel visas hur du tilldelar en roll för anpassade säkerhetsattribut till ett huvudnamn i klientomfånget.

Logga in på administrationscentret för Microsoft Entra som attributtilldelningsadministratör.

Bläddra till Identitetsroller>och administratörsroller>och administratörer.

Lägg till tilldelningar för rollerna för anpassade säkerhetsattribut.

Granskningsloggar för anpassade säkerhetsattribut

Ibland behöver du information om ändringar av anpassade säkerhetsattribut för gransknings- eller felsökningsändamål. När någon gör ändringar i definitioner eller tilldelningar loggas aktiviteterna.

Granskningsloggar för anpassade säkerhetsattribut ger dig historiken för aktiviteter relaterade till anpassade säkerhetsattribut, till exempel att lägga till en ny definition eller tilldela ett attributvärde till en användare. Här är de anpassade säkerhetsattributrelaterade aktiviteterna som loggas:

- Lägga till en attributuppsättning

- Lägga till anpassad definition av säkerhetsattribut i en attributuppsättning

- Uppdatera en attributuppsättning

- Uppdatera attributvärden som tilldelats till en servicePrincipal

- Uppdatera attributvärden som tilldelats en användare

- Uppdatera definition av anpassade säkerhetsattribut i en attributuppsättning

Visa granskningsloggar för attributändringar

Om du vill visa granskningsloggarna för anpassade säkerhetsattribut loggar loggar du in på administrationscentret för Microsoft Entra, bläddrar till Granskningsloggar och väljer Anpassad säkerhet. Om du vill visa granskningsloggar för anpassade säkerhetsattribut måste du tilldelas någon av följande roller. Om det behövs kan någon med minst rollen Privilegierad rolladministratör tilldela dessa roller.

Information om hur du hämtar granskningsloggar för anpassade säkerhetsattribut med hjälp av Microsoft Graph API finns i customSecurityAttributeAudit resurstypen. Mer information finns i Microsoft Entra-granskningsloggar.

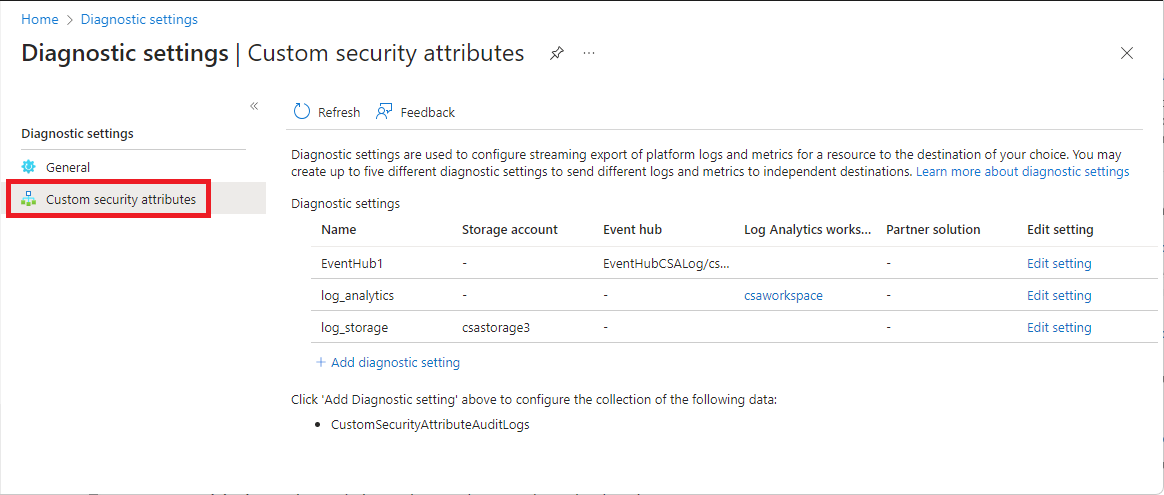

Diagnostikinställningar

Om du vill exportera granskningsloggar för anpassade säkerhetsattribut till olika mål för ytterligare bearbetning använder du diagnostikinställningar. Om du vill skapa och konfigurera diagnostikinställningar för anpassade säkerhetsattribut måste du tilldelas rollen Administratör för attributlogg.

Dricks

Microsoft rekommenderar att du håller granskningsloggarna för anpassade säkerhetsattribut åtskilda från kataloggranskningsloggarna så att attributtilldelningar inte avslöjas oavsiktligt.

Följande skärmbild visar diagnostikinställningarna för anpassade säkerhetsattribut. Mer information finns i Konfigurera diagnostikinställningar.

Ändringar i granskningsloggarnas beteende

Ändringar har gjorts i granskningsloggar för anpassade säkerhetsattribut för allmän tillgänglighet som kan påverka dina dagliga åtgärder. Om du har använt granskningsloggar för anpassade säkerhetsattribut under förhandsversionen måste du vidta följande åtgärder för att säkerställa att granskningsloggåtgärderna inte störs.

- Använda ny plats för granskningsloggar

- Tilldela attributloggroller för att visa granskningsloggar

- Skapa nya diagnostikinställningar för att exportera granskningsloggar

Använda ny plats för granskningsloggar

Under förhandsversionen skrevs granskningsloggar för anpassade säkerhetsattribut till slutpunkten för kataloggranskningsloggar. I oktober 2023 lades en ny slutpunkt till exklusivt för granskningsloggar för anpassade säkerhetsattribut. Följande skärmbild visar kataloggranskningsloggarna och den nya platsen för granskningsloggar för anpassade säkerhetsattribut. Information om hur du hämtar granskningsloggar för anpassade säkerhetsattribut med hjälp av Microsoft Graph-API:et finns i customSecurityAttributeAudit resurstypen.

Det finns en övergångsperiod där anpassade säkerhetsgranskningsloggar skrivs till både katalog- och anpassade säkerhetsattribut granskningsloggslutpunkter. Framöver måste du använda slutpunkten för granskningsloggen för anpassade säkerhetsattribut för att hitta granskningsloggar för anpassade säkerhetsattribut.

I följande tabell visas slutpunkten där du kan hitta granskningsloggar för anpassade säkerhetsattribut under övergångsperioden.

| Händelsedatum | Katalogslutpunkt | Slutpunkt för anpassade säkerhetsattribut |

|---|---|---|

| Okt 2023 | ✅ | ✅ |

| Febr. 2024 | ✅ |

Tilldela attributloggroller för att visa granskningsloggar

Under förhandsversionen kan granskningsloggar för anpassade säkerhetsattribut visas av dem som har minst rollen Säkerhetsadministratör i kataloggranskningsloggarna. Du kan inte längre använda dessa roller för att visa granskningsloggar för anpassade säkerhetsattribut med hjälp av den nya slutpunkten. Om du vill visa granskningsloggarna för anpassade säkerhetsattribut måste du tilldelas rollen Attributloggläsare eller Administratör för attributlogg.

Skapa nya diagnostikinställningar för att exportera granskningsloggar

Om du har konfigurerat att exportera granskningsloggar i förhandsversionen skickades granskningsloggarna för anpassade säkerhetsgranskningsattribut till dina aktuella diagnostikinställningar. Om du vill fortsätta att ta emot granskningsloggar för anpassade säkerhetsgranskningsattribut måste du skapa nya diagnostikinställningar enligt beskrivningen i föregående avsnitt Diagnostikinställningar .