Aktivera kompatibel nätverkskontroll med villkorsstyrd åtkomst

Organisationer som använder villkorsstyrd åtkomst tillsammans med global säker åtkomst kan förhindra skadlig åtkomst till Microsoft-appar, SaaS-appar från tredje part och privata verksamhetsspecifika appar (LoB) med hjälp av flera villkor för att ge skydd på djupet. Dessa villkor kan omfatta enhetsefterlevnad, plats och mer för att ge skydd mot användaridentitet eller tokenstöld. Global Säker åtkomst introducerar begreppet kompatibelt nätverk inom Villkorsstyrd åtkomst för Microsoft Entra ID. Den här kompatibla nätverkskontrollen säkerställer att användarna ansluter från en verifierad nätverksanslutningsmodell för sin specifika klientorganisation och är kompatibla med säkerhetsprinciperna som tillämpas av administratörer.

Den globala klienten för säker åtkomst som är installerad på enheter eller användare bakom konfigurerade fjärrnätverk gör det möjligt för administratörer att skydda resurser bakom ett kompatibelt nätverk med avancerade kontroller för villkorsstyrd åtkomst. Den här kompatibla nätverksfunktionen gör det enklare för administratörer att hantera åtkomstprinciper utan att behöva underhålla en lista över utgående IP-adresser. Detta tar bort kravet på hårnålstrafik via organisationens VPN.

Efterlevnad av nätverkskontroll

Kompatibel nätverkstillämpning minskar risken för tokenstöld/reprisattacker. Kompatibel nätverkstillämpning sker på autentiseringsplanet (allmänt tillgängligt) och på dataplanet (förhandsversion). Autentiseringsplanets tillämpning utförs av Microsoft Entra-ID vid tidpunkten för användarautentisering. Om en angripare har stulit en sessionstoken och försöker spela upp den från en enhet som inte är ansluten till organisationens kompatibla nätverk (till exempel begära en åtkomsttoken med en stulen uppdateringstoken), nekar Entra-ID omedelbart begäran och ytterligare åtkomst blockeras. Dataplansframtvingande fungerar med tjänster som stöder kontinuerlig åtkomstutvärdering (CAE) – för närvarande endast SharePoint Online. Med appar som stöder CAE avvisas stulna åtkomsttoken som spelas upp utanför klientorganisationens kompatibla nätverk av programmet nästan i realtid. Utan CAE varar en stulen åtkomsttoken upp till hela livslängden (standardvärdet är 60–90 minuter).

Den här kompatibla nätverkskontrollen är specifik för varje klientorganisation.

- Med den här kontrollen kan du se till att andra organisationer som använder Microsofts globala tjänster för säker åtkomst inte kan komma åt dina resurser.

- Till exempel: Contoso kan skydda sina tjänster som Exchange Online och SharePoint Online bakom sin kompatibla nätverkskontroll för att säkerställa att endast Contoso-användare kan komma åt dessa resurser.

- Om en annan organisation som Fabrikam använde en kompatibel nätverkskontroll skulle de inte klara Contosos kompatibla nätverkskontroll.

Det kompatibla nätverket skiljer sig från IPv4-, IPv6- eller geografiska platser som du kan konfigurera i Microsoft Entra. Administratörer behöver inte granska och underhålla kompatibla ip-adresser/intervall för nätverket, stärka säkerhetsstatusen och minimera de löpande administrativa kostnaderna.

Förutsättningar

- Administratörer som interagerar med funktioner för global säker åtkomst måste ha en eller flera av följande rolltilldelningar beroende på vilka uppgifter de utför.

- Rollen Global administratör för säker åtkomst för att hantera funktionerna för global säker åtkomst.

- Administratör för villkorlig åtkomst för att skapa och interagera med principer för villkorsstyrd åtkomst och namngivna platser.

- Produkten kräver licensiering. Mer information finns i avsnittet om licensiering i Vad är global säker åtkomst. Om det behövs kan du köpa licenser eller få utvärderingslicenser.

- Om du vill använda Microsofts trafikvidarebefordringsprofil rekommenderas en Microsoft 365 E3-licens.

Kända begränsningar

- Kompatibel tillämpning av dataplan för nätverkskontroll (förhandsversion) med kontinuerlig åtkomstutvärdering stöds för SharePoint Online och Exchange Online.

- Aktivering av global signal om villkorlig åtkomst för säker åtkomst möjliggör signalering för både autentiseringsplan (Microsoft Entra-ID) och dataplanssignalering (förhandsversion). Det går för närvarande inte att aktivera de här inställningarna separat.

- Kompatibel nätverkskontroll stöds för närvarande inte för privata åtkomstprogram.

Aktivera global signal för säker åtkomst för villkorlig åtkomst

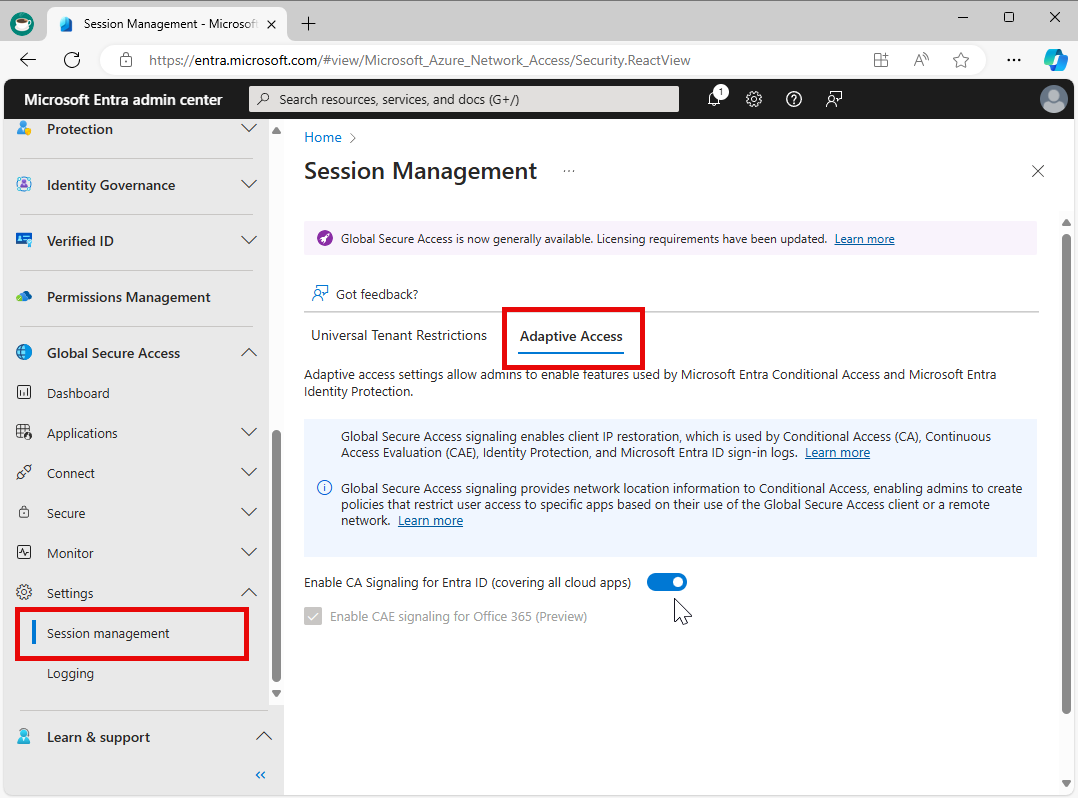

För att aktivera den nödvändiga inställningen för att tillåta den kompatibla nätverkskontrollen måste en administratör vidta följande steg.

- Logga in på administrationscentret för Microsoft Entra som global administratör för säker åtkomst.

- Bläddra till Globala inställningar för säker åtkomst>>Sessionshantering>Anpassningsbar åtkomst.

- Välj reglaget för att aktivera CA-signalering för Entra-ID (omfattar alla molnappar). Detta aktiverar automatiskt CAE-signalering för Office 365 (förhandsversion).

- Bläddra till Skydd>Villkorlig åtkomst>Namngivna platser.

- Bekräfta att du har en plats med namnet Alla kompatibla nätverksplatser med platstypen Nätverksåtkomst. Organisationer kan även markera den här platsen som Betrodd.

Varning

Om din organisation har aktiva principer för villkorlig åtkomst baserat på kompatibel nätverkskontroll och du inaktiverar global signal om säker åtkomst i villkorlig åtkomst, kan du oavsiktligt blockera mål slutanvändare från att komma åt resurserna. Om du måste inaktivera den här funktionen tar du först bort motsvarande principer för villkorsstyrd åtkomst.

Skydda dina resurser bakom det kompatibla nätverket

Den kompatibla nätverksprincipen för villkorsstyrd åtkomst kan användas för att skydda dina Microsoft- och tredjepartsprogram. En typisk princip har ett "Block"-bidrag för alla nätverksplatser utom Kompatibelt nätverk. I följande exempel visas stegen för att konfigurera den här typen av princip:

- Logga in på Microsoft Entra admincenter som administratör för villkorsstyrd åtkomst.

- Bläddra till Villkorlig åtkomst för skydd>.

- Välj Skapa ny princip.

- Ge principen ett namn. Vi rekommenderar att organisationer skapar en meningsfull standard för namnen på sina principer.

- Under Tilldelningar väljer du Användare eller arbetsbelastningsidentiteter.

- Under Inkludera väljer du Alla användare.

- Under Exkludera väljer du Användare och grupper och väljer organisationens konton för nödåtkomst eller break-glass.

- Under Målresurser>inkludera och välj Alla resurser (tidigare "Alla molnappar").

- Om din organisation registrerar enheter i Microsoft Intune rekommenderar vi att du undantar programmen Microsoft Intune-registrering och Microsoft Intune från principen för villkorsstyrd åtkomst för att undvika ett cirkulärt beroende.

- Under Nätverk.

- Ställ in Konfigurera på Ja.

- Under Inkludera väljer du Valfri plats.

- Under Exkludera väljer du platsen Alla kompatibla nätverksplatser .

- Under Åtkomstkontroller:

- Bevilja, välj Blockera åtkomst och välj Välj.

- Bekräfta inställningarna och ange Aktivera princip till På.

- Välj knappen Skapa för att skapa för att aktivera principen.

Kommentar

Använd global säker åtkomst tillsammans med principer för villkorsstyrd åtkomst som kräver ett kompatibelt nätverk för alla resurser.

Globala resurser för säker åtkomst undantas automatiskt från principen för villkorsstyrd åtkomst när Kompatibelt nätverk är aktiverat i principen. Det krävs ingen explicit resursundantag. Dessa automatiska undantag krävs för att säkerställa att Global Secure Access-klienten inte blockeras från att komma åt de resurser som behövs. Resurserna globala säkerhetsåtkomstbehov är:

- Globala profiler för säker åtkomsttrafik

- Global principtjänst för säker åtkomst (intern tjänst)

Inloggningshändelser för autentisering av undantagna globala resurser för säker åtkomst visas i inloggningsloggarna för Microsoft Entra-ID som:

- Internetresurser med global säker åtkomst

- Microsoft-appar med global säker åtkomst

- Alla privata resurser med global säker åtkomst

- ZTNA-principtjänst

Användarundantag

Principer för villkorlig åtkomst är kraftfulla verktyg. Vi rekommenderar att du undantar följande konton från dina principer:

- Nödåtkomst eller break-glass-konton för att förhindra utelåsning på grund av felkonfiguration av principer. I det osannolika scenariot är alla administratörer utelåst, kan ditt administratörskonto för nödåtkomst användas för att logga in och vidta åtgärder för att återställa åtkomsten.

- Mer information finns i artikeln Hantera konton för nödåtkomst i Microsoft Entra-ID.

- Tjänstkonton och tjänstens huvudnamn, till exempel Microsoft Entra Connect Sync-kontot. Tjänstkonton är icke-interaktiva konton som inte är knutna till någon viss användare. De används normalt av serverdelstjänster som tillåter programmatisk åtkomst till program, men används även för att logga in på system i administrativa syften. Anrop som görs av tjänstens huvudnamn blockeras inte av principer för villkorsstyrd åtkomst som begränsas till användare. Använd villkorsstyrd åtkomst för arbetsbelastningsidentiteter för att definiera principer som riktar sig till tjänstens huvudnamn.

- Om din organisation har dessa konton som används i skript eller kod kan du överväga att ersätta dem med hanterade identiteter.

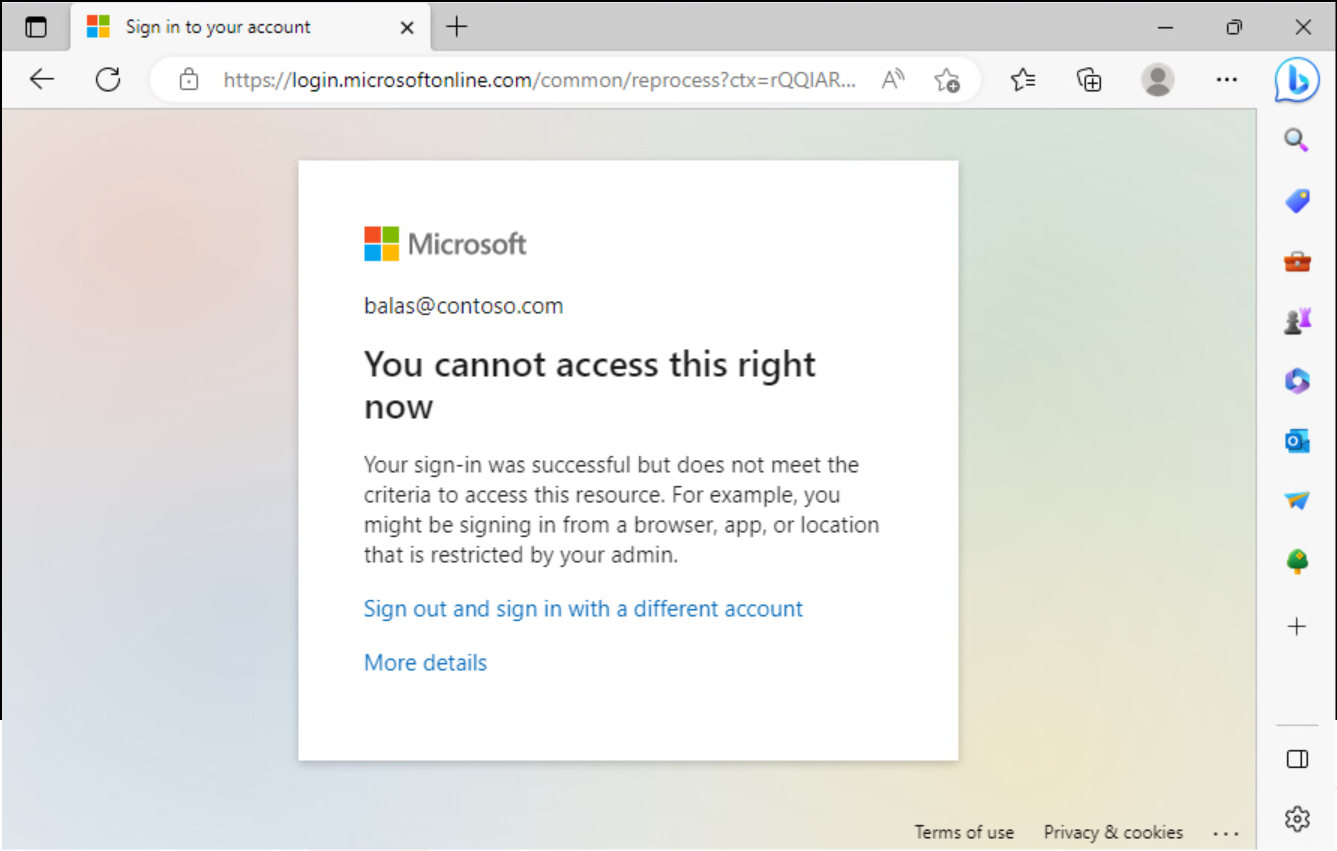

Prova din kompatibla nätverksprincip

- På en slutanvändarenhet med Global Secure Access-klienten installerad och kör bläddrar du till https://outlook.office.com/mail/ eller

https://yourcompanyname.sharepoint.com/, du har åtkomst till resurser. - Pausa global säker åtkomst-klienten genom att högerklicka på programmet i Windows-facket och välja Pausa.

- Bläddra till https://outlook.office.com/mail/ eller

https://yourcompanyname.sharepoint.com/, du blockeras från att komma åt resurser med ett felmeddelande som säger Att du inte kan komma åt detta just nu.

Felsökning

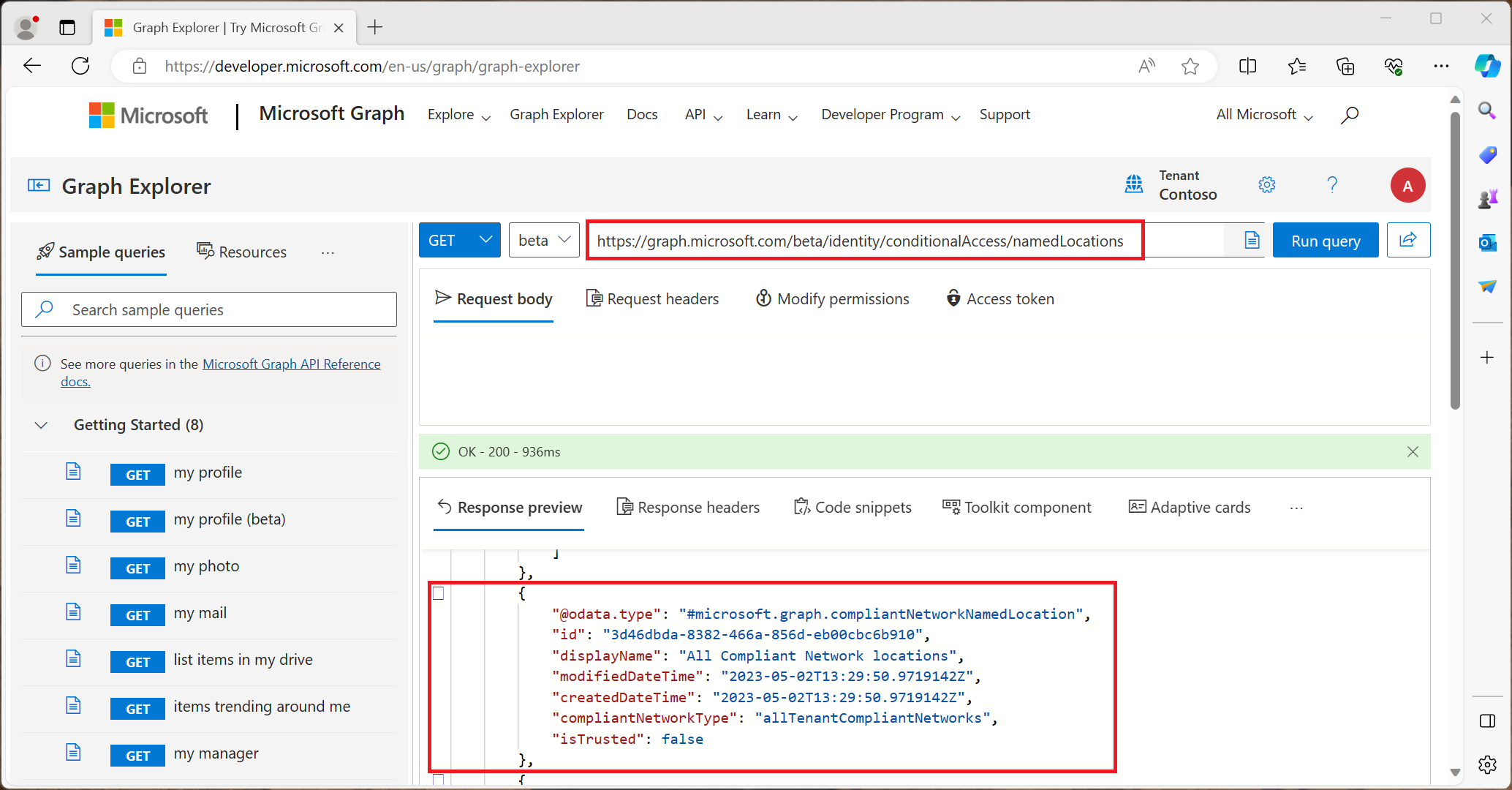

Kontrollera att den nya namngivna platsen skapades automatiskt med hjälp av Microsoft Graph.

GET https://graph.microsoft.com/beta/identity/conditionalAccess/namedLocations