Planera en distribution av privilegierad identitetshantering

Privileged Identity Management (PIM) ger en tidsbaserad och godkännandebaserad rollaktivering för att minska risken för överdriven, onödig eller missbrukad åtkomstbehörighet till viktiga resurser. Dessa resurser omfattar resurser i Microsoft Entra-ID, Azure och andra Microsoft Online-tjänster som Microsoft 365 eller Microsoft Intune.

MED PIM kan du tillåta en specifik uppsättning åtgärder i ett visst omfång. Viktiga funktioner omfattar bland annat:

Ge privilegierad just-in-time-åtkomst till resurser

Tilldela berättigande till medlemskap eller ägarskap för PIM för grupper

Tilldela tidsbunden åtkomst till resurser med hjälp av start- och slutdatum

Kräv godkännande för att aktivera privilegierade roller

Framtvinga multifaktorautentisering för att aktivera valfri roll

Tillämpa principer för villkorlig åtkomst för att aktivera valfri roll (offentlig förhandsversion)

Använd motivering för att förstå varför användare aktiverar

Få meddelanden när privilegierade roller aktiveras

Utför åtkomstgranskningar för att se till att användare fortfarande behöver ha vissa roller

Ladda ned granskningshistorik för intern eller extern granskning

För att få ut mesta möjliga av den här distributionsplanen är det viktigt att du får en fullständig översikt över Vad är privileged Identity Management.

Förstå PIM

PIM-begreppen i det här avsnittet hjälper dig att förstå organisationens krav på privilegierad identitet.

Vad kan du hantera i PIM

Idag kan du använda PIM med:

Microsoft Entra-roller – Microsoft Entra-roller kallas ibland katalogroller och innehåller inbyggda och anpassade roller för att hantera Microsoft Entra-ID och andra Microsoft 365-usluge na mreži.

Azure-roller – rollbaserade åtkomstkontrollroller (RBAC) i Azure som ger åtkomst till hanteringsgrupper, prenumerationer, resursgrupper och resurser.

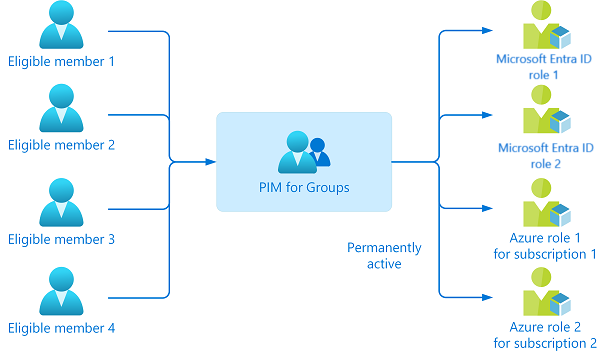

PIM för grupper – Konfigurera just-in-time-åtkomst till medlems- och ägarrollen för en Microsoft Entra-säkerhetsgrupp. PIM för grupper ger dig inte bara ett alternativt sätt att konfigurera PIM för Microsoft Entra-roller och Azure-roller, utan gör också att du kan konfigurera PIM för andra behörigheter i Microsoft usluge na mreži som Intune, Azure Key Vaults och Azure Information Protection. Om gruppen har konfigurerats för appetablering utlöser aktivering av gruppmedlemskap etablering av gruppmedlemskap (och användarkontot, om det inte etablerades) till programmet med hjälp av SCIM-protokollet (System for Cross-Domain Identity Management).

Du kan tilldela följande till dessa roller eller grupper:

Användare – För att få just-in-time-åtkomst till Microsoft Entra-roller, Azure-roller och PIM för grupper.

Grupper – Vem som helst i en grupp för att få just-in-time-åtkomst till Microsoft Entra-roller och Azure-roller. För Microsoft Entra-roller måste gruppen vara en nyskapad molngrupp som har markerats som tilldelningsbar till en roll medan gruppen för Azure-roller kan vara vilken Microsoft Entra-säkerhetsgrupp som helst. Vi rekommenderar inte att du tilldelar/kapslade en grupp till en PIM för grupper.

Kommentar

Du kan inte tilldela tjänstens huvudnamn som berättigade till Microsoft Entra-roller, Azure-roller och PIM för grupper, men du kan bevilja en tidsbegränsade aktiv tilldelning till alla tre.

Princip om minsta privilegium

Du tilldelar användarna den roll som har de minsta behörigheter som krävs för att utföra sina uppgifter. Den här metoden minimerar antalet globala administratörer och använder i stället specifika administratörsroller för vissa scenarier.

Kommentar

Microsoft har mycket få globala administratörer. Läs mer om hur Microsoft använder Privileged Identity Management.

Typ av tilldelningar

Det finns två typer av tilldelningar – berättigade och aktiva. Om en användare har gjorts berättigad för en roll innebär det att användaren kan aktivera rollen när det finns behov av att utföra privilegierade åtgärder.

Du kan också ange en start- och sluttid för varje typ av tilldelning. Det här tillägget ger dig fyra möjliga typer av tilldelningar:

Permanent berättigande

Permanent aktiv

Tidsbegränsad berättigande, med angivna start- och slutdatum för tilldelning

Tidsbunden aktiv, med angivna start- och slutdatum för tilldelning

Om rollen upphör att gälla kan du utöka eller förnya dessa tilldelningar.

Vi rekommenderar att du behåller noll permanent aktiva tilldelningar för andra roller än dina konton för nödåtkomst.

Microsoft rekommenderar att organisationer har två molnbaserade konton för nödåtkomst permanent tilldelade rollen Global administratör . Dessa konton är mycket privilegierade och tilldelas inte till specifika individer. Kontona är begränsade till nödsituations- eller "break glass"-scenarier där normala konton inte kan användas eller alla andra administratörer av misstag är utelåst. Dessa konton bör skapas enligt rekommendationerna för kontot för nödåtkomst.

Planera projektet

När teknikprojekt misslyckas beror det vanligtvis på felaktiga förväntningar på påverkan, resultat och ansvarsområden. För att undvika dessa fallgropar bör du se till att du engagerar rätt intressenter och att intressenternas roller i projektet är väl förstådda.

Planera en pilot

I varje steg i distributionen ser du till att du utvärderar att resultatet är som förväntat. Se metodtips för en pilot.

Börja med en liten uppsättning användare (pilotgrupp) och kontrollera att PIM fungerar som förväntat.

Kontrollera om all konfiguration som du har konfigurerat för rollerna eller PIM för grupper fungerar korrekt.

Rulla den till produktion först efter att den har testats noggrant.

Planera kommunikation

Kommunikation är avgörande för att alla nya tjänster ska lyckas. Kommunicera proaktivt med dina användare hur deras upplevelse ändras, när den ändras och hur de får support om de får problem.

Konfigurera tid med ditt interna IT-stöd för att gå igenom PIM-arbetsflödet. Ge dem lämpliga dokumentationer och din kontaktinformation.

Planera testning och återställning

Kommentar

För Microsoft Entra-roller testar och distribuerar organisationer ofta globala administratörer först, medan de för Azure-resurser vanligtvis testar PIM en Azure-prenumeration i taget.

Planera testning

Skapa testanvändare för att kontrollera att PIM-inställningarna fungerar som förväntat innan du påverkar verkliga användare och eventuellt stör deras åtkomst till appar och resurser. Skapa en testplan för att jämföra förväntade resultat och faktiska resultat.

I följande tabell visas ett exempel på ett testfall:

| Roll | Förväntat beteende under aktivering | Faktiska resultat |

|---|---|---|

| Global administratör |

För både Microsoft Entra-ID och Azure-resursroll kontrollerar du att du har användare representerade som ska ta dessa roller. Tänk dessutom på följande roller när du testar PIM i din mellanlagrade miljö:

| Roller | Microsoft Entra-roller | Azure-resursroller | PIM för grupper |

|---|---|---|---|

| Medlem i en grupp | x | ||

| Medlemmar i en roll | x | x | |

| IT-tjänstägare | x | x | |

| Prenumeration eller resursägare | x | x | |

| PIM för gruppägare | x |

Planåterställning

Om PIM inte fungerar som önskat i produktionsmiljön kan du ändra rolltilldelningen från berättigad till aktiv igen. För varje roll som du har konfigurerat väljer du ellipsen (...) för alla användare med tilldelningstyp som berättigade. Du kan sedan välja alternativet Gör aktiv för att gå tillbaka och göra rolltilldelningen aktiv.

Planera och implementera PIM för Microsoft Entra-roller

Följ dessa uppgifter för att förbereda PIM för att hantera Microsoft Entra-roller.

Identifiera och minimera privilegierade roller

Visa en lista över vilka som har privilegierade roller i din organisation. Granska de tilldelade användarna, identifiera administratörer som inte längre behöver rollen och ta bort dem från sina tilldelningar.

Du kan använda Åtkomstgranskningar för Microsoft Entra-roller för att automatisera identifiering, granskning och godkännande eller borttagning av tilldelningar.

Fastställa roller som ska hanteras av PIM

Prioritera skydd av Microsoft Entra-roller som har flest behörigheter. Det är också viktigt att tänka på vilka data och behörigheter som är mest känsliga för din organisation.

Kontrollera först att alla roller som global administratör och säkerhetsadministratör hanteras med PIM eftersom de är de användare som kan göra mest skada när de komprometteras. Överväg sedan fler roller som ska hanteras som kan vara sårbara för attacker.

Du kan använda etiketten Privilegierad för att identifiera roller med hög behörighet som du kan hantera med PIM. Den privilegierade etiketten finns på Roller och administratör i administrationscentret för Microsoft Entra. Mer information finns i artikeln om inbyggda Microsoft Entra-roller .

Konfigurera PIM-inställningar för Microsoft Entra-roller

Skapa och konfigurera dina PIM-inställningar för varje privilegierad Microsoft Entra-roll som din organisation använder.

I följande tabell visas exempelinställningar:

| Roll | Krav på MFA | Kräv villkorlig åtkomst | Meddelande | Incidentbiljett | Kräv godkännande | Godkännare | Aktiveringstid | Perm-administratör |

|---|---|---|---|---|---|---|---|---|

| Global administratör | ✔️ | ✔️ | ✔️ | ✔️ | ✔️ | Annan global administratör | 1 timme | Konton för nödåtkomst |

| Exchange-administratör | ✔️ | ✔️ | ✔️ | ❌ | ❌ | Ingen | 2 timmar | Ingen |

| Supportavdelningsadministratör | ❌ | ❌ | ❌ | ✔️ | ❌ | Ingen | 8 timmar | Ingen |

Tilldela och aktivera Microsoft Entra-roller

För Microsoft Entra-roller i PIM kan endast en användare som har rollen Privilegierad rolladministratör eller global administratör hantera tilldelningar för andra administratörer. Globala administratörer, säkerhetsadministratörer, globala läsare och säkerhetsläsare kan också visa tilldelningar till Microsoft Entra-roller i PIM.

Följ anvisningarna i länkarna nedan:

När rollen närmar sig sin förfallotid använder du PIM för att utöka eller förnya rollerna. Båda användarinitierade åtgärder kräver ett godkännande från en global administratör eller privilegierad rolladministratör.

När dessa viktiga händelser inträffar i Microsoft Entra-roller skickar PIM e-postaviseringar och veckovisa sammanfattade e-postmeddelanden till privilegierade administratörer beroende på roll-, händelse- och meddelandeinställningar. Dessa e-postmeddelanden kan också innehålla länkar till relevanta uppgifter, till exempel aktivering eller förnyelse av en roll.

Kommentar

Du kan också utföra dessa PIM-uppgifter med hjälp av Microsoft Graph-API:er för Microsoft Entra-roller.

Godkänna eller neka PIM-aktiveringsbegäranden

En delegerad godkännare får ett e-postmeddelande när en begäran väntar på godkännande. Följ de här stegen för att godkänna eller neka begäranden om att aktivera en Azure-resursroll.

Visa granskningshistorik för Microsoft Entra-roller

Visa granskningshistorik för alla rolltilldelningar och aktiveringar under de senaste 30 dagarna för Microsoft Entra-roller. Du kan komma åt granskningsloggarna om du är global administratör eller privilegierad rolladministratör.

Vi rekommenderar att du har minst en administratör som läser igenom alla granskningshändelser varje vecka och exporterar granskningshändelserna varje månad.

Säkerhetsaviseringar för Microsoft Entra-roller

Konfigurera säkerhetsaviseringar för Microsoft Entra-rollerna som utlöser en avisering vid misstänkt och osäker aktivitet.

Planera och implementera PIM för Azure-resursroller

Följ dessa uppgifter för att förbereda PIM för att hantera Azure-resursroller.

Identifiera och minimera privilegierade roller

Minimera tilldelningar av ägar- och användaråtkomstadministratörer som är kopplade till varje prenumeration eller resurs och ta bort onödiga tilldelningar.

Som global administratör kan du öka åtkomsten för att hantera alla Azure-prenumerationer. Du kan sedan hitta varje prenumerationsägare och arbeta med dem för att ta bort onödiga tilldelningar i deras prenumerationer.

Använd åtkomstgranskningar för Azure-resurser för att granska och ta bort onödiga rolltilldelningar.

Fastställa roller som ska hanteras av PIM

När du bestämmer vilka rolltilldelningar som ska hanteras med hjälp av PIM för Azure-resursen måste du först identifiera de hanteringsgrupper, prenumerationer, resursgrupper och resurser som är viktigast för din organisation. Överväg att använda hanteringsgrupper för att organisera alla deras resurser i organisationen.

Vi rekommenderar att du hanterar alla roller som prenumerationsägare och administratör för användaråtkomst med PIM.

Arbeta med prenumerationsägare för att dokumentera resurser som hanteras av varje prenumeration och klassificera risknivån för varje resurs om den komprometteras. Prioritera hantering av resurser med PIM baserat på risknivå. Detta inkluderar även anpassade resurser som är kopplade till prenumerationen.

Vi rekommenderar också att du arbetar med prenumerations- eller resursägare av kritiska tjänster för att konfigurera PIM-arbetsflöde för alla roller i känsliga prenumerationer eller resurser.

För prenumerationer eller resurser som inte är lika viktiga behöver du inte konfigurera PIM för alla roller. Du bör dock fortfarande skydda rollerna Ägare och Administratör för användaråtkomst med PIM.

Konfigurera PIM-inställningar för Azure-resursroller

Skapa och konfigurera inställningar för de Azure-resursroller som du har planerat att skydda med PIM.

I följande tabell visas exempelinställningar:

| Roll | Krav på MFA | Meddelande | Kräv villkorlig åtkomst | Kräv godkännande | Godkännare | Aktiveringstid | Aktiv administratör | Aktiv förfallotid | Berättigande förfallodatum |

|---|---|---|---|---|---|---|---|---|---|

| Ägare till kritiska prenumerationer | ✔️ | ✔️ | ✔️ | ✔️ | Andra ägare av prenumerationen | 1 timme | Ingen | saknas | 3 månader |

| Administratör för användaråtkomst för mindre kritiska prenumerationer | ✔️ | ✔️ | ✔️ | ❌ | Ingen | 1 timme | Ingen | saknas | 3 månader |

Tilldela och aktivera Azure-resursroll

För Azure-resursroller i PIM kan endast en ägare eller administratör för användaråtkomst hantera tilldelningar för andra administratörer. Användare som är privilegierade rolladministratörer, säkerhetsadministratörer eller säkerhetsläsare har som standard inte åtkomst till att visa tilldelningar till Azure-resursroller.

Följ anvisningarna i länkarna nedan:

1.Ge berättigade tilldelningar

2.Tillåt berättigade användare att aktivera sina Azure-roller just-in-time

När privilegierad rolltilldelning närmar sig förfallodatumet använder du PIM för att utöka eller förnya rollerna. Båda användarinitierade åtgärder kräver ett godkännande från resursägaren eller administratören för användaråtkomst.

När dessa viktiga händelser inträffar i Azure-resursroller skickar PIM e-postaviseringar till ägare och användares åtkomstadministratörer. Dessa e-postmeddelanden kan också innehålla länkar till relevanta uppgifter, till exempel aktivering eller förnyelse av en roll.

Kommentar

Du kan också utföra dessa PIM-uppgifter med hjälp av Microsoft Azure Resource Manager-API:er för Azure-resursroller.

Godkänna eller neka PIM-aktiveringsbegäranden

Godkänn eller neka aktiveringsbegäranden för Microsoft Entra-rollen – En delegerad godkännare får ett e-postmeddelande när en begäran väntar på godkännande.

Visa granskningshistorik för Azure-resursroller

Visa granskningshistorik för alla tilldelningar och aktiveringar under de senaste 30 dagarna för Azure-resursroller.

Säkerhetsaviseringar för Azure-resursroller

Konfigurera säkerhetsaviseringar för Azure-resursrollerna som utlöser en avisering vid misstänkt och osäker aktivitet.

Planera och implementera PIM för PIM för grupper

Följ dessa uppgifter för att förbereda PIM för att hantera PIM för grupper.

Identifiera PIM för grupper

Det kan vara så att en person har fem eller sex berättigade tilldelningar till Microsoft Entra-roller via PIM. De måste aktivera varje roll individuellt, vilket kan minska produktiviteten. Ännu värre är att de också kan ha tiotals eller hundratals Azure-resurser tilldelade till sig, vilket förvärrar problemet.

I det här fallet bör du använda PIM för grupper. Skapa en PIM för grupper och ge den permanent aktiv åtkomst till flera roller. Se Privileged Identity Management (PIM) för Grupper (förhandsversion).

Om du vill hantera en rolltilldelningsbar grupp i Microsoft Entra som pim för grupper måste du hantera den i PIM.

Konfigurera PIM-inställningar för PIM för grupper

Skapa och konfigurera inställningar för PIM för grupper som du har planerat att skydda med PIM.

I följande tabell visas exempelinställningar:

| Roll | Krav på MFA | Meddelande | Kräv villkorlig åtkomst | Kräv godkännande | Godkännare | Aktiveringstid | Aktiv administratör | Aktiv förfallotid | Berättigande förfallodatum |

|---|---|---|---|---|---|---|---|---|---|

| Ägare | ✔️ | ✔️ | ✔️ | ✔️ | Andra ägare av resursen | En timme | Ingen | saknas | 3 månader |

| Medlem | ✔️ | ✔️ | ✔️ | ❌ | Ingen | Fem timmar | Ingen | saknas | 3 månader |

Tilldela berättigande för PIM för grupper

Du kan tilldela behörighet till medlemmar eller ägare av PIM för grupper. Med bara en aktivering har de åtkomst till alla länkade resurser.

Kommentar

Du kan tilldela gruppen till en eller flera Microsoft Entra-ID och Azure-resursroller på samma sätt som du tilldelar roller till användare. Högst 500 rolltilldelningsbara grupper kan skapas i en enda Microsoft Entra-organisation (klientorganisation).

När grupptilldelningen närmar sig sin förfallotid använder du PIM för att utöka eller förnya grupptilldelningen. Den här åtgärden kräver godkännande av gruppägare.

Godkänna eller neka PIM-aktiveringsbegäran

Konfigurera PIM för gruppmedlemmar och ägare för att kräva godkännande för aktivering och välj användare eller grupper från din Microsoft Entra-organisation som delegerade godkännare. Vi rekommenderar att du väljer två eller flera godkännare för varje grupp för att minska arbetsbelastningen för den privilegierade rolladministratören.

Godkänn eller neka begäranden om rollaktivering för PIM för grupper. Som delegerad godkännare får du ett e-postmeddelande när en begäran väntar på ditt godkännande.

Visa granskningshistorik för PIM för grupper

Visa granskningshistorik för alla tilldelningar och aktiveringar under de senaste 30 dagarna för PIM för grupper.

Nästa steg

Om det finns PIM-relaterade problem kan du läsa Felsöka ett problem med PIM.