Planera distribution av Microsoft Entra-programproxy

Microsoft Entra-programproxy är en säker och kostnadseffektiv fjärråtkomstlösning för lokala program. Det ger en omedelbar övergångsväg för "Cloud First"-organisationer att hantera åtkomst till äldre lokala program som ännu inte kan använda moderna protokoll. Mer introduktionsinformation finns i Vad är programproxy?

Programproxy rekommenderas för att ge fjärranvändare åtkomst till interna resurser. Programproxy ersätter behovet av en VPN- eller omvänd proxy för dessa användningsfall för fjärråtkomst. Den är inte avsedd för användare som är i företagsnätverket. Dessa användare som använder programproxy för intranätåtkomst kan uppleva oönskade prestandaproblem.

Den här artikeln innehåller de resurser du behöver för att planera, driva och hantera Microsoft Entra-programproxy.

Planera implementeringen

Följande avsnitt innehåller en bred vy över de viktigaste planeringselementen som underlättar distributionen.

Förutsättningar

Du måste uppfylla följande krav innan du påbörjar implementeringen. Du får mer information om hur du kan konfigurera din miljö, inklusive dessa krav, i den här självstudien.

Anslutningsappar: Anslutningsappar är enkla agenter som du kan distribuera till:

- Fysisk maskinvara lokalt

- En virtuell dator som finns i en hypervisor-lösning

- En virtuell dator som finns i Azure för att aktivera utgående anslutning till programproxytjänsten.

Mer detaljerad översikt finns i Förstå anslutningsprogram för privata Microsoft Entra-nätverk.

Anslutningsdatorer måste vara aktiverade för TLS 1.2 innan anslutningsprogrammen installeras.

Distribuera om möjligt anslutningsappar i samma nätverk och segment som serverdelens webbprogramservrar. Det är bäst att distribuera anslutningsappar när du har slutfört en identifiering av program.

Vi rekommenderar att varje anslutningsgrupp har minst två anslutningsappar för hög tillgänglighet och skalning. Att ha tre anslutningsappar är optimalt om du kan behöva underhålla en dator när som helst. Granska kapacitetstabellen för anslutningsappen för att avgöra vilken typ av dator som anslutningsprogram ska installeras på. Ju större dator desto mer buffert och prestanda blir anslutningsappen.

Inställningar för nätverksåtkomst: Privata Nätverksanslutningar i Microsoft Entra ansluter till Azure via HTTPS (TCP Port 443) och HTTP (TCP Port 80).

Det går inte att avsluta TLS-trafik för anslutningsprogram och förhindrar att anslutningsappar upprättar en säker kanal med respektive Microsoft Entra-programproxyslutpunkter.

Undvik alla former av infogad inspektion av utgående TLS-kommunikation mellan anslutningsappar och Azure. Intern kontroll mellan en anslutningsapp och serverdelsprogram är möjlig, men kan försämra användarupplevelsen och rekommenderas därför inte.

Belastningsutjämning av själva anslutningsapparna stöds inte heller, eller ens nödvändigt.

Viktiga överväganden innan du konfigurerar Microsoft Entra-programproxy

Följande grundläggande krav måste uppfyllas för att konfigurera och implementera Microsoft Entra-programproxy.

Azure-registrering: Innan du distribuerar programproxy måste användaridentiteter synkroniseras från en lokal katalog eller skapas direkt i dina Microsoft Entra-klienter. Med identitetssynkronisering kan Microsoft Entra-ID förautentisera användare innan de beviljas åtkomst till programproxypublicerade program och ha nödvändig information om användaridentifierare för att utföra enkel inloggning (SSO).

Krav för villkorsstyrd åtkomst: Vi rekommenderar inte att du använder programproxy för intranätåtkomst eftersom detta ger svarstid som påverkar användarna. Vi rekommenderar att du använder programproxy med principer för förautentisering och villkorlig åtkomst för fjärråtkomst från Internet. En metod för att tillhandahålla villkorsstyrd åtkomst för intranätanvändning är att modernisera program så att de kan autentisera direkt med Microsoft Entra-ID. Mer information finns i Resurser för att migrera program till Microsoft Entra-ID.

Tjänstbegränsningar: För att skydda mot överförbrukning av resurser från enskilda klientorganisationer finns det begränsningar som anges per program och klientorganisation. Om du vill se dessa gränser kan du läsa om begränsningar och begränsningar för Microsoft Entra-tjänsten. Dessa begränsningsgränser baseras på ett riktmärke långt över den typiska användningsvolymen och ger en stor buffert för en majoritet av distributionerna.

Offentligt certifikat: Om du använder anpassade domännamn måste du skaffa ett TLS/SSL-certifikat. Beroende på organisationens krav kan det ta lite tid att skaffa ett certifikat och vi rekommenderar att du påbörjar processen så tidigt som möjligt. Azure-programproxy stöder standardcertifikat, jokertecken eller SAN-baserade certifikat. Mer information finns i Konfigurera anpassade domäner med Microsoft Entra-programproxy.

Domänkrav: Enkel inloggning till dina publicerade program med Kerberos-begränsad delegering (KCD) kräver att servern som kör anslutningsappen och servern som kör appen är domänansluten och en del av samma domän eller betrodda domäner. Detaljerad information om ämnet finns i KCD för enkel inloggning med programproxy. Anslutningstjänsten körs i kontexten för det lokala systemet och bör inte konfigureras för att använda en anpassad identitet.

DNS-poster för URL:er

Innan du använder anpassade domäner i programproxyn måste du skapa en CNAME-post i offentlig DNS, så att klienterna kan matcha den anpassade definierade externa URL:en till den fördefinierade programproxyadressen. Om det inte går att skapa en CNAME-post för ett program som använder en anpassad domän förhindrar det att fjärranslutna användare ansluter till programmet. De steg som krävs för att lägga till CNAME-poster kan variera från DNS-provider till provider, så lär dig hur du hanterar DNS-poster och postuppsättningar med hjälp av administrationscentret för Microsoft Entra.

På samma sätt måste anslutningsvärdar kunna lösa den interna URL:en för program som publiceras.

Administrativa rättigheter och roller

Installationen av anslutningsappen kräver lokala administratörsrättigheter till den Windows-server som den installeras på. Det krävs också minst en programadministratörsroll för att autentisera och registrera anslutningsinstansen till din Microsoft Entra-klientorganisation.

Programpublicering och -administration kräver rollen Programadministratör . Programadministratörer kan hantera alla program i katalogen, inklusive registreringar, SSO-inställningar, användar- och grupptilldelningar och licensiering, inställningar för programproxy och medgivande. Den ger inte möjlighet att hantera villkorsstyrd åtkomst. Rollen Molnprogramadministratör har alla funktioner som programadministratör, förutom att den inte tillåter hantering av programproxyinställningar.

Licensiering: programproxy är tillgänglig via en Microsoft Entra ID P1- eller P2-prenumeration. Se prissidan för Microsoft Entra för en fullständig lista över licensieringsalternativ och -funktioner.

Programidentifiering

Kompilera en inventering av alla program inom omfånget som publiceras via programproxy genom att samla in följande information:

| Informationstyp | Information som ska samlas in |

|---|---|

| Tjänsttyp | Till exempel: SharePoint, SAP, CRM, Custom Web Application, API |

| Programplattform | Till exempel: Windows IIS, Apache på Linux, Tomcat, NGINX |

| Domänmedlemskap | Webbserverns fullständigt kvalificerade domännamn (FQDN) |

| Programplats | Där webbservern eller servergruppen finns i infrastrukturen |

| Intern åtkomst | Den exakta URL:en som används vid åtkomst till programmet internt. Vilken typ av belastningsutjämning används om en servergrupp används? Om programmet hämtar innehåll från andra källor än sig självt. Kontrollera om programmet fungerar via WebSockets. |

| Extern åtkomst | Leverantörslösningen som programmet redan kan exponeras via, externt. Den URL som du vill använda för extern åtkomst. Om Du använder SharePoint kontrollerar du att alternativa åtkomstmappningar har konfigurerats enligt den här vägledningen. Annars måste du definiera externa URL:er. |

| Offentligt certifikat | Om du använder en anpassad domän skaffar du ett certifikat med motsvarande ämnesnamn. Om det finns ett certifikat bör du notera serienumret och platsen där det kan hämtas. |

| Authentication type | Den typ av autentisering som stöds av programstödet, till exempel Basic, Windows Integration Authentication, formulärbaserad, rubrikbaserad och anspråk. Om programmet är konfigurerat att köras under ett specifikt domänkonto bör du notera det fullständiga domännamnet (FQDN) för tjänstkontot. Om SAML-baserade identifieraren och svars-URL:erna. Om huvudbaserad, leverantörslösningen och specifika krav för hantering av autentiseringstyp. |

| Gruppnamn för anslutningsapp | Det logiska namnet för den grupp av anslutningsappar som ska utses för att tillhandahålla kanalen och enkel inloggning för det här serverdelsprogrammet. |

| Åtkomst till användare/grupper | De användare eller användargrupper som ska beviljas extern åtkomst till programmet. |

| Ytterligare krav | Observera eventuella ytterligare fjärråtkomst- eller säkerhetskrav som ska beaktas vid publicering av programmet. |

Du kan ladda ned det här kalkylbladet för programinventering för att inventera dina appar.

Definiera organisationens krav

Följande är områden där du bör definiera organisationens affärskrav. Varje område innehåller exempel på krav

Åtkomst

Fjärranvändare med domänanslutna eller Microsoft Entra-anslutna enheter kan komma åt publicerade program på ett säkert sätt med sömlös enkel inloggning (SSO).

Fjärranvändare med godkända personliga enheter kan på ett säkert sätt komma åt publicerade program förutsatt att de är registrerade i MFA och har registrerat Microsoft Authenticator-appen på sin mobiltelefon som en autentiseringsmetod.

Styrning

- Administratörer kan definiera och övervaka livscykeln för användartilldelningar till program som publiceras via programproxy.

Säkerhet

- Endast användare som tilldelats program via gruppmedlemskap eller individuellt kan komma åt dessa program.

Prestanda

- Det finns ingen försämring av programprestanda jämfört med att komma åt programmet från det interna nätverket.

Användarupplevelse

- Användarna är medvetna om hur de kommer åt sina program med hjälp av välbekanta företags-URL:er på valfri enhetsplattform.

Granskning

- Administratörer kan granska användaråtkomstaktivitet.

Metodtips för en pilot

Fastställa hur lång tid och ansträngning som krävs för att helt beställa ett enda program för fjärråtkomst med enkel inloggning (SSO). Gör det genom att köra en pilot som tar hänsyn till den första identifieringen, publiceringen och den allmänna testningen. Att använda ett enkelt IIS-baserat webbprogram som redan är förkonfigurerat för integrerad Windows-autentisering (IWA) skulle hjälpa till att upprätta en baslinje, eftersom den här konfigurationen kräver minimalt arbete för att kunna testa fjärråtkomst och enkel inloggning.

Följande designelement bör öka lyckade pilotimplementeringar direkt i en produktionsklientorganisation.

Hantering av anslutningsappar:

- Anslutningsappar spelar en viktig roll när det gäller att tillhandahålla den lokala kanalen till dina program. Att använda standardanslutningsgruppen är tillräckligt för inledande pilottestning av publicerade program innan de tas i drift i produktion. Program som har testats kan sedan flyttas till produktionsanslutningsgrupper.

Programhantering:

Din personal kommer troligen ihåg att en extern URL är bekant och relevant. Undvik att publicera ditt program med hjälp av våra fördefinierade msappproxy.net eller onmicrosoft.com suffix. Ange i stället en välbekant verifierad domän på den översta nivån, prefixet med ett logiskt värdnamn, till exempel intranät.<>customers_domain.com.

Begränsa synligheten för pilotprogrammets ikon till en pilotgrupp genom att dölja startikonen från Azure MyApps-portalen. När du är redo för produktion kan du begränsa appen till respektive målgrupp, antingen i samma förproduktionsklient eller genom att även publicera programmet i produktionsklientorganisationen.

Inställningar för enkel inloggning: Vissa SSO-inställningar har specifika beroenden som kan ta tid att konfigurera, så undvik fördröjningar i ändringskontrollen genom att se till att beroenden åtgärdas i förväg. Detta inkluderar domänanslutning av anslutningsappar för att utföra enkel inloggning med Kerberos-begränsad delegering (KCD) och att ta hand om andra tidskrävande aktiviteter.

TLS Mellan anslutningsvärd och målprogram: Säkerheten är av största vikt, så TLS mellan anslutningsvärden och målprogrammen bör alltid användas. Särskilt om webbprogrammet har konfigurerats för formulärbaserad autentisering (FBA), som autentiseringsuppgifter för användare, överförs effektivt i klartext.

Implementera stegvis och testa varje steg. Utför grundläggande funktionell testning efter publicering av ett program för att säkerställa att alla användar- och affärskrav uppfylls genom att följa anvisningarna nedan:

- Testa och verifiera allmän åtkomst till webbprogrammet med förautentisering inaktiverad.

- Om det lyckas aktiverar du förautentisering och tilldelar användare och grupper. Testa och verifiera åtkomst.

- Lägg sedan till SSO-metoden för ditt program och testa igen för att verifiera åtkomsten.

- Tillämpa principer för villkorsstyrd åtkomst och MFA efter behov. Testa och verifiera åtkomst.

Felsökningsverktyg: Vid felsökning börjar du alltid med att verifiera åtkomsten till det publicerade programmet från webbläsaren på anslutningsvärden och bekräfta att programmet fungerar som förväntat. Ju enklare konfigurationen är, desto lättare att fastställa rotorsaken, så överväg att försöka återskapa problem med en minimal konfiguration, till exempel att bara använda en enda anslutningsapp och ingen enkel inloggning. I vissa fall kan webbfelsökningsverktyg som Teleriks Fiddler vara oumbärliga för att felsöka åtkomst- eller innehållsproblem i program som nås via en proxyserver. Fiddler kan också fungera som en proxy för att spåra och felsöka trafik för mobila plattformar som iOS och Android, och praktiskt taget allt som kan konfigureras för att dirigera via en proxy. Mer information finns i felsökningsguiden .

Implementera din lösning

Distribuera programproxy

Stegen för att distribuera programproxyn beskrivs i den här självstudien för att lägga till ett lokalt program för fjärråtkomst. Om installationen inte lyckas väljer du Felsöka programproxy i portalen eller använder felsökningsguiden för Problem med att installera programproxyagentanslutningsappen.

Publicera program via programproxy

Publiceringsprogram förutsätter att du har uppfyllt alla förutsättningar och att du har flera anslutningsappar som visas som registrerade och aktiva på programproxysidan.

Du kan också publicera program med hjälp av PowerShell.

Nedan följer några metodtips när du publicerar ett program:

Använd anslutningsgrupper: Tilldela en anslutningsgrupp som har utsetts för publicering av varje respektive program. Vi rekommenderar att varje anslutningsgrupp har minst två anslutningsappar för hög tillgänglighet och skalning. Att ha tre anslutningsappar är optimalt om du kan behöva underhålla en dator när som helst. Mer information finns i Förstå grupper för privata nätverksanslutningar i Microsoft Entra för att se hur du även kan använda anslutningsgrupper för att segmentera dina anslutningsappar efter nätverk eller plats.

Ange tidsgräns för serverdelsprogram: Den här inställningen är användbar i scenarier där programmet kan kräva mer än 75 sekunder för att bearbeta en klienttransaktion. Till exempel när en klient skickar en fråga till ett webbprogram som fungerar som en klientdel till en databas. Klientdelen skickar den här frågan till sin serverdelsdatabasserver och väntar på ett svar, men när den får ett svar överskrider klientsidan av konversationen tidsgränsen. Om du ställer in tidsgränsen på Long får du 180 sekunder för längre transaktioner att slutföras.

Använda lämpliga cookietyper

HTTP-Only Cookie: Ger ytterligare säkerhet genom att låta programproxyn innehålla HTTPOnly-flaggan i HTTP-svarshuvuden för set-cookie. Den här inställningen hjälper till att minimera kryphål, till exempel XSS (cross-site scripting). Lämna den här inställningen till Nej för klienter/användaragenter som kräver åtkomst till sessionscookien. Till exempel RDP/MTSC-klient som ansluter till en fjärrskrivbordsgateway som publicerats via programproxy.

Säker cookie: När en cookie har angetts med attributet Säker kommer användaragenten (appen på klientsidan) endast att inkludera cookien i HTTP-begäranden om begäran skickas via en TLS-skyddad kanal. Detta bidrar till att minska risken för att en cookie komprometteras via tydliga textkanaler, så bör aktiveras.

Beständig cookie: Tillåter att cookien för programproxysessionen bevaras mellan webbläsarstängningar genom att förbli giltig tills den antingen upphör att gälla eller tas bort. Används för scenarier där ett omfattande program, till exempel Office, kommer åt ett dokument i ett publicerat webbprogram, utan att användaren uppmanas att autentisering igen. Aktivera dock med försiktighet, eftersom beständiga cookies i slutändan kan lämna en tjänst i riskzonen för obehörig åtkomst, om den inte används tillsammans med andra kompenserande kontroller. Den här inställningen bör endast användas för äldre program som inte kan dela cookies mellan processer. Det är bättre att uppdatera ditt program för att hantera delning av cookies mellan processer i stället för att använda den här inställningen.

Översätt URL:er i rubriker: Du aktiverar detta för scenarier där intern DNS inte kan konfigureras för att matcha organisationens offentliga namnområde (t.ex. delad DNS). Om inte programmet kräver det ursprungliga värdhuvudet i klientbegäran lämnar du värdet inställt på Ja. Alternativet är att anslutningsappen använder FQDN i den interna URL:en för routning av den faktiska trafiken och FQDN i den externa URL:en som värdhuvud. I de flesta fall bör det här alternativet tillåta att programmet fungerar som vanligt, när det används via fjärranslutning, men dina användare förlorar fördelarna med att ha en matchning inuti och utanför URL:en.

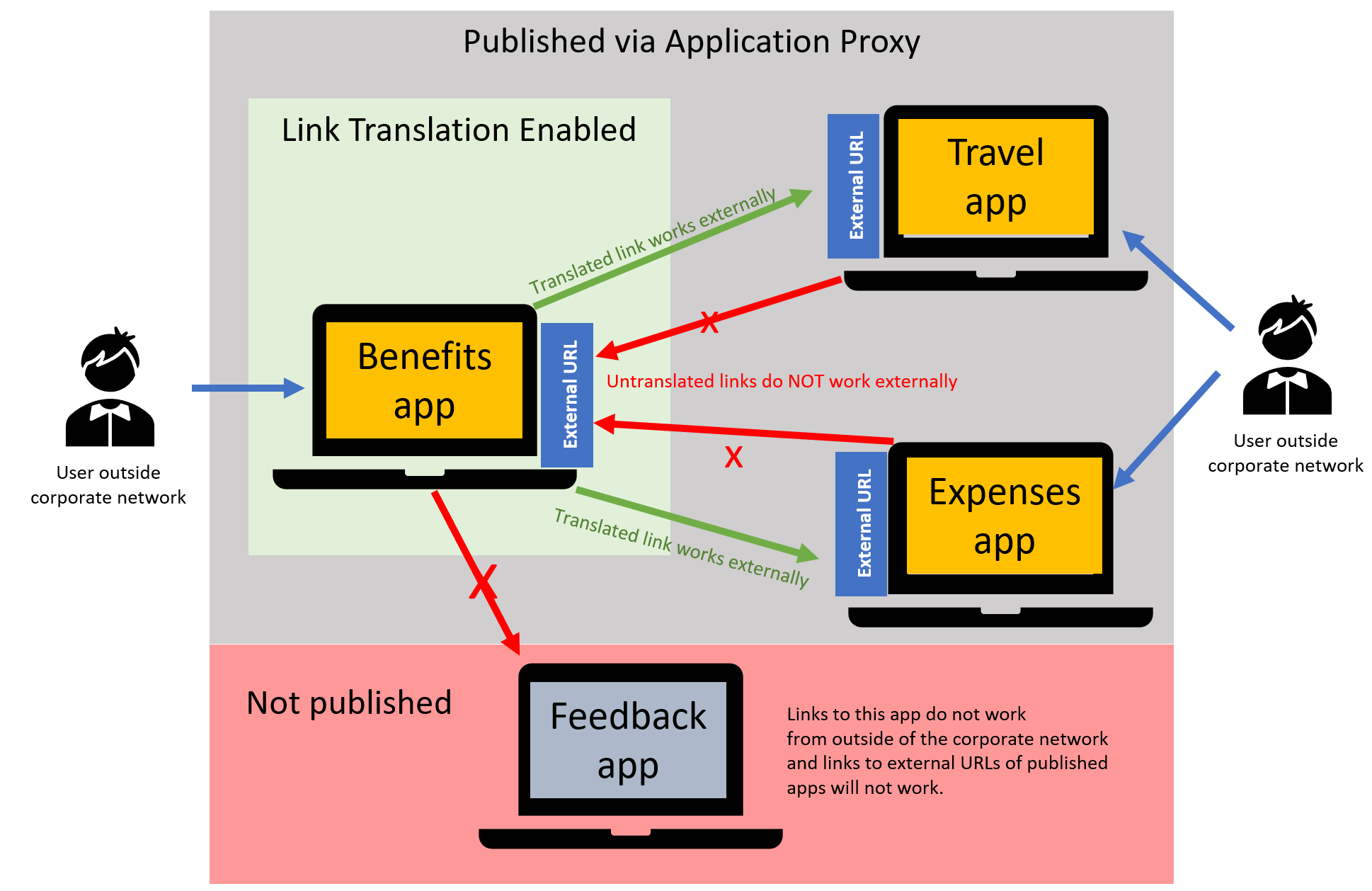

Översätta URL:er i programtext: Aktivera länköversättning för programtext för en app när du vill att länkarna från appen ska översättas i svar tillbaka till klienten. Om den här funktionen är aktiverad ger den här funktionen ett bästa försök att översätta alla interna länkar som programproxyn hittar i HTML- och CSS-svar som returneras till klienter. Det är användbart när du publicerar appar som innehåller hårdkodade absoluta länkar eller NetBIOS-kortnamnslänkar i innehållet eller appar med innehåll som länkar till andra lokala program.

För scenarier där en publicerad app länkar till andra publicerade appar aktiverar du länköversättning för varje program så att du har kontroll över användarupplevelsen på per app-nivå.

Anta till exempel att du har tre program publicerade via programproxy som alla länkar till varandra: Förmåner, Utgifter och Resor, plus en fjärde app, Feedback som inte publiceras via programproxy.

När du aktiverar länköversättning för appen Förmåner omdirigeras länkarna till Utgifter och resor till de externa URL:erna för dessa appar, så att användare som kommer åt programmen utanför företagsnätverket kan komma åt dem. Länkar från Utgifter och resor tillbaka till förmåner fungerar inte eftersom länköversättning inte har aktiverats för dessa två appar. Länken till Feedback omdirigeras inte eftersom det inte finns någon extern URL, så användare som använder appen Förmåner kan inte komma åt feedbackappen utanför företagsnätverket. Se detaljerad information om länköversättning och andra omdirigeringsalternativ.

Få åtkomst till ditt program

Det finns flera alternativ för att hantera åtkomst till publicerade resurser för programproxy, så välj det lämpligaste för ditt scenario och dina skalbarhetsbehov. Vanliga metoder är: att använda lokala grupper som synkroniseras via Microsoft Entra Connect, skapa dynamiska grupper i Microsoft Entra-ID baserat på användarattribut, använda självbetjäningsgrupper som hanteras av en resursägare eller en kombination av alla dessa. Se de länkade resurserna för fördelarna med var och en.

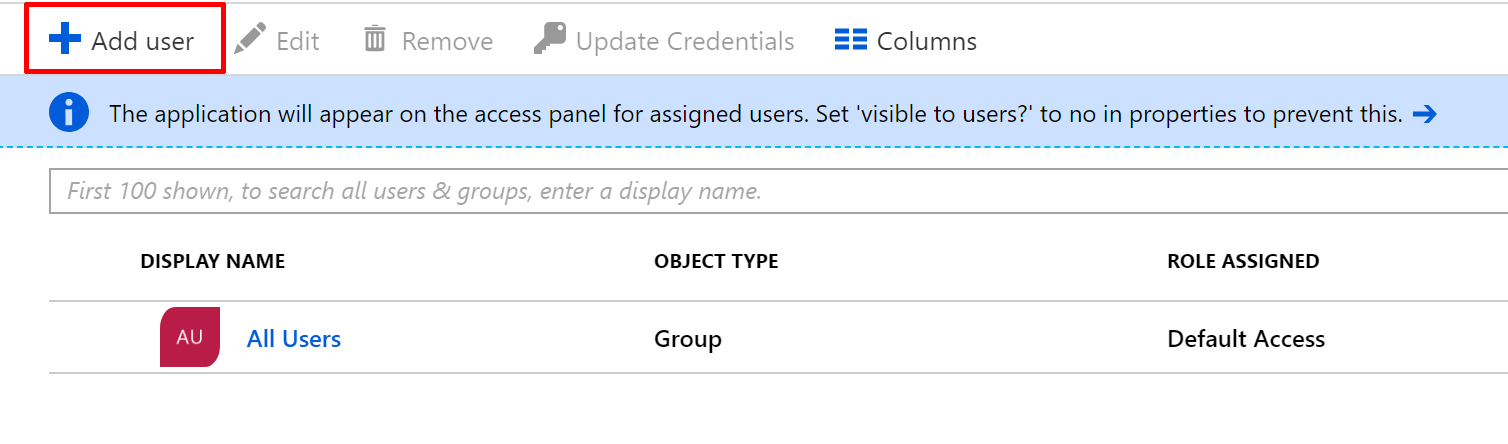

Det enklaste sättet att tilldela användare åtkomst till ett program är att gå till alternativen Användare och grupper från den vänstra rutan i det publicerade programmet och direkt tilldela grupper eller individer.

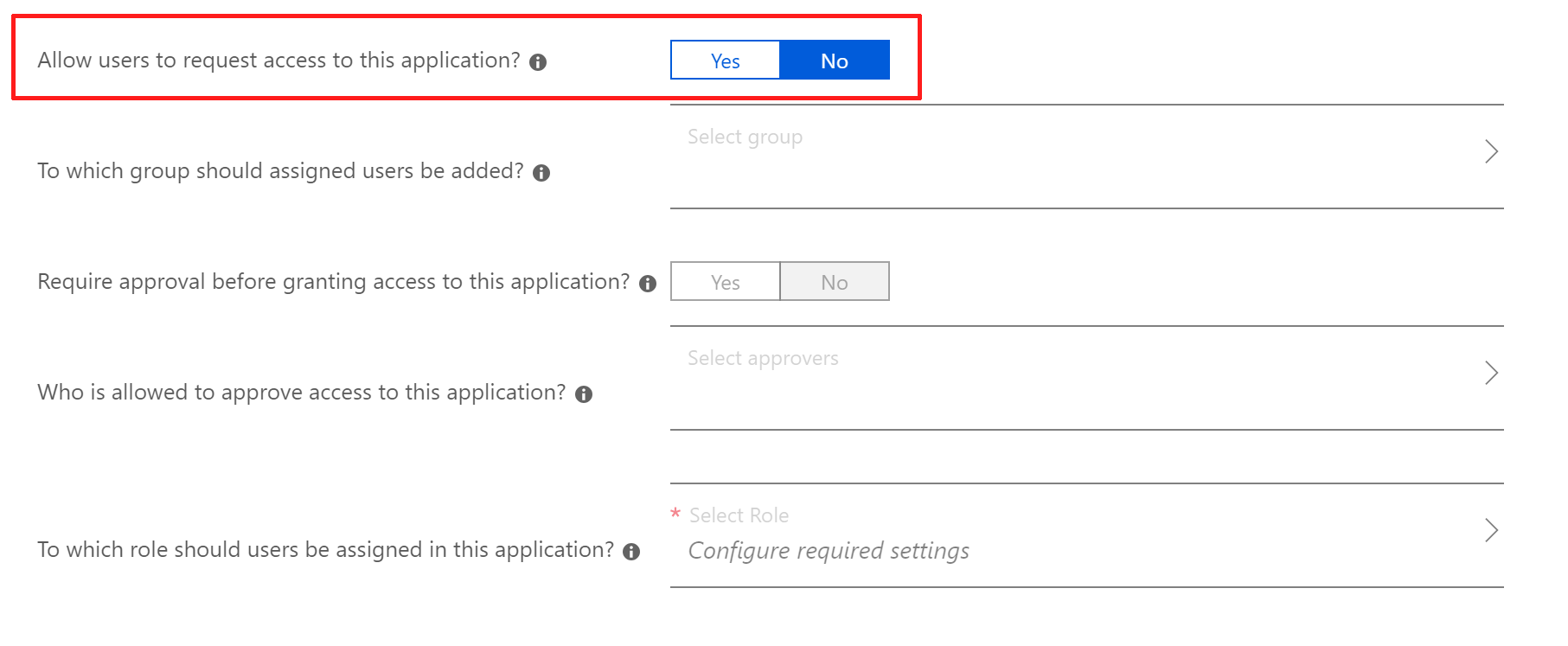

Du kan också tillåta användare att självbetjäningsåtkomst till ditt program genom att tilldela en grupp som de för närvarande inte är medlem i och konfigurera självbetjäningsalternativen.

Om det är aktiverat kan användarna sedan logga in på MyApps-portalen och begära åtkomst och antingen godkännas automatiskt och läggas till i den redan tillåtna självbetjäningsgruppen eller behöva godkännande från en utsedd godkännare.

Gästanvändare kan också uppmanas att komma åt interna program som publicerats via programproxy via Microsoft Entra B2B.

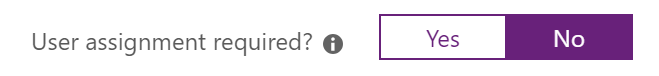

För lokala program som normalt är tillgängliga anonymt, utan autentisering, kanske du föredrar att inaktivera alternativet som finns i programmets egenskaper.

Om du lämnar det här alternativet inställt på Nej kan användarna komma åt det lokala programmet via Microsoft Entra-programproxyn utan behörighet, så använd med försiktighet.

När programmet har publicerats bör det vara tillgängligt genom att skriva dess externa URL i en webbläsare eller med dess ikon på https://myapps.microsoft.com.

Aktivera förautentisering

Kontrollera att ditt program är tillgängligt via programproxy och kommer åt det via den externa URL:en.

Bläddra till Identity>Applications Enterprise-program>>Alla program och välj den app som du vill hantera.

Välj programproxy.

I fältet Förautentisering använder du listrutan för att välja Microsoft Entra-ID och väljer Spara.

Med förautentisering aktiverat kommer Microsoft Entra-ID att utmana användarna först för autentisering och om enkel inloggning har konfigurerats verifierar serverdelsprogrammet också användaren innan åtkomsten till programmet beviljas. Om du ändrar förautentiseringsläget från Genomströmning till Microsoft Entra-ID konfigureras även den externa URL:en med HTTPS, så alla program som ursprungligen konfigurerats för HTTP skyddas nu med HTTPS.

Aktivera enkel inloggning

Enkel inloggning ger bästa möjliga användarupplevelse och säkerhet eftersom användarna bara behöver logga in en gång när de kommer åt Microsoft Entra-ID. När en användare har förautentiserats utförs enkel inloggning av den privata nätverksanslutningsappen som autentiserar till det lokala programmet för användarens räkning. Serverdelsprogrammet bearbetar inloggningen som om det vore användaren själv.

Om du väljer alternativet Genomströmning kan användarna komma åt det publicerade programmet utan att behöva autentisera sig mot Microsoft Entra-ID.

Det går bara att utföra enkel inloggning om Microsoft Entra-ID kan identifiera användaren som begär åtkomst till en resurs, så programmet måste konfigureras för att förautentisera användare med Microsoft Entra-ID vid åtkomst för att enkel inloggning ska fungera, annars inaktiveras alternativen för enkel inloggning.

Läs Enkel inloggning till program i Microsoft Entra-ID för att hjälpa dig att välja den lämpligaste SSO-metoden när du konfigurerar dina program.

Arbeta med andra typer av program

Microsoft Entra-programproxy kan också stödja program som har utvecklats för att använda Microsoft Authentication Library (MSAL). Den stöder interna klientappar genom att använda utfärdade Microsoft Entra-ID-token som tas emot i huvudinformationen för klientbegäran för att utföra förautentisering åt användarna.

Läs publicera interna och mobila klientappar och anspråksbaserade program för att lära dig mer om tillgängliga konfigurationer av programproxy.

Använda villkorsstyrd åtkomst för att stärka säkerheten

Programsäkerhet kräver en avancerad uppsättning säkerhetsfunktioner som kan skydda mot och svara på komplexa hot lokalt och i molnet. Använd principer för villkorsstyrd åtkomst för att styra åtkomsten till dina program baserat på ett antal villkor som plats, risk, enhetstyp, enhetsefterlevnad med mera. Exempel på principer som du kan distribuera finns i artikeln Mallar för villkorsstyrd åtkomst.

Följande funktioner kan användas för att stödja Microsoft Entra-programproxy:

Användar- och platsbaserad villkorlig åtkomst: Skydda känsliga data genom att begränsa användaråtkomsten baserat på geo-plats eller en IP-adress med platsbaserade principer för villkorsstyrd åtkomst.

Enhetsbaserad villkorlig åtkomst: Se till att endast registrerade, godkända och kompatibla enheter kan komma åt företagsdata med enhetsbaserad villkorlig åtkomst.

Programbaserad villkorlig åtkomst: Arbetet behöver inte stoppas när en användare inte finns i företagsnätverket. Skydda åtkomsten till företagsmoln och lokala appar och upprätthålla kontrollen med villkorlig åtkomst.

Riskbaserad villkorlig åtkomst: Skydda dina data från skadliga hackare med en riskbaserad princip för villkorsstyrd åtkomst som kan tillämpas på alla appar och alla användare, både lokalt eller i molnet.

Microsoft Entra Mina appar: Med din programproxytjänst distribuerad och program på ett säkert sätt publicerade, erbjuder du användarna en enkel hubb för att identifiera och komma åt alla sina program. Öka produktiviteten med självbetjäningsfunktioner, till exempel möjligheten att begära åtkomst till nya appar och grupper eller hantera åtkomst till dessa resurser för andras räkning, via Mina appar.

Hantera implementeringen

Roller som krävs

Microsoft förespråkar principen om att ge minsta möjliga behörighet att utföra nödvändiga uppgifter med Microsoft Entra-ID. Granska de olika Azure-roller som är tillgängliga och välj rätt för att uppfylla behoven för varje persona. Vissa roller kan behöva tillämpas tillfälligt och tas bort när distributionen har slutförts.

| Affärsroll | Affärsuppgifter | Microsoft Entra-roller |

|---|---|---|

| Supportadministratör | Vanligtvis begränsad till kvalificerade slutanvändare rapporterade problem och utföra begränsade uppgifter som att ändra användarnas lösenord, ogiltigförklara uppdateringstoken och övervaka tjänstens hälsa. | Supportadministratör |

| Identitetsadministratör | Läs Microsoft Entra-inloggningsrapporter och granskningsloggar för att felsöka problem med programproxy. | Säkerhetsläsare |

| Programägare | Skapa och hantera alla aspekter av företagsprogram, programregistreringar och inställningar för programproxy. | Appadministratör |

| Infrastrukturadministratör | Ägare av certifikatåterställning | Appadministratör |

Om du minimerar antalet personer som har åtkomst till säker information eller resurser kan du minska risken för att en obehörig aktör får obehörig åtkomst eller att en behörig användare oavsiktligt påverkar en känslig resurs.

Användarna behöver dock fortfarande utföra dagliga privilegierade åtgärder, så att framtvinga jit-baserade principer för privilegierad identitetshantering (just-in-time) för att ge privilegierad åtkomst på begäran till Azure-resurser och Microsoft Entra-ID är vår rekommenderade metod för att effektivt hantera administrativ åtkomst och granskning.

Rapportering och övervakning

Microsoft Entra-ID ger ytterligare insikter om din organisations programanvändning och driftshälsa via granskningsloggar och rapporter. Programproxy gör det också mycket enkelt att övervaka anslutningsappar från administrationscentret för Microsoft Entra och Windows-händelseloggar.

Granskningsloggar för program

De här loggarna innehåller detaljerad information om inloggningar till program som konfigurerats med programproxy och enheten och användaren som kommer åt programmet. Granskningsloggar finns i administrationscentret för Microsoft Entra och i Gransknings-API för export. Dessutom är användnings- och insiktsrapporter också tillgängliga för ditt program.

övervakning av privata nätverksanslutningar

Anslutningsapparna och tjänsten tar hand om alla uppgifter med hög tillgänglighet. Du kan övervaka statusen för dina anslutningsappar från programproxysidan i administrationscentret för Microsoft Entra. Mer information om underhåll av anslutningsappar finns i Förstå privata anslutningsprogram för Microsoft Entra.

Windows-händelseloggar och prestandaräknare

Anslutningsappar har både administratörs- och sessionsloggar. Administratörsloggarna innehåller viktiga händelser och deras fel. Sessionsloggarna innehåller alla transaktioner och deras bearbetningsinformation. Loggar och räknare finns i Windows-händelseloggar för mer information i Förstå privata Nätverksanslutningar i Microsoft Entra. Följ den här självstudien om du vill konfigurera datakällor för händelseloggar i Azure Monitor.

Felsökningsguide och steg

Läs mer om vanliga problem och hur du löser dem med vår guide för felsökning av felmeddelanden.

Följande artiklar beskriver vanliga scenarier som också kan användas för att skapa felsökningsguider för din supportorganisation.

- Länkar på programsidan fungerar inte

- Vilka portar ska jag öppna för min app?

- Konfigurera enkel inloggning till min app

- Konfigurera begränsad Kerberos-delegering

- Konfigurera med PingAccess

- Det går inte att komma åt det här företagsprogramfelet

- Problem med att installera programproxyagentanslutningsappen

- Inloggningsproblem