Fjärrskrivbordsgateway och Azure Multi-Factor Authentication Server med RADIUS

Ofta använder Fjärrskrivbordsgatewayen (RD) de lokala nätverksprinciptjänsterna (NPS) för att autentisera användare. I den här artikeln beskrivs hur du dirigerar RADIUS-förfrågningar från Fjärrskrivbordsgateway (via lokal NPS) till Multi-Factor Authentication-servern. Kombinationen Azure MFA och Fjärrskrivbordsgateway innebär att användarna har åtkomst till sina arbetsmiljöer var de än är samtidigt som du kan kräva stark autentisering.

Eftersom Windows-autentisering för Terminal Services inte stöds för Server 2012 R2 använder du Fjärrskrivbordsgateway och RADIUS för integrering med MFA-servern.

Installera Azure Multi-Factor Authentication Server på en separat server, som sedan skickar RADIUS-begäran via en proxyanslutning till NPS på RDG-servern. När NPS har verifierat användarnamnet och lösenordet returneras ett svar till Multi-Factor Authentication-servern. MFA-servern utför sedan den andra delen i autentiseringen och returnerar ett svar till gatewayen.

Viktigt!

I september 2022 tillkännagav Microsoft utfasning av Azure Multi-Factor Authentication Server. Från och med den 30 september 2024 kommer Azure Multi-Factor Authentication Server-distributioner inte längre att hantera MFA-begäranden (multifaktorautentisering), vilket kan leda till att autentiseringar misslyckas för din organisation. För att säkerställa oavbrutna autentiseringstjänster och förbli i ett tillstånd som stöds bör organisationer migrera sina användares autentiseringsdata till den molnbaserade Azure MFA-tjänsten med hjälp av det senaste migreringsverktyget som ingår i den senaste Azure MFA Server-uppdateringen. Mer information finns i Azure MFA Server-migrering.

Information om hur du kommer igång med molnbaserad MFA finns i Självstudie: Skydda användarinloggningshändelser med Azure Multi-Factor Authentication.

Om du använder molnbaserad MFA kan du se hur du integrerar med RADIUS-autentisering för Azure Multi-Factor Authentication.

Förutsättningar

- En domänansluten Azure MFA-server. Om du inte redan har installerat en sådan följer du anvisningarna i Komma igång med Azure Multi-Factor Authentication Server.

- En befintlig konfigurerad NPS-server.

- En fjärrskrivbordsgateway som autentiserar med Network Policy Services.

Kommentar

Den här artikeln bör endast användas med MFA Server-distributioner, inte Azure MFA (molnbaserad).

Konfigurera Fjärrskrivbordsgateway

Konfigurera Fjärrskrivbordsgateway så att RADIUS-autentisering skickas till en Azure Multi-Factor Authentication-server.

- I Hanteraren för fjärrskrivbordsgateway högerklickar du på servernamnet och väljer Egenskaper.

- Gå till fliken Arkiv med auktoriseringsprinciper för fjärrskrivbordsanslutning och välj Central server som kör NPS.

- Lägg till en eller flera Azure Multi-Factor Authentication-servrar som RADIUS-servrar genom att ange namnet eller IP-adressen för varje server.

- Skapa en delad hemlighet för varje server.

Konfigurera NPS

Fjärrskrivbordsgateway använder NPS för att skicka RADIUS-begäran till Azure Multi-Factor Authentication. När du konfigurerar NPS börjar du med att ändra tidsgränsinställningarna för att förhindra att tidsgränsen för Fjärrskrivbordsgateway nås innan tvåstegsverifieringen har slutförts. Sedan uppdaterar du NPS för att ta emot RADIUS-autentiseringar från MFA-servern. Följ stegen nedan när du konfigurerar NPS:

Ändra tidsgränsprincipen

- Öppna menyn för RADIUS-klienter och RADIUS-server i den vänstra kolumnen i NPS och klicka på Fjärr-RADIUS-servergrupper.

- Välj TS GATEWAY SERVER GROUP (TS GATEWAY-SERVERGRUPP).

- Gå till fliken Belastningsutjämning.

- Ändra både Antal sekunder utan svar innan begäran anses vara förlorad och Antal sekunder mellan begäranden när servern anses vara otillgänglig till mellan 30 och 60 sekunder. (Om du märker att tidsgränsen ändå nås för servern under autentiseringen kan du gå hit igen och öka antalet sekunder.)

- Gå till fliken Autentisering/konto och kontrollera att de angivna RADIUS-portarna matchar de portar som Multi-Factor Authentication-servern lyssnar på.

Förbered NPS för att ta emot autentiseringar från MFA-servern

- Högerklicka på RADIUS-klienter under RADIUS-klienter och -servrar i den vänstra kolumnen och välj Ny.

- Lägg till Azure Multi-Factor Authentication Server som en RADIUS-klient. Välj ett eget namn och ange en delad hemlighet.

- Öppna Principer-menyn i den vänstra kolumnen och välj Principer för anslutningsbegäran. Nu kan du se en princip med namnet TS GATEWAY AUTHORIZATION POLICY (TS GATEWAY-AUKTORISERINGSPRINCIP) som skapades när Fjärrskrivbordsgateway konfigurerades. Den här principen dirigerar RADIUS-förfrågningar till Multi-Factor Authentication Server.

- Högerklicka på TS Gateway-auktoriseringsprincipen och välj Duplicera princip.

- Öppna den nya principen och gå till fliken Villkor.

- Lägg till ett villkor som matchar Eget namn för klient med det egna namnet som du angav i steg 2 för RADIUS-klienten för Azure Multi-Factor Authentication Server.

- Gå till fliken Inställningar och välj Autentisering.

- Ändra autentiseringsprovider till Autentisera begäranden på den här servern. Den här principen säkerställer att när NPS tar emot en RADIUS-begäran från Azure MFA Server så sker autentiseringen lokalt i stället för att en RADIUS-begäran skickas tillbaka till Azure Multi-Factor Authentication Server, vilket skulle resultera i ett looptillstånd.

- För att förhindra looptillståndet måste den nya principen placeras OVANFÖR den ursprungliga principen i fönstret Principer för anslutningsbegäran.

Konfigurera Azure Multi-Factor Authentication

Azure Multi-Factor Authentication Server är konfigurerat som en RADIUS-proxy mellan Fjärrskrivbordsgateway och NPS. Den bör installeras på en domänansluten server som är separat från RDG-servern. Konfigurera Azure Multi-Factor Authentication Server genom att följa stegen nedan.

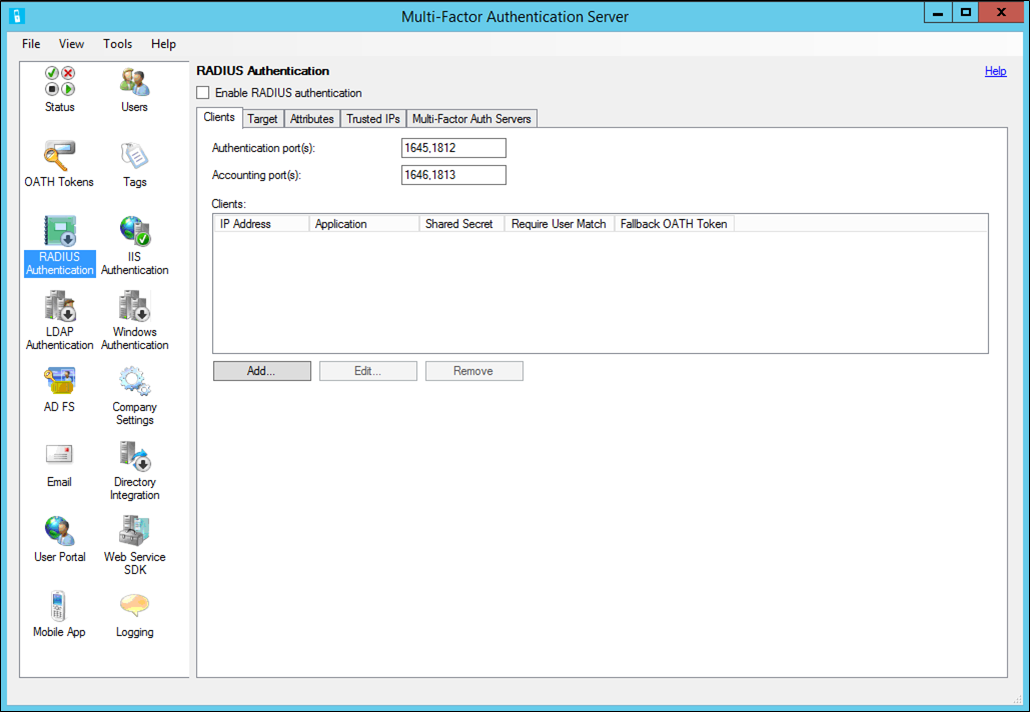

- Öppna Azure Multi-Factor Authentication-servern och välj ikonen för RADIUS-autentisering.

- Markera kryssrutan Aktivera RADIUS-autentisering.

- På fliken Klienter kontrollerar du att portarna matchar NPS-konfigurationen. Välj sedan Lägg till.

- Lägg till fjärrskrivbordsgatewayserverns IP-adress, programnamnet (valfritt) och en delad hemlighet. Den delade hemligheten måste vara samma på både Azure Multi-Factor Authentication-servern och fjärrskrivbordsgatewayen.

- Gå till fliken Mål och markera alternativknappen RADIUS-servrar.

- Välj Lägg till och ange IP-adressen, den delade hemligheten och portarna för NPS-servern. Om du använder en central NPS-server är RADIUS-klienten och RADIUS-målet samma. Den delade hemligheten måste matcha den som konfigurerats i avsnittet RADIUS-klient på NPS-servern.

Nästa steg

Integrera Azure MFA och IIS-webbappar

Få svar på dina frågor i Vanliga frågor och svar om Azure Multi-Factor Authentication