Aktivera säkerhets- och DNS-granskningar för Microsoft Entra Domain Services

Med Microsoft Entra Domain Services-säkerhets- och DNS-granskningar kan Azure stream-händelser till målresurser. Dessa resurser omfattar Azure Storage, Azure Log Analytics-arbetsytor eller Azure Event Hub. När du har aktiverat säkerhetsgranskningshändelser skickar Domain Services alla granskade händelser för den valda kategorin till målresursen.

Du kan arkivera händelser i Azure Storage och strömma händelser till programvara för säkerhetsinformation och händelsehantering (SIEM) (eller motsvarande) med Hjälp av Azure Event Hubs, eller göra din egen analys och använda Azure Log Analytics-arbetsytor från administrationscentret för Microsoft Entra.

Mål för säkerhetsgranskning

Du kan använda Azure Storage, Azure Event Hubs eller Azure Log Analytics-arbetsytor som målresurs för Domäntjänsters säkerhetsgranskningar. Dessa mål kan kombineras. Du kan till exempel använda Azure Storage för att arkivera säkerhetsgranskningshändelser, men en Azure Log Analytics-arbetsyta för att analysera och rapportera informationen på kort sikt.

I följande tabell beskrivs scenarier för varje målresurstyp.

Viktig

Du måste skapa målresursen innan du aktiverar Säkerhetsgranskningar för Domain Services. Du kan skapa dessa resurser med hjälp av administrationscentret för Microsoft Entra, Azure PowerShell eller Azure CLI.

| Målresurs | Scenario |

|---|---|

| Azure Storage | Det här målet bör användas när ditt primära behov är att lagra säkerhetsgranskningshändelser i arkiveringssyfte. Andra mål kan användas för arkivering, men dessa mål ger funktioner utöver det primära behovet av arkivering. Innan du aktiverar säkerhetsgranskningshändelser för Domain Services måste du först skapa ett Azure Storage-konto. |

| Azure Event Hubs | Det här målet bör användas när ditt primära behov är att dela säkerhetsgranskningshändelser med ytterligare programvara, till exempel programvara för dataanalys eller SIEM-programvara (säkerhetsinformation och händelsehantering). Innan du aktiverar domäntjänsters säkerhetsgranskningshändelser skapar du en händelsehubb med hjälp av administrationscentret för Microsoft Entra |

| Azure Log Analytics-arbetsyta | Det här målet bör användas när ditt primära behov är att analysera och granska säkra granskningar direkt från administrationscentret för Microsoft Entra. Innan du aktiverar säkerhetsgranskningshändelser för Domain Services skapar du en Log Analytics-arbetsyta i administrationscentret för Microsoft Entra. |

Aktivera säkerhetsgranskningshändelser med hjälp av administrationscentret för Microsoft Entra

Utför följande steg för att aktivera domäntjänsters säkerhetsgranskningshändelser med hjälp av administrationscentret för Microsoft Entra.

Viktig

Domäntjänsters säkerhetsgranskningar är inte retroaktiva. Du kan inte hämta eller spela upp händelser från det förflutna. Domain Services kan bara skicka händelser som inträffar efter att säkerhetsgranskningar har aktiverats.

-

Logga in på administrationscentret för Microsoft Entra som global administratör.

Sök efter och välj Microsoft Entra Domain Services. Välj din hanterade domän, till exempel aaddscontoso.com.

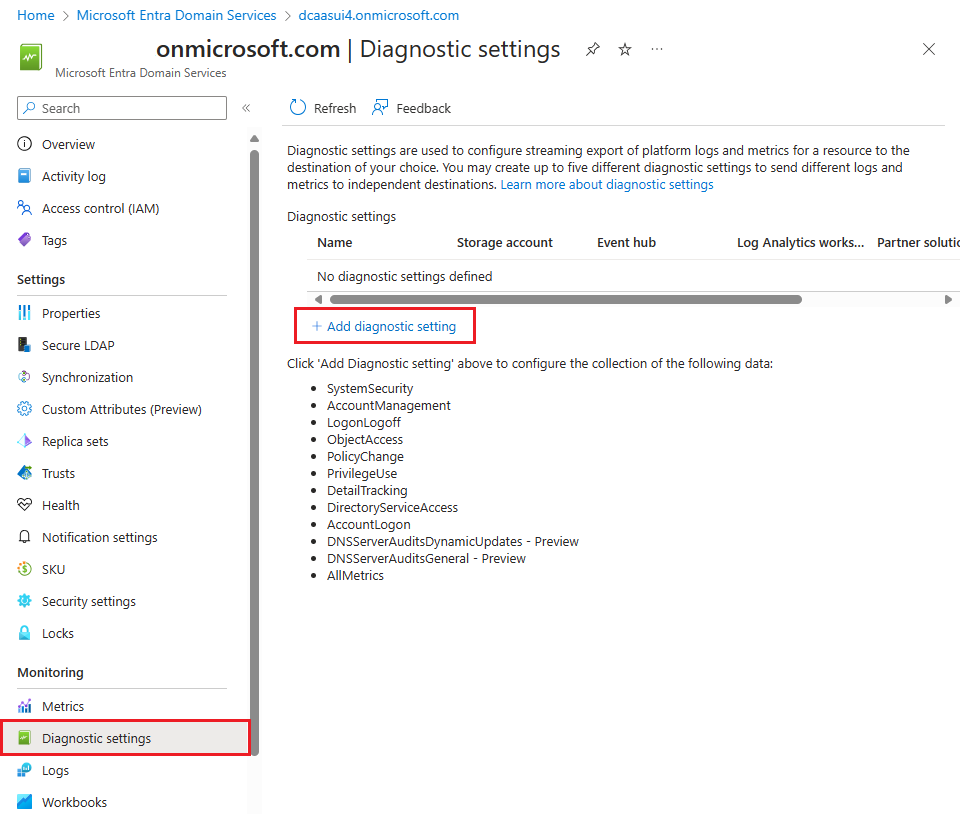

I fönstret Domain Services väljer du Diagnostikinställningar till vänster.

Ingen diagnostik konfigureras som standard. Kom igång genom att välja Lägg till diagnostikinställning.

Ange ett namn för diagnostikkonfigurationen, till exempel aadds-auditing.

Markera kryssrutan för det säkerhets- eller DNS-granskningsmål som du vill ha. Du kan välja från en Log Analytics-arbetsyta, ett Azure Storage-konto, en Azure-händelsehubb eller en partnerlösning. Dessa målresurser måste redan finnas i din Azure-prenumeration. Du kan inte skapa målresurserna i den här guiden.

- Azure Log Analytic-arbetsytor

- Välj Skicka till Log Analytics och välj sedan den prenumeration och Log Analytics-arbetsyta som du vill använda för att lagra granskningshändelser.

- Azure Storage

- Välj Arkivera till ett lagringskonto och välj sedan Konfigurera.

- Välj prenumerationen och lagringskontot som du vill använda för att arkivera granskningshändelser.

- När du är klar väljer du OK.

- Azure-händelsehubbar

- Välj Strömma till en händelsehubb och välj sedan Konfigurera.

- Välj namnområdet Prenumeration och Händelsehubb. Om det behövs väljer du även ett namn på händelsehubben och sedan namn på händelsehubbens princip.

- När du är klar väljer du OK.

- Partnerlösning

- Välj Skicka till partnerlösning och välj sedan den prenumeration och det mål som du vill använda för att lagra granskningshändelser.

- Azure Log Analytic-arbetsytor

Välj de loggkategorier som du vill inkludera för den specifika målresursen. Om du skickar granskningshändelserna till ett Azure Storage-konto kan du även konfigurera en kvarhållningsprincip som definierar hur många dagar data ska behållas. En standardinställning på 0 behåller alla data och roterar inte händelser efter en viss tidsperiod.

Du kan välja olika loggkategorier för varje målresurs i en enda konfiguration. Med den här möjligheten kan du välja vilka loggkategorier du vill behålla för Log Analytics och vilka loggkategorier som du till exempel vill arkivera.

När du är klar väljer du Spara för att checka in ändringarna. Målresurserna börjar ta emot Domain Services-granskningshändelser strax efter att konfigurationen har sparats.

Aktivera säkerhets- och DNS-granskningshändelser med Azure PowerShell

Utför följande steg för att aktivera Säkerhets- och DNS-granskningshändelser för Domain Services med Hjälp av Azure PowerShell. Om det behövs installerar du först Azure PowerShell-modulen och ansluter till din Azure-prenumeration.

Viktig

Domain Services-granskningar är inte retroaktiva. Du kan inte hämta eller spela upp händelser från det förflutna. Domain Services kan bara skicka händelser som inträffar efter att granskningar har aktiverats.

Autentisera till din Azure-prenumeration med hjälp av cmdleten Connect-AzAccount . När du uppmanas till det anger du dina autentiseringsuppgifter för kontot.

Connect-AzAccountSkapa målresursen för granskningshändelserna.

Azure Log Analytic-arbetsytor - Skapa en Log Analytics-arbetsyta med Azure PowerShell.

Azure Storage - Skapa ett lagringskonto med Azure PowerShell

Azure Event Hubs - Skapa en händelsehubb med Azure PowerShell. Du kan också behöva använda cmdleten New-AzEventHubAuthorizationRule för att skapa en auktoriseringsregel som beviljar Domain Services-behörigheter till händelsehubbens namnområde. Auktoriseringsregeln måste innehålla behörigheterna Hantera, Lyssna och Skicka .

Viktig

Se till att du anger auktoriseringsregeln för händelsehubbens namnområde och inte själva händelsehubben.

Hämta resurs-ID:t för din domän som hanteras av Domain Services med hjälp av cmdleten Get-AzResource . Skapa en variabel med namnet $aadds. ResourceId för att lagra värdet:

$aadds = Get-AzResource -name aaddsDomainNameKonfigurera Azure Diagnostic-inställningarna med hjälp av cmdleten Set-AzDiagnosticSetting för att använda målresursen för Microsoft Entra Domain Services-granskningshändelser. I följande exempel $aadds variabeln . ResourceId används från föregående steg.

Azure Storage – Ersätt storageAccountId med namnet på ditt lagringskonto:

Set-AzDiagnosticSetting ` -ResourceId $aadds.ResourceId ` -StorageAccountId storageAccountId ` -Enabled $trueAzure-händelsehubbar – Ersätt eventHubName med namnet på din händelsehubb och eventHubRuleId med ditt auktoriseringsregel-ID:

Set-AzDiagnosticSetting -ResourceId $aadds.ResourceId ` -EventHubName eventHubName ` -EventHubAuthorizationRuleId eventHubRuleId ` -Enabled $trueAzure Log Analytic-arbetsytor – Ersätt workspaceId med ID:t för Log Analytics-arbetsytan:

Set-AzureRmDiagnosticSetting -ResourceId $aadds.ResourceId ` -WorkspaceID workspaceId ` -Enabled $true

Fråga och visa säkerhets- och DNS-granskningshändelser med Azure Monitor

Med Log Analytic-arbetsytor kan du visa och analysera säkerhets- och DNS-granskningshändelser med hjälp av Azure Monitor och Kusto-frågespråket. Det här frågespråket är utformat för skrivskyddad användning som har analysfunktioner med en lättläst syntax. Mer information om hur du kommer igång med Kusto-frågespråk finns i följande artiklar:

- Dokumentation om Azure Monitor

- Kom igång med Log Analytics i Azure Monitor

- Kom igång med loggfrågor i Azure Monitor

- Skapa och dela instrumentpaneler med Log Analytics-data

Följande exempelfrågor kan användas för att börja analysera granskningshändelser från Domain Services.

Exempelfråga 1

Visa alla kontoutelåsningshändelser för de senaste sju dagarna:

AADDomainServicesAccountManagement

| where TimeGenerated >= ago(7d)

| where OperationName has "4740"

Exempelfråga 2

Visa alla kontoutelåsningshändelser (4740) mellan den 3 juni 2020 kl. 09.00 och 10 juni 2020, sorterat stigande efter datum och tid:

AADDomainServicesAccountManagement

| where TimeGenerated >= datetime(2020-06-03 09:00) and TimeGenerated <= datetime(2020-06-10)

| where OperationName has "4740"

| sort by TimeGenerated asc

Exempelfråga 3

Visa kontoinloggningshändelser för sju dagar sedan (från och med nu) för kontot med namnet användare:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

Exempelfråga 4

Visa kontoinloggningshändelser för sju dagar sedan för kontot med namnet användare som försökte logga in med ett felaktigt lösenord (0xC0000006a):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc000006a" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Exempelfråga 5

Visa kontoinloggningshändelser för sju dagar sedan för kontot med namnet användare som försökte logga in medan kontot var utelåst (0xC0000234):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Exempelfråga 6

Visa antalet kontoinloggningshändelser för sju dagar sedan för alla inloggningsförsök som har inträffat för alla utestängda användare:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

| summarize count()

Granska säkerhets- och DNS-händelsekategorier

Domäntjänsters säkerhet och DNS-granskningar överensstämmer med traditionell granskning för traditionella AD DS-domänkontrollanter. I hybridmiljöer kan du återanvända befintliga granskningsmönster så att samma logik kan användas när du analyserar händelserna. Beroende på vilket scenario du behöver felsöka eller analysera måste de olika granskningshändelsekategorierna vara riktade.

Följande granskningshändelsekategorier är tillgängliga:

| Namn på granskningskategori | Beskrivning |

|---|---|

| Kontoinloggning | Granskningar försöker autentisera kontodata på en domänkontrollant eller på en lokal säkerhetskontohanterare (SAM). -Inställningar för inloggnings- och utloggningsprinciper och händelser spårar försök att komma åt en viss dator. Inställningar och händelser i den här kategorin fokuserar på den kontodatabas som används. Den här kategorin innehåller följande underkategorier: -Granska validering av autentiseringsuppgifter -Granska Kerberos-autentiseringstjänsten -Granska Kerberos Service Ticket Operations -Granska andra inloggnings-/utloggningshändelser |

| Kontohantering | Granskar ändringar i användar- och datorkonton och grupper. Den här kategorin innehåller följande underkategorier: -Granska programgruppshantering -Granska kontohantering för datorer -Granska hantering av distributionsgrupp -Granska annan kontohantering -Granska hantering av säkerhetsgrupper -Granska hantering av användarkonton |

| DNS-server | Granskar ändringar i DNS-miljöer. Den här kategorin innehåller följande underkategorier: - DNSServerAuditsDynamicUpdates (förhandsversion) - DNSServerAuditsGeneral (förhandsversion) |

| Informationsspårning | Granskar aktiviteter för enskilda program och användare på den datorn och för att förstå hur en dator används. Den här kategorin innehåller följande underkategorier: -Granska DPAPI-aktivitet -Granska PNP-aktivitet -Skapa granskningsprocess -Avslutning av granskningsprocess -Granska RPC-händelser |

| Åtkomst till katalogtjänster | Granskningar försöker komma åt och ändra objekt i Active Directory-domän Services (AD DS). Dessa granskningshändelser loggas endast på domänkontrollanter. Den här kategorin innehåller följande underkategorier: -Granska detaljerad katalogtjänstreplikering -Granska katalogtjänståtkomst -Granska katalogtjänständringar -Granska katalogtjänstreplikering |

| Inloggning | Granskningar försöker logga in på en dator interaktivt eller via ett nätverk. Dessa händelser är användbara för att spåra användaraktivitet och identifiera potentiella attacker på nätverksresurser. Den här kategorin innehåller följande underkategorier: -Granskningskontoutelåsning -Granska användar-/enhetsanspråk -Granska utökat IPsec-läge -Granska gruppmedlemskap -Granska huvudläget för IPsec -Granska snabbläge för IPsec -Granskningsloggning -Granskningsinloggning -Granska nätverksprincipserver -Granska andra inloggnings-/utloggningshändelser -Granska särskild inloggning |

| Objektåtkomst | Granskningar försöker komma åt specifika objekt eller typer av objekt i ett nätverk eller en dator. Den här kategorin innehåller följande underkategorier: -Granska program som genererats -Granska certifieringstjänster -Granska detaljerad filresurs -Granska filresurs -Granska filsystem -Granska plattformsanslutning för granskningsfiltrering -Granska filtrering av plattformspaket -Manipulering av granskningshandtag -Granska kernelobjekt -Granska andra objektåtkomsthändelser -Granskningsregister -Granska flyttbar lagring -Granska SAM -Granska mellanlagring av central åtkomstprincip |

| Principändring | Granskar ändringar i viktiga säkerhetsprinciper i ett lokalt system eller nätverk. Principer upprättas vanligtvis av administratörer för att skydda nätverksresurser. Övervakning av ändringar eller försök att ändra dessa principer kan vara en viktig aspekt av säkerhetshanteringen för ett nätverk. Den här kategorin innehåller följande underkategorier: -Granska ändring av granskningsprincip -Granska ändring av autentiseringsprincip -Granska ändring av auktoriseringsprincip -Granska principändring för filtreringsplattform -Granska principändring på MPSSVC-regelnivå -Granska annan principändring |

| Behörighetsanvändning | Granskar användningen av vissa behörigheter på ett eller flera system. Den här kategorin innehåller följande underkategorier: -Granska användning av icke-känslig behörighet -Granska användning av känslig behörighet -Granska andra behörighetsanvändningshändelser |

| System | Granskar ändringar på systemnivå på en dator som inte ingår i andra kategorier och som har potentiella säkerhetskonsekvenser. Den här kategorin innehåller följande underkategorier: -Granska IPsec-drivrutin -Granska andra systemhändelser -Granska ändring av säkerhetstillstånd -Granska säkerhetssystemtillägg -Granska systemintegritet |

Händelse-ID:t per kategori

Domain Services-säkerhet och DNS-granskningar registrerar följande händelse-ID när den specifika åtgärden utlöser en granskningsbar händelse:

| Namn på händelsekategori | Händelse-ID:t |

|---|---|

| Kontoinloggningssäkerhet | 4767, 4774, 4775, 4776, 4777 |

| Kontohanteringssäkerhet | 4720, 4722, 4723, 4724, 4725, 4726, 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737, 4738, 4740, 4741, 4742, 4743, 4754, 4755, 4756, 4757, 4758, 4764, 4765, 4766, 4780, 4781, 4782, 4793, 4798, 4799, 5376, 5377 |

| Informationsspårningssäkerhet | Ingen |

| DNS-server | 513-523, 525-531, 533-537, 540-582 |

| DS-åtkomstsäkerhet | 5136, 5137, 5138, 5139, 5141 |

| Inloggningssäkerhet | 4624, 4625, 4634, 4647, 4648, 4672, 4675, 4964 |

| Objektåtkomstsäkerhet | Ingen |

| Principändringssäkerhet | 4670, 4703, 4704, 4705, 4706, 4707, 4713, 4715, 4716, 4717, 4718, 4719, 4739, 4864, 4865, 4866, 4867, 4904, 4906, 4911, 4912 |

| Privilege Use security (Privilegierad användningssäkerhet) | 4985 |

| Systemsäkerhet | 4612, 4621 |

Nästa steg

Specifik information om Kusto finns i följande artiklar:

- Översikt över Kusto-frågespråket.

- Kusto-självstudie för att bekanta dig med grunderna i frågor.

- Exempelfrågor som hjälper dig att lära dig nya sätt att se dina data.

- Kusto metodtips för att optimera dina frågor för att lyckas.