Identifiering av hemsfär för ett program

Home Realm Discovery (HRD) är den process som gör det möjligt för Microsoft Entra-ID att avgöra vilken identitetsprovider (IDP) en användare behöver autentisera med vid inloggning. När en användare loggar in på en Microsoft Entra-klientorganisation för att få åtkomst till en resurs, eller på microsoft Entras vanliga inloggningssida, skriver de ett användarnamn (UPN). Microsoft Entra-ID använder det för att identifiera var användaren behöver logga in.

Användaren tas till någon av följande identitetsprovidrar som ska autentiseras:

Användarens hemklientorganisation (kan vara samma klientorganisation som den resurs som användaren försöker komma åt).

Microsoft-konto. Användaren är gäst i resursklientorganisationen som använder ett konsumentkonto för autentisering.

En lokal identitetsprovider, till exempel Active Directory usluge za ujedinjavanje (ADFS).

En annan identitetsprovider som är federerad med Microsoft Entra-klientorganisationen.

Automatisk acceleration

Vissa organisationer konfigurerar domäner i sin Microsoft Entra-klientorganisation för att federera med en annan IdP, till exempel ADFS för användarautentisering.

När en användare loggar in på ett program visas de först med en Microsoft Entra-inloggningssida. När de har skrivet sitt UPN, tas de till inloggningssidan för det IdP som betjänar domänen om de finns i en federerad domän. Under vissa omständigheter kanske administratörer vill dirigera användare till inloggningssidan när de loggar in på specifika program.

Därför kan användare hoppa över den första Microsoft Entra-ID-sidan. Den här processen kallas för "automatisk inloggningsacceleration". Microsoft rekommenderar inte att du konfigurerar automatisk acceleration längre, eftersom det kan förhindra användning av starkare autentiseringsmetoder som FIDO och hindrar samarbete. Se Aktivera inloggning med lösenordslös säkerhetsnyckel för att lära dig fördelarna med att inte konfigurera automatisk acceleration. Information om hur du förhindrar automatisk inloggningsacceleration finns i Inaktivera automatisk accelerationsinloggning.

I de fall då klientorganisationen federeras till en annan IdP för inloggning gör automatisk acceleration användarnas inloggning mer effektiviserad. Du kan konfigurera automatisk acceleration för enskilda program. Se Konfigurera automatisk acceleration för att lära dig hur du framtvingar automatisk acceleration med HRD.

Kommentar

Om du konfigurerar ett program för automatisk acceleration kan användarna inte använda hanterade autentiseringsuppgifter (till exempel FIDO) och gästanvändare kan inte logga in. Om du tar en användare direkt till en federerad IdP för autentisering finns det inget sätt för dem att komma tillbaka till Microsoft Entra-inloggningssidan. Gästanvändare, som kan behöva dirigeras till andra klienter eller en extern IdP, till exempel ett Microsoft-konto, kan inte logga in på programmet eftersom de hoppar över HRD-steget.

Det finns tre sätt att styra automatisk acceleration till en federerad IdP:

- Använd ett domäntips för autentiseringsbegäranden för ett program.

- Konfigurera en HRD-princip för att framtvinga automatisk acceleration.

- Konfigurera en HRD-princip för att ignorera domäntips från specifika program eller för vissa domäner.

Dialogrutan Domänbekräftelse

Från och med april 2023 kan organisationer som använder automatisk acceleration eller smarta länkar börja se en ny skärm som läggs till i inloggningsgränssnittet. Den här skärmen, som kallas dialogrutan Domänbekräftelse, är en del av Microsofts allmänna åtagande för säkerhetshärdning och kräver att användaren bekräftar domänen för den klientorganisation som de loggar in på.

Vad du behöver göra

När du ser dialogrutan Domänbekräftelse bör du:

Kontrollera domänen: Titta på domännamnet som visas på skärmen. Du bör se domänen för kontots hemklientorganisation, till exempel

contoso.com:- Om du känner igen domänen och den matchar den organisation som du försöker logga in på väljer du Bekräfta för att fortsätta.

- Om du inte känner igen domänen avbryter du inloggningsprocessen och kontaktar IT-administratören (om tillämpligt) för hjälp.

Det här steget hjälper dig att se till att du loggar in i rätt organisation.

Komponenter i dialogrutan Domänbekräftelse

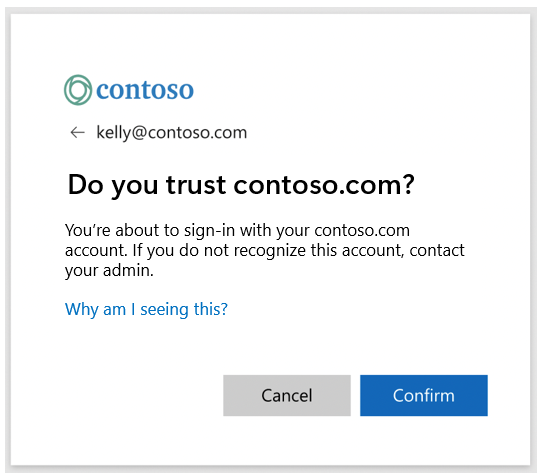

Följande skärmbild visar ett exempel på hur dialogrutan för domänbekräftelse kan se ut för dig:

Identifieraren längst upp i dialogrutan, kelly@contoso.com, representerar identifieraren som används för att logga in. Klientdomänen som anges i dialogrutans huvud och underrubrik visar domänen för kontots hemklientorganisation.

Dialogrutan Domänbekräftelse behöver inte visas för varje instans av automatisk acceleration eller smarta länkar, men dialogrutan Domänbekräftelse innebär automatisk acceleration och smarta länkar kan inte längre fortsätta sömlöst när de visas. Om din organisation rensar cookies på grund av webbläsarprinciper eller på annat sätt kan du uppleva dialogrutan för domänbekräftelse oftare. Med tanke på att Microsoft Entra ID hanterar inloggningsflödet för automatisk acceleration från slutpunkt till slutpunkt bör introduktionen av dialogrutan Domänbekräftelse inte resultera i några programbrott.

Domäntips

Domäntips är direktiv som ingår i autentiseringsbegäran från ett program. De kan användas för att påskynda användaren till deras federerade IdP-inloggningssida. Program med flera klienter kan också använda dem för att påskynda användaren direkt till den märkta Microsoft Entra-inloggningssidan för klientorganisationen.

Till exempel kan programmet "largeapp.com" göra det möjligt för sina kunder att komma åt programmet på en anpassad URL "contoso.largeapp.com". Appen kan också innehålla ett domäntips för att contoso.com i autentiseringsbegäran.

Syntaxen för domäntips varierar beroende på vilket protokoll som används och konfigureras i programmet på följande sätt:

För program som använder frågesträngsparametern WS-Federation.

whrTill exempel whr=contoso.com.För program som använder SAML (Security Assertion Markup Language) : Antingen en SAML-autentiseringsbegäran som innehåller ett domäntips eller en frågesträng whr=contoso.com.

För program som använder frågesträngsparametern OpenID Connect:

domain_hint. Till exempel domain_hint=contoso.com.

Som standard försöker Microsoft Entra-ID omdirigera inloggning till den konfigurerade IDP:en för en domän om båda följande är sanna:

- Ett domäntips ingår i autentiseringsbegäran från programmet.

- Klientorganisationen är federerad med den domänen.

Om domäntipset inte refererar till en verifierad federerad domän kan du ignorera den.

Kommentar

Om ett domäntips ingår i en autentiseringsbegäran och bör respekteras åsidosätter dess närvaro automatisk acceleration som har angetts för programmet i HRD-principen.

HRD-princip för automatisk acceleration

Vissa program är inte ett sätt att konfigurera den autentiseringsbegäran som de genererar. I dessa fall går det inte att använda domäntips för att styra automatisk acceleration. Automatisk acceleration kan konfigureras via home realm discovery-principen för att uppnå samma beteende.

HRD-princip för att förhindra automatisk acceleration

Vissa Microsoft- och SaaS-program inkluderar automatiskt domain_hints (till exempel https://outlook.com/contoso.com resulterar i en inloggningsbegäran med &domain_hint=contoso.com bifogad), vilket kan störa distributionen av hanterade autentiseringsuppgifter som FIDO. Du kan använda home realm discovery-principen för att ignorera domäntips från vissa appar eller för vissa domäner under distributionen av hanterade autentiseringsuppgifter.

Aktivera direkt ROPC-autentisering av federerade användare för äldre program

Bästa praxis är att program använder Microsoft Entra-bibliotek och interaktiv inloggning för att autentisera användare. Biblioteken tar hand om de federerade användarflödena. Ibland kan äldre program, särskilt program som använder autentiseringsuppgifter för resursägares lösenord (ROPC) beviljar, skickar användarnamn och lösenord direkt till Microsoft Entra-ID och skrivs inte för att förstå federation. De utför inte HRD och interagerar inte med rätt federerad slutpunkt för att autentisera en användare. Om du väljer det kan du använda home realm discovery-principen för att aktivera specifika äldre program som skickar autentiseringsuppgifter för användarnamn/lösenord med hjälp av ROPC-beviljandet för att autentisera direkt med Microsoft Entra-ID, lösenordshashsynkronisering måste vara aktiverat.

Viktigt!

Aktivera endast direkt autentisering om du har aktiverat synkronisering av lösenordshash och du vet att det är okej att autentisera det här programmet utan några principer som implementeras av din lokala IdP. Om du inaktiverar synkronisering av lösenordshash eller inaktiverar katalogsynkronisering med AD Connect av någon anledning bör du ta bort den här principen för att förhindra möjligheten till direkt autentisering med en inaktuell lösenordshash.

Ange HRD-princip

Det finns tre steg för att ange HRD-princip för ett program för federerad automatisk acceleration av inloggning eller direkta molnbaserade program:

Skapa en HRD-princip.

Leta upp tjänstens huvudnamn som principen ska kopplas till.

Koppla principen till tjänstens huvudnamn.

Principer börjar gälla endast för ett specifikt program när de är kopplade till ett huvudnamn för tjänsten.

Endast en HRD-princip kan vara aktiv på ett huvudnamn för tjänsten samtidigt.

Du kan använda Microsoft Graph PowerShell-cmdletar för att skapa och hantera HRD-principer.

json-objektet är ett exempel på en HRD-principdefinition:

{

"HomeRealmDiscoveryPolicy":

{

"AccelerateToFederatedDomain":true,

"PreferredDomain":"federated.example.edu",

"AllowCloudPasswordValidation":false

}

}

Principtypen är "HomeRealmDiscoveryPolicy".

AccelerateToFederatedDomain är valfritt. Om AccelerateToFederatedDomain är falskt har principen ingen effekt på automatisk acceleration. Om AccelerateToFederatedDomain är sant och det bara finns en verifierad och federerad domän i klientorganisationen tas användarna direkt till federerad IdP för inloggning. Om det är sant och det finns fler än en verifierad domän i klientorganisationen måste PreferredDomain anges.

PreferredDomain är valfritt. PreferredDomain bör ange en domän som du vill accelerera till. Det kan utelämnas om klientorganisationen bara har en federerad domän. Om den utelämnas och det finns fler än en verifierad federerad domän har principen ingen effekt.

Om PreferredDomain anges måste det matcha en verifierad, federerad domän för klientorganisationen. Alla användare av programmet måste kunna logga in på domänen – användare som inte kan logga in på den federerade domänen är fångade och kan inte slutföra inloggningen.

AllowCloudPasswordValidation är valfritt. Om AllowCloudPasswordValidation är sant tillåts programmet att autentisera en federerad användare genom att presentera autentiseringsuppgifter för användarnamn/lösenord direkt till Microsoft Entra-tokenslutpunkten. Detta fungerar bara om synkronisering av lösenordshash är aktiverat.

Dessutom finns det två HRD-alternativ på klientnivå, som inte visas i föregående avsnitt i den här artikeln:

AlternateIdLogin är valfritt. Om alternativet är aktiverat tillåter AlternateLoginID användare att logga in med sina e-postadresser i stället för deras UPN på Microsoft Entra-inloggningssidan. Alternativa ID:er förlitar sig på att användaren inte accelereras automatiskt till en federerad IDP.

DomainHintPolicy är ett valfritt komplext objekt som förhindrar att domäntips automatiskt accelererar användare till federerade domäner. Den här inställningen för hela klientorganisationen används för att säkerställa att program som skickar domäntips inte hindrar användare från att logga in med molnhanterade autentiseringsuppgifter.

Prioritet och utvärdering av HRD-principer

HRD-principer kan skapas och sedan tilldelas till specifika organisationer och tjänstens huvudnamn. Det innebär att det är möjligt för flera principer att gälla för ett visst program, så Microsoft Entra-ID måste bestämma vilken som har företräde. En uppsättning regler avgör vilken HRD-princip (av många tillämpade) som börjar gälla:

Om ett domäntips finns i autentiseringsbegäran kontrolleras HRD-principen för klientorganisationen (principuppsättningen som standard för klientorganisationen) för att se om domäntips ska ignoreras. Om domäntips tillåts används det beteende som anges av domäntipset.

Om en princip uttryckligen tilldelas tjänstens huvudnamn tillämpas den.

Om det inte finns något domäntips och ingen princip uttryckligen tilldelas tjänstens huvudnamn tillämpas en princip som uttryckligen tilldelas till den överordnade organisationen för tjänstens huvudnamn.

Om det inte finns något domäntips och ingen princip har tilldelats tjänstens huvudnamn eller organisationen används standardbeteendet för HRD.