Microsoft Entra-direktautentisering: Snabbstart

Distribuera Microsoft Entra-direktautentisering

Med Microsoft Entra-direktautentisering kan användarna logga in på både lokala och molnbaserade program med samma lösenord. Direktautentisering loggar in användare genom att verifiera sina lösenord direkt mot lokal Active Directory.

Viktig

Om du migrerar från AD FS (eller andra federationstekniker) till direktautentisering kan du visa Resurser för att migrera program till Microsoft Entra-ID.

Not

Om du distribuerar direktautentisering med Azure Government-molnet kan du visa hybrididentitetsöverväganden för Azure Government.

Följ de här anvisningarna för att distribuera direktautentisering på din klientorganisation:

Steg 1: Kontrollera förutsättningarna

Se till att följande krav är uppfyllda.

Viktig

Från säkerhetssynpunkt bör administratörer behandla servern som kör PTA-agenten som om den vore en domänkontrollant. PTA-agentservrarna bör härdas längs samma linjer som beskrivs i Skydda domänkontrollanter mot angrepp

I administrationscentret för Microsoft Entra

- Skapa ett molnbaserat hybrididentitetsadministratörskonto eller ett hybrididentitetsadministratörskonto i din Microsoft Entra-klientorganisation. På så sätt kan du hantera konfigurationen av din klientorganisation om dina lokala tjänster misslyckas eller blir otillgängliga. Lär dig mer om att lägga till ett hybrididentitetsadministratörskonto endast för molnet. Att slutföra det här steget är viktigt för att säkerställa att du inte blir utelåst från din klientorganisation.

- Lägg till ett eller flera anpassade domännamn i din Microsoft Entra-klientorganisation. Användarna kan logga in med något av dessa domännamn.

I din lokala miljö

Identifiera en server som kör Windows Server 2016 eller senare för att köra Microsoft Entra Connect. Om det inte redan är aktiverat aktiverar du TLS 1.2 på servern. Lägg till servern i samma Active Directory-skog som de användare vars lösenord du behöver verifiera. Det bör noteras att installationen av direktautentiseringsagenten i Windows Server Core-versioner inte stöds.

Installera den senaste versionen av Microsoft Entra Connect på den server som identifierades i föregående steg. Om du redan har Microsoft Entra Connect igång kontrollerar du att versionen stöds.

Not

Microsoft Entra Connect-versionerna 1.1.557.0, 1.1.558.0, 1.1.561.0 och 1.1.614.0 har problem som rör synkronisering av lösenordshash. Om du inte tänker använda synkronisering av lösenordshash tillsammans med direktautentisering läser du viktig information om Microsoft Entra Connect.

Identifiera en eller flera ytterligare servrar (som kör Windows Server 2016 eller senare, med TLS 1.2 aktiverat) där du kan köra fristående autentiseringsagenter. Dessa ytterligare servrar behövs för att säkerställa hög tillgänglighet för begäranden att logga in. Lägg till servrarna i samma Active Directory-skog som de användare vars lösenord du behöver verifiera.

Viktig

I produktionsmiljöer rekommenderar vi att du har minst 3 autentiseringsagenter som körs på din klientorganisation. Det finns en systemgräns på 40 autentiseringsagenter per klientorganisation. Och som bästa praxis behandlar du alla servrar som kör autentiseringsagenter som nivå 0-system (se referens).

Om det finns en brandvägg mellan dina servrar och Microsoft Entra-ID konfigurerar du följande:

Kontrollera att autentiseringsagenter kan göra utgående begäranden till Microsoft Entra-ID via följande portar:

Portnummer Hur den används 80 Laddar ned listan över återkallade certifikat (CRL) när TLS/SSL-certifikatet verifieras 443 Hanterar all utgående kommunikation med tjänsten 8080 (valfritt) Autentiseringsagenter rapporterar sin status var tionde minut via port 8080, om port 443 inte är tillgänglig. Den här statusen visas i administrationscentret för Microsoft Entra. Port 8080 används inte för användarinloggningar. Om brandväggen tillämpar regler enligt de ursprungliga användarna öppnar du dessa portar för trafik från Windows-tjänster som körs som en nätverkstjänst.

Om din brandvägg eller proxy låter dig lägga till DNS-poster i en tillåtna lista lägger du till anslutningar till *.msappproxy.net och *.servicebus.windows.net. Om inte tillåter du åtkomst till IP-intervallen för Azure-datacenter, som uppdateras varje vecka.

Undvik alla former av infogad inspektion och avslutning vid utgående TLS-kommunikation mellan Azure Passthrough Agent och Azure Endpoint.

Om du har en utgående HTTP-proxy kontrollerar du att den här URL:en autologon.microsoftazuread-sso.com finns med i listan över tillåtna. Du bör ange den här URL:en explicit eftersom jokertecken kanske inte godkänns.

Dina autentiseringsagenter behöver åtkomst till login.windows.net och login.microsoftonline.com för inledande registrering. Öppna brandväggen för dessa URL:er också.

För certifikatverifiering avblockera följande URL:er: crl3.digicert.com:80, crl4.digicert.com:80, ocsp.digicert.com:80, www.d-trust.net:80, root-c3-ca2-2009.ocsp.d-trust.net:80, crl.microsoft.com:80, oneocsp.microsoft.com:80 och ocsp.msocsp.com:80. Eftersom dessa URL:er används för certifikatverifiering med andra Microsoft-produkter kanske du redan har dessa URL:er avblockerade.

Krav för Azure Government-molnet

Innan du aktiverar direktautentisering via Microsoft Entra Connect med steg 2 laddar du ned den senaste versionen av PTA-agenten från administrationscentret för Microsoft Entra. Du måste se till att agenten är version 1.5.1742.0. eller senare. Information om hur du verifierar din agent finns i Uppgradera autentiseringsagenter

När du har laddat ned den senaste versionen av agenten fortsätter du med anvisningarna nedan för att konfigurera direktautentisering via Microsoft Entra Connect.

Steg 2: Aktivera funktionen

Aktivera direktautentisering via Microsoft Entra Connect.

Viktig

Du kan aktivera direktautentisering på den primära servern eller mellanlagringsservern i Microsoft Entra Connect. Vi rekommenderar starkt att du aktiverar den från den primära servern. Om du konfigurerar en Microsoft Entra Connect-mellanlagringsserver i framtiden måste du fortsätta att välja Direktautentisering som inloggningsalternativ. Om du väljer ett annat alternativ inaktiveras direktautentisering på klientorganisationen och inställningen åsidosätts på den primära servern.

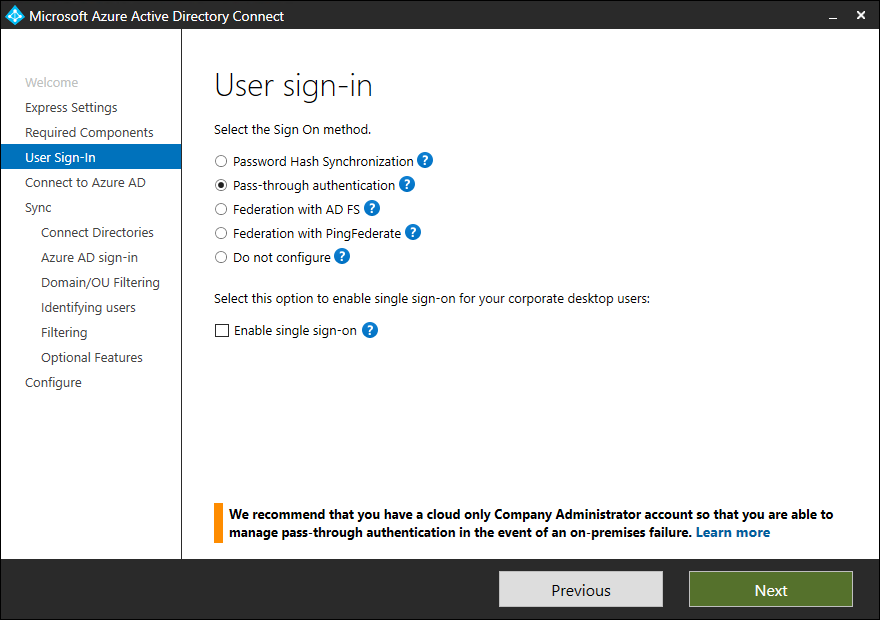

Om du installerar Microsoft Entra Connect för första gången väljer du den anpassade installationssökvägen. På sidan Användarinloggning väljer du Direktautentisering som inloggningsmetod. När autentiseringsagenten har slutförts installeras den på samma server som Microsoft Entra Connect. Dessutom är direktautentiseringsfunktionen aktiverad i din klientorganisation.

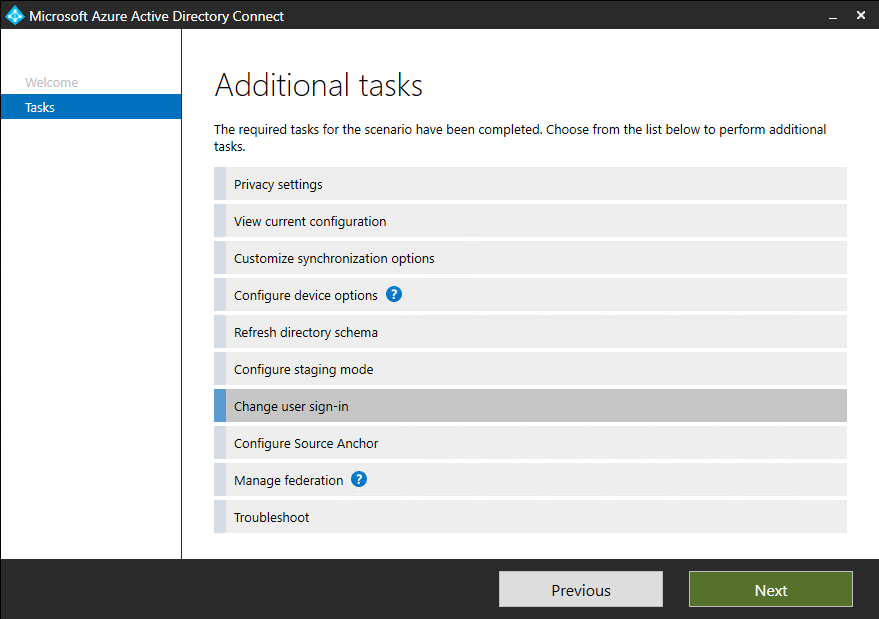

Om du redan har installerat Microsoft Entra Connect med hjälp av expressinstallationen eller den anpassade installationssökvägen väljer du aktiviteten Ändra användarinloggning i Microsoft Entra Connect och väljer sedan Nästa. Välj sedan Direktautentisering som inloggningsmetod. När det har slutförts installeras en direktautentiseringsagent på samma server som Microsoft Entra Connect och funktionen är aktiverad i din klientorganisation.

Viktig

Direktautentisering är en funktion på klientnivå. Aktivering av den påverkar inloggningen för användare i alla hanterade domäner i din klientorganisation. Om du byter från Active Directory Federation Services (AD FS) (AD FS) till direktautentisering bör du vänta minst 12 timmar innan du stänger av AD FS-infrastrukturen. Den här väntetiden är att se till att användarna kan fortsätta logga in på Exchange ActiveSync under övergången. Mer hjälp med att migrera från AD FS till direktautentisering finns i våra distributionsplaner som publiceras här.

Steg 3: Testa funktionen

Följ de här anvisningarna för att kontrollera att du har aktiverat direktautentisering på rätt sätt:

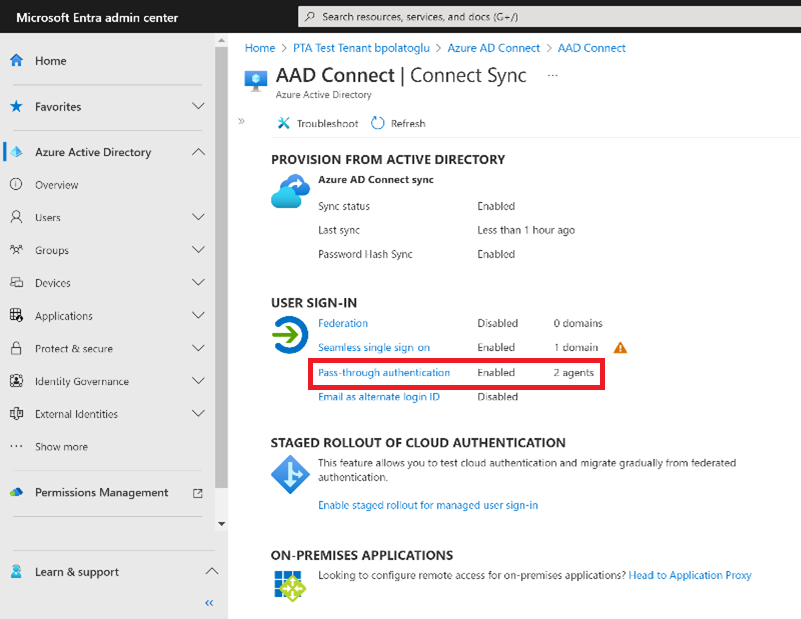

Logga in på administrationscentret för Microsoft Entra med autentiseringsuppgifterna hybrididentitetsadministratör för din klientorganisation.

Välj Microsoft Entra-ID.

Välj Microsoft Entra Connect.

Kontrollera att direktautentiseringsfunktionen visas som Aktiverad.

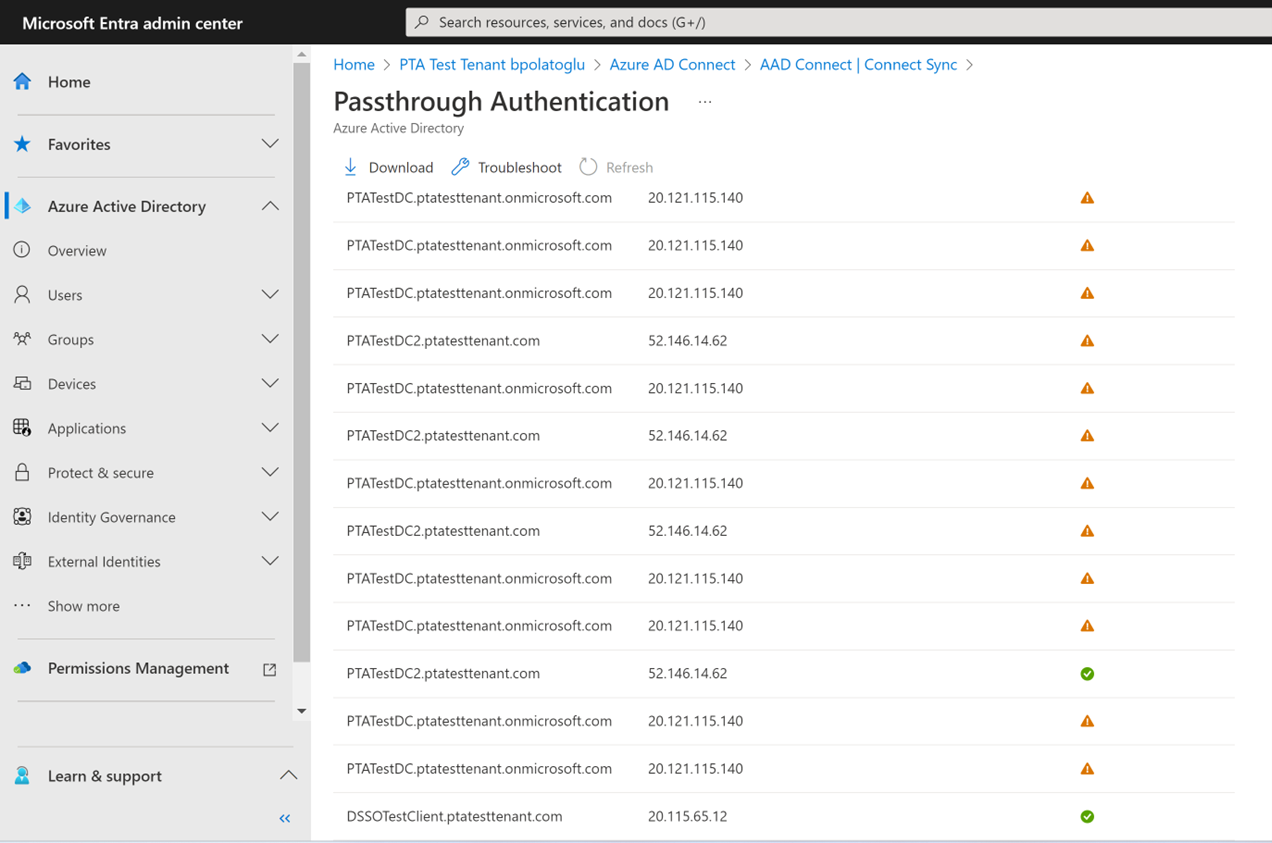

Välj Direktautentisering. I fönstret Direktautentisering visas de servrar där dina autentiseringsagenter är installerade.

I det här skedet kan användare från alla hanterade domäner i din klientorganisation logga in med hjälp av direktautentisering. Användare från federerade domäner fortsätter dock att logga in med hjälp av AD FS eller en annan federationsprovider som du tidigare har konfigurerat. Om du konverterar en domän från federerad till hanterad börjar alla användare från den domänen automatiskt logga in med direktautentisering. Direktautentiseringsfunktionen påverkar inte molnbaserade användare.

Steg 4: Säkerställa hög tillgänglighet

Om du planerar att distribuera direktautentisering i en produktionsmiljö bör du installera ytterligare fristående autentiseringsagenter. Installera dessa autentiseringsagenter på andra servrar än den som kör Microsoft Entra Connect. Den här konfigurationen ger dig hög tillgänglighet för användarinloggningsbegäranden.

Viktig

I produktionsmiljöer rekommenderar vi att du har minst 3 autentiseringsagenter som körs på din klientorganisation. Det finns en systemgräns på 40 autentiseringsagenter per klientorganisation. Och som bästa praxis behandlar du alla servrar som kör autentiseringsagenter som nivå 0-system (se referens).

Om du installerar flera direktautentiseringsagenter säkerställs hög tillgänglighet, men inte deterministisk belastningsutjämning mellan autentiseringsagenterna. För att avgöra hur många autentiseringsagenter du behöver för din klientorganisation bör du överväga den högsta och genomsnittliga belastningen för inloggningsbegäranden som du förväntar dig att se i din klientorganisation. Som riktmärke kan en enda autentiseringsagent hantera 300 till 400 autentiseringar per sekund på en standard 4-kärns CPU, 16 GB RAM-server.

Använd följande storleksvägledning för att uppskatta nätverkstrafiken:

- Varje begäran har en nyttolaststorlek på (0,5 000 + 1 000 * num_of_agents) byte, det vill säga data från Microsoft Entra-ID till autentiseringsagenten. Här anger "num_of_agents" antalet autentiseringsagenter som registrerats i din klientorganisation.

- Varje svar har en nyttolaststorlek på 1 000 byte, d.v.s. data från autentiseringsagenten till Microsoft Entra-ID.

För de flesta kunder räcker det med totalt tre autentiseringsagenter för hög tillgänglighet och kapacitet. Du bör installera autentiseringsagenter nära dina domänkontrollanter för att förbättra inloggningsfördröjningen.

Börja med att följa dessa instruktioner för att ladda ned programvaran för autentiseringsagenten:

Om du vill ladda ned den senaste versionen av autentiseringsagenten (version 1.5.193.0 eller senare) loggar du in på administrationscentret för Microsoft Entra med autentiseringsuppgifterna för din klientorganisations hybrididentitetsadministratör.

Välj Microsoft Entra-ID.

Välj Microsoft Entra Connect, välj Direktautentisering och välj sedan Ladda ned agent.

Välj knappen Acceptera villkor och ladda ned.

Not

Du kan också ladda ned programvaran för autentiseringsagenten direkt. Granska och godkänn autentiseringsagentens tjänstvillkor innan du installerar den.

Det finns två sätt att distribuera en fristående autentiseringsagent:

Först kan du göra det interaktivt genom att bara köra den nedladdade körbara autentiseringsagenten och ange autentiseringsuppgifterna för din klientorganisations hybrididentitetsadministratör när du uppmanas att göra det.

För det andra kan du skapa och köra ett obevakat distributionsskript. Detta är användbart när du vill distribuera flera autentiseringsagenter samtidigt eller installera autentiseringsagenter på Windows-servrar som inte har användargränssnitt aktiverat eller som du inte kan komma åt med Fjärrskrivbord. Här följer anvisningarna om hur du använder den här metoden:

- Kör följande kommando för att installera en autentiseringsagent:

AADConnectAuthAgentSetup.exe REGISTERCONNECTOR="false" /q. - Du kan registrera autentiseringsagenten med vår tjänst via PowerShell. Skapa ett PowerShell-autentiseringsuppgifter-objekt

$credsom innehåller ett användarnamn och lösenord för hybrididentitetsadministratören för din klientorganisation. Kör följande kommando och ersätt<username>och<password>:

$User = "<username>"

$PlainPassword = '<password>'

$SecurePassword = $PlainPassword | ConvertTo-SecureString -AsPlainText -Force

$cred = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $User, $SecurePassword

- Gå till C:\Program Files\Microsoft Azure AD Connect Authentication Agent och kör följande skript med hjälp av objektet

$credsom du skapade:

RegisterConnector.ps1 -modulePath "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\" -moduleName "PassthroughAuthPSModule" -Authenticationmode Credentials -Usercredentials $cred -Feature PassthroughAuthentication

Viktig

Om en autentiseringsagent är installerad på en virtuell dator kan du inte klona den virtuella datorn för att konfigurera en annan autentiseringsagent. Den här metoden stöds inte.

Steg 5: Konfigurera smart utelåsningsfunktion

Smart Lockout hjälper till att låsa in dåliga aktörer som försöker gissa användarnas lösenord eller använda råstyrkemetoder för att komma in. Genom att konfigurera inställningar för smart utelåsning i Microsoft Entra-ID och/eller lämpliga inställningar för utelåsning i lokal Active Directory kan attacker filtreras bort innan de når Active Directory. Läs den här artikeln om du vill veta mer om hur du konfigurerar inställningar för smart utelåsning på klientorganisationen för att skydda dina användarkonton.

Nästa steg

- Migrera dina appar till Microsoft Entra-ID: Resurser som hjälper dig att migrera programåtkomst och autentisering till Microsoft Entra-ID.

- Smart lockout: Lär dig hur du konfigurerar funktionen Smart Lockout på klientorganisationen för att skydda användarkonton.

- Aktuella begränsningar: Lär dig vilka scenarier som stöds med direktautentisering och vilka som inte är det.

- Teknisk djupdykning: Förstå hur funktionen direktautentisering fungerar.

- Vanliga frågor och svar: Hitta svar på vanliga frågor.

- Felsökning: Lär dig hur du löser vanliga problem med direktautentiseringsfunktionen.

- Djupdykning i säkerhet: Hämta teknisk information om funktionen direktautentisering.

- Microsoft Entra-hybridanslutning: Konfigurera Microsoft Entra-hybridanslutningsfunktionen i din klientorganisation för enkel inloggning i dina molnresurser och lokala resurser.

- Sömlös enkel inloggning i Microsoft Entra: Läs mer om den här kompletterande funktionen.

- UserVoice: Använd Microsoft Entra-forumet för att skicka nya funktionsförfrågningar.