Hantera användartilldelade hanterade identiteter

Hanterade identiteter för Azure-resurser eliminerar behovet av att hantera autentiseringsuppgifter i kod. Du kan använda dem för att hämta en Microsoft Entra-token för dina program. Programmen kan använda token vid åtkomst till resurser som stöder Microsoft Entra-autentisering. Azure hanterar identiteten så att du inte behöver göra det.

Det finns två typer av hanterade identiteter: systemtilldelade och användartilldelade. Systemtilldelade hanterade identiteter har sin livscykel kopplad till resursen som skapade dem. Den här identiteten är begränsad till endast en resurs och du kan bevilja behörigheter till den hanterade identiteten med hjälp av rollbaserad åtkomstkontroll i Azure (RBAC). Användartilldelade hanterade identiteter kan användas på flera resurser. Mer information om hanterade identiteter finns i Vad är hanterade identiteter för Azure-resurser?.

I den här artikeln får du lära dig hur du skapar, listar, tar bort eller tilldelar en roll till en användartilldelad hanterad identitet med hjälp av Azure-portalen.

Förutsättningar

- Om du inte känner till hanterade identiteter för Azure-resurser kan du läsa översiktsavsnittet. Se till att granska skillnaden mellan en systemtilldelad och användartilldelad hanterad identitet.

- Om du inte redan har ett Azure-konto registrerar du dig för ett kostnadsfritt konto innan du fortsätter.

Skapa en användartilldelad hanterad identitet

Dricks

Stegen i den här artikeln kan variera något beroende på vilken portal du börjar från.

För att skapa en användartilldelad hanterad identitet behöver ditt konto rolltilldelningen Hanterad identitetsdeltagare .

Logga in på Azure-portalen.

I sökrutan anger du Hanterade identiteter. Under Tjänster väljer du Hanterade identiteter.

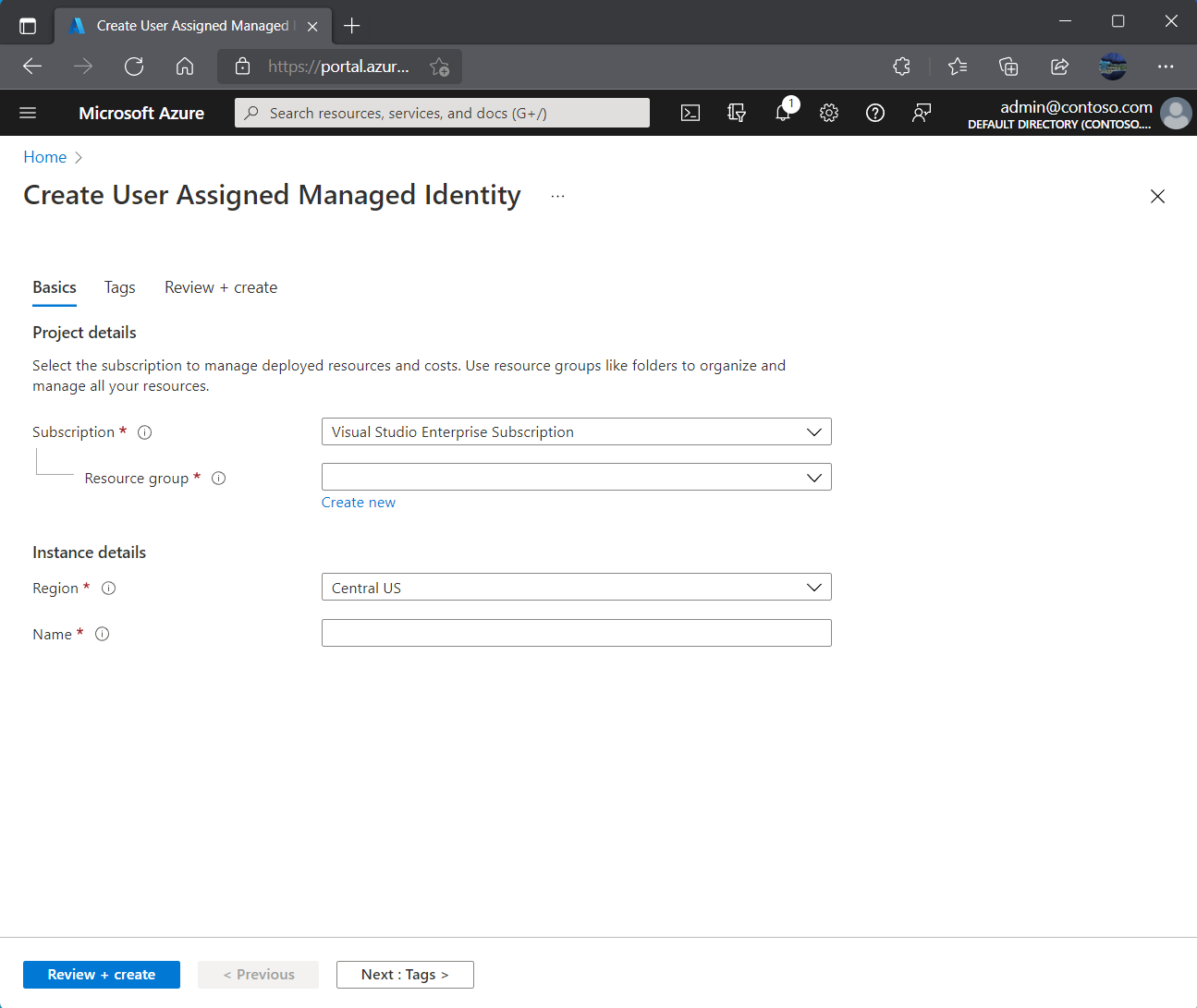

Välj Lägg till och ange värden i följande rutor i fönstret Skapa användartilldelad hanterad identitet :

- Prenumeration: Välj prenumerationen om du vill skapa den användar tilldelade hanterade identiteten under.

- Resursgrupp: Välj en resursgrupp för att skapa den användartilldelade hanterade identiteten i eller välj Skapa ny för att skapa en ny resursgrupp.

- Region: Välj en region för att distribuera den användartilldelade hanterade identiteten, till exempel USA, västra.

- Namn: Ange namnet på din användartilldelade hanterade identitet, till exempel UAI1.

Viktigt!

När du skapar användartilldelade hanterade identiteter måste namnet börja med en bokstav eller siffra och kan innehålla en kombination av alfanumeriska tecken, bindestreck (-) och understreck (_). För att tilldelningen till en virtuell dator eller vm-skalningsuppsättning ska fungera korrekt är namnet begränsat till 24 tecken. Mer information finns i Vanliga frågor och kända problem.

Välj Granska + skapa för att granska ändringarna.

Välj Skapa.

Lista användartilldelade hanterade identiteter

Om du vill visa eller läsa en användartilldelad hanterad identitet måste ditt konto ha rolltilldelningar för hanterad identitetsoperatör eller hanterad identitetsdeltagare .

Logga in på Azure-portalen.

I sökrutan anger du Hanterade identiteter. Under Tjänster väljer du Hanterade identiteter.

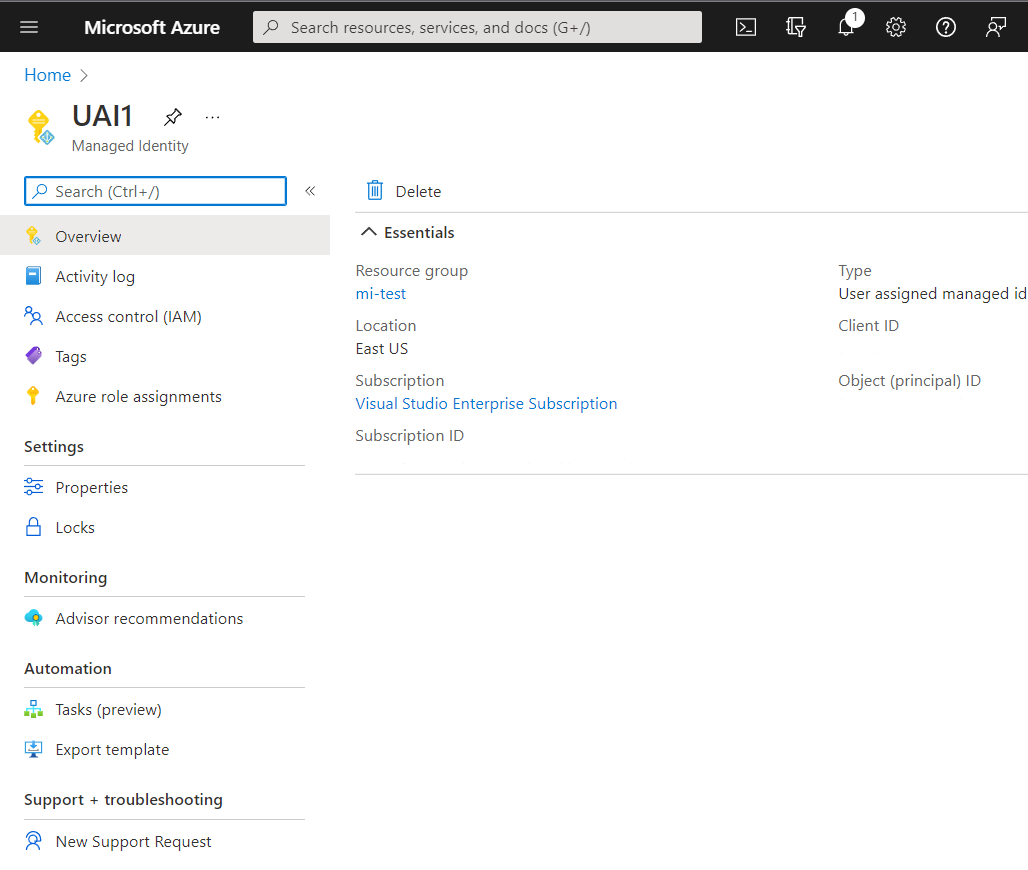

En lista över användartilldelade hanterade identiteter för din prenumeration returneras. Om du vill se information om en användartilldelad hanterad identitet väljer du dess namn.

Nu kan du visa information om den hanterade identiteten enligt bilden.

Ta bort en användartilldelad hanterad identitet

Om du vill ta bort en användartilldelad hanterad identitet behöver ditt konto rolltilldelningen Hanterad identitetsdeltagare .

Om du tar bort en användartilldelad identitet tas den inte bort från den virtuella datorn eller resursen som den tilldelades. Information om hur du tar bort den användartilldelade identiteten från en virtuell dator finns i Ta bort en användartilldelad hanterad identitet från en virtuell dator.

Logga in på Azure-portalen.

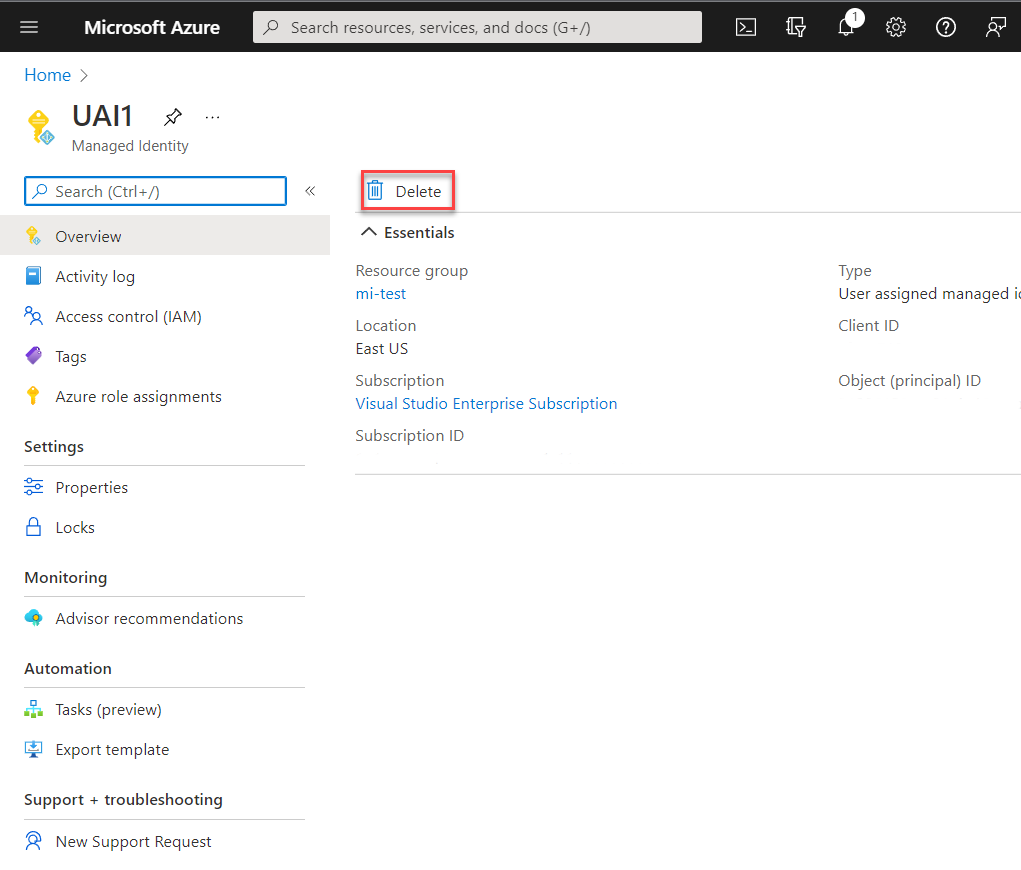

Välj den användartilldelade hanterade identiteten och välj Ta bort.

Under bekräftelserutan väljer du Ja.

Hantera åtkomst till användartilldelade hanterade identiteter

I vissa miljöer väljer administratörer att begränsa vem som kan hantera användartilldelade hanterade identiteter. Administratörer kan implementera den här begränsningen med hjälp av inbyggda RBAC-roller. Du kan använda dessa roller för att bevilja en användare eller grupp i organisationen rättigheter över en användartilldelad hanterad identitet.

Logga in på Azure-portalen.

I sökrutan anger du Hanterade identiteter. Under Tjänster väljer du Hanterade identiteter.

En lista över användartilldelade hanterade identiteter för din prenumeration returneras. Välj den användartilldelade hanterade identitet som du vill hantera.

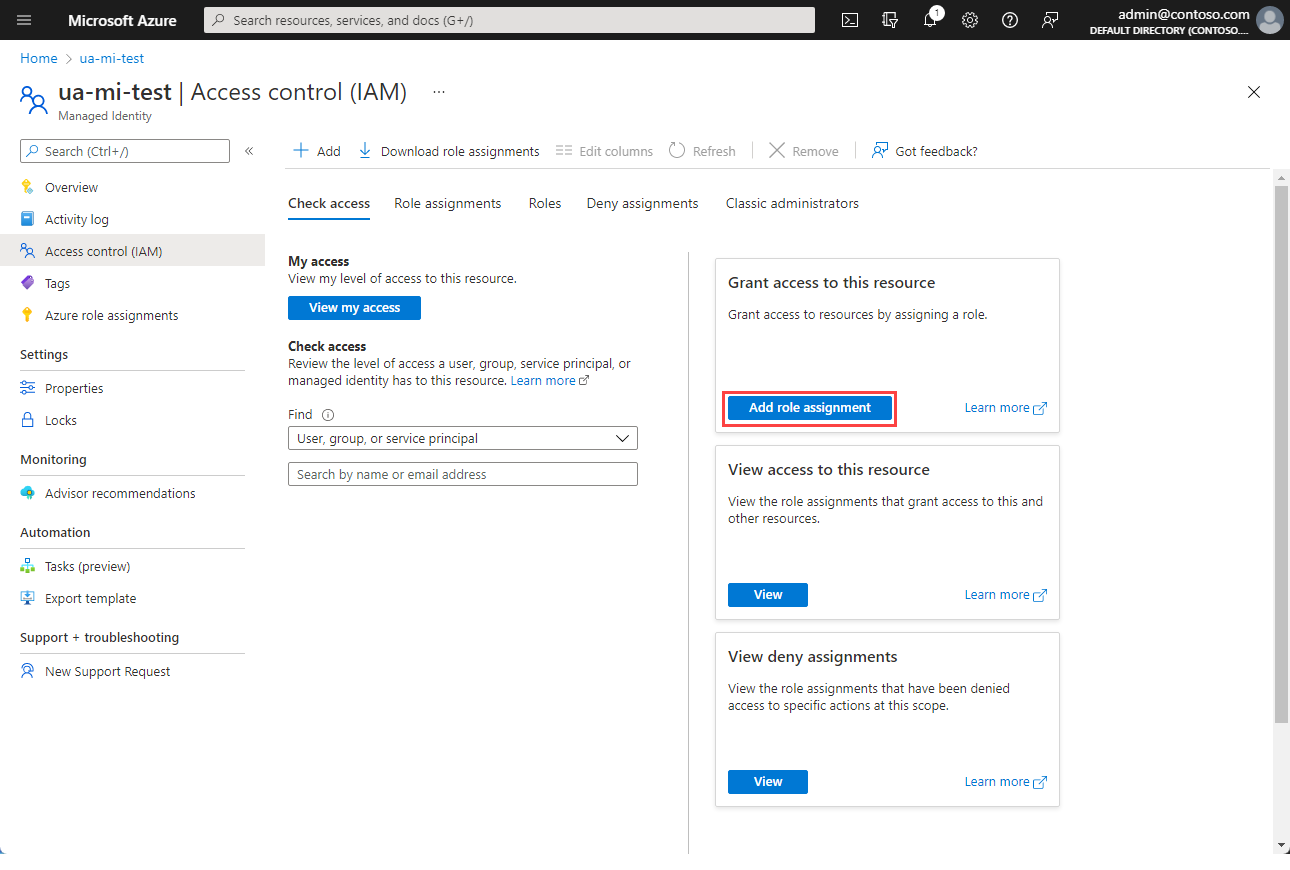

Välj Åtkomstkontroll (IAM) .

Välj Lägg till rolltilldelning.

I fönstret Lägg till rolltilldelning väljer du den roll som ska tilldelas och väljer Nästa.

Välj vem som ska ha rollen tilldelad.

Kommentar

Du hittar information om hur du tilldelar roller till hanterade identiteter i Tilldela en hanterad identitet åtkomst till en resurs med hjälp av Azure-portalen

I den här artikeln får du lära dig hur du skapar, listar, tar bort eller tilldelar en roll till en användartilldelad hanterad identitet med hjälp av Azure CLI.

Förutsättningar

- Om du inte känner till hanterade identiteter för Azure-resurser kan du läsa översiktsavsnittet. Se till att granska skillnaden mellan en systemtilldelad och användartilldelad hanterad identitet.

- Om du inte redan har ett Azure-konto registrerar du dig för ett kostnadsfritt konto innan du fortsätter.

Använd Bash-miljön i Azure Cloud Shell. Mer information finns i Snabbstart för Bash i Azure Cloud Shell.

Om du föredrar att köra CLI-referenskommandon lokalt installerar du Azure CLI. Om du kör i Windows eller macOS kan du köra Azure CLI i en Docker-container. Mer information finns i Så här kör du Azure CLI i en Docker-container.

Om du använder en lokal installation loggar du in på Azure CLI med hjälp av kommandot az login. Slutför autentiseringsprocessen genom att följa stegen som visas i terminalen. Andra inloggningsalternativ finns i Logga in med Azure CLI.

När du uppmanas att installera Azure CLI-tillägget vid första användningen. Mer information om tillägg finns i Använda tillägg med Azure CLI.

Kör az version om du vill hitta versionen och de beroende bibliotek som är installerade. Om du vill uppgradera till den senaste versionen kör du az upgrade.

Viktigt!

Om du vill ändra användarbehörigheter när du använder ett huvudnamn för apptjänsten med hjälp av CLI måste du ge tjänstens huvudnamn fler behörigheter i Azure Active Directory Graph API eftersom delar av CLI utför GET-begäranden mot Graph API. Annars kan du få meddelandet "Otillräcklig behörighet för att slutföra åtgärden". Om du vill göra det här steget går du till Appregistrering i Microsoft Entra-ID, väljer din app, väljer API-behörigheter och rullar ned och väljer Azure Active Directory Graph. Därifrån väljer du Programbehörigheter och lägger sedan till lämpliga behörigheter.

Skapa en användartilldelad hanterad identitet

För att skapa en användartilldelad hanterad identitet behöver ditt konto rolltilldelningen Hanterad identitetsdeltagare .

Använd kommandot az identity create för att skapa en användartilldelad hanterad identitet. Parametern -g anger resursgruppen där den användartilldelade hanterade identiteten ska skapas. Parametern -n anger dess namn. Ersätt parametervärdena <RESOURCE GROUP> och <USER ASSIGNED IDENTITY NAME> med dina egna värden.

Viktigt!

När du skapar användartilldelade hanterade identiteter måste namnet börja med en bokstav eller siffra och kan innehålla en kombination av alfanumeriska tecken, bindestreck (-) och understreck (_). För att tilldelningen till en virtuell dator eller vm-skalningsuppsättning ska fungera korrekt är namnet begränsat till 24 tecken. Mer information finns i Vanliga frågor och kända problem.

az identity create -g <RESOURCE GROUP> -n <USER ASSIGNED IDENTITY NAME>

Lista användartilldelade hanterade identiteter

Om du vill visa eller läsa en användartilldelad hanterad identitet behöver ditt konto rolltilldelningen Hanterad identitetsoperator eller Hanterad identitetsdeltagare .

Om du vill visa användartilldelade hanterade identiteter använder du kommandot az identity list . Ersätt värdet <RESOURCE GROUP> med ditt eget värde.

az identity list -g <RESOURCE GROUP>

I JSON-svaret har "Microsoft.ManagedIdentity/userAssignedIdentities" användartilldelade hanterade identiteter värdet som returneras för nyckeln type.

"type": "Microsoft.ManagedIdentity/userAssignedIdentities"

Ta bort en användartilldelad hanterad identitet

Om du vill ta bort en användartilldelad hanterad identitet behöver ditt konto rolltilldelningen Hanterad identitetsdeltagare .

Om du vill ta bort en användartilldelad hanterad identitet använder du kommandot az identity delete . Parametern -n anger dess namn. Parametern -g anger resursgruppen där den användartilldelade hanterade identiteten skapades. Ersätt parametervärdena <USER ASSIGNED IDENTITY NAME> och <RESOURCE GROUP> med dina egna värden.

az identity delete -n <USER ASSIGNED IDENTITY NAME> -g <RESOURCE GROUP>

Kommentar

Om du tar bort en användartilldelad hanterad identitet tas inte referensen bort från någon resurs som den har tilldelats till. Ta bort dem från en VM- eller VM-skalningsuppsättning med hjälp az vm/vmss identity remove av kommandot .

Nästa steg

En fullständig lista över Azure CLI-identitetskommandon finns i az identity.

Information om hur du tilldelar en användartilldelad hanterad identitet till en virtuell Azure-dator finns i Konfigurera hanterade identiteter för Azure-resurser på en virtuell Azure-dator med Azure CLI.

Lär dig hur du använder arbetsbelastningsidentitetsfederation för hanterade identiteter för att få åtkomst till Microsoft Entra-skyddade resurser utan att hantera hemligheter.

I den här artikeln får du lära dig hur du skapar, listar, tar bort eller tilldelar en roll till en användartilldelad hanterad identitet med hjälp av PowerShell.

Förutsättningar

- Om du inte känner till hanterade identiteter för Azure-resurser kan du läsa översiktsavsnittet. Se till att granska skillnaden mellan en systemtilldelad och användartilldelad hanterad identitet.

- Om du inte redan har ett Azure-konto registrerar du dig för ett kostnadsfritt konto innan du fortsätter.

- Om du vill köra exempelskripten har du två alternativ:

- Använd Azure Cloud Shell, som du kan öppna med hjälp av knappen Prova i det övre högra hörnet av kodblock.

- Kör skript lokalt med Azure PowerShell enligt beskrivningen i nästa avsnitt.

I den här artikeln får du lära dig hur du skapar, listar och tar bort en användartilldelad hanterad identitet med hjälp av PowerShell.

Konfigurera Azure PowerShell lokalt

Så här använder du Azure PowerShell lokalt för den här artikeln i stället för att använda Cloud Shell:

Installera den senaste versionen av Azure PowerShell om du inte redan har gjort det.

Logga in på Azure.

Connect-AzAccountInstallera den senaste versionen av PowerShellGet.

Install-Module -Name PowerShellGet -AllowPrereleaseDu kan behöva

Exitavsluta den aktuella PowerShell-sessionen när du har kört det här kommandot för nästa steg.Installera förhandsversionen av modulen

Az.ManagedServiceIdentityför att utföra de användartilldelade hanterade identitetsåtgärderna i den här artikeln.Install-Module -Name Az.ManagedServiceIdentity -AllowPrerelease

Skapa en användartilldelad hanterad identitet

För att skapa en användartilldelad hanterad identitet behöver ditt konto rolltilldelningen Hanterad identitetsdeltagare .

Använd kommandot för att skapa en användartilldelad hanterad identitet New-AzUserAssignedIdentity . Parametern ResourceGroupName anger resursgruppen där den användartilldelade hanterade identiteten ska skapas. Parametern -Name anger dess namn. Ersätt parametervärdena <RESOURCE GROUP> och <USER ASSIGNED IDENTITY NAME> med dina egna värden.

Viktigt!

När du skapar användartilldelade hanterade identiteter måste namnet börja med en bokstav eller siffra och kan innehålla en kombination av alfanumeriska tecken, bindestreck (-) och understreck (_). För att tilldelningen till en virtuell dator eller vm-skalningsuppsättning ska fungera korrekt är namnet begränsat till 24 tecken. Mer information finns i Vanliga frågor och kända problem.

New-AzUserAssignedIdentity -ResourceGroupName <RESOURCEGROUP> -Name <USER ASSIGNED IDENTITY NAME>

Lista användartilldelade hanterade identiteter

Om du vill visa eller läsa en användartilldelad hanterad identitet behöver ditt konto rolltilldelningen Hanterad identitetsoperator eller Hanterad identitetsdeltagare .

Om du vill visa användartilldelade hanterade identiteter använder du kommandot [Get-AzUserAssigned]. Parametern -ResourceGroupName anger resursgruppen där den användartilldelade hanterade identiteten skapades. Ersätt värdet <RESOURCE GROUP> med ditt eget värde.

Get-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP>

I svaret har "Microsoft.ManagedIdentity/userAssignedIdentities" användartilldelade hanterade identiteter värdet som returneras för nyckeln Type.

Type :Microsoft.ManagedIdentity/userAssignedIdentities

Ta bort en användartilldelad hanterad identitet

Om du vill ta bort en användartilldelad hanterad identitet behöver ditt konto rolltilldelningen Hanterad identitetsdeltagare .

Om du vill ta bort en användartilldelad hanterad identitet använder du Remove-AzUserAssignedIdentity kommandot . Parametern -ResourceGroupName anger den resursgrupp där den användartilldelade identiteten skapades. Parametern -Name anger dess namn. Ersätt parametervärdena <RESOURCE GROUP> och <USER ASSIGNED IDENTITY NAME> med dina egna värden.

Remove-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP> -Name <USER ASSIGNED IDENTITY NAME>

Kommentar

Om du tar bort en användartilldelad hanterad identitet tas inte referensen bort från någon resurs som den har tilldelats till. Identitetstilldelningar måste tas bort separat.

Nästa steg

En fullständig lista och mer information om Azure PowerShell-hanterade identiteter för Azure-resurskommandon finns i Az.ManagedServiceIdentity.

Lär dig hur du använder arbetsbelastningsidentitetsfederation för hanterade identiteter för att få åtkomst till Microsoft Entra-skyddade resurser utan att hantera hemligheter.

I den här artikeln skapar du en användartilldelad hanterad identitet med hjälp av Azure Resource Manager.

Förutsättningar

- Om du inte känner till hanterade identiteter för Azure-resurser kan du läsa översiktsavsnittet. Se till att granska skillnaden mellan en systemtilldelad och användartilldelad hanterad identitet.

- Om du inte redan har ett Azure-konto registrerar du dig för ett kostnadsfritt konto innan du fortsätter.

Du kan inte lista och ta bort en användartilldelad hanterad identitet med hjälp av en Resource Manager-mall. Se följande artiklar för att skapa och lista en användartilldelad hanterad identitet:

Skapa och redigera mallar

Med Resource Manager-mallar kan du distribuera nya eller ändrade resurser som definierats av en Azure-resursgrupp. Det finns flera alternativ för mallredigering och distribution, både lokalt och portalbaserat. Du kan:

- Använd en anpassad mall från Azure Marketplace för att skapa en mall från grunden eller basera den på en befintlig gemensam mall eller snabbstartsmall.

- Härled från en befintlig resursgrupp genom att exportera en mall. Du kan exportera dem från antingen den ursprungliga distributionen eller från distributionens aktuella tillstånd.

- Använd en lokal JSON-redigerare (till exempel VS Code) och ladda sedan upp och distribuera med hjälp av PowerShell eller Azure CLI.

- Använd Visual Studio Azure Resource Group-projektet för att skapa och distribuera en mall.

Skapa en användartilldelad hanterad identitet

För att skapa en användartilldelad hanterad identitet behöver ditt konto rolltilldelningen Hanterad identitetsdeltagare .

Om du vill skapa en användartilldelad hanterad identitet använder du följande mall. Ersätt värdet <USER ASSIGNED IDENTITY NAME> med dina egna värden.

Viktigt!

När du skapar användartilldelade hanterade identiteter måste namnet börja med en bokstav eller siffra och kan innehålla en kombination av alfanumeriska tecken, bindestreck (-) och understreck (_). För att tilldelningen till en virtuell dator eller vm-skalningsuppsättning ska fungera korrekt är namnet begränsat till 24 tecken. Mer information finns i Vanliga frågor och kända problem.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"resourceName": {

"type": "string",

"metadata": {

"description": "<USER ASSIGNED IDENTITY NAME>"

}

}

},

"resources": [

{

"type": "Microsoft.ManagedIdentity/userAssignedIdentities",

"name": "[parameters('resourceName')]",

"apiVersion": "2018-11-30",

"location": "[resourceGroup().location]"

}

],

"outputs": {

"identityName": {

"type": "string",

"value": "[parameters('resourceName')]"

}

}

}

Nästa steg

Information om hur du tilldelar en användartilldelad hanterad identitet till en virtuell Azure-dator med hjälp av en Resource Manager-mall finns i Konfigurera hanterade identiteter för Azure-resurser på en virtuell Azure-dator med hjälp av en mall.

Lär dig hur du använder arbetsbelastningsidentitetsfederation för hanterade identiteter för att få åtkomst till Microsoft Entra-skyddade resurser utan att hantera hemligheter.

I den här artikeln får du lära dig hur du skapar, listar och tar bort en användartilldelad hanterad identitet med hjälp av REST.

Förutsättningar

- Om du inte känner till hanterade identiteter för Azure-resurser kan du läsa översiktsavsnittet. Se till att granska skillnaden mellan en systemtilldelad och användartilldelad hanterad identitet.

- Om du inte redan har ett Azure-konto registrerar du dig för ett kostnadsfritt konto innan du fortsätter.

- Du kan köra alla kommandon i den här artikeln antingen i molnet eller lokalt:

- Om du vill köra i molnet använder du Azure Cloud Shell.

- Installera curl och Azure CLI för att köra lokalt.

I den här artikeln får du lära dig hur du skapar, listar och tar bort en användartilldelad hanterad identitet med hjälp av CURL för att göra REST API-anrop.

Hämta en ägaråtkomsttoken

Om du kör lokalt loggar du in på Azure via Azure CLI.

az loginHämta en åtkomsttoken med hjälp av az account get-access-token.

az account get-access-token

Skapa en användartilldelad hanterad identitet

För att skapa en användartilldelad hanterad identitet behöver ditt konto rolltilldelningen Hanterad identitetsdeltagare .

Viktigt!

När du skapar användartilldelade hanterade identiteter måste namnet börja med en bokstav eller siffra och kan innehålla en kombination av alfanumeriska tecken, bindestreck (-) och understreck (_). För att tilldelningen till en virtuell dator eller vm-skalningsuppsättning ska fungera korrekt är namnet begränsat till 24 tecken. Mer information finns i Vanliga frågor och kända problem.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X PUT -d '{"loc

ation": "<LOCATION>"}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"

PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

Begärandehuvuden

| Begärandehuvud | beskrivning |

|---|---|

| Innehållstyp | Obligatoriskt. Ange till application/json. |

| Auktorisering | Obligatoriskt. Ange till en giltig Bearer åtkomsttoken. |

Begärandetext

| Name | beskrivning |

|---|---|

| Location | Obligatoriskt. Resursplats. |

Lista användartilldelade hanterade identiteter

Om du vill visa eller läsa en användartilldelad hanterad identitet behöver ditt konto rolltilldelningen Hanterad identitetsoperator eller Hanterad identitetsdeltagare .

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview' -H "Authorization: Bearer <ACCESS TOKEN>"

GET https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview HTTP/1.1

| Begärandehuvud | beskrivning |

|---|---|

| Innehållstyp | Obligatoriskt. Ange till application/json. |

| Auktorisering | Obligatoriskt. Ange till en giltig Bearer åtkomsttoken. |

Ta bort en användartilldelad hanterad identitet

Om du vill ta bort en användartilldelad hanterad identitet behöver ditt konto rolltilldelningen Hanterad identitetsdeltagare .

Kommentar

Om du tar bort en användartilldelad hanterad identitet tas inte referensen bort från någon resurs som den har tilldelats till. Information om hur du tar bort en användartilldelad hanterad identitet från en virtuell dator med curl finns i Ta bort en användartilldelad identitet från en virtuell Azure-dator.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X DELETE -H "Authorization: Bearer <ACCESS TOKEN>"

DELETE https://management.azure.com/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/TestRG/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

| Begärandehuvud | beskrivning |

|---|---|

| Innehållstyp | Obligatoriskt. Ange till application/json. |

| Auktorisering | Obligatoriskt. Ange till en giltig Bearer åtkomsttoken. |

Nästa steg

Information om hur du tilldelar en användartilldelad hanterad identitet till en virtuell Azure-dator eller vm-skalningsuppsättning med hjälp av CURL finns i:

- Konfigurera hanterade identiteter för Azure-resurser på en virtuell Azure-dator med HJÄLP av REST API-anrop

- Konfigurera hanterade identiteter för Azure-resurser på en VM-skalningsuppsättning med HJÄLP av REST API-anrop

Lär dig hur du använder arbetsbelastningsidentitetsfederation för hanterade identiteter för att få åtkomst till Microsoft Entra-skyddade resurser utan att hantera hemligheter.