Läs mer om inloggningsloggens aktivitetsinformation

Microsoft Entra loggar alla inloggningar till en Azure-klientorganisation i efterlevnadssyfte. Som IT-administratör behöver du veta vad värdena i inloggningsloggarna betyder, så att du kan tolka loggvärdena korrekt.

Den här artikeln förklarar de värden som finns i inloggningsloggarna. Dessa värden ger värdefull information för felsökning av inloggningsfel.

Komponenter för inloggningsaktivitet

I Microsoft Entra-ID består en inloggningsaktivitet av tre huvudkomponenter:

- Vem: Identiteten (användaren) som gör inloggningen.

- Hur: Klienten (programmet) som används för åtkomsten.

- Vad: Målet (resursen) som används av identiteten.

Fokusera på dessa tre komponenter när du undersöker en inloggning för att begränsa sökningen så att du inte tittar på varje detalj. Inom var och en av dessa tre komponenter finns det relaterade identifierare som kan ge mer information. Varje inloggning innehåller också unika identifierare som korrelerar inloggningsförsöket till associerade aktiviteter.

Vem

Följande information är associerad med användaren:

- User

- Username

- Användar-ID

- Inloggningsidentifierare

- Användartyp

Hur

Hur användaren loggar in kan identifieras genom att titta på följande information:

- Autentiseringskrav

- Klientapp

- Typ av klientautentiseringsuppgifter

- Utvärdering av kontinuerlig åtkomst

Vad

Du kan identifiera resursen som användaren försöker komma åt med hjälp av följande information:

- Program

- Program-ID:t

- Resurs

- Resurs-ID

- Resursklient-ID

- Huvudnamns-ID för resurstjänsten

Unika identifierare

Inloggningsloggar innehåller också flera unika identifierare som ger ytterligare insikt i inloggningsförsöket.

- Korrelations-ID: Korrelations-ID:t grupper loggar in från samma inloggningssession. Värdet baseras på parametrar som skickas av en klient, så Microsoft Entra-ID kan inte garantera dess noggrannhet.

- Begärande-ID: En identifierare som motsvarar en utfärdad token. Om du letar efter inloggningar med en specifik token måste du först extrahera begärande-ID:t från token.

- Unik tokenidentifierare: En unik identifierare för den token som skickades under inloggningen. Den här identifieraren används för att korrelera inloggningen med tokenbegäran.

Information om inloggningsaktivitet

Varje inloggningsförsök innehåller information som är associerad med de tre huvudkomponenterna. Informationen är uppdelad i flera flikar, baserat på typen av inloggning.

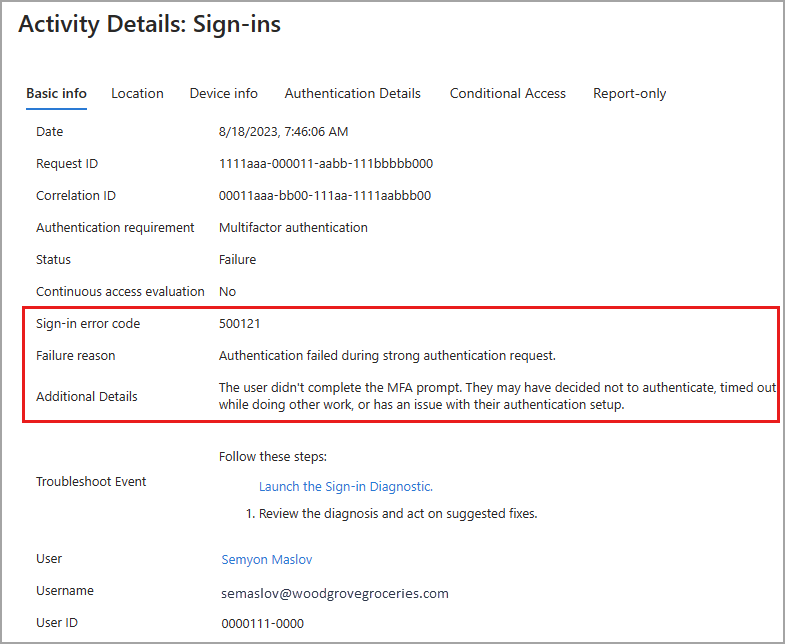

Grundläggande information

Fliken Grundläggande information innehåller huvuddelen av informationen som är associerad med ett inloggningsförsök. Anteckna de unika identifierarna eftersom de kan behövas för att felsöka inloggningsproblem. Du kan följa vem, hur, vilket mönster med hjälp av informationen på fliken Grundläggande information.

Du kan också starta inloggningsdiagnostiken från fliken Grundläggande information. Mer information finns i Använda inloggningsdiagnostik.

Felkoder för inloggning

Om en inloggning misslyckades kan du få mer information om orsaken på fliken Grundläggande information i det relaterade loggobjektet. Felkoden och den associerade felorsaken visas i informationen. Mer information finns i Felsöka inloggningsfel.

Plats och enhet

Flikarna Plats och Enhetsinformation visar allmän information om användarens plats och IP-adress. Fliken Enhetsinformation innehåller information om webbläsaren och operativsystemet som används för att logga in. Den här fliken innehåller också information om huruvida enheten är kompatibel, hanterad eller Microsoft Entra-hybridanslutning.

Autentiseringsinformation

Fliken Autentiseringsinformation i information om en inloggningslogg innehåller följande information för varje autentiseringsförsök:

- En lista över autentiseringsprinciper som tillämpas, till exempel villkorsstyrd åtkomst eller standardinställningar för säkerhet.

- Sekvensen med autentiseringsmetoder som används för inloggning.

- Om autentiseringsförsöket lyckades och varför.

Med den här informationen kan du felsöka varje steg i en användares inloggning. Använd den här informationen för att spåra:

- Mängden inloggningar som skyddas av MFA.

- Användnings- och framgångsfrekvenser för varje autentiseringsmetod.

- Användning av lösenordslösa autentiseringsmetoder, till exempel lösenordslös telefoninloggning och FIDO2.

- Hur ofta autentiseringskrav uppfylls av tokenanspråk, till exempel när användare inte uppmanas att ange ett lösenord interaktivt eller ange ett SMS OTP.

Villkorlig åtkomst

Om principer för villkorlig åtkomst (CA) används i klientorganisationen kan du se om dessa principer tillämpades på inloggningsförsöket. Alla principer som kan tillämpas på inloggningen visas. Slutresultatet av principen visas så att du snabbt kan se om principen påverkade inloggningsförsöket.

- Lyckades: CA-principen tillämpades korrekt på inloggningsförsöket.

- Fel: CA-principen tillämpades på inloggningsförsöket, men inloggningsförsöket misslyckades.

- Inte tillämpad: Inloggningen matchade inte villkoren för principen som ska tillämpas.

- Inaktiverad: Principen inaktiverades vid tidpunkten för inloggningsförsöket.

Endast rapport

Eftersom principer för villkorsstyrd åtkomst (CA) kan ändra inloggningsupplevelsen för dina användare och eventuellt störa deras processer är det en bra idé att vara säker på att principen är korrekt konfigurerad. Med läget Endast rapport kan du konfigurera en princip och utvärdera dess potentiella effekt innan du aktiverar principen.

Den här fliken i inloggningsloggarna visar resultatet av inloggningsförsök som fanns i omfånget för principen. Mer information finns i artikeln Vad är rapportläge för villkorsstyrd åtkomst?

Inloggningsinformation och överväganden

Följande scenarier är viktiga att tänka på när du granskar inloggningsloggar.

IP-adress och plats: Det finns ingen slutgiltig anslutning mellan en IP-adress och där datorn med den adressen finns fysiskt. Mobilleverantörer och VPN-nätverk utfärdar IP-adresser från centrala pooler som ofta är långt ifrån där klientenheten används. För närvarande konverteras IP-adresser till en fysisk plats baserat på spårningar, registerdata, omvända sökningar och annan information.

Datum och tid: Datum och tid för ett inloggningsförsök lokaliseras till tidszonen för den person som är inloggad i administrationscentret för Microsoft Entra, inte den användare som försökte logga in.

Villkorsstyrd åtkomst:

Not applied: Ingen princip som tillämpas på användaren och programmet under inloggningen.Success: En eller flera principer för villkorsstyrd åtkomst som tillämpades på eller utvärderades för användaren och programmet (men inte nödvändigtvis de andra villkoren) under inloggningen. Även om en princip för villkorsstyrd åtkomst kanske inte gäller, visar statusen för villkorsstyrd åtkomst lyckad om den utvärderades.Failure: Inloggningen uppfyllde användar- och programvillkoret för minst en princip för villkorsstyrd åtkomst och bevilja kontroller är antingen inte uppfyllda eller inställda på att blockera åtkomst.- Villkorlig åtkomst gäller inte för Windows-inloggning, till exempel Windows Hello za posao. Villkorlig åtkomst skyddar inloggningsförsök till molnresurser, inte inloggningsprocessen för enheten.

Utvärdering av kontinuerlig åtkomst: Visar om utvärdering av kontinuerlig åtkomst (CAE) har tillämpats på inloggningshändelsen.

- Det finns flera inloggningsbegäranden för varje autentisering, som kan visas på antingen interaktiva eller icke-interaktiva flikar.

- CAE visas bara som sant för en av begäranden och kan visas på den interaktiva fliken eller på en icke-interaktiv flik.

- Mer information finns i Övervaka och felsöka inloggningar med kontinuerlig åtkomstutvärdering i Microsoft Entra-ID.

Åtkomsttyp mellan klientorganisationer: Beskriver vilken typ av åtkomst mellan klientorganisationer som aktören använder för att komma åt resursen. Möjliga värden är:

none– En inloggningshändelse som inte gick över gränserna för en Microsoft Entra-klientorganisation.b2bCollaboration– En inloggning mellan klientorganisationer som utförs av en gästanvändare med B2B Collaboration.b2bDirectConnect– En inloggning mellan klientorganisationer som utförs av en B2B.microsoftSupport– En inloggning mellan klientorganisationer som utförs av en Microsoft-supportagent i en extern Microsoft-klientorganisation.serviceProvider– En inloggning mellan klientorganisationer som utförs av en molntjänstleverantör (CSP) eller liknande administratör för den CSP-kunden i en klientorganisation.unknownFutureValue– Ett sentinel-värde som används av MS Graph för att hjälpa klienter att hantera ändringar i uppräkningslistor. Mer information finns i Metodtips för att arbeta med Microsoft Graph.

Klientorganisation: Inloggningsloggen spårar två klientidentifierare som är relevanta i scenarier mellan klientorganisationer:

- Hemklientorganisation – den klientorganisation som äger användaridentiteten. Microsoft Entra ID spårar ID och namn.

- Resursklient – den klientorganisation som äger resursen (mål).

- På grund av sekretessåtaganden fyller Inte Microsoft Entra-ID i hemklientnamnet under scenarier mellan klientorganisationer.

- Om du vill ta reda på hur användare utanför din klientorganisation har åtkomst till dina resurser väljer du alla poster där hemklientorganisationen inte matchar resursklientorganisationen.

Multifaktorautentisering: När en användare loggar in med MFA sker faktiskt flera separata MFA-händelser. Om en användare till exempel anger fel valideringskod eller inte svarar i tid skickas fler MFA-händelser för att återspegla den senaste statusen för inloggningsförsöket. Dessa inloggningshändelser visas som ett radobjekt i inloggningsloggarna för Microsoft Entra. Samma inloggningshändelse i Azure Monitor visas dock som flera radobjekt. Alla dessa händelser har samma

correlationId.Autentiseringskrav: Visar den högsta autentiseringsnivån som krävs genom alla inloggningssteg för att inloggningen ska lyckas.

- Graph API stöder

$filter(eqochstartsWithendast operatorer).

- Graph API stöder

Typer av inloggningshändelser: Anger kategorin för den inloggning som händelsen representerar.

- Användarinloggningskategorin kan vara

interactiveUserellernonInteractiveUseroch motsvarar värdet för egenskapen isInteractive på inloggningsresursen. - Kategorin hanterad identitet är

managedIdentity. - Kategorin tjänstens huvudnamn är servicePrincipal.

- Microsoft Graph API stöder:

$filter(eqendast operator). - Azure-portalen visar inte det här värdet, men inloggningshändelsen placeras på fliken som matchar dess typ av inloggningshändelse. Möjliga värden är:

interactiveUsernonInteractiveUserservicePrincipalmanagedIdentityunknownFutureValue

- Användarinloggningskategorin kan vara

Användartyp: Exempel är

member,guestellerexternal.Autentiseringsinformation:

- OATH-verifieringskoden loggas som autentiseringsmetod för både OATH-maskinvaru- och programvarutoken (till exempel Microsoft Authenticator-appen).

- Fliken Autentiseringsinformation kan inledningsvis visa ofullständiga eller felaktiga data tills logginformationen är helt aggregerad. Kända exempel är:

- Ett uppfyllt anspråk i tokenmeddelandet visas felaktigt när inloggningshändelser loggas från början.

- Den primära autentiseringsraden loggas inte från början.

- Om du är osäker på en detalj i loggarna samlar du in det begärande-ID och korrelations-ID som ska användas för ytterligare analys eller felsökning.

- Om principer för villkorlig åtkomst för autentisering eller sessionslivslängd tillämpas visas de ovanför inloggningsförsöken. Om du inte ser något av dessa alternativ tillämpas inte dessa principer för närvarande. Mer information finns i Sessionskontroller för villkorsstyrd åtkomst.