Självstudie: Microsoft Entra-integrering med enkel inloggning (SSO) med ServiceNow

I den här självstudien får du lära dig hur du integrerar ServiceNow med Microsoft Entra-ID. När du integrerar ServiceNow med Microsoft Entra-ID kan du:

- Kontroll i Microsoft Entra-ID som har åtkomst till ServiceNow.

- Gör så att dina användare automatiskt loggas in på ServiceNow med sina Microsoft Entra-konton.

- Hantera dina konton på en central plats: Azure-portalen.

Förutsättningar

För att komma igång behöver du följande:

- En Microsoft Entra-prenumeration. Om du inte har en prenumeration kan du få ett kostnadsfritt konto.

- En ServiceNow-prenumeration med enkel inloggning (SSO) aktiverat.

- För ServiceNow stöder en instans eller klientorganisation för ServiceNow versionerna Calgary, Kingston, London, Madrid, New York, Orlando, Paris och San Diego eller senare.

- För ServiceNow Express, en instans av ServiceNow Express, Helsingfors version eller senare.

- ServiceNow-klientorganisationen måste ha Multiple Provider Single Sign On Plugin (Plugin-program för enkel inloggning med flera providrar) aktiverat.

- Om du vill ha automatisk konfiguration aktiverar du plugin-programmet för flera providrar för ServiceNow.

- Om du vill installera ServiceNow Agent-programmet (Mobile) går du till lämpligt arkiv och söker efter ServiceNow Agent-programmet. Ladda sedan ned den.

Kommentar

Den här integreringen är också tillgänglig för användning från Microsoft Entra US Government Cloud-miljön. Du hittar det här programmet i Microsoft Entra US Government Cloud Application Gallery och konfigurerar det på samma sätt som från det offentliga molnet.

Beskrivning av scenario

I den här självstudien konfigurerar och testar du Microsoft Entra SSO i en testmiljö.

ServiceNow stöder SP-initierad enkel inloggning.

ServiceNow stöder automatisk användaretablering.

Du kan konfigurera ServiceNow Agent-programmet (Mobile) med Microsoft Entra-ID för aktivering av enkel inloggning. Den stöder både Android- och iOS-användare. I den här självstudien konfigurerar och testar du Microsoft Entra SSO i en testmiljö.

Lägga till ServiceNow från galleriet

För att konfigurera integreringen av ServiceNow i Microsoft Entra-ID måste du lägga till ServiceNow från galleriet i din lista över hanterade SaaS-appar.

- Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

- Bläddra till Identity>Applications Enterprise-program>>Nytt program.

- I avsnittet Lägg till från galleriet anger du ServiceNow i sökrutan.

- Välj ServiceNow i resultatpanelen och lägg sedan till appen. Vänta några sekunder medan appen läggs till i din klientorganisation.

Du kan också använda guiden Konfiguration av företagsappar. I den här guiden kan du lägga till ett program i din klientorganisation, lägga till användare/grupper i appen, tilldela roller samt gå igenom SSO-konfigurationen. Läs mer om Microsoft 365-guider.

Konfigurera och testa Microsoft Entra SSO för ServiceNow

Konfigurera och testa Microsoft Entra SSO med ServiceNow med hjälp av en testanvändare med namnet B.Simon. För att enkel inloggning ska fungera måste du upprätta en länkrelation mellan en Microsoft Entra-användare och den relaterade användaren i ServiceNow.

Utför följande steg för att konfigurera och testa Microsoft Entra SSO med ServiceNow:

- Konfigurera Enkel inloggning med Microsoft Entra så att användarna kan använda den här funktionen.

- Skapa en Microsoft Entra-testanvändare för att testa enkel inloggning med Microsoft Entra med B.Simon.

- Tilldela Microsoft Entra-testanvändaren för att göra det möjligt för B.Simon att använda enkel inloggning med Microsoft Entra.

- Konfigurera Microsoft Entra SSO för ServiceNow Express så att användarna kan använda den här funktionen.

- Konfigurera ServiceNow för att konfigurera SSO-inställningarna på programsidan.

- Skapa en ServiceNow-testanvändare för att ha en motsvarighet för B.Simon i ServiceNow, länkad till Microsoft Entra-representationen av användaren.

- Konfigurera ServiceNow Express SSO för att konfigurera inställningarna för enkel inloggning på programsidan.

- Testa enkel inloggning för att kontrollera om konfigurationen fungerar.

- Testa enkel inloggning för ServiceNow Agent (Mobile) för att kontrollera om konfigurationen fungerar.

Konfigurera enkel inloggning med Microsoft Entra

Följ de här stegen för att aktivera Enkel inloggning i Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

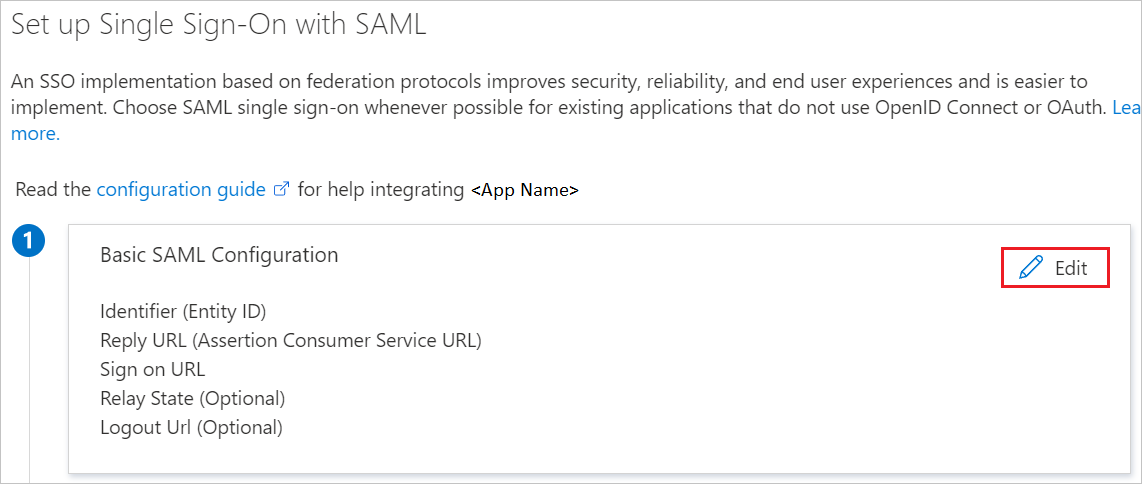

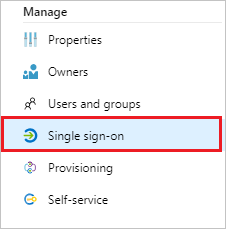

Bläddra till Sidan för tjänstintegrering av Identity>Applications>Enterprise-program> och leta reda på avsnittet Hantera. Välj enkel inloggning.

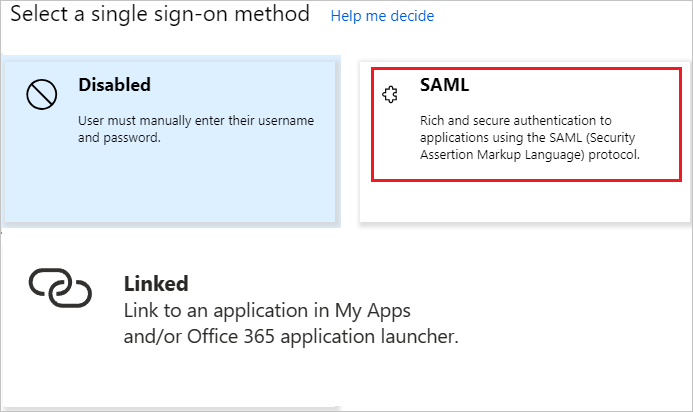

På sidan Välj en enkel inloggningsmetod väljer du SAML.

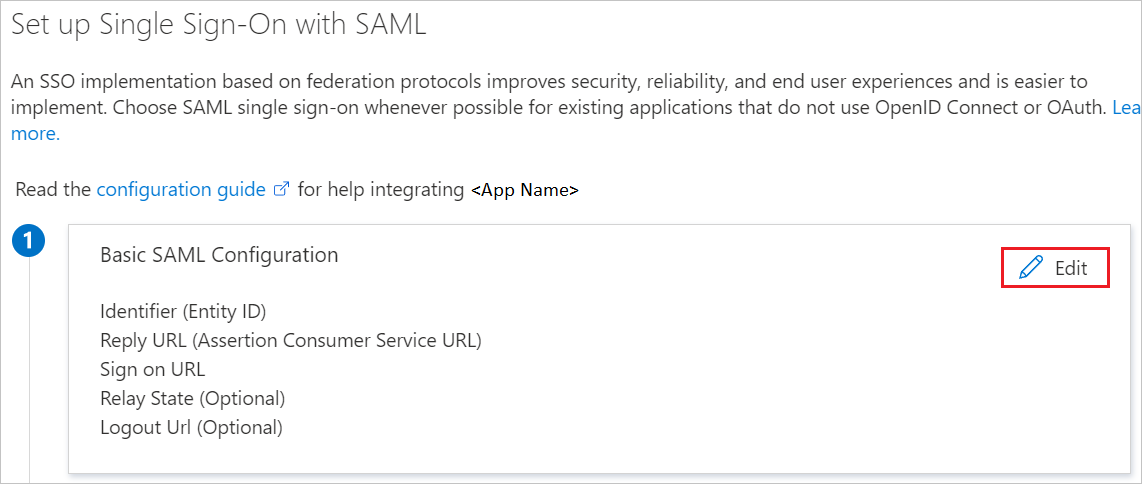

På sidan Konfigurera enkel inloggning med SAML väljer du pennikonen för Grundläggande SAML-konfiguration för att redigera inställningarna.

Utför följande steg i avsnittet Grundläggande SAML-konfiguration :

a. I Inloggnings-URL anger du något av följande URL-mönster:

Inloggnings-URL https://<instancename>.service-now.com/navpage.dohttps://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>Kommentar

Kopiera sys_id-värdet från avsnittet Konfigurera ServiceNow som beskrivs senare i självstudien.

b. I Identifierare (entitets-ID) anger du en URL som använder följande mönster:

https://<instance-name>.service-now.comc. För Svars-URL anger du något av följande URL-mönster:

Svars-URL https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. I Utloggnings-URL anger du en URL som använder följande mönster:

https://<instancename>.service-now.com/navpage.doKommentar

Om "/ " läggs till i identifierarvärdet tar du bort det manuellt.

Kommentar

Dessa värden är inte verkliga. Du måste uppdatera dessa värden med den faktiska inloggnings-URL:en, svars-URL, utloggnings-URL och identifierare, vilket beskrivs senare i självstudien. Du kan också referera till de mönster som visas i avsnittet Grundläggande SAML-konfiguration .

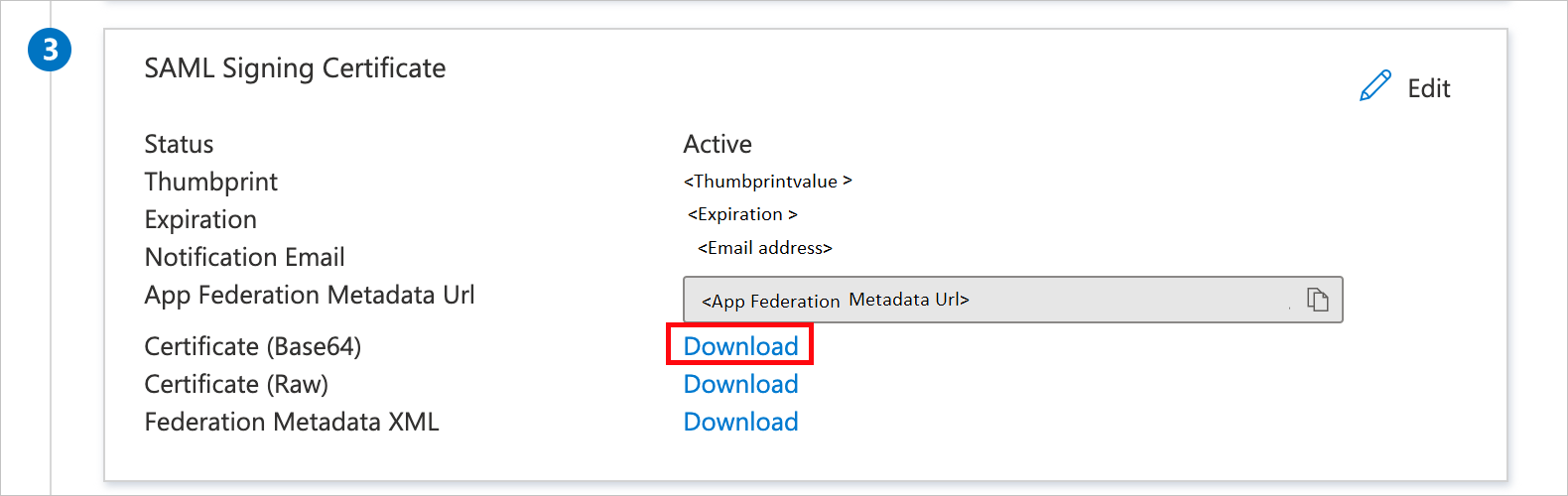

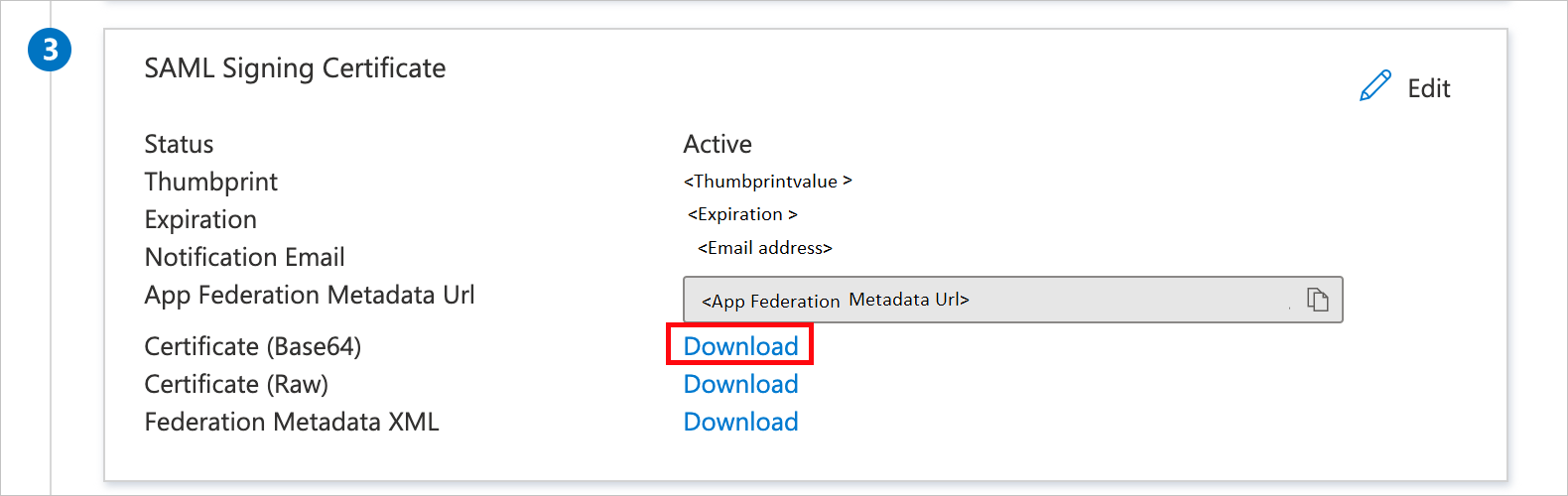

På sidan Konfigurera enkel inloggning med SAML går du till avsnittet SAML-signeringscertifikat och letar upp Certifikat (Base64).

a. Välj kopieringsknappen för att kopiera url:en för appfederationsmetadata och klistra in den i Anteckningar. Den här URL:en används senare i självstudien.

b. Välj Ladda ned för att ladda ned Certifikat (Base64) och spara sedan certifikatfilen på datorn.

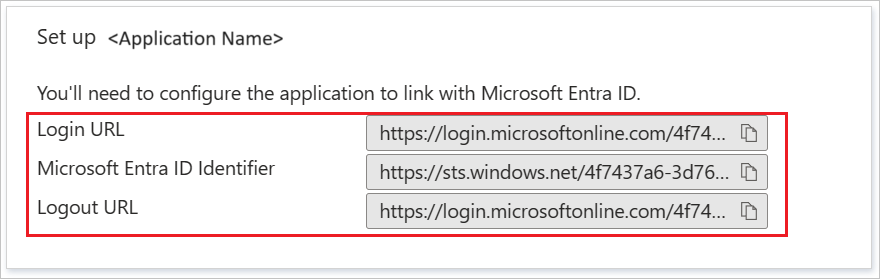

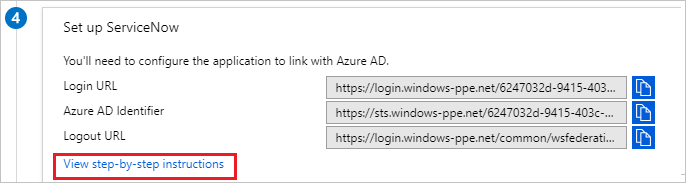

I avsnittet Konfigurera ServiceNow kopierar du lämpliga URL:er baserat på dina behov.

Skapa en Microsoft Entra-testanvändare

I det här avsnittet skapar du en testanvändare med namnet B.Simon.

- Logga in på administrationscentret för Microsoft Entra som minst användaradministratör.

- Gå till Identitet>Användare>Alla användare.

- Välj Ny användare>Skapa ny användare överst på skärmen.

- Följ dessa steg i användaregenskaperna :

- I fältet Visningsnamn anger du

B.Simon. - I fältet Användarens huvudnamn anger du username@companydomain.extension. Exempel:

B.Simon@contoso.com - Markera kryssrutan Visa lösenord och skriv sedan ned det värde som visas i rutan Lösenord.

- Välj Granska + skapa.

- I fältet Visningsnamn anger du

- Välj Skapa.

Tilldela Microsoft Entra-testanvändaren

I det här avsnittet gör du det möjligt för B.Simon att använda enkel inloggning genom att ge åtkomst till ServiceNow.

- Bläddra till Identity>Applications Enterprise-program.>

- I programlistan väljer du ServiceNow.

- På appens översiktssida hittar du avsnittet Hantera och väljer Användare och grupper.

- Välj Lägg till användare. I dialogrutan Lägg till tilldelning väljer du Användare och grupper.

- I dialogrutan Användare och grupper väljer du B.Simon i användarlistan och väljer sedan Välj.

- Om du förväntar dig att en roll ska tilldelas till användarna kan du välja den i listrutan Välj en roll . Om ingen roll har konfigurerats för den här appen visas rollen "Standardåtkomst" markerad.

- I dialogrutan Lägg till tilldelning väljer du Tilldela.

Konfigurera Microsoft Entra SSO för ServiceNow Express

Logga in på administrationscentret för Microsoft Entra som minst molnprogramadministratör.

Bläddra till Sidan för tjänstintegrering av Identity>Applications>Enterprise-program> och välj enkel inloggning.

I dialogrutan Välj en enkel inloggningsmetod väljer du SAML/WS-Fed-läge för att aktivera enkel inloggning.

På sidan Konfigurera enkel inloggning med SAML väljer du pennikonen för att öppna dialogrutan Grundläggande SAML-konfiguration .

Utför följande steg i avsnittet Grundläggande SAML-konfiguration :

a. För Inloggnings-URL anger du något av följande URL-mönster:

Inloggnings-URL https://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>https://<instancename>.service-now.com/consumer.dob. För Identifierare (entitets-ID)anger du en URL som använder följande mönster:

https://<instance-name>.service-now.comc. För Svars-URL anger du något av följande URL-mönster:

Svars-URL https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. I Utloggnings-URL anger du en URL som använder följande mönster:

https://<instancename>.service-now.com/navpage.doKommentar

Om "/ " läggs till i identifierarvärdet tar du bort det manuellt.

Kommentar

Dessa värden är inte verkliga. Du måste uppdatera dessa värden med den faktiska inloggnings-URL:en, svars-URL, utloggnings-URL och identifierare, vilket beskrivs senare i självstudien. Du kan också referera till de mönster som visas i avsnittet Grundläggande SAML-konfiguration .

På sidan Konfigurera enkel inloggning med SAML går du till avsnittet SAML-signeringscertifikat och väljer Ladda ned för att ladda ned certifikatet (Base64) från de angivna alternativen enligt dina behov. Spara den på datorn.

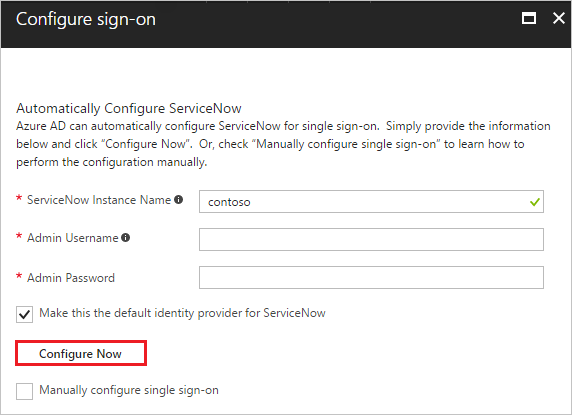

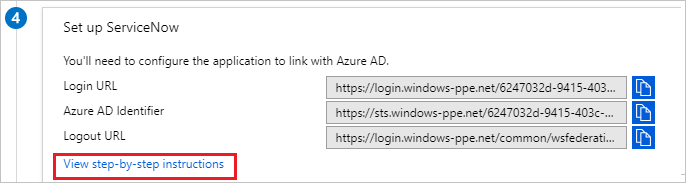

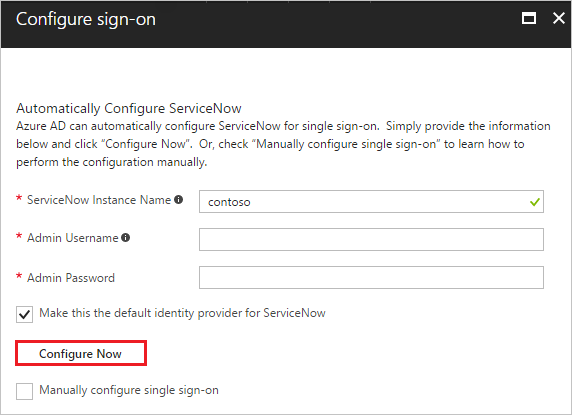

Du kan låta Microsoft Entra-ID konfigurera ServiceNow för SAML-baserad autentisering automatiskt. Om du vill aktivera den här tjänsten går du till avsnittet Konfigurera ServiceNow och väljer Visa stegvisa instruktioner för att öppna fönstret Konfigurera inloggning .

I formuläret Konfigurera inloggning anger du ditt ServiceNow-instansnamn , administratörsanvändarnamn och administratörslösenord. Välj Konfigurera nu. Det angivna administratörsanvändarnamnet måste ha security_admin roll tilldelad i ServiceNow för att detta ska fungera. Om du vill konfigurera ServiceNow manuellt för att använda Microsoft Entra-ID som SAML-identitetsprovider väljer du Konfigurera enkel inloggning manuellt. Kopiera utloggnings-URL :en, Microsoft Entra-identifieraren och inloggnings-URL:en från avsnittet Snabbreferens.

Konfigurera ServiceNow

Logga in på ditt ServiceNow-program som administratör.

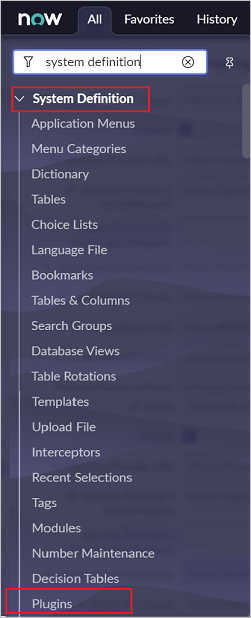

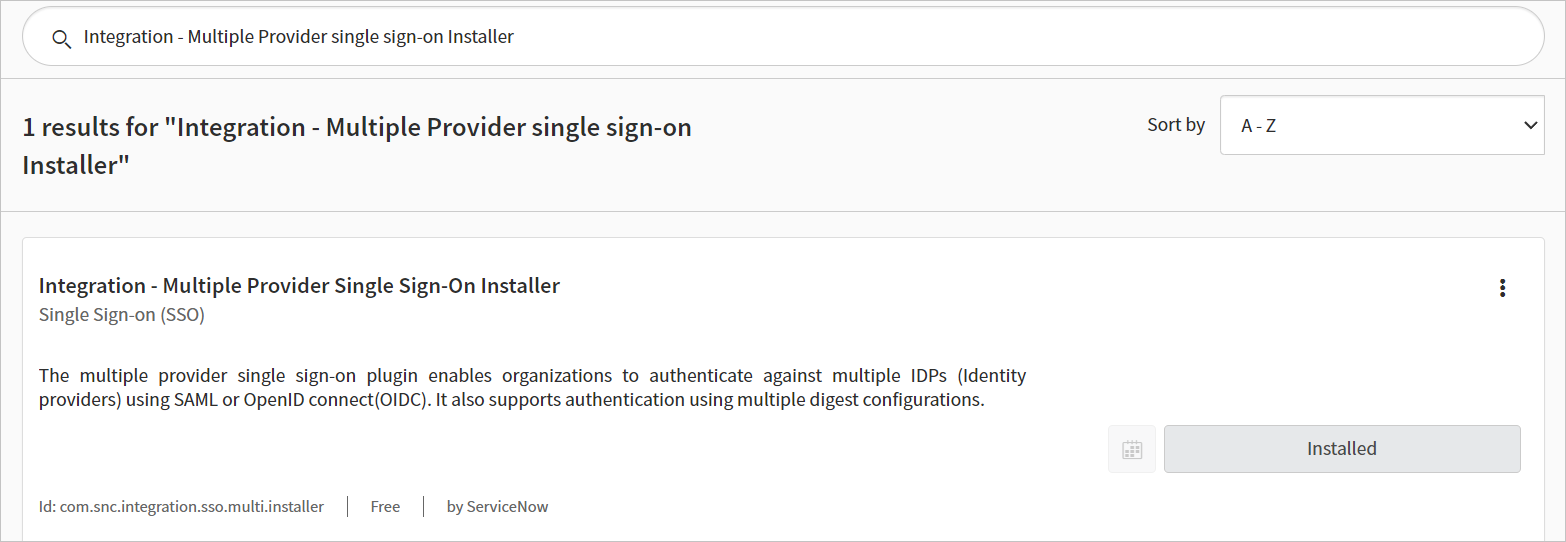

Aktivera plugin-programmet Integration – Multiple Provider single sign-on Installer genom att följa dessa steg:

a. I den vänstra rutan söker du efter avsnittet Systemdefinition i sökrutan och väljer sedan Plugin-program.

b. Sök efter integrering – installationsprogrammet för enkel inloggning med flera provider och installera och aktivera den.

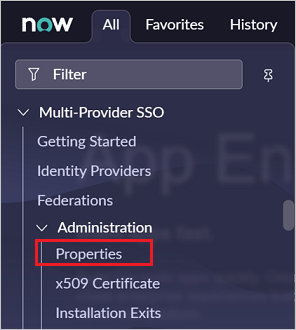

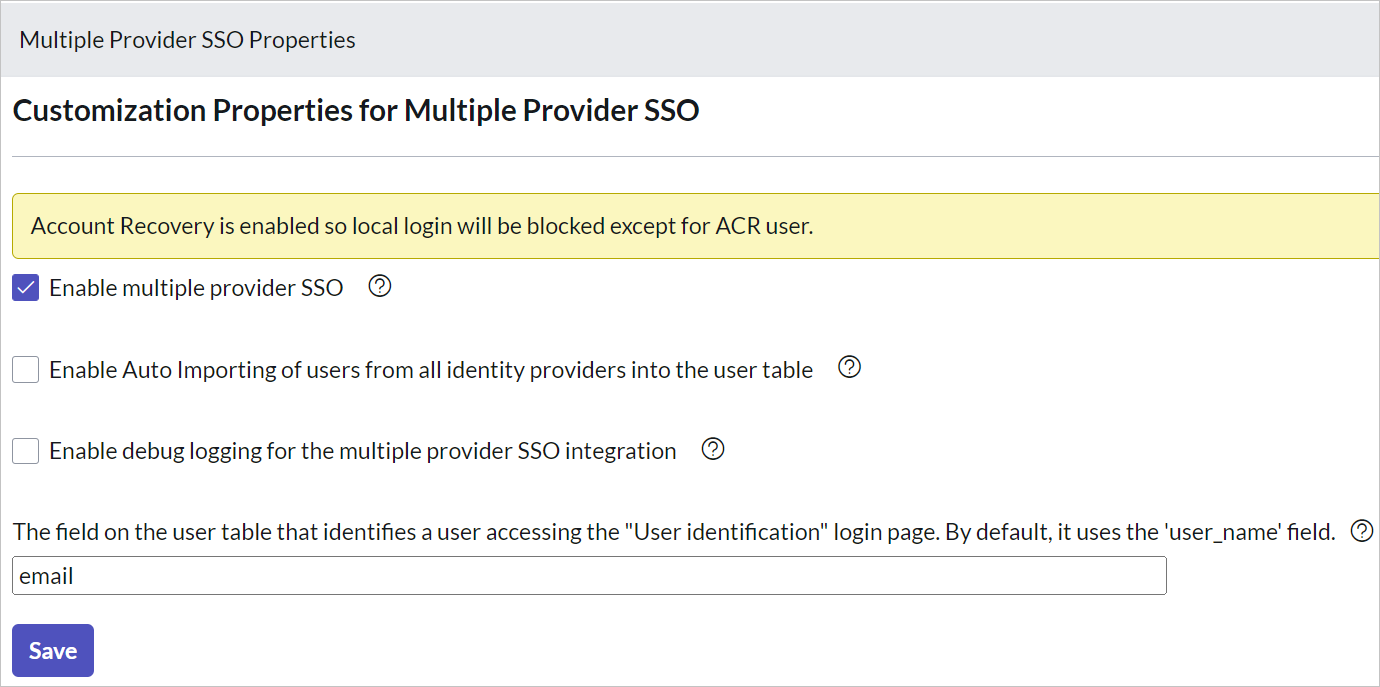

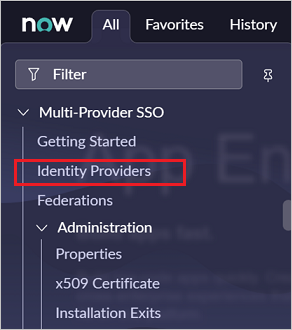

I den vänstra rutan söker du efter avsnittet SSO för flera leverantörer i sökfältet och väljer sedan Egenskaper i administration.

Utför följande steg i dialogrutan Egenskaper för enkel inloggning med flera providerer:

För Aktivera SSO för flera leverantörer väljer du Ja.

För Aktivera automatisk import av användare från alla identitetsprovidrar till användartabellen väljer du Ja.

För Aktivera felsökningsloggning för integrering med enkel inloggning med flera leverantörer väljer du Ja.

För Fältet i användartabellen som... anger du e-post.

Välj Spara.

Du kan konfigurera ServiceNow automatiskt eller manuellt. Följ dessa steg för att konfigurera ServiceNow automatiskt:

Gå tillbaka till sidan för enkel inloggning med ServiceNow .

Konfigurationstjänsten med ett klick tillhandahålls för ServiceNow. Om du vill aktivera den här tjänsten går du till avsnittet ServiceNow-konfiguration och väljer Konfigurera ServiceNow för att öppna fönstret Konfigurera inloggning .

I formuläret Konfigurera inloggning anger du ditt ServiceNow-instansnamn , administratörsanvändarnamn och administratörslösenord. Välj Konfigurera nu. Det angivna administratörsanvändarnamnet måste ha rollen säkerhetsadministratör tilldelad i ServiceNow för att detta ska fungera. Om du vill konfigurera ServiceNow manuellt för att använda Microsoft Entra-ID som SAML-identitetsprovider väljer du Konfigurera enkel inloggning manuellt. Kopiera utloggnings-URL :en, SAML-entitets-ID och URL för SAML-tjänsten för enkel inloggning från avsnittet Snabbreferens.

Logga in på ditt ServiceNow-program som administratör.

I den automatiska konfigurationen konfigureras alla nödvändiga inställningar på ServiceNow-sidan , men X.509-certifikatet är inte aktiverat som standard och ger värdet för skript för enkel inloggning som MultiSSOv2_SAML2_custom. Du måste mappa den manuellt till din identitetsprovider i ServiceNow. Följ dessa steg:

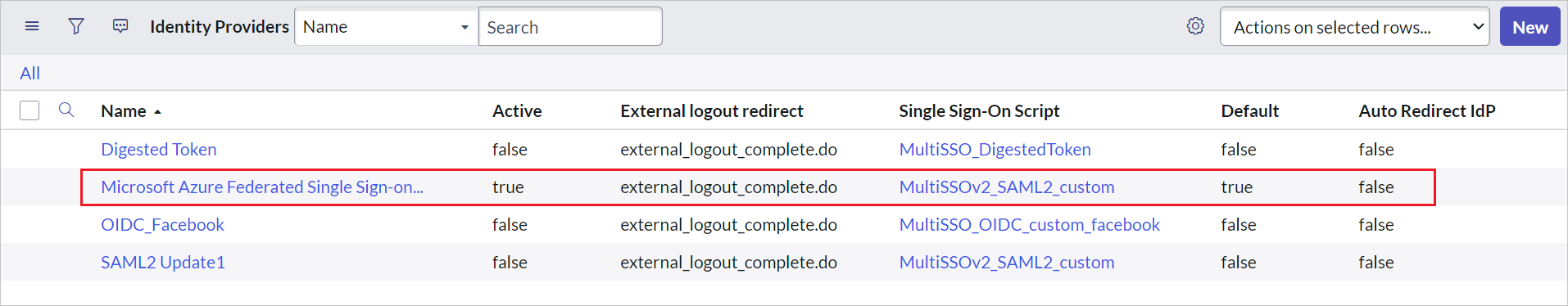

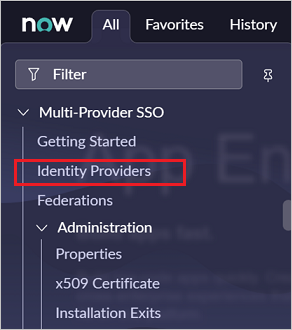

I den vänstra rutan söker du efter avsnittet SSO för flera leverantörer i sökrutan och väljer Identitetsprovidrar.

Välj den automatiskt genererade identitetsprovidern.

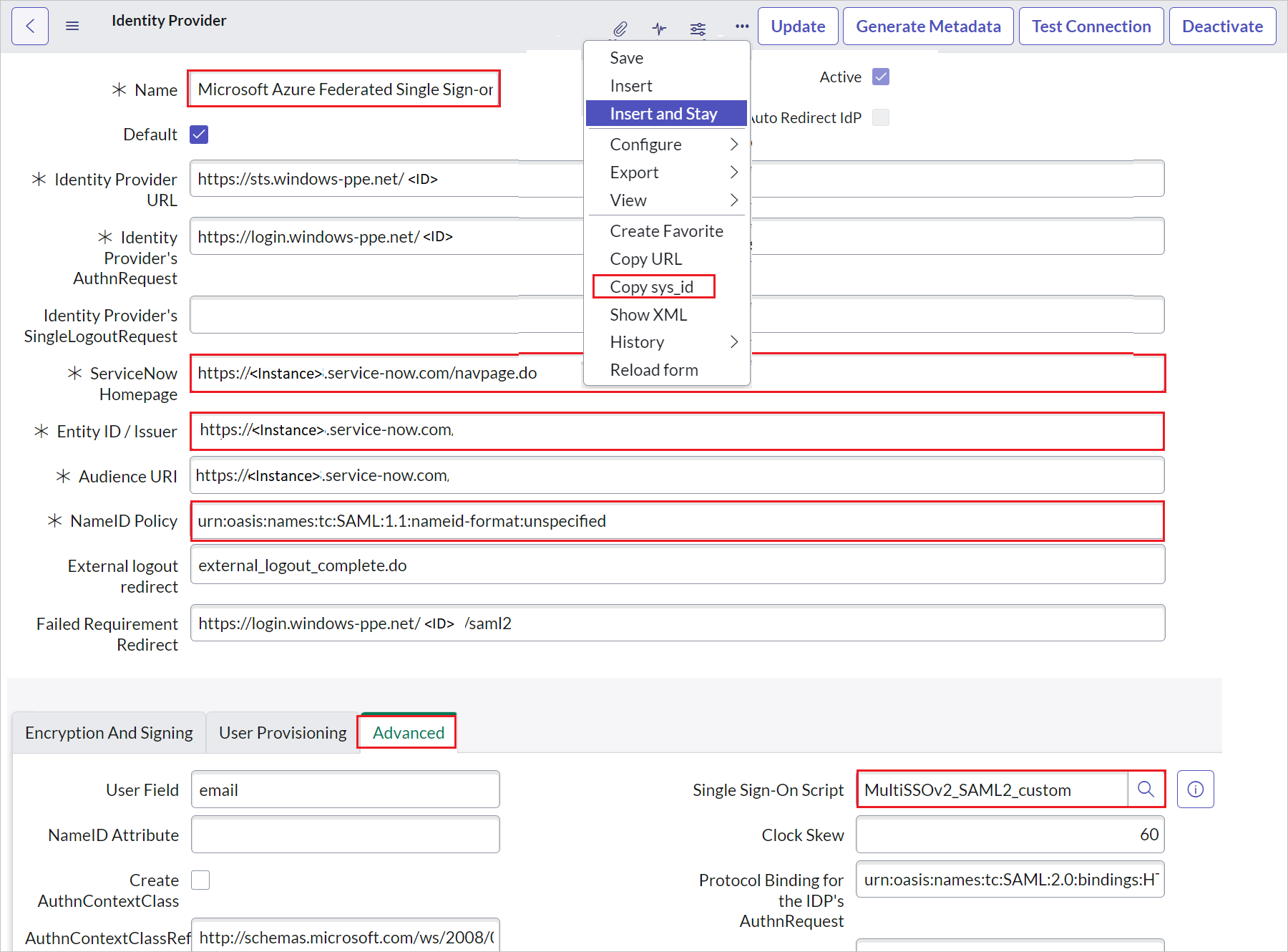

I avsnittet Identity Provider (Identitetsprovider) utför du följande steg:

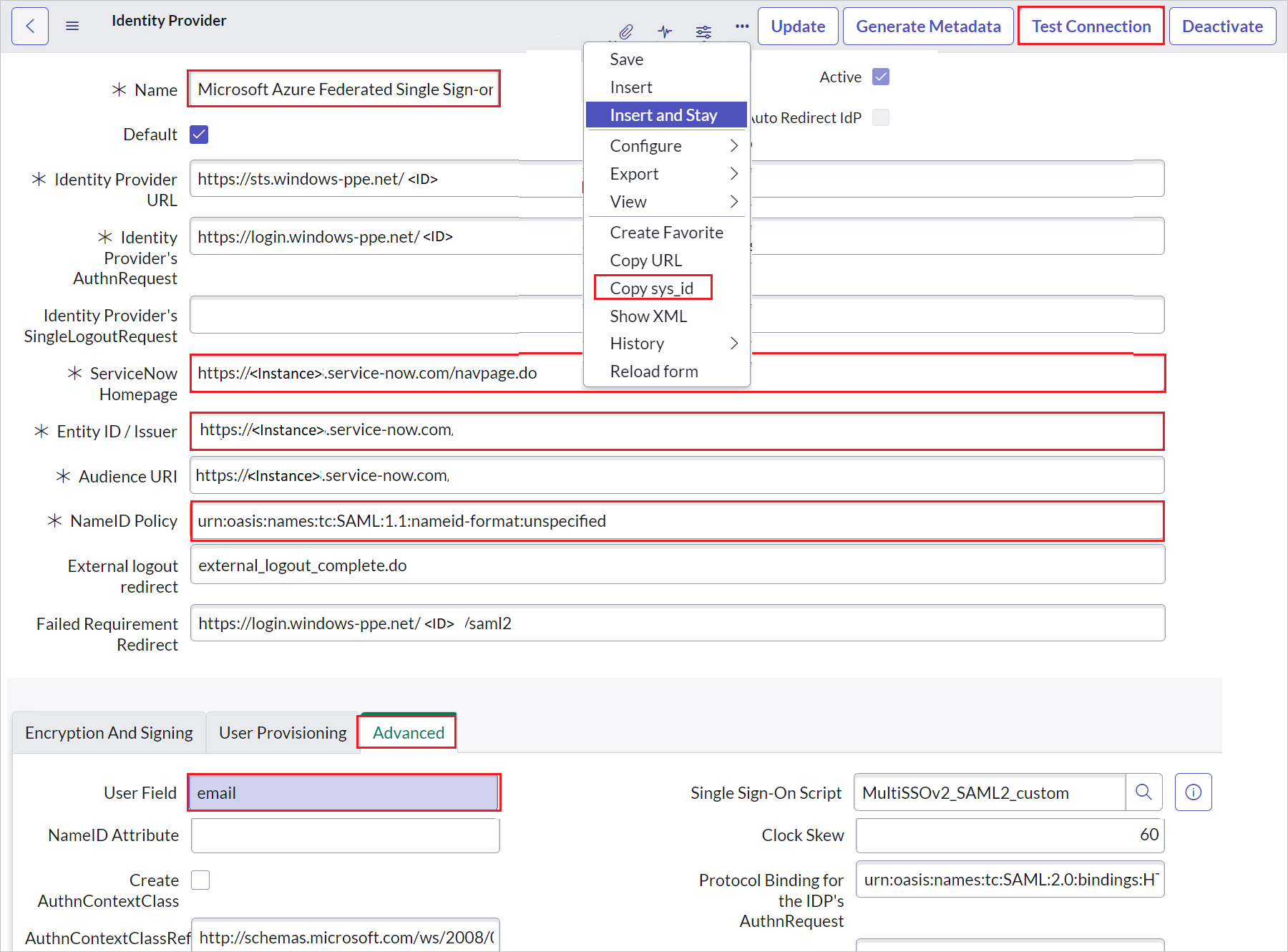

a. Högerklicka på det grå fältet överst på skärmen och klicka på Kopiera sys_id och använd det här värdet i avsnittet Inloggnings-URL i Grundläggande SAML-konfiguration.

b. Som Namn anger du ett namn för konfigurationen (till exempel Enkel inloggning med Microsoft Azure Federated).

c. Kopiera värdet för ServiceNow-startsidan och klistra in det i inloggnings-URL:en i avsnittet Grundläggande SAML-konfiguration för ServiceNow.

Kommentar

Startsidan för ServiceNow-instansen är en sammanlänkning av din URL för ServiceNow-klientorganisation och /navpage.do (till exempel:

https://fabrikam.service-now.com/navpage.do).d. Kopiera värdet entitets-ID/utfärdare och klistra in det i Identifierare i avsnittet Grundläggande SAML-konfiguration för ServiceNow.

e. Bekräfta att NameID-principen är inställd på

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecifiedvärde.f. Klicka på Avancerat och ange värdet för skript för enkel inloggning som MultiSSOv2_SAML2_custom.

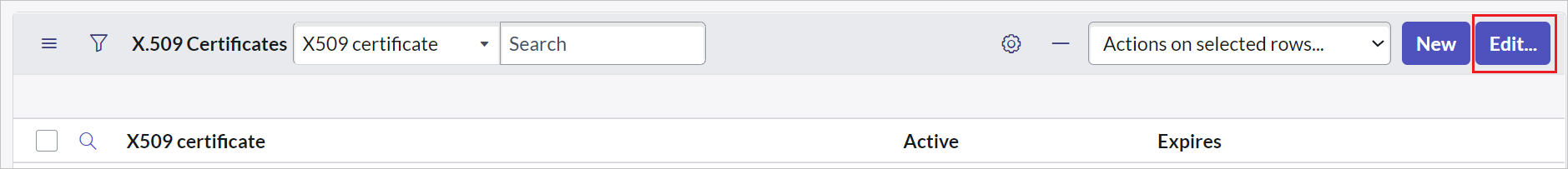

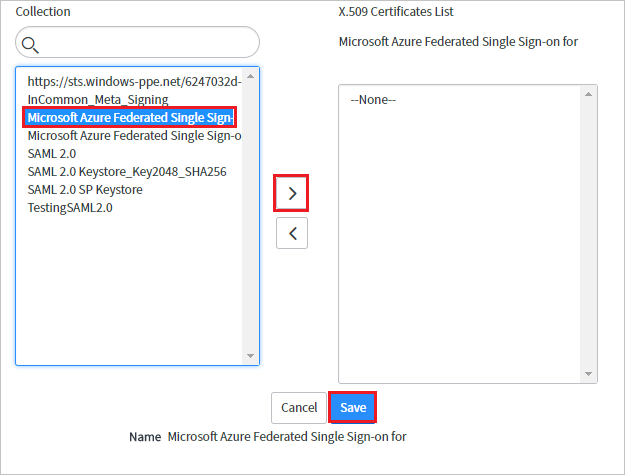

Rulla ned till avsnittet X.509-certifikat och välj Redigera.

Välj certifikatet och välj högerpilikonen för att lägga till certifikatet

Välj Spara.

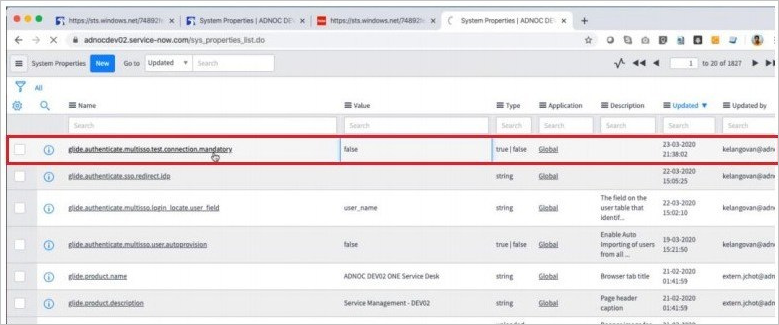

I det övre högra hörnet på sidan väljer du Testa Anslut ion.

Kommentar

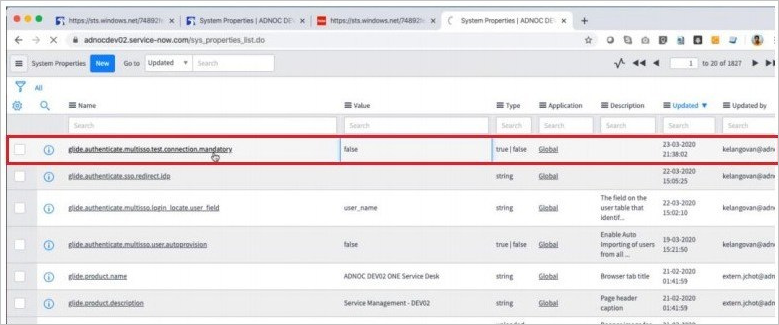

Om test-Anslut ion misslyckas och du inte kan aktivera den här anslutningen erbjuder ServiceNow åsidosättningsväxeln. Du måste ange Sys_properties. LISTA i söknavigering så öppnas den nya sidan i Systemegenskaper. Här måste du skapa en ny egenskap med namnet glide.authenticate.multisso.test.connection.mandatory med datatypen True/False och sedan ange värdet som False.

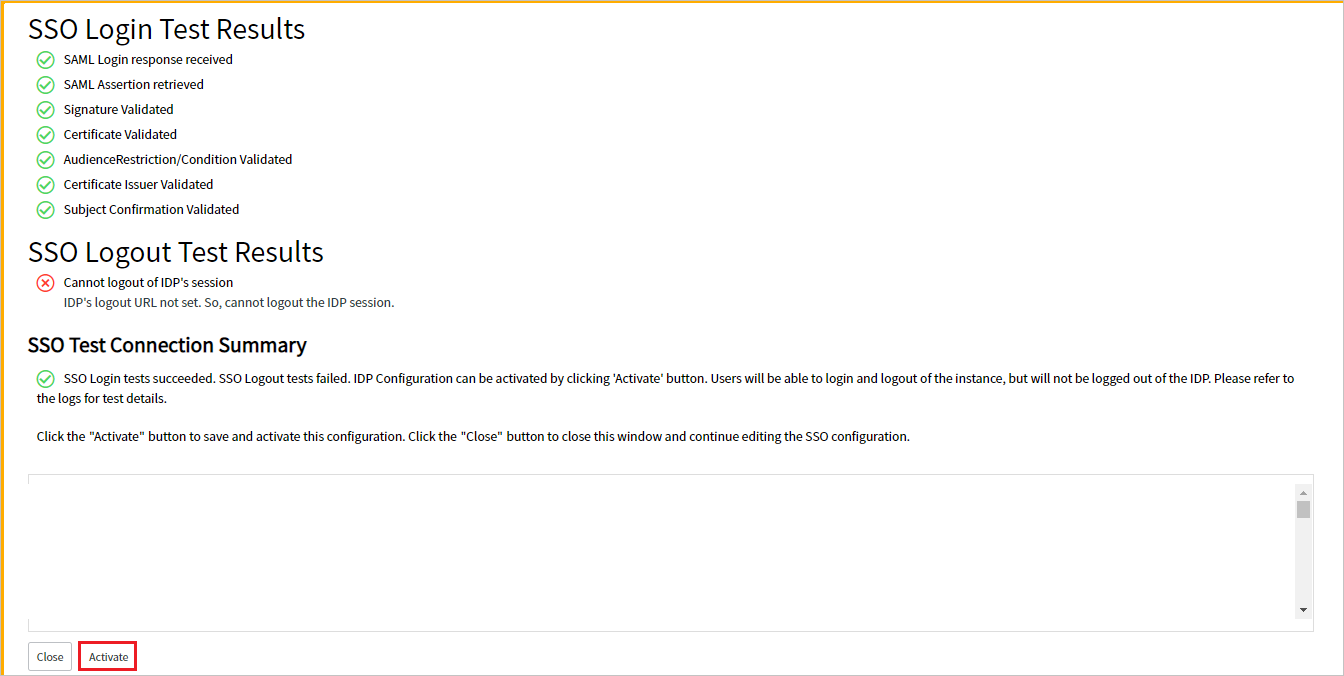

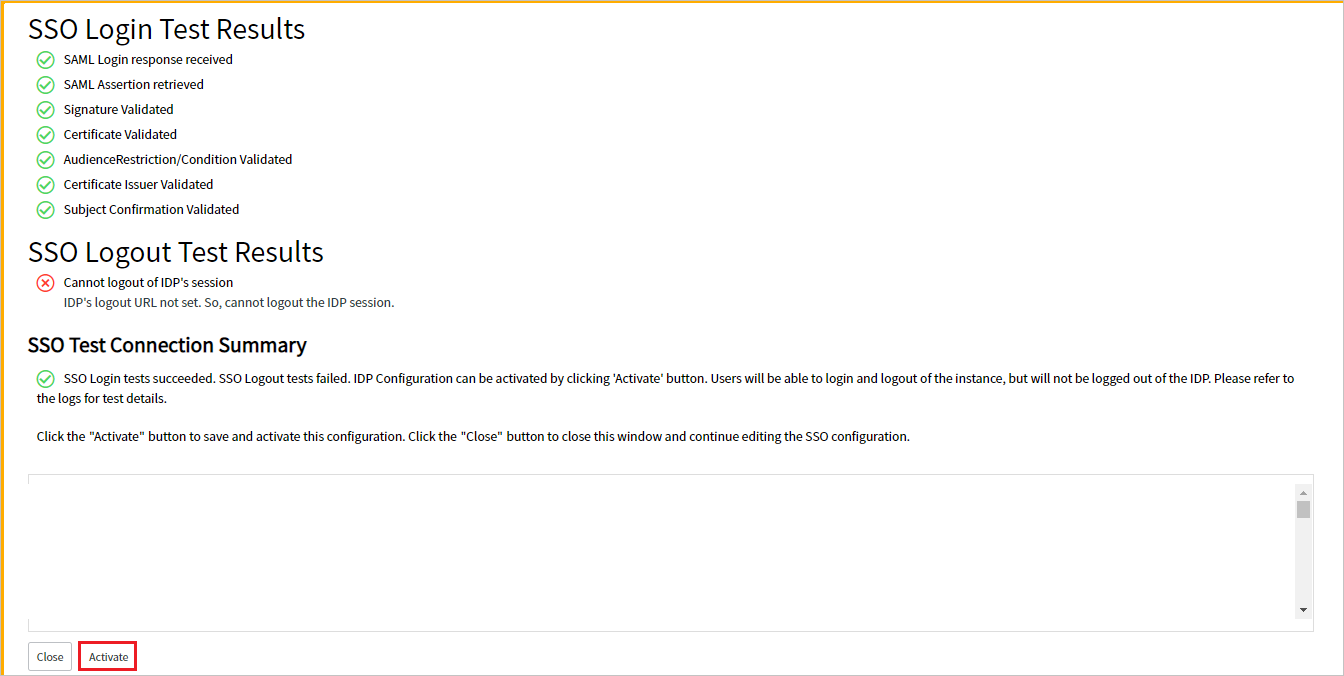

När du tillfrågas om dina autentiseringsuppgifter anger du dem. Du ser följande sida. Felet testresultat för SSO-utloggning förväntas. Ignorera felet och välj Aktivera.

Följ dessa steg för att konfigurera ServiceNow manuellt:

Logga in på ditt ServiceNow-program som administratör.

I den vänstra rutan väljer du Identitetsprovidrar.

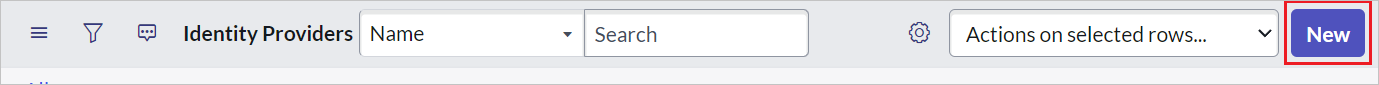

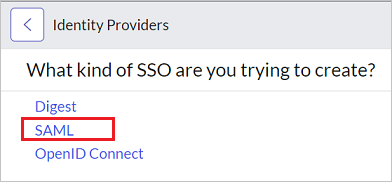

I dialogrutan Identitetsprovidrar väljer du Nytt.

I dialogrutan Identitetsprovidrar väljer du SAML.

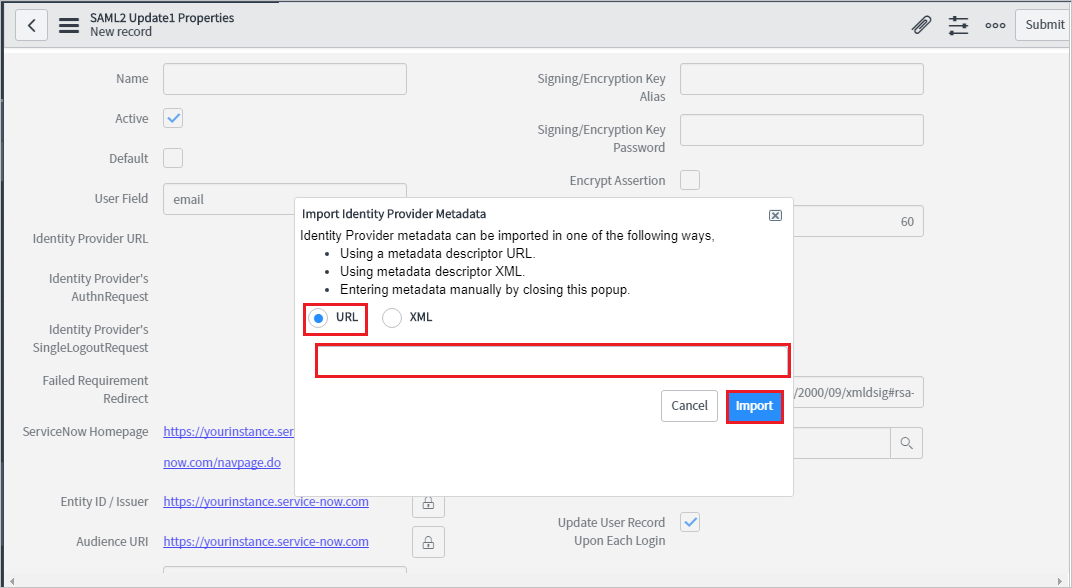

Utför följande steg i Importera metadata för identitetsprovider:

Ange url:en för appfederationsmetadata som du har kopierat.

Välj Importera.

Den läser IdP-metadata-URL:en och fyller i all fältinformation.

a. Högerklicka på det grå fältet överst på skärmen och klicka på Kopiera sys_id och använd det här värdet i avsnittet Inloggnings-URL i Grundläggande SAML-konfiguration.

b. Som Namn anger du ett namn för konfigurationen (till exempel Enkel inloggning med Microsoft Azure Federated).

c. Kopiera värdet för ServiceNow-startsidan . Klistra in den i inloggnings-URL:en i avsnittet Grundläggande SAML-konfiguration för ServiceNow.

Kommentar

Startsidan för ServiceNow-instansen är en sammanlänkning av din URL för ServiceNow-klientorganisation och /navpage.do (till exempel:

https://fabrikam.service-now.com/navpage.do).d. Kopiera värdet entitets-ID /utfärdare . Klistra in den i Identifierare i avsnittet Grundläggande SAML-konfiguration i ServiceNow.

e. Bekräfta att NameID-principen är inställd på

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecifiedvärde.f. Visa avancerad. I Användarfält anger du e-post.

Kommentar

Du kan konfigurera Microsoft Entra-ID för att generera antingen Microsoft Entra-användar-ID (användarens huvudnamn) eller e-postadressen som unik identifierare i SAML-token. Gör detta genom att gå till avsnittet Enkel inloggning med ServiceNow-attribut>>i Azure-portalen och mappa önskat fält till attributet nameidentifier. Värdet som lagras för det valda attributet i Microsoft Entra-ID (till exempel användarens huvudnamn) måste matcha värdet som lagras i ServiceNow för det angivna fältet (till exempel user_name).

g. Välj Testa Anslut ion i det övre högra hörnet på sidan.

Kommentar

Om test-Anslut ion misslyckas och du inte kan aktivera den här anslutningen erbjuder ServiceNow åsidosättningsväxeln. Du måste ange Sys_properties. LISTA i söknavigering så öppnas den nya sidan i Systemegenskaper. Här måste du skapa en ny egenskap med namnet glide.authenticate.multisso.test.connection.mandatory med datatypen True/False och sedan ange värdet som False.

h. När du tillfrågas om dina autentiseringsuppgifter anger du dem. Du ser följande sida. Felet testresultat för SSO-utloggning förväntas. Ignorera felet och välj Aktivera.

Skapa ServiceNow-testanvändare

Målet med det här avsnittet är att skapa en användare med namnet B.Simon i ServiceNow. ServiceNow stöder automatisk användaretablering, vilket är aktiverat som standard.

Kommentar

Om du behöver skapa en användare manuellt kontaktar du supportteamet för ServiceNow-klienten.

Konfigurera ServiceNow Express SSO

Logga in på ditt ServiceNow Express-program som administratör.

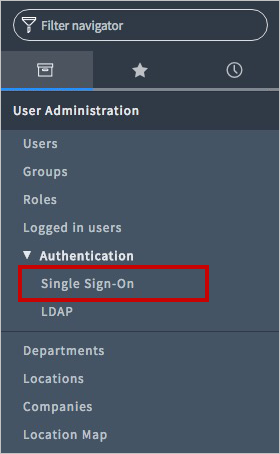

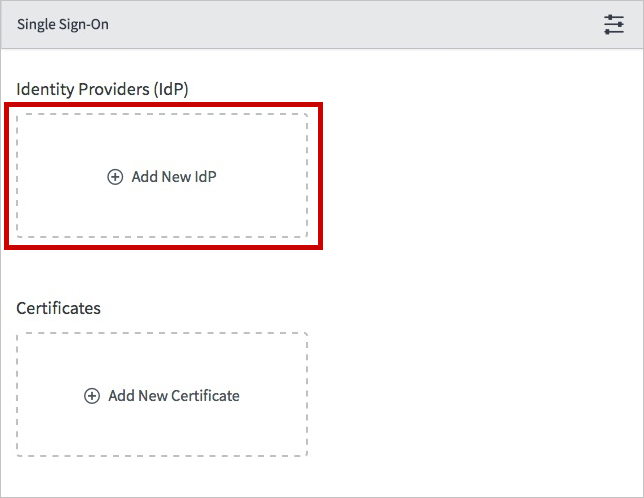

I den vänstra rutan väljer du Enkel inloggning.

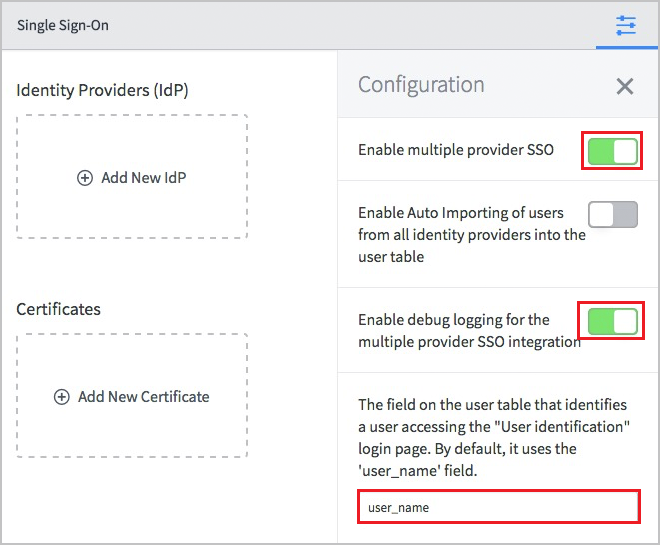

I dialogrutan Enkel inloggning väljer du konfigurationsikonen längst upp till höger och anger följande egenskaper:

a. Växla Enable multiple provider SSO (Aktivera enkel inloggning med flera providrar) till höger.

b. Växla Enable debug logging for the multiple provider SSO integration (Aktivera felsökningsloggning för integreringen av enkel inloggning med flera providrar) till höger.

c. I fältet i användartabellen som... anger du user_name.

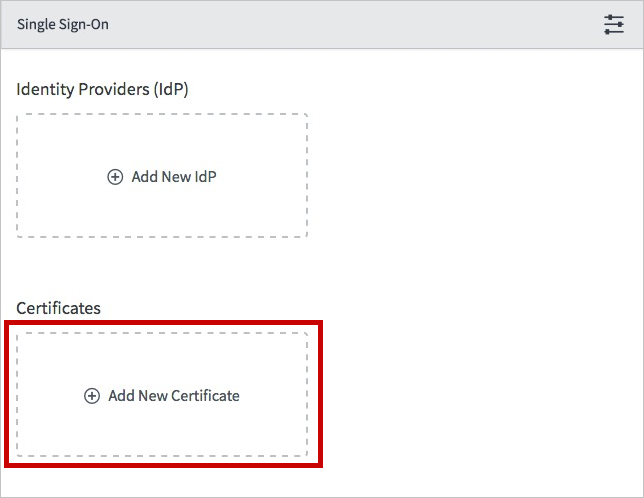

I dialogrutan Enkel inloggning väljer du Lägg till nytt certifikat.

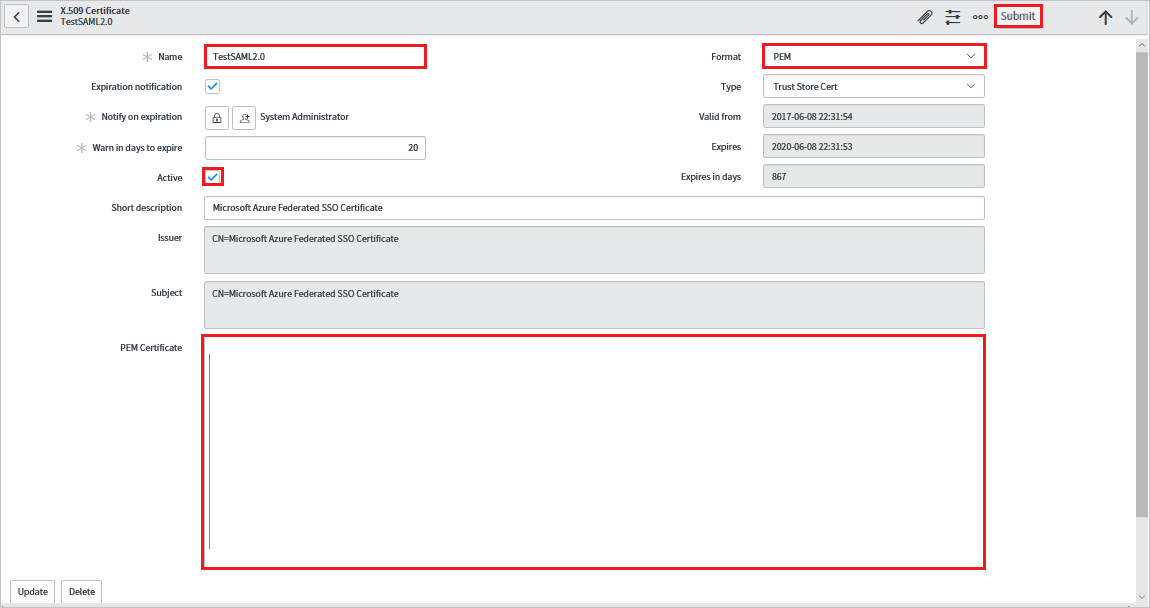

Utför följande steg i dialogrutan X.509-certifikat :

a. Som Namn anger du ett namn för konfigurationen (till exempel TestSAML2.0).

b. Välj Active (Aktiv).

c. För Format väljer du PEM.

d. För Typ väljer du Förtroendearkivcertifikat.

e. Öppna ditt

Base64kodade certifikat som laddats ned från Azure-portalen i Anteckningar. Kopiera innehållet i det till Urklipp och klistra sedan in det i textrutan PEM-certifikat .f. Välj Uppdatera

I dialogrutan Enkel inloggning väljer du Lägg till ny IdP.

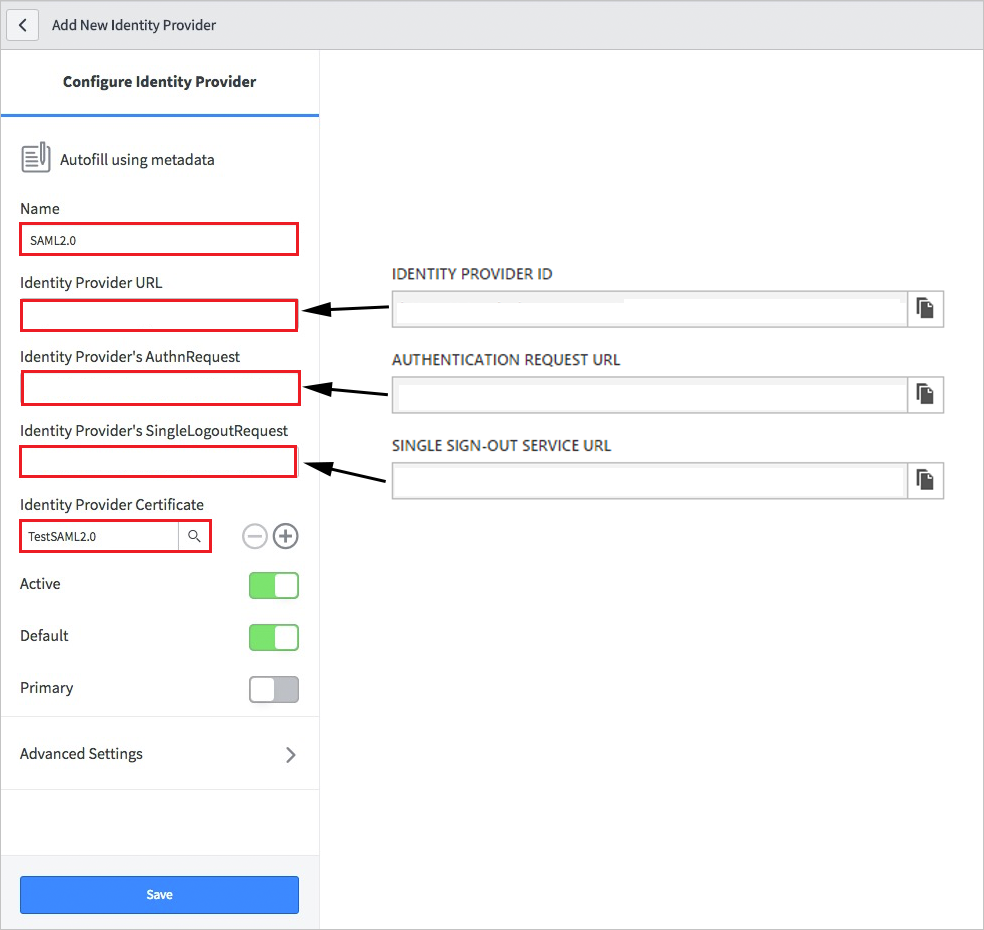

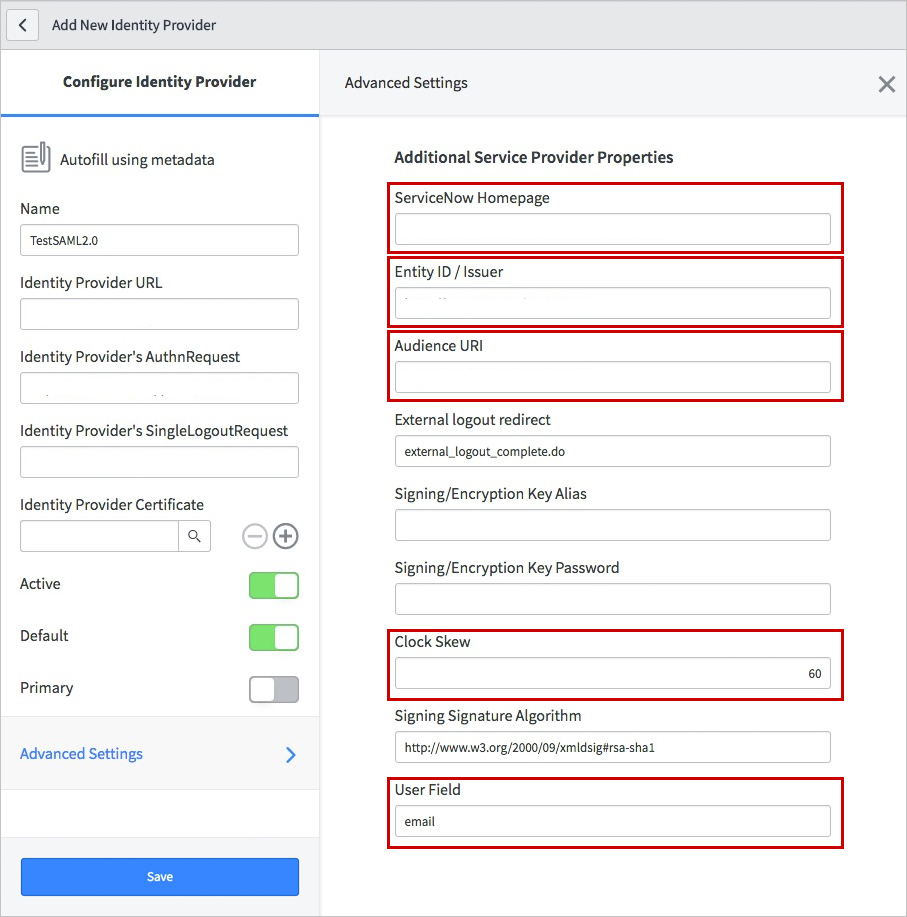

I dialogrutan Lägg till ny identitetsprovider går du till Konfigurera identitetsprovider och utför följande steg:

a. Som Namn anger du ett namn för konfigurationen (till exempel: SAML 2.0).

b. För URL för identitetsprovider klistrar du in värdet för identitetsproviderns ID som du kopierade.

c. För identitetsproviderns AuthnRequest klistrar du in värdet för den URL för autentiseringsbegäran som du kopierade.

d. För Identitetsproviderns SingleLogoutRequest klistrar du in värdet för den utloggnings-URL som du kopierade.

e. För Identitetsprovidercertifikat väljer du det certifikat som du skapade i föregående steg.

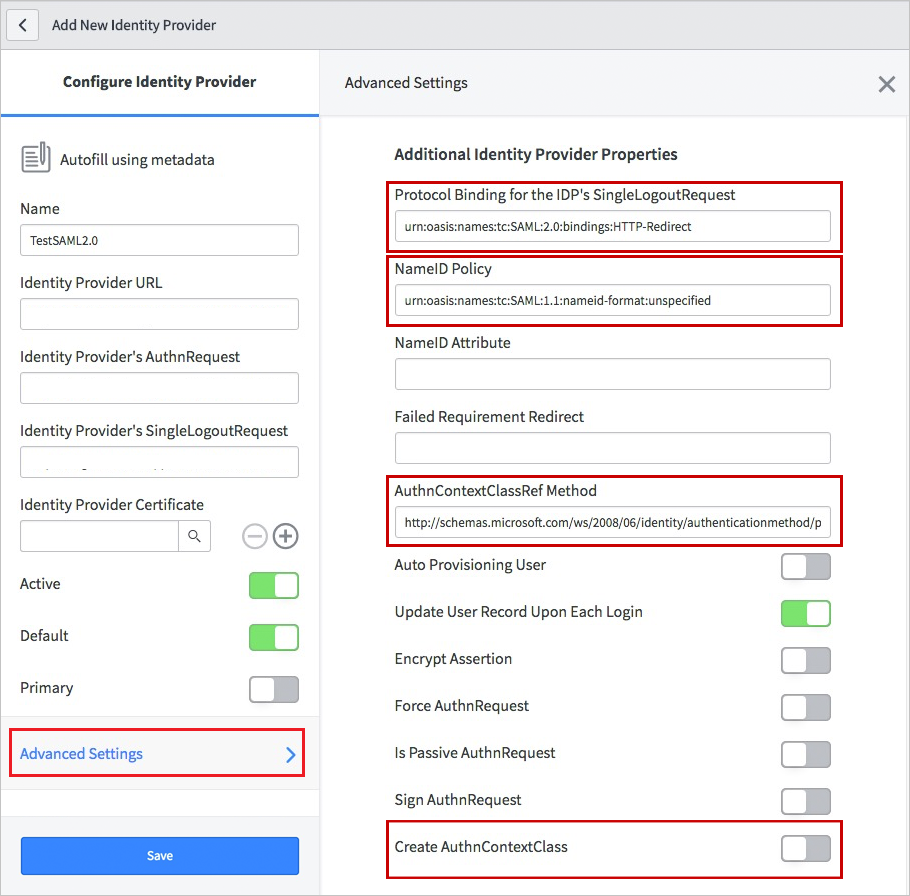

Välj Avancerade inställningar. Under Ytterligare egenskaper för identitetsprovider utför du följande steg:

a. För Protokollbindning för IDP:s SingleLogoutRequest anger du urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect.

b. För NameID-princip anger du urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified.

c. För AuthnContextClassRef-metoden anger du

http://schemas.microsoft.com/ws/2008/06/identity/authenticationmethod/password.d. För Skapa en AuthnContextClass växlar du den till av (avmarkerad).

Under Additional Service Provider Properties (Ytterligare egenskaper för tjänstleverantör) utför du följande steg:

a. För ServiceNow-startsidan anger du URL:en till startsidan för din ServiceNow-instans.

Kommentar

Startsidan för ServiceNow-instansen är en sammanlänkning av din URL för ServiceNow-klientorganisation och /navpage.do (till exempel:

https://fabrikam.service-now.com/navpage.do).b. För Entitets-ID/utfärdare anger du URL:en för din ServiceNow-klientorganisation.

c. För Målgrupps-URI anger du URL:en för din ServiceNow-klientorganisation.

d. För Klocksnedställning anger du 60.

e. För Användarfält anger du e-post.

Kommentar

Du kan konfigurera Microsoft Entra-ID för att generera antingen Microsoft Entra-användar-ID (användarens huvudnamn) eller e-postadressen som unik identifierare i SAML-token. Gör detta genom att gå till avsnittet Enkel inloggning med ServiceNow-attribut>>i Azure-portalen och mappa önskat fält till attributet nameidentifier. Värdet som lagras för det valda attributet i Microsoft Entra-ID (till exempel användarens huvudnamn) måste matcha värdet som lagras i ServiceNow för det angivna fältet (till exempel user_name).

f. Välj Spara.

Testa enkel inloggning

När du väljer ServiceNow-panelen i Åtkomstpanelen bör du automatiskt loggas in på ServiceNow som du har konfigurerat enkel inloggning för. Mer information om åtkomstpanelen finns i introduktionen till åtkomstpanelen.

Testa enkel inloggning för ServiceNow Agent (Mobile)

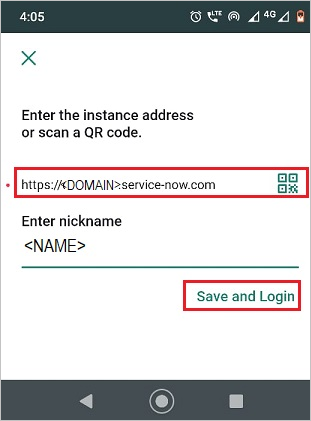

Öppna ditt ServiceNow Agent-program (Mobile) och utför följande steg:

b. Ange din ServiceNow-instansadress, smeknamn och välj Spara och Logga in.

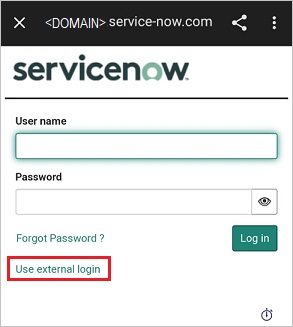

c. Utför följande steg på sidan Logga in :

Ange Användarnamn, till exempel B.simon@contoso.com.

Välj Använd extern inloggning. Du omdirigeras till Microsoft Entra-ID-sidan för inloggning.

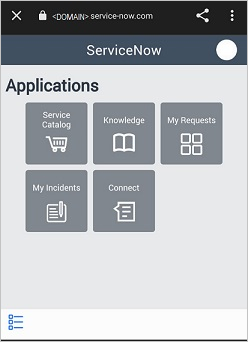

Ange dina autentiseringsuppgifter. Om det finns någon autentisering från tredje part eller någon annan säkerhetsfunktion aktiverad måste användaren svara i enlighet med detta. Startsidan för programmet visas.

Nästa steg

När du har konfigurerat ServiceNow kan du tillämpa sessionskontroller som skyddar exfiltrering och infiltration av organisationens känsliga data i realtid. Sessionskontroller utökas från villkorsstyrd åtkomst. Lär dig hur du framtvingar sessionskontroll med Microsoft Defender för molnet Apps.