Vad är självbetjäningsregistrering för Microsoft Entra ID?

Den här artikeln beskriver hur du använder självbetjäningsregistrering för att fylla i en organisation i Microsoft Entra ID, en del av Microsoft Entra. Om du vill ta över ett domännamn från en ohanterad Microsoft Entra-organisation kan du läsa Ta över en ohanterad klientorganisation som administratör.

Varför ska jag använda självbetjäningsregistrering?

- Få kunder till tjänster som de vill ha snabbare

- Skapa e-postbaserade erbjudanden för en tjänst

- Skapa e-postbaserade registreringsflöden som snabbt gör det möjligt för användare att skapa identiteter med sina lättanvända e-postalias för arbete

- En självbetjäningsskapad Microsoft Entra-klientorganisation kan omvandlas till en hanterad klientorganisation som kan användas för andra tjänster

Termer och definitioner

- Självbetjäningsregistrering: Det här är den metod som en användare registrerar sig för en molntjänst med och har en identitet som skapas automatiskt för dem i Microsoft Entra-ID baserat på deras e-postdomän.

- Ohanterad Microsoft Entra-klientorganisation: Det här är den klientorganisation där identiteten skapas. En ohanterad klientorganisation är en klientorganisation som inte har någon global administratör.

- E-postverifierad användare: Det här är en typ av användarkonto i Microsoft Entra-ID. En användare som har en identitet som skapas automatiskt efter att ha registrerat sig för ett självbetjäningserbjudande kallas för en e-postverifierad användare. En e-postverifierad användare är en vanlig medlem i en klientorganisation taggad med creationmethod=EmailVerified.

Hur gör jag för att styra självbetjäningsinställningar?

Administratörer har två självbetjäningskontroller idag. De kan styra om:

- Användare kan ansluta till klientorganisationen via e-post

- Användare kan licensiera sig själva för program och tjänster

Hur kan jag styra de här funktionerna?

En administratör kan konfigurera dessa funktioner med hjälp av följande Microsoft Entra-cmdlet Set-MsolCompany Inställningar parametrar:

- AllowEmailVerifiedUsers styr om användare kan ansluta till klientorganisationen via e-postverifiering. Om du vill ansluta måste användaren ha en e-postadress i en domän som matchar en av de verifierade domänerna i klientorganisationen. Den här inställningen tillämpas i hela företaget för alla domäner i klientorganisationen. Om du ställer in parametern på $false kan ingen e-postverifierad användare ansluta till klientorganisationen.

- AllowAdHocSubscriptions styr möjligheten för användare att utföra självbetjäningsregistrering. Om du ställer in parametern på $false kan ingen användare utföra självbetjäningsregistrering.

AllowEmailVerifiedUsers och AllowAdHocSubscriptions är klientomfattande inställningar som kan tillämpas på en hanterad eller ohanterad klientorganisation. Här är ett exempel där:

- Du administrerar en klientorganisation med en verifierad domän, till exempel contoso.com

- Du använder B2B-samarbete från en annan klientorganisation för att bjuda in en användare som inte redan finns (userdoesnotexist@contoso.com) i hemklientorganisationen för contoso.com

- Hemklientorganisationen har AllowEmailVerifiedUsers aktiverat

Om ovanstående villkor är sanna skapas en medlemsanvändare i hemklientorganisationen och en B2B-gästanvändare skapas i den inbjudande klientorganisationen.

Kommentar

Office 365 for Education-användare är för närvarande de enda som läggs till i befintliga hanterade klienter även när den här växlingsknappen är aktiverad

Mer information om utvärderingsregistreringar för Flow och Power Apps finns i följande artiklar:

- Hur kan jag förhindra att mina befintliga användare börjar använda Power BI?

- Flöde i din organisation Q&A

Hur fungerar kontrollerna tillsammans?

Dessa två parametrar kan användas tillsammans för att definiera mer exakt kontroll över självbetjäningsregistrering. Följande kommando tillåter till exempel användare att utföra självbetjäningsregistrering, men endast om dessa användare redan har ett konto i Microsoft Entra-ID (med andra ord kan användare som skulle behöva ett e-postverifierat konto först inte utföra självbetjäningsregistrering):

Import-Module Microsoft.Graph.Identity.SignIns

connect-MgGraph -Scopes "Policy.ReadWrite.Authorization"

$param = @{

allowedToSignUpEmailBasedSubscriptions=$true

allowEmailVerifiedUsersToJoinOrganization=$false

}

Update-MgPolicyAuthorizationPolicy -BodyParameter $param

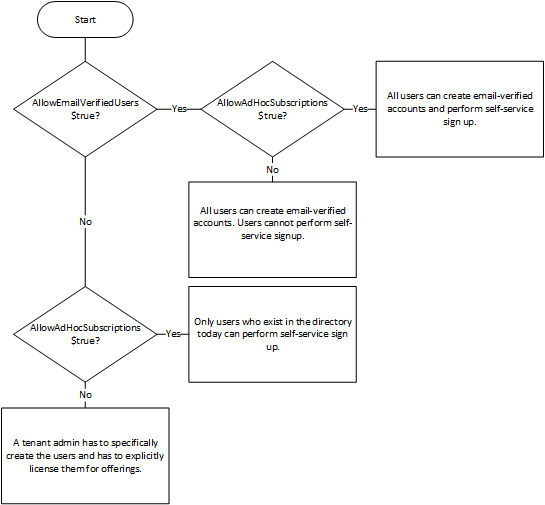

Följande flödesschema förklarar de olika kombinationerna för dessa parametrar och de resulterande villkoren för klientorganisationen och självbetjäningsregistreringen.

Den här inställningens information kan hämtas med powershell-cmdleten Get-MsolCompanyInformation. Mer information om detta finns i Get-MsolCompanyInformation.

Get-MgPolicyAuthorizationPolicy | Select-Object AllowedToSignUpEmailBasedSubscriptions, AllowEmailVerifiedUsersToJoinOrganization

Mer information och exempel på hur du använder dessa parametrar finns i Update-MgPolicyAuthorizationPolicy.