Rollbaserad åtkomstkontroll (RBAC)

OneLake RBAC använder rolltilldelningar för att tillämpa behörigheter på sina medlemmar. Du kan antingen tilldela roller till enskilda användare eller till säkerhetsgrupper, Microsoft 365-grupper och distributionslistor. Varje medlem i användargruppen får den tilldelade rollen.

Om någon är i två eller flera säkerhetsgrupper eller Microsoft 365-grupp får de den högsta behörighetsnivån som tillhandahålls av rollerna. Om du kapslade användargrupper och tilldelar en roll till en grupp har alla inneslutna användare behörigheter.

Med OneLake RBAC kan användare endast definiera dataåtkomstroller för Lakehouse Items .

OneLake RBAC begränsar dataåtkomsten för användare med arbetsytevisaren eller läsbehörighet till ett lakehouse. Det gäller inte för arbetsyteadministratörer, medlemmar eller deltagare. Därför stöder OneLake RBAC endast läsbehörighetsnivå.

Så här skapar du RBAC-roller

Du kan definiera och hantera OneLake RBAC-roller via dina inställningar för åtkomst till lakehouse-data.

Läs mer i Komma igång med dataåtkomstroller.

Standardroll för RBAC i lakehouse

När användaren skapar ett nytt lakehouse genererar OneLake en RBAC-standardroll med namnet Default Readers. Med rollen kan alla användare med ReadAll-behörighet läsa alla mappar i objektet.

Här är standardrolldefinitionen:

| Infrastrukturobjekt | Rollnamn | Behörighet | Mappar som ingår | Tilldelade medlemmar |

|---|---|---|---|---|

| Sjöhus | DefaultReader |

ReadAll | Alla mappar under Tables/ och Files/ |

Alla användare med ReadAll-behörighet |

Kommentar

För att begränsa åtkomsten till specifika användare eller specifika mappar måste du antingen ändra standardrollen eller ta bort den och skapa en ny anpassad roll.

Arv i OneLake RBAC

För en viss mapp ärver OneLake RBAC-behörigheter alltid till hela hierarkin för mappens filer och undermappar.

Till exempel med tanke på följande hierarki för ett sjöhus i OneLake.

Tables/

──── (empty folder)

Files/

────folder1

│ │ file11.txt

│ │

│ └───subfolder11

│ │ file1111.txt

| │

│ └───subfolder111

| │ file1111.txt

│

└───folder2

│ file21.txt

För den angivna hierarkin ärver OneLake RBAC-behörigheter för Role1 och Role2 på följande sätt:

| Roll | Tillåtelse | Mapp som definierats i behörigheten | Mappar och filer som ärver behörigheten |

| Roll1 | Läsa | folder1 |

|

| Roll 2 | Läsa | folder2 |

|

Bläddringar och listning i OneLake RBAC

OneLake RBAC tillhandahåller automatisk bläddering av överordnade objekt för att säkerställa att data är lätta att identifiera. Om du beviljar en användare läs till undermapp11 kan användaren lista och bläddra i den överordnade katalogmappen1. Den här funktionen liknar Windows-mappbehörigheter där åtkomst till en undermapp ger identifiering och bläddringar för de överordnade katalogerna. Listan och blädrering som beviljats den överordnade omfattar inte andra objekt utanför de direkta överordnade objekten, vilket säkerställer att andra mappar hålls säkra.

Till exempel med tanke på följande hierarki för ett sjöhus i OneLake.

Tables/

──── (empty folder)

Files/

────folder1

│ │ file11.txt

│ │

│ └───subfolder11

│ │ file111.txt

| │

│ └───subfolder111

| │ file1111.txt

│

└───folder2

│ file21.txt

För den angivna hierarkin ger OneLake RBAC-behörigheter för Roll1 följande åtkomst. Observera att åtkomsten till file11.txt inte visas eftersom den inte är överordnad till undermapp11. På samma sätt för Role2 visas inte file111.txt heller.

| Roll | Tillåtelse | Mapp som definierats i behörigheten | Mappar och filer som ärver behörigheten |

| Roll1 | Läsa | undermapp11 |

|

| Roll 2 | Läsa | undermapp111 |

|

För genvägar är listningsbeteendet något annorlunda. Genvägar till externa datakällor fungerar på samma sätt som mappar, men genvägar till andra OneLake-platser har ett specialiserat beteende. Åtkomst till en OneLake-genväg bestäms av genvägens målbehörigheter. När du listar genvägar görs inget anrop för att kontrollera målåtkomsten. När du listar en katalog returneras därför alla interna genvägar oavsett användarens åtkomst till målet. När en användare försöker öppna genvägen utvärderas åtkomstkontrollen och en användare ser bara data som de har de behörigheter som krävs för att se. Mer information om genvägar finns i avsnittet om genvägarssäkerhet.

Exemplen nedan använder följande mapphierarki.

Files/

────folder1

│

└───shortcut2

|

└───shortcut3

| Roll | Tillåtelse | Mapp som definierats i behörigheten | Resultat av att visa filer |

| Roll1 | Läsa | folder1 |

|

| Roll 2 | Ej tillämpligt | Ej tillämpligt |

|

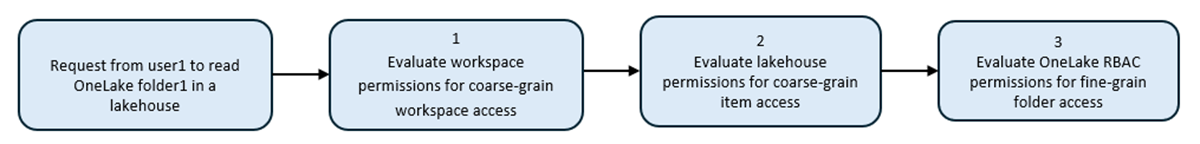

Så utvärderas OneLake RBAC-behörigheter med infrastrukturresurser

Med behörigheterna Arbetsyta och Objekt kan du ge "grov kornig" åtkomst till data i OneLake för det angivna objektet. Med OneLake RBAC-behörigheter kan du begränsa dataåtkomsten i OneLake endast till specifika mappar.

OneLake RBAC- och Workspace-behörigheter

Behörigheterna för arbetsytan är den första säkerhetsgränsen för data i OneLake. Varje arbetsyta representerar en enda domän eller ett projektområde där team kan samarbeta om data. Du hanterar säkerhet på arbetsytan via infrastrukturarbetsyteroller. Läs mer om rollbaserad åtkomstkontroll för infrastrukturresurser (RBAC): Arbetsyteroller

Arbetsyteroller i Infrastruktur ger följande behörigheter i OneLake.

| Behörighet | Administratör | Medlem | Deltagare | Tittare |

|---|---|---|---|---|

| Visa filer i OneLake | Alltid* Ja | Alltid* Ja | Alltid* Ja | Nej som standard. Använd OneLake RBAC för att bevilja åtkomsten. |

| Skriva filer i OneLake | Alltid* Ja | Alltid* Ja | Alltid* Ja | Nej |

Kommentar

*Eftersom arbetsyteadministratörs-, medlems- och deltagarroller automatiskt beviljar Skrivbehörighet till OneLake åsidosätter den alla OneLake RBAC-läsbehörigheter.

| Arbetsyteroll | Tillämpar OneLake RBAC-läsbehörigheter? |

|---|---|

| Administratör, deltagare, medlem | Nej, OneLake Security ignorerar alla OneLake RBC-läsbehörigheter |

| Tittare | Ja, om det definieras tillämpas OneLake RBAC-läsbehörigheter |

OneLake RBAC- och Lakehouse-behörigheter

I en arbetsyta kan infrastrukturobjekt ha behörigheter som konfigurerats separat från arbetsyterollerna. Du kan konfigurera behörigheter antingen genom att dela ett objekt eller genom att hantera behörigheterna för ett objekt. Följande behörigheter avgör en användares möjlighet att utföra åtgärder på data i OneLake.

Lakehouse-behörigheter

| Lakehouse-behörighet | Kan visa filer i OneLake? | Kan skriva filer i OneLake? | Kan du läsa data via SQL-analysslutpunkten? |

|---|---|---|---|

| Lästa | Nej som standard, använd OneLake RBAC för att bevilja åtkomst. | Nej | Nej |

| ReadAll | Ja som standard. Använd OneLake RBAC för att begränsa åtkomsten. | Nej | Nej |

| Skriva | Ja | Ja | Ja |

| Execute, Reshare, ViewOutput, ViewLogs | N/A – kan inte beviljas på egen hand | N/A – kan inte beviljas på egen hand | N/A – kan inte beviljas på egen hand |

OneLake RBAC- och Lakehouse SQL Analytics-slutpunktsbehörigheter

SQL-analysslutpunkten är ett lager som genereras automatiskt från en Lakehouse i Microsoft Fabric. En kund kan övergå från "Lake"-vyn av Lakehouse (som stöder datateknik och Apache Spark) till "SQL"-vyn för samma Lakehouse. Läs mer om SQL-analysslutpunkten i dokumentationen för Data Warehouse: SQL-analysslutpunkt.

| SQL Analytics-slutpunktsbehörighet | Användare kan visa filer via OneLake-slutpunkten? | Användare kan skriva filer via OneLake-slutpunkten? | Användare kan läsa data via SQL-analysslutpunkten? |

|---|---|---|---|

| Lästa | Nej som standard, använd OneLake RBAC för att bevilja åtkomst. | Nej | Nej som standard, men kan konfigureras med SQL-detaljerade behörigheter |

| ReadData | Nej som standard. Använd OneLake RBAC för att bevilja åtkomst. | Nej | Ja |

| Skriva | Ja | Ja | Ja |

OneLake RBAC- och Default Lakehouse Semantic Model-behörigheter

När användaren skapar ett lakehouse i Microsoft Fabric etablerar systemet även den associerade semantiska standardmodellen. Standardsemantikmodellen har mått ovanpå lakehouse-data. Med semantikmodellen kan Power BI läsa in data för rapportering.

| Standardbehörighet för semantisk modell | Kan visa filer i OneLake? | Kan skriva filer i OneLake? | Kan du se schemat i semantisk modell? | Kan läsa data i semantisk modell? |

|---|---|---|---|---|

| Lästa | Nej som standard, använd OneLake RBAC för att bevilja åtkomst. | Nej | Nej | Ja som standard. Kan begränsas med säkerhet på Objektnivå i Power BI och säkerhet på radnivå i Power BI |

| Skapa | Ja som standard. Använd OneLake RBAC för att begränsa åtkomsten. | Ja | Ja | Ja |

| Skriva | Ja | Ja | Ja | Ja |

| Dela om | N/A – kan inte beviljas på egen hand | N/A – kan inte beviljas på egen hand | N/A – kan inte beviljas på egen hand | N/A – kan inte beviljas på egen hand |

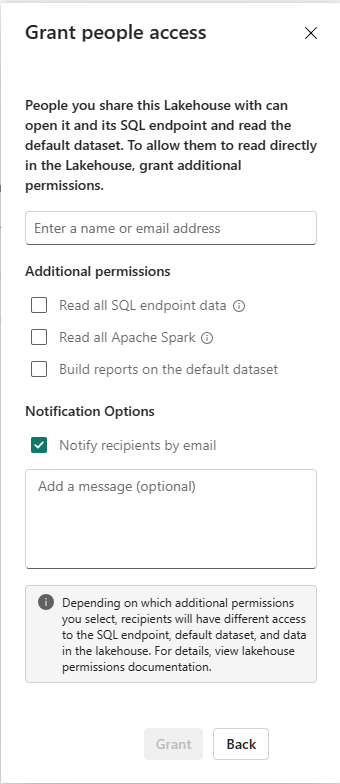

Lakehouse-delning och OneLake RBAC-behörigheter

När användaren delar ett sjöhus ger de andra användare eller en grupp användare åtkomst till ett sjöhus utan att ge åtkomst till arbetsytan och resten av dess objekt. Delat lakehouse finns via Data Hub eller avsnittet Delat med mig i Microsoft Fabrics.

När någon delar ett lakehouse kan de också bevilja åtkomst till SQL-analysslutpunkten och tillhörande standard semantisk modell.

| Delningsalternativ | Kan visa filer i OneLake? | Kan skriva filer i OneLake? | Kan du läsa data via SQL-analysslutpunkten? | Kan visa och skapa semantiska modeller? |

|---|---|---|---|---|

| Inga ytterligare behörigheter har valts | Nej som standard, använd OneLake RBAC för att bevilja åtkomst. | Nej | Nej | Nej |

| Läs alla Apache Spark | Ja som standard. Använd OneLake RBAC för att begränsa åtkomsten. | Nej | Nej | Nej |

| Läsa alla SQL-slutpunktsdata | Nej som standard, använd OneLake RBAC för att bevilja åtkomst. | Nej | Ja | Nej |

| Skapa rapporter på standarddatauppsättningen | Ja som standard. Använd OneLake RBAC för att begränsa åtkomsten. | Nej | Nej | Ja |

Läs mer om behörighetsmodellen för datadelning:

Genvägar

OneLake RBAC i interna genvägar

För alla mappar i ett lakehouse ärver RBAC-behörigheter alltid till alla interna genvägar där den här mappen definieras som mål.

När en användare kommer åt data via en genväg till en annan OneLake-plats används identiteten för den anropande användaren för att auktorisera åtkomst till data i målsökvägen för genvägen*. Därför måste den här användaren ha OneLake RBAC-behörigheter på målplatsen för att kunna läsa data.

Viktigt!

När du kommer åt genvägar via Power BI-semantikmodeller eller T-SQL skickas inte den anropande användarens identitet till genvägsmålet. Den anropande objektägarens identitet skickas i stället, vilket delegerar åtkomst till den anropande användaren.

Det går inte att definiera RBAC-behörigheter för den interna genvägen och måste definieras i målmappen som finns i målobjektet. Eftersom definitionen av RBAC-behörigheter endast är begränsad till lakehouse-objekt, aktiverar OneLake RBAC-behörigheter endast för genvägar som riktar sig till mappar i lakehouse-objekt.

Nästa tabell anger om motsvarande genvägsscenario stöds för att definiera OneLake RBAC-behörigheter.

| Scenario med intern genväg | Stöds OneLake RBAC-behörigheter? | Kommentarer |

|---|---|---|

| Genväg i en lakehouse1 som pekar på mapp2 i samma sjöhus. | Stöds. | Om du vill begränsa åtkomsten till data i genväg definierar du OneLake RBAC för mapp2. |

| Genväg i en lakehouse1 som pekar på mapp2 som finns i en annan lakehouse2 | Stöds. | Om du vill begränsa åtkomsten till data i genväg definierar du OneLake RBAC för folder2 i lakehouse2. |

| Genväg i ett sjöhus som pekar på en tabell som finns i ett datawarehouse | Stöds ej. | OneLake har inte stöd för att definiera RBAC-behörigheter i datawarehouses. Åtkomst bestäms baserat på ReadAll-behörigheten i stället. |

| Genväg i ett sjöhus som pekar på en tabell som finns i en KQL-databas | Stöds ej. | OneLake stöder inte definition av RBAC-behörigheter i KQL-databaser. Åtkomst bestäms baserat på ReadAll-behörigheten i stället. |

OneLake RBAC i externa genvägar (ADLS, S3, Dataverse)

OneLake har stöd för att definiera RBAC-behörigheter för genvägar som ADLS, S3 och Dataverse-genvägar. I det här fallet tillämpas RBAC-modellen ovanpå den delegerade auktoriseringsmodellen som är aktiverad för den här typen av genväg.

Anta att user1 skapar en S3-genväg i ett sjöhus som pekar på en mapp i en AWS S3-bucket. Sedan försöker user2 komma åt data i den här genvägen.

| Tillåter S3-anslutningen åtkomst för den delegerade användaren1? | Tillåter OneLake RBAC åtkomst för den begärande användaren2? | Resultat: Kan user2 komma åt data i S3-genväg? |

|---|---|---|

| Ja | Ja | Ja |

| Nej | Nej | Nej |

| Nej | Ja | No |

| Ja | Nej | Nej |

RBAC-behörigheterna måste definieras för hela omfånget för genvägen (hela målmappen), men ärver rekursivt till alla dess undermappar och filer.

Läs mer om genvägarna S3, ADLS och Dataverse i OneLake Shortcuts.

Gränser för OneLake RBAC

Följande tabell innehåller begränsningarna för OneLake-dataåtkomstroller.

| Scenario | Gräns |

|---|---|

| Maximalt antal OneLake RBAC-roller per infrastrukturresursobjekt | Högst 250 roller för varje lakehouse-objekt. |

| Maximalt antal medlemmar per OneLake RBAC-roll | Högst 500 användare och användargrupper per roll. |

| Maximalt antal behörigheter per OneLake RBAC-roll | Högst 500 behörigheter per roll |

Svarstider i OneLake RBAC

- Om du ändrar en OneLake RBAC-rolldefinition tar det cirka 5 minuter för OneLake att tillämpa de uppdaterade definitionerna.

- Om du ändrar en användargrupp i OneLake RBAC-rollen tar det ungefär en timme för OneLake att tillämpa rollens behörigheter på den uppdaterade användargruppen.