Använda en VPN- och per app-VPN-princip på Android Enterprise-enheter i Microsoft Intune

Virtuella privata nätverk (VPN) gör det möjligt för användare att fjärransluta till organisationens resurser, inklusive hemifrån, hotell, kaféer med mera. I Microsoft Intune kan du konfigurera VPN-klientappar på Android Enterprise-enheter med hjälp av en appkonfigurationsprincip. Distribuera sedan den här principen med dess VPN-konfiguration till enheter i din organisation.

Du kan också skapa VPN-principer som används av specifika appar. Den här funktionen kallas per app-VPN. När appen är aktiv kan den ansluta till VPN och komma åt resurser via VPN. När appen inte är aktiv används inte VPN.

Den här funktionen gäller för:

- Android enterprise

Det finns två sätt att skapa appkonfigurationsprincipen för VPN-klientappen:

- Configuration Designer

- JSON-data

Den här artikeln visar hur du skapar en vpn- och VPN-appkonfigurationsprincip per app med båda alternativen.

Obs!

Många av VPN-klientkonfigurationsparametrarna är liknande. Men varje app har sina unika nycklar och alternativ. Kontakta VPN-leverantören om du har frågor.

Innan du börjar

Android utlöser inte automatiskt en VPN-klientanslutning när en app öppnas. VPN-anslutningen måste startas manuellt. Eller så kan du använda always-on VPN för att starta anslutningen.

Följande VPN-klienter stöder Konfigurationsprinciper för Intune-appar:

- Cisco AnyConnect

- Citrix SSO

- F5-åtkomst

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

När du skapar VPN-principen i Intune väljer du olika nycklar att konfigurera. Dessa nyckelnamn varierar med de olika VPN-klientapparna. Därför kan nyckelnamnen i din miljö skilja sig från exemplen i den här artikeln.

Configuration Designer- och JSON-data kan använda certifikatbaserad autentisering. Om VPN-autentisering kräver klientcertifikat skapar du certifikatprofilerna innan du skapar VPN-principen. Konfigurationsprinciperna för VPN-appen använder värdena från certifikatprofilerna.

Android Enterprise-enheter med personligt ägd arbetsprofil stöder SCEP- och PKCS-certifikat. Fullständigt hanterade, dedikerade och företagsägda Android Enterprise-arbetsprofilenheter stöder endast SCEP-certifikat. Mer information finns i Använda certifikat för autentisering i Microsoft Intune.

Översikt över PER APP-VPN

När du skapar och testar per app-VPN innehåller det grundläggande flödet följande steg:

- Välj VPN-klientprogrammet. Innan du börjar (i den här artikeln) visas de appar som stöds.

- Hämta programpaket-ID:t för de appar som ska använda VPN-anslutningen. Hämta appaket-ID :t (i den här artikeln) visar hur du gör.

- Om du använder certifikat för att autentisera VPN-anslutningen skapar och distribuerar du certifikatprofilerna innan du distribuerar VPN-principen. Kontrollera att certifikatprofilerna har distribuerats. Mer information finns i Använda certifikat för autentisering i Microsoft Intune.

- Lägg till VPN-klientprogrammet i Intune och distribuera appen till dina användare och enheter.

- Skapa konfigurationsprincipen för VPN-appen. Använd apppaket-ID:t och certifikatinformationen i principen.

- Distribuera den nya VPN-principen.

- Bekräfta att VPN-klientappen har anslutits till VPN-servern.

- När appen är aktiv bekräftar du att trafiken från din app går via VPN-anslutningen.

Hämta appaket-ID:t

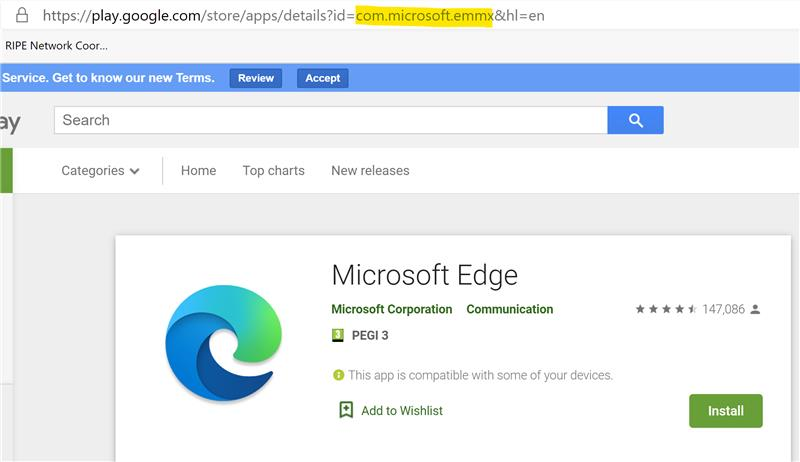

Hämta paket-ID:t för varje program som ska använda VPN. För offentligt tillgängliga program kan du hämta appakets-ID:t i Google Play-butiken. Den visade URL:en för varje program innehåller paket-ID:t.

I följande exempel är com.microsoft.emmxpaket-ID:t för Microsoft Edge-webbläsarappen . Paket-ID:t är en del av URL:en:

För verksamhetsspecifika appar hämtar du paket-ID:t från leverantören eller programutvecklaren.

Certifikat

Den här artikeln förutsätter att VPN-anslutningen använder certifikatbaserad autentisering. Det förutsätter också att du har distribuerat alla certifikat i den kedja som krävs för att klienterna ska kunna autentiseras. Den här certifikatkedjan innehåller vanligtvis klientcertifikatet, eventuella mellanliggande certifikat och rotcertifikatet.

Mer information om certifikat finns i Använda certifikat för autentisering i Microsoft Intune.

När certifikatprofilen för klientautentisering distribueras skapas en certifikattoken i certifikatprofilen. Den här token används för att skapa konfigurationsprincipen för VPN-appen.

Om du inte är bekant med att skapa appkonfigurationsprinciper kan du läsa Lägga till appkonfigurationsprinciper för hanterade Android Enterprise-enheter.

Använda Configuration Designer

Logga in på Microsoft Intune administrationscenter.

Välj Appar>Appkonfigurationsprinciper>Lägg till>hanterade enheter.

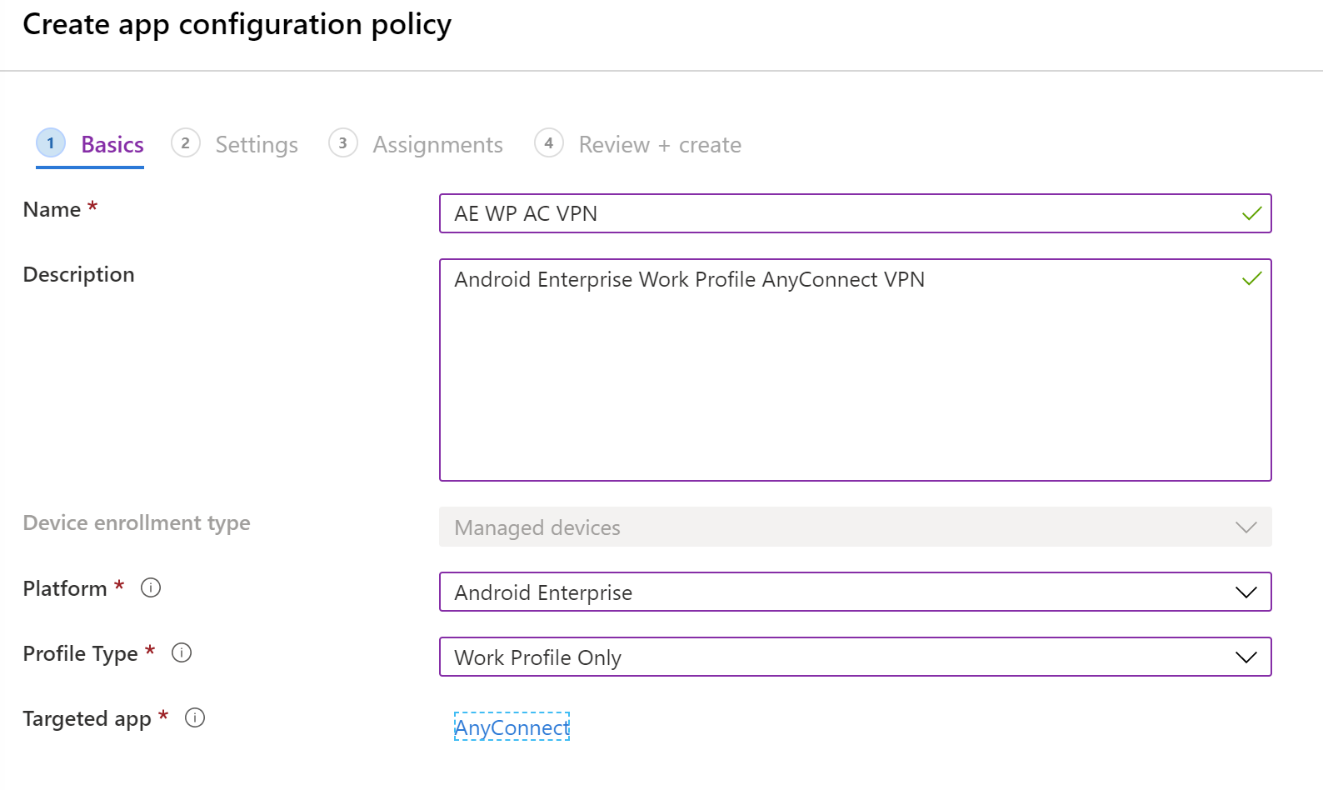

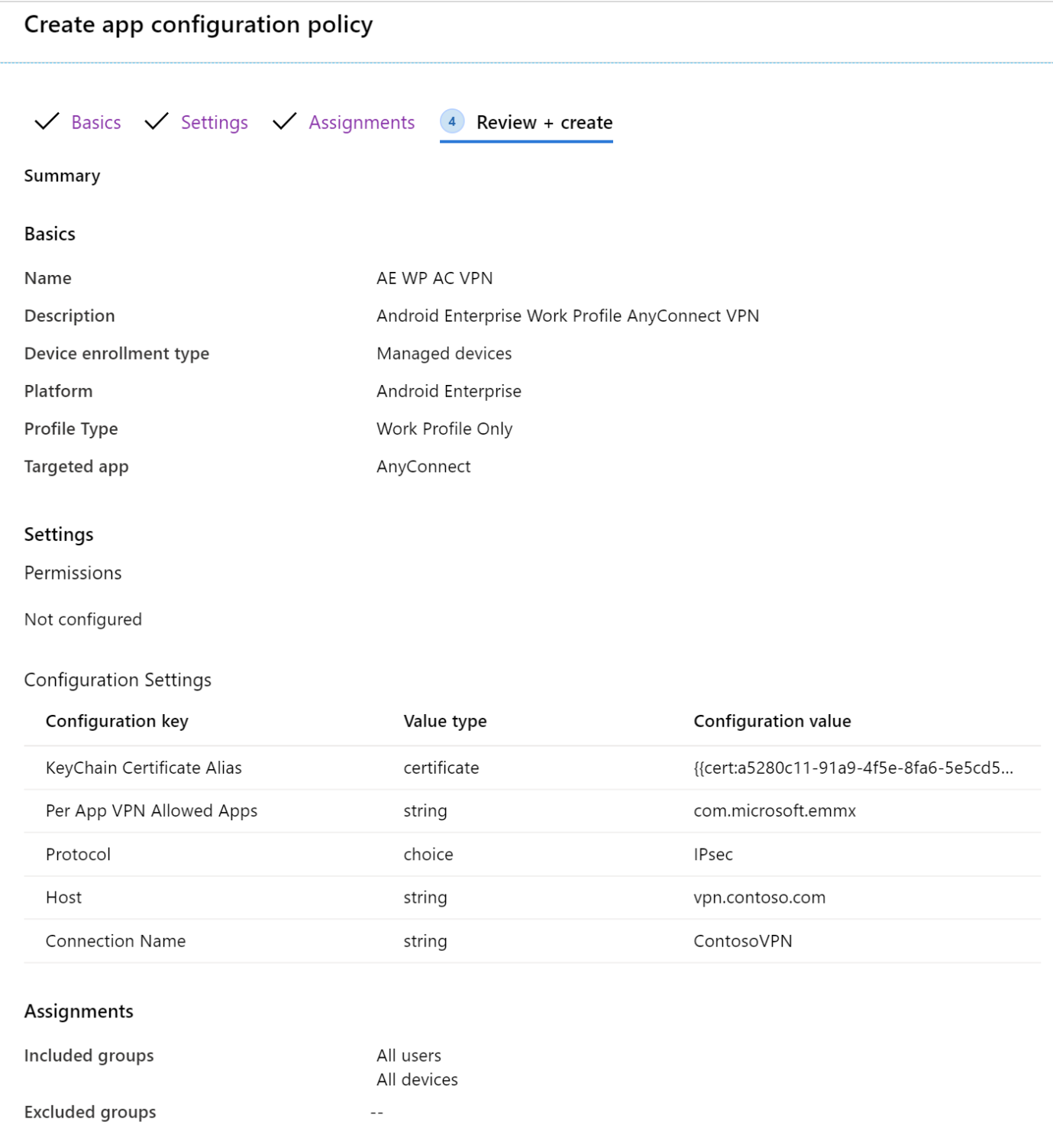

Ange följande egenskaper i Grundinställningar:

Namn: Ange ett beskrivande namn på principen. Namnge dina principer så att du enkelt kan identifiera dem senare. Ett bra principnamn är till exempel Appkonfigurationsprincip: Cisco AnyConnect VPN-princip för Android Enterprise-arbetsprofilenheter.

Beskrivning: Ange en beskrivning för principen. Denna inställning är valfri, men rekommenderas.

Plattform: Välj Android Enterprise.

Profiltyp: Alternativen är:

- Alla profiltyper: Det här alternativet stöder autentisering med användarnamn och lösenord. Om du använder certifikatbaserad autentisering ska du inte använda det här alternativet.

- Fullständigt hanterad, dedikerad och Corporate-Owned endast arbetsprofil: Det här alternativet stöder certifikatbaserad autentisering samt autentisering med användarnamn och lösenord.

- Endast personligt ägd arbetsprofil: Det här alternativet stöder certifikatbaserad autentisering samt autentisering av användarnamn och lösenord.

Målapp: Välj den VPN-klientapp som du lade till tidigare. I följande exempel används Cisco AnyConnect VPN-klientappen:

Välj Nästa.

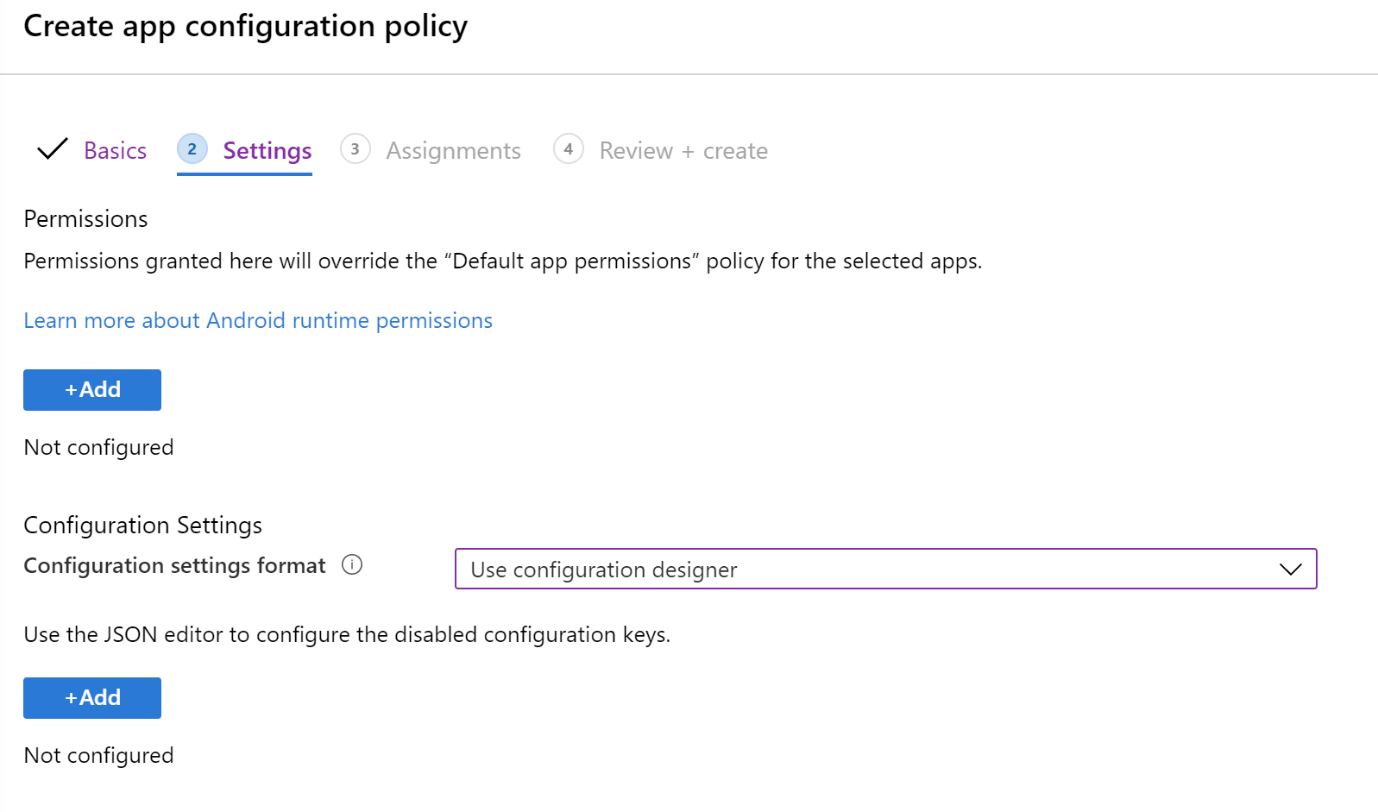

I Inställningar anger du följande egenskaper:

Format för konfigurationsinställningar: Välj Använd Configuration Designer:

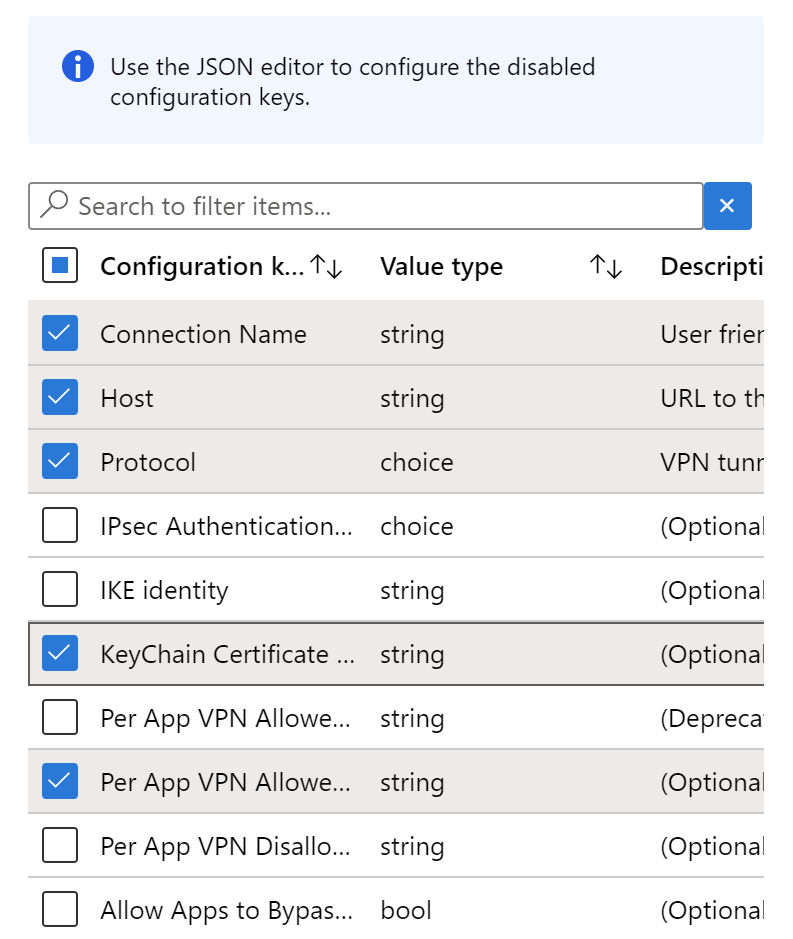

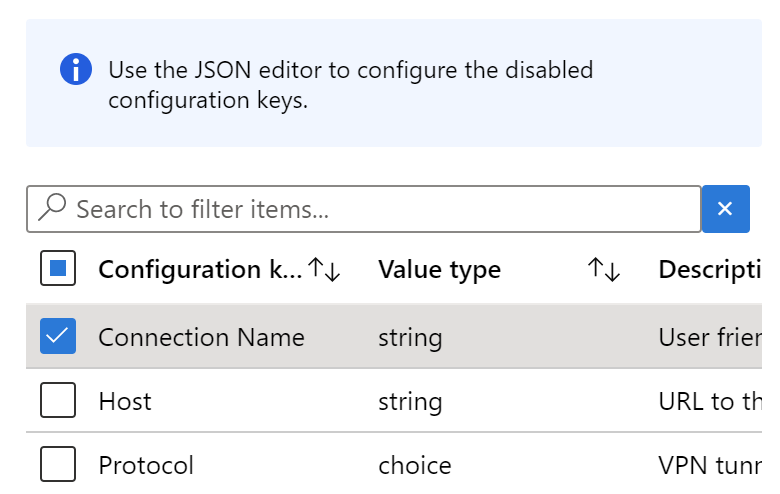

Lägg till: Visar listan över konfigurationsnycklar. Välj alla konfigurationsnycklar som behövs för konfigurationen >OK.

I följande exempel har vi valt en minimal lista för AnyConnect VPN, inklusive certifikatbaserad autentisering och per app-VPN:

Konfigurationsvärde: Ange värdena för de konfigurationsnycklar som du har valt. Kom ihåg att nyckelnamnen varierar beroende på vilken VPN-klientapp du använder. I de nycklar som valts i vårt exempel:

Vpn-tillåtna appar per app: Ange programpaket-ID:t som du samlade in tidigare. Till exempel:

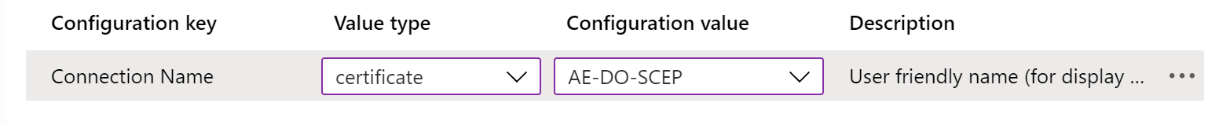

Nyckelringscertifikatalias (valfritt): Ändra värdetyp från sträng till certifikat. Välj den klientcertifikatprofil som ska användas med VPN-autentisering. Till exempel:

Protokoll: Välj SSL - eller IPsec-tunnelprotokollet för VPN.

Anslutningsnamn: Ange ett användarvänligt namn för VPN-anslutningen. Användarna ser det här anslutningsnamnet på sina enheter. Ange till exempel

ContosoVPN.Värd: Ange värdnamnets URL till huvudroutern. Ange till exempel

vpn.contoso.com.

Välj Nästa.

I Tilldelningar väljer du de grupper som ska tilldela konfigurationsprincipen för VPN-appen.

Välj Nästa.

Granska inställningarna under Granska + skapa. När du väljer Skapa sparas ändringarna och principen distribueras till dina grupper. Principen visas också i listan över appkonfigurationsprinciper.

Använda JSON

Använd det här alternativet om du inte har eller inte känner till alla nödvändiga VPN-inställningar som används i Configuration Designer. Kontakta VPN-leverantören om du behöver hjälp.

Hämta certifikattoken

I de här stegen skapar du en tillfällig princip. Principen sparas inte. Avsikten är att kopiera certifikattoken. Du använder den här token när du skapar VPN-principen med JSON (nästa avsnitt).

I administrationscentret för Microsoft Intune väljer du Appar>Appkonfigurationsprinciper>Lägg till>hanterade enheter.

Ange följande egenskaper i Grundinställningar:

- Namn: Ange valfritt namn. Den här principen är tillfällig och kommer inte att sparas.

- Plattform: Välj Android Enterprise.

- Profiltyp: Välj Endast personligt ägd arbetsprofil.

- Målapp: Välj den VPN-klientapp som du lade till tidigare.

Välj Nästa.

I Inställningar anger du följande egenskaper:

Format för konfigurationsinställningar: Välj Använd Configuration Designer.

Lägg till: Visar listan över konfigurationsnycklar. Välj valfri nyckel med en värdetyp av sträng. Välj OK.

Ändra värdetypen från sträng till certifikat. Med det här steget kan du välja rätt klientcertifikatprofil som autentiserar VPN:

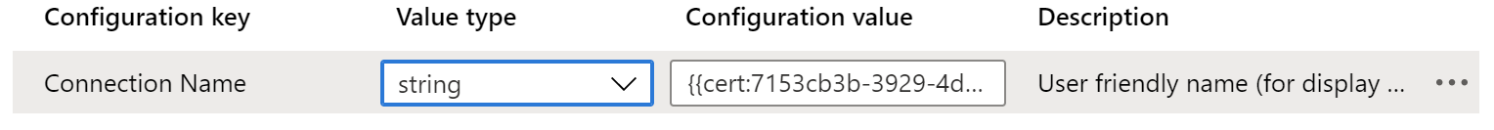

Ändra omedelbart tillbaka värdetypen till sträng. Konfigurationsvärdet ändras till en token

{{cert:GUID}}:

Kopiera och klistra in den här certifikattoken till en annan fil, till exempel en textredigerare.

Ignorera den här principen. Spara den inte. Det enda syftet är att kopiera och klistra in certifikattoken.

Skapa VPN-principen med JSON

I administrationscentret för Microsoft Intune väljer du Appar>Appkonfigurationsprinciper>Lägg till>hanterade enheter.

Ange följande egenskaper i Grundinställningar:

- Namn: Ange ett beskrivande namn på principen. Namnge dina principer så att du enkelt kan identifiera dem senare. Ett bra principnamn är till exempel Appkonfigurationsprincip: JSON Cisco AnyConnect VPN-princip för Android Enterprise-arbetsprofilenheter i hela företaget.

- Beskrivning: Ange en beskrivning för principen. Denna inställning är valfri, men rekommenderas.

- Plattform: Välj Android Enterprise.

-

Profiltyp: Alternativen är:

- Alla profiltyper: Det här alternativet stöder autentisering med användarnamn och lösenord. Om du använder certifikatbaserad autentisering ska du inte använda det här alternativet.

- Fullständigt hanterad, dedikerad och Corporate-Owned endast arbetsprofil: Det här alternativet stöder certifikatbaserad autentisering samt autentisering med användarnamn och lösenord.

- Endast personligt ägd arbetsprofil: Det här alternativet stöder certifikatbaserad autentisering samt autentisering av användarnamn och lösenord.

- Målapp: Välj den VPN-klientapp som du lade till tidigare.

Välj Nästa.

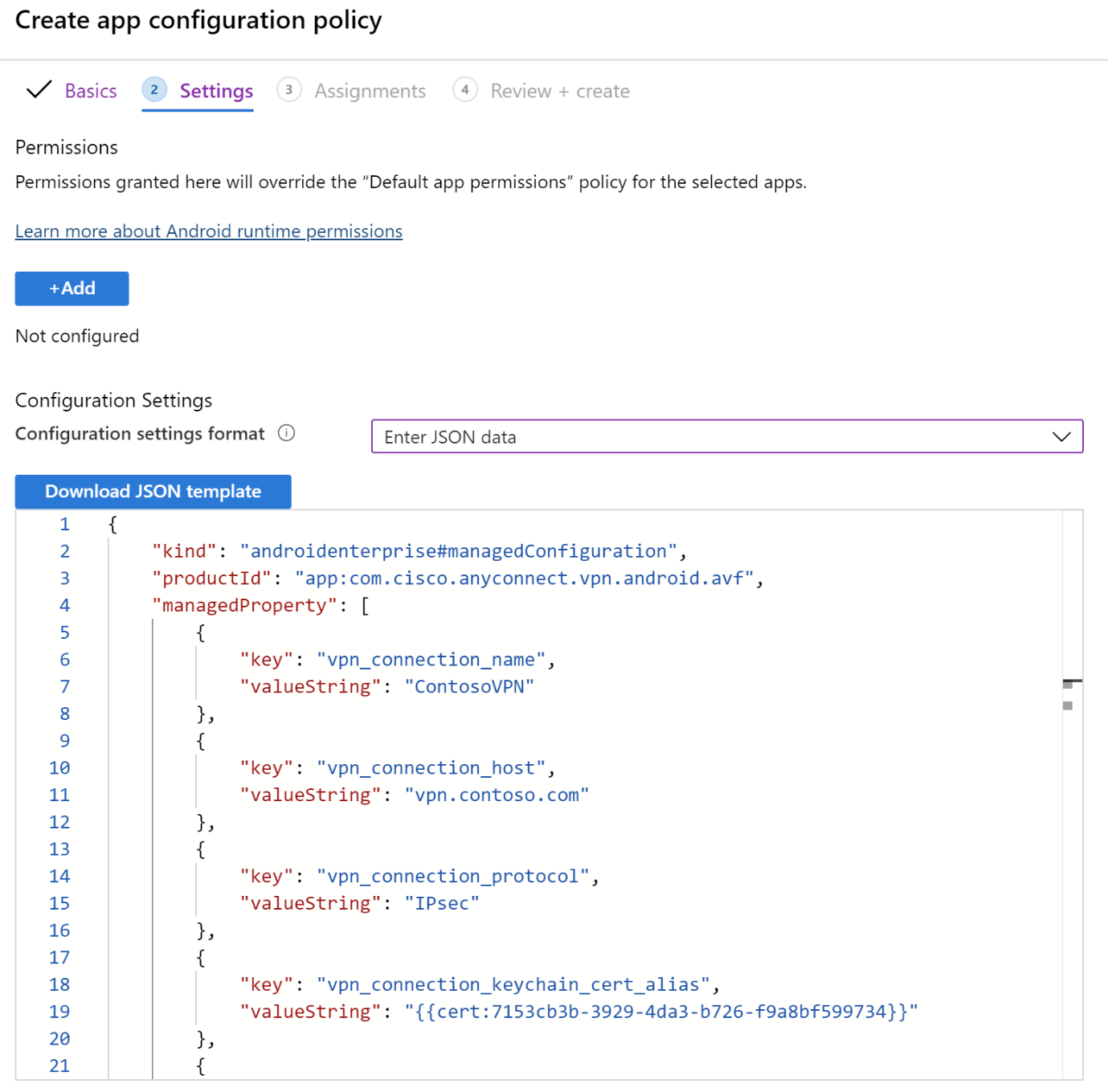

I Inställningar anger du följande egenskaper:

- Format för konfigurationsinställningar: Välj Ange JSON-data. Du kan redigera JSON direkt.

- Ladda ned JSON-mall: Använd det här alternativet för att ladda ned och uppdatera mallen i valfri extern redigerare. Var försiktig med textredigerare som använder smarta citattecken eftersom de kan skapa ogiltig JSON.

När du har angett de värden som behövs för konfigurationen tar du bort alla inställningar som har

"STRING_VALUE"ellerSTRING_VALUE.

Välj Nästa.

I Tilldelningar väljer du de grupper som ska tilldela konfigurationsprincipen för VPN-appen.

Välj Nästa.

Granska inställningarna under Granska + skapa. När du väljer Skapa sparas ändringarna och principen distribueras till dina grupper. Principen visas också i listan över appkonfigurationsprinciper.

JSON-exempel för F5 Access VPN

{

"kind": "androidenterprise#managedConfiguration",

"productId": "app:com.f5.edge.client_ics",

"managedProperty": [

{

"key": "disallowUserConfig",

"valueBool": false

},

{

"key": "vpnConfigurations",

"valueBundleArray": [

{

"managedProperty": [

{

"key": "name",

"valueString": "MyCorpVPN"

},

{

"key": "server",

"valueString": "vpn.contoso.com"

},

{

"key": "weblogonMode",

"valueBool": false

},

{

"key": "fipsMode",

"valueBool": false

},

{

"key": "clientCertKeychainAlias",

"valueString": "{{cert:77333880-14e9-0aa0-9b2c-a1bc6b913829}}"

},

{

"key": "allowedApps",

"valueString": "com.microsoft.emmx"

},

{

"key": "mdmAssignedId",

"valueString": ""

},

{

"key": "mdmInstanceId",

"valueString": ""

},

{

"key": "mdmDeviceUniqueId",

"valueString": ""

},

{

"key": "mdmDeviceWifiMacAddress",

"valueString": ""

},

{

"key": "mdmDeviceSerialNumber",

"valueString": ""

},

{

"key": "allowBypass",

"valueBool": false

}

]

}

]

}

]

}

Ytterligare information

- Lägg till principer för appkonfiguration för hanterade Android Enterprise-enheter

- Inställningar för Android Enterprise-enheter för att konfigurera VPN i Intune