Kontoskyddsprincip för slutpunktssäkerhet i Intune

Använd Intunes slutpunktssäkerhetsprinciper för kontoskydd för att skydda användarnas identiteter och konton och hantera de inbyggda gruppmedlemskapen på enheter.

Viktigt

I juli 2024 blev följande Intune-profiler för identitetsskydd och kontoskydd inaktuella och ersattes av en ny konsoliderad profil med namnet Kontoskydd. Den här nyare profilen finns i noden kontoskyddsprincip för slutpunktssäkerhet och är den enda profilmallen som är tillgänglig för att skapa nya principinstanser för identitets- och kontoskydd. Inställningarna från den nya profilen är också tillgängliga via inställningskatalogen.

Alla instanser av följande äldre profiler som du har skapat är fortfarande tillgängliga för användning och redigering:

- Identitetsskydd – tidigare tillgängligt frånEnhetskonfiguration>>Skapa>ny princip>Windows 10 och senare>Mallidentitetsskydd>

- Kontoskydd (förhandsversion) – tidigare tillgängligt från Endpoint Security>Account Protection>Windows 10 och senare>Kontoskydd (förhandsversion)

Hitta slutpunktssäkerhetsprinciperna för Kontoskydd under Hantera i noden Slutpunktssäkerhet i administrationscentret för Microsoft Intune.

Krav för kontoskyddsprofiler

- För att stödja kontoskyddsprofilen måste enheterna köra Windows 10 eller Windows 11.

- För att stödja medlemskapsprofilen för den lokala användargruppen måste enheterna köra Windows 10 20H2 eller senare, eller Windows 11.

- Information om hur du stöder den *lokala administratörslösenordslösningen (Windows LAPS) finns i Krav i Microsoft Intune-stöd för Windows LAPS.

Rollbaserad åtkomstkontroll (RBAC)

Information om hur du tilldelar rätt nivå av behörigheter och behörigheter för att hantera Intune-kontoskyddsprofiler finns i Tilldela rollbaserad åtkomstkontroll-för-slutpunkt-säkerhet-princip.

Kontoskyddsprofiler

Plattform: Windows:

Profiler:

Kontoskydd – Inställningar för kontoskyddsprinciper hjälper dig att skydda användarautentiseringsuppgifter. Kontoskyddsprincipen fokuserar på inställningar för Windows Hello för företag som innehåller inställningar för både enhetsomfattande och användaromfattande inställningar och Credential Guard, som är en del av Windows identitets- och åtkomsthantering.

- Windows Hello för företag ersätter lösenord med stark tvåfaktorsautentisering på datorer och mobila enheter.

- Credential Guard hjälper till att skydda autentiseringsuppgifter och hemligheter som du använder med dina enheter.

Mer information finns i Identity and access management (Identitets- och åtkomsthantering ) i dokumentationen för Windows-identitets- och åtkomsthantering.

Inställningarna i den här profilen är också tillgängliga i inställningskatalogen.

Lösning för lokalt administratörslösenord (Windows LAPS) – Använd den här profilen för att konfigurera Windows LAPS på enheter. Windows LAPS möjliggör hantering av ett enda lokalt administratörskonto per enhet. Intune-principen kan ange vilket lokalt administratörskonto det gäller för med hjälp av principinställningen Administratörskontonamn.

Mer information om hur du använder Intune för att hantera Windows LAPS finns i:

- Läs mer om Intune-stöd för Windows LAPS.

- Hantera LAPS-princip

Medlemskap i lokal användargrupp – Använd den här profilen för att lägga till, ta bort eller ersätta medlemmar i de inbyggda lokala grupperna på Windows-enheter. Den lokala gruppen Administratörer har till exempel breda rättigheter. Du kan använda den här principen för att redigera administratörsgruppens medlemskap för att låsa den till en uppsättning exklusivt definierade medlemmar.

Användning av den här profilen beskrivs i följande avsnitt Hantera lokala grupper på Windows-enheter.

Hantera lokala grupper på Windows-enheter

Använd medlemskapsprofilen Lokal användargrupp för att hantera de användare som är medlemmar i de inbyggda lokala grupperna på enheter som kör Windows 10 20H2 och senare samt Windows 11-enheter.

Tips

Mer information om stöd för att hantera administratörsbehörigheter med hjälp av Microsoft Entra-grupper finns i Hantera administratörsprivilegier med hjälp av Microsoft Entra-grupper i Microsoft Entra-dokumentationen.

Konfigurera profilen

Den här profilen hanterar det lokala gruppmedlemskapet på enheter via POLICY CSP – LocalUsersAndGroups. CSP-dokumentationen innehåller mer information om hur konfigurationer tillämpas och vanliga frågor och svar om användningen av MOLNLÖSNINGsleverantören.

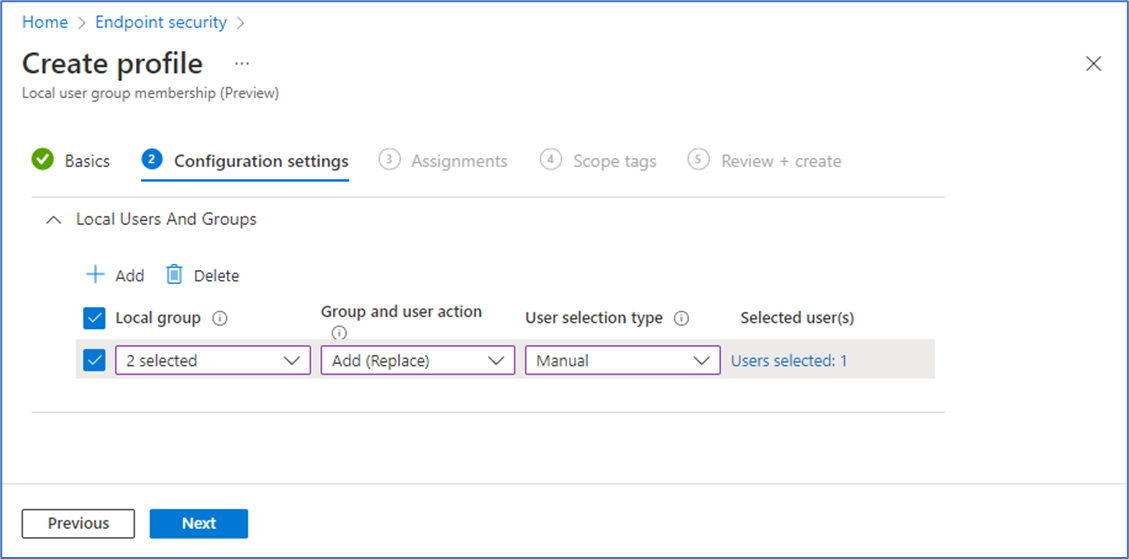

När du konfigurerar den här profilen kan du på sidan Konfigurationsinställningar skapa flera regler för att hantera vilka inbyggda lokala grupper som du vill ändra, gruppåtgärden som ska vidtas och metoden för att välja användare.

Följande är de konfigurationer som du kan göra:

- Lokal grupp: Välj en eller flera grupper i listrutan. Alla dessa grupper tillämpar samma grupp- och användaråtgärd på de användare som du tilldelar. Du kan skapa fler än en gruppering av lokala grupper i en enda profil och tilldela olika åtgärder och grupper av användare till varje gruppering av lokala grupper.

Obs!

Listan över lokala grupper är begränsad till de sex inbyggda lokala grupper som garanterat kommer att utvärderas vid inloggning, enligt beskrivningen i dokumentationen Så här hanterar du den lokala administratörsgruppen på Microsoft Entra-anslutna enheter .

Grupp- och användaråtgärd: Konfigurera åtgärden så att den gäller för de valda grupperna. Den här åtgärden gäller för de användare som du väljer för samma åtgärd och gruppering av lokala konton. Åtgärder som du kan välja omfattar:

- Lägg till (uppdatering): Lägger till medlemmar i de valda grupperna. Gruppmedlemskapet för användare som inte anges av principen ändras inte.

- Ta bort (uppdatering): Ta bort medlemmar från de valda grupperna. Gruppmedlemskapet för användare som inte anges av principen ändras inte.

- Lägg till (Ersätt): Ersätt medlemmarna i de valda grupperna med de nya medlemmar som du anger för den här åtgärden. Det här alternativet fungerar på samma sätt som en begränsad grupp och alla gruppmedlemmar som inte anges i principen tas bort.

Försiktighet

Om samma grupp har konfigurerats med både åtgärden Ersätt och Uppdatera vinner åtgärden Ersätt. Detta betraktas inte som en konflikt. En sådan konfiguration kan inträffa när du distribuerar flera principer till samma enhet, eller när den här CSP:n också konfigureras med hjälp av Microsoft Graph.

Typ av användarval: Välj hur du vill välja användare. Alternativen är:

- Användare: Välj användare och användargrupper från Microsoft Entra-ID. (Stöds endast för Microsoft Entra-anslutna enheter).

- Manuell: Ange Microsoft Entra-användare och -grupper manuellt, efter användarnamn, domän\användarnamn eller gruppers säkerhetsidentifierare (SID). (Stöds för Microsoft Entra-anslutna och Microsoft Entra Hybrid-anslutna enheter).

Valda användare: Använd något av följande alternativ beroende på valtypen Användare:

Välj användare: Välj användare och användargrupper från Microsoft Entra.

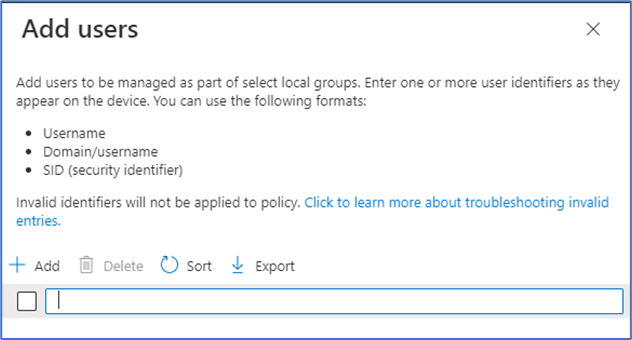

Lägg till användare: Det här alternativet öppnar fönstret Lägg till användare där du sedan kan ange en eller flera användaridentifierare som de visas på en enhet. Du kan ange användaren efter säkerhetsidentifierare (SID),domän\användarnamn eller användarnamn.

Att välja alternativet Manuell kan vara användbart i scenarier där du vill hantera dina lokala Active Directory-användare från Active Directory till en lokal grupp för en Hybridansluten Microsoft Entra-enhet. De format som stöds för att identifiera användarens val i ordningen för de mest till minst föredragna är via SID, domän\användarnamn eller medlemmens användarnamn. Värden från Active Directory måste användas för hybridanslutna enheter, medan värden från Microsoft Entra-ID måste användas för Microsoft Entra-anslutning. Microsoft Entra-grupp-SID:n kan hämtas med Graph API för grupper.

Konflikter

Om principer skapar en konflikt för ett gruppmedlemskap skickas inte motstridiga inställningar från varje princip till enheten. I stället rapporteras konflikten för dessa principer i administrationscentret för Microsoft Intune. Om du vill lösa konflikten konfigurerar du om en eller flera principer.

Rapportering

När enheter checkar in och tillämpar principen visar administrationscentret statusen för enheterna och användarna som lyckade eller felaktiga.

Eftersom principen kan innehålla flera regler bör du tänka på följande:

- När du bearbetar principen för enheter visar statusvyn per inställning en status för gruppen med regler som om det vore en enda inställning.

- Varje regel i principen som resulterar i ett fel hoppas över och skickas inte till enheter.

- Varje regel som lyckas skickas till enheter som ska tillämpas.