ID för Contoso Corporation

Microsoft tillhandahåller IdaaS (Identity as a Service) i sina molnerbjudanden via Microsoft Entra ID. För att implementera Microsoft 365 för företag var Contoso IDaaS-lösningen tvungen att använda sin lokala identitetsprovider och inkludera federerad autentisering med sina befintliga betrodda identitetsprovidrar från tredje part.

Contosos Active Directory Domain Services skog

Contoso använder en enda Active Directory Domain Services skog (AD DS) för contoso.com med sju underdomäner, en för varje region i världen. Huvudkontoret, regionala navkontor och satellitkontor innehåller domänkontrollanter för lokal autentisering och verifiering.

Här är Contoso-skogen med regionala domäner för de olika delar av världen som innehåller regionala hubbar.

Contoso bestämde sig för att använda konton och grupper i den contoso.com skogen för autentisering och auktorisering för sina arbetsbelastningar och tjänster i Microsoft 365.

Contosos externa autentiseringsinfrastruktur

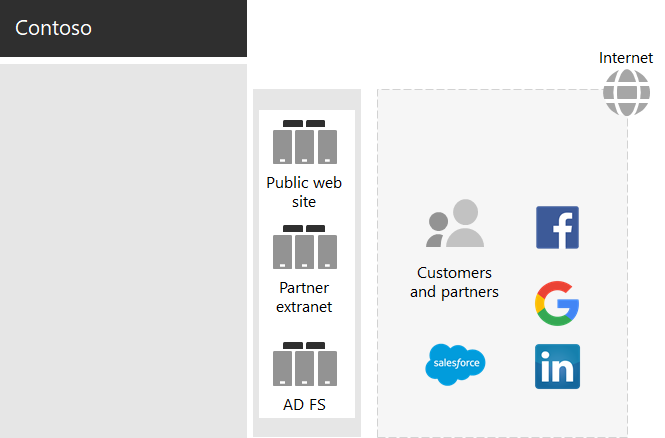

Med contoso kan:

- Kunder kan använda sina Microsoft-, Facebook- eller Google Mail-konton för att logga in på företagets offentliga webbplats.

- Leverantörer och partner använder sina LinkedIn-, Salesforce- eller Google Mail-konton för att logga in på företagets partnerextranät.

Här är Contoso DMZ som innehåller en offentlig webbplats, ett partnerextranät och en uppsättning Active Directory Federation Services (AD FS) servrar (AD FS). DMZ är ansluten till Internet som innehåller kunder, partner och Internettjänster.

AD FS-servrar i DMZ underlättar autentisering av kundens autentiseringsuppgifter av sina identitetsprovidrar för åtkomst till den offentliga webbplatsen och partnerautentiseringsuppgifter för åtkomst till partnerextranätet.

Contoso bestämde sig för att behålla den här infrastrukturen och dedikera den till kund- och partnerautentisering. Contosos identitetsarkitekter undersöker konverteringen av den här infrastrukturen till Microsoft Entra B2B- och B2C-lösningar.

Hybrididentitet med synkronisering av lösenordshash för molnbaserad autentisering

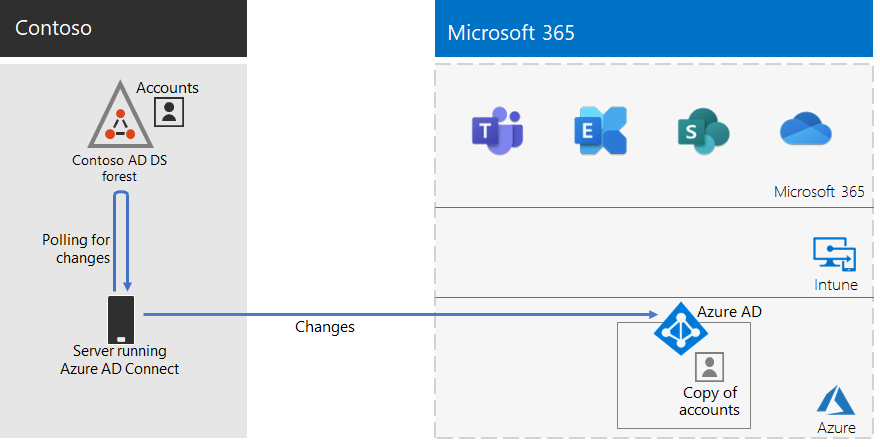

Contoso ville använda sin lokala AD DS-skog för autentisering till Microsoft 365-molnresurser. Den beslutade att använda synkronisering av lösenordshash (PHS).

PHS synkroniserar den lokala AD DS-skogen med den Microsoft Entra klientorganisationen för deras Microsoft 365 för företag-prenumeration, kopierar användar- och gruppkonton och en hash-version av användarkontolösenord.

För att utföra katalogsynkronisering distribuerade Contoso verktyget Microsoft Entra Connect på en server i sitt datacenter i Paris.

Här är servern som kör Microsoft Entra Connect avsöker Contoso AD DS-skogen efter ändringar och synkroniserar sedan ändringarna med Microsoft Entra klientorganisationen.

Principer för villkorlig åtkomst för Nolltillit identitet och enhetsåtkomst

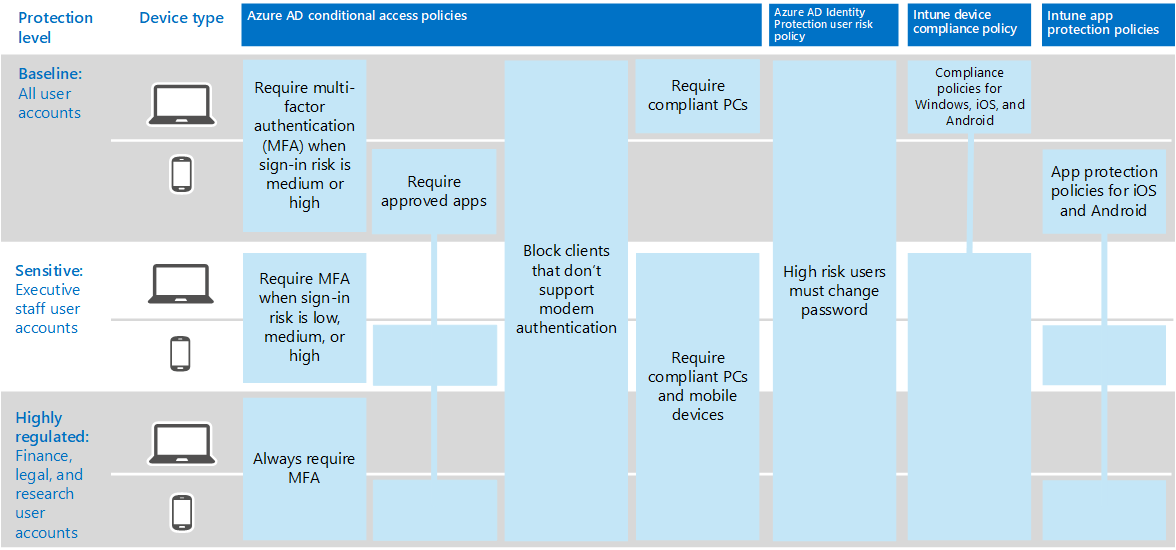

Contoso skapade en uppsättning Microsoft Entra ID och Intune principer för villkorsstyrd åtkomst för tre skyddsnivåer:

- Startpunktsskydd gäller för alla användarkonton.

- Företagsskydd gäller för ledande befattningshavare och ledningspersonal.

- Specialiserade säkerhetsskydd gäller för specifika användare på ekonomi-, juridiska och forskningsavdelningar som har åtkomst till strikt reglerade data.

Här är den resulterande uppsättningen contosos identitets- och enhetsprinciper för villkorsstyrd åtkomst.

Nästa steg

Lär dig hur Contoso använder sin Microsoft Endpoint Configuration Manager-infrastruktur för att distribuera och behålla aktuella Windows 11 Enterprise i organisationen.