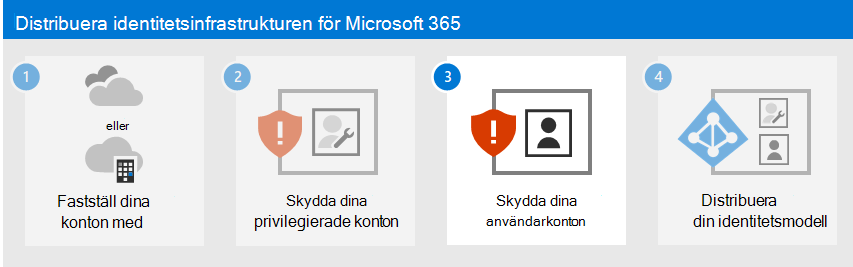

Steg 2. Skydda dina Microsoft 365-privilegierade konton

Denna artikel gäller för både Microsoft 365 Enterprise och Office 365 Enterprise.

Ta en titt på allt innehåll för småföretag på small business-hjälp och utbildning.

Säkerhetsöverträdelser av en Microsoft 365-klientorganisation, inklusive insamling av information och nätfiskeattacker, görs vanligtvis genom att kompromettera autentiseringsuppgifterna för ett Microsoft 365-privilegierat konto. Säkerhet i molnet är ett samarbete mellan dig och Microsoft:

Microsofts molntjänster vilar på en grund av säkerhet och förtroende. Microsoft tillhandahåller säkerhetskontroller och funktioner som hjälper dig att skydda dina data och program.

Du äger dina data och identiteter och ansvarar för att skydda dem. Du ansvarar också för säkerheten för dina lokala resurser och de molnkomponenter som du styr.

Microsoft tillhandahåller funktioner för att skydda din organisation, men de är bara effektiva om du använder dem. Om du inte använder dem kan du vara sårbar för attacker. För att skydda dina privilegierade konton är Microsoft här för att hjälpa dig med detaljerade instruktioner för att:

Skapa dedikerade, privilegierade, molnbaserade konton och använd dem endast när det behövs.

Konfigurera multifaktorautentisering (MFA) för dina dedikerade Microsoft 365-privilegierade konton och använd den starkaste formen av sekundär autentisering.

Skydda privilegierade konton med rekommendationer om Nolltillit identitet och enhetsåtkomst.

Obs!

Om du vill skydda dina privilegierade roller kan du läsa Metodtips för Microsoft Entra roller för att skydda privilegierad åtkomst till din klientorganisation.

1. Skapa dedikerade, privilegierade, molnbaserade användarkonton och använd dem endast när det behövs

I stället för att använda dagliga användarkonton som har tilldelats administratörsroller skapar du dedikerade användarkonton som har administratörsrollerna i Microsoft Entra ID.

Från och med nu loggar du bara in med de dedikerade privilegierade kontona för uppgifter som kräver administratörsbehörighet. All annan Microsoft 365-administration måste utföras genom att tilldela andra administrationsroller till användarkonton.

Obs!

Detta kräver ytterligare steg för att logga ut som ditt dagliga användarkonto och logga in med ett dedikerat administratörskonto. Men detta behöver bara göras ibland för administratörsåtgärder. Överväg att det krävs många fler steg för att återställa din Microsoft 365-prenumeration efter ett administratörskontointrång.

Du måste också skapa konton för nödåtkomst för att förhindra att Microsoft Entra ID blir utelåst av misstag.

Du kan skydda dina privilegierade konton ytterligare med Microsoft Entra Privileged Identity Management (PIM) för just-in-time-tilldelning på begäran av administratörsroller.

2. Konfigurera multifaktorautentisering för dina dedikerade Microsoft 365-privilegierade konton

Multifaktorautentisering (MFA) kräver ytterligare information utöver kontonamnet och lösenordet. Microsoft 365 stöder dessa extra verifieringsmetoder:

- Microsoft Authenticator-appen

- Ett telefonsamtal

- En slumpmässigt genererad verifieringskod som skickas via ett sms

- Ett smartkort (virtuellt eller fysiskt) (kräver federerad autentisering)

- En biometrisk enhet

- Oauth-token

Obs!

För organisationer som måste följa NIST-standarder (National Institute of Standards and Technology) är användningen av ett telefonsamtal eller sms-baserade ytterligare verifieringsmetoder begränsade. Klicka här om du vill ha mer information.

Om du är ett litet företag som endast använder användarkonton som lagras i molnet (identitetsmodellen endast för molnet) konfigurerar du MFA för att konfigurera MFA med ett telefonsamtal eller en verifieringskod för sms som skickas till en smart telefon för varje dedikerat privilegierat konto.

Om du är en större organisation som använder en hybrididentitetsmodell för Microsoft 365 har du fler verifieringsalternativ. Om du redan har säkerhetsinfrastrukturen för en starkare sekundär autentiseringsmetod konfigurerar du MFA och konfigurerar varje dedikerat privilegierat konto för lämplig verifieringsmetod.

Om säkerhetsinfrastrukturen för den önskade starkare verifieringsmetoden inte är på plats och fungerar för Microsoft 365 MFA rekommenderar vi starkt att du konfigurerar dedikerade privilegierade konton med MFA med hjälp av Microsoft Authenticator-appen, ett telefonsamtal eller en verifieringskod för sms som skickas till en smart telefon för dina privilegierade konton som en tillfällig säkerhetsåtgärd. Lämna inte dina dedikerade privilegierade konton utan det extra skydd som tillhandahålls av MFA.

Mer information finns i MFA för Microsoft 365.

3. Skydda administratörskonton med Nolltillit rekommendationer för identitets- och enhetsåtkomst

För att säkerställa en säker och produktiv personalstyrka tillhandahåller Microsoft en uppsättning rekommendationer för identitets- och enhetsåtkomst. För identitet använder du rekommendationerna och inställningarna i följande artiklar:

Ytterligare skydd för företagsorganisationer

Använd dessa ytterligare metoder för att säkerställa att ditt privilegierade konto och den konfiguration som du utför med det är så säkra som möjligt.

Arbetsstation för privilegierad åtkomst

För att säkerställa att körningen av mycket privilegierade uppgifter är så säker som möjligt använder du en PAW -arbetsstation (Privileged Access Workstation). En PAW är en dedikerad dator som endast används för känsliga konfigurationsuppgifter, till exempel Microsoft 365-konfiguration som kräver ett privilegierat konto. Eftersom den här datorn inte används dagligen för internetbläddring eller e-post är den bättre skyddad från Internetattacker och hot.

Anvisningar om hur du konfigurerar en PAW finns i Skydda enheter som en del av artikeln om privilegierad åtkomst.

Information om hur du aktiverar Azure PIM för dina Microsoft Entra klient- och administratörskonton finns i stegen för att konfigurera PIM.

Information om hur du utvecklar en omfattande översikt för att skydda privilegierad åtkomst mot cyberattacker finns i Skydda privilegierad åtkomst för hybrid- och molndistributioner i Microsoft Entra ID.

Priviligierad identitetshantering

I stället för att låta dina privilegierade konton tilldelas en administratörsroll permanent kan du använda PIM för att aktivera just-in-time-tilldelning på begäran av administratörsrollen när den behövs.

Dina administratörskonton går från att vara permanenta administratörer till berättigade administratörer. Rollen som administratör är inaktiv tills någon behöver den. Sedan slutför du en aktiveringsprocess för att lägga till administratörsrollen i det privilegierade kontot under en fördefinierad tidsperiod. När tiden går ut tar PIM bort administratörsrollen från det privilegierade kontot.

Att använda PIM och den här processen minskar avsevärt den tid som dina privilegierade konton är sårbara för angrepp och användning av skadliga användare.

Den här funktionen kräver antingen Microsoft Entra ID Governance- eller Microsoft Entra ID P2-prenumerationer. Information om hur du hittar rätt licens för dina krav finns i Jämför allmänt tillgängliga funktioner i Microsoft Entra ID.

Information om licenser för användare finns i Licenskrav för användning Privileged Identity Management.

Mer information finns i:

- Privileged Identity Management.

- Skydda privilegierad åtkomst för hybrid- och molndistributioner i Microsoft Entra ID

Privileged Access Management

Privileged Access Management aktiveras genom att principer konfigureras som ställer in just-in-time-åtkomst för uppgiftsbaserade aktiviteter i klientorganisationen. Det kan hjälpa dig att skydda din organisation från intrång som kan använda befintliga privilegierade administratörskonton med ständig åtkomst till känsliga data eller åtkomst till kritiska konfigurationsinställningar. Du kan t.ex. konfigurera en Privileged Access Management-princip som kräver uttryckligt godkännande för åtkomst till och ändring av inställningar för organisationens postlådor i klientorganisationen.

I det här steget aktiverar du hantering av privilegierad åtkomst i klientorganisationen och konfigurerar principer för privilegierad åtkomst som ger extra säkerhet för uppgiftsbaserad åtkomst till data och konfigurationsinställningar för din organisation. Det finns tre grundläggande steg för att komma igång med privilegierad åtkomst i din organisation:

- Skapa en godkännargrupp

- Aktivera privilegierad åtkomst

- Skapa godkännandeprinciper

Privilegierad åtkomsthantering gör det möjligt för din organisation att arbeta med noll stående privilegier och tillhandahålla ett lager av skydd mot sårbarheter som uppstår på grund av sådan stående administrativ åtkomst. Privilegierad åtkomst kräver godkännanden för att kunna utföra en aktivitet som har en kopplad och definierad godkännandeprincip. Användare som behöver utföra uppgifter som ingår i godkännandeprincipen måste begära och beviljas åtkomstgodkännande.

Information om hur du aktiverar hantering av privilegierad åtkomst finns i Kom igång med hantering av privilegierad åtkomst.

Mer information finns i Läs mer om hantering av privilegierad åtkomst.

Programvara för säkerhetsinformation och händelsehantering (SIEM) för Microsoft 365-loggning

SIEM-programvara som körs på en server utför realtidsanalys av säkerhetsaviseringar och händelser som skapats av program och nätverksmaskinvara. Om du vill att SIEM-servern ska kunna inkludera Microsoft 365-säkerhetsaviseringar och -händelser i analys- och rapporteringsfunktionerna integrerar du Microsoft Entra ID i DIN SEIM. Se Introduktion till Azure Log Integration.

Nästa steg

Fortsätt med steg 3 för att skydda dina användarkonton.