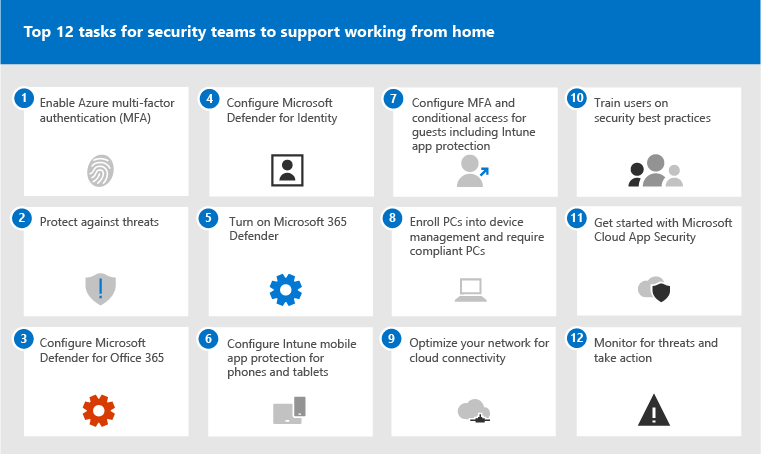

De 12 viktigaste uppgifterna för säkerhetsteam som kan stödja arbete hemifrån

Om du är som Microsoft och plötsligt får stöd för en primärt hembaserad arbetsstyrka vill vi hjälpa dig att se till att din organisation arbetar så säkert som möjligt. Den här artikeln prioriterar uppgifter som hjälper säkerhetsteam att implementera de viktigaste säkerhetsfunktionerna så snabbt som möjligt.

Om du är en liten eller medelstor organisation som använder någon av Microsofts affärsplaner kan du läsa följande resurser i stället:

- Metodtips för att skydda Microsoft 365 för affärsplaner

- Microsoft 365 for Campaigns (innehåller en rekommenderad säkerhetskonfiguration för Microsoft 365 Business)

För kunder som använder våra företagsplaner rekommenderar Microsoft att du slutför de uppgifter som anges i följande tabell som gäller för din tjänstplan. Observera följande i stället för att köpa ett Microsoft 365 Enterprise-abonnemang:

- Microsoft 365 E3 innehåller Enterprise Mobility + Security (EMS) E3 och Microsoft Entra ID P1

- Microsoft 365 E5 innehåller EMS E5 och Microsoft Entra ID P2

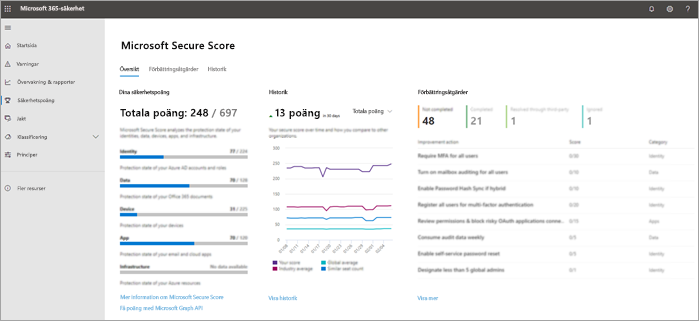

Innan du börjar kontrollerar du säkerhetspoängen för Microsoft 365 i Microsoft Defender-portalen. Från en central instrumentpanel kan du övervaka och förbättra säkerheten för dina Microsoft 365-identiteter, data, appar, enheter och infrastruktur. Du får poäng för att konfigurera rekommenderade säkerhetsfunktioner, utföra säkerhetsrelaterade uppgifter (till exempel visa rapporter) eller åtgärda rekommendationer med ett program eller programvara från tredje part. De rekommenderade uppgifterna i den här artikeln höjer poängen.

1: Aktivera Microsoft Entra multifaktorautentisering (MFA)

Det bästa du kan göra för att förbättra säkerheten för anställda som arbetar hemifrån är att aktivera MFA. Om du inte redan har processer på plats, behandla detta tillstånd som en nödpilot och se till att du har stöd människor redo att hjälpa anställda som fastnar. Eftersom du förmodligen inte kan distribuera maskinvarusäkerhetsenheter använder du Windows Hello biometri och appar för smartphoneautentisering som Microsoft Authenticator.

Normalt rekommenderar Microsoft att du ger användarna 14 dagar på sig att registrera sin enhet för multifaktorautentisering innan MFA krävs. Men om personalen plötsligt arbetar hemifrån kan du gå vidare och kräva MFA som en säkerhetsprioritet och vara beredd att hjälpa användare som behöver det.

Det tar bara några minuter att tillämpa dessa principer, men var beredd att stödja användarna under de kommande dagarna.

| Planera | Rekommendation |

|---|---|

| Microsoft 365-abonnemang (utan Microsoft Entra ID P1 eller P2) | Aktivera standardinställningar för säkerhet i Microsoft Entra ID. Standardinställningar för säkerhet i Microsoft Entra ID omfattar MFA för användare och administratörer. |

| Microsoft 365 E3 (med Microsoft Entra ID P1) | Använd vanliga principer för villkorsstyrd åtkomst för att konfigurera följande principer: |

| Microsoft 365 E5 (med Microsoft Entra ID P2) | Dra nytta av funktionen i Microsoft Entra ID och börja implementera Microsofts rekommenderade uppsättning villkorsstyrd åtkomst och relaterade principer som:

|

2: Skydda mot hot

Alla Microsoft 365-abonnemang med molnpostlådor innehåller funktioner för Exchange Online Protection (EOP), inklusive:

- Skydd mot skadlig kod.

- Skräppostskydd.

- Skydd mot förfalskning i principer för skydd mot nätfiske.

Standardinställningar för dessa EOP-funktioner tilldelas automatiskt till alla mottagare via standardprinciper. Men om du vill höja EOP-skyddsnivån till Microsofts rekommenderade standard- eller strikta säkerhetsinställningar baserat på observationer i datacenter, aktiverar och tilldelar du den förinställda standardsäkerhetsprincipen (för de flesta användare) och/eller den strikta förinställda säkerhetsprincipen (för administratörer och andra högriskanvändare). När nya skyddsfunktioner läggs till och när säkerhetslandskapet ändras uppdateras EOP-inställningarna i förinställda säkerhetsprinciper automatiskt till våra rekommenderade inställningar.

Anvisningar finns i Använda Microsoft Defender-portalen för att tilldela standard- och strikt förinställda säkerhetsprinciper till användare.

Skillnaderna mellan Standard och Strict sammanfattas i tabellen här. De omfattande inställningarna för Standard- och Strict EOP-inställningar beskrivs i tabellerna här.

3: Konfigurera Microsoft Defender för Office 365

Microsoft Defender för Office 365 (ingår i Microsoft 365 E5 och Office 365 E5) ger ytterligare skydd:

- Skydda bifogade filer och säkra länkar: Skyddar din organisation mot okända hot i realtid med hjälp av intelligenta system som inspekterar filer, bifogade filer och länkar för skadligt innehåll. Dessa automatiserade system innehåller en robust detonationsplattform, heuristik och maskininlärningsmodeller.

- Säkra bilagor för SharePoint, OneDrive och Microsoft Teams: skyddar din organisation när användare samarbetar och delar filer genom att identifiera och blockera skadliga filer på gruppwebbplatser och dokumentbibliotek.

- Personifieringsskydd i principer för skydd mot nätfiske: Använder maskininlärningsmodeller och avancerade algoritmer för personifieringsidentifiering för att förhindra nätfiskeattacker.

- Prioritetskontoskydd: Prioritetskonton är en tagg som du använder för ett visst antal användarkonton med högt värde. Sedan kan du använda taggen Prioritet som ett filter i aviseringar, rapporter och undersökningar. I Defender för Office 365 plan 2 (ingår i Microsoft 365 E5) erbjuder prioritetskontoskydd ytterligare heuristik för prioritetskonton som är skräddarsydda för företagschefer (vanliga anställda drar inte nytta av detta specialiserade skydd).

En översikt över Defender för Office 365, inklusive en sammanfattning av planer, finns i Defender för Office 365.

Den förinställda säkerhetsprincipen för inbyggt skydd ger skydd för säkra länkar och säkra bifogade filer till alla mottagare som standard, men du kan ange undantag.

Precis som i föregående avsnitt, för att öka Defender för Office 365 skyddsnivån till Microsofts rekommenderade standard- eller strikta säkerhetsinställningar baserat på observationer i datacenter, aktiverar och tilldelar du den förinställda standardsäkerhetsprincipen (för de flesta användare) och/eller den strikta förinställda säkerhetsprincipen (för administratörer och andra högriskanvändare). När nya skyddsfunktioner läggs till och när säkerhetslandskapet ändras uppdateras Defender för Office 365-inställningarna i förinställda säkerhetsprinciper automatiskt till våra rekommenderade inställningar.

De användare som du väljer för Defender för Office 365 skydd i förinställda säkerhetsprinciper får Microsofts rekommenderade standard- eller strikta säkerhetsinställningar för säkra bifogade filer och säkra länkar. Du måste också lägga till poster och valfria undantag för användarpersonifiering och domän personifieringsskydd.

Anvisningar finns i Använda Microsoft Defender-portalen för att tilldela standard- och strikt förinställda säkerhetsprinciper till användare.

Skillnaderna mellan Defender för Office 365 skyddsinställningar i Standard och Strict sammanfattas i tabellen här. De omfattande inställningarna för standard- och strikt Defender för Office 365-skyddsinställningar beskrivs i tabellerna här.

Du kan aktivera och inaktivera säkra bifogade filer för SharePoint, OneDrive och Microsoft Teams oberoende av förinställda säkerhetsprinciper (det är aktiverat som standard). Information om hur du verifierar finns i Aktivera säkra bifogade filer för SharePoint, OneDrive och Microsoft Teams.

När du har identifierat användare som prioritetskonton får de prioritetskontoskydd om det är aktiverat (det är aktiverat som standard). Information om hur du verifierar finns i Konfigurera och granska prioritetskontoskydd i Microsoft Defender för Office 365.

4: Konfigurera Microsoft Defender for Identity

Microsoft Defender for Identity är en molnbaserad säkerhetslösning som använder lokal Active Directory signaler för att identifiera, identifiera och undersöka avancerade hot, komprometterade identiteter och skadliga insideråtgärder riktade mot din organisation. Fokusera på det här objektet härnäst eftersom det skyddar din lokala infrastruktur och molninfrastruktur, inte har några beroenden eller krav och kan ge omedelbar nytta.

- Se Microsoft Defender for Identity snabbstarter för att få snabb installation

- Titta på video: Introduktion till Microsoft Defender for Identity

- Granska de tre faserna i distributionen av Microsoft Defender for Identity

5: Aktivera Microsoft Defender XDR

Nu när du har Microsoft Defender för Office 365 och Microsoft Defender for Identity konfigurerat kan du visa de kombinerade signalerna från dessa funktioner på en instrumentpanel. Microsoft Defender XDR samlar aviseringar, incidenter, automatiserad undersökning och svar samt avancerad jakt över arbetsbelastningar (Microsoft Defender for Identity, Defender för Office 365, Microsoft Defender för Endpoint och Microsoft Defender for Cloud Apps) i ett enda fönster i Microsoft Defender-portalen.

När du har konfigurerat en eller flera av dina Defender för Office 365 tjänster aktiverar du MTP. Nya funktioner läggs kontinuerligt till I MTP; överväg att välja att ta emot förhandsversionsfunktioner.

6: Konfigurera Intune-mobilappsskydd för telefoner och surfplattor

Microsoft Intune Hantering av mobilprogram (MAM) gör att du kan hantera och skydda organisationens data på telefoner och surfplattor utan att hantera dessa enheter. Så här fungerar det:

- Du skapar en appskyddsprincip (APP) som avgör vilka appar på en enhet som hanteras och vilka beteenden som tillåts (till exempel att förhindra att data från en hanterad app kopieras till en ohanterad app). Du skapar en princip för varje plattform (iOS, Android).

- När du har skapat appskyddsprinciperna framtvingar du dessa genom att skapa en regel för villkorlig åtkomst i Microsoft Entra ID för att kräva godkända appar och APP-dataskydd.

APPskyddsprinciper innehåller många inställningar. Som tur är behöver du inte lära dig mer om varje inställning och väga alternativen. Microsoft gör det enkelt att tillämpa en konfiguration av inställningar genom att rekommendera startpunkter. Dataskyddsramverket med appskyddsprinciper innehåller tre nivåer som du kan välja mellan.

Ännu bättre är att Microsoft samordnar det här appskyddsramverket med en uppsättning villkorlig åtkomst och relaterade principer som vi rekommenderar att alla organisationer använder som utgångspunkt. Om du implementerade MFA med hjälp av vägledningen i den här artikeln är du halvvägs dit!

Om du vill konfigurera skydd för mobilappar använder du vägledningen i Vanliga principer för identitets- och enhetsåtkomst:

- Använd vägledningen Tillämpa APP-dataskyddsprinciper för att skapa principer för iOS och Android. Nivå 2 (förbättrat dataskydd) rekommenderas för baslinjeskydd.

- Skapa en regel för villkorlig åtkomst för att kräva godkända appar och APP-skydd.

7: Konfigurera MFA och villkorlig åtkomst för gäster, inklusive Intune-mobilappsskydd

Nu ska vi se till att du kan fortsätta att samarbeta och arbeta med gäster. Om du använder Microsoft 365 E3-planen och har implementerat MFA för alla användare är du inställd.

Om du använder Microsoft 365 E5-planen och använder Azure Identity Protection för riskbaserad MFA måste du göra några justeringar (eftersom Microsoft Entra ID Protection inte omfattar gäster):

- Skapa en ny regel för villkorlig åtkomst för att kräva MFA alltid för gäster och externa användare.

- Uppdatera den riskbaserade regeln för villkorsstyrd MFA-åtkomst för att exkludera gäster och externa användare.

Använd vägledningen i Uppdatera vanliga principer för att tillåta och skydda gäståtkomst och extern åtkomst för att förstå hur gäståtkomst fungerar med Microsoft Entra ID och för att uppdatera de berörda principerna.

Intunes skyddsprinciper för mobilappar som du har skapat, tillsammans med regeln för villkorlig åtkomst för att kräva godkända appar och APP-skydd, gäller för gästkonton och skyddar organisationens data.

Obs!

Om du redan har registrerat datorer i enhetshantering för att kräva kompatibla datorer måste du också undanta gästkonton från regeln för villkorlig åtkomst som framtvingar enhetsefterlevnad.

8: Registrera datorer i enhetshantering och kräva kompatibla datorer

Det finns flera metoder för att registrera personalens enheter. Varje metod beror på enhetens ägarskap (personlig eller företagsspecifik), enhetstyp (iOS, Windows, Android) och hanteringskrav (återställningar, tillhörighet, låsning). Den här undersökningen kan ta lite tid att reda ut. Se: Registrera enheter i Microsoft Intune.

Det snabbaste sättet att komma igång är att konfigurera automatisk registrering för Windows 10 enheter.

Du kan också dra nytta av de här självstudierna:

- Använda Autopilot för att registrera Windows-enheter i Intune

- Använda Apples funktioner för registrering av företagsenheter i Apple Business Manager (ABM) för att registrera iOS/iPadOS-enheter i Intune

När du har registrerat enheter använder du vägledningen i Vanliga principer för identitets- och enhetsåtkomst för att skapa följande principer:

- Definiera principer för enhetsefterlevnad: De rekommenderade inställningarna för Windows 10 omfattar krav på antivirusskydd. Om du har Microsoft 365 E5 använder du Microsoft Defender för Endpoint för att övervaka hälsotillståndet för de anställdas enheter. Se till att efterlevnadsprinciper för andra operativsystem omfattar antivirusskydd och slutpunktsskyddsprogram.

- Kräv kompatibla datorer: Det här är regeln för villkorlig åtkomst i Microsoft Entra ID som tillämpar efterlevnadsprinciperna för enheter.

Endast en organisation kan hantera en enhet, så se till att undanta gästkonton från regeln för villkorlig åtkomst i Microsoft Entra ID. Om du inte utesluter gästanvändare och externa användare från principer som kräver enhetsefterlevnad blockerar dessa principer dessa användare. Mer information finns i Uppdatera vanliga principer för att tillåta och skydda gäståtkomst och extern åtkomst.

9: Optimera nätverket för molnanslutning

Om du snabbt gör det möjligt för de flesta av dina anställda att arbeta hemifrån kan den här plötsliga bytet av anslutningsmönster ha en betydande inverkan på företagets nätverksinfrastruktur. Många nätverk skalades och utformades innan molntjänster infördes. I många fall är nätverk toleranta mot distansarbetare, men har inte utformats för att användas via fjärranslutning av alla användare samtidigt.

Nätverkselement utsätts plötsligt för enorma påfrestningar på grund av belastningen på hela verksamheten som använder dem. Till exempel:

- VPN-koncentratorer.

- Central utgående utrustning för nätverk (till exempel proxyservrar och enheter för dataförlustskydd).

- Central Internetbandbredd.

- MpLS-kretsar för backhaul

- NAT-funktion.

Slutresultatet är dålig prestanda och produktivitet i kombination med en dålig upplevelse för användare som anpassar sig till att arbeta hemifrån.

Några av de skydd som traditionellt har tillhandahållits genom att dirigera trafik tillbaka via ett företagsnätverk tillhandahålls nu av de molnappar som dina användare har åtkomst till. Om du når det här steget i den här artikeln har du implementerat en uppsättning avancerade molnsäkerhetskontroller för Microsoft 365-tjänster och data. Med dessa kontroller på plats kan du vara redo att dirigera fjärranvändares trafik direkt till Office 365. Om du fortfarande behöver en VPN-länk för åtkomst till andra program kan du förbättra prestanda och användarupplevelsen avsevärt genom att implementera delade tunnlar. När du har uppnått ett avtal i din organisation kan den här optimeringen utföras inom en dag av ett väl samordnat nätverksteam.

Mer information finns i:

- Översikt: Optimera anslutningen för fjärranvändare med delade VPN-tunnlar

- Implementera DELADE VPN-tunnlar för Office 365

Senaste blogginläggen om det här ämnet:

- Så här optimerar du snabbt trafik för distanspersonal & minska belastningen på infrastrukturen

- Alternativa sätt för säkerhetspersonal och IT att uppnå moderna säkerhetskontroller i dagens unika fjärrarbetsscenarier

10: Träna användare

Utbildningsanvändare kan spara mycket tid och frustration åt användarna och säkerhetsteamet. Kunniga användare är mindre benägna att öppna bifogade filer eller klicka på länkar i tvivelaktiga e-postmeddelanden, och de är mer benägna att undvika misstänkta webbplatser.

Harvard Kennedy School Cybersecurity Campaign Handbook ger utmärkt vägledning om hur du etablerar en stark kultur av säkerhetsmedvetenhet inom din organisation, inklusive utbildning av användare för att identifiera nätfiskeattacker.

Microsoft 365 tillhandahåller följande resurser för att informera användarna i din organisation:

| Koncept | Resurser |

|---|---|

| Microsoft 365 | Anpassningsbara utbildningsvägar Dessa resurser kan hjälpa dig att sätta ihop utbildning för slutanvändare i din organisation |

| Microsoft 365-säkerhet | Utbildningsmodul: Skydda din organisation med inbyggd, intelligent säkerhet från Microsoft 365 I den här modulen kan du beskriva hur Microsoft 365-säkerhetsfunktioner fungerar tillsammans och förklara fördelarna med dessa säkerhetsfunktioner. |

| Multifaktorautentisering | Tvåstegsverifiering: Vad är den ytterligare verifieringssidan? Den här artikeln hjälper slutanvändarna att förstå vad multifaktorautentisering är och varför den används i din organisation. |

Förutom den här vägledningen rekommenderar Microsoft att användarna vidtar de åtgärder som beskrivs i den här artikeln: Skydda ditt konto och dina enheter från hackare och skadlig kod. Dessa åtgärder omfattar:

- Använda starka lösenord

- Skydda enheter

- Aktivera säkerhetsfunktioner på Windows 10- och Mac-datorer (för ohanterade enheter)

Microsoft rekommenderar också att användarna skyddar sina personliga e-postkonton genom att vidta de åtgärder som rekommenderas i följande artiklar:

11: Kom igång med Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps ger omfattande synlighet, kontroll över dataresor och avancerad analys för att identifiera och bekämpa cyberhot i alla dina molntjänster. När du har börjat med Defender för Cloud Apps aktiveras principer för avvikelseidentifiering automatiskt. Men Defender för Cloud Apps har en inledande inlärningsperiod på sju dagar under vilken inte alla aviseringar för avvikelseidentifiering aktiveras.

Kom igång med Defender för Cloud Apps nu. Senare kan du konfigurera mer avancerad övervakning och kontroller.

- Snabbstart: Kom igång med Defender för Cloud Apps

- Få omedelbar beteendeanalys och avvikelseidentifiering

- Läs mer om Microsoft Defender for Cloud Apps

- Granska nya funktioner

- Se grundläggande installationsanvisningar

12: Övervaka hot och vidta åtgärder

Microsoft 365 innehåller flera sätt att övervaka status och vidta lämpliga åtgärder. Den bästa utgångspunkten är Microsoft Defender portalen, där du kan visa organisationens Microsoft Secure Score och eventuella aviseringar eller entiteter som kräver din uppmärksamhet.

Nästa steg

Grattis! Du har snabbt implementerat några av de viktigaste säkerhetsskydden och din organisation är mycket säkrare. Nu är du redo att gå ännu längre med hotskyddsfunktioner (inklusive Microsoft Defender för Endpoint), funktioner för dataklassificering och skydd samt skydd av administrativa konton. En djupare, metodisk uppsättning säkerhetsrekommendationer för Microsoft 365 finns i Microsoft 365 Security for Business Decision Makers (BDMs).

Besök även Microsofts nya dokumentation om Defender för molnet i säkerhet.