Steg 2. Tillämpa förbättrat dataskydd

Nivå 1 är den minsta dataskyddskonfigurationen för en mobil företagsenhet. Den här konfigurationen ersätter behovet av grundläggande Exchange Online principer för enhetsåtkomst genom att kräva en PIN-kod för åtkomst till arbets- eller skoldata, kryptera arbets- eller skolkontodata och tillhandahålla möjligheten att selektivt rensa skol- eller arbetsdata. Men till skillnad från Exchange Online principer för enhetsåtkomst gäller nedanstående inställningar för appskyddsprinciper för alla appar som valts i principen, vilket säkerställer att dataåtkomst skyddas utanför scenarier för mobila meddelanden.

Principerna på nivå 1 tillämpar en rimlig dataåtkomstnivå samtidigt som påverkan på användarna minimeras och speglar standardinställningarna för dataskydd och åtkomstkrav när du skapar en appskyddsprincip inom Microsoft Intune.

Rekommenderade inställningar för appskydd

Använd följande rekommenderade appskyddsinställningar när du skapar och tillämpar Intune appskydd för förbättrat dataskydd på nivå 2 för företag.

Förbättrat dataskydd på nivå 2 för företag

Nivå 2 är den dataskyddskonfiguration som rekommenderas som standard för enheter där användarna får åtkomst till mer känslig information. Dessa enheter är ett naturligt mål i företag idag. Dessa rekommendationer förutsätter inte en stor personal med högkvalificerade säkerhetspersonal och bör därför vara tillgängliga för de flesta företagsorganisationer. Den här konfigurationen utökar konfigurationen på nivå 1 genom att begränsa dataöverföringsscenarier och kräva en lägsta version av operativsystemet.

Viktigt

Principinställningarna som tillämpas på nivå 2 innehåller alla principinställningar som rekommenderas för nivå 1. Nivå 2 visar dock bara de inställningar som har lagts till eller ändrats för att implementera fler kontroller och en mer avancerad konfiguration än nivå 1. Även om de här inställningarna kan ha en något högre inverkan på användare eller program, framtvingar de en nivå av dataskydd som är mer proportionerlig med de risker som användare utsätts för med åtkomst till känslig information på mobila enheter.

Dataskydd

| Inställning | Inställningsbeskrivning | Värde | Plattform | Kommentar |

|---|---|---|---|---|

| Dataöverföring | Säkerhetskopiera organisationsdata till... | Blockera | iOS/iPadOS, Android | |

| Dataöverföring | Skicka organisationsdata till andra appar | Principhanterade appar | iOS/iPadOS, Android | Med iOS/iPadOS kan administratörer konfigurera det här värdet till "Principhanterade appar", "Principhanterade appar med OS-delning" eller "Principhanterade appar med Open-In/Share-filtrering". Principhanterade appar med OS-delning är tillgängligt när enheten också har registrerats med Intune. Den här inställningen tillåter dataöverföring till andra principhanterade appar och filöverföringar till andra appar som hanteras av Intune. Principhanterade appar med Open-In/Share-filtrering filtrerar dialogrutorna Öppna i/Dela för att endast visa principhanterade appar. Mer information finns i inställningar för iOS-appskyddsprinciper. |

| Dataöverföring | Skicka eller data till | Inga mål | Windows | |

| Dataöverföring | Ta emot data från | Inga källor | Windows | |

| Dataöverföring | Välj appar som ska undantas | Standard/skype; appinställningar; calshow; itms; itmss; itms-apps; itms-apps; itms-services; | iOS/iPadOS | |

| Dataöverföring | Spara kopior av organisationsdata | Blockera | iOS/iPadOS, Android | |

| Dataöverföring | Tillåt användare att spara kopior till valda tjänster | OneDrive för företag, SharePoint Online, Fotobibliotek | iOS/iPadOS, Android | |

| Dataöverföring | Överföra telekommunikationsdata till | Valfri uppringningsapp | iOS/iPadOS, Android | |

| Dataöverföring | Begränsa klipp ut, kopiera och klistra in mellan appar | Principhanterade appar med inklistring | iOS/iPadOS, Android | |

| Dataöverföring | Tillåt klipp ut, kopiera och klistra in för | Inget mål eller ingen källa | Windows | |

| Dataöverföring | Skärmdump och Google Assistant | Blockera | Android | |

| Funktionalitet | Begränsa överföring av webbinnehåll med andra appar | Microsoft Edge | iOS/iPadOS, Android | |

| Funktionalitet | Meddelanden om organisationsdata | Blockera organisationsdata | iOS/iPadOS, Android | En lista över appar som stöder den här inställningen finns i Inställningar för iOS-appskyddsprinciper och Inställningar för Android-appskyddsprinciper. |

Villkorlig start

| Inställning | Inställningsbeskrivning | Värde/åtgärd | Plattform | Kommentar |

|---|---|---|---|---|

| Appvillkor | Inaktiverat konto | Ej tillämpligt/Blockera åtkomst | iOS/iPadOS, Android, Windows | |

| Enhetsvillkor | Lägsta operativsystemversion |

Format: Major.Minor.Build Exempel: 14.8 /Blockera åtkomst |

iOS/iPadOS | Microsoft rekommenderar att du konfigurerar den lägsta iOS-huvudversionen så att den matchar de iOS-versioner som stöds för Microsoft-appar. Microsoft-appar stöder en N-1-metod där N är den aktuella huvudversionsversionen för iOS. För del- och versionsvärden rekommenderar Microsoft att du ser till att enheterna är uppdaterade med respektive säkerhetsuppdateringar. Se Apples säkerhetsuppdateringar för Apples senaste rekommendationer |

| Enhetsvillkor | Lägsta operativsystemversion |

Format: Major.Minor Exempel: 9.0 /Blockera åtkomst |

Android | Microsoft rekommenderar att du konfigurerar den lägsta Android-huvudversionen så att den matchar de Android-versioner som stöds för Microsoft-appar. OEM-tillverkare och enheter som följer rekommenderade krav för Android Enterprise måste ha stöd för den aktuella leveransversionen plus en bokstavsuppgradering. För närvarande rekommenderar Android 9.0 och senare för kunskapsarbetare. Se Rekommenderade krav för Android Enterprise för Androids senaste rekommendationer |

| Enhetsvillkor | Lägsta operativsystemversion |

Format: Skapa Exempel: 10.0.22621.2506 /Blockera åtkomst |

Windows | Microsoft rekommenderar att du konfigurerar den lägsta Windows-versionen så att den matchar de Windows-versioner som stöds för Microsoft-appar. För närvarande rekommenderar Microsoft följande:

|

| Enhetsvillkor | Lägsta korrigeringsversion |

Format: ÅÅÅÅ-MM-DD Exempel: 2020-01-01 /Blockera åtkomst |

Android | Android-enheter kan få månatliga säkerhetskorrigeringar, men versionen är beroende av OEM-tillverkare och/eller operatörer. Organisationer bör se till att distribuerade Android-enheter får säkerhetsuppdateringar innan de implementerar den här inställningen. De senaste korrigeringsversionerna finns i Säkerhetsbulletiner för Android . |

| Enhetsvillkor | Nödvändig safetynet-utvärderingstyp | Maskinvarubaserad nyckel | Android | Maskinvarustödd attestering förbättrar den befintliga Googles play integrity-tjänstkontroll genom att tillämpa en ny utvärderingstyp som heter Hardware Backed, vilket ger en mer robust rotidentifiering som svar på nyare typer av rotverktyg och metoder som inte alltid kan identifieras på ett tillförlitligt sätt av en lösning endast programvara. Som namnet antyder använder maskinvarustödd attestering en maskinvarubaserad komponent som levereras med enheter installerade med Android 8.1 och senare. Enheter som har uppgraderats från en äldre version av Android till Android 8.1 kommer sannolikt inte att ha de maskinvarubaserade komponenter som krävs för maskinvarubaserad attestering. Den här inställningen bör ha brett stöd från och med enheter som levereras med Android 8.1, men Microsoft rekommenderar starkt att du testar enheter individuellt innan du aktiverar den här principinställningen brett. |

| Enhetsvillkor | Kräv enhetslås | Medel/blockera åtkomst | Android | Den här inställningen säkerställer att Android-enheter har ett enhetslösenord som uppfyller minimikraven för lösenord. |

| Enhetsvillkor | Samsung Knox-enhetsattestering | Blockera åtkomst | Android | Microsoft rekommenderar att du konfigurerar inställningen för Samsung Knox-enhetsattestering till Blockera åtkomst för att säkerställa att användarkontot blockeras från åtkomst om enheten inte uppfyller samsungs knox maskinvarubaserade verifiering av enhetens hälsa. Den här inställningen verifierar alla Intune MAM-klientsvar till Intune-tjänsten skickades från en felfri enhet. Den här inställningen gäller för alla målenheter. Om du bara vill tillämpa den här inställningen på Samsung-enheter kan du använda tilldelningsfilter för hanterade appar. Mer information om tilldelningsfilter finns i Använda filter när du tilldelar appar, principer och profiler i Microsoft Intune. |

| Appvillkor | Offline-respitperiod | 30/Rensa data (dagar) | iOS/iPadOS, Android, Windows |

Obs!

Inställningar för villkorsstyrd start i Windows är märkta som hälsokontroller.

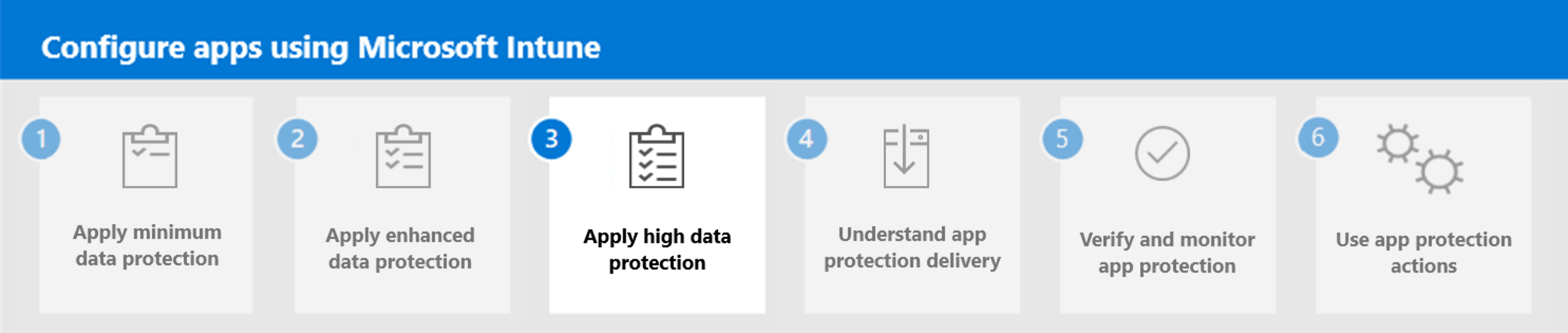

Nästa steg

Fortsätt med steg 3 för att tillämpa ett högt dataskydd i Microsoft Intune.