Hantera sekretess- och säkerhetsinställningar

Använd dessa inställningar för att anpassa sekretessen och säkerheten för Dataverse-miljöer som är associerade med Dynamics 365 Sales, Customer Service, Field Service, Marketing och Project Service Automation.

Du måste ha säkerhetsrollen Systemadministratör eller Systemanpassare, eller motsvarande behörighet för att ändra sekretess- och säkerhetsinställningar i en miljö.

Logga in på Power Platform administrationscenter.

Välj Miljöer och sedan en miljö.

Välj Inställningar>Produkt>Sekretess + säkerhet.

Inställningar

| Inställningar | Beskrivning |

|---|---|

| Preferenser för sekretess | Ange inställningar för felrapportering för organisationen |

| Visa länk till sekretesspolicyn för den här organisationen | Standard: Av. Välj för att visa länken till din sekretesspolicy. |

| URL för sekretesspolicy | Ge användarna en länk till din organisations sekretesspolicy. Om du visar länken kommer den att läggas till på menyn inställningar. |

| Standardåtgärd som ska vidtas när ett fel inträffar | Ersätt sekretesspolicyn för organisationen |

| Be användaren om tillåtelse att skicka en felrapport till Microsoft | Standard: Nej är markerat som standard. |

| Skicka automatiskt en felrapport till utan att Microsoft användaren behöver göra något | Standard: Nej är markerat som standard. |

| Skicka aldrig en felrapport till Microsoft | Standard: Nej är markerat som standard. |

| Blockerade bilagor | |

| Blockera dessa filtillägg | Hindra överföring och hämtning av vissa typer av bifogade filer som anses vara skadliga. Avgränsa filnamnstillägget med ett semikolon. Standardtillägg: ade; adp; app; asa; ashx; asmx; asp; bas; bat; cdx; cer; chm; class; cmd; com; config; cpl; crt; csh; dll; exe; fxp; hlp; hta; htr; htw; ida; idc; idq; inf; ins; isp; its; jar; js; jse; ksh; lnk; mad; maf; mag; mam; maq; mar; mas; mat; mau; mav; maw; mda; mdb; mde; mdt; mdw; mdz; msc; msh; msh1; msh1xml; msh2; msh2xml; mshxml; msi; msp; mst; ops; pcd; pif; prf; prg; printer; pst; reg; rem; scf; scr; sct; shb; shs; shtm; shtml; soap; stm; tmp; url; vb; vbe; vbs; vsmacros; vss; vst; vsw; ws; wsc; wsf; wsh |

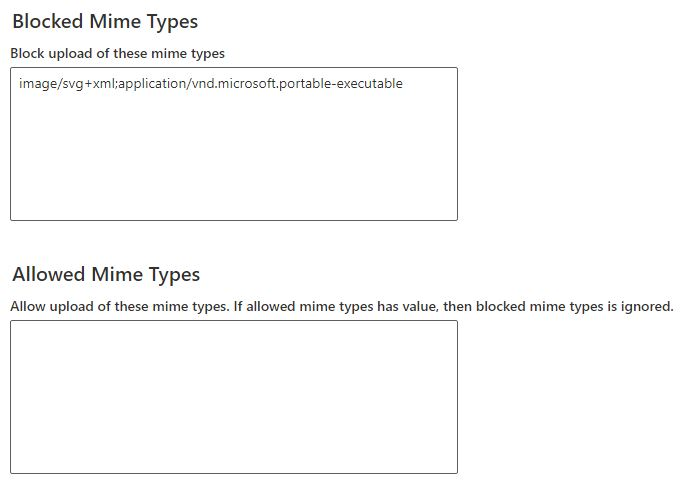

| Blockerade mime-typer | Hindra överföring av vissa typer av bifogade MIME-typer som anses vara skadliga. Separera MIME-typer med semikolon. Om du tillåter vissa MIME-typer ignoreras alla blockerade MIME-typer och endast MIME-typerna i lista över tillåtna tillåts. |

| Tillåtna mime-typer | Tillåt överföring av vissa typer av bifogade MIME-typer. Separera MIME-typer med semikolon.

Om du tillåter vissa MIME-typer ignoreras alla blockerade MIME-typer och endast MIME-typerna i lista över tillåtna tillåts. |

| Förfallodatum för session | Säkerhetsförbättringar: Hantering av användarsessioner och åtkomst |

| Ange anpassad tidsgräns för session | Standard: Av. Välj På för att ange värden som skiljer sig från standardvärden. |

| Ange en högsta sessionslängd | När den angivna tiden har nåtts måste användarna autentiseras om på appar för kundengagemang. |

| Hur länge innan sessionen upphör att gälla vill du visa en varning om timeout? | När den angivna tiden har uppnåtts får användarna en förfallovarning. |

| Tidsgräns för inaktivitet | Tidsgräns för inaktivitet |

| Ange tidsgräns för inaktivitet | Standard: Av. Aktivera automatisk utloggning av en användare. |

| Aktivera delning | Standard: Av. Välj På för att tillåta användare att dela skrivskyddade länkar till poster med andra användare från den här miljön. |

| säkerhetspolicy för innehåll | säkerhetspolicy för innehåll |

| Inställningar för IP-adress | |

| Aktivera cookiebindning baserad på IP-adress | Standard: Av. Om funktionen är aktiverad förhindrar du att session utnyttjas Dataverse med IP-adressbaserad cookiebindning. Blockera attacker mot uppspelning av cookies i Dataverse |

| Aktivera IP-adressbaserad SAS-regel (signatur för delad lagringsåtkomst) | Standard: Av. Begränsar vem, baserat på IP-adress, som kan använda SAS-tokens för företag. IP-begränsning för signatur för delad åtkomst (SAS) för lagring |

| Aktivera brandväggsregel baserad på IP-adress | Standard: Av. Om funktionen är aktiverad kan du begränsa Dataverse åtkomsten till användare genom att ange giltiga IP-adressintervall. IP-brandvägg i Power Platform miljöer |

Ersätta sekretesspolicyn för organisationen

Som standard visas sekretesspolicyn Microsoft alltid för användare som har rollen Administratör, men inte för andra företagsanvändare. Som administratör kan du lägga till en länk till företagets sekretesspolicy, som visas för andra användare i organisationen. Alla användare som har systemet Administratör säkerhetsroll dock alltid se sekretesspolicyn Microsoft , inte organisationens.

Logga in på Power Platform administrationscenter.

Välj Miljöer och sedan en miljö.

Välj Inställningar>Produkt>Sekretess + säkerhet.

Under Sekretessinställningar, aktivera Visa länk till sekretesspolicy för den här organisationen.

I rutan Sekretesspolicy-URL skriver du URL för sidan som du vill visa.

Välj Spara.

Ange inställningar för felrapportering för organisationen

När fel uppstår i produkten skickar den data om problemet till Microsoft. Den här felrapporten gör att appar för kundengagemang kan spåra och åtgärda fel relaterade till Dynamics 365. Du kan hjälpa till att Microsoft förbättra produkter och tjänster när du tillåter systemet att skicka felrapporter.

Som standard har enskilda användare ett mått på kontroll över om felrapporter ska skickas till Microsoft. Som administratör kan du åsidosätta deras inställningar och konfigurera inställningar för felrapportering för hela organisationen. Du kan förhindra att användare ändrar hur fel rapporteras och att standardbeteendet för felrapportering ändras,

I administratörscenter för Power Platform går du till miljöer och välj en miljö.

Välj Inställningar>Produkt>Sekretess + säkerhet.

Under Sekretessinställningar välj Standardåtgärd som vidtas när ett fel uppstår.

Välj Spara.