Skapa en baslinje för identitets- och åtkomsthantering

Identitets- och åtkomsthantering (IAM) är nyckeln till att bevilja åtkomst och för säkerhetsförbättringar av företagstillgångar. För att skydda och kontrollera dina molnbaserade tillgångar måste du hantera identitet och åtkomst för dina Azure-administratörer, programutvecklare och programanvändare.

Säkerhetsrekommendationer för IAM

I följande avsnitt beskrivs IAM-rekommendationerna i CIS Microsoft Azure Foundations Security Benchmark v. 1.3.0. De grundläggande stegen som ska slutföras i Azure-portalen ingår i varje rekommendation. Du bör slutföra de här stegen för din egen prenumeration och använda dina egna resurser för att verifiera varje säkerhetsrekommendation. Tänk på att nivå 2-alternativ kan begränsa vissa funktioner eller aktiviteter, så tänk noga på vilka säkerhetsalternativ du väljer att tillämpa.

Viktigt!

Du måste vara administratör för Att Microsoft Entra-instansen ska kunna slutföra några av de här stegen.

Begränsa åtkomsten till Microsoft Entra-administrationsportalen – nivå 1

Användare som inte är administratörer bör inte ha åtkomst till Microsoft Entra-administrationsportalen eftersom data är känsliga och enligt reglerna för lägsta behörighet.

Logga in på Azure-portalen. Sök efter och markera Microsoft Entra ID.

I den vänstra menyn under Hantera väljer du Användare.

I den vänstra menyn väljer du Användarinställningar.

Under Administrationsportalen i Användarinställningar kontrollerar du att Begränsa åtkomsten till Microsoft Entra-administrationsportalen är inställd på Ja. Om du ställer in det här värdet på Ja hindras alla icke-administratörer från att komma åt data i Microsoft Entra-administrationsportalen. Inställningen begränsar inte åtkomsten till att använda PowerShell eller en annan klient, till exempel Visual Studio.

Om du ändrar några inställningar går du till menyraden och väljer Spara.

Aktivera multifaktorautentisering för Microsoft Entra-användare

- Aktivera multifaktorautentisering för privilegierade Microsoft Entra-ID-användare – nivå 1

- Aktivera multifaktorautentisering för Microsoft Entra-användare som inte är privilegierade – nivå 2

Aktivera multifaktorautentisering för alla Microsoft Entra-användare.

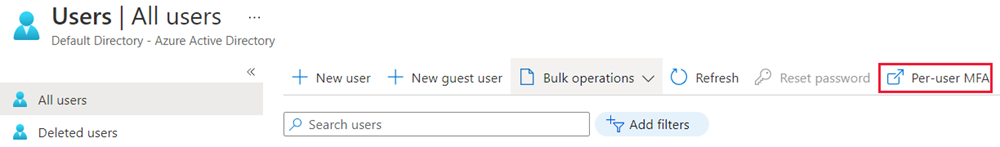

Logga in på Azure-portalen. Sök efter och markera Microsoft Entra ID.

I den vänstra menyn under Hantera väljer du Användare.

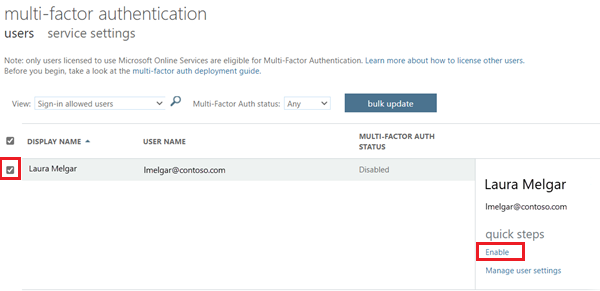

I menyraden Alla användare väljer du MFA per användare.

I fönstret multifaktorautentisering kontrollerar du att multifaktorautentiseringsstatus har angetts till Aktiverad för alla användare. Om du vill aktivera multifaktorautentisering väljer du en användare. Under snabbsteg väljer du Aktivera aktivera>multifaktorautentisering.

Kom inte ihåg multifaktorautentisering på betrodda enheter – nivå 2

Att komma ihåg multifaktorautentiseringsfunktionen för enheter och webbläsare som är betrodda av användaren är en kostnadsfri funktion för alla multifaktorautentiseringsanvändare. Användare kan kringgå efterföljande verifieringar under ett angivet antal dagar efter att de har loggat in på en enhet med hjälp av multifaktorautentisering.

Om ett konto eller en enhet komprometteras kan kom ihåg multifaktorautentisering för betrodda enheter påverka säkerheten negativt. En säkerhetsrekommendation är att inaktivera kom ihåg multifaktorautentisering för betrodda enheter.

Logga in på Azure-portalen. Sök efter och markera Microsoft Entra ID.

I den vänstra menyn under Hantera väljer du Användare.

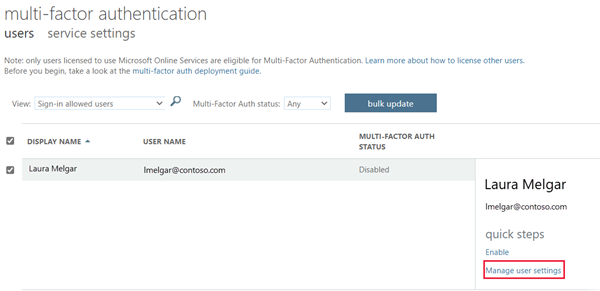

I menyraden Alla användare väljer du MFA per användare.

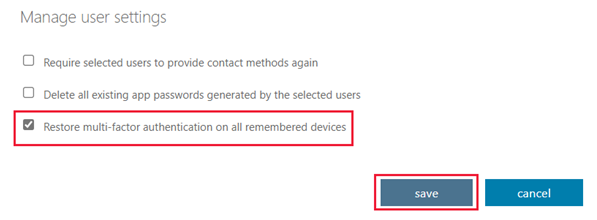

I fönstret multifaktorautentisering väljer du en användare. Under Snabbsteg väljer du Hantera användarinställningar.

Markera kryssrutan Återställ multifaktorautentisering på alla ihågkomna enheter och välj sedan Spara.

Inga eller begränsade gästanvändare – nivå 1

Se till att inga gästanvändare finns, eller om företaget kräver gästanvändare, se till att gästbehörigheterna är begränsade.

Logga in på Azure-portalen. Sök efter och markera Microsoft Entra ID.

I den vänstra menyn under Hantera väljer du Användare.

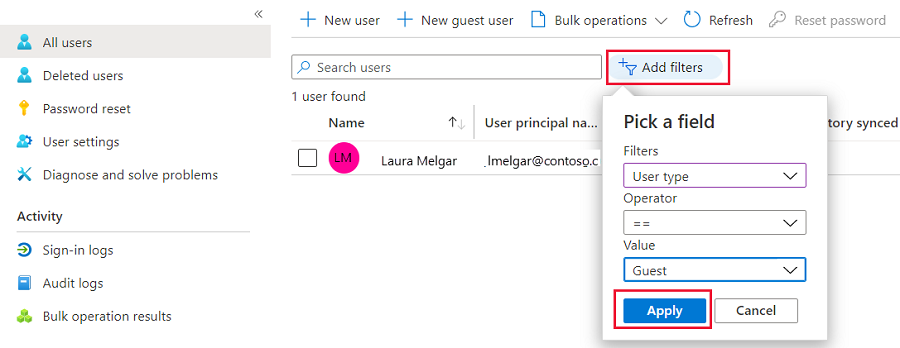

Välj knappen Lägg till filter.

För Filter väljer du Användartyp. För Värde väljer du Gäst. Välj Använd för att kontrollera att det inte finns några gästanvändare.

Om du ändrar några inställningar går du till menyraden och väljer Spara.

Lösenordsalternativ

- Meddela användare om lösenordsåterställningar – nivå 1

- Meddela alla administratörer när andra administratörer återställer lösenord – nivå 2

- Kräv två metoder för att återställa lösenord – nivå 1

Med multifaktorautentiseringsuppsättningen måste en angripare kompromettera båda formulären för identitetsautentisering innan de kan återställa en användares lösenord på ett skadligt sätt. Kontrollera att lösenordsåterställning kräver två former av identitetsautentisering.

Logga in på Azure-portalen. Sök efter och markera Microsoft Entra ID.

I den vänstra menyn under Hantera väljer du Användare.

I den vänstra menyn väljer du Återställning av lösenord.

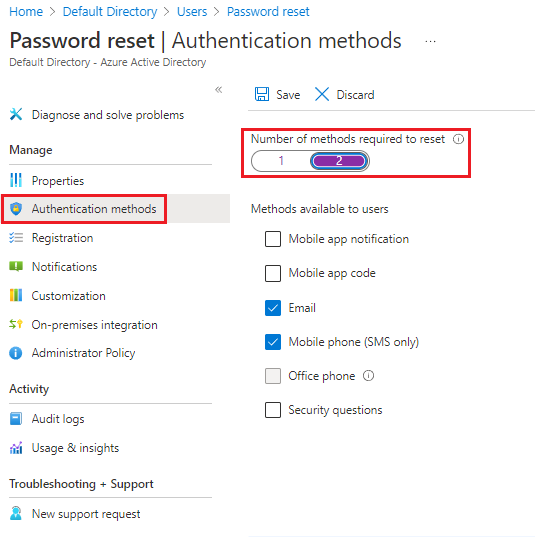

I den vänstra menyn under Hantera väljer du Autentiseringsmetoder.

Ange Antal metoder som krävs för återställning till 2.

Om du ändrar några inställningar väljer du Spara i menyraden.

Upprätta ett intervall för att återbekräfta metoder för användarautentisering – nivå 1

Om återbekräftelse av autentisering är inaktiverat uppmanas registrerade användare inte att bekräfta sin autentiseringsinformation igen. Det säkrare alternativet är att aktivera autentisering igen under ett angivet intervall.

Logga in på Azure-portalen. Sök efter och markera Microsoft Entra ID.

I den vänstra menyn under Hantera väljer du Användare.

I det vänstra menyfönstret väljer du Återställning av lösenord.

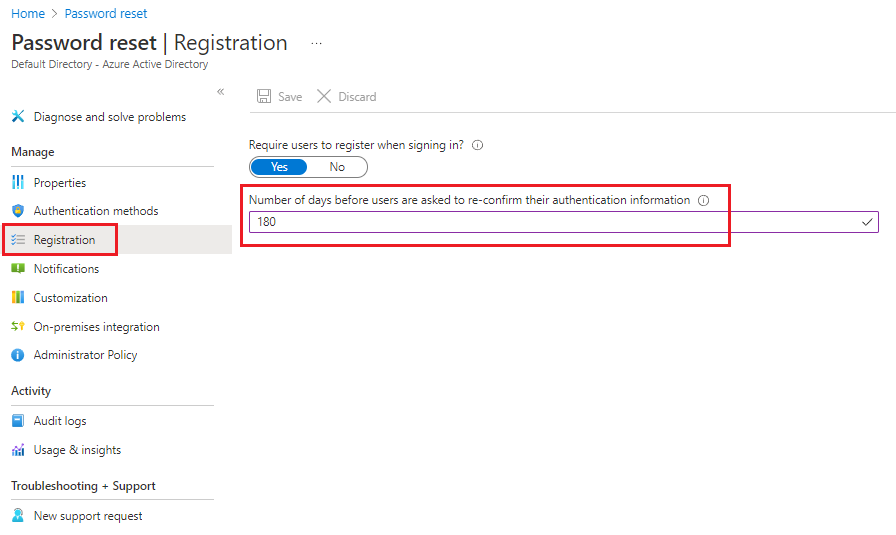

I den vänstra menyn under Hantera väljer du Registrering.

Kontrollera att Antal dagar innan användarna uppmanas att bekräfta att deras autentiseringsinformation inte är inställd på 0. Standardvärdet är 180 dagar.

Om du ändrar några inställningar går du till menyraden och väljer Spara.

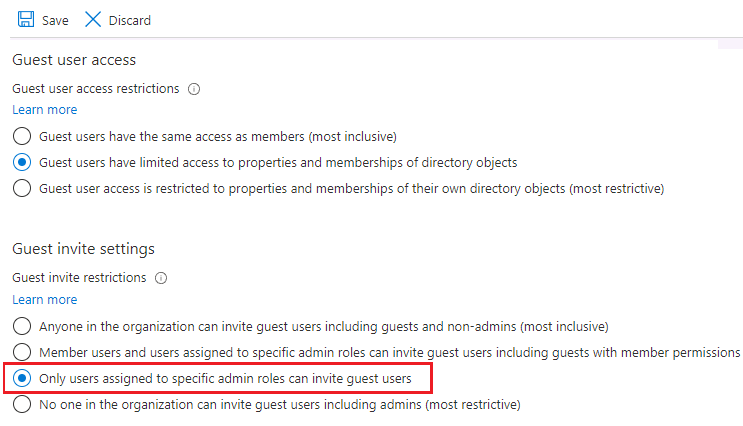

Inställning för gästbjudning – nivå 2

Endast administratörer ska kunna bjuda in gästanvändare. Genom att begränsa inbjudningar till administratörer ser du till att endast auktoriserade konton har åtkomst till Azure-resurser.

Logga in på Azure-portalen. Sök efter och markera Microsoft Entra ID.

I den vänstra menyn under Hantera väljer du Användare.

I den vänstra menyn väljer du Användarinställningar.

I fönstret Användarinställningar går du till Externa användare och väljer Hantera inställningar för externt samarbete.

I Inställningar för externt samarbete går du till Inställningar för gästbjudning och väljer Endast användare som tilldelats specifika administratörsroller kan bjuda in gästanvändare.

Om du ändrar några inställningar går du till menyraden och väljer Spara.

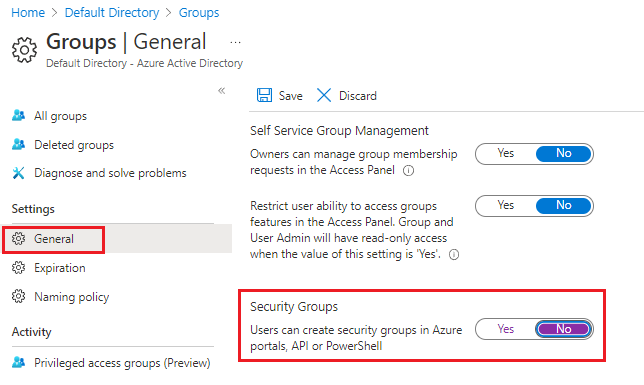

Användare kan skapa och hantera säkerhetsgrupper – nivå 2

När den här funktionen är aktiverad kan alla användare i Microsoft Entra-ID skapa nya säkerhetsgrupper. Skapande av säkerhetsgrupper bör begränsas till administratörer.

Logga in på Azure-portalen. Sök efter och markera Microsoft Entra ID.

I den vänstra menyn under Hantera väljer du Grupper.

I fönstret Alla grupper går du till den vänstra menyn under Inställningar och väljer Allmänt.

För säkerhetsgrupper kontrollerar du att Användare kan skapa säkerhetsgrupper i Azure-portaler, API eller PowerShell är inställt på Nej.

Om du ändrar några inställningar går du till menyraden och väljer Spara.

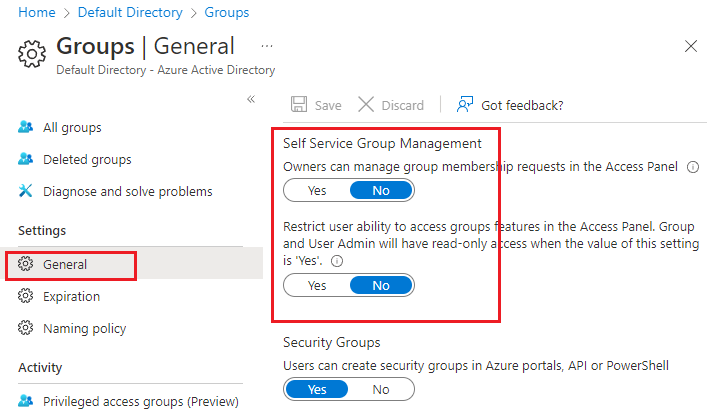

Grupphantering via självbetjäning aktiverad – nivå 2

Om ditt företag inte behöver delegera grupphantering med självbetjäning till olika användare är en säkerhetsrekommendering att inaktivera den här funktionen.

Logga in på Azure-portalen. Sök efter och markera Microsoft Entra ID.

I den vänstra menyn under Hantera väljer du Grupper.

I fönstret Alla grupper går du till den vänstra menyn under Inställningar och väljer Allmänt.

Under Grupphantering för självbetjäning kontrollerar du att alla alternativ är inställda på Nej.

Om du ändrar några inställningar går du till menyraden och väljer Spara.

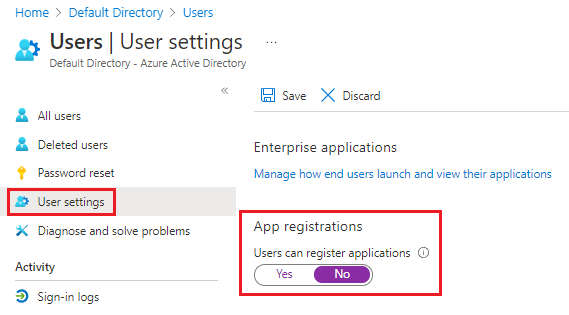

Programalternativ – tillåt användare att registrera appar – nivå 2

Kräv att administratörer registrerar anpassade program.

Logga in på Azure-portalen. Sök efter och markera Microsoft Entra ID.

I den vänstra menyn under Hantera väljer du Användare.

I den vänstra menyn väljer du Användarinställningar.

I fönstret Användarinställningar kontrollerar du att Appregistreringar är inställt på Nej.

Om du ändrar några inställningar går du till menyraden och väljer Spara.