Skapa en baslinje för Azure Storage-konton

Ett Azure Storage-konto ger ett unikt namnområde där du kan lagra och komma åt dina Azure Storage-dataobjekt.

Säkerhetsrekommendationer för Azure Storage-konton

I följande avsnitt beskrivs De Azure Storage-rekommendationer som finns i CIS Microsoft Azure Foundations Security Benchmark v. 1.3.0. De grundläggande stegen som ska slutföras i Azure-portalen ingår i varje rekommendation. Du bör slutföra de här stegen för din egen prenumeration och använda dina egna resurser för att verifiera varje säkerhetsrekommendation. Tänk på att alternativ för nivå 2 kan begränsa vissa funktioner eller aktiviteter. Därför bör du noga se över vilka säkerhetsalternativ som du vill framtvinga.

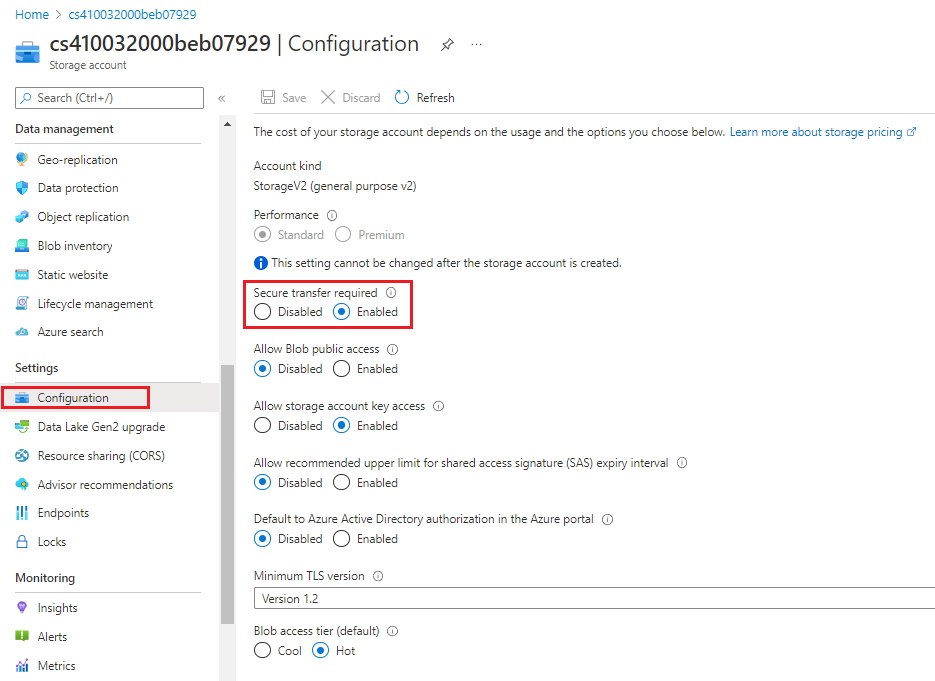

Kräva säkerhetsförstärkta överföringar – nivå 1

Ett steg du bör vidta för att säkerställa säkerheten för dina Azure Storage-data är att kryptera data mellan klienten och Azure Storage. Den första rekommendationen är att alltid använda HTTPS-protokollet. Att använda HTTPS säkerställer säker kommunikation via det offentliga Internet. Aktivera alternativet Säker överföring krävs för lagringskontot för att framtvinga användningen av HTTPS när du anropar REST-API:er för att komma åt objekt i lagringskonton. När du har aktiverat den här kontrollen nekas anslutningar som använder HTTP. Slutför följande steg för varje lagringskonto i din prenumeration.

Logga in på Azure-portalen. Sök efter och välj Lagringskonton.

I fönstret Lagringskonton väljer du ett lagringskonto.

Välj Konfiguration under Inställningar i den vänstra menyn.

I fönstret Konfiguration kontrollerar du att Säker överföring som krävs är inställd på Aktiverad.

Om du ändrar några inställningar går du till menyraden och väljer Spara.

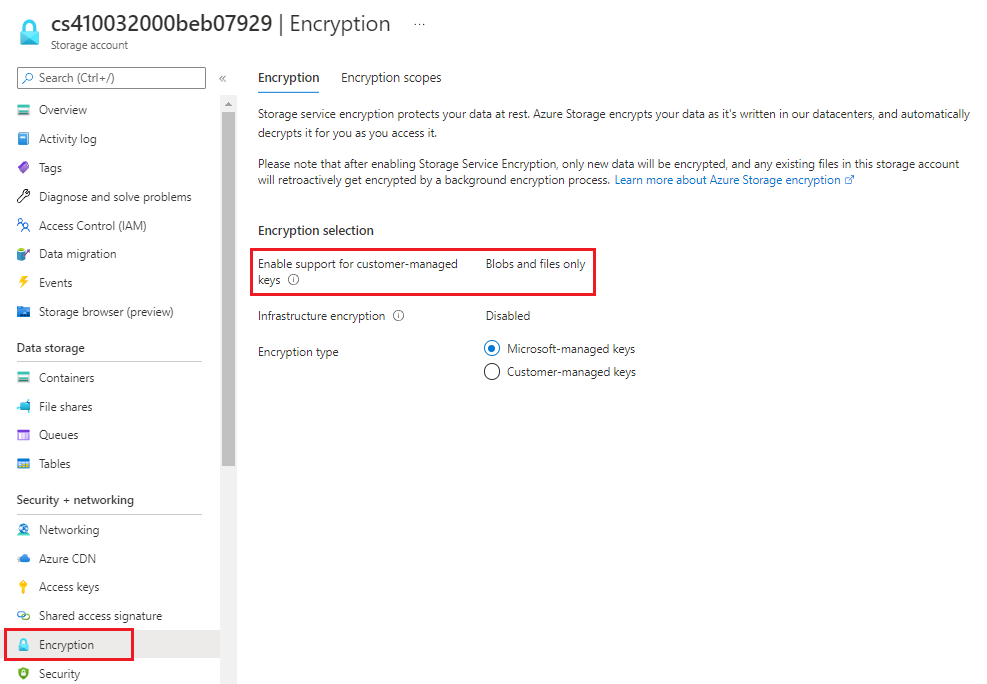

Aktivera blobkryptering (binary large object) – nivå 1

Azure Blob Storage är Microsoft-objektlagringslösningen för molnet. Blob Storage är optimerat för att lagra enorma mängder ostrukturerade data. Ostrukturerade data är data som inte följer en specifik datamodell eller definition. Exempel på ostrukturerade data är text och binära data. Storage-tjänstens kryptering skyddar dina vilande data. Azure Storage krypterar dina data som de skrivs i sina datacenter och dekrypterar dem automatiskt åt dig när du kommer åt dem.

Logga in på Azure-portalen. Sök efter och välj Lagringskonton.

I fönstret Lagringskonton väljer du ett lagringskonto.

I den vänstra menyn under Säkerhet + nätverk väljer du Kryptering.

I fönstret Kryptering ser du att Azure Storage-kryptering är aktiverat för alla nya och befintliga lagringskonton och att det inte kan inaktiveras.

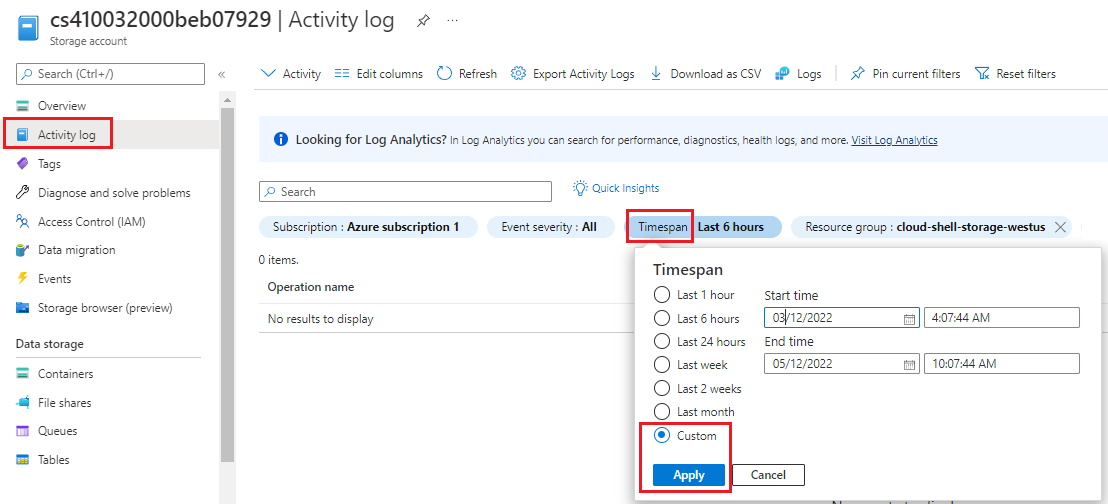

Återskapa åtkomstnycklar regelbundet – nivå 1

När du skapar ett lagringskonto i Azure genererar Azure två 512-bitars lagringsåtkomstnycklar. Dessa nycklar används för autentisering när lagringskontot används. Om du roterar dessa nycklar regelbundet ser du till att all oavsiktlig åtkomst till eller exponering av dessa nycklar begränsas av tid. Slutför följande steg för varje lagringskonto i din Azure-prenumeration.

Logga in på Azure-portalen. Sök efter och välj Lagringskonton.

I fönstret Lagringskonton väljer du ett lagringskonto.

I den vänstra menyn väljer du Aktivitetslogg.

Välj Anpassad i listrutan Tidsintervall i aktivitetsloggen. Välj Starttid och Sluttid för att skapa ett intervall på 90 dagar eller mindre.

Välj tillämpa.

Om du inte använder Azure Key Vault med nyckelrotation kan du återskapa lagringsåtkomstnycklar för ett visst lagringskonto genom att köra följande kommando med hjälp av informationen för din prenumeration:

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Storage/storageAccounts/{accountName}/regenerateKey?api-version=2019-04-01Om du ändrar några inställningar går du till menyraden och väljer Spara.

Kräv att signaturtoken för delad åtkomst upphör att gälla inom en timme – nivå 1

En signatur för delad åtkomst är en URI som ger begränsad åtkomstbehörighet till Azure Storage-resurser. Du kan ange en signatur för delad åtkomst till klienter som inte ska vara betrodda med din lagringskontonyckel, men som du vill delegera åtkomst till vissa lagringskontoresurser. Genom att distribuera en URI för signatur för delad åtkomst till dessa klienter kan du ge dem åtkomst till en resurs under en angiven tidsperiod med en angiven uppsättning behörigheter.

Kommentar

För rekommendationerna i CIS Microsoft Azure Foundations Security Benchmark v. 1.3.0 kan signaturtoken för delad åtkomst inte verifieras automatiskt. Rekommendationen kräver manuell verifiering.

Kräv att signaturtoken för delad åtkomst endast delas via HTTPS – nivå 1

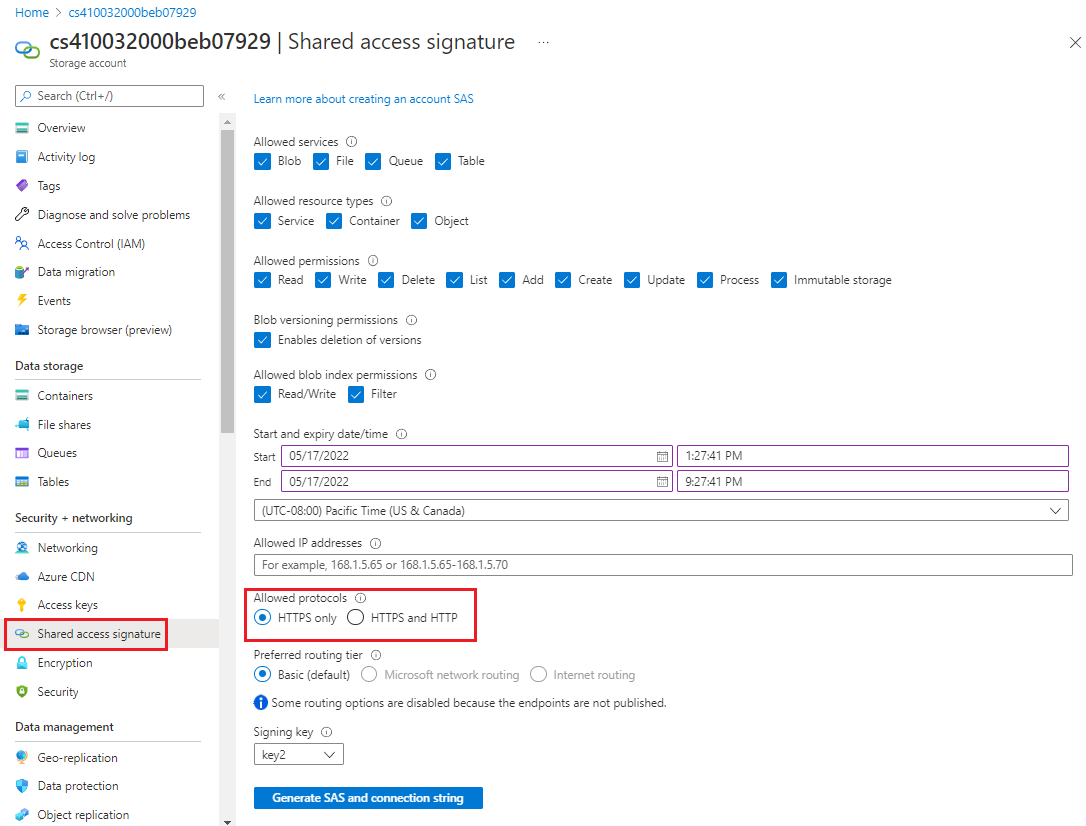

Signaturtoken för delad åtkomst ska endast tillåtas via HTTPS-protokollet. Slutför följande steg för varje lagringskonto i din Azure-prenumeration.

Logga in på Azure-portalen. Sök efter och välj Lagringskonton.

I fönstret Lagringskonton väljer du ett lagringskonto.

På menyn under Säkerhet + nätverk väljer du Signatur för delad åtkomst.

I fönstret Signatur för delad åtkomst under Start och förfallodatum/tid anger du start- och slutdatum och tider.

Under Tillåtna protokoll väljer du endast HTTPS.

Om du ändrar några inställningar går du till menyraden och väljer Generera SAS och anslutningssträng.

Konfigurera signaturer för delad åtkomst i nästa avsnitt.

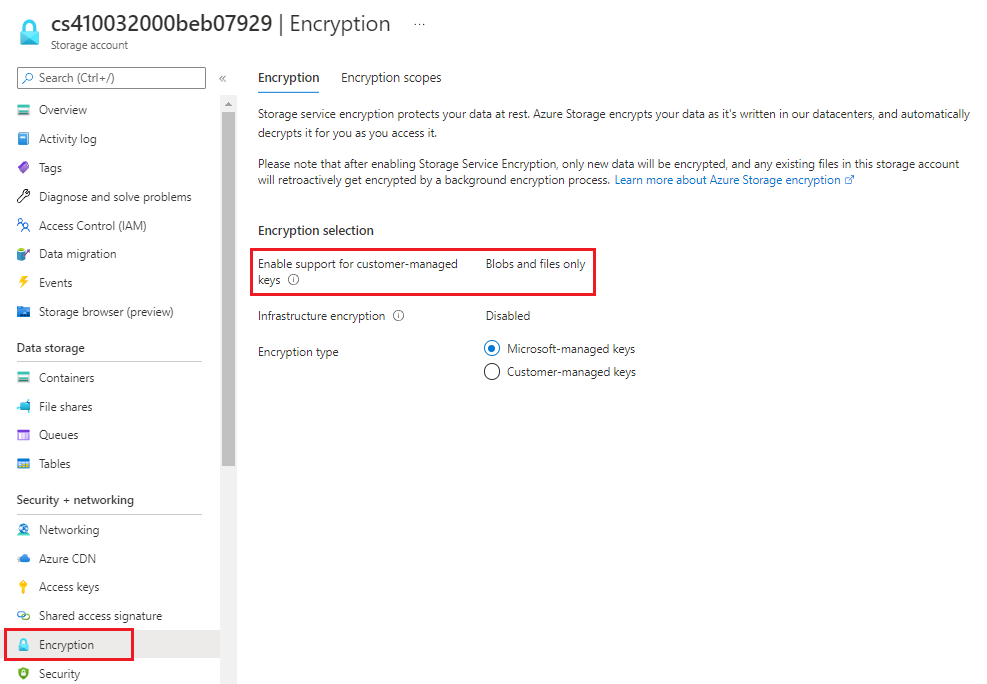

Aktivera Azure Files-kryptering – nivå 1

Azure Disk Encryption krypterar operativsystemet och datadiskarna på virtuella IaaS-datorer. Kryptering på klientsidan och kryptering på serversidan (SSE) används båda för att kryptera data i Azure Storage. Slutför följande steg för varje lagringskonto i din Azure-prenumeration.

Logga in på Azure-portalen. Sök efter och välj Lagringskonton.

I fönstret Lagringskonton väljer du ett lagringskonto.

I den vänstra menyn under Säkerhet + nätverk väljer du Kryptering.

I fönstret Kryptering ser du att Azure Storage-kryptering är aktiverat för all ny och befintlig bloblagring och fillagring, och att den inte kan inaktiveras.

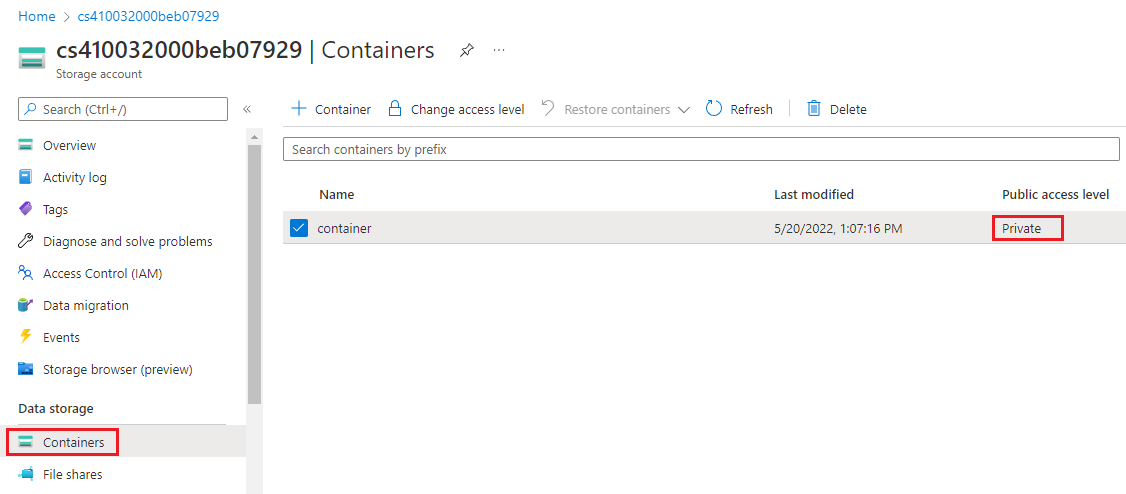

Kräv endast privat åtkomst till blobcontainrar – nivå 1

Du kan aktivera anonym, offentlig läsåtkomst till en container och dess blobar i Azure Blob Storage. Genom att aktivera anonym, offentlig läsåtkomst kan du bevilja skrivskyddad åtkomst till dessa resurser utan att dela din kontonyckel och utan att kräva en signatur för delad åtkomst. Som standard kan en container och eventuella blobar i den endast nås av en användare som har fått lämpliga behörigheter. Om du vill ge anonyma användare läsbehörighet till en container och dess blobar kan du ange åtkomstnivån för containern till offentlig.

Men om du beviljar offentlig åtkomst till en container kan anonyma användare läsa blobar i en offentligt tillgänglig container utan att begäran har auktoriserats. En säkerhetsrekommendations är att i stället ange åtkomst till lagringscontainrar som privata. Slutför följande steg för varje lagringskonto i din Azure-prenumeration.

Logga in på Azure-portalen. Sök efter och välj Lagringskonton.

I fönstret Lagringskonton väljer du ett lagringskonto.

I den vänstra menyn under Datalagring väljer du Containrar.

I fönstret Containrar kontrollerar du att den offentliga åtkomstnivån är inställd på Privat.

Om du ändrar några inställningar går du till menyraden och väljer Spara.