Vidta svarsåtgärder på en enhet

Gäller för:

Viktigt

Viss information i den här artikeln gäller en förhyrd produkt som kan ändras avsevärt innan den släpps kommersiellt. Microsoft lämnar inga garantier, uttryckta eller underförstådda, med avseende på den information som tillhandahålls här.

Svara snabbt på identifierade attacker genom att isolera enheter eller samla in ett undersökningspaket. När du har vidta åtgärder på enheter kan du kontrollera aktivitetsinformationen i Åtgärdscenter.

Svarsåtgärder körs överst på en specifik enhetssida och omfattar:

- Hantera taggar

- Starta automatiserad undersökning

- Initiera livesvarssession

- Samla in undersökningspaket

- Kör antivirusgenomsökning

- Begränsa körning av program

- Isolera enhet

- Innehålla enhet

- Konsultera en hotexpert

- Åtgärdscenter

Viktigt

Defender för Endpoint Plan 1 innehåller endast följande manuella svarsåtgärder:

- Kör antivirusgenomsökning

- Isolera enhet

- Stoppa och placera en fil i karantän

- Lägg till en indikator för att blockera eller tillåta en fil.

Microsoft Defender för företag inte innehåller åtgärden Stoppa och placera en fil i karantän just nu.

Din prenumeration måste innehålla Defender för Endpoint Plan 2 för att alla svarsåtgärder som beskrivs i den här artikeln ska kunna utföras.

Du hittar enhetssidor från någon av följande vyer:

- Aviseringskö – Välj enhetsnamnet bredvid enhetsikonen i aviseringskön.

- Enhetslista – Välj rubriken för enhetsnamnet i enhetslistan.

- Sökrutan – Välj enhet i den nedrullningsbara menyn och ange enhetsnamnet.

Viktigt

Information om tillgänglighet och support för varje svarsåtgärd finns i de operativsystemkrav som stöds/minimikrav som finns under varje funktion.

Hantera taggar

Lägg till eller hantera taggar för att skapa en logisk grupptillhörighet. Enhetstaggar stöder korrekt mappning av nätverket, så att du kan bifoga olika taggar för att fånga kontext och aktivera dynamiskt listskapande som en del av en incident.

Mer information om enhetstaggning finns i Skapa och hantera enhetstaggar.

Starta automatiserad undersökning

Du kan starta en ny automatiserad undersökning för generell användning på enheten om det behövs. Medan en undersökning körs läggs alla andra aviseringar som genereras från enheten till i en pågående automatiserad undersökning tills undersökningen har slutförts. Om samma hot visas på andra enheter läggs dessutom dessa enheter till i undersökningen.

Mer information om automatiserade undersökningar finns i Översikt över automatiserade undersökningar.

Starta en live-svarssession

Live-svar är en funktion som ger dig omedelbar åtkomst till en enhet med hjälp av en fjärrgränssnittsanslutning. Detta ger dig befogenhet att utföra djupgående utredningsarbete och vidta omedelbara åtgärder för att snabbt begränsa identifierade hot i realtid.

Livesvar är utformat för att förbättra undersökningar genom att göra det möjligt för dig att samla in kriminaltekniska data, köra skript, skicka misstänkta entiteter för analys, åtgärda hot och proaktivt jaga nya hot.

Mer information om livesvar finns i Undersöka entiteter på enheter med livesvar.

Samla in undersökningspaket från enheter

Som en del av undersöknings- eller svarsprocessen kan du samla in ett undersökningspaket från en enhet. Genom att samla in undersökningspaketet kan du identifiera enhetens aktuella tillstånd och ytterligare förstå de verktyg och tekniker som används av angriparen.

Så här laddar du ned paketet (Zip-filen) och undersöker händelserna som inträffade på en enhet:

Välj Samla in undersökningspaket från raden med svarsåtgärder överst på enhetssidan.

Ange i textrutan varför du vill utföra den här åtgärden. Välj Bekräfta.

Zip-filen laddas ned.

Alternativa steg:

Välj Samla in undersökningspaket i avsnittet svarsåtgärder på enhetssidan.

Lägg till kommentarer och välj Bekräfta.

Välj Åtgärdscenter i avsnittet svarsåtgärder på enhetssidan.

Klicka på paketsamlingspaketet som är tillgängligt för att ladda ned samlingspaketet.

För Windows-enheter innehåller paketet följande mappar:

Mapp Beskrivning Autoruns Innehåller en uppsättning filer som var och en representerar innehållet i registret för en känd automatisk startpunkt (ASEP) för att identifiera angriparens persistens på enheten. NOT: Om registernyckeln inte hittas innehåller filen följande meddelande: "FEL: Systemet kunde inte hitta den angivna registernyckeln eller värdet."Installerade program Den här .CSV filen innehåller listan över installerade program som kan hjälpa dig att identifiera vad som för närvarande är installerat på enheten. Mer information finns i Win32_Product-klass. Nätverksanslutningar Den här mappen innehåller en uppsättning datapunkter relaterade till anslutningsinformationen som kan hjälpa dig att identifiera anslutningar till misstänkta URL:er, angriparens kommando- och kontrollinfrastruktur (C&C), eventuell lateral förflyttning eller fjärranslutningar. - ActiveNetConnections.txt: Visar protokollstatistik och aktuella TCP/IP-nätverksanslutningar. Ger möjlighet att söka efter misstänkta anslutningar som görs av en process.

- Arp.txt: Visar de aktuella ARP-cachetabellerna (Address Resolution Protocol) för alla gränssnitt. ARP-cachen kan avslöja andra värdar i ett nätverk som har komprometterats eller misstänkta system i nätverket som kan ha använts för att köra en intern attack.

- DnsCache.txt: Visar innehållet i DNS-klientmatcharcachen, som innehåller båda posterna som har förinstallerats från den lokala hosts-filen och eventuella nyligen hämtade resursposter för namnfrågor som har lösts av datorn. Detta kan hjälpa dig att identifiera misstänkta anslutningar.

- IpConfig.txt: Visar den fullständiga TCP/IP-konfigurationen för alla kort. Kort kan representera fysiska gränssnitt, till exempel installerade nätverkskort eller logiska gränssnitt, till exempel uppringningsanslutningar.

- FirewallExecutionLog.txt och pfirewall.log

NOT: Den pfirewall.log filen måste finnas i %windir%\system32\logfiles\firewall\pfirewall.log, så den tas med i undersökningspaketet. Mer information om hur du skapar brandväggsloggfilen finns i Konfigurera Windows Defender-brandväggen med avancerad säkerhetsloggPrefetch-filer Windows Prefetch-filer är utformade för att påskynda programmets startprocess. Den kan användas för att spåra alla filer som nyligen använts i systemet och hitta spårningar för program som kan ha tagits bort, men som fortfarande finns i prefetch-fillistan. - Prefetch-mapp: Innehåller en kopia av prefetch-filerna från

%SystemRoot%\Prefetch. Obs! Det rekommenderas att du laddar ned ett visningsprogram för prefetch-filer för att visa prefetch-filerna. - PrefetchFilesList.txt: Innehåller en lista över alla kopierade filer som kan användas för att spåra om det finns några kopieringsfel i prefetch-mappen.

Processer Innehåller en .CSV fil som visar de processer som körs och ger möjlighet att identifiera aktuella processer som körs på enheten. Detta kan vara användbart när du identifierar en misstänkt process och dess tillstånd. Schemalagda aktiviteter Innehåller en .CSV fil med en lista över schemalagda aktiviteter, som kan användas för att identifiera rutiner som utförs automatiskt på en vald enhet för att leta efter misstänkt kod som har angetts att köras automatiskt. Händelselogg för säkerhet Innehåller säkerhetshändelseloggen, som innehåller poster för inloggnings- eller utloggningsaktivitet eller andra säkerhetsrelaterade händelser som anges av systemets granskningsprincip. NOT: Öppna händelseloggfilen med loggboken.Tjänster Innehåller en .CSV fil som visar tjänster och deras tillstånd. SMB-sessioner (Windows Server Message Block) Listor delad åtkomst till filer, skrivare och serieportar och diverse kommunikation mellan noder i ett nätverk. Detta kan hjälpa dig att identifiera dataexfiltrering eller lateral förflyttning. Innehåller filer för SMBInboundSessions och SMBOutboundSession.

NOT: Om det inte finns några sessioner (inkommande eller utgående) får du en textfil som anger att det inte finns några SMB-sessioner.Systeminformation Innehåller en SystemInformation.txt fil som visar systeminformation som operativsystemversion och nätverkskort. Temporära kataloger Innehåller en uppsättning textfiler som visar de filer som finns i %Temp% för varje användare i systemet. Detta kan hjälpa dig att spåra misstänkta filer som en angripare kan ha släppt i systemet.

NOT: Om filen innehåller följande meddelande: "Systemet kan inte hitta den angivna sökvägen" innebär det att det inte finns någon temp-katalog för den här användaren och kan bero på att användaren inte loggade in i systemet.Användare och Grupper Innehåller en lista över filer som var och en representerar en grupp och dess medlemmar. WdSupportLogs Tillhandahåller MpCmdRunLog.txt och MPSupportFiles.cab NOT: Den här mappen skapas endast den Windows 10 version 1709 eller senare med samlad uppdatering i februari 2020 eller senare installerad:CollectionSummaryReport.xls Den här filen är en sammanfattning av undersökningspaketsamlingen, den innehåller listan över datapunkter, kommandot som används för att extrahera data, körningsstatus och felkoden om det uppstår fel. Du kan använda den här rapporten för att spåra om paketet innehåller alla förväntade data och identifiera om det finns några fel. Samlingspaketen för macOS- och Linux-enheter innehåller följande:

Objekt macOS Linux Program En lista över alla installerade program Ej tillämpligt Diskvolym - Mängden ledigt utrymme

- Lista över alla monterade diskvolymer

- Lista över alla partitioner

- Mängden ledigt utrymme

- Lista över alla monterade diskvolymer

- Lista över alla partitioner

Fil En lista över alla öppna filer med motsvarande processer med hjälp av dessa filer En lista över alla öppna filer med motsvarande processer med hjälp av dessa filer Historik Gränssnittshistorik Ej tillämpligt Kernel-moduler Alla inlästa moduler Ej tillämpligt Nätverksanslutningar - Aktiva anslutningar

- Aktiva lyssningsanslutningar

- ARP-tabell

- Brandväggsregler

- Gränssnittskonfiguration

- Proxyinställningar

- VPN-inställningar

- Aktiva anslutningar

- Aktiva lyssningsanslutningar

- ARP-tabell

- Brandväggsregler

- IP-lista

- Proxyinställningar

Processer En lista över alla processer som körs En lista över alla processer som körs Tjänster och schemalagda aktiviteter - Certifikat

- Konfigurationsprofiler

- Maskinvaruinformation

- CPU-information

- Maskinvaruinformation

- Information om operativsystemet

Systemsäkerhetsinformation - Integritetsinformation för EFI (Extensible Firmware Interface)

- Brandväggsstatus

- Information om verktyget för borttagning av skadlig kod (MRT)

- Status för systemintegritetsskydd (SIP)

Ej tillämpligt Användare och grupper - Inloggningshistorik

- Sudoers

- Inloggningshistorik

- Sudoers

Kör Microsoft Defender Antivirus-genomsökning på enheter

Som en del av undersöknings- eller svarsprocessen kan du fjärrensa en antivirusgenomsökning för att identifiera och åtgärda skadlig kod som kan finnas på en komprometterad enhet.

Viktigt

- Den här åtgärden stöds för macOS och Linux för klientversion 101.98.84 och senare. Du kan också använda livesvar för att köra åtgärden. Mer information om livesvar finns i Undersöka entiteter på enheter med livesvar

- En Microsoft Defender antivirusgenomsökning kan köras tillsammans med andra antiviruslösningar, oavsett om Microsoft Defender Antivirus är den aktiva antiviruslösningen eller inte. Microsoft Defender Antivirus kan vara i passivt läge. Mer information finns i Microsoft Defender Antivirus-kompatibilitet.

En som du har valt Kör antivirusgenomsökning väljer du den skanningstyp som du vill köra (snabb eller fullständig) och lägger till en kommentar innan du bekräftar genomsökningen.

Åtgärdscentret visar genomsökningsinformationen och enhetens tidslinje innehåller en ny händelse, vilket återspeglar att en genomsökningsåtgärd har skickats på enheten. Microsoft Defender Antivirus-aviseringar återspeglar alla identifieringar som visas under genomsökningen.

Obs!

När du utlöser en genomsökning med svarsåtgärden Defender för Endpoint Microsoft Defender antivirusvärdet ScanAvgCPULoadFactor fortfarande gäller och begränsar cpu-effekten av genomsökningen. Om ScanAvgCPULoadFactor inte har konfigurerats är standardvärdet en gräns på 50 % maximal CPU-belastning under en genomsökning. Mer information finns i configure-advanced-scan-types-microsoft-defender-antivirus.

Begränsa körning av program

Förutom att innehålla en attack genom att stoppa skadliga processer kan du också låsa en enhet och förhindra att efterföljande försök av potentiellt skadliga program körs.

Viktigt

- Den här åtgärden är tillgänglig för enheter på Windows 10 version 1709 eller senare, Windows 11 och Windows Server 2019 eller senare.

- Den här funktionen är tillgänglig om din organisation använder Microsoft Defender Antivirus.

- Den här åtgärden måste uppfylla kodintegritetsprincipformaten och signeringskraven för Windows Defender Application Control. Mer information finns i Kodintegritetsprincipformat och signering).

Om du vill hindra ett program från att köras tillämpas en kodintegritetsprincip som endast tillåter att filer körs om de signeras av ett Microsoft-utfärdat certifikat. Den här begränsningsmetoden kan hjälpa till att förhindra att en angripare kontrollerar komprometterade enheter och utför ytterligare skadliga aktiviteter.

Obs!

Du kommer att kunna ändra begränsningen för program från att köras när som helst. Knappen på enhetssidan ändras till Ta bort appbegränsningar och sedan utför du samma steg som att begränsa appkörningen.

När du har valt Begränsa appkörning på enhetssidan skriver du en kommentar och väljer Bekräfta. Åtgärdscentret visar genomsökningsinformationen och enhetens tidslinje innehåller en ny händelse.

Meddelande om enhetsanvändare

När en app är begränsad visas följande meddelande för att informera användaren om att en app begränsas från att köras:

Obs!

Meddelandet är inte tillgängligt på Windows Server 2016 och Windows Server 2012 R2.

Isolera enheter från nätverket

Beroende på attackens allvarlighetsgrad och enhetens känslighet kanske du vill isolera enheten från nätverket. Den här åtgärden kan hjälpa till att förhindra att angriparen kontrollerar den komprometterade enheten och utför ytterligare aktiviteter, till exempel dataexfiltrering och lateral förflyttning.

Viktigt

- Isolera enheter från nätverket stöds för macOS för klientversion 101.98.84 och senare. Du kan också använda livesvar för att köra åtgärden. Mer information om livesvar finns i Undersöka entiteter på enheter med livesvar

- Fullständig isolering är tillgänglig för enheter som kör Windows 11, Windows 10, version 1703 eller senare, Windows Server 2022, Windows Server 2019, Windows Server 2016 och Windows Server 2012 R2.

- Du kan använda funktionen för enhetsisolering på alla Microsoft Defender för Endpoint som stöds i Linux som anges i Systemkrav. Kontrollera att följande krav är aktiverade: iptables, ip6tables och Linux-kernel med CONFIG_NETFILTER, CONFID_IP_NF_IPTABLES och CONFIG_IP_NF_MATCH_OWNER.

- Selektiv isolering är tillgängligt för enheter som kör Windows 10 version 1709 eller senare och Windows 11.

- När du isolerar en enhet tillåts endast vissa processer och mål. Därför kan enheter som ligger bakom en fullständig VPN-tunnel inte nå Microsoft Defender för Endpoint molntjänst när enheten har isolerats. Vi rekommenderar att du använder en VPN med delade tunnlar för Microsoft Defender för Endpoint och Microsoft Defender Antivirus molnbaserad skyddsrelaterad trafik.

- Funktionen stöder VPN-anslutning.

- Du måste ha minst en av följande rollbehörigheter: "Aktiva reparationsåtgärder". Mer information finns i Skapa och hantera roller.

- Du måste ha åtkomst till enheten baserat på enhetsgruppens inställningar. Mer information finns i Skapa och hantera enhetsgrupper.

- Undantag för både macOS- och Linux-isolering stöds inte.

- En isolerad enhet tas bort från isolering när en administratör ändrar eller lägger till en ny iptable-regel till den isolerade enheten.

- Om du isolerar en server som körs på Microsoft Hyper-V blockeras nätverkstrafik till alla underordnade virtuella datorer på servern.

Den här funktionen för enhetsisolering kopplar från den komprometterade enheten från nätverket och behåller anslutningen till Defender för Endpoint-tjänsten, som fortsätter att övervaka enheten.

På Windows 10 version 1709 eller senare har du mer kontroll över nätverksisoleringsnivån. Du kan också välja att aktivera Outlook, Microsoft Teams och Skype för företag anslutning (t.ex. selektiv isolering).

Obs!

Du kan när som helst återansluta enheten till nätverket. Knappen på enhetssidan ändras till att säga Frisläpp från isolering och sedan utför du samma steg som att isolera enheten.

När du har valt Isolera enhet på enhetssidan skriver du en kommentar och väljer Bekräfta. Åtgärdscentret visar genomsökningsinformationen och enhetens tidslinje innehåller en ny händelse.

Obs!

Enheten förblir ansluten till Defender för Endpoint-tjänsten även om den är isolerad från nätverket. Om du har valt att aktivera Outlook och Skype för företag kommunikation kan du kommunicera med användaren när enheten är isolerad. Selektiv isolering fungerar bara i de klassiska versionerna av Outlook och Microsoft Teams.

Med två skäl frisläpp enheten från isolering

Funktionen för enhetsisolering är ett ovärderligt verktyg för att skydda enheter mot externa hot. Det finns dock instanser när isolerade enheter slutar svara.

Det finns ett nedladdningsbart skript för dessa instanser som du kan köra för att tvångsutsläppa enheter från isolering. Skriptet är tillgängligt via en länk i användargränssnittet.

Obs!

- Administratörer och hantera säkerhetsinställningar i Security Center-behörigheter kan med två medel frigöra enheter från isolering.

- Skriptet är endast giltigt för den specifika enheten.

- Skriptet upphör att gälla om tre dagar.

Så här frigör du enheten från isolering med tvåtvingar:

- På enhetssidan väljer du Ladda ned skript för att framtvinga en enhet från isolering från åtgärdsmenyn.

- Välj Ladda ned skript i guiden till höger.

Minimikrav

Minimikraven för funktionen "tvångsfrisläpp enhet från isolering" är:

- Endast Windows. Följande versioner stöds:

- Windows 10 21H2 och 22H2 med KB KB5023773.

- Windows 11 version 21H2, alla utgåvor med KB5023774.

- Windows 11 version 22H2, alla utgåvor med KB5023778.

Meddelande om enhetsanvändare

När en enhet isoleras visas följande meddelande för att informera användaren om att enheten isoleras från nätverket:

Obs!

Meddelandet är inte tillgängligt på plattformar som inte kommer från Windows.

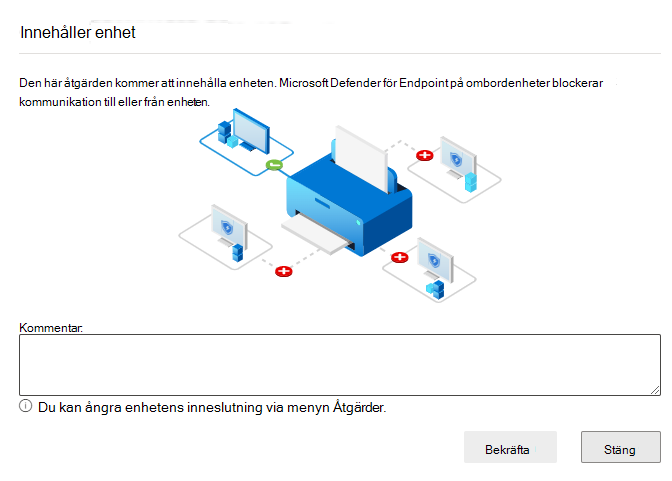

Innehålla enheter från nätverket

När du har identifierat en ohanterad enhet som är komprometterad eller potentiellt komprometterad kanske du vill innehålla enheten från nätverket för att förhindra att den potentiella attacken rör sig i ett senare skede i nätverket. När du innehåller en enhet blockerar alla Microsoft Defender för Endpoint registrerade enheten inkommande och utgående kommunikation med enheten. Den här åtgärden kan förhindra att närliggande enheter komprometteras medan säkerhetsanalytikern hittar, identifierar och åtgärdar hotet på den komprometterade enheten.

Obs!

Blockera inkommande och utgående kommunikation med en "innesluten" enhet stöds på registrerade Microsoft Defender för Endpoint Windows 10- och Windows Server 2019+-enheter.

När enheterna är inneslutna rekommenderar vi att du undersöker och åtgärdar hotet på de inneslutna enheterna så snart som möjligt. Efter reparationen bör du ta bort enheterna från inneslutningen.

Så här innehåller du en enhet

Gå till sidan Enhetsinventering och välj den enhet som ska innehållas.

Välj Innehåller enhet på åtgärdsmenyn i den utfällbara menyn för enheten.

Skriv en kommentar i popup-fönstret contain device och välj Bekräfta.

Viktigt

Om du innehåller ett stort antal enheter kan det orsaka prestandaproblem på Enheter som är registrerade i Defender för Endpoint. För att förhindra problem rekommenderar Microsoft att du innehåller upp till 100 enheter vid en viss tidpunkt.

Innehåller en enhet från enhetssidan

En enhet kan också finnas på enhetssidan genom att välja Innehåller enhet i åtgärdsfältet:

Obs!

Det kan ta upp till 5 minuter innan information om en nyligen innesluten enhet når Microsoft Defender för Endpoint registrerade enheter.

Viktigt

- Om en innesluten enhet ändrar sin IP-adress kommer alla Microsoft Defender för Endpoint registrerade enheter att känna igen detta och börja blockera kommunikationen med den nya IP-adressen. Den ursprungliga IP-adressen kommer inte längre att blockeras (det kan ta upp till 5 minuter att se dessa ändringar).

- I fall där den inneslutna enhetens IP-adress används av en annan enhet i nätverket visas en varning när den innehåller enheten, med en länk till avancerad jakt (med en förifylld fråga). Detta ger insyn för de andra enheterna som använder samma IP-adress för att hjälpa dig att fatta ett medvetet beslut om du vill fortsätta att innehålla enheten.

- I de fall där den inneslutna enheten är en nätverksenhet visas en varning med ett meddelande om att detta kan orsaka problem med nätverksanslutningen (till exempel att den innehåller en router som fungerar som en standardgateway). Nu kan du välja om du vill innehålla enheten eller inte.

Om beteendet inte är som förväntat när du har innehållit en enhet kontrollerar du att BFE-tjänsten (Base Filtering Engine) är aktiverad på de registrerade enheterna i Defender för Endpoint.

Sluta innehålla en enhet

Du kan när som helst sluta innehålla en enhet.

Välj enheten från enhetsinventeringen eller öppna enhetssidan.

Välj Släpp från inneslutning på åtgärdsmenyn. Den här åtgärden återställer enhetens anslutning till nätverket.

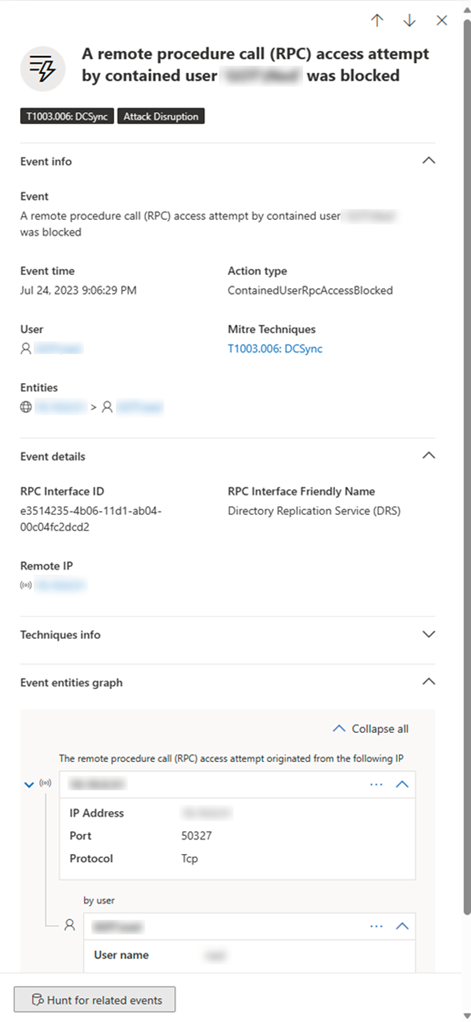

Innehåller användare från nätverket

När en identitet i nätverket kan ha komprometterats måste du förhindra att den identiteten kommer åt nätverket och olika slutpunkter. Defender för Endpoint kan "innehålla" en identitet, blockera den från åtkomst och förhindra attacker, särskilt utpressningstrojaner. När en identitet Microsoft Defender för Endpoint finns blockeras inkommande trafik i specifika protokoll relaterade till attacker (nätverksinloggningar, RPC, SMB, RDP), pågående fjärrsessioner och utloggning av befintliga RDP-anslutningar (avslutning av själva sessionen inklusive alla relaterade processer) och aktivering av legitim trafik. Den här åtgärden kan avsevärt bidra till att minska effekten av en attack. När en identitet finns har säkerhetsanalytiker extra tid att hitta, identifiera och åtgärda hotet mot den komprometterade identiteten.

Obs!

Blockera inkommande kommunikation med en "innesluten" användare stöds på registrerade Microsoft Defender för Endpoint Windows 10 och 11 enheter (Sense version 8740 och senare), Windows Server 2019+-enheter och Windows Servers 2012R2 och 2016 med den moderna agenten.

Viktigt

När en contain-användaråtgärd har tillämpats på en domänkontrollant startar den en GPO-uppdatering av principen för standarddomänkontrollant. En ändring av ett grupprincipobjekt startar en synkronisering mellan domänkontrollanterna i din miljö. Detta är förväntat och om du övervakar din miljö för ÄNDRINGAR i AD-grupprincipobjektet kan du meddelas om sådana ändringar. Om du ångrar åtgärden Innehåller användare återställs GPO-ändringarna till deras tidigare tillstånd, vilket sedan startar en annan AD GPO-synkronisering i din miljö. Läs mer om sammanslagning av säkerhetsprinciper på domänkontrollanter.

Så här innehåller du en användare

För närvarande är innehållande användare endast tillgängligt automatiskt med hjälp av automatiska angreppsstörningar. När Microsoft identifierar en användare som komprometterad anges automatiskt en "Contain User"-princip.

Visa användaråtgärderna som innehåller

När en användare är innesluten kan du visa åtgärden i den här historikvyn i Åtgärdscenter. Här kan du se när åtgärden inträffade och vilka användare i din organisation som fanns:

När en identitet anses vara "innesluten" blockeras användaren dessutom av Defender för Endpoint och kan inte utföra någon skadlig lateral förflyttning eller fjärrkryptering på eller till en defender för Endpoint-registrerad enhet som stöds. De här blocken visas som aviseringar som hjälper dig att snabbt se de enheter som den komprometterade användaren försökte komma åt och potentiella attacktekniker:

Ångra innehåller användaråtgärder

Du kan när som helst släppa blocken och inneslutningen för en användare:

- Välj åtgärden Contain User (Innehåller användare ) i Åtgärdscenter. I sidofönstret väljer du Ångra

- Välj användaren från antingen användarinventeringen, sidofönstret för incidentsidan eller aviseringssidan och välj Ångra

Den här åtgärden återställer användarens anslutning till nätverket.

Undersökningsfunktioner med Contain User

När en användare är innesluten kan du undersöka det potentiella hotet genom att visa de blockerade åtgärderna av den komprometterade användaren. I vyn Enhetens tidslinje kan du se information om specifika händelser, inklusive protokoll- och gränssnittskornighet och relevant MITRE-teknik som är associerad med den.

Dessutom kan du expandera undersökningen med hjälp av Avancerad jakt. Leta efter en åtgärdstyp som börjar med "Contain" i tabellen "DeviceEvents". Sedan kan du visa alla olika singularblockeringshändelser i förhållande till Contain User i din klientorganisation, fördjupa dig i kontexten för varje block och extrahera de olika entiteter och tekniker som är associerade med dessa händelser.

Konsultera en hotexpert

Du kan kontakta en Microsoft-hotexpert för att få mer information om en potentiellt komprometterad enhet eller redan komprometterade enheter. Microsoft Hotexperter kan användas direkt inifrån Microsoft Defender XDR för att få ett snabbt och korrekt svar. Experter ger insikter inte bara om en potentiellt komprometterad enhet, utan även för att bättre förstå komplexa hot, riktade attackmeddelanden som du får eller om du behöver mer information om aviseringarna eller en kontext för hotinformation som du ser på instrumentpanelen i portalen.

Mer information finns i Konfigurera och hantera aviseringar om slutpunktsattacker .

Kontrollera aktivitetsinformation i Åtgärdscenter

Åtgärdscentret innehåller information om åtgärder som har vidtagits på en enhet eller fil. Du kommer att kunna visa följande information:

- Insamling av undersökningspaket

- Antivirusgenomsökning

- Appbegränsning

- Enhetsisolering

All annan relaterad information visas också, till exempel sändningsdatum/tid, skickande användare och om åtgärden lyckades eller misslyckades.

Se även

- Vidta svarsåtgärder för en fil

- Manuella svarsåtgärder i Microsoft Defender för Endpoint plan 1

- Rapportaccuracy

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.