Artan DNS girdilerini ve alt etki alanını devralmayı önleme

Bu makalede, alt etki alanı devralma işleminin yaygın güvenlik tehdidi ve buna karşı hafifletmek için atabileceğiniz adımlar açıklanmaktadır.

Alt etki alanı devralma nedir?

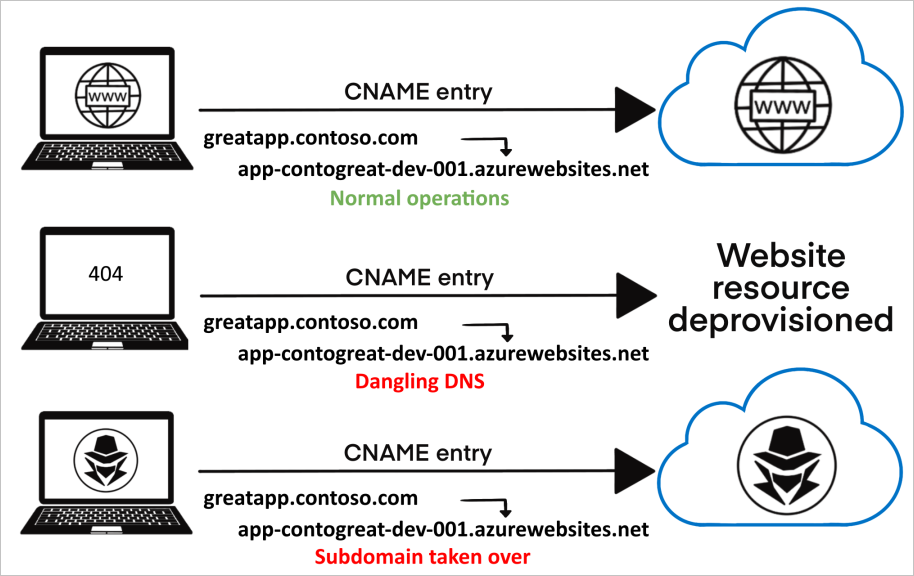

Alt etki alanı devralmaları, birçok kaynağı düzenli olarak oluşturan ve silip alan kuruluşlar için yaygın, yüksek önem derecesine sahip bir tehdittir. Sağlaması kaldırılmış bir Azure kaynağına işaret eden bir DNS kaydınız olduğunda alt etki alanı devralma işlemi gerçekleşebilir. Bu tür DNS kayıtları "sarkan DNS" girişleri olarak da bilinir. CNAME kayıtları özellikle bu tehdide karşı savunmasızdır. Alt etki alanı ele geçirme işlemleri, kötü niyetli aktörlerin kuruluşun etki alanına yönelik trafiği kötü niyetli etkinlik gerçekleştiren bir siteye yönlendirmesine olanak tanır.

Alt etki alanı devralma için yaygın bir senaryo:

YARATIM:

Tam etki alanı adına (FQDN)

app-contogreat-dev-001.azurewebsites.netsahip bir Azure kaynağı sağlarsınız.DNS bölgenizde trafiği Azure kaynağınıza yönlendiren alt etki

greatapp.contoso.comalanıyla bir CNAME kaydı atarsınız.

SAĞLAMAYı KALDıRMA:

Azure kaynağının sağlaması kaldırılır veya artık gerekli olmadığında silinir.

Bu noktada, CNAME kaydı

greatapp.contoso.comDNS bölgenizden kaldırılmalıdır . CNAME kaydı kaldırılmazsa, etkin bir etki alanı olarak tanıtılır ancak trafiği etkin bir Azure kaynağına yönlendirmez. Artık bir "sallama" DNS kaydınız var.Sarkan alt etki alanı

greatapp.contoso.comolan , artık savunmasızdır ve başka bir Azure aboneliğinin kaynağına atanarak devralınabilir.

DEVRALMA:

Yaygın olarak kullanılan yöntemleri ve araçları kullanan bir tehdit aktörü, sarkan alt etki alanını bulur.

Tehdit aktörü, daha önce denetlediğiniz kaynakla aynı FQDN'ye sahip bir Azure kaynağı sağlar. Bu örnekte,

app-contogreat-dev-001.azurewebsites.net.Alt etki

greatapp.contoso.comalanına gönderilen trafik artık içeriği denetlediği kötü amaçlı aktörün kaynağına yönlendirilir.

Alt etki alanı devralma riski

BIR DNS kaydı kullanılabilir olmayan bir kaynağı işaret ettiğinde, kaydın kendisi DNS bölgenizden kaldırılmalıdır. Silinmezse, bu bir "sallayan DNS" kaydıdır ve alt etki alanı devralma olasılığı oluşturur.

Sallanma DNS girişleri, tehdit aktörlerinin kötü amaçlı bir web sitesini veya hizmeti barındırmak için ilişkili DNS adının denetimini almasını mümkün hale getirir. Bir kuruluşun alt etki alanında kötü amaçlı sayfalar ve hizmetler aşağıdakilere neden olabilir:

Alt etki alanının içeriği üzerinde denetim kaybı - Kuruluşunuzun içeriğinin güvenliğini sağlayamaması, marka hasarı ve güven kaybıyla ilgili olumsuz basın.

Farkında olmayan ziyaretçilerden tanımlama bilgisi toplama - Web uygulamalarının oturum tanımlama bilgilerini alt etki alanlarıyla (*.contoso.com) kullanıma sunmaları yaygındır. Tüm alt etki alanı bunlara erişebilir. Tehdit aktörleri, gerçek görünümlü bir sayfa oluşturmak, şüpheli olmayan kullanıcıları ziyaret etmeleri için kandırmak ve tanımlama bilgilerini (hatta güvenli tanımlama bilgileri) toplamak için alt etki alanı devralma özelliğini kullanabilir. Yaygın bir yanılgı, SSL sertifikalarının kullanılmasının sitenizi ve kullanıcılarınızın tanımlama bilgilerini devralma işleminden koruduğudur. Ancak, bir tehdit aktörü geçerli bir SSL sertifikasına başvurmak ve almak için ele geçirilen alt etki alanını kullanabilir. Geçerli SSL sertifikaları, onlara güvenli tanımlama bilgilerine erişim verir ve kötü amaçlı sitenin algılanan meşruluğunu daha da artırabilir.

Kimlik avı kampanyaları - Kötü amaçlı aktörler genellikle kimlik avı kampanyalarında orijinal görünümlü alt etki alanları kullanır. Risk hem kötü amaçlı web sitelerine hem de MX kayıtlarına kadar uzanır ve bu da tehdit aktörlerinin güvenilir markalarla ilişkili meşru alt etki alanlarıyla ilgili e-postalar almasını sağlayabilir.

Diğer riskler - Kötü amaçlı siteler XSS, CSRF, CORS atlama ve daha fazlası gibi diğer klasik saldırılara geçiş yapmak için kullanılabilir.

Sarkan DNS girdilerini tanımlama

Kuruluşunuzda sallanabilecek DNS girdilerini tanımlamak için Microsoft'un GitHub'da barındırılan "Get-DanglingDnsRecords" PowerShell araçlarını kullanın.

Bu araç, Azure müşterilerinin aboneliklerinde veya kiracılarında oluşturulan mevcut bir Azure kaynağıyla ilişkilendirilmiş bir CNAME'e sahip tüm etki alanlarını listelemesine yardımcı olur.

CNAME'leriniz diğer DNS hizmetlerindeyse ve Azure kaynaklarını gösteriyorsa, CNAME'leri araç için bir giriş dosyasında sağlayın.

Araç, aşağıdaki tabloda listelenen Azure kaynaklarını destekler. Araç, kiracının tüm CNAM'lerini ayıklar veya girdi olarak alır.

| Hizmet | Tür | FQDNproperty | Örnek |

|---|---|---|---|

| Azure Front Door | microsoft.network/frontdoors | properties.cName | abc.azurefd.net |

| Azure Blob Storage | microsoft.storage/storageaccounts | properties.primaryEndpoints.blob | abc.blob.core.windows.net |

| Azure CDN | microsoft.cdn/profiles/endpoints | properties.hostName | abc.azureedge.net |

| Genel IP adresleri | microsoft.network/publicipaddresses | properties.dnsSettings.fqdn | abc.EastUs.cloudapp.azure.com |

| Azure Traffic Manager | microsoft.network/trafficmanagerprofiles | properties.dnsConfig.fqdn | abc.trafficmanager.net |

| Azure Container Instance | microsoft.containerinstance/containergroups | properties.ipAddress.fqdn | abc.EastUs.azurecontainer.io |

| Azure API Management | microsoft.apimanagement/service | properties.hostnameConfigurations.hostName | abc.azure-api.net |

| Azure App Service | microsoft.web/sites | properties.defaultHostName | abc.azurewebsites.net |

| Azure Uygulaması Hizmeti - Yuvalar | microsoft.web/sites/slots | properties.defaultHostName | abc-def.azurewebsites.net |

Önkoşullar

Sorguyu aşağıdakilere sahip bir kullanıcı olarak çalıştırın:

- Azure aboneliklerine en az okuyucu düzeyinde erişim

- Azure kaynak grafiğine okuma erişimi

Kuruluşunuzun kiracısının Genel Yöneticisiyseniz, kuruluşunuzun tüm aboneliklerine erişim kazanmak için Tüm Azure aboneliklerini ve yönetim gruplarını yönetmek için Erişimi yükseltme bölümündeki yönergeleri izleyin

İpucu

Azure Kaynak Grafı, büyük bir Azure ortamınız varsa göz önünde bulundurmanız gereken azaltma ve sayfalama sınırlarına sahiptir.

Büyük Azure kaynak veri kümeleriyle çalışma hakkında daha fazla bilgi edinin.

Araç, bu sınırlamaları önlemek için abonelik toplu işlemini kullanır.

Betiği çalıştırın

Get-DanglingDnsRecords.ps1 adlı PowerShell betiği hakkında daha fazla bilgi edinin ve GitHub'dan indirin: https://aka.ms/Get-DanglingDnsRecords.

Sarkan DNS girişlerini düzeltme

DNS bölgelerinizi gözden geçirin ve sarkan veya devralınan CNAME kayıtlarını belirleyin. Alt etki alanları sallanıyorsa veya ele geçirildiği tespit edilirse, güvenlik açığı bulunan alt etki alanları kaldırın ve aşağıdaki adımlarla riskleri azaltın:

DNS bölgenizden, artık sağlanmamış kaynakların FQDN'lerine işaret eden tüm CNAME kayıtlarını kaldırın.

Trafiğin denetiminizdeki kaynaklara yönlendirilebilmesini sağlamak için, sarkan alt etki alanları CNAME kayıtlarında belirtilen FQDN'lerle daha fazla kaynak sağlayın.

Belirli alt etki alanlardaki başvurular için uygulama kodunuzu gözden geçirin ve yanlış veya güncel olmayan alt etki alanı başvurularını güncelleştirin.

Herhangi bir güvenliğinin ihlal edilip edilmediğini araştırın ve kuruluşunuzun olay yanıtı yordamlarına göre işlem yapın. Araştırma için ipuçları ve en iyi yöntemler:

Uygulama mantığınız OAuth kimlik bilgileri gibi gizli dizilerin sarkan alt etki alanlarına gönderilmesine veya gizliliğe duyarlı bilgilerin bu alt etki alanlarına iletilmesine neden oluyorsa, bu verilerin üçüncü taraflara açıklanma olasılığı vardır.

Kaynak sağlama kaldırıldığında CNAME kaydının dns bölgenizden neden kaldırılmadığını anlayın ve gelecekte Azure kaynaklarının yetkisi kaldırıldığında DNS kayıtlarının uygun şekilde güncelleştirilmesini sağlamak için gerekli adımları uygulayın.

Sallanmayı önleme DNS girdileri

Kuruluşunuzun, sallanan DNS girdilerini ve sonuçta elde edilen alt etki alanı devralmalarını önlemeye yönelik işlemler uyguladığından emin olmak, güvenlik programınızın önemli bir parçasıdır.

Bazı Azure hizmetleri, önleyici önlemlerin oluşturulmasına yardımcı olacak özellikler sunar ve aşağıda ayrıntılı olarak açıklanmaktadır. Bu sorunu önlemeye yönelik diğer yöntemler, kuruluşunuzun en iyi yöntemleri veya standart işletim yordamları aracılığıyla oluşturulmalıdır.

App Service için Microsoft Defender'ın etkinleştirilmesi

Bulut için Microsoft Defender tümleşik bulut iş yükü koruma platformu (CWPP), Azure, hibrit ve çoklu bulut kaynaklarınızı ve iş yüklerinizi korumaya yönelik bir dizi plan sunar.

App Service için Microsoft Defender planı, sarkan DNS algılamayı içerir. Bu plan etkinleştirildiğinde, bir App Service web sitesinin yetkisini alır ancak özel etki alanını DNS kayıt şirketinizden kaldırmazsanız güvenlik uyarıları alırsınız.

etki alanlarınızın Azure DNS ile veya bir dış etki alanı kayıt şirketiyle yönetilip hem Windows hem de Linux üzerinde App Service için geçerli olması fark etmeksizin Bulut için Microsoft Defender'nin sarkan DNS koruması kullanılabilir.

Bu ve bu Microsoft Defender planlarının diğer avantajları hakkında daha fazla bilgi için bkz. App Service için Microsoft Defender'a giriş.

Azure DNS diğer ad kayıtlarını kullanma

Azure DNS'nin diğer ad kayıtları , dns kaydının yaşam döngüsünü bir Azure kaynağıyla birleştirerek başvuruların sallanmasını önleyebilir. Örneğin, genel IP adresine veya Traffic Manager profiline işaret eden bir diğer ad kaydı olarak nitelenmiş bir DNS kaydı düşünün. Bu temel kaynakları silerseniz, DNS diğer adı kaydı boş bir kayıt kümesine dönüşür. Artık silinen kaynağa başvurmaz. Diğer ad kayıtlarıyla koruyabileceklerinizle ilgili sınırlamalar olduğunu unutmayın. Bugün liste şu şekilde sınırlıdır:

- Azure Front Door

- Traffic Manager profilleri

- Azure Content Delivery Network (CDN) uç noktaları

- Genel IP'ler

Günümüzdeki sınırlı hizmet tekliflerine rağmen, mümkün olduğunca alt etki alanı devralmaya karşı savunmak için diğer ad kayıtlarını kullanmanızı öneririz.

Azure DNS'nin diğer ad kayıtlarının özellikleri hakkında daha fazla bilgi edinin.

Azure Uygulaması Hizmeti'nin özel etki alanı doğrulamasını kullanma

Azure Uygulaması Hizmeti için DNS girdileri oluştururken bir asuid oluşturun.{ Etki Alanı Doğrulama Kimliği ile subdomain} TXT kaydı. Böyle bir TXT kaydı mevcut olduğunda, başka hiçbir Azure Aboneliği Özel Etki Alanını doğrulayabilir, yani bu kaydı devralabilir.

Bu kayıtlar, birinin CNAME girişinizdeki aynı ada sahip Azure Uygulaması Hizmeti oluşturmasını engellemez. Etki alanı adının sahipliğini kanıtlama özelliği olmadan tehdit aktörleri trafiği alamaz veya içeriği denetleyemez.

Mevcut özel DNS adını Azure Uygulaması Hizmeti ile eşleme hakkında daha fazla bilgi edinin.

Tehdidi azaltmak için süreçler oluşturma ve otomatikleştirme

Dns tehditlerini önlemek için temizleme işlemlerini çalıştırmak genellikle geliştiricilere ve operasyon ekiplerine bağlı olur. Aşağıdaki uygulamalar, kuruluşunuzun bu tehditten muzdarip olmamasını sağlamaya yardımcı olur.

Önleme yordamları oluşturma:

Uygulama geliştiricilerinizi kaynakları her sildiklerinde adresleri yeniden yönlendirmeleri için eğitin.

Bir hizmetin yetkisini alırken gerekli denetimler listesine "DNS girdisini kaldır" yazın.

Özel DNS girişi olan tüm kaynaklara silme kilitleri yerleştirin. Silme kilidi, kaynağın sağlamasını kaldırmadan önce eşlemenin kaldırılması gerektiğini gösteren bir gösterge görevi görür. Bu gibi ölçüler yalnızca iç eğitim programlarıyla birleştirildiğinde kullanılabilir.

Bulma yordamları oluşturma:

Alt etki alanlarınızın tümünün Azure kaynaklarına eşlendiğinden emin olmak için DNS kayıtlarınızı düzenli olarak gözden geçirin:

- Mevcut - *.azurewebsites.net veya *.cloudapp.azure.com gibi Azure alt etki alanlarına işaret eden kaynaklar için DNS bölgelerinizi sorgulayın (Bkz . Azure etki alanlarının başvuru listesi).

- Sahibi sizsiniz - DNS alt etki alanlarınızın hedeflediğini tüm kaynaklara sahip olduğunuzu onaylayın.

Azure tam etki alanı adı (FQDN) uç noktalarınızın ve uygulama sahiplerinin hizmet kataloğunu koruyun. Hizmet kataloğunuzu oluşturmak için aşağıdaki Azure Kaynak Grafı sorgu betiğini çalıştırın. Bu betik, erişiminiz olan kaynakların FQDN uç nokta bilgilerini projelendirilir ve bunları bir CSV dosyasında oluşturur. Kiracınızın tüm aboneliklerine erişiminiz varsa betik, aşağıdaki örnek betikte gösterildiği gibi tüm bu abonelikleri dikkate alır. Sonuçları belirli bir abonelik kümesiyle sınırlamak için betiği gösterildiği gibi düzenleyin.

Düzeltme yordamları oluşturma:

- DNS girişlerini sallarken ekibinizin herhangi bir güvenlik riski olup olmadığını araştırması gerekir.

- Kaynak kullanımdan kaldırıldığında adresin neden yeniden yönlendirilmediğinden araştırın.

- Artık kullanımda değilse DNS kaydını silin veya kuruluşunuza ait doğru Azure kaynağına (FQDN) işaret edin.

DNS işaretçilerini temizleme veya DNS'yi yeniden talep etme

Klasik bulut hizmeti kaynağı silindikten sonra ilgili DNS, Azure DNS ilkelerine göre ayrılır. Rezervasyon döneminde DNS'nin yeniden kullanılması, DNS'ye ilk sahip olan aboneliğin Microsoft Entra kiracısına ait abonelikler DıŞıNDA yasaktır. Rezervasyonun süresi dolduktan sonra, DNS herhangi bir abonelik tarafından talep edilebilir. DNS rezervasyonları alarak müşterinin 1) söz konusu DNS ile ilgili tüm ilişkilendirmeleri/işaretçileri temizlemesi veya 2) Azure'da DNS'yi yeniden talep etme süresi vardır. İstenmeyen DNS girdilerini en erken silmeniz önerilir. Ayrılan DNS adı, bulut hizmeti adı bu bulut için DNS bölgesine eklenerek türetilebilir.

- Genel - cloudapp.net

- Mooncake - chinacloudapp.cn

- Fairfax - usgovcloudapp.net

- BlackForest - azurecloudapp.de

Örneğin, Genel'de "test" adlı barındırılan bir hizmette DNS "test.cloudapp.net" olabilir

Örnek: 'A' aboneliği ve 'B' aboneliği, 'AB' Microsoft Entra kiracısına ait olan tek aboneliktir. 'A' aboneliği, DNS adı 'test.cloudapp.net' olan klasik bir bulut hizmeti 'test' içerir. Bulut hizmeti silindikten sonra, 'test.cloudapp.net' DNS adında bir rezervasyon alınır. Rezervasyon döneminde yalnızca 'A' aboneliği veya 'B' aboneliği 'test' adlı klasik bir bulut hizmeti oluşturarak 'test.cloudapp.net' DNS adını talep edebilecektir. Başka hiçbir aboneliğin talepte bulunmasına izin verilmez. Rezervasyon döneminden sonra Azure'daki tüm abonelikler artık 'test.cloudapp.net' talep edebilir.

Sonraki adımlar

Alt etki alanı devralmaya karşı savunmak için kullanabileceğiniz ilgili hizmetler ve Azure özellikleri hakkında daha fazla bilgi edinmek için aşağıdaki sayfalara bakın.

App Service için Microsoft Defender'ı etkinleştirme - sallanan DNS girişleri algılandığında uyarı almak için

Azure Uygulaması Hizmeti'ne özel etki alanları eklerken etki alanı doğrulama kimliği kullanma

Hızlı Başlangıç: Azure PowerShell kullanarak ilk Kaynak Grafı sorgunuzu çalıştırma