Azure Active Directory B2C'de kullanıcı akışlarına Koşullu Erişim ekleme

Başlamadan önce, ayarladığınız ilke türünü seçmek için İlke türü seçin seçicisini kullanın. Azure Active Directory B2C, kullanıcıların uygulamalarınızla nasıl etkileşim kurduğunu tanımlamak için iki yöntem sunar: önceden tanımlanmış kullanıcı akışları veya tam olarak yapılandırılabilir özel ilkeler aracılığıyla. Bu makalede gerekli adımlar her yöntem için farklıdır.

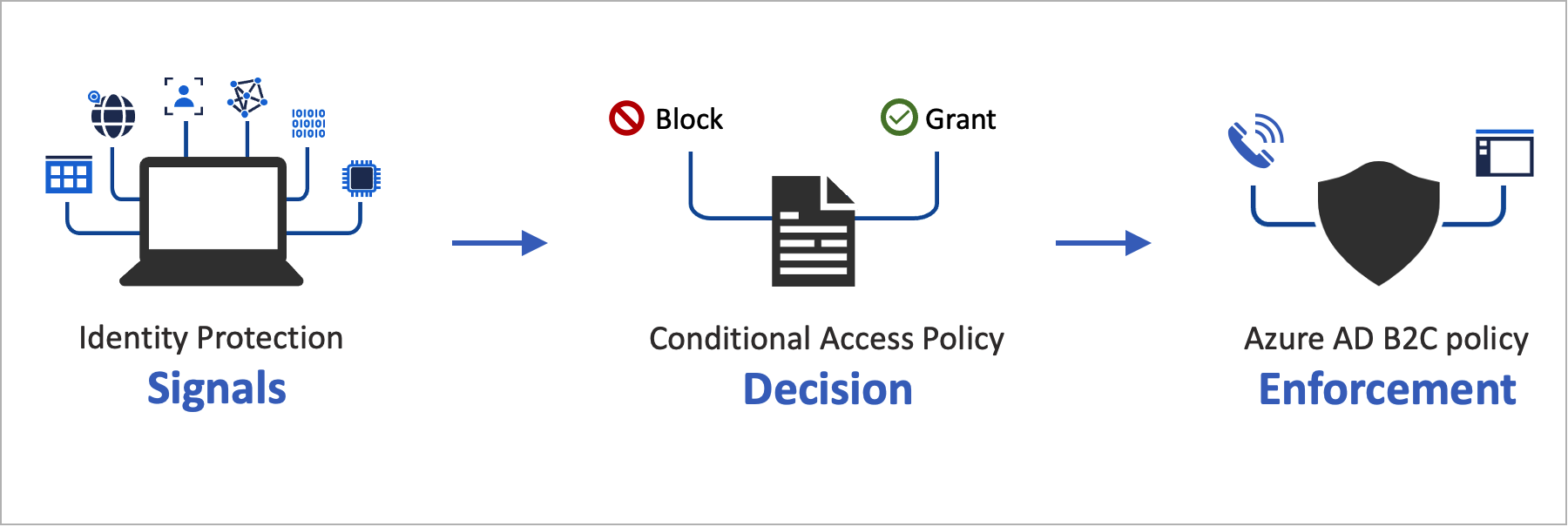

Uygulamalarınızda riskli oturum açma işlemleri yönetmek için Azure Active Directory B2C (Azure AD B2C) kullanıcı akışlarınıza veya özel ilkelerinize Koşullu Erişim eklenebilir. Microsoft Entra Koşullu Erişim, Azure AD B2C tarafından sinyalleri bir araya getirmek, kararlar almak ve kuruluş ilkelerini zorunlu kılmak için kullanılan araçtır.

Risk değerlendirmesini ilke koşullarıyla otomatikleştirmek, riskli oturum açma işlemlerinin hemen tanımlanıp düzeltilip engellendiği anlamına gelir.

Risk değerlendirmesini ilke koşullarıyla otomatikleştirmek, riskli oturum açma işlemlerinin hemen tanımlanıp düzeltilip engellendiği anlamına gelir.

Servise genel bakış

Azure AD B2C, her oturum açma olayını değerlendirir ve kullanıcıya erişim vermeden önce tüm ilke gereksinimlerinin karşılanmasını sağlar. Bu Değerlendirme aşamasında Koşullu Erişim hizmeti, oturum açma olayları sırasında Kimlik Koruması risk algılamaları tarafından toplanan sinyalleri değerlendirir. Bu değerlendirme işleminin sonucu, oturum açmanın verilmesi mi yoksa engellenmesi mi gerektiğini gösteren bir talep kümesidir. Azure AD B2C ilkesi, kullanıcı akışı içinde işlem yapmak için bu talepleri kullanır. Erişimi engelleme veya kullanıcıyı çok faktörlü kimlik doğrulaması (MFA) gibi belirli bir düzeltmeyle zorlayan bir örnektir. "Erişimi engelle", diğer tüm ayarları geçersiz kılar.

Aşağıdaki örnekte, oturum açma tehdidini değerlendirmek için kullanılan bir Koşullu Erişim teknik profili gösterilmektedir.

<TechnicalProfile Id="ConditionalAccessEvaluation">

<DisplayName>Conditional Access Provider</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" />

<Metadata>

<Item Key="OperationType">Evaluation</Item>

</Metadata>

...

</TechnicalProfile>

Kimlik Koruması sinyallerinin düzgün bir şekilde değerlendirildiğinden emin olmak için hem yerel hem de sosyal hesaplar da dahil olmak üzere tüm kullanıcılar için teknik profili çağırmak ConditionalAccessEvaluation istersiniz. Aksi takdirde, Kimlik Koruması kullanıcılarla ilişkili yanlış bir risk derecesini gösterir.

Ardından gelen Düzeltme aşamasında, kullanıcıya MFA sınaması yapılır. Tamamlandıktan sonra Azure AD B2C, Kimlik Koruması'na tanımlanan oturum açma tehdidinin düzeltildiğini ve hangi yöntemle düzeltildiğini bildirir. Bu örnekte Azure AD B2C, kullanıcının çok faktörlü kimlik doğrulama sınamasını başarıyla tamamladığını gösterir. Düzeltme diğer kanallardan da gerçekleşebilir. Örneğin, hesabın parolası yönetici veya kullanıcı tarafından sıfırlandığında. Riskli kullanıcılar raporunda kullanıcı Risk durumunu de kontrol edebilirsiniz.

Önemli

Yolculuk içinde riski başarıyla düzeltmek için Değerlendirme teknik profili yürütüldükten sonra Düzeltme teknik profilinin çağrıldığından emin olun. Değerlendirme Düzeltme olmadan çağrılırsa risk durumu Risk Altında olur.

Değerlendirme teknik profili önerisi döndürdüğündeBlock, Değerlendirme teknik profili çağrısı gerekli değildir. Risk durumu Risk altında olarak ayarlanır.

Aşağıdaki örnekte, tanımlanan tehdidi düzeltmek için kullanılan bir Koşullu Erişim teknik profili gösterilmektedir:

<TechnicalProfile Id="ConditionalAccessRemediation">

<DisplayName>Conditional Access Remediation</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null"/>

<Metadata>

<Item Key="OperationType">Remediation</Item>

</Metadata>

...

</TechnicalProfile>

Çözümün bileşenleri

Azure AD B2C'de Koşullu Erişimi etkinleştiren bileşenler şunlardır:

- Kullanıcıya oturum açma ve kaydolma işleminde yol gösteren kullanıcı akışı veya özel ilke .

- Kararlar almak ve kuruluş ilkelerini zorunlu kılmak için sinyalleri bir araya getiren Koşullu Erişim ilkesi. Kullanıcı bir Azure AD B2C ilkesi aracılığıyla uygulamanızda oturum açtığında, Koşullu Erişim ilkesi riskli oturum açmaları tanımlamak için Microsoft Entra Kimlik Koruması sinyalleri kullanır ve uygun düzeltme eylemini sunar.

- Kullanıcıları uygun Azure AD B2C kullanıcı akışına veya özel ilkeye yönlendiren kayıtlı uygulama .

- Riskli oturum açma benzetimini yapmak için TOR Tarayıcısı .

Hizmet sınırlamaları ve dikkat edilmesi gerekenler

Microsoft Entra Koşullu Erişim'i kullanırken aşağıdakileri göz önünde bulundurun:

- Kimlik Koruması, Google veya Facebook gibi yerel ve sosyal kimlikler için kullanılabilir. Sosyal kimlikler için Koşullu Erişimi el ile etkinleştirmeniz gerekir. Sosyal hesap kimlik bilgileri dış kimlik sağlayıcısı tarafından yönetildiğinden algılama sınırlıdır.

- Azure AD B2C kiracılarında, Microsoft Entra Koşullu Erişim ilkelerinin yalnızca bir alt kümesi kullanılabilir.

Önkoşullar

- Active Directory B2C'de özel ilkeleri kullanmaya başlama bölümündeki adımları tamamlayın.

- Henüz yapmadıysanız bir web uygulaması kaydedin.

Fiyatlandırma katmanı

Riskli oturum açma ilkeleri oluşturmak için Azure AD B2C Premium P2 gereklidir. Premium P1 kiracıları konum, uygulama, kullanıcı tabanlı veya grup tabanlı ilkeleri temel alan bir ilke oluşturabilir. Daha fazla bilgi için bkz . Azure AD B2C fiyatlandırma katmanınızı değiştirme

Azure AD B2C kiracınızı hazırlama

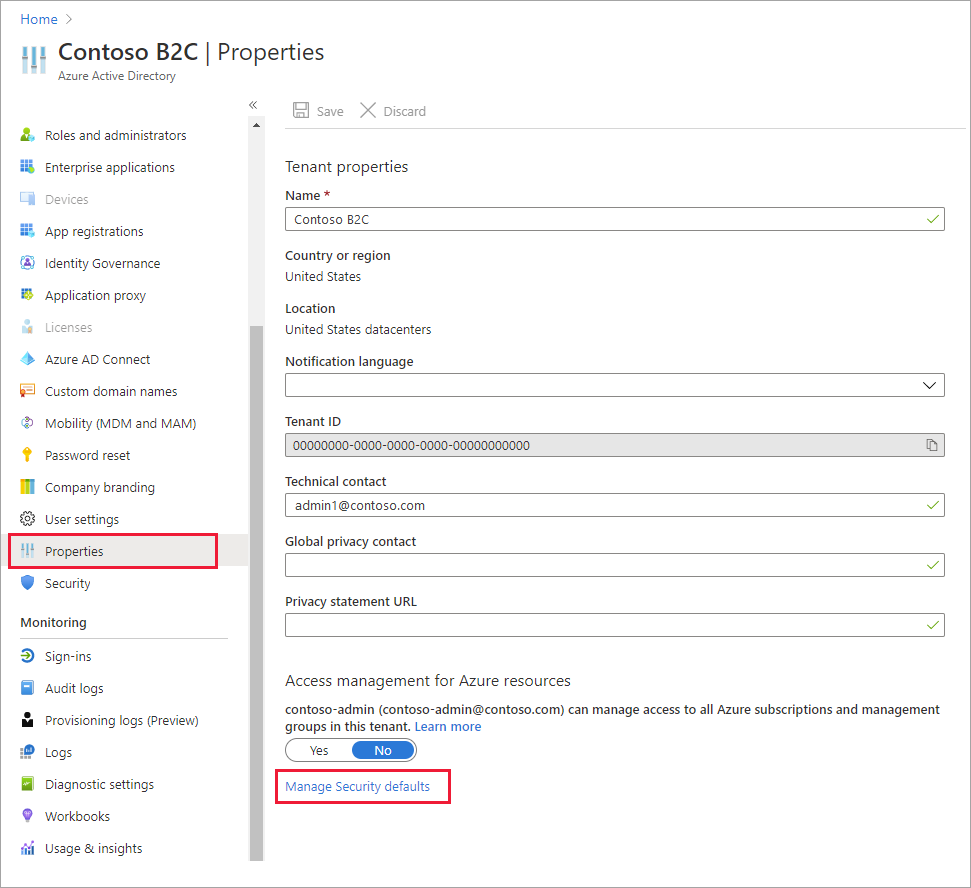

Koşullu Erişim ilkesi eklemek için güvenlik varsayılanlarını devre dışı bırakın:

Azure Portal oturum açın.

Birden çok kiracıya erişiminiz varsa, Dizinler + abonelikler menüsünden Azure AD B2C kiracınıza geçmek için üstteki menüden Ayarlar simgesini seçin.

Azure hizmetleri'nin altında Microsoft Entra ID'yi seçin. Microsoft Entra Id'yi bulup seçmek için arama kutusunu da kullanabilirsiniz.

Özellikler'i ve ardından Güvenlik varsayılanlarını yönet'i seçin.

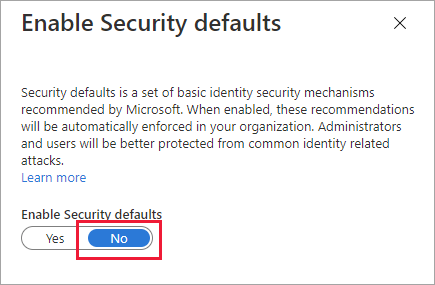

Güvenlik varsayılanlarını etkinleştir'in altında Hayır'ı seçin.

Koşullu Erişim ilkesi ekleme

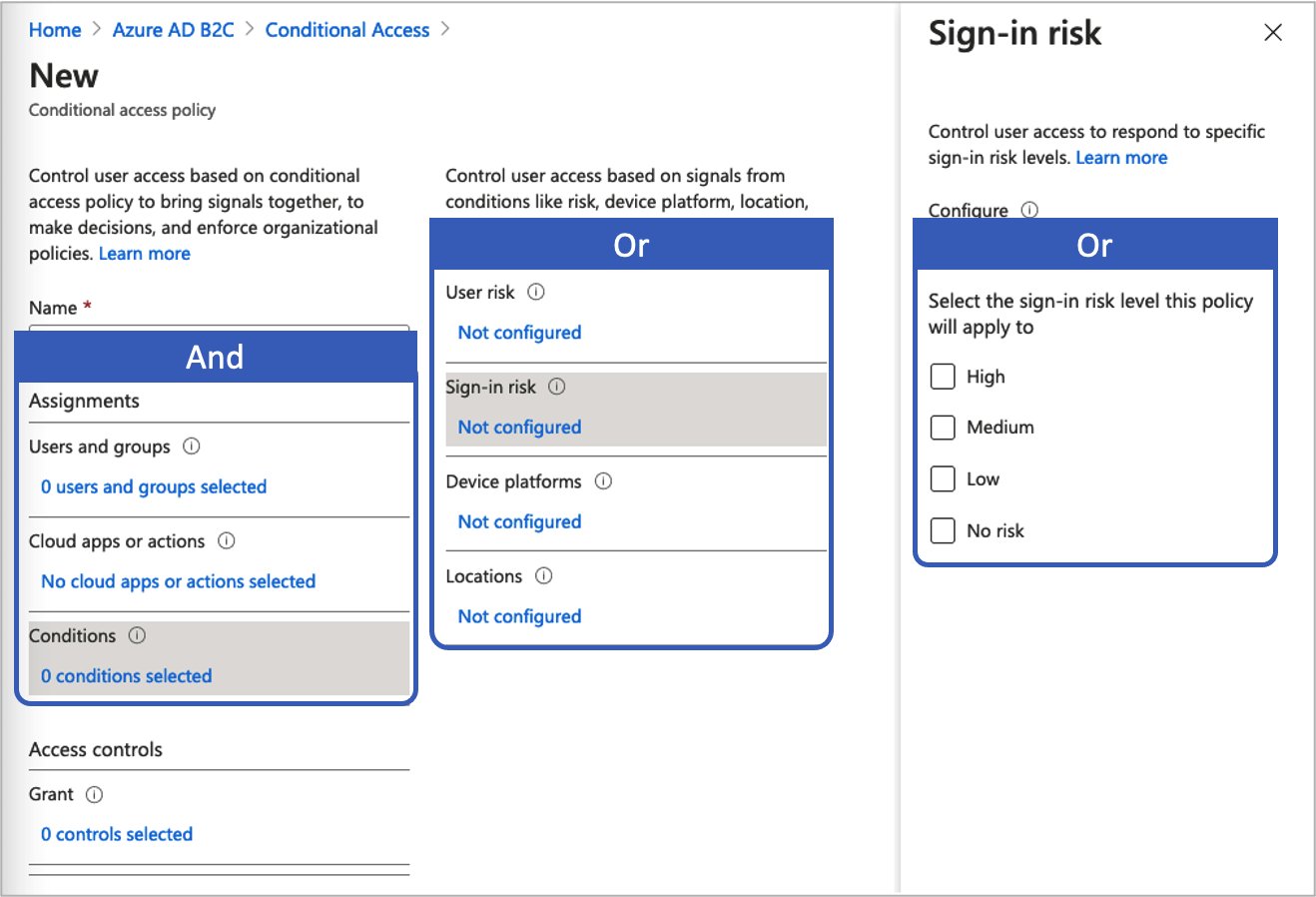

Koşullu Erişim ilkesi, atamaların ve erişim denetimlerinin if-then deyimidir. Koşullu Erişim ilkesi, kararlar almak ve kuruluş ilkelerini zorunlu kılmak için sinyalleri bir araya getirir.

Bahşiş

Bu adımda koşullu erişim ilkesini yapılandıracaksınız. Şu şablonlardan birini kullanmanızı öneririz: Şablon 1: Oturum açma risk tabanlı Koşullu Erişim, Şablon 2: Kullanıcı risk tabanlı Koşullu Erişim veya Şablon 3: Koşullu Erişim ile konumları engelleme. Koşullu erişim ilkesini Azure portalı veya MS Graph API aracılığıyla yapılandırabilirsiniz.

Atamalar arasındaki mantıksal işleç And'dir. Her atamadaki işleç Or şeklindedir.

Koşullu Erişim ilkesi eklemek için:

Koşullu Erişim ilkesi eklemek için:

Azure portalında Azure AD B2C'yi arayın ve seçin.

Güvenlik bölümünde Koşullu Erişim’i seçin. Koşullu Erişim İlkeleri sayfası açılır.

+ Yeni ilke'yi seçin.

İlke için riskli oturum açmayı engelle gibi bir ad girin.

Atamalar'ın altında Kullanıcılar ve gruplar'ı seçin ve ardından aşağıdaki desteklenen yapılandırmalardan birini seçin:

Ekle Lisans Notlar Tüm kullanıcılar P1, P2 Bu ilke tüm kullanıcılarınızı etkiler. Kendinizi kilitlememeye dikkat etmek için Dışla'yı seçerek, Dizin rolleri'ni ve ardından listeden Genel Yönetici istratörü'nu seçerek yönetim hesabınızı dışlayın. Ayrıca Kullanıcılar ve Gruplar'ı ve ardından Dışlanan kullanıcıları seç listesinde hesabınızı seçebilirsiniz. Bulut uygulamaları veya eylemler'i ve ardından Uygulamaları seçin'i seçin. Bağlı olan taraf uygulamanızı bulun.

Koşullar'ı ve ardından aşağıdaki koşullardan birini seçin. Örneğin, Oturum açma riski ve Yüksek, Orta ve Düşük risk düzeyleri'ne tıklayın.

Koşul Lisans Notlar Kullanıcı riski P2 Kullanıcı riski, belirli bir kimliğin veya hesabın risk altında olma olasılığını temsil eder. Oturum açma riski P2 Oturum açma riski, belirli bir kimlik doğrulama isteğinin kimlik sahibi tarafından yetkilendirilmemesi olasılığını temsil eder. Cihaz platformları Desteklenmez Bir cihazda çalışan işletim sistemi ile karakterize edilir. Daha fazla bilgi için bkz . Cihaz platformları. Konumlar P1, P2 Adlandırılmış konumlar genel IPv4 ağ bilgilerini, ülke veya bölgeyi ya da belirli ülke veya bölgelerle eşleşmeyen bilinmeyen alanları içerebilir. Daha fazla bilgi için bkz . Konumlar. Erişim denetimleri'nin altında Ver'i seçin. Ardından erişimin engellenip engellenmeyeceğini veya verilip verilmeyeceğini seçin:

Seçenek Lisans Notlar Erişimi engelle P1, P2 Bu koşullu erişim ilkesinde belirtilen koşullara göre erişimi engeller. Çok faktörlü kimlik doğrulaması gerektir ile erişim izni verme P1, P2 Bu koşullu erişim ilkesinde belirtilen koşullara bağlı olarak, kullanıcının Azure AD B2C çok faktörlü kimlik doğrulamasından geçmesi gerekir. İlkeyi etkinleştir'in altında aşağıdakilerden birini seçin:

Seçenek Lisans Notlar Yalnızca rapor P1, P2 Yalnızca rapor, yöneticilerin ortamlarında etkinleştirmeden önce Koşullu Erişim ilkelerinin etkisini değerlendirmesine olanak tanır. Bu durumla ilkeyi denetlemenizi ve çok faktörlü kimlik doğrulaması gerektirmeden veya kullanıcıları engellemeden son kullanıcılar üzerindeki etkiyi belirlemenizi öneririz. Daha fazla bilgi için bkz . Denetim raporunda Koşullu Erişim sonuçlarını gözden geçirme -Inı P1, P2 Erişim ilkesi değerlendirilir ve uygulanmaz. Kapalı P1, P2 Erişim ilkesi etkinleştirilmemiş ve kullanıcılar üzerinde hiçbir etkisi yoktur. Oluştur'u seçerek test Koşullu Erişim ilkenizi etkinleştirin.

Şablon 1: Oturum açma risk tabanlı Koşullu Erişim

Çoğu kullanıcı, takip edilebilen normal bir davranışa sahiptir ve davranışları normalin dışına çıktığında oturum açmalarına izin vermek riskli olabilir. Bu kullanıcıyı engellemek veya gerçekten söyledikleri kişi olduğunu kanıtlamak için çok faktörlü kimlik doğrulaması gerçekleştirmesini isteyebilirsiniz. Oturum açma riski, belirli bir kimlik doğrulama isteğinin kimlik sahibi tarafından yetkilendirilmemesi olasılığını temsil eder. P2 lisansına sahip Azure AD B2C kiracıları, oturum açma riski algılamalarını Microsoft Entra Kimlik Koruması içeren Koşullu Erişim ilkeleri oluşturabilir.

B2C için Kimlik Koruması algılamalarıyla ilgili sınırlamalara dikkat edin. Risk algılanırsa, kullanıcılar yöneticiler için gereksiz gürültüyü önlemek amacıyla riskli oturum açma olayını kendi kendine düzeltmek ve kapatmak için çok faktörlü kimlik doğrulaması gerçekleştirebilir.

Oturum açma riski orta veya yüksek olduğunda MFA gerektiren oturum açma riskine dayalı koşullu erişim ilkesini etkinleştirmek için Azure portalı veya Microsoft Graph API'leri aracılığıyla Koşullu Erişim'i yapılandırın.

- Ekle'nin altında Tüm kullanıcılar'ı seçin.

- Dışla'nın altında Kullanıcılar ve gruplar'ı seçin ve kuruluşunuzun acil durum erişimini veya kıran hesapları seçin.

- Bitti'yi seçin.

- Bulut uygulamaları veya eylemler>Ekle'nin altında Tüm bulut uygulamaları'nı seçin.

- Koşullar >Oturum açma riski altında Yapılandır'ı Evet olarak ayarlayın. Bu ilkenin uygulanacağı oturum açma riski düzeyini seçin altında

- Yüksek ve Orta'ya tıklayın.

- Bitti'yi seçin.

- Erişim denetimleri>Ver'in altında Erişim ver, Çok faktörlü kimlik doğrulaması gerektir'i ve Seç'i seçin.

- Ayarlarınızı onaylayın ve İlkeyi etkinleştir'i Açık olarak ayarlayın.

- İlkenizi etkinleştirmek için oluşturmak için Oluştur'u seçin.

Koşullu Erişim API'leri ile şablon 1'i etkinleştirme (isteğe bağlı)

MS Graph API'leri ile oturum açma risk tabanlı Koşullu Erişim ilkesi oluşturun. Daha fazla bilgi için bkz . Koşullu Erişim API'leri. Aşağıdaki şablon, yalnızca rapor modunda "Şablon 1: Orta+ oturum açma riski için MFA gerektir" görünen adıyla bir Koşullu Erişim ilkesi oluşturmak için kullanılabilir.

{

"displayName": "Template 1: Require MFA for medium+ sign-in risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"signInRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

]

}

}

Şablon 2: Kullanıcı risk tabanlı Koşullu Erişim

Kimlik Koruması, kullanıcının davranışı için normal olduğuna inandığı şeyleri hesaplayabilir ve bu özelliği kullanarak risklerine yönelik kararlara dayandırabilir. Kullanıcı riski, kimliğin gizliliğinin tehlikeye atılmış olma olasılığının hesaplanmasıdır. P2 lisansına sahip B2C kiracıları, kullanıcı riskini içeren Koşullu Erişim ilkeleri oluşturabilir. Bir kullanıcı risk altında olarak algılandığında, riski düzeltmek ve hesabına erişim kazanmak için parolasını güvenli bir şekilde değiştirmesini zorunlu kılabilirsiniz. Kullanıcıların kendi kendine düzeltebilmesi için güvenli bir parola değişikliği gerektirecek bir kullanıcı riski ilkesi ayarlamanızı kesinlikle öneririz.

B2C için Kimlik Koruması algılamalarıyla ilgili sınırlamaları dikkate alarak Kimlik Koruması'nda kullanıcı riski hakkında daha fazla bilgi edinin.

Kullanıcı riski orta veya yüksek olduğunda çok faktörlü kimlik doğrulaması (MFA) ve parola değişikliği gerektiren bir kullanıcı risk tabanlı Koşullu Erişim ilkesini etkinleştirmek için Azure portalı veya Microsoft Graph API'leri aracılığıyla Koşullu Erişim'i yapılandırın.

Kullanıcı tabanlı koşullu erişiminizi yapılandırmak için:

- Azure Portal oturum açın.

- Azure AD B2C>Güvenliği>Koşullu Erişim'e göz atın.

- Yeni ilke'yi seçin.

- İlkenize bir ad verin. Kuruluşların ilkelerinin adları için anlamlı bir standart oluşturmalarını öneririz.

- Atamalar'ın altında Kullanıcılar ve gruplar'ı seçin.

- Ekle'nin altında Tüm kullanıcılar'ı seçin.

- Dışla'nın altında Kullanıcılar ve gruplar'ı seçin ve kuruluşunuzun acil durum erişimini veya kıran hesapları seçin.

- Bitti'yi seçin.

- Bulut uygulamaları veya eylemler>Ekle'nin altında Tüm bulut uygulamaları'nı seçin.

- Koşullar>Kullanıcı riski altında Yapılandır'ı Evet olarak ayarlayın. İlkenin uygulanması için gereken kullanıcı risk düzeylerini yapılandırma altında

- Yüksek ve Orta'ya tıklayın.

- Bitti'yi seçin.

- Erişim denetimleri>Ver'in altında Erişim ver, Parola değişikliği gerektir'i ve Seç'i seçin. Çok faktörlü kimlik doğrulaması iste de varsayılan olarak gereklidir.

- Ayarlarınızı onaylayın ve İlkeyi etkinleştir'i Açık olarak ayarlayın.

- İlkenizi etkinleştirmek için oluşturmak için Oluştur'u seçin.

Koşullu Erişim API'leri ile şablon 2'yi etkinleştirme (isteğe bağlı)

Koşullu Erişim API'leri ile kullanıcı risk tabanlı koşullu erişim ilkesi oluşturmak için Koşullu Erişim API'leri belgelerine bakın.

Aşağıdaki şablon, yalnızca rapor modunda "Şablon 2: Orta+ kullanıcı riski için güvenli parola değişikliği gerektir" görünen adıyla bir Koşullu Erişim ilkesi oluşturmak için kullanılabilir.

{

"displayName": "Template 2: Require secure password change for medium+ user risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"userRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "AND",

"builtInControls": [

"mfa",

"passwordChange"

]

}

}

Şablon 3: Koşullu Erişim ile konumları engelleme

Koşullu Erişim'deki konum koşuluyla, kullanıcının ağ konumuna göre bulut uygulamalarınıza erişimi denetleyebilirsiniz. Koşullu Erişim ilkesinin belirli konumlara erişimi engellemesini sağlamak için Azure portalı veya Microsoft Graph API'leri aracılığıyla Koşullu Erişim'i yapılandırın. Daha fazla bilgi için bkz . Koşullu Erişim ilkesinde konum koşulunu kullanma

Konumları tanımlama

- Azure Portal oturum açın.

- Azure AD B2C>Güvenliği>Koşullu Erişim>Adlı Konumlar'a göz atın.

- Ülkeler konumunu veya IP aralıkları konumunu seçin

- Konumunuza bir ad verin.

- IP aralıklarını belirtin veya belirttiğiniz konum için Ülkeler/Bölgeler'i seçin. Ülkeler/Bölgeler'i seçerseniz, isteğe bağlı olarak bilinmeyen alanları eklemeyi seçebilirsiniz.

- Kaydet'i seçin.

Koşul erişim ilkesiyle etkinleştirmek için:

- Azure Portal oturum açın.

- Azure AD B2C>Güvenliği>Koşullu Erişim'e göz atın.

- Yeni ilke'yi seçin.

- İlkenize bir ad verin. Kuruluşların ilkelerinin adları için anlamlı bir standart oluşturmalarını öneririz.

- Atamalar'ın altında Kullanıcılar ve gruplar'ı seçin.

- Ekle'nin altında Tüm kullanıcılar'ı seçin.

- Dışla'nın altında Kullanıcılar ve gruplar'ı seçin ve kuruluşunuzun acil durum erişimini veya kıran hesapları seçin.

- Bitti'yi seçin.

- Bulut uygulamaları veya eylemler>Ekle'nin altında Tüm bulut uygulamaları'nı seçin.

- Koşullar>Altında Konum

- Yapılandır'ı Evet olarak ayarlayın.

- Ekle'nin altında Seçili konumlar'ı seçin

- Oluşturduğunuz adlandırılmış konumu seçin.

- Seç'e tıklayın

- Erişim denetimleri'nin > altında Erişimi Engelle'yi ve ardından Seç'i seçin.

- Ayarlarınızı onaylayın ve İlkeyi etkinleştir'i Açık olarak ayarlayın.

- İlkenizi etkinleştirmek için oluşturmak için Oluştur'u seçin.

Koşullu Erişim API'leri ile şablon 3'i etkinleştirme (isteğe bağlı)

Koşullu Erişim API'leri ile konum tabanlı bir Koşullu Erişim ilkesi oluşturmak için Koşullu Erişim API'leri belgelerine bakın. Adlandırılmış Konumlar'ı ayarlamak için Adlandırılmış Konumlar belgelerine bakın.

Aşağıdaki şablon, yalnızca rapor modunda görünen adı "Şablon 3: İzin verilmeyen konumları engelle" olan bir Koşullu Erişim ilkesi oluşturmak için kullanılabilir.

{

"displayName": "Template 3: Block unallowed locations",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

},

"locations": {

"includeLocations": [

"b5c47916-b835-4c77-bd91-807ec08bf2a3"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"block"

]

}

}

Kullanıcı akışına Koşullu Erişim ekleme

Microsoft Entra Koşullu Erişim ilkesini ekledikten sonra, kullanıcı akışınızda veya özel ilkenizde Koşullu Erişimi etkinleştirin. Koşullu Erişimi etkinleştirdiğinizde, bir ilke adı belirtmeniz gerekmez. Tek bir kullanıcıya her zaman birden çok Koşullu Erişim ilkesi uygulanabilir. Bu durumda, en katı erişim denetimi ilkesi önceliklidir. Örneğin, bir ilke MFA gerektirirken diğer ilke erişimi engellerse, kullanıcı engellenir.

Çok faktörlü kimlik doğrulamasını etkinleştirme (isteğe bağlı)

Kullanıcı akışına Koşullu Erişim eklerken Çok faktörlü kimlik doğrulaması (MFA) kullanmayı göz önünde bulundurun. Kullanıcılar SMS veya ses aracılığıyla tek seferlik bir kod, e-posta yoluyla tek seferlik parola veya çok faktörlü kimlik doğrulaması için bir kimlik doğrulayıcı uygulaması aracılığıyla zamana dayalı tek seferlik parola (TOTP) kodu kullanabilir. MFA ayarları, Koşullu Erişim ayarlarından ayrı olarak yapılandırılır. Şu MFA seçenekleri arasından seçim yapabilirsiniz:

- Kapalı - Oturum açma sırasında MFA hiçbir zaman zorlanmaz ve kullanıcılardan kaydolma veya oturum açma sırasında MFA'ya kaydolmaları istenmez.

- Her zaman açık - Koşullu Erişim kurulumunuz ne olursa olsun MFA her zaman gereklidir. Kaydolma sırasında kullanıcılardan MFA'ya kaydolmaları istenir. Oturum açma sırasında, kullanıcılar MFA'ya henüz kaydolmamışsa kaydolmaları istenir.

- Koşullu - Kaydolma ve oturum açma sırasında kullanıcılardan MFA'ya kaydolmaları istenir (hem yeni kullanıcılar hem de MFA'ya kayıtlı olmayan mevcut kullanıcılar). Oturum açma sırasında MFA yalnızca etkin bir Koşullu Erişim ilkesi değerlendirmesi gerektirdiğinde uygulanır:

- Sonuç, riski olmayan bir MFA sınaması ise MFA uygulanır. Kullanıcı MFA'ya henüz kaydolmamışsa kaydolması istenir.

- Sonuç risk nedeniyle bir MFA sınamasıysa ve kullanıcı MFA'ya kayıtlı değilse oturum açma engellenir.

Dekont

Azure AD B2C'de Koşullu Erişim'in genel kullanıma sunulduğundan, kullanıcılardan kaydolma sırasında bir MFA yöntemine kaydolmaları istenir. Genel kullanılabilirlik öncesinde oluşturduğunuz tüm kaydolma kullanıcı akışları bu yeni davranışı otomatik olarak yansıtmaz, ancak yeni kullanıcı akışları oluşturarak davranışı dahil edebilirsiniz.

Kullanıcı akışında Koşullu Erişimi etkinleştirmek için, sürümün Koşullu Erişim'i desteklediğinden emin olun. Bu kullanıcı akışı sürümleri Önerilen olarak etiketlenmiştir.

- Azure Portal oturum açın.

- Birden çok kiracıya erişiminiz varsa, Dizinler + abonelikler menüsünden Azure AD B2C kiracınıza geçmek için üstteki menüden Ayarlar simgesini seçin.

- Azure hizmetleri'nin altında Azure AD B2C'yi seçin. Azure AD B2C'yi bulmak ve seçmek için arama kutusunu da kullanabilirsiniz.

- İlkeler'in altında Kullanıcı akışları'yı seçin. Ardından kullanıcı akışını seçin.

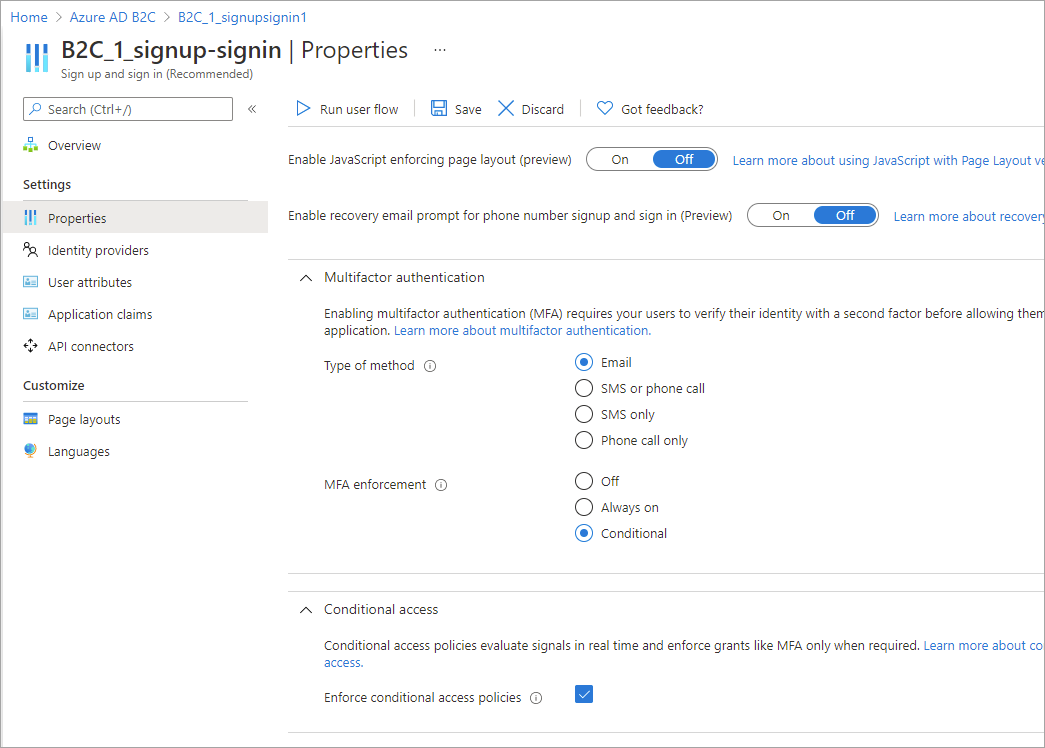

- Özellikler'i seçin ve Koşullu Erişim etiketli ayarı arayarak kullanıcı akışının Koşullu Erişimi desteklediğinden emin olun.

- Çok faktörlü kimlik doğrulaması bölümünde, istenen yöntem türünü seçin ve ardından MFA zorlaması'nın altında Koşullu'ya tıklayın.

- Koşullu erişim bölümünde Koşullu erişim ilkelerini zorla onay kutusunu seçin.

- Kaydet'i seçin.

İlkenize Koşullu Erişim ekleme

- GitHub'da koşullu erişim ilkesi örneğini alın.

- Her dosyada dizesini

yourtenantAzure AD B2C kiracınızın adıyla değiştirin. Örneğin, B2C kiracınızın adı contosob2c ise, tüm örnekleriyourtenant.onmicrosoft.comolurcontosob2c.onmicrosoft.com. - İlke dosyalarını karşıya yükleyin.

MFA için kullanılacak telefon numarası dışındaki talebi yapılandırma

Yukarıdaki Koşullu Erişim ilkesinde, talep dönüştürme yöntemi bir talebin DoesClaimExist bir değer içerip içermediğini, örneğin talebin strongAuthenticationPhoneNumber telefon numarası içerip içermediğini denetler.

Talep dönüştürme, taleple strongAuthenticationPhoneNumber sınırlı değildir. Senaryoya bağlı olarak, başka bir talep kullanabilirsiniz. Aşağıdaki XML kod parçacığında bunun strongAuthenticationEmailAddress yerine talep denetlendi. Seçtiğiniz talep geçerli bir değere sahip olmalıdır, aksi takdirde IsMfaRegistered talep olarak Falseayarlanır. olarak Falseayarlandığında, Koşullu Erişim ilkesi değerlendirmesi bir Block verme türü döndürerek kullanıcının kullanıcı akışını tamamlamasını engeller.

<ClaimsTransformation Id="IsMfaRegisteredCT" TransformationMethod="DoesClaimExist">

<InputClaims>

<InputClaim ClaimTypeReferenceId="strongAuthenticationEmailAddress" TransformationClaimType="inputClaim" />

</InputClaims>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="IsMfaRegistered" TransformationClaimType="outputClaim" />

</OutputClaims>

</ClaimsTransformation>

Özel ilkenizi test edin

B2C_1A_signup_signin_with_caGenel bakış sayfasını açmak için veyaB2C_1A_signup_signin_with_ca_whatifilkesini seçin. Ardından Kullanıcı akışını çalıştır'ı seçin. Uygulama'nın altında webapp1'i seçin. Yanıt URL'si göstermelidirhttps://jwt.ms.- Kullanıcı akışı uç noktasını çalıştır altındaki URL'yi kopyalayın.

- Riskli bir oturum açma işleminin benzetimini yapmak için Tor Browser'ı açın ve kayıtlı uygulamada oturum açmak için önceki adımda kopyaladığınız URL'yi kullanın.

- oturum açma sayfasına istenen bilgileri girin ve oturum açmayı deneme. Belirtecin döndürülmesi

https://jwt.msve size görüntülenmesi gerekir. kodu çözülen jwt.ms belirtecinde oturum açmanın engellendiğini görmeniz gerekir.

Kullanıcı akışınızı test edin

- Oluşturduğunuz kullanıcı akışını seçerek genel bakış sayfasını açın ve ardından Kullanıcı akışını çalıştır'ı seçin. Uygulama'nın altında webapp1'i seçin. Yanıt URL'si göstermelidir

https://jwt.ms. - Kullanıcı akışı uç noktasını çalıştır altındaki URL'yi kopyalayın.

- Riskli bir oturum açma işleminin benzetimini yapmak için Tor Browser'ı açın ve kayıtlı uygulamada oturum açmak için önceki adımda kopyaladığınız URL'yi kullanın.

- oturum açma sayfasına istenen bilgileri girin ve oturum açmayı deneme. Belirtecin döndürülmesi

https://jwt.msve size görüntülenmesi gerekir. kodu çözülen jwt.ms belirtecinde oturum açmanın engellendiğini görmeniz gerekir.

Denetim raporunda Koşullu Erişim sonuçlarını gözden geçirme

Koşullu Erişim olayının sonucunu gözden geçirmek için:

- Azure Portal oturum açın.

- Birden çok kiracıya erişiminiz varsa, Dizinler + abonelikler menüsünden Azure AD B2C kiracınıza geçmek için üstteki menüden Ayarlar simgesini seçin.

- Azure hizmetleri'nin altında Azure AD B2C'yi seçin. Azure AD B2C'yi bulmak ve seçmek için arama kutusunu da kullanabilirsiniz.

- Etkinlikler'in altında Denetim günlükleri'ne tıklayın.

- Kategori'yi B2C olarak ayarlayıp Etkinlik Kaynak Türü'nü IdentityProtection olarak ayarlayarak denetim günlüğünü filtreleyin. Sonra Uygula'yı seçin.

- Son yedi güne kadar denetim etkinliğini gözden geçirin. Aşağıdaki etkinlik türleri dahil edilir:

- Koşullu erişim ilkelerini değerlendirme: Bu denetim günlüğü girdisi, kimlik doğrulaması sırasında Koşullu Erişim değerlendirmesi gerçekleştirildiğini gösterir.

- Kullanıcıyı düzelt: Bu giriş, koşullu erişim ilkesinin verme veya gereksinimlerinin son kullanıcı tarafından karşılandığını ve bu etkinliğin kullanıcıyı azaltmak (riskini azaltmak) için risk altyapısına bildirildiğini gösterir.

- Denetim günlüğü tanımlayıcılarını gösteren Etkinlik Ayrıntıları: Denetim günlüğü sayfasını ve Ek Ayrıntılar bölümündeki bu bilgileri açmak için listeden bir Koşullu erişim ilkesi günlüğü girdisini değerlendir'i seçin:

- ConditionalAccessResult: Koşullu ilke değerlendirmesi için gereken verme.

- AppliedPolicies: Koşulların karşılandığı ve ilkelerin ON olduğu tüm Koşullu Erişim ilkelerinin listesi.

- ReportingPolicies: Yalnızca rapor moduna ayarlanmış ve koşulların karşılandığı Koşullu Erişim ilkelerinin listesi.

Sonraki adımlar

Azure AD B2C kullanıcı akışında kullanıcı arabirimini özelleştirme