Azure Active Directory B2C için özel etki alanlarını etkinleştirme

Başlamadan önce, ayarladığınız ilke türünü seçmek için İlke türü seçin seçicisini kullanın. Azure Active Directory B2C, kullanıcıların uygulamalarınızla nasıl etkileşim kurduğunu tanımlamak için iki yöntem sunar: önceden tanımlanmış kullanıcı akışları veya tam olarak yapılandırılabilir özel ilkeler aracılığıyla. Bu makalede gerekli adımlar her yöntem için farklıdır.

Bu makalede, Azure Active Directory B2C (Azure AD B2C) için yeniden yönlendirme URL'lerinizde özel etki alanlarının nasıl etkinleştirileceği açıklanır. Doğrulanmış bir özel etki alanı kullanarak aşağıdakiler gibi avantajlarınız vardır:

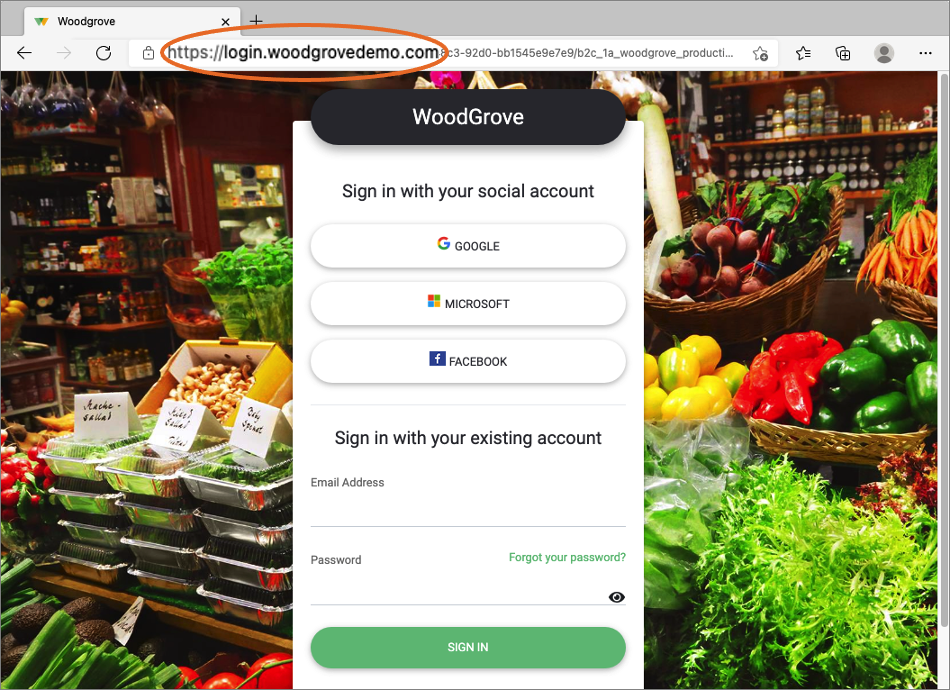

Daha sorunsuz bir kullanıcı deneyimi sağlar. Kullanıcının perspektifinden bakıldığında, oturum açma işlemi sırasında Azure AD B2C varsayılan kiracı-adı.b2clogin.com> etki alanına yönlendirmek yerine etki alanınızda <kalır.

Oturum açma sırasında uygulamanız için aynı etki alanında kalarak üçüncü taraf tanımlama bilgisi engellemenin etkisini azaltmış olursunuz.

Azure AD B2C kiracınızda oluşturabileceğiniz nesne sayısını (kullanıcı hesapları ve uygulamalar) varsayılan 1,25 milyondan 5,25 milyona yükseltebilirsiniz.

Özel etki alanına genel bakış

Azure Front Door kullanarak Azure AD B2C için özel etki alanlarını etkinleştirebilirsiniz. Azure Front Door, hızlı, güvenli ve geniş ölçekte ölçeklenebilir web uygulamaları oluşturmak için Microsoft küresel uç ağını kullanan küresel bir giriş noktasıdır. Azure AD B2C içeriğini Azure Front Door'un arkasında işleyebilir ve ardından Azure Front Door'da bir seçeneği yapılandırarak içeriği uygulamanızın URL'sindeki özel bir etki alanı aracılığıyla teslim edebilirsiniz.

Azure AD B2C özel etki alanı hakkında bilgi edinmek için bu videoyu izleyin.

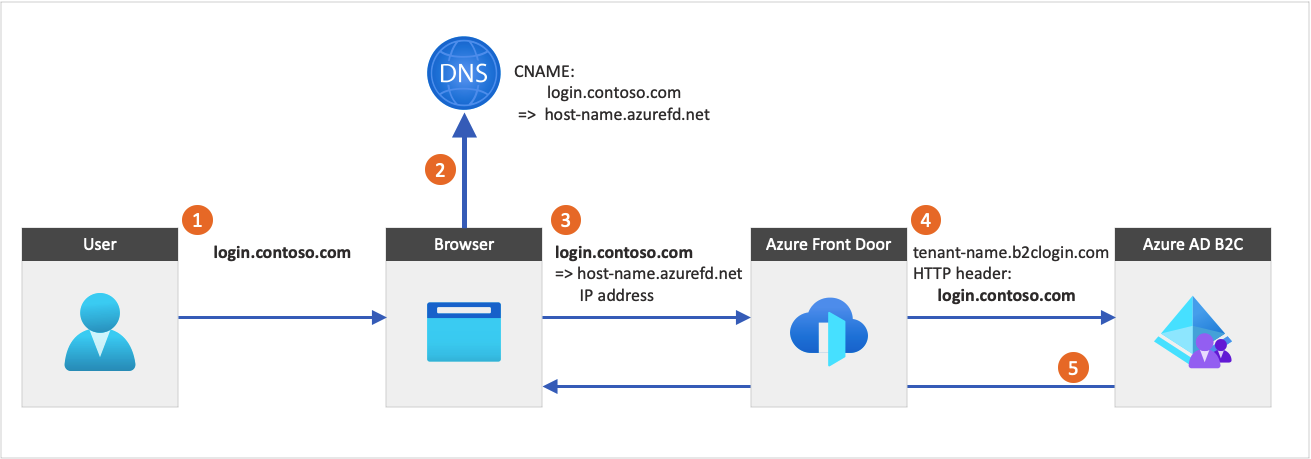

Aşağıdaki diyagramda Azure Front Door tümleştirmesi gösterilmektedir:

- Bir uygulamadan, bir kullanıcı oturum açma düğmesini seçer ve bu düğmeyi Azure AD B2C oturum açma sayfasına götürür. Bu sayfa özel bir etki alanı adı belirtir.

- Web tarayıcısı özel etki alanı adını Azure Front Door IP adresine çözümler. DNS çözümlemesi sırasında, özel etki alanı adına sahip kurallı ad (CNAME) kaydı Front Door varsayılan ön uç ana bilgisayarınızı (örneğin,

contoso-frontend.azurefd.net) gösterir. - Özel etki alanına (örneğin, ) yönlendirilen trafik,

login.contoso.combelirtilen Front Door varsayılan ön uç konağına (contoso-frontend.azurefd.net) yönlendirilir. - Azure Front Door, Azure AD B2C içeriğini Azure AD B2C

<tenant-name>.b2clogin.comvarsayılan etki alanını kullanarak çağırır. Azure AD B2C uç noktasına yönelik istek özgün özel etki alanı adını içerir. - Azure AD B2C, ilgili içeriği ve özgün özel etki alanını görüntüleyerek isteğe yanıt verir.

Önemli

Tarayıcıdan Azure Front Door'a bağlantı her zaman IPv6 yerine IPv4 kullanmalıdır.

Özel etki alanlarını kullanırken aşağıdakileri göz önünde bulundurun:

- Birden çok özel etki alanı ayarlayabilirsiniz. Desteklenen en fazla özel etki alanı sayısı için bkz . Azure AD B2C ve Azure aboneliği için Microsoft Entra hizmet sınırları ve kısıtlamaları ile Azure Front Door için hizmet sınırları, kotaları ve kısıtlamaları .

- Azure Front Door ayrı bir Azure hizmeti olduğundan ek ücret uygulanır. Daha fazla bilgi için bkz . Front Door fiyatlandırması.

- Özel etki alanlarını yapılandırdıktan sonra, özel bir ilke kullanmadığınız ve erişimi engellemediğiniz sürece kullanıcılar Azure AD B2C varsayılan etki alanı adı <tenant-name.b2clogin.com> erişebilir.

- Birden çok uygulamanız varsa, tarayıcı Azure AD B2C oturumunu kullanılmakta olan etki alanı adı altında depoladığı için bunların tümünü özel etki alanına geçirin.

Önkoşullar

- Active Directory B2C'de özel ilkeleri kullanmaya başlama bölümündeki adımları tamamlayın

- Bir web uygulaması kaydedin.

1. Adım: Azure AD B2C kiracınıza özel etki alanı adı ekleme

Her yeni Azure AD B2C kiracısı, <etkialanıadı.onmicrosoft.com> adlı ilk etki alanı adıyla birlikte gelir. İlk etki alanı adını değiştiremez veya silemezsiniz, ancak özel bir etki alanı ekleyebilirsiniz.

Azure AD B2C kiracınıza özel etki alanı eklemek için şu adımları izleyin:

Özel etki alanı adınızı Microsoft Entra Id'ye ekleyin.

Önemli

Bu adımlar için Azure AD B2C kiracınızda oturum açtığınızdan ve Microsoft Entra ID hizmetini seçtiğinizden emin olun.

DNS bilgilerinizi etki alanı kayıt şirketine ekleyin. Özel etki alanı adınızı Microsoft Entra Id'ye ekledikten sonra, etki alanınız için bir DNS

TXTveyaMXkayıt oluşturun. Etki alanınız için bu DNS kaydını oluşturmak, etki alanı adınızın sahipliğini doğrular.Aşağıdaki örneklerde login.contoso.com ve account.contoso.com için TXT kayıtları gösterilmektedir:

Ad (ana bilgisayar adı) Tür Veriler oturum aç TXT MS=ms12345678 hesap TXT MS=ms87654321 TXT kaydı, etki alanının alt etki alanı veya konak adıyla ilişkilendirilmelidir. Örneğin, contoso.com etki alanının oturum açma bölümü. Konak adı veya boşsa

@, Microsoft Entra Kimliği eklediğiniz özel etki alanını doğrulayamaz. Aşağıdaki örneklerde, her iki kayıt da yanlış yapılandırılmıştır.Ad (ana bilgisayar adı) Tür Veriler TXT MS=ms12345678 @ TXT MS=ms12345678 Bahşiş

GoDaddy gibi genel kullanıma açık herhangi bir DNS hizmetiyle özel etki alanınızı yönetebilirsiniz. DNS sunucunuz yoksa Azure DNS bölgesini veya App Service etki alanlarını kullanabilirsiniz.

Özel etki alanı adınızı doğrulayın. Kullanmayı planladığınız her alt etki alanını veya konak adını doğrulayın. Örneğin, login.contoso.com ve account.contoso.com ile oturum açabilmek için yalnızca üst düzey etki alanı contoso.com değil, her iki alt etki alanını da doğrulamanız gerekir.

Önemli

Etki alanı doğrulandıktan sonra, oluşturduğunuz DNS TXT kaydını silin .

2. Adım: Yeni bir Azure Front Door örneği oluşturma

Azure Front Door oluşturmak için şu adımları izleyin:

Azure Portal oturum açın.

Azure AD B2C kiracınızı içeren dizini değil, Azure Front Door için kullanmak istediğiniz Azure aboneliğini içeren dizini seçmek için Dizinler + abonelikler menüsünden Üst menüdeki Ayarlar simgesini seçerek Azure AD B2C kiracınıza geçin.

Aşağıdaki ayarları kullanarak Azure AD B2C kiracınız için Front Door oluşturmak için Front Door profili oluşturma - Hızlı Oluşturma altındaki adımları izleyin:

Anahtar Değer Abonelik Azure aboneliği seçin. Kaynak grubu Mevcut bir kaynak grubunu seçin veya yeni bir kaynak grubu oluşturun. Veri Akışı Adı Profilinize gibi b2cazurefrontdoorbir ad verin.Katman Standart veya Premium katmanını seçin. Standart katman, içerik teslimi için iyileştirilmiştir. Premium katman, Standart katmana dayalıdır ve güvenliğe odaklanır. Bkz. Katman Karşılaştırması. Uç nokta adı Uç noktanız için gibi b2cazurefrontdoorgenel olarak benzersiz bir ad girin. Uç nokta ana bilgisayar adı otomatik olarak oluşturulur.Kaynak türü Customöğesini seçin.Kaynak ana bilgisayar adı <tenant-name>.b2clogin.comgirin. değerini Azurecontoso.b2clogin.comAD B2C kiracınızın adıyla değiştirin<tenant-name>.Önbelleğe Alma ve WAF ilkesini boş bırakın.

Azure Front Door kaynağı oluşturulduktan sonra Genel Bakış'ı seçin ve Uç Nokta ana bilgisayar adını kopyalayın. şuna

b2cazurefrontdoor-ab123e.z01.azurefd.netbenzer.Kaynağınızın Ana bilgisayar adı ve Kaynak ana bilgisayar üst bilgisinin aynı değere sahip olduğundan emin olun:

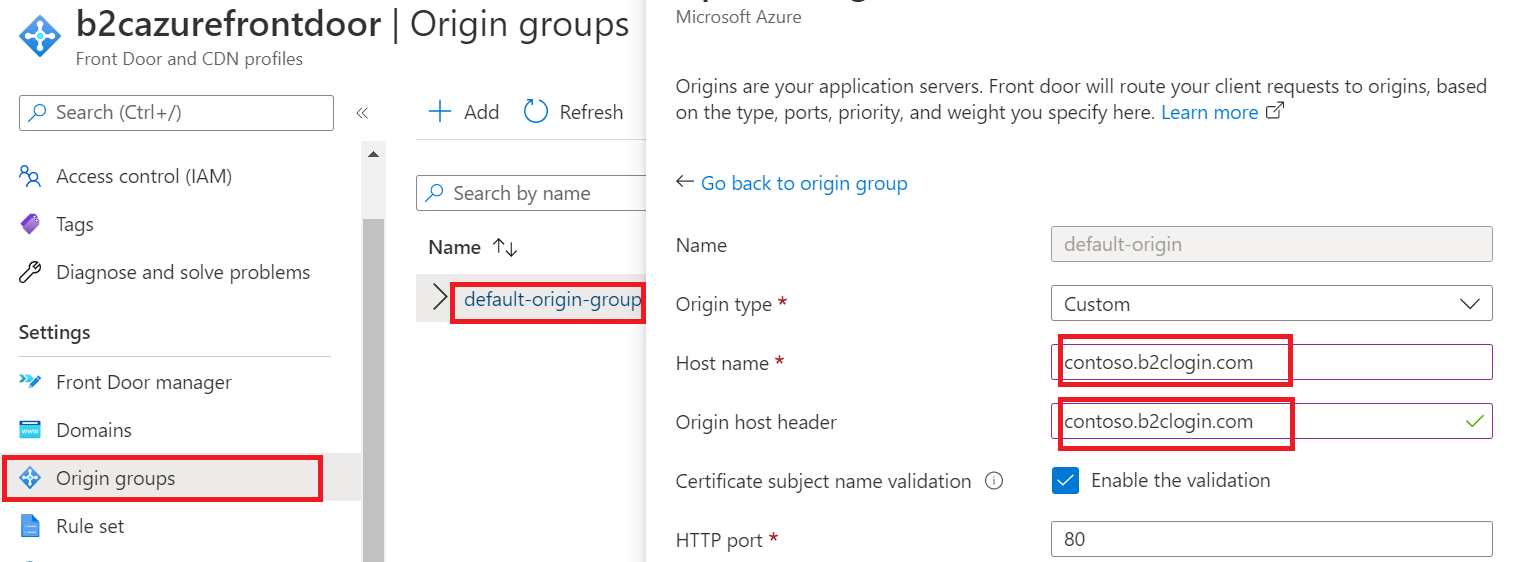

- Ayarlar altında Kaynak grupları'yı seçin.

- Listeden varsayılan-origin-group gibi kaynak grubunuzu seçin.

- Sağ bölmede, gibi

contoso.b2clogin.comKaynak ana bilgisayar adınızı seçin. - Kaynağı güncelleştir bölmesinde, Ana bilgisayar adını ve Kaynak ana bilgisayar üst bilgisini aynı değere sahip olacak şekilde güncelleştirin.

3. Adım: Azure Front Door'da özel etki alanınızı ayarlama

Bu adımda, 1. Adımda kaydettiğiniz özel etki alanını Azure Front Door'unuza eklersiniz.

3.1. CNAME DNS kaydı oluşturma

Özel etki alanını eklemek için etki alanı sağlayıcınızla kurallı ad (CNAME) kaydı oluşturun. CNAME kaydı, kaynak etki alanı adını hedef etki alanı adıyla (diğer ad) eşleyen bir DNS kaydı türüdür. Azure Front Door için kaynak etki alanı adı özel etki alanı adınızdır ve hedef etki alanı adı 2. Adımda yapılandırdığınız Front Door varsayılan ana bilgisayar adınızdır. Yeni bir Azure Front Door örneği oluşturun. Örneğin, b2cazurefrontdoor-ab123e.z01.azurefd.net.

Front Door oluşturduğunuz CNAME kaydını doğruladıktan sonra, kaynak özel etki alanına (örneğin login.contoso.com) yönlendirilen trafik, gibi contoso-frontend.azurefd.netbelirtilen hedef Front Door varsayılan ön uç konağına yönlendirilir. Daha fazla bilgi için bkz . Front Door'unuza özel etki alanı ekleme.

Özel etki alanınıza yönelik bir CNAME kaydı oluşturmak için:

Özel etki alanınızın etki alanı sağlayıcısına ait web sitesinde oturum açın.

Sağlayıcının belgelerine başvurarak veya web sitesinin Etki Alanı Adı, DNS ya da Ad Sunucusu Yönetimi etiketli alanlarını arayarak DNS kayıtlarını yönetmeye ilişkin sayfayı bulun.

Özel etki alanınız için bir CNAME kaydı girişi oluşturun ve alanları (alan adları değişebilir) aşağıdaki tabloda gösterildiği gibi tamamlayın:

Source Tür Hedef <login.contoso.com>CNAME contoso-frontend.azurefd.netKaynak: Özel etki alanı adınızı girin (örneğin, login.contoso.com).

Tür: CNAME yazın.

Hedef: 2. adımda oluşturduğunuz varsayılan Front Door ön uç konağınızı girin. Şu biçimde olmalıdır: <ana bilgisayar adı>.azurefd.net. Örneğin,

contoso-frontend.azurefd.net.

Değişikliklerinizi kaydedin.

3.2. Özel etki alanını Front Door'unuzla ilişkilendirme

Azure portal girişinde Azure Front Door kaynağını arayıp seçerek

myb2cazurefrontdooraçın.Soldaki menüde, Ayarlar altında Etki Alanları'nı seçin.

Etki alanı ekle'yi seçin.

DNS yönetimi için Diğer tüm DNS hizmetleri'ne tıklayın.

Özel etki alanı için, gibi

login.contoso.comözel etki alanınızı girin.Diğer değerleri varsayılan olarak tutun ve Ekle'yi seçin. Özel etki alanınız listeye eklenir.

Yeni eklediğiniz etki alanının doğrulama durumu'nun altında Beklemede'yi seçin. TXT kayıt bilgilerini içeren bir bölme açılır.

Özel etki alanınızın etki alanı sağlayıcısına ait web sitesinde oturum açın.

Sağlayıcının belgelerine başvurarak veya web sitesinin Etki Alanı Adı, DNS ya da Ad Sunucusu Yönetimi etiketli alanlarını arayarak DNS kayıtlarını yönetmeye ilişkin sayfayı bulun.

Yeni bir TXT DNS kaydı oluşturun ve alanları aşağıda gösterildiği gibi tamamlayın:

- Ad:

_dnsauth.contoso.com, ancak yalnızca_dnsauthgirmeniz gerekir. - Tür:

TXT - Değer: gibi

75abc123t48y2qrtsz2bvk......bir şey.

TXT DNS kaydını ekledikten sonra, Front Door kaynağındaki Doğrulama durumu sonunda Beklemede olan Doğrulama durumu Onaylandı olarak değişir. Değişikliğin gerçekleşmesi için sayfanızı yeniden yüklemeniz gerekebilir.

- Ad:

Azure portalınıza geri dönün. Yeni eklediğiniz etki alanının uç nokta ilişkilendirmesi'nin altında İlişkilendirilmedi'yi seçin.

Uç noktayı seçin için açılan listeden konak adı uç noktasını seçin.

Yolları seçin listesi için default-route'ı ve ardından İlişkilendir'i seçin.

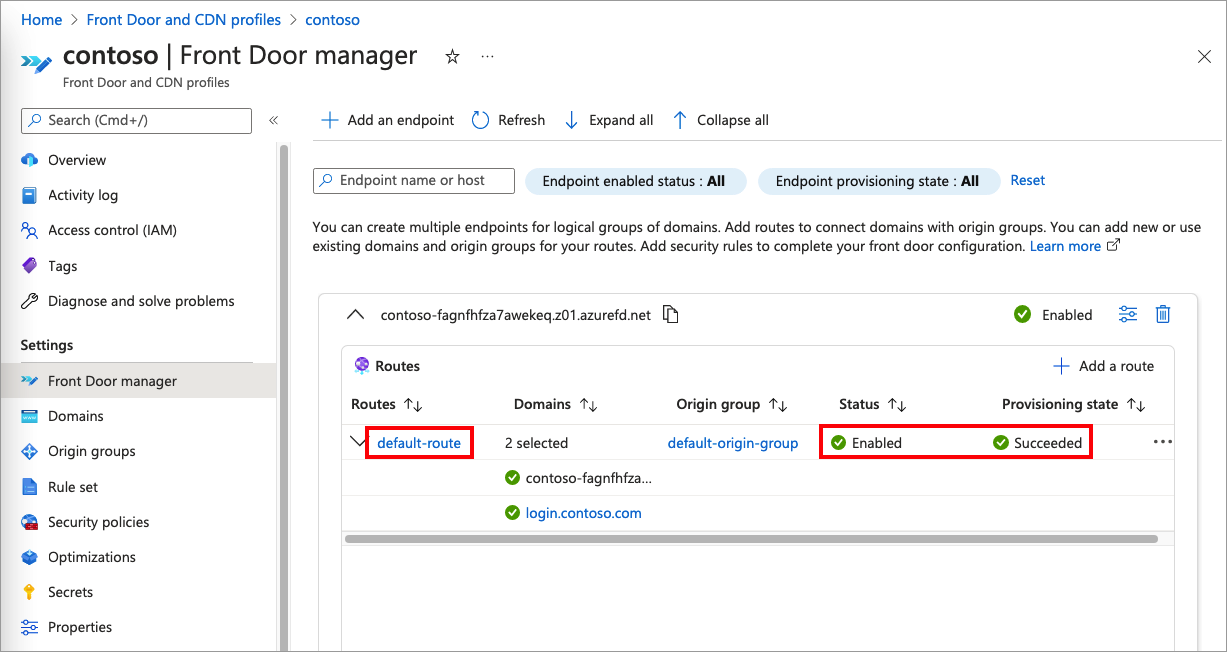

3.3. Yolu etkinleştirme

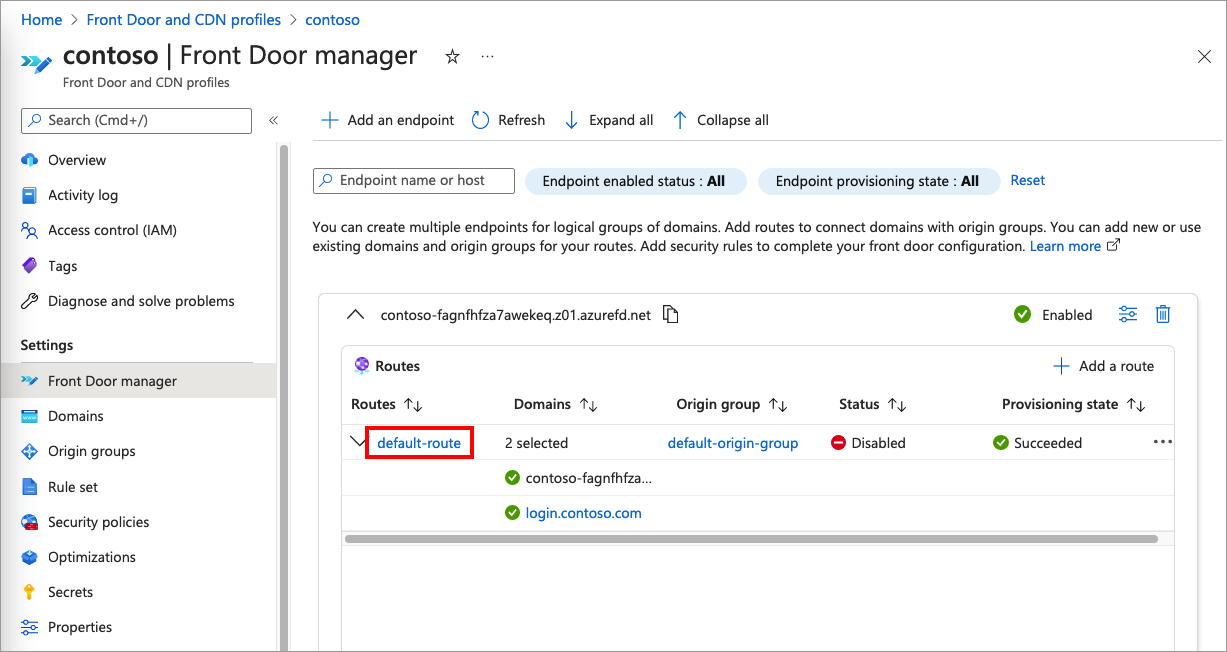

Varsayılan yol , trafiği istemciden Azure Front Door'a yönlendirir. Ardından Azure Front Door, trafiği Azure AD B2C'ye göndermek için yapılandırmanızı kullanır. Varsayılan yolu etkinleştirmek için bu adımları izleyin.

Front Door yöneticisi'ne tıklayın.

Varsayılan yolu etkinleştirmek için öncelikle Front Door yöneticisindeki uç noktalar listesinden bir uç noktayı genişletin. Ardından varsayılan yolu seçin.

Aşağıdaki ekran görüntüsünde, varsayılan rotanın nasıl seçilmiş olduğu gösterilmektedir.

Yolu etkinleştir onay kutusunu seçin.

Değişiklikleri kaydetmek için Güncelleştir'i seçin.

4. Adım: CORS'yi yapılandırma

Azure AD B2C kullanıcı arabirimini bir HTML şablonuyla özelleştirirseniz CORS'yi özel etki alanınızla yapılandırmanız gerekir.

Aşağıdaki adımlarla Çıkış Noktaları Arası Kaynak Paylaşımı için Azure Blob depolamayı yapılandırın:

- Azure portalda depolama hesabınıza gidin.

- Menüde CORS'yi seçin.

- İzin verilen çıkış noktaları için girin

https://your-domain-name. değerini etki alanı adınız ile değiştirinyour-domain-name. Örneğin,https://login.contoso.com. Kiracı adınızı girerken tüm küçük harfleri kullanın. - İzin Verilen Yöntemler için hem hem

OPTIONSdeGETöğesini seçin. - İzin Verilen Üst Bilgiler için yıldız işareti (*) girin.

- Kullanıma Sunulan Üst Bilgiler için yıldız işareti (*) girin.

- En fazla yaş için 200 girin.

- Kaydet'i seçin.

Özel etki alanınızı test edin

Azure Portal oturum açın.

Birden çok kiracıya erişiminiz varsa, Dizinler + abonelikler menüsünden Azure AD B2C kiracınıza geçmek için üstteki menüden Ayarlar simgesini seçin.

Azure portalında Azure AD B2C'yi arayın ve seçin.

İlkeler'in altında Kullanıcı akışları (ilkeler) öğesini seçin.

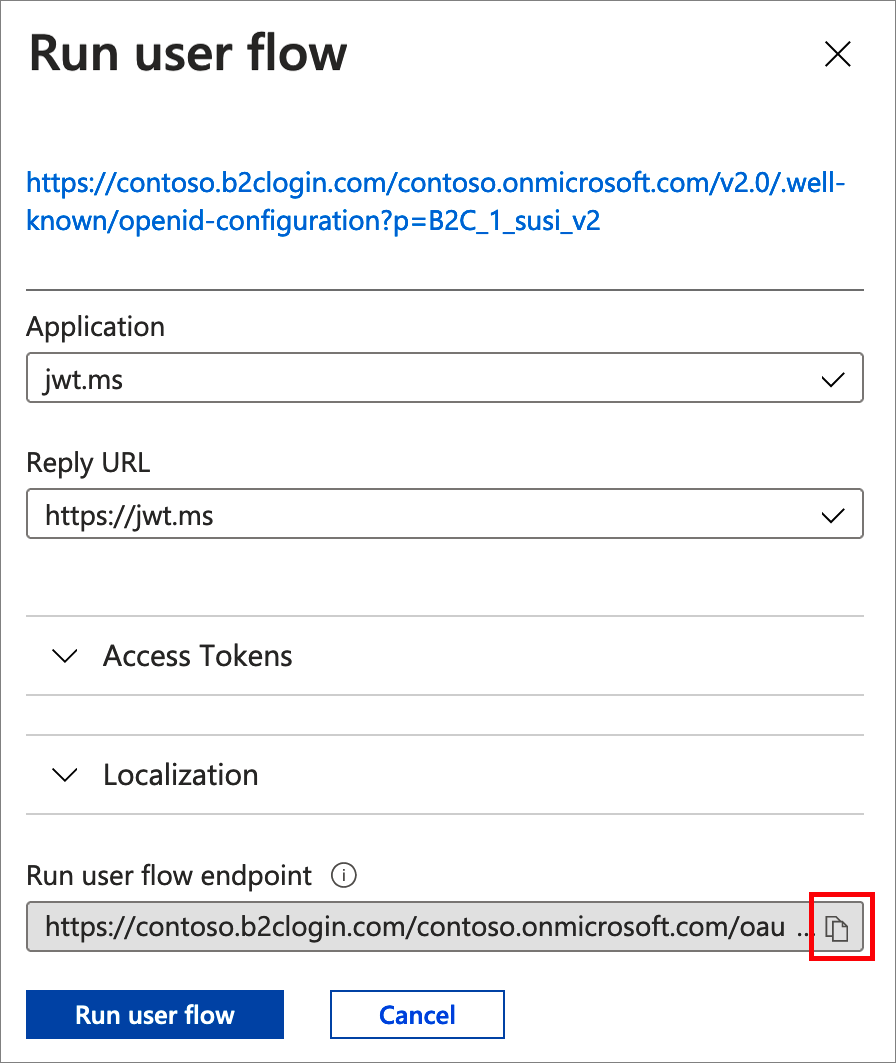

Bir kullanıcı akışı seçin ve ardından Kullanıcı akışını çalıştır'ı seçin.

Uygulama için daha önce kaydettiğiniz webapp1 adlı web uygulamasını seçin. Yanıt URL'si göstermelidir

https://jwt.ms.Kullanıcı akışı uç noktasını çalıştır altındaki URL'yi kopyalayın.

Özel etki alanınızla oturum açma benzetimi yapmak için bir web tarayıcısı açın ve kopyaladığınız URL'yi kullanın. Azure AD B2C etki alanını (<tenant-name.b2clogin.com>) özel etki alanınızla değiştirin.

Örneğin, yerine:

https://contoso.b2clogin.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginşunu kullanın:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginAzure AD B2C'nin doğru yüklendiğini doğrulayın. Ardından yerel bir hesapla oturum açın.

Testi diğer ilkelerinizle tekrarlayın.

Kimlik sağlayıcınızı yapılandırma

Bir kullanıcı bir sosyal kimlik sağlayıcısıyla oturum açmayı seçtiğinde, Azure AD B2C bir yetkilendirme isteği başlatır ve oturum açma işlemini tamamlamak için kullanıcıyı seçili kimlik sağlayıcısına götürür. Yetkilendirme isteği, redirect_uri öğesini Azure AD B2C varsayılan etki alanı adıyla belirtir:

https://<tenant-name>.b2clogin.com/<tenant-name>/oauth2/authresp

İlkenizi bir dış kimlik sağlayıcısıyla oturum açmaya izin verecek şekilde yapılandırdıysanız, OAuth yeniden yönlendirme URI'lerini özel etki alanıyla güncelleştirin. Çoğu kimlik sağlayıcısı, birden çok yeniden yönlendirme URI'sini kaydetmenize olanak sağlar. Özel ilkenizi Azure AD B2C varsayılan etki alanı adını kullanan uygulamaları etkilemeden test edebilmeniz için bunları değiştirmek yerine yeniden yönlendirme URI'leri eklemenizi öneririz.

Aşağıdaki yeniden yönlendirme URI'sinde:

https://<custom-domain-name>/<tenant-name>/oauth2/authresp

- özel-etki alanı-adını> özel etki alanı adınız ile değiştirin<.

- Kiracı adını kiracınızın veya kiracı kimliğinizin adıyla değiştirin<.>

Aşağıdaki örnekte geçerli bir OAuth yeniden yönlendirme URI'si gösterilmektedir:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/authresp

Kiracı kimliğini kullanmayı seçerseniz geçerli bir OAuth yeniden yönlendirme URI'si aşağıdaki örneğe benzer olacaktır:

https://login.contoso.com/11111111-1111-1111-1111-111111111111/oauth2/authresp

SAML kimlik sağlayıcıları meta verileri aşağıdaki örneğe benzer olacaktır:

https://<custom-domain-name>.b2clogin.com/<tenant-name>/<your-policy>/samlp/metadata?idptp=<your-technical-profile>

Uygulamanızı yapılandırma

Özel etki alanını yapılandırıp test ettikten sonra, uygulamalarınızı Azure AD B2C etki alanı yerine ana bilgisayar adı olarak özel etki alanınızı belirten URL'yi yükleyebilecek şekilde güncelleştirebilirsiniz.

Özel etki alanı tümleştirmesi, kullanıcıların kimliğini doğrulamak için Azure AD B2C ilkelerini (kullanıcı akışları veya özel ilkeler) kullanan kimlik doğrulama uç noktaları için geçerlidir. Bu uç noktalar aşağıdaki örneğe benzer olabilir:

https://<custom-domain>/<tenant-name>/<policy-name>/v2.0/.well-known/openid-configurationhttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/authorizehttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/token

Değiştirme:

- özel etki alanınız ile özel etki alanı

- kiracı adınızı veya kiracı kimliğinizi içeren kiracı-adı

- ilke-adı ve ilke adınız. Azure AD B2C ilkeleri hakkında daha fazla bilgi edinin.

SAML hizmet sağlayıcısı meta verileri aşağıdaki örnekteki gibi görünebilir:

https://custom-domain-name/tenant-name/policy-name/Samlp/metadata

(İsteğe bağlı) Kiracı kimliğini kullanma

URL'deki B2C kiracı adınızı, URL'deki "b2c" başvurusunun tüm başvurularını kaldırmak için kiracı kimliği GUID'nizle değiştirebilirsiniz. Kiracı kimliği GUID'nizi Azure portalındaki B2C Genel Bakış sayfasında bulabilirsiniz.

Örneğin, https://account.contosobank.co.uk/contosobank.onmicrosoft.com/ öğesini https://account.contosobank.co.uk/<tenant ID GUID>/ olarak değiştirin

Kiracı adı yerine kiracı kimliğini kullanmayı seçerseniz kimlik sağlayıcısı OAuth yeniden yönlendirme URI'lerini uygun şekilde güncelleştirdiğinizden emin olun. Daha fazla bilgi için bkz . Kimlik sağlayıcınızı yapılandırma.

Belirteç verme

Belirteç veren adı (iss) kullanılan özel etki alanına göre değişir. Örnek:

https://<domain-name>/11111111-1111-1111-1111-111111111111/v2.0/

(İsteğe bağlı) Varsayılan etki alanı adına erişimi engelleme

Özel etki alanını ekledikten ve uygulamanızı yapılandırdıktan sonra kullanıcılar tenant-name.b2clogin.com> etki alanına erişmeye <devam edebilir. Erişimi önlemek için, ilkeyi izin verilen etki alanları listesinde yetkilendirme isteğini "ana bilgisayar adı" olarak denetleyecek şekilde yapılandırabilirsiniz. Ana bilgisayar adı, URL'de görünen etki alanı adıdır. Ana bilgisayar adı talep çözümleyicileri aracılığıyla {Context:HostName}kullanılabilir. Ardından özel bir hata iletisi sunabilirsiniz.

- GitHub'dan konak adını denetleen bir koşullu erişim ilkesi örneğini alın.

- Her dosyada dizesini

yourtenantAzure AD B2C kiracınızın adıyla değiştirin. Örneğin, B2C kiracınızın adı contosob2c ise, tüm örnekleriyourtenant.onmicrosoft.comolurcontosob2c.onmicrosoft.com. - İlke dosyalarını şu sırayla karşıya yükleyin:

B2C_1A_TrustFrameworkExtensions_HostName.xmlve sonraB2C_1A_signup_signin_HostName.xml.

(İsteğe bağlı) Azure Front Door gelişmiş yapılandırması

Azure Web Uygulaması Güvenlik Duvarı (WAF) gibi Azure Front Door gelişmiş yapılandırmasını kullanabilirsiniz. Azure WAF, web uygulamalarınız için yaygın açıklardan yararlanma ve güvenlik açıklarına karşı merkezi koruma sağlar.

Özel etki alanlarını kullanırken aşağıdaki noktaları göz önünde bulundurun:

- WAF ilkesi, Azure Front Door profiliyle aynı katmanda olmalıdır. Azure Front Door ile kullanılacak bir WAF ilkesi oluşturma hakkında daha fazla bilgi için bkz . WAF ilkesini yapılandırma.

- WAF yönetilen kurallar özelliği resmi olarak desteklenmez çünkü hatalı pozitiflere neden olabilir ve yasal isteklerin geçmesini engelleyebilir, bu nedenle yalnızca gereksinimlerinizi karşılıyorsa WAF özel kurallarını kullanın.

Sorun giderme

Azure AD B2C sayfa bulunamadı hatası döndürüyor

- Belirti - Özel bir etki alanı yapılandırırken, özel etki alanıyla oturum açmaya çalıştığınızda bir HTTP 404 hata iletisi alırsınız.

- Olası nedenler - Bu sorun DNS yapılandırması veya Azure Front Door arka uç yapılandırmasıyla ilgili olabilir.

- Çözüm:

- Özel etki alanının Azure AD B2C kiracınızda kayıtlı olduğundan ve başarıyla doğrulandığından emin olun.

- Özel etki alanının düzgün yapılandırıldığından emin olun.

CNAMEÖzel etki alanınızın kaydı, Azure Front Door varsayılan ön uç konağınıza (örneğin, contoso-frontend.azurefd.net) işaret etmelidir.

Hizmetlerimiz şu anda kullanılamıyor

Belirti - Özel bir etki alanı yapılandırırken özel etki alanıyla oturum açmaya çalıştığınızda şu hata iletisini alırsınız: Hizmetlerimiz şu anda kullanılamıyor. Tüm hizmetleri en kısa sürede geri yüklemek için çalışıyoruz. Lütfen yakında tekrar kontrol edin.

Olası nedenler - Bu sorun Azure Front Door yol yapılandırmasıyla ilgili olabilir.

Çözüm: Varsayılan yolun durumunu denetleyin. Devre dışı bırakıldıysa yolu etkinleştirin. Aşağıdaki ekran görüntüsünde, varsayılan yolun nasıl görünmesi gerektiği gösterilmektedir:

Azure AD B2C, aradığınız kaynağın kaldırıldığını, adı değiştirildiğini veya geçici olarak kullanılamadığını döndürür.

- Belirti - Özel bir etki alanı yapılandırıyorsunuz, ancak özel etki alanıyla oturum açmaya çalıştığınızda, aradığınız kaynağın kaldırıldığını, adını değiştirdiğini veya geçici olarak kullanılamıyor hata iletisini alıyorsunuz.

- Olası nedenler - Bu sorun Microsoft Entra özel etki alanı doğrulamasıyla ilgili olabilir.

- Çözüm: Özel etki alanının Azure AD B2C kiracınızda kaydedildiğinden ve başarıyla doğrulandığından emin olun.

Sağlayıcıyı tanımlama hata döndürüyor

- Belirti - Özel bir etki alanı yapılandırdıktan sonra yerel hesaplarla oturum açabilirsiniz. Ancak dış sosyal veya kurumsal kimlik sağlayıcılarının kimlik bilgileriyle oturum açtığınızda, kimlik sağlayıcısı bir hata iletisi sunar.

- Olası nedenler - Azure AD B2C kullanıcıyı bir federasyon kimlik sağlayıcısıyla oturum açmaya götürdüğünde yeniden yönlendirme URI'sini belirtir. Yeniden yönlendirme URI'si, kimlik sağlayıcısının belirteci döndürdüğü uç noktadır. Yeniden yönlendirme URI'si, uygulamanızın yetkilendirme isteğiyle kullandığı etki alanıyla aynıdır. Yeniden yönlendirme URI'si henüz kimlik sağlayıcısında kayıtlı değilse, yeni yeniden yönlendirme URI'sine güvenmeyebilir ve bu da bir hata iletisiyle sonuçlanır.

- Çözüm - Yeni yeniden yönlendirme URI'sini eklemek için Kimlik sağlayıcınızı yapılandırma'daki adımları izleyin.

Sık sorulan sorular

İlkemi çalıştırmak için Şimdi Çalıştır'ı kullandığımda özel etki alanını neden göremiyorum?

URL'yi kopyalayın, etki alanı adını el ile değiştirin ve tarayıcınıza geri yapıştırın.

Azure AD B2C'ye hangi IP adresi sunulur? Kullanıcının IP adresi mi yoksa Azure Front Door IP adresi mi?

Azure Front Door kullanıcının özgün IP adresini geçirir. Bu, denetim raporlamasında veya özel ilkenizde göreceğiniz IP adresidir.

Önemli

İstemci Azure Front Door'a bir x-forwarded-for üst bilgi gönderirse, Azure AD B2C Koşullu Erişim Değerlendirmesi ve talep çözümleyicisi için kullanıcının IP adresi olarak gönderenin x-forwarded-for {Context:IPAddress}bilgilerini kullanır.

B2C ile üçüncü taraf Web Uygulaması Güvenlik Duvarı (WAF) kullanabilir miyim?

Evet, Azure AD B2C BYO-WAF'yi (Kendi Web Uygulaması Güvenlik Duvarı Getir) destekler. Ancak WAF'nin Azure AD B2C kullanıcı akışlarına veya özel ilkelere yönelik meşru istekleri engellemediğinden veya uyarı vermediğinden emin olmak için WAF'yi test etmeniz gerekir. Azure AD B2C ile Akamai WAF ve Cloudflare WAF'yi yapılandırmayı öğrenin.

Azure Front Door örneğim Azure AD B2C kiracımdan farklı bir abonelikte barındırılabilir mi?

Evet, Azure Front Door farklı bir abonelikte olabilir.

Sonraki adımlar

OAuth yetkilendirme istekleri hakkında bilgi edinin.