Bekleyen verilerin çevirici şifrelemesi

Translator, karşıya yüklenen verilerinizi bulutta kalıcı hale geldiğinde otomatik olarak şifreleyerek kurumsal güvenlik ve uyumluluk hedeflerinize ulaşmanıza yardımcı olur.

Azure AI hizmetleri şifrelemesi hakkında

FiPS 140-2 uyumlu 256 bit AES şifrelemesi kullanılarak veriler şifrelenir ve şifresi çözülür. Şifreleme ve şifre çözme saydamdır, yani şifreleme ve erişim sizin için yönetilir. Verileriniz varsayılan olarak koruma altındadır ve şifrelemeden yararlanmak için kodunuzu veya uygulamalarınızı değiştirmenize gerek yoktur.

Şifreleme anahtarı yönetimi hakkında

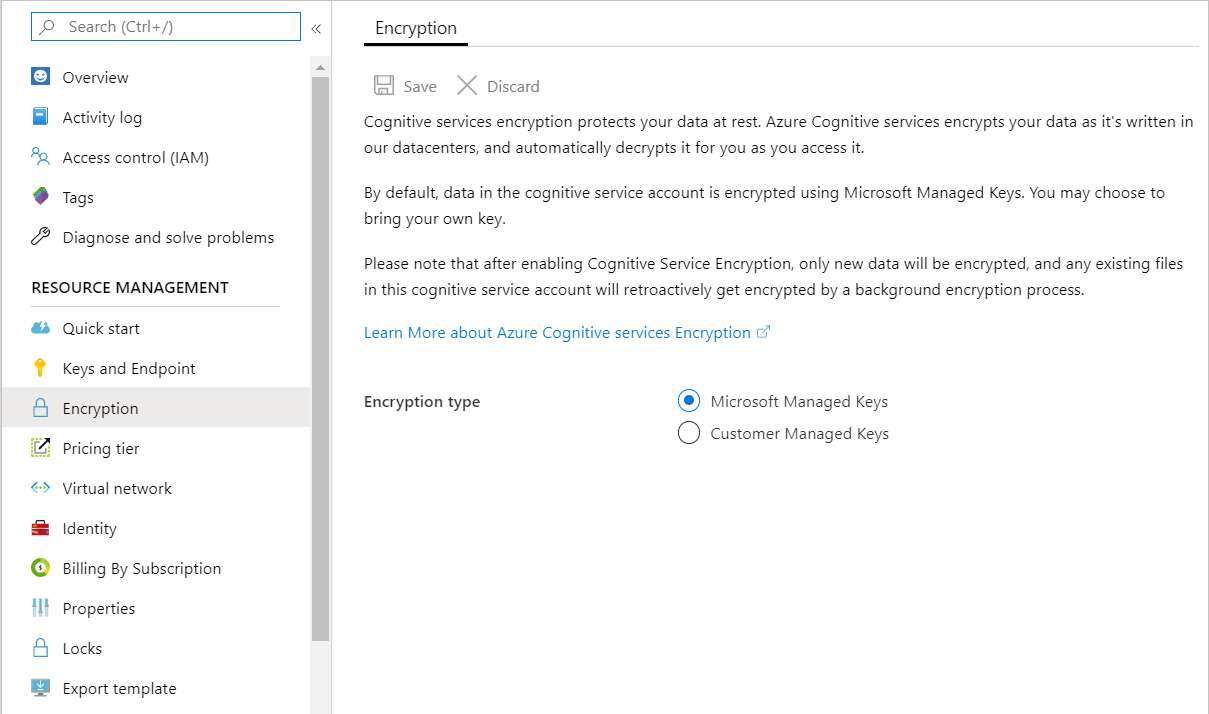

Aboneliğiniz varsayılan olarak Microsoft tarafından yönetilen şifreleme anahtarlarını kullanır. Müşteri tarafından yönetilen anahtarları destekleyen bir fiyatlandırma katmanı kullanıyorsanız, aşağıdaki görüntüde gösterildiği gibi Azure portalının Şifreleme bölümünde kaynağınızın şifreleme ayarlarını görebilirsiniz.

Yalnızca Microsoft tarafından yönetilen şifreleme anahtarlarını destekleyen abonelikler için Şifreleme bölümüne sahip olmazsınız.

Azure Key Vault ile müşteri tarafından yönetilen anahtarlar

Aboneliğiniz varsayılan olarak Microsoft tarafından yönetilen şifreleme anahtarlarını kullanır. Aboneliğinizi müşteri tarafından yönetilen anahtarlar (CMK) olarak adlandırılan kendi anahtarlarınızla yönetme seçeneği de vardır. CMK, erişim denetimlerini oluşturmak, döndürmek, devre dışı bırakmak ve iptal etmek için daha fazla esneklik sunar. Verilerinizi korumak için kullanılan şifreleme anahtarlarını da denetleyebilirsiniz. Aboneliğiniz için CMK yapılandırıldıysa, ikinci bir koruma katmanı sunan çift şifreleme sağlanır ve bu sayede Azure Key Vault'unuz aracılığıyla şifreleme anahtarını denetleyebilirsiniz.

Translator için müşteri tarafından yönetilen anahtarları etkinleştirmek için şu adımları izleyin:

- Yeni bölgesel Translator veya bölgesel Azure AI hizmetleri kaynağınızı oluşturun. Müşteri tarafından yönetilen anahtarlar genel bir kaynakla çalışmaz.

- Azure portalında Yönetilen Kimlik etkinleştirildi ve müşteri tarafından yönetilen anahtar bilgilerinizi ekleyin.

- Özel Çeviri'de yeni bir çalışma alanı oluşturun ve bu abonelik bilgilerini ilişkilendirin.

Müşteri tarafından yönetilen anahtarı etkinleştirme

Müşteri tarafından yönetilen anahtarlarınızı depolamak için Azure Key Vault’u kullanmanız gerekir. Kendi anahtarlarınızı oluşturup bir anahtar kasasında depolayabilir veya anahtar oluşturmak için Azure Key Vault API'lerini kullanabilirsiniz. Azure AI hizmetleri kaynağı ve anahtar kasası aynı bölgede ve aynı Microsoft Entra kiracısında olmalıdır, ancak farklı aboneliklerde olabilir. Azure Key Vault hakkında daha fazla bilgi için bkz . Azure Key Vault nedir?.

Yeni bir Azure AI hizmetleri kaynağı, Microsoft tarafından yönetilen anahtarlar kullanılarak her zaman şifrelenir. Kaynağın oluşturulduğu sırada müşteri tarafından yönetilen anahtarları etkinleştirmek mümkün değildir. Müşteri tarafından yönetilen anahtarlar Azure Key Vault'ta depolanır. Anahtar kasası, Azure AI hizmetleri kaynağıyla ilişkili yönetilen kimliğe anahtar izinleri veren erişim ilkeleriyle sağlanmalıdır. Yönetilen kimlik, kaynak oluşturulur oluşturulmaz kullanılabilir.

Azure AI hizmetleri şifrelemesi için Azure Key Vault ile müşteri tarafından yönetilen anahtarları kullanmayı öğrenmek için bkz:

Müşteri tarafından yönetilen anahtarların etkinleştirilmesi, Microsoft Entra Id'nin bir özelliği olan sistem tarafından atanan yönetilen kimliği de etkinleştirir. Sistem tarafından atanan yönetilen kimlik etkinleştirildikten sonra bu kaynak Microsoft Entra Id ile kaydedilir. Kaydedildikten sonra, yönetilen kimliğe müşteri tarafından yönetilen anahtar kurulumu sırasında seçilen Key Vault'a erişim verilir. Yönetilen Kimlikler hakkında daha fazla bilgi edinebilirsiniz.

Önemli

Sistem tarafından atanan yönetilen kimlikleri devre dışı bırakırsanız anahtar kasasına erişim kaldırılır ve müşteri anahtarlarıyla şifrelenen verilere artık erişilemez. Bu verilere bağlı tüm özellikler çalışmayı durdurur. Dağıttığınız tüm modeller de dağıtılmaz. Karşıya yüklenen tüm veriler Özel Çeviri'den silinir. Yönetilen kimlikler yeniden etkinleştirilirse modeli sizin için otomatik olarak yeniden dağıtmayız.

Önemli

Yönetilen kimlikler şu anda dizinler arası senaryoları desteklememektedir. Azure portalında müşteri tarafından yönetilen anahtarları yapılandırdığınızda, kapaklar altında otomatik olarak bir yönetilen kimlik atanır. Daha sonra aboneliği, kaynak grubunu veya kaynağı bir Microsoft Entra dizininden diğerine taşırsanız, kaynakla ilişkili yönetilen kimlik yeni kiracıya aktarılmaz, bu nedenle müşteri tarafından yönetilen anahtarlar artık çalışmayabilir. Daha fazla bilgi için bkz. SSS'de Microsoft Entra dizinleri arasında abonelik aktarma ve Azure kaynakları için yönetilen kimliklerle ilgili bilinen sorunlar.

Müşteri tarafından yönetilen anahtarları Azure Key Vault'ta depolama

Müşteri tarafından yönetilen anahtarları etkinleştirmek için anahtarlarınızı depolamak için bir Azure Key Vault kullanmanız gerekir. Anahtar kasasında Hem Geçici Silme hem de Temizleme özelliklerini etkinleştirmeniz gerekir.

Azure AI hizmetleri şifrelemesi ile yalnızca 2048 boyutunda RSA anahtarları desteklenir. Anahtarlar hakkında daha fazla bilgi için Bkz. Azure Key Vault anahtarları, gizli dizileri ve sertifikaları hakkında bölümünde Key Vault anahtarları.

Not

Anahtar kasasının tamamı silinirse verileriniz artık görüntülenmez ve tüm modelleriniz dağıtılmaz. Karşıya yüklenen tüm veriler Özel Çeviri'den silinir.

Müşteri tarafından yönetilen anahtarlara erişimi iptal etme

Müşteri tarafından yönetilen anahtarlara erişimi iptal etmek için PowerShell veya Azure CLI kullanın. Daha fazla bilgi için bkz . Azure Key Vault PowerShell veya Azure Key Vault CLI. Erişimi iptal etmek, Azure AI hizmetleri kaynağındaki tüm verilere erişimi etkili bir şekilde engeller ve şifreleme anahtarına Azure AI hizmetleri tarafından erişilemediği için modelleriniz dağıtılmaz. Karşıya yüklenen tüm veriler Özel Çeviri'den de silinir.