Not

Azure ile etkileşim kurmak için Azure Az PowerShell modülünü kullanmanızı öneririz. Başlamak için bkz. Azure PowerShell'i yükleme. Az PowerShell modülüne nasıl geçeceğinizi öğrenmek için bkz. Azure PowerShell’i AzureRM’den Az’ye geçirme.

Azure Uygulaması Lication Gateway hakkında aşağıdaki yaygın sorular sorulur.

Genel

Application Gateway Nedir?

Azure Uygulaması lication Gateway hizmet olarak bir uygulama teslim denetleyicisi sağlar. Uygulamalarınız için çeşitli katman 7 yük dengeleme özellikleri sunar. Bu hizmet yüksek oranda kullanılabilir, ölçeklenebilir ve Azure tarafından tam olarak yönetilir.

Application Gateway hangi özellikleri destekler?

Application Gateway otomatik ölçeklendirmeyi, TLS boşaltmayı ve uçtan uca TLS'yi, bir web uygulaması güvenlik duvarını (WAF), tanımlama bilgisi tabanlı oturum benzini, URL yolu tabanlı yönlendirmeyi, çok siteli barındırmayı ve diğer özellikleri destekler. Desteklenen özelliklerin tam listesi için bkz . Application Gateway'e Giriş.

Application Gateway ile Azure Load Balancer arasındaki fark nedir?

Application Gateway bir katman 7 yük dengeleyicidir, yani yalnızca web trafiğiyle (HTTP, HTTPS, WebSocket ve HTTP/2) çalışır. TLS sonlandırma, tanımlama bilgisi tabanlı oturum benzimliği ve yük dengeleme trafiği için hepsini bir kez deneme gibi özellikleri destekler. Load Balancer, 4. katmandaki (TCP veya UDP) trafiğin yükünü dengeler.

Application Gateway hangi protokolleri destekler?

Application Gateway HTTP, HTTPS, HTTP/2 ve WebSocket'i destekler.

Application Gateway HTTP/2'i nasıl destekler?

Bkz. HTTP/2 desteği.

Arka uç havuzunun parçası olarak hangi kaynaklar desteklenir?

Application Gateway hangi bölgelerde kullanılabilir?

Application Gateway v1 (Standart ve WAF), genel Azure'ın tüm bölgelerinde kullanılabilir. 21Vianet ve Azure Kamu tarafından sağlanan Microsoft Azure'da da kullanılabilir.

Application Gateway v2 (Standard_v2 ve WAF_v2) kullanılabilirliği için bkz . Application Gateway v2 için desteklenen bölgeler.

Bu dağıtım aboneliğim için ayrılmış mı yoksa müşteriler arasında mı paylaşılıyor?

Application Gateway, sanal ağınızdaki ayrılmış bir dağıtımdır.

Application Gateway HTTP'den HTTPS'ye yeniden yönlendirmeyi destekliyor mu?

Yeniden yönlendirme desteklenir. Bkz. Application Gateway yeniden yönlendirmesine genel bakış.

Dinleyiciler hangi sırada işlenir?

Dinleyici işleme sırasına bakın.

Application Gateway IP'sini ve DNS'yi nerede bulabilirim?

Uç nokta olarak genel IP adresi kullanıyorsanız, genel IP adresi kaynağında IP ve DNS bilgilerini bulursunuz. İsterseniz azure portalında, uygulama ağ geçidinin genel bakış sayfasında bulabilirsiniz. İç IP adresleri kullanıyorsanız bilgileri genel bakış sayfasında bulabilirsiniz. v1 SKU'su için, 1 Mayıs 2023'ten sonra oluşturulan ağ geçitlerinin genel IP kaynağıyla otomatik olarak ilişkilendirilen varsayılan bir DNS adı yoktur. v2 SKU'su için genel IP kaynağını açın ve Yapılandırma'yı seçin. DNS adı etiketi (isteğe bağlı) alanı, DNS adını yapılandırmak için kullanılabilir.

Etkin Tutma zaman aşımı ve TCP boşta kalma zaman aşımı ayarları nelerdir?

Keep-Alive zaman aşımı, uygulama ağ geçidinin istemciyi yeniden kullanmadan veya kapatmadan önce kalıcı bir bağlantıda başka bir HTTP isteği göndermesini bekleme süresini yönetir. TCP boşta kalma zaman aşımı, etkinlik yoksa TCP bağlantısının ne kadar süreyle açık tutulduğunu yönetir.

HTTP/1.1 bağlantıları Keep-Alive için Application Gateway v1 ve v2 SKU'sunda zaman aşımı 120 saniyedir. Özel IP adresleri için değer 5 dakikalık TCP boşta kalma zaman aşımı ile yapılandırılamaz. TCP boşta kalma zaman aşımı, Application Gateway'in hem v1 hem de v2 SKU'sunun ön uç sanal IP'sinde (VIP) 4 dakikalık varsayılandır. v1 ve v2 Application Gateway örneklerinde TCP boşta kalma zaman aşımı değerini 4 dakika ile 30 dakika arasında olacak şekilde yapılandırabilirsiniz. Hem v1 hem de v2 Application Gateway örnekleri için, uygulama ağ geçidinin genel IP'sine gitmeniz ve portaldaki genel IP'nin Yapılandırma bölmesi altında TCP boşta kalma zaman aşımını değiştirmeniz gerekir. Aşağıdaki komutları çalıştırarak PowerShell aracılığıyla genel IP'nin TCP boşta kalma zaman aşımı değerini ayarlayabilirsiniz:

$publicIP = Get-AzPublicIpAddress -Name MyPublicIP -ResourceGroupName MyResourceGroup

$publicIP.IdleTimeoutInMinutes = "15"

Set-AzPublicIpAddress -PublicIpAddress $publicIP

Application Gateway v2 SKU'sunun ön uç IP adresine yapılan HTTP/2 bağlantıları için boşta kalma zaman aşımı 180 saniye olarak ayarlanır ve yapılandırılamaz.

Çakışmayı ve beklenmeyen davranışı önlemek için TCP boşta kalma zaman aşımının etkin tutma zaman aşımıyla aynı veya daha uzun olacak şekilde ayarlandığından emin olun.

Application Gateway, arka uç sunucusuyla kurulan TCP bağlantısını yeniden kullanıyor mu?

Evet. Application Gateway, arka uç sunucusuyla mevcut TCP bağlantılarını yeniden kullanır.

Application Gateway kaynağımı yeniden adlandırabilir miyim?

Hayır Application Gateway kaynağını yeniden adlandırmanın hiçbir yolu yoktur. Farklı bir ada sahip yeni bir kaynak oluşturmanız gerekir.

Bir Application Gateway kaynağını ve silindiyse genel IP'sini geri yüklemenin bir yolu var mı?

Hayır Silme işleminden sonra Application Gateway kaynağını veya genel IP'sini geri yüklemenin hiçbir yolu yoktur. Yeni bir kaynak oluşturmanız gerekir.

IP veya DNS adı, uygulama ağ geçidinin ömrü boyunca değişir mi?

Application Gateway v1 SKU'sunda, uygulama ağ geçidini durdurup başlatırsanız VIP değişebilir. Ancak uygulama ağ geçidiyle ilişkili DNS adı, ağ geçidinin kullanım ömrü boyunca değişmez. DNS adı değişmediğinden, bir CNAME diğer adı kullanmanız ve bunu uygulama ağ geçidinin DNS adresine yönlendirmeniz gerekir. Application Gateway v2 SKU'sunda IP adresleri statiktir, bu nedenle IP adresi ve DNS adı uygulama ağ geçidinin ömrü boyunca değişmez.

Application Gateway statik IP'yi destekliyor mu?

Evet. Application Gateway v2 SKU'su statik genel IP adreslerini ve statik iç IP'leri destekler. v1 SKU statik iç IP'leri destekler.

Application Gateway, ağ geçidinde birden çok genel IP'yi destekliyor mu?

Uygulama ağ geçidi, IP protokolü başına yalnızca bir genel IP adresini destekler. Uygulama ağ geçidi DualStack olarak yapılandırıldıysa biri IPv4 ve biri IPv6 için olan iki Genel IP'yi destekleyebilir.

Application Gateway için alt ağımı ne kadar büyük yapmalıyım?

Tek bir alt ağa birden fazla Application Gateway kaynağı dağıtabilir miyim?

Evet. Belirli bir Application Gateway dağıtımının birden çok örneğine ek olarak, farklı bir Application Gateway kaynağı içeren mevcut bir alt ağa başka bir benzersiz Application Gateway kaynağı sağlayabilirsiniz.

Tek bir alt ağ hem v2 hem de v1 Application Gateway SKU'larını destekleyemez.

Application Gateway v2 kullanıcı tanımlı yolları destekliyor mu?

Evet, ancak yalnızca belirli senaryolar. Daha fazla bilgi için bkz . Application Gateway altyapı yapılandırması.

Application Gateway x-forwarded-for üst bilgilerini destekliyor mu?

Evet. Bkz . İstekte yapılan değişiklikler.

Application Gateway örneğinin dağıtılması ne kadar sürer? Uygulama ağ geçidim güncelleştirilirken çalışacak mı?

Yeni Application Gateway v1 SKU dağıtımlarının sağlanması 20 dakika kadar sürebilir. Örnek boyutu veya sayısındaki değişiklikler kesintiye neden olmaz ve ağ geçidi bu süre boyunca etkin kalır.

v2 SKU kullanan çoğu dağıtımın sağlanması yaklaşık 6 dakika sürer. Ancak, dağıtım türüne bağlı olarak işlem daha uzun sürebilir. Örneğin, birçok örneği olan birden çok kullanılabilirlik alanında yapılan dağıtımlar 6 dakikadan fazla sürebilir.

Application Gateway rutin bakımı nasıl işler?

Application Gateway'de başlatılan güncelleştirmeler bir kerede bir güncelleştirme etki alanı uygulanır. Her güncelleştirme etki alanının örnekleri güncelleştirildikçe, diğer güncelleştirme etki alanlarındaki kalan örnekler 1. trafiğehizmet etmeye devam eder. Etkin bağlantılar, güncelleştirme başlamadan önce farklı bir güncelleştirme etki alanındaki örneklere bağlantı kurulmasına yardımcı olmak için 5 dakikaya kadar güncelleştirilen örneklerden düzgün bir şekilde boşaltılır. Güncelleştirme sırasında Application Gateway geçici olarak, yapılandırılan örnek sayısına göre belirlenen azaltılmış maksimum kapasitede çalışır. Güncelleştirme işlemi, yalnızca geçerli örnek kümesi başarıyla yükseltildiyse sonraki örnek kümesine devam eder.

1 Güncelleştirmeler uygulanırken en az bir örneğin trafiğe hizmet vermesini sağlamak için Application Gateway v1 SKU dağıtımları için yapılandırılacak en az 2 örnek sayısını öneririz.

Exchange Server'ın Application Gateway ile arka uç olarak kullanılmasını sağlayabilir miyim?

Application Gateway, Önizlemede Katman 4 proxy'si aracılığıyla TLS/TCP protokol ara sunucusunu destekler.

Application Gateway'in HTTP(S) protokolleri içeren Katman 7 ara sunucusu SMTP, IMAP ve POP3 gibi e-posta protokollerini desteklemez. Bununla birlikte, Outlook Web Access (OWA), ActiveSync ve HTTP(S) protokolleri kullanan Otomatik Bulma trafiği gibi bazı destekleyici e-posta hizmetleri için Katman 7 ara sunucusunu kullanabilirsiniz ve trafiğin üzerinden geçmesi gerekir. (Not: WAF SKU kullanılırken WAF kurallarındaki dışlamalar gerekebilir).

v1 SKU'dan v2 SKU'ya geçiş için kullanılabilir kılavuz var mı?

Evet. Daha fazla bilgi için bkz. Azure Uygulaması lication Gateway'i geçirme ve v1'den v2'ye Web Uygulaması Güvenlik Duvarı.

Application Gateway v1 SKU'su destekleniyor mu?

Evet. Application Gateway v1 SKU'su desteklenmeye devam eder. Bu SKU'daki özellik güncelleştirmelerinden yararlanmak için v2'ye geçmenizi kesinlikle öneririz. v1 ve v2 özellikleri arasındaki farklar hakkında daha fazla bilgi için bkz . Otomatik ölçeklendirme ve alanlar arası yedekli Application Gateway v2. v1-v2 geçiş belgemizi izleyerek Application Gateway v1 SKU dağıtımlarını v2'ye el ile geçirebilirsiniz.

Application Gateway v2, NTLM veya Kerberos kimlik doğrulaması ile ara sunucu isteklerini destekliyor mu?

Hayır Application Gateway v2, NTLM veya Kerberos kimlik doğrulaması ile ara sunucu isteklerini desteklemez.

İstekler uygulamama iletildiğinde neden bazı üst bilgi değerleri mevcut değil?

İstek üst bilgisi adları alfasayısal karakterler ve kısa çizgiler içerebilir. Arka uç hedefine bir istek gönderildiğinde, başka karakterler içeren istek üst bilgisi adları atılır. Yanıt üst bilgisi adları RFC 7230'da tanımlanan alfasayısal karakterleri ve belirli simgeleri içerebilir.

Application Gateway benzimliği tanımlama bilgisi SameSite özniteliğini destekliyor mu?

Evet. Chromium tarayıcı v80 güncelleştirmesi, SameSite özniteliği olmadan HTTP tanımlama bilgileriyle ilgili olarak SameSite=Laxişlem yapılması için bir zorunlu görev getirti. Bu, Application Gateway benzimliği tanımlama bilgisinin tarayıcı tarafından üçüncü taraf bağlamında gönderilmeyacağı anlamına gelir.

Bu senaryoyu desteklemek için Application Gateway, mevcut ApplicationGatewayAffinity tanımlama bilgisine ek olarak adlı ApplicationGatewayAffinityCORS başka bir tanımlama bilgisi ekler. Bu tanımlama bilgileri benzerdir, ancak çereze ApplicationGatewayAffinityCORS iki öznitelik daha eklenmiştir: SameSite=None ve Secure. Bu öznitelikler, çıkış noktaları arası istekler için bile yapışkan oturumlar tutar. Daha fazla bilgi için Tanımlama bilgisi tabanlı benşim bölümüne bakın.

Etkin dinleyici ile etkin olmayan dinleyici arasındaki durum nedir?

Etkin dinleyici, bir kuralla ilişkilendirilmiş ve arka uç havuzuna trafik gönderen bir dinleyicidir. Yalnızca trafiği yeniden yönlendiren dinleyiciler etkin bir dinleyici değildir. Yeniden yönlendirme kurallarıyla ilişkili dinleyiciler etkin olarak kabul edilmez. Yeniden yönlendirme kuralı yol tabanlı bir kuralsa, bu yeniden yönlendirme kuralındaki tüm yollar trafiği yeniden yönlendiriyor olmalıdır, aksi takdirde dinleyici etkin olarak kabul edilir. Tek tek bileşen sınırı ayrıntıları için bkz . Azure aboneliği ve hizmet sınırları, kotalar ve kısıtlamalar.

Performans

Application Gateway yüksek kullanılabilirlik ve ölçeklenebilirliği nasıl destekler?

Application Gateway v1 SKU'su, iki veya daha fazla örnek dağıttığınızda yüksek kullanılabilirlik senaryolarını destekler. Azure, örneklerin tümünün aynı anda başarısız olmamasını sağlamak için bu örnekleri güncelleştirme ve hata etki alanları arasında dağıtır. v1 SKU'su, yükü paylaşmak için aynı ağ geçidinin birden çok örneğini ekleyerek ölçeklenebilirliği destekler.

v2 SKU'su, yeni örneklerin hata etki alanlarına ve güncelleştirme etki alanlarına yayılmasını otomatik olarak sağlar. Alanlar arası yedekliliği seçerseniz, en yeni örnekler bölgesel hata dayanıklılığı sunmak için kullanılabilirlik alanlarına da yayılır.

Application Gateway kullanarak veri merkezlerinde olağanüstü durum kurtarma senaryosuna Nasıl yaparım? ulaşabilirsiniz?

Azure Traffic Manager'ı kullanarak trafiği farklı veri merkezlerindeki birden çok uygulama ağ geçidine dağıtabilirsiniz.

Application Gateway bağlantı boşaltmayı destekliyor mu?

Evet. Arka uç havuzundaki üyeleri kesinti olmadan değiştirmek için bağlantı boşaltma ayarlayabilirsiniz. Daha fazla bilgi için Application Gateway'in Bağlantı boşaltma bölümüne bakın.

Application Gateway otomatik ölçeklendirmeyi destekliyor mu?

Evet, Application Gateway v2 SKU'su otomatik ölçeklendirmeyi destekler. Daha fazla bilgi için bkz . Otomatik ölçeklendirme ve alanlar arası yedekli Application Gateway.

El ile veya otomatik olarak ölçeği artırma veya azaltma kapalı kalma süresine neden oluyor mu?

Hayır Örnekler, yükseltme etki alanları ve hata etki alanları arasında dağıtılır.

Kesinti olmadan Standart'tan WAF SKU'ya geçiş yapabilir miyim?

Evet.

Kesinti olmadan örnek boyutunu orta büyüklükten büyüke değiştirebilir miyim?

Evet.

Yapılandırma

Application Gateway her zaman bir sanal ağda mı dağıtılır?

Evet. Application Gateway her zaman bir sanal ağ alt ağına dağıtılır. Bu alt ağ yalnızca uygulama ağ geçitleri içerebilir. Daha fazla bilgi için bkz . Sanal ağ ve alt ağ gereksinimleri.

Application Gateway sanal ağı dışındaki veya aboneliğinin dışındaki örneklerle iletişim kurabilir mi?

IP bağlantınız varsa Application Gateway, içinde olduğu sanal ağın dışındaki örneklerle iletişim kurabilir. Application Gateway, içinde yer alan aboneliğin dışındaki örneklerle de iletişim kurabilir. Arka uç havuzu üyeleri olarak iç IP'leri kullanmayı planlıyorsanız sanal ağ eşlemesini veya Azure VPN Gateway'i kullanın.

FQDN tabanlı arka uç sunucusunun IP adresi nasıl güncelleştirilir?

Tüm DNS çözümleyicileri gibi Application Gateway kaynağı da arka uç sunucusunun DNS kaydının Yaşam Süresi (TTL) değerini kabul eder. TTL'nin süresi dolduktan sonra ağ geçidi bu DNS bilgilerini güncelleştirmek için bir arama gerçekleştirir. Bu arama sırasında, uygulama ağ geçidiniz yanıt alırken bir sorunla karşılaşırsa (veya DNS kaydı bulunmazsa), ağ geçidi trafiğe hizmet vermek için bilinen son iyi DNS değerini kullanmaya devam eder. Daha fazla bilgi için bkz . Uygulama ağ geçidi nasıl çalışır?

Sanal ağ için DNS sunucularını değiştirdikten sonra neden 502 hataları veya iyi durumda olmayan arka uç sunucuları görüyorum?

Uygulama ağ geçidinizin örnekleri, ad çözümlemesi için sanal ağın DNS yapılandırmasını kullanır. Herhangi bir DNS sunucusu yapılandırmasını değiştirdikten sonra, yeni DNS sunucularının atanması için uygulama ağ geçidini yeniden başlatmanız (Durdurma ve Başlatma) gerekir. O zamana kadar, giden bağlantı için FQDN tabanlı ad çözümlemeleri başarısız olabilir.

Application Gateway alt akında başka bir şey dağıtabilir miyim?

Hayır Ancak alt ağa diğer uygulama ağ geçitlerini dağıtabilirsiniz.

Mevcut bir uygulama ağ geçidi için sanal ağı veya alt ağı değiştirebilir miyim?

Bir uygulama ağ geçidini yalnızca aynı sanal ağ içindeki alt ağlar arasında taşıyabilirsiniz. Genel ve özel ön uçlu v1 (dinamik ayırma) ve yalnızca genel ön uçlu v2 ile desteklenir. Özel ön uç IP yapılandırması statik olarak ayrılmışsa uygulama ağ geçidini başka bir alt ağa taşıyamıyoruz. Bu eylemi gerçekleştirmek için uygulama ağ geçidi Durduruldu durumunda olmalıdır. v1'in durdurulması veya başlatılması genel IP'yi değiştirir. Bu işlem yalnızca aşağıdaki komutları çalıştırarak Azure PowerShell ve Azure CLI kullanılarak gerçekleştirilebilir:

Azure PowerShell

$VNet = Get-AzVirtualNetwork -Name "<VNetName>" -ResourceGroupName "<ResourceGroup>"

$Subnet = Get-AzVirtualNetworkSubnetConfig -Name "<NewSubnetName>" -VirtualNetwork $VNet

$AppGw = Get-AzApplicationGateway -Name "<ApplicationGatewayName>" -ResourceGroupName "<ResourceGroup>"

Stop-AzApplicationGateway -ApplicationGateway $AppGw

$AppGw = Set-AzApplicationGatewayIPConfiguration -ApplicationGateway $AppGw -Name $AppGw.GatewayIPConfigurations.Name -Subnet $Subnet

#If you have a private frontend IP configuration, uncomment and run the next line:

#$AppGw = Set-AzApplicationGatewayFrontendIPConfig -Name $AppGw.FrontendIPConfigurations.Name[1] -Subnet $Subnet -ApplicationGateway $AppGw

Set-AzApplicationGateway -ApplicationGateway $AppGw

Daha fazla bilgi için bkz . Set-AzApplicationGatewayIPConfiguration.

Azure CLI

az network application-gateway stop -g <ResourceGroup> -n <ApplicationGatewayName>

az network application-gateway update -g <ResourceGroup> -n <ApplicationGatewayName> --set gatewayIpConfigurations[0].subnet.id=<subnetID>

Application Gateway alt ağında ağ güvenlik grupları destekleniyor mu?

Bkz. Application Gateway alt ağında ağ güvenlik grupları.

Application Gateway alt ağı kullanıcı tanımlı yolları destekliyor mu?

Bkz . Application Gateway alt akında desteklenen kullanıcı tanımlı yollar.

Application Gateway alt akında hizmet uç noktası ilkeleri destekleniyor mu?

Hayır Depolama hesapları için hizmet uç noktası ilkeleri Application Gateway alt akında desteklenmez ve bunu yapılandırmak Azure altyapı trafiğini engeller.

Application Gateway'in sınırları nelerdir? Bu sınırları artırabilir miyim?

Application Gateway'i hem dış hem de iç trafik için aynı anda kullanabilir miyim?

Evet. Application Gateway, uygulama ağ geçidi başına bir iç IP ve bir dış IP destekler.

Application Gateway sanal ağ eşlemesini destekliyor mu?

Evet. Sanal ağ eşlemesi, diğer sanal ağlardaki trafiğin yük dengelemesini gerçekleştirmeye yardımcı olur.

Şirket içi sunucularla Azure ExpressRoute veya VPN tünelleri ile bağlandıklarında konuşabilir miyim?

Evet, trafiğe izin verildiğinde.

Bir arka uç havuzu farklı bağlantı noktalarında birçok uygulamaya hizmet verebilir mi?

Mikro hizmet mimarisi desteklenir. Farklı bağlantı noktalarını araştırmak için birden çok arka uç ayarı yapılandırmanız gerekir.

Özel yoklamalar yanıt verilerinde joker karakterleri veya regex'i destekliyor mu?

Hayır

Application Gateway'de yönlendirme kuralları nasıl işlenir?

Bkz . İşleme kuralları sırası.

Özel yoklamalar için **Konak** alanı neyi ifade eder?

Ana Bilgisayar alanı, Application Gateway'de çok siteli siteyi yapılandırdığınızda yoklama gönderilecek adı belirtir. Aksi takdirde 127.0.0.1 kullanın. Bu değer, sanal makine ana bilgisayar adından farklıdır. Biçimi protocol>://<host>:<port><path şeklindedir><.

Application Gateway'in yalnızca birkaç kaynak IP adresine erişmesine izin verebilir miyim?

Evet. Bkz. Belirli kaynak IP'lere erişimi kısıtlama.

Genel kullanıma yönelik ve özel kullanıma yönelik dinleyiciler için aynı bağlantı noktasını kullanabilir miyim?

Evet, ortak ve özel istemcileri aynı anda desteklemek için aynı bağlantı noktası numarasına sahip genel ve özel kullanıma yönelik dinleyicileri kullanabilirsiniz. Uygulama ağ geçidinizin alt ağıyla bir ağ güvenlik grubu (NSG) ilişkilendirildiyse, yapılandırmasına bağlı olarak belirli bir Gelen kuralı gerekebilir. Daha fazla bilgi edinin.

Application Gateway IPv6'ya destek oluyor mu?

Application Gateway v2, IPv4 ve IPv6 ön uçlarını destekler. Şu anda IPv6 desteği yalnızca yeni uygulama ağ geçitleri için kullanılabilir. IPv6'yı desteklemek için sanal ağ çift yığın olmalıdır. Application Gateway v1, çift yığınlı sanal ağları desteklemez.

Application Gateway FIPS'i destekliyor mu?

Application Gateway v1 SKU'ları genellikle "FIPS modu" olarak adlandırılan FIPS 140-2 onaylı işlem modunda çalıştırılabilir. FIPS modu, etkinleştirildiğinde şifreleme, karma oluşturma ve imzalama için FIPS uyumlu algoritmalar sağlayan bir FIPS 140-2 doğrulanmış şifreleme modülünü çağırır. FIPS modunun etkinleştirildiğinden emin olmak için, ayarının FIPSMode yapılandırmasını etkinleştirmek üzere abonelik kaydedildikten sonra PowerShell, Azure Resource Manager şablonu veya REST API aracılığıyla yapılandırılması FIPSmodegerekir.

Not: FedRAMP uyumluluğunun bir parçası olarak ABD Hükümeti, Ağustos 2024'den sonra sistemlerin FIPS onaylı modda çalıştırılmasını zorunlu tahkir eder.

V1 SKU'da FIPS Modunu etkinleştirme adımları:

1. Adım: Aboneliği FIPS modu yapılandırmasına kaydetmek için 'AllowApplicationGatewayEnableFIPS' özelliğini kaydedin.

Azure PowerShell kullanarak kaydolmak için bir Cloud Shell istemi açın ve aşağıdakileri girin:

Register-AzProviderFeature -FeatureName AllowApplicationGatewayEnableFIPS -ProviderNamespace Microsoft.Network

Azure portalını kullanarak kaydolmak için:

- Azure portalında oturum açın ve Önizleme özelliklerini arayın.

- Filtre kutusuna AllowApplicationGatewayEnableFIPS yazın. Application Gateway V1 FIPS Moduna İzin Ver'i ve ardından Kaydet'i seçin.

2. Adım: PowerShell, Azure Resource Manager şablonu veya REST API kullanarak enableFips özelliğini True olarak ayarlayın.

# Get the application gateway

$appgw = Get-AzApplicationGateway -Name <ApplicationGatewayName> -ResourceGroupName <ResourceGroupName>

# Set the EnableFips property

$appgw.EnableFips = $true

# Update the application gateway

Set-AzApplicationGateway -ApplicationGateway $appgw

FIPS modunun değiştirilmesi, V1 ağ geçitlerinde şifreleme paketlerinin genel kullanılabilirliğini etkilemez. Ancak, şifrelemeler için eliptik eğri şifrelemesi kullanırken, FIPS modu devre dışıyken eğri25519, NistP256 ve NistP384 kullanabilirsiniz, ancak FIPS modu etkinken yalnızca NistP256 ve NistP384'e izin verilir ve eğri25519 devre dışı bırakılır. Eğri25519 FIPS modunda kullanılamadığından, FIPS'yi etkinleştirmeden önce istemcilerinizin güvenli iletişim için NistP256 veya NistP384'i desteklediğinden emin olun.

Application Gateway v2'yi yalnızca özel bir ön uç IP adresiyle Nasıl yaparım? kullanıyorsunuz?

Application Gateway v2 şu anda genel önizleme aracılığıyla yalnızca özel IP ön uç yapılandırmasını (genel IP olmadan) desteklemektedir. Daha fazla bilgi için bkz . Özel Application Gateway dağıtımı (önizleme).

Geçerli genel kullanılabilirlik desteği için Application Gateway v2 aşağıdaki birleşimleri destekler:

- Özel IP ve genel IP

- Yalnızca genel IP

Trafiği yalnızca geçerli işlevselliğe sahip özel IP adresleriyle kısıtlamak için şu işlemi izleyin:

Hem genel hem de özel ön uç IP adresiyle bir uygulama ağ geçidi oluşturun.

Genel ön uç IP adresi için dinleyici oluşturmayın. Application Gateway, dinleyici oluşturulmadıysa genel IP adresi üzerindeki trafiği dinlemez.

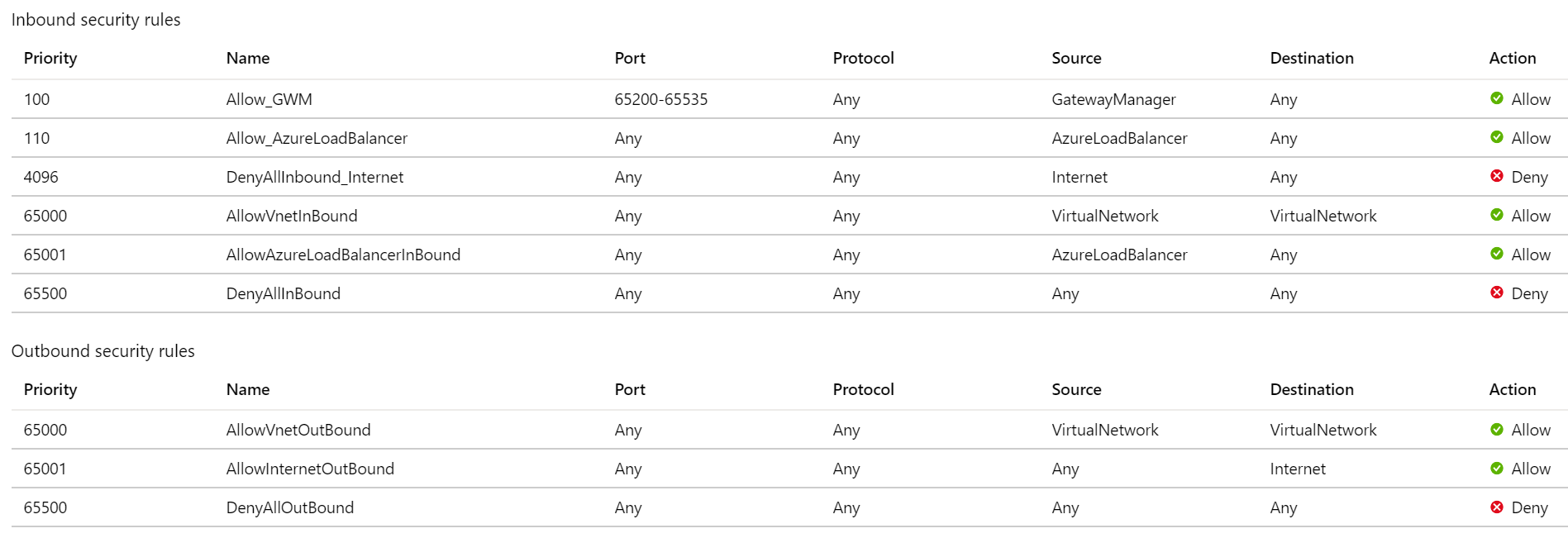

Application Gateway alt ağı için öncelik sırasına göre aşağıdaki yapılandırmaya sahip bir ağ güvenlik grubu oluşturun ve ekleyin:

Source'tan gelen trafiğe GatewayManager, Destination as Any ve destination Port as 65200-65535 hizmet etiketi olarak izin verin. Bu bağlantı noktası aralığı Azure altyapısı iletişimi için gereklidir. Bu bağlantı noktaları sertifika kimlik doğrulaması tarafından korunur (kilitlenir). Ağ geçidi kullanıcı yöneticileri de dahil olmak üzere dış varlıklar, uygun sertifikalar olmadan bu uç noktalarda değişiklik başlatamaz.

Kaynaktan gelen trafiğe AzureLoadBalancer hizmet etiketi ve hedef Bağlantı Noktası'nı Herhangi Biri olarak izin verin.

Kaynaktan gelen tüm trafiği İnternet hizmet etiketi olarak ve hedef Bağlantı Noktası'nı Herhangi Biri olarak reddedin. Bu kurala gelen kurallarda en düşük önceliğe sahip olun.

Özel IP adresine erişimin engellenmemesi için AllowVNetInBound gibi varsayılan kuralları koruyun.

Giden İnternet bağlantısı engellenemez. Aksi takdirde günlük ve ölçümlerle ilgili sorunlarla karşılaşırsınız.

Yalnızca özel IP erişimi için örnek NSG yapılandırması:

Application Gateway'i nasıl durdurabilir ve başlatabilirim?

Application Gateway'i durdurmak ve başlatmak için Azure PowerShell'i veya Azure CLI'yi kullanabilirsiniz. Application Gateway'i durdurup başlattığınızda faturalama da durur ve başlatılır. Durdurulan bir uygulama ağ geçidinde yapılan put işlemleri (etiket, durum yoklaması veya dinleyici ekleme gibi) bir başlangıç tetikler. Yapılandırma güncelleştirildikten sonra uygulama ağ geçidini durdurmanızı öneririz.

# Stop an existing Azure Application Gateway instance

$appGateway = Get-AzApplicationGateway -Name $appGatewayName -ResourceGroupName $resourceGroupName

Stop-AzApplicationGateway -ApplicationGateway $appGateway

# Start an existing Azure Application Gateway instance

$appGateway = Get-AzApplicationGateway -Name $appGatewayName -ResourceGroupName $resourceGroupName

Start-AzApplicationGateway -ApplicationGateway $appGateway

# Stop an existing Azure Application Gateway instance

az network application-gateway stop -g MyResourceGroup -n MyAppGateway

# Start an existing Azure Application Gateway instance

az network application-gateway start -g MyResourceGroup -n MyAppGateway

Yapılandırma: TLS

Application Gateway hangi sertifikaları destekler?

Application Gateway otomatik olarak imzalanan sertifikaları, sertifika yetkilisi (CA) sertifikalarını, Genişletilmiş Doğrulama (EV) sertifikalarını, çok etki alanı (SAN) sertifikalarını ve joker sertifikaları destekler.

Application Gateway hangi şifreleme paketlerini destekler?

Application Gateway aşağıdaki şifreleme paketlerini destekler:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

- TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_DHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_DHE_RSA_WITH_AES_256_CBC_SHA

- TLS_DHE_RSA_WITH_AES_128_CBC_SHA

- TLS_RSA_WITH_AES_256_GCM_SHA384

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_256_CBC_SHA256

- TLS_RSA_WITH_AES_128_CBC_SHA256

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_RSA_WITH_AES_128_CBC_SHA

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA

- TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA

- TLS_DHE_DSS_WITH_AES_256_CBC_SHA256

- TLS_DHE_DSS_WITH_AES_128_CBC_SHA256

- TLS_DHE_DSS_WITH_AES_256_CBC_SHA

- TLS_DHE_DSS_WITH_AES_128_CBC_SHA

- TLS_RSA_WITH_3DES_EDE_CBC_SHA

- TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA

TLS seçeneklerini özelleştirme hakkında bilgi için bkz . Application Gateway'de TLS ilke sürümlerini ve şifreleme paketlerini yapılandırma.

Application Gateway arka uçtaki trafiğin yeniden şifrelenmesini destekliyor mu?

Evet. Application Gateway, arka uca trafiği yeniden şifreleyen TLS boşaltma ve uçtan uca TLS'yi destekler.

TLS protokol sürümlerini denetlemek için TLS ilkesini yapılandırabilir miyim?

Evet. Application Gateway'i TLS1.0, TLS1.1 ve TLS1.2'yi reddedecek şekilde yapılandırabilirsiniz. Varsayılan olarak, SSL 2.0 ve 3.0 zaten devre dışıdır ve yapılandırılamaz.

Şifreleme paketlerini ve ilke sırasını yapılandırabilir miyim?

Evet. Application Gateway'de şifreleme paketlerini yapılandırabilirsiniz. Özel bir ilke tanımlamak için aşağıdaki şifreleme paketlerinden en az birini etkinleştirin:

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

- TLS_DHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_256_CBC_SHA256

- TLS_RSA_WITH_AES_128_CBC_SHA256

Application Gateway, arka uç yönetimi için SHA256 kullanır.

Application Gateway kaç TLS/SSL sertifikayı destekler?

Application Gateway en fazla 100 TLS/SSL sertifikasını destekler.

Application Gateway'de OCSP ve OCSP zımbalama desteği var mı?

Evet, Application Gateway OCSP uzantılarına sahip sertifikaları ve sunucu sertifikaları için OCSP zımbalamayı destekler.

Application Gateway arka uç yeniden şifrelemesi için kaç kimlik doğrulama sertifikası destekler?

Application Gateway en fazla 100 kimlik doğrulama sertifikasını destekler.

Application Gateway, Azure Key Vault ile yerel olarak tümleşir mi?

Evet, Application Gateway v2 SKU'su Key Vault'ı destekler. Daha fazla bilgi için bkz. Key Vault sertifikalarıyla TLS sonlandırma.

.com ve .net siteleri için HTTPS dinleyicilerini yapılandırma Nasıl yaparım??

Birden çok etki alanı tabanlı (konak tabanlı) yönlendirme için, çok siteli dinleyiciler oluşturabilir, protokol olarak HTTPS kullanan dinleyiciler ayarlayabilir ve dinleyicileri yönlendirme kurallarıyla ilişkilendirebilirsiniz. Daha fazla bilgi için bkz . Application Gateway kullanarak birden çok site barındırma.

.pfx dosya parolamda özel karakterler kullanabilir miyim?

Hayır .pfx dosya parolanızda yalnızca alfasayısal karakterler kullanın.

EV sertifikam DigiCert tarafından verildi ve ara sertifikam iptal edildi. Application Gateway'de sertifikamı yenilemek Nasıl yaparım??

CA/Tarayıcı üyeleri yakın zamanda, müşterilerimizin, Microsoft'un ve genel olarak güvenilen CA'lar için endüstri standartlarıyla uyumlu olmayan daha büyük teknoloji topluluğu tarafından kullanılan CA satıcıları tarafından verilen birden çok sertifikanın ayrıntılarını içeren raporlar yayımladı. Uyumsuz CA'larla ilgili raporları burada bulabilirsiniz:

Sektörün uyumluluk gereksinimlerine göre, CA satıcıları uyumsuz CA'ları iptal etmeye ve uyumlu CA'ları vermeye başladı ve bu da müşterilerin sertifikalarının yeniden verilmesini gerektiriyordu. Microsoft, Azure hizmetleri üzerindeki olası etkiyi en aza indirmek için bu satıcılarla yakın iş ortaklığı gerçekleştirmektedir. Ancak, Kendi Sertifikanızı Getir (KCG) senaryolarında kullanılan otomatik olarak verilen sertifikalarınız veya sertifikalarınız hala beklenmedik şekilde iptal edilme riski altındadır.

Uygulamanız tarafından kullanılan sertifikaların iptal edilip iptal edilmediğini denetlemek için bkz . DigiCert'in duyurusu ve Sertifika İptal İzleyicisi. Sertifikalarınız iptal edildiyse veya iptal edilecekse, uygulamalarınızda kullanılan CA satıcısından yeni sertifikalar istemeniz gerekir. Sertifikaların beklenmedik şekilde iptal edilmesi nedeniyle uygulamanızın kullanılabilirliğinin kesintiye uğramasını önlemek veya iptal edilmiş bir sertifikayı güncelleştirmek için bkz . Müşterinin Azure hizmetlerini etkileyebilecek uyumsuz Sertifika Yetkililerinin iptal edilmesi.

Application Gateway'e özgü bilgiler için:

İptal edilen ICA'lardan biri tarafından verilen bir sertifika kullanıyorsanız uygulamanızın kullanılabilirliği kesintiye uğrayabilir. Uygulamanıza bağlı olarak, aşağıdakiler dahil ancak bunlarla sınırlı olmamak üzere çeşitli hata iletileri alabilirsiniz:

- Geçersiz sertifika/iptal edilen sertifika

- Bağlantı zaman aşımına uğradı

- HTTP 502

Bu sorun nedeniyle uygulamanızın kesintiye uğramasını önlemek veya iptal edilmiş bir CA'yı yeniden göndermek için aşağıdaki eylemleri gerçekleştirmeniz gerekir:

- Sertifikalarınızı yeniden verme konusunda sertifika sağlayıcınıza başvurun.

- Yeniden oluşturulduktan sonra Application Gateway/WAF üzerindeki sertifikalarınızı tam güven zinciriyle (yaprak, ara ve kök sertifika) güncelleştirin. Sertifikanızı nerede kullandığınıza bağlı olarak, dinleyicide veya uygulama ağ geçidinin HTTP ayarlarında sertifikaları güncelleştirmek için buradaki adımları izleyin. Daha fazla bilgi için, bahsedilen belge bağlantılarına bakın.

- Arka uç uygulama sunucularınızı yeniden sağlanan sertifikayı kullanacak şekilde güncelleştirin. Kullandığınız arka uç sunucusuna bağlı olarak, sertifika güncelleştirme adımlarınız farklılık gösterebilir. Satıcınızdan gelen belgeleri denetleyin.

Dinleyicinizdeki sertifikayı güncelleştirmek için:

- Azure portalında Application Gateway kaynağınızı açın.

- Sertifikanızla ilişkili dinleyici ayarlarını açın.

- Seçili sertifikayı yenile veya düzenle'yi seçin.

- Yeni PFX sertifikanızı parolayla karşıya yükleyin ve Kaydet'i seçin.

- Web sitesine erişin ve sitenin beklendiği gibi çalışıp çalışmadığını doğrulayın. Daha fazla bilgi için bkz . Application Gateway sertifikalarını yenileme.

Application Gateway dinleyicinizde Key Vault'tan sertifikalara başvuruyorsanız, hızlı bir değişiklik için aşağıdaki adımları öneririz:

- Azure portalında, uygulama ağ geçidiyle ilişkili Key Vault ayarlarınıza gidin.

- Yeniden sunulan sertifikayı deponuza ekleyin veya içeri aktarın. Daha fazla bilgi için bkz . Hızlı Başlangıç: Azure portalını kullanarak anahtar kasası oluşturma.

- Sertifika içeri aktarıldıktan sonra Application Gateway dinleyici ayarlarınıza gidin ve Key Vault'tan sertifika seçin'in altında Sertifika açılan listesini ve son eklenen sertifikayı seçin.

- Kaydet'i seçin. Application Gateway'de Key Vault sertifikalarıyla TLS sonlandırma hakkında daha fazla bilgi için bkz . Key Vault sertifikalarıyla TLS sonlandırma.

HTTP ayarlarınızda sertifikayı güncelleştirmek için:

Application Gateway/WAF hizmetinin v1 SKU'su kullanıyorsanız, yeni sertifikayı arka uç kimlik doğrulama sertifikanız olarak karşıya yüklemeniz gerekir.

- Azure portalında Application Gateway kaynağınızı açın.

- Sertifikanızla ilişkili HTTP ayarlarını açın.

- Sertifika ekle'yi seçin, yeniden sertifikayı karşıya yükleyin ve Kaydet'i seçin.

- Eski sertifikanın yanındaki ... seçenekleri düğmesini seçerek eski sertifikayı daha sonra kaldırabilirsiniz. Sil'i ve ardından Kaydet'i seçin. Daha fazla bilgi için bkz . Portal ile Application Gateway kullanarak uçtan uca TLS'yi yapılandırma.

Application Gateway/WAF hizmetinin V2 SKU'su kullanıyorsanız, V2 SKU'su "güvenilen kök sertifikalar" kullandığından http ayarlarında yeni sertifikayı karşıya yüklemeniz gerekmez ve burada herhangi bir işlem yapılması gerekmez.

Yapılandırma - TLS/TCP ara sunucusu

Application Gateway'in Katman 7 ve Katman 4'leri aynı ön uç IP adreslerini kullanıyor mu?

Evet. Uygulama ağ geçidi üzerinden hem Katman 7 hem de Katman 4 yönlendirmesi aynı ön uç IP yapılandırmasını kullanır. Bu şekilde, tüm istemcilerinizi tek bir IP adresine (genel veya özel) yönlendirebilirsiniz ve aynı ağ geçidi kaynağı bunları yapılandırılan dinleyici protokollerine ve bağlantı noktalarına göre yönlendirir.

HTTP(S) trafiği için TCP veya TLS ara sunucusu kullanabilir miyim?

HTTP(S) trafiğine L4 proxy protokolleri aracılığıyla da hizmet verilmektedir ancak bunu yapmanızı önermiyoruz. Application Gateway'in L7 proxy çözümü Rewrites, Session Affinity, Redirection, WebSockets, WAF gibi gelişmiş özellikler aracılığıyla HTTP(S) protokolleri üzerinde daha fazla denetim ve güvenlik sunar.

Katman 4 ara sunucusunun özellik adları nelerdir?

Katman 4 özelliklerinin kaynak özellikleri, Katman 7 özelliklerinden farklıdır. Buna göre, REST API veya CLI kullanırken aşağıdaki özellikleri kullanmanız gerekir.

| Özellik | Purpose |

|---|---|

| dinleyici | TLS veya TCP tabanlı dinleyiciler için |

| routingRule | Katman 4 dinleyicisini katman 4 arka uç ayarıyla ilişkilendirmek için |

| backendSettingsCollection | TLS veya TCP tabanlı arka uç ayarları için |

Not

HTTP veya HTTPS protokolü ayarları için katman 4 özelliklerini kullanamazsınız.

TCP/TLS protokol dinleyicisini HTTP(S) protokolü Arka Uç ayarıyla eşleyebilir miyim?

Hayır Katman 4 ve Katman 7 özelliklerini çapraz bağlayamazsınız. Bu nedenle, yönlendirme kuralı yalnızca Katman 4 türünde bir dinleyiciyi Katman 4 türünde bir Arka Uç ayarına bağlamanıza olanak tanır.

L7 ve L4 özellikleri aynı adlara sahip olabilir mi?

L7 (httpListeners) ve L4 (dinleyiciler) için aynı adı kullanamazsınız. Bu, backendSettingsCollection ve routingRules gibi diğer L4 özellikleri için de geçerlidir.

Katman 4 (TCP veya TLS protokolleri) kullanırken arka uç havuzuna Özel uç nokta ekleyebilir miyim?

Elbette. Katman 7 ara sunucusuna benzer şekilde, uygulama ağ geçidinizin arka uç havuzuna özel bir uç nokta ekleyebilirsiniz. Bu özel uç nokta, uygulama ağ geçidinizin aynı sanal ağının bitişik alt ağına dağıtılmalıdır.

Application Gateway arka uç sunucuları için Keepalive bağlantısı kullanıyor mu?

Arka uç bağlantıları için Keepalive kullanmaz. Application Gateway, ön uç dinleyici bağlantısındaki her gelen istek için bu isteği yerine getirmek için yeni bir arka uç bağlantısı başlatır.

Application Gateway ile bağlantı kurulduğunda arka uç sunucusu hangi IP adresini görür?

Arka uç sunucusu, uygulama ağ geçidinin IP adresini görür. Şu anda, arka uç uygulamasının özgün istemcinin IP adresi hakkında bilgi edinebileceği "İstemci IP'sinin korunmasını" desteklemiyoruz.

TLS dinleyicileri için TLS ilkesini nasıl ayarlayabilirim?

Aynı TLS/SSL ilke yapılandırması hem Katman 7 (HTTPS) hem de Katman 4 (TLS) için geçerlidir. Artık TLS dinleyicileri için SSL Profili (dinleyiciye özgü TLS ilkesi ve Karşılıklı Kimlik Doğrulaması için) kullanabilirsiniz. Ancak, şu anda bir SSL profili yalnızca CLI, PowerShell veya REST API aracılığıyla bir TLS dinleyicisiyle ilişkilendirilebilir.

Application Gateway, Katman 4 yönlendirmesi için oturum bennizimini destekliyor mu?

Hayır İstemciyi aynı arka uç sunucusuna yönlendirme şu anda desteklenmiyor. Bağlantılar arka uç havuzundaki sunuculara hepsini bir kez deneme şeklinde dağıtılır.

Otomatik ölçeklendirme özelliği Katman 4 ara sunucusuyla çalışıyor mu?

Evet, otomatik ölçeklendirme özelliği TLS veya TCP protokolü için trafikte ani artışlar ve azaltmalar için de çalışır.

Katman 4 trafiği için Web Uygulaması Güvenlik Duvarı (WAF) destekleniyor mu?

Katman 4 kullanımı için Web Uygulaması Güvenlik Duvarı (WAF) özellikleri çalışmaz.

Application Gateway'in Katman 4 ara sunucusu UDP protokollerini destekliyor mu?

Hayır UDP desteği şu anda kullanılamıyor.

TLS/TCP dinleyicileri için hangi bağlantı noktaları desteklenir?

Katman 4 ara sunucusu için de aynı izin verilen bağlantı noktası aralığı ve özel durum listesi geçerlidir.

Ortak ve Özel TLS/TCP proxy dinleyicileri için aynı bağlantı noktası numarasını nasıl kullanabilirim?

TLS/TCP dinleyicileri için ortak bir bağlantı noktası kullanımı şu anda desteklenmemektedir.

Yapılandırma - AKS için giriş denetleyicisi

Giriş denetleyicisi nedir?

Kubernetes, küme içinde bir grup podu kullanıma sunma amacıyla ve service kaynaklarının oluşturulmasına deployment olanak tanır. Aynı hizmeti dışarıdan kullanıma sunmak için yük dengeleme, TLS sonlandırma ve ad tabanlı sanal barındırma sağlayan bir Ingress kaynak tanımlanır.

Bu Ingress kaynağı karşılamak için, kaynaklarda yapılan değişiklikleri Ingress dinleyen ve yük dengeleyici ilkelerini yapılandıran bir giriş denetleyicisi gerekir.

Application Gateway Giriş Denetleyicisi (AGIC), Application Gateway'in AKS kümesi olarak da bilinen Bir Azure Kubernetes Hizmeti için giriş olarak kullanılmasına olanak tanır.

Giriş denetleyicisi kullanmak yerine Application Gateway'i doğrudan yapılandırabilir miyim?

Application Gateway'in doğrudan yapılandırılması desteklenmez.

Application Gateway'de ayarları değiştirmeniz gerekiyorsa, giriş denetleyicisinde veya desteklenen ek açıklamaları kullanma gibi diğer Kubernetes nesnelerinde kullanıma sunulan yapılandırmayı kullanarak değişikliği yapın. Application Gateway, Application Gateway Giriş Denetleyicisi'ne (AGIC) bağlandıktan sonra, bu ağ geçidinin neredeyse tüm yapılandırması giriş denetleyicisi tarafından eşitlenir ve denetlenecektir. Application Gateway'i kesin olarak veya kod olarak altyapı aracılığıyla doğrudan yapılandırmaya çalışıyorsanız, bu değişikliklerin üzerine giriş denetleyicisi tarafından yazılacaktır.

Tek bir giriş denetleyicisi örneği birden çok uygulama ağ geçidini yönetebilir mi?

Şu anda bir giriş denetleyicisi örneği yalnızca bir uygulama ağ geçidiyle ilişkilendirilebilir.

Kubenet içeren AKS kümem neden AGIC ile çalışmıyor?

AGIC, yönlendirme tablosu kaynağını Application Gateway alt ağıyla otomatik olarak ilişkilendirmeye çalışır, ancak AGIC izinlerinin olmaması nedeniyle bunu gerçekleştiremeyebilir. AGIC, yönlendirme tablosunu Application Gateway alt ağıyla ilişkilendiremezse AGIC günlüklerinde bir hata görüntülenir. Bu durumda AKS kümesi tarafından oluşturulan yol tablosunu Application Gateway'in alt ağıyla el ile ilişkilendirmeniz gerekir. Daha fazla bilgi için bkz . Desteklenen kullanıcı tanımlı yollar.

AKS kümemi ve uygulama ağ geçidimi ayrı sanal ağlara bağlayabilir miyim?

Evet, sanal ağlar eşlendiği ve çakışan adres alanları olmadığı sürece. AKS'yi kubenet ile çalıştırıyorsanız AKS tarafından oluşturulan yol tablosunu Application Gateway alt ağıyla ilişkilendirdiğinizden emin olun.

AGIC eklentisinde hangi özellikler desteklenmez?

Helm aracılığıyla dağıtılan AGIC ile AKS eklentisi olarak dağıtılan AGIC arasındaki farklar için bkz . Helm dağıtımı ile AKS eklentisi arasındaki farklar.

Helm dağıtımı yerine eklentiyi ne zaman kullanmalıyım?

Helm aracılığıyla dağıtılan AGIC ile AKS eklentisi olarak dağıtılan AGIC arasındaki farklar için bkz . Helm dağıtımı ile AKS eklentisi arasındaki farklar, özellikle aks eklentisi yerine Helm üzerinden dağıtılan AGIC tarafından desteklenen senaryoları belgeleyen tablolar. Genel olarak Helm aracılığıyla dağıtım yapmak, beta özelliklerini ve sürüm adaylarını resmi bir sürümden önce test etmenizi sağlar.

Eklentiyle hangi AGIC sürümünün dağıtılacağı denetlenebilir mi?

Hayır AGIC eklentisi yönetilen bir hizmettir, yani Microsoft eklentiyi en son kararlı sürüme otomatik olarak güncelleştirir.

Yapılandırma: Karşılıklı kimlik doğrulaması

Karşılıklı kimlik doğrulaması nedir?

Karşılıklı kimlik doğrulaması, istemci ile sunucu arasında iki yönlü kimlik doğrulamasıdır. Application Gateway ile karşılıklı kimlik doğrulaması şu anda ağ geçidinin isteği gönderen istemciyi (istemci kimlik doğrulaması) doğrulamasını sağlar. Genellikle istemci, uygulama ağ geçidinin kimliğini doğrulayan tek istemcidir. Application Gateway artık istemcinin kimliğini de doğrulayabildiğinden, Application Gateway ve istemcinin karşılıklı kimlik doğrulaması yaptığı karşılıklı kimlik doğrulamasına dönüşür.

Application Gateway ile arka uç havuzları arasında karşılıklı kimlik doğrulaması kullanılabilir mi?

Hayır, karşılıklı kimlik doğrulaması şu anda yalnızca ön uç istemcisiyle uygulama ağ geçidi arasındadır. Arka uç karşılıklı kimlik doğrulaması şu anda desteklenmiyor.

Tanılama ve günlüğe kaydetme

Application Gateway hangi günlük türlerini sağlar?

Application Gateway üç günlük sağlar:

- ApplicationGatewayAccessLog: Erişim günlüğü, uygulama ağ geçidi ön ucuna gönderilen her isteği içerir. Veriler, çağıranın IP'sini, istenen URL'yi, yanıt gecikme süresini, dönüş kodunu ve baytları içeri ve dışarı içerir. Uygulama ağ geçidi başına bir kayıt içerir.

- ApplicationGatewayPerformanceLog: Performans günlüğü her bir uygulama ağ geçidi için performans bilgilerini yakalar. Bilgiler bayt cinsinden aktarım hızını, sunulan toplam istekleri, başarısız istek sayısını ve iyi durumda ve iyi durumda olmayan arka uç örneği sayısını içerir.

- ApplicationGatewayFirewallLog: WAF ile yapılandırdığınız uygulama ağ geçitleri için, güvenlik duvarı günlüğü algılama modundan veya önleme modundan günlüğe kaydedilen istekleri içerir.

Tüm günlükler 60 saniyede bir toplanır. Daha fazla bilgi için bkz . Application Gateway için arka uç durumu, tanılama günlükleri ve ölçümler.

Arka uç havuzu üyelerimin iyi durumda olup olmadığını Nasıl yaparım? biliyor musunuz?

PowerShell cmdlet'ini Get-AzApplicationGatewayBackendHealth veya portalı kullanarak sistem durumunu doğrulayın. Daha fazla bilgi için bkz . Application Gateway tanılaması.

Tanılama günlükleri için bekletme ilkesi nedir?

Tanılama günlükleri müşterinin depolama hesabına akar. Müşteriler bekletme ilkesini tercihlerine göre ayarlayabilir. Tanılama günlükleri bir olay hub'ına veya Azure İzleyici Günlüklerine de gönderilebilir. Daha fazla bilgi için bkz . Application Gateway tanılaması.

Application Gateway için denetim günlüklerini Nasıl yaparım? edineceksiniz?

Portalda, bir uygulama ağ geçidinin menü bölmesinde Etkinlik Günlüğü'nü seçerek denetim günlüğüne erişin.

Application Gateway ile uyarı ayarlayabilir miyim?

Evet. Application Gateway'de uyarılar ölçümler üzerinde yapılandırılır. Daha fazla bilgi için bkz . Application Gateway ölçümleri ve Uyarı bildirimleri alma.

Application Gateway için trafik istatistiklerini analiz Nasıl yaparım??

Erişim günlüklerini çeşitli yollarla görüntüleyebilir ve analiz edebilirsiniz. Azure İzleyici Günlüklerini, Excel'i, Power BI'ı vb. kullanın.

Application Gateway erişim günlükleri için popüler GoAccess günlük çözümleyicisini yükleyen ve çalıştıran bir Resource Manager şablonu da kullanabilirsiniz. GoAccess benzersiz ziyaretçiler, istenen dosyalar, konaklar, işletim sistemleri, tarayıcılar ve HTTP durum kodları gibi değerli HTTP trafik istatistikleri sağlar. Daha fazla bilgi için GitHub'da Resource Manager şablon klasöründeki Benioku dosyasına bakın.

Arka uç durumunun bilinmeyen bir durum döndürmesine ne neden olabilir?

Genellikle arka uca erişim Application Gateway alt ağına NSG, özel DNS veya kullanıcı tanımlı yönlendirme tarafından engellendiğinde bilinmeyen bir durumla karşılaşırsınız. Daha fazla bilgi için bkz . Application Gateway için arka uç durumu, tanılama günlüğü ve ölçümler.

Application Gateway v2 alt ağıyla ilişkili NSG'lerde NSG akış günlükleri destekleniyor mu?

Geçerli platform sınırlamaları nedeniyle Application Gateway v2 (Standard_v2, WAF_v2) alt ağına bir NSG'niz varsa ve bu alt ağda NSG akış günlüklerini etkinleştirdiyseniz, belirsiz bir davranış görmezsiniz. Bu senaryo şu anda desteklenmiyor.

Application Gateway müşteri verilerini nerede depolar?

Application Gateway, müşteri verilerini dağıtıldığı bölgenin dışına taşımaz veya depolamaz.

Sonraki adımlar

- Application Gateway hakkında daha fazla bilgi edinmek için bkz. Azure Uygulaması lication Gateway nedir?

- Application Gateway ile TLS sonlandırma ve uçtan uca TLS hakkında bilgi edinmek için bkz. Azure Uygulaması lication Gateway'de uçtan uca TLS'yi etkinleştirme.