Bu makalede, Sıfır Güven temel alan bir Koşullu Erişim senaryosu için tasarım ilkeleri ve bağımlılıkları hakkında bilgi edineceksiniz.

Tasarım ilkeleri

Bazı tasarım ilkeleriyle başlayacağız.

Sıfır Güven ilke altyapısı olarak Koşullu Erişim

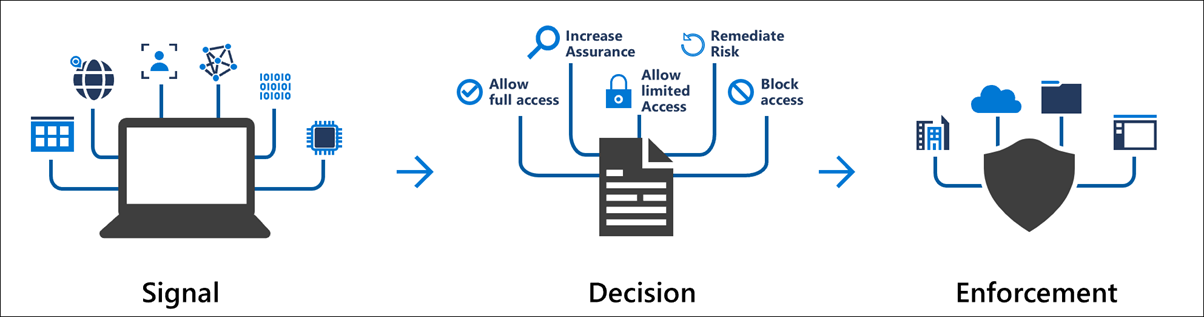

Sıfır Güven için Microsoft yaklaşımı, ana ilke altyapısı olarak Koşullu Erişim'i içerir. Bu yaklaşıma genel bir bakış aşağıdadır:

Bu mimarinin SVG dosyasını indirin.

Koşullu Erişim, hem ilke tanımını hem de ilke zorlamayı kapsayan bir Sıfır Güven mimarisi için ilke altyapısı olarak kullanılır. Çeşitli sinyallere veya koşullara bağlı olarak, Koşullu Erişim burada gösterildiği gibi kaynakları engelleyebilir veya sınırlı erişim verebilir:

Koşullu Erişim öğelerinin ve bunların neleri kapsadığının daha ayrıntılı bir görünümü aşağıdadır:

Bu diyagramda etkileşimli olmayan veya insan olmayan erişimin aksine, kaynaklara kullanıcı erişimini korumaya yardımcı olabilecek Koşullu Erişim ve ilgili öğeler gösterilir. Aşağıdaki diyagramda her iki kimlik türü de açıklanmaktadır.

Koşullu Erişim çoğunlukla etkileşimli insanlardan kaynaklara erişimi korumaya odaklanmıştır. İnsan olmayan kimliklerin sayısı arttıkça, bunlardan erişim de dikkate alınmalıdır. Microsoft, iş yükü kimliklerine ve kimliklerinden erişimi korumayla ilgili iki özellik sunar.

- Microsoft Entra Koşullu Erişim portalında seçilemeyen bir iş yükü kimliğiyle temsil edilen uygulamalara erişimi koruma. Bu seçenek, güvenlik öznitelikleri kullanılarak desteklenir. İş yükü kimliklerine bir güvenlik özniteliği atamak ve Bunları Microsoft Entra Koşullu Erişim portalında seçmek Microsoft Entra Id P1 lisansının bir parçasıdır.

- İş yükü kimlikleri (hizmet sorumluları) tarafından başlatılan kaynaklara erişimi koruma. "Microsoft Entra İş Yükü Kimlikleri" adlı yeni bir özellik, bu senaryoyı destekleyen ayrı bir lisansta sunulur. Koşullu Erişim ile kaynaklara erişimi koruma dahil olmak üzere iş yükü kimliklerinin yaşam döngüsü yönetimini içerir.

Kurumsal erişim modeli

Microsoft daha önce katmanlama modeline dayalı olarak şirket içi kaynaklara erişim için rehberlik ve ilkeler sağlamıştır:

- Katman 0: Etki alanı denetleyicileri, ortak anahtar altyapısı (PKI), Active Directory Federasyon Hizmetleri (AD FS) (AD FS) sunucuları ve bu sunucuları yöneten yönetim çözümleri

- Katman 1: Uygulamaları barındıran sunucular

- Katman 2: İstemci cihazları

Bu model şirket içi kaynaklar için hala geçerlidir. Microsoft, buluttaki kaynaklara erişimin korunmasına yardımcı olmak için aşağıdakilere yönelik bir erişim denetimi stratejisi önerir:

- Kapsamlı ve tutarlıdır.

- Teknoloji yığını genelinde güvenlik ilkelerini sıkı bir şekilde uygular.

- Kuruluşunuzun ihtiyaçlarını karşılayacak kadar esnektir.

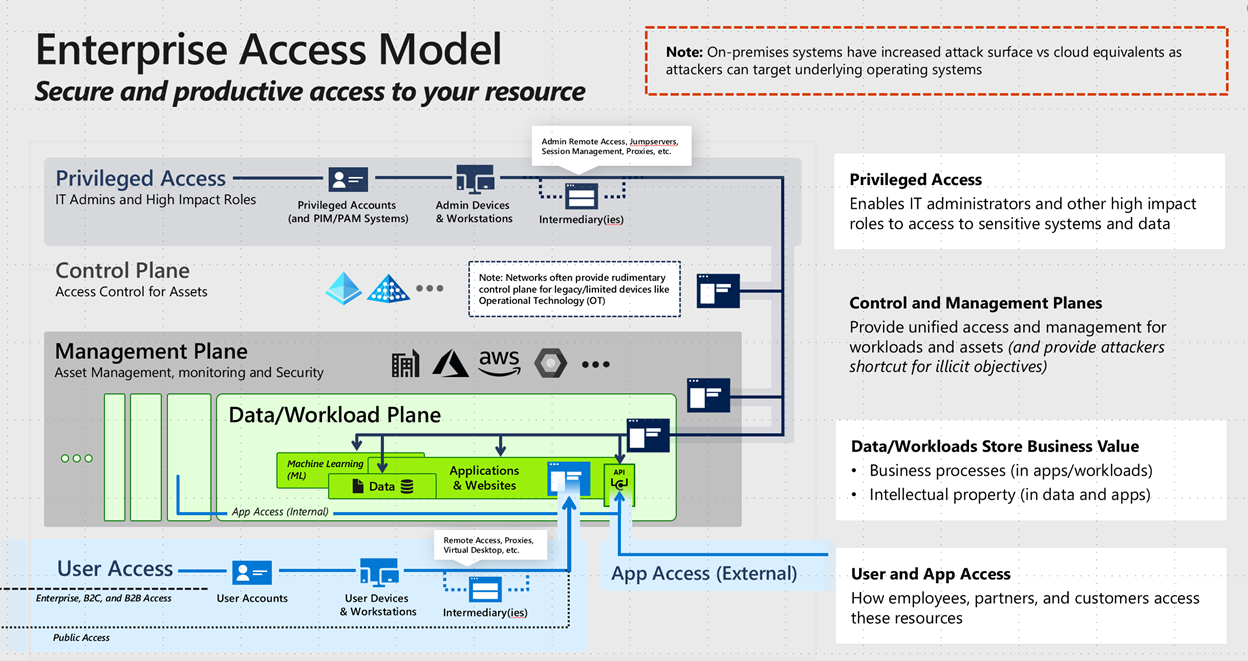

Microsoft, bu ilkelere dayanarak aşağıdaki kurumsal erişim modelini oluşturmuştur:

Kurumsal erişim modeli, şirket içi Windows Server Active Directory ortamında yetkisiz ayrıcalık yükseltmesi içermeye odaklanan eski katman modelinin yerini alır. Yeni modelde Katman 0, kontrol düzlemi olacak şekilde genişler, Katman 1 yönetim ve veri düzlemini içerir ve Katman 2 kullanıcı ve uygulama erişimini kapsar.

Microsoft, denetimin ve yönetimin ana denetim düzlemi ve ilke altyapısı olarak Koşullu Erişim kullanan bulut hizmetlerine taşınmasını ve bu nedenle erişimi tanımlamasını ve zorunlu kılmasını önerir.

Microsoft Entra Koşullu Erişim ilke altyapısını aşağıdakiler gibi diğer ilke zorlama noktalarına genişletebilirsiniz:

- Modern uygulamalar: Modern kimlik doğrulama protokollerini kullanan uygulamalar.

- Eski uygulamalar: Microsoft Entra uygulama ara sunucusu aracılığıyla.

- VPN ve uzaktan erişim çözümleri: Microsoft Always On VPN, Cisco Any Bağlan, Palo Alto Networks, F5, Fortinet, Citrix ve Zscaler gibi çözümler.

- Belgeler, e-posta ve diğer dosyalar: Microsoft Information Protection aracılığıyla.

- SaaS uygulamaları.

- AWS veya Google Cloud gibi diğer bulutlarda çalışan uygulamalar (federasyona göre).

Sıfır Güven İlkeleri

Microsoft'un tanımladığı üç ana Sıfır Güven ilkesi, özellikle güvenlik departmanları tarafından anlaşılmış gibi görünüyor. Ancak bazen Sıfır Güven çözümlerin tasarımı sırasında kullanılabilirliğin önemi göz ardı edilir.

Kullanılabilirlik her zaman örtük bir ilke olarak kabul edilmelidir.

Koşullu Erişim İlkeleri

Yukarıdaki bilgilere dayanarak önerilen ilkelerin özetini burada bulabilirsiniz. Microsoft, Koşullu Erişim'i temel alan ve üç ana Microsoft Sıfır Güven ilkesiyle uyumlu bir erişim modeli oluşturmanızı önerir:

Açıkça doğrula

- Kontrol düzlemini buluta taşıyın. Uygulamaları Microsoft Entra Id ile tümleştirin ve Koşullu Erişim kullanarak koruyun.

- Tüm istemcileri dış olarak kabul edin.

En az ayrıcalıklı erişim kullan

- Kullanıcı riski, oturum açma riski ve cihaz riski dahil olmak üzere uyumluluk ve risk temelinde erişimi değerlendirin.

- Şu erişim önceliklerini kullanın:

- Koruma için Koşullu Erişim'i kullanarak kaynağa doğrudan erişin.

- Microsoft Entra uygulama ara sunucusunu kullanarak, koruma için Koşullu Erişim'i kullanarak kaynağa erişimi yayımlayın.

- Kaynağa erişmek için Koşullu Erişim—tabanlı VPN kullanın. Erişimi uygulama veya DNS adı düzeyiyle kısıtlayın.

İhlal varsay

- Ağ altyapısını segmentlere ayırma.

- Kurumsal PKI kullanımını en aza indirin.

- Ad FS'den parola karması eşitlemesine (PHS) çoklu oturum açma (SSO) geçirin.

- Microsoft Entra ID'de Kerberos KDC kullanarak DC'lerdeki bağımlılıkları en aza indirin.

- Yönetim düzlemini buluta taşıyın. Microsoft Endpoint Manager kullanarak cihazları yönetin.

Koşullu Erişim için bazı daha ayrıntılı ilkeler ve önerilen uygulamalar şunlardır:

- Koşullu Erişim'e Sıfır Güven ilkeleri uygulayın.

- bir ilkeyi üretime yerleştirmeden önce yalnızca rapor modunu kullanın.

- Hem pozitif hem de negatif senaryoları test edin.

- Koşullu Erişim ilkelerinde değişiklik ve düzeltme denetimini kullanın.

- Azure DevOps / GitHub veya Azure Logic Apps gibi araçları kullanarak Koşullu Erişim ilkelerinin yönetimini otomatikleştirin.

- Blok modunu yalnızca ve gerektiğinde genel erişim için kullanın.

- Tüm uygulamaların ve platformunuzun korunduğundan emin olun. Koşullu Erişim'de örtük "tümünü reddet" yok.

- Tüm Microsoft 365 rol tabanlı erişim denetimi (RBAC) sistemlerinde ayrıcalıklı kullanıcıları koruyun.

- Yüksek riskli kullanıcılar ve oturum açma işlemleri için parola değişikliğini ve çok faktörlü kimlik doğrulamasını zorunlu kılma (oturum açma sıklığı tarafından zorlanır).

- Yüksek riskli cihazlardan erişimi kısıtlayın. Koşullu Erişim'de uyumluluk denetimiyle Bir Intune uyumluluk ilkesi kullanın.

- Office 365, Azure, AWS ve Google Cloud için yönetici portallarına erişim gibi ayrıcalıklı sistemleri koruyun.

- Yöneticiler ve güvenilmeyen cihazlarda kalıcı tarayıcı oturumlarını engelleyin.

- Eski kimlik doğrulamasını engelleme.

- Bilinmeyen veya desteklenmeyen cihaz platformlarından erişimi kısıtlayın.

- Mümkün olduğunda kaynaklara erişim için uyumlu cihaz gerektir.

- Güçlü kimlik bilgisi kaydını kısıtlayın.

- Kesintiden önce uygun koşullar karşılandıysa, kesinti olduğunda oturumların devam etmesine izin veren varsayılan oturum ilkesini kullanmayı göz önünde bulundurun.

Bağımlılıkları ve ilgili teknolojileri tasarlama

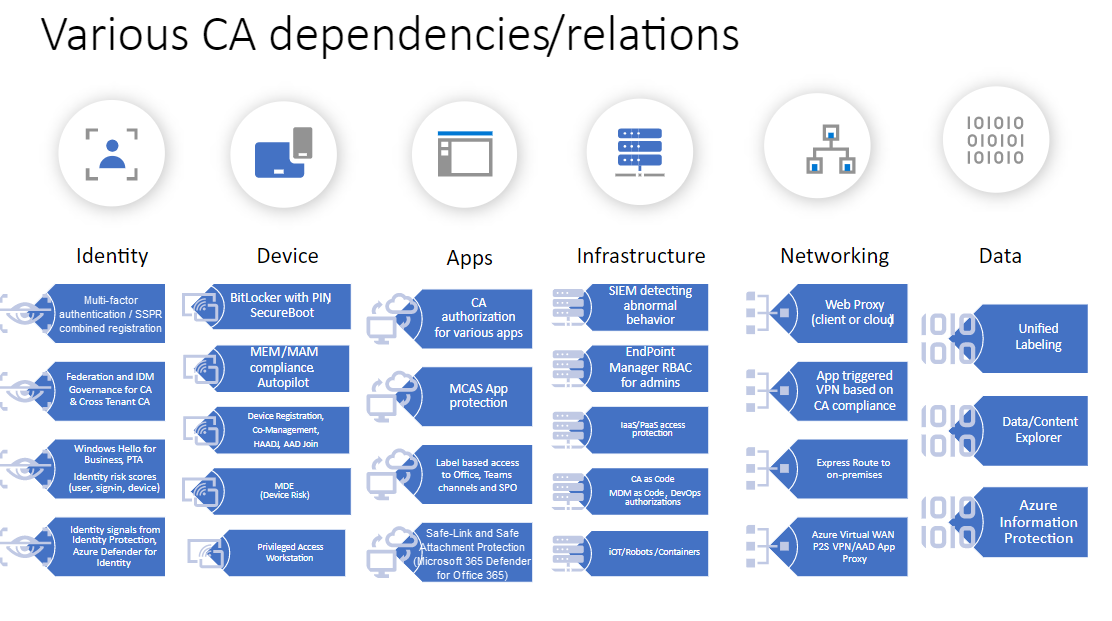

Aşağıdaki diyagramda bağımlılıklar ve ilgili teknolojiler gösterilmektedir. Bazı teknolojiler Koşullu Erişim önkoşullarıdır. Diğerleri Koşullu Erişime bağımlıdır. Bu belgede açıklanan tasarım, ilgili teknolojilere değil, temel olarak Koşullu Erişim'e odaklanır.

Koşullu Erişim kılavuzu

Daha fazla bilgi için bkz. Sıfır Güven ve kişilikleri temel alan Koşullu Erişim tasarımı.

Katkıda Bulunanlar

Bu makale Microsoft tarafından yönetilir. Başlangıçta aşağıdaki katkıda bulunanlar tarafından yazılmıştır.

Asıl yazar:

- Claus Jespersen | Baş Danışman Kimliği &Sn

Genel olmayan LinkedIn profillerini görmek için LinkedIn'de oturum açın.